復雜網絡環境實現嗅探的途徑研究

蔣永叢 王晉晉

摘要:作為一名網絡人員,捕獲和解析網絡上在線傳輸數據的過程,可以更好地了解網絡上正在發生的事情。在共享式網絡環境下,將網卡設置為混雜模式,可以接收到全網數據。而復雜網絡環境下,嗅探只能獲得所在路徑的流量。本文從網絡管理和滲透測試兩大視角,全面探索交換式網絡、路由網絡環境下實現嗅探的途徑。

關鍵詞:網絡管理;滲透;嗅探

0 前言

在日常網絡運維中,我們通過嗅探為我們提供該計算機或者網絡所發送的數據的全拓撲、IP地址等信息,幫助我們實時了解網絡狀況,查找不安全和濫用網絡的應用,及時處理各種網絡故障。但在交換式網絡等復雜網絡由于沖突域的限制,嗅探難以進行。通過對相關協議分析,探索復雜網絡環境下實現嗅探的各種途徑,對網絡管理和滲透測試從業人員有一定參考意義。

1 嗅探的原理及關鍵

當網卡設置為混雜模式后,網卡將接收所有的流量。安裝嗅探工具后,將復制一份網卡收到的流量并提交給嗅探軟件處理,所有流經本地計算機的數據包將被嗅探。由于嗅探器的隱蔽性好,只是被動接收數據,而不向外發送數據,所以在傳輸數據的過程中,難以覺察到有人監聽。嗅探的關鍵一是網卡設置為混雜模式,接收所有流量,二是嗅探軟件必須部署在流量必經之地。

2 網絡管理視角下的嗅探途徑

2.1增加相關硬件。

根據以太網工作原理,共享式以太網通信為廣播方式,所有節點均能收到所有流量,根據此原理,可以在關鍵節點處增加集線器或分流器。

2.2啟用端口鏡像技術。

現在的園區網及企業網智能交換機均支持端口鏡像技術。端口鏡像技術可以將相關VLAN流量從被監聽端口復制到監聽端口。將監聽主機部署到鏡像端口上,將捕獲所有目標端口流量。如果將端口鏡像技術應用核心設備出口處,即可監聽全網的對外流量,極大方便網絡管理與流量分析。

3 滲透測試視角下的途徑

滲透測試情況,我們無法隨意增加硬件,也不能隨便改變現有網絡配置。所有需要另外尋找途徑,誘導流量經過監聽節點,經過分析整理,有如下途徑:

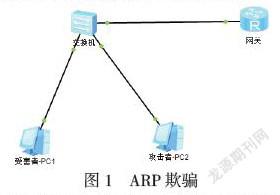

3.1 基于ARP協議缺陷

ARP(Address Resolution Protocol)地址解析協議,是根據IP地址獲取物理地址的一個TCP/IP協議。ARP工作機制有如下特點:高速緩存機制、定時刷新機制、無條件接受ARP包機制。因為上述工作機制,ARP獲取MAC地址過程中,ARP請求并不安全,因為這個協議是建立在局域網中主機相互信任的基礎之上的。局域網中的主機可以自主發送ARP應答消息,其他的主機收到應答報文時,不會檢測該報文的真實性,并將其直接記入本機ARP緩存中。因此攻擊者就可以向目標主機發送偽ARP應答報文,從而篡改本地的MAC地址表,這就是所謂的ARP欺騙。ARP欺騙原理如圖1所示:

攻擊者PC2向網關發送一個應答包,包括受害者PC1的IP地址、攻擊者的mac地址。同時,向受害者PC1發送一個應答包,包括網關的IP地址,攻擊者的mac地址。這個時候,網關就會將緩存表里PC1的mac地址換成PC2的mac地址,而PC1就會將緩存表里網關的mac地址換成PC2的mac地址。所以,網關發送給PC1的消息全被PC2接收,主機PC1發送給網關的消息也全被主機PC2接收,PC2就成為PC1和網關通信的中間人。

網絡中有很多ARP欺騙工具,這里以arpspoof為例。假設本機地址為172.16.51.130,要欺騙的主機為172.16.51.133,網關為172.16.51.251,所有對外通信要經過網關,現在要想嗅探172.16.51.133的流量,可以這樣使用arpspoof -i eth0 -t 172.16.51.133 172.16.51.254。那么我們會發現,主機172.16.51.133會將172.16.51.130當做網關,從而把所有數據發送給主機130。這時在主機172.16.51.130安裝wireshark等嗅探軟件,即可實現嗅探受害者到網關的通信。

防范基于ARP嗅探的措施:

1)MAC地址綁定。由于ARP欺騙攻擊是通過虛構IP地址和MAC地址欺騙目標主機,從而更改ARP緩存中的路由表進行攻擊的,因此,只要將局域網中每一臺計算機的IP地址與MAC地址綁定,就能有效地防御ARP欺騙攻擊。

2)使用靜態ARP緩存來綁定關系,如果需要更新ARP緩存表,使用手工進行更新,以保障黑客無法進行ARP欺騙攻擊。

3)在確保ARP服務器不被攻擊者所控制的情況下,使用ARP服務器來搜索自己的ARP轉換表來響應其他客戶端的ARP廣播。

4)使用ARP防火墻等防護ARP欺騙的工具來進行ARP欺騙攻擊的保護。

3.2基于DHCP協議的嗅探

在DHCP網絡環境,實現嗅探需要兩步,耗盡正常的地址,仿冒DHCP服務器。

第一步,將正常DHCP地址耗盡。攻擊者持續大量地向DHCP服務器申請IP地址,直到耗盡DHCP服務器地址池的IP地址,使DHCP服務器無法再給正常的主機分配IP地址。

第二步,仿冒DHCP Server攻擊。

由于DHCP Server和DHCP Client之間沒有認證機制,所以如果在網絡上隨意添加一臺DHCP服務器,它就可以為客戶端分配IP地址以及其他網絡參數。如果該DHCP服務器為用戶分配錯誤的IP地址和其他網絡參數,將會對網絡造成非常大的危害。

當攻擊者私自安裝并運行DHCP Server程序后,可以將自己偽裝成DHCP Server,這就是仿冒DHCP Server攻擊。它的工作原理與正常的DHCP Server一模一樣,所以當PC機接收到來自DHCP Server的DHCP報文時,無法區分是哪個DHCP Server發送過來的,如果PC機第一個接收到的是來自仿冒DHCP Server發送的DHCP報文,那么仿冒DHCP Server則會給PC機分配錯誤的IP地址參數,導致PC客戶端無法訪問網絡或服務器。

在圖2中,PC1正常從DHCP sever獲取ip地址信息并聯網。在滲透測試時,攻擊者PC2可以使用yersinia發送DHCP DISCOVER包,快速耗盡DHCP server地址池。然后,攻擊者PC2安裝DHCP SEVER 軟件包,仿冒DHCP Server,設置地址池,并將網關參數指向自己。如此一來,PC1到外網的流量都會流向dhcp服務器,開啟wireshark即可捕獲相關信息。

DHCP攻擊的防御措施如下:

1)服務器端:設置信任端口

將DHCP服務器所在交換機的端口分為兩種類型,信任端口(Trusted端口)和非信任端口(Untrusted端口),交換機所有端口默認都是Untrusted端口,我們將與合法DHCP Server 相連的端口配置為Trusted端口,這樣交換機從Trusted端口接收到的DHCP 報文后,會正常轉發,從而保證合法的DHCP Server能正常分配IP地址及其他網絡參數;而其他從Untrusted端口接收到的DHCP Server 的報文,交換機會直接丟棄,不再轉發,這樣可以有效地阻止仿冒的DHCP Server 分配假的IP地址及其他網絡參數。

2)服務器端:配置DHCP Snooping技術

在DHCP服務器所在交換機配置DHCP Snooping,防御DHCP耗盡攻擊。對DHCP Request報文的源MAC地址與CHADDR的字段進行檢查,如果一致則轉發報文,如果不一致則丟棄報文。

同樣,運行DHCP Snooping的交換機會偵聽(Snooping)往來于用戶與DHCP Server之間的信息,并從中收集用戶的MAC地址(DHCP消息中的CHADDR字段中的值)、用戶的IP地址(DHCP Server分配給相應的CHADDR的IP地址)、IP地址租用期等信息,將它們集中存放在DHCP Snooping 綁定表中,交換機會動態維護DHCP Snooping綁定表。交換機接收到ARP報文后,會檢查它的源IP地址和源MAC地址,發現與DHCP Snooping綁定表中的條目不匹配,就丟棄該報文,這樣可以有效地防止Spoofing IP/MAC攻擊。

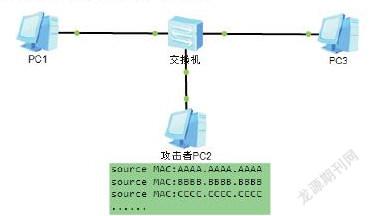

3.3 基于交換機mac洪泛攻擊

交換機基于MAC地址去轉發數據幀的,在轉發過程中依靠對MAC地址的表的查詢來確定正確的轉發接口。為了完成數據的快速轉發,該表具有自動學習機制,交換機會將學習到的MAC地址存儲在該表里,但是CAM表的容量是有限的,只能儲存不多的條目,并且MAC地址存在老化時間(一般為300s)。當CAM表記錄的MAC地址達到上限后,新的條目將不會添加到CAM表中,一旦在查詢過程中無法找到相關目的MAC地址對應的條目,此數據幀將作為廣播幀來處理,廣播到所有接口。

MAC地址泛洪攻擊正是利用這一特性,不斷地生成不同的虛擬MAC地址發送給交換機,使得交換機進行大量學習,導致交換機MAC地址表緩存溢出,讓其無法學習新的正確的MAC地址。如果這時交換機需要轉發一個正常的數據幀,因為其CAM表已經被虛假MAC填滿,所以交換機會廣播數據幀到所有接口,攻擊者利用這個機制就可以獲取該正常數據幀的信息,達到MAC地址泛洪攻擊的目的。

當攻擊者PC 2利用攻擊工具,如macof工具向交換機發送大量非法不同源MAC地址的數據幀時,如圖3所示,交換機會把所有這些MAC地址記錄到自己的CAM表中,當這些記錄超過CAM的上限時,MAC地址泛洪的效果就達成了。之后交換機會對所有消息進行無定向廣播,那么PC 1發送給PC 3的消息也會被PC 2所獲取到,這時候PC 2就可以捕獲消息數據進行非法操作。

MAC地址泛洪攻擊的防御措施和具體配置如下:

1)設置交換機端口最大可通過的MAC地址數量

給交換機的每個端口限制MAC地址學習的最大數量,假如為50個,當一個端口學習的MAC數量超過這個限制數值時,將超出的MAC地址舍棄。

2)靜態MAC地址寫入

在交換機端口上做MAC地址綁定,指定只能是某些MAC地址學習或通過該端口。

3)對超過一定數量的MAC地址進行違背規則處理

3.4 基于ICMP協議的嗅探

ICMP重定向信息是路由器向主機提供實時的路由信息,當一個主機收到ICMP重定向信息時,它就會根據這個信息來 更新自己的路由表。由于缺乏必要的合法性檢查,如果一個黑客想要被攻擊的主機修改它的路由表,黑客就會發送 ICMP重定向信息給被攻擊的主機,讓該主機按照黑客的要求來修改路由表。

如圖4所示,AR1和AR2在同一以太網段,PC1的默認同關配置為使用路由AR1的地址,

現在PC1要和PC3通信,主機PC1將數據包發進到路由器AR1,AR1經過查詢路由表,下一跳為AR2,AR1將把收到的數據從同一個以太網接口上轉發出去。根據路由工作原理,此時AR1將會向向主機PC1發送了一條ICMP重定向消息,告訴PC1下次發往PC3的消息,請發AR2轉發。

通過這個思路,PC2可為攻擊者偽裝成路由器,使用netwox的第86號工具,向pc1發送虛假的ICMP路由重定向信息,控制報文的流向,攻擊節點PC2可以開啟路由轉發,充當中間人,實現全程監聽。PC1的ip地址192.168.1.10,PC1的ip地址192.168.1.20,AR1地址為192.168.1.1情況下,運行如下命令發送報文,讓PC1的相應流量指向攻擊者PC2。

netwox 86 -f “host 192.168.1.10” ?-g ?192.168.1.1 ?-i ?192.168.1.254

ICMP路由重定向的防御思路。

在網關端可以關閉ICMP重定向(no ip redirects),使用變長子網掩碼劃分網段,使用使用網絡控制列表(ACL)和代理過濾。

在主機端,使用防火墻等過濾掉ICMP報文,使用反間諜軟件監控,也可以結合防ARP、IP欺騙等進行綜合防御。

4 總結

嗅探是進行信息收集重要的方法,文章從管理者和攻擊者兩種視角,對復雜網絡環境如何進行嗅探進行研究。復雜網絡環境,基于相關協議的原理漏洞,借助于arp欺騙工具、dhcp資源耗盡工具、mac泛洪工具、netwox工具等工具,可以實現交換式網絡環境、路由環境下的嗅探,與wireshark嗅探工具結合使用,經過搭建模擬場景測試,能獲取第三方敏感信息,實現嗅探。

參考文獻:

[1]張蕾.網絡攻擊之嗅探攻擊的原理及仿真實現[J].無線互聯科技,2020,17(18):25-27.

[2]段曉東. 網絡攻擊之嗅探攻擊的原理及仿真實現[J]. ?網絡安全技術與應用. 2019(10)

[3]張傳浩,谷學匯,孟彩霞.基于軟件定義網絡的反嗅探攻擊方法[J]. ? 計算機應用. 2018(11)

[4]翟溪林,張圓周,鄧芙蓉,朱詩琳.網絡嗅探技術在信息安全中的應用探究[J].

基金項目:河南省高等職業學校青年骨干教師培養項目(編號:2019GZGG023),洛陽市社會科學研究規劃項目(編號:2021B244)河南省林業職業學院校內教育教學改革項目(編號:JG2021008)