中繼直達聯合影響下多用戶AF協作網絡的安全通信

夏雋娟,林曉升,張 杰

(1.廣州大學計算機科學與教育軟件學院,廣東 廣州 510006 2.汕頭大學工學院計算機系,廣東 汕頭 515063)

中繼直達聯合影響下多用戶AF協作網絡的安全通信

夏雋娟1,林曉升1,張 杰2

(1.廣州大學計算機科學與教育軟件學院,廣東 廣州 510006 2.汕頭大學工學院計算機系,廣東 汕頭 515063)

針對多用戶放大轉發(Amplify-and-Forward,AF)協作網絡,網絡的竊聽節點監聽到目標傳輸信號,給系統的信息安全帶來嚴重的隱患.尤其在直達鏈路存在的情況下,竊聽節點可以通過直達與中繼鏈路竊聽信息.為了提升網絡的安全性能,本文提出了一種最優中繼和用戶選擇標準,選擇最佳的中繼與用戶節點進行通信.為了分析系統的安全性能,本文給出了網絡保密中斷概率閉式表達式和高主竊比(Main-to-Eavesdropper Ratio,MER)下的漸進表達式.從漸進表達可以看出,系統的分集增益等于目標用戶數,而與中繼數和竊聽用戶數無關.仿真結果表明,所給出的閉式表達式與仿真結果相符,驗證了研究的精確性.

多用戶通信;多中繼協作網絡;多竊聽用戶;直達鏈路;放大轉發;保密中斷概率

0 引言

由于無線傳輸的廣播特性,竊聽者在通信過程中可以竊聽信道信息,給通信帶來了嚴重的安全威脅.為防止竊聽,物理層安全通信已考慮實現信息理論安全傳輸.Wyner于1975年首次提出了竊聽信道的數學模型[1].此后,各種衰落信道的保密性能得到深入研究,文獻[2-3]研究了獨立瑞麗衰落信道下的無線通信系統的保密性能,文獻[4-5]考慮了一種相關瑞麗衰落信號竊聽模型,研究了信道相關對保密容量和中斷概率的影響,文獻[6-8]對Rician和Nakagami-m衰落信道的保密性能進行了研究.文獻[9-12]利用各種天線選擇技術來增強多輸入多輸出(Multiple-Input Multiple-Output,MIMO)系統的安全性能[9-12],其中文獻[12]研究了在多輸入單輸出正交頻分復用(Multiple-Input-Single-Output Orthogonal-Frequency-Division-Multiple-Access,MISO-OFDMA)系統中,利用用戶選擇和資源分配技術來使系統的保密速率最大化.此外,中繼技術也相繼用來提高無線通信系統的保密性能[13-25],如放大轉發和解碼轉發(Decode-and-Forward,DF)中繼協議廣泛應用在物理層安全通信中[26-31].文獻[30]在多AF中繼的協作網絡下,研究了中繼選擇對截獲概率的影響.文獻[32]在多AF協作中繼的多用戶通信系統下,提出了一種有效增強系統保密性能的最優中繼和用戶選擇算法.

在無線通信系統中,中繼和直達聯合影響的協作網絡是一種典型的通信模型,對此模型的保密性能研究是一個亟待解決的問題.本文針對此問題,考慮了一種多AF中繼的多用戶協作網絡,并存在多個能從基站截獲信息的竊聽用戶.此外,系統處于中度陰影環境中,存在從基站到目標用戶和竊聽用戶的直達鏈路.本文通過選擇最優的用戶和中繼組合來使目標用戶的接收信噪比最大化,以降低系統的保密中斷概率.為研究選擇技術對系統保密性能的影響,本文推導了系統保密中斷概率的解析表達式并給出了高主竊比(MER)下的漸進表達式.從漸進表達式中,可知系統的分集增益等于目標用戶數.仿真結果表明,本文推導的系統保密中斷概率的解析值與仿真值相符.

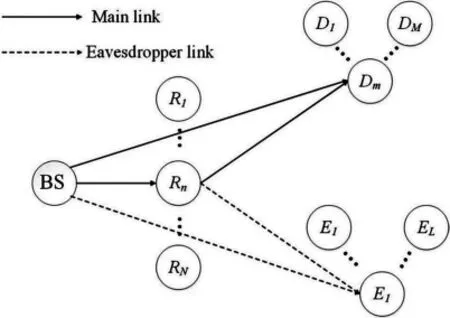

1 系統模型

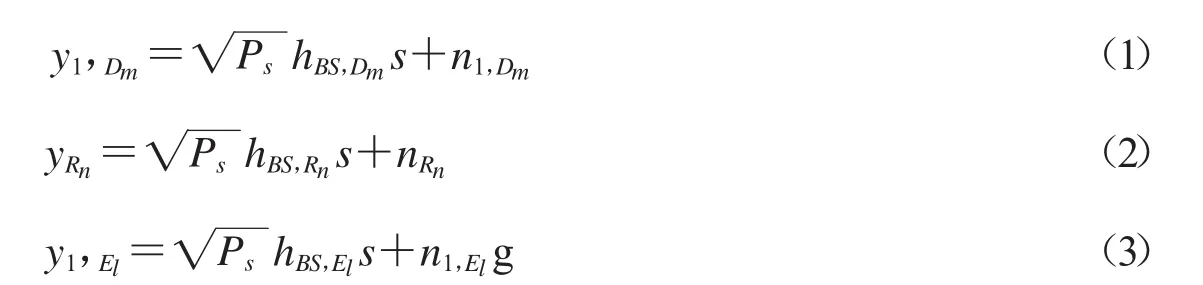

假設第m個用戶Dm和第n個中繼節點Rn用于信息傳輸.詳細的信息傳輸過程如下:在第一跳中,基站BS發送歸一化信號s,目標用戶Dm、AF中繼節點Rn和竊聽用戶El分別接受信號.

圖1竊聽環境下多用戶AF協作網絡的系統模型

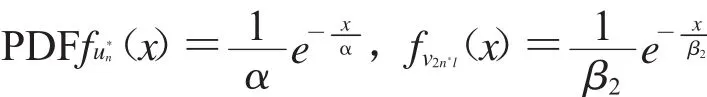

其中,Ps是基站的傳輸功率,hBS,Dm~CN(0,ε1),hBS,Rn~CN(0,α)和hBS,El~CN(0,ε2)分別表示鏈路BS→Dm,BS→Rn和BS→El的信道參數.n1,Dm~CN(0,1),nRn~CN(0,1)和n1,El~CN(0,1)分別表示Dm,Rn和El處的高斯白噪聲.

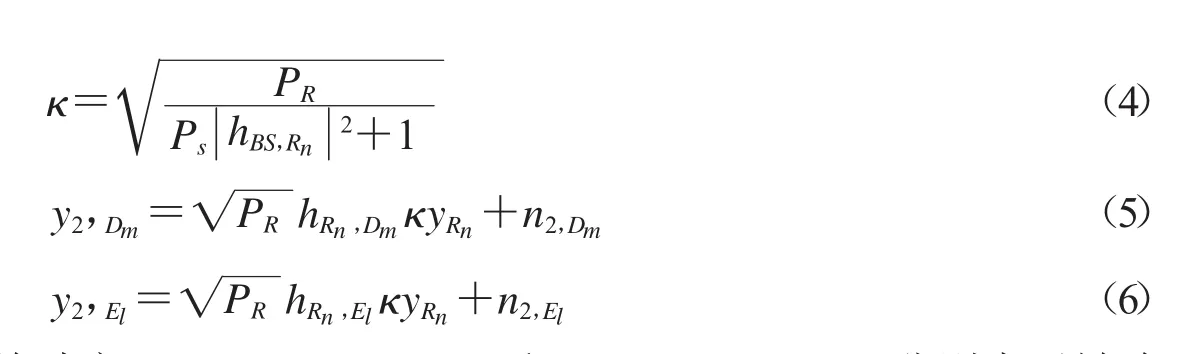

在第二跳中,AF中繼節點Rn將信號yRn放大κ倍后轉發,目標用戶Dm和竊聽用戶El分別接受的信號如下:

其中,PR是中繼節點的傳輸功率,hRn,Dm~CN(0,β1)和hRn,El~CN(0,β2)分別表示鏈路Rn→Dm和Rn→El的信道參數.n2,Dm~CN(0,1)和n2,El~CN(0,1)分別表示第二跳中Dm和El處的高斯白噪聲.

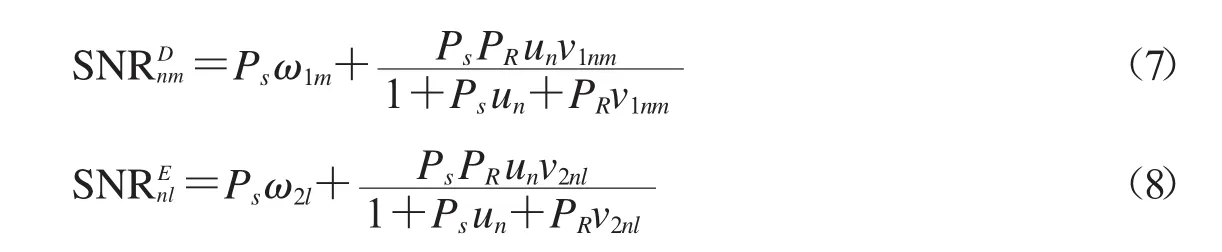

從以上表述中,我們可以得出目標用戶Dm和竊聽用戶El的信噪比:

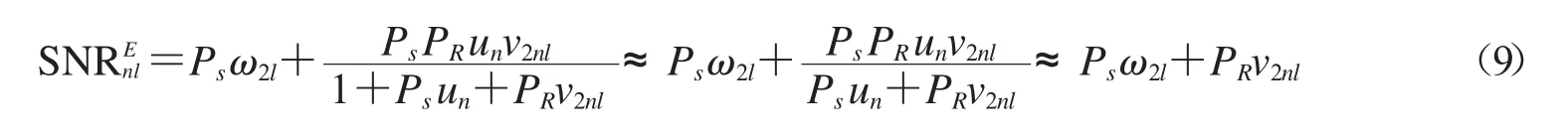

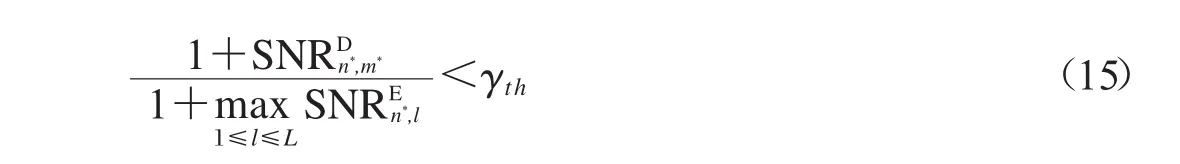

觀察表達式(7)和(8),目標用戶Dm和竊聽用戶El的信噪比存在一個相關變量un,導致保密中斷概率的精確表達式難于求解.為解決此問題,本文考慮了一種高傳輸功率、竊聽用戶與中繼的距離較大時的情景.令基站與竊聽用戶間的距離為單位1,竊聽用戶與中繼的距離為D(0<D<1),則α=(1-D)-4,β2=D-4,隨著D的逐漸增大,β2逐漸減小而α逐漸增大,相應地,v2nl逐漸減小而un逐漸增大,而當D較大時,un?v2nl,則竊聽用戶El處的信噪比可近似為:

此時Dm和El處的信噪比近似為互相獨立.

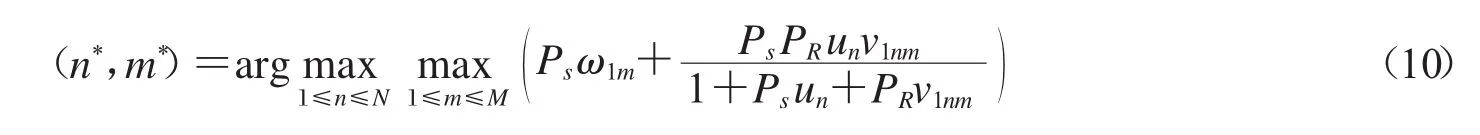

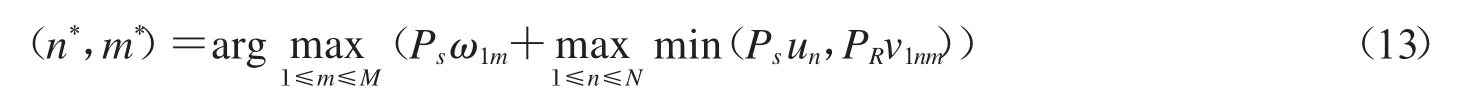

2 中繼和用戶選擇

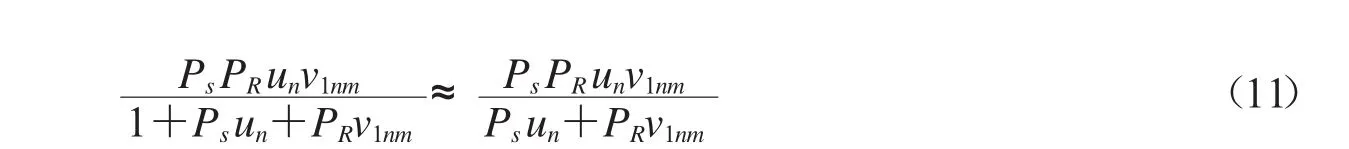

利用近似

當傳輸功率Ps和PR很大時,近似誤差可忽略不計.此外本文還利用

來定義一個次優的中繼和用戶選擇標準,如下所示:

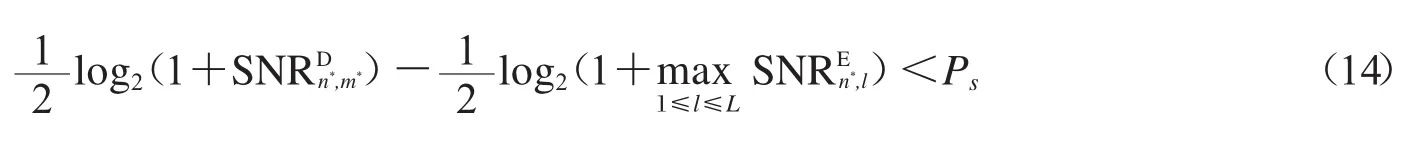

當目標信道與竊聽信道的瞬時容量之差低于給定的目標保密速率Rs時,保密中斷事件發生:

即

其中

3 保密中斷概率

3.1 解析表達式

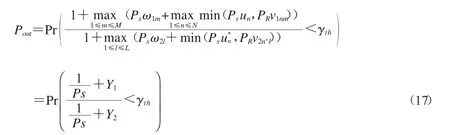

根據次優選擇標準(13),我們推導系統保密中斷概率(Secrecy Outage Probability,SOP)的解析表達式:

式.Y1和Y2的概率密度函數(Probability Density Function,PDF)如定理1和定理2所示:定理1:Y1的PDF如下:

其中

證明:參考附錄A

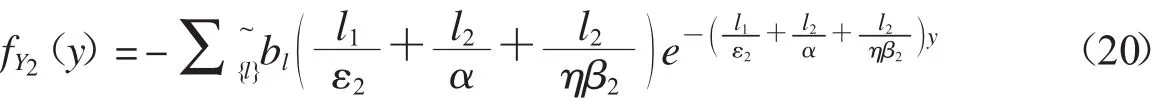

定理2:Y2的PDF如下:

其中

證明:參考附錄B

將Y1和Y2的PDF代入公式(17),我們推導出系統保密中斷概率的解析表達式:

3.2 漸進表達式

在本節中,我們推導出高MER下的系統漸進保密中斷概率.Y1的漸進累計分布函數(Cumulative Distribution Function,CDF)如下:

詳細的證明過程參考附錄C.

將Y1的漸進CDF和Y2的PDF代入公式(17),可推導出系統保密中斷概率的漸進表達式:

4 仿真結果

在本章中,我們給出了各種仿真結果,以更好地驗證本文的研究.設系統中所有的鏈路都經歷瑞利平坦衰落,主鏈路的平均信道增益為α=1,β1=1,ε1=0.5,AF中繼與基站的功率比η=0.8,保密數據率Rs=0.2 bps/Hz,即保密信噪比閾值γth=1.32.

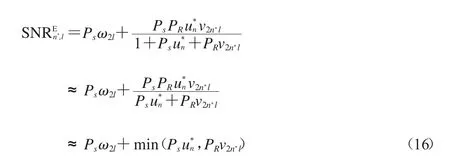

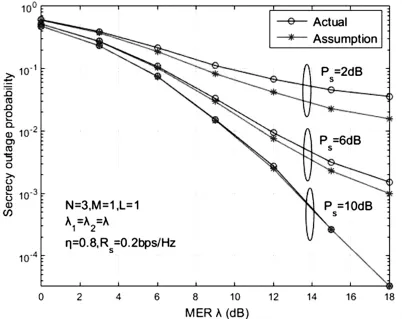

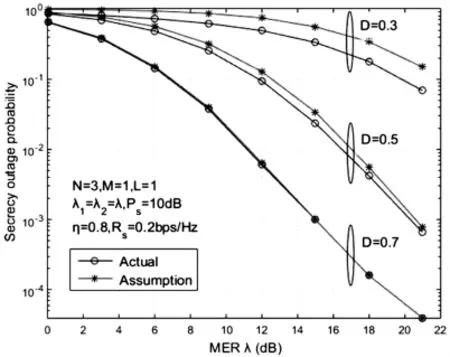

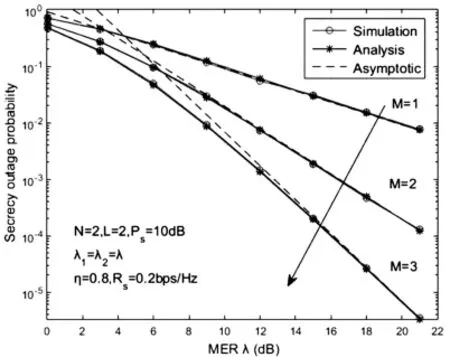

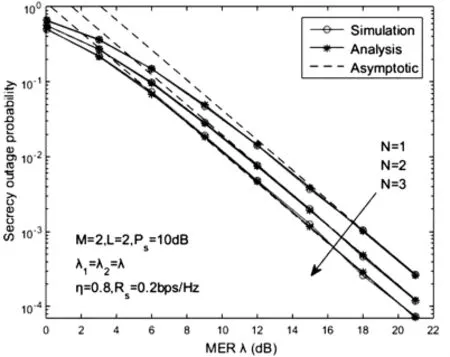

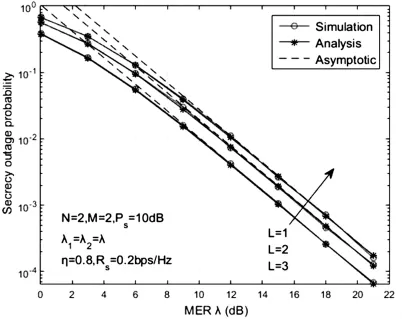

仿真結果分為兩部分,其中圖2-3為本文所考慮情景的適用性驗證,圖4-6為所推導的系統保密中斷概率的解析表達式和漸進表達式的準確性驗證.

圖2不同傳輸功率下的保密中斷概率

圖3竊聽用戶與中繼的距離對保密中斷概率的影響

圖4用戶數量對保密中斷概率的影響

圖5中繼數量對保密中斷概率的影響

圖4給出了當N=2,L=2,Ps=10 dB,1=2=,目標用戶數M從1增加到3時,系統保密中斷概率與MER的曲線圖.可以看出,系統在不同用戶數下的保密中斷概率解析值與仿真值幾乎重合,隨著MER的提高,保密中斷概率的漸進值收斂于解析值,這也驗證了本文推導的系統保密中斷概率的解析表達式和漸進表達式的準確性.另一方面,隨著目標用戶數的增加,系統的保密中斷概率快速下降,曲線斜率隨著M線性增加,表明了系統的分集增益等于M.

圖6竊聽用戶數量對保密中斷概率的影響

5 結論

本文提出了一種增強接收端存在多個竊聽者的多用戶AF中繼協作網絡的保密性能的次優中繼和用戶選擇算法.從更符合實際的觀點出發,我們考慮了一個中度衰落環境,存在從基站到目標用戶和竊聽用戶的直達鏈路.為研究系統的保密性能,本文對保密中斷概率的解析表達式和高MER下的漸進表達式進行了推導,從漸進分析中可知系統的分集增益等于目標用戶數.因此,在實際的通信環境下,可以通過增加用戶的數目顯著提升網絡的安全傳輸性能,對系統進行優化設計.

附錄A

定理1證明

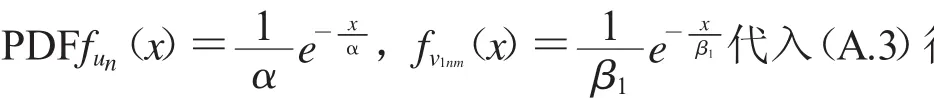

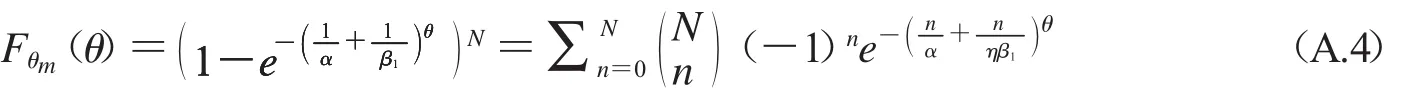

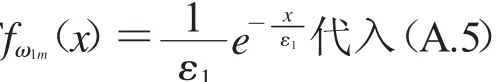

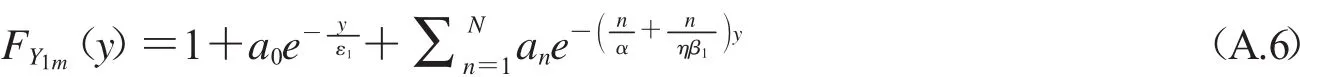

其中

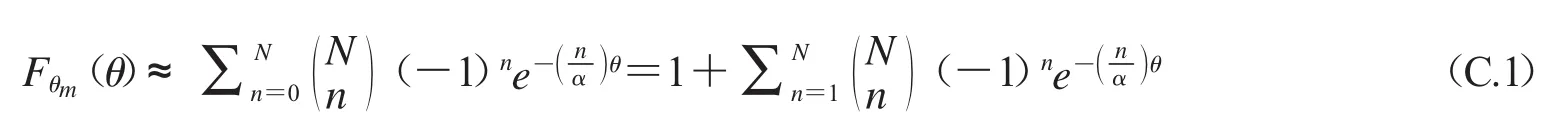

而M個變量{Y1m1≤m≤M}相互獨立.我們進而推導Y1m的CDF,θm的CDF為:

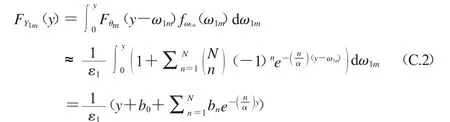

Y1m的CDF可表示為:

其中a0和an的定義如公式(19)所示.Y1是M個獨立變量{Y1m1≤m≤M}的最大值,因此Y1的CDF可表示為:

附錄B

定理2證明

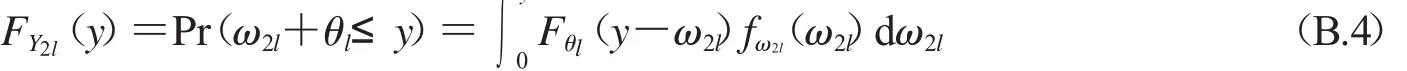

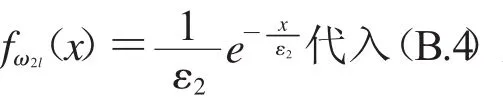

我們用Y2l表示

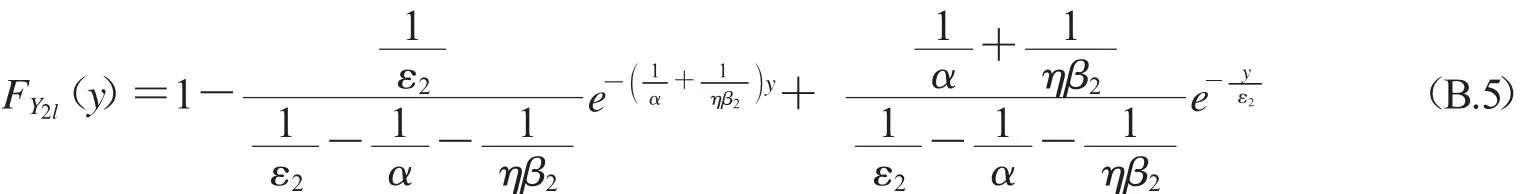

Y2l的CDF可表示為:

進一步得出Y2的CDF:

其中bl的定義詳見公式(21).

附錄C

公式(23)證明

將(C.1)代入(A.5),可得出Y1m的漸進CDF:

其中

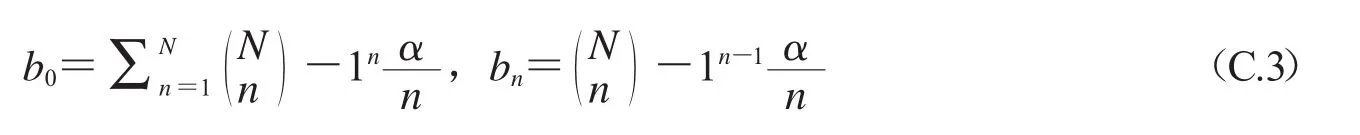

Y1的漸進CDF是Y1m的漸進CDF的M次方,表達式如下:

其中

[1]WYNER A D.The wire-tap channel[J].Bell Syst Tech J,1975,54(8):1355-1387.

[2]BLOCH M,BARROS J,RODRIGUES MR D,et al.Wireless information theoretic security[J].IEEE Trans Inf Theory,2008,54(6):2515-2534.

[3]GOPALA P K,LAI L,EL GAMAL H.On the secrecy capacity of fading channels[J].IEEE Transactionson Information Theory,2008,54(10):4687-4698.

[4]JEON H,KIM N,CHOI J,et al.Bounds on secrecy capacity over correlated ergodic fading channels at high SNR[J].IEEE Transactions on Information Theory,2011,57(4):1975-1983.

[5]SUN X,WANG J,XU W,et al.Performance of secure communications over correlated fading channels [J].IEEE Signal Processing Letters,2012,19(8):479-482.

[6]LI J,PETROPULU A P.Ergodic secrecy rate for multiple-antenna wiretap channels with Rician fading [J].IEEE Transactions on Information Forensics and Security,2011,6(3):861-867.

[7]LIUX.Probabilityofstrictlypositive secrecy capacity of the Rician-Rician fading channel[J].IEEE Wireless Communications Letters,2013,2(1):50-53.

[8]SARKAR M Z I,RATNARAJAH T.Secure communication through Nakagami-m fading MISO channel [C],Proceedings of IEEE ICC,June 5-9,2011.DOI:10.1109/icc.2011.5963506.

[9]ALVES H,SOUZA R D,DEBBAH M,et al.Performance of transmit antenna selection physical layer security schemes[J].IEEE Signal Processing Letters,2012,19(6):372-375.

[10]YANG N,YEOH P L,ELKASHLAN M,et al.Transmit antenna selection for security enhancement in MIMO wiretap channels[J].IEEE Transactions on Communications,2013,61(1):144-154.

[11]YANG N,YEOH P L,ELKASHLAN M,et al.MIMO wiretap channels:Secure transmission using transmitantenna selection and receive generalized selection combining[J].IEEE CommunicationsLetters,2013,17(9):1754-1757.

[12]LUO W Y,JIN L,HUANG K Z,et al.User selection and resource allocation for secure multiuser MISO-OFDMA systems[J].Electronics letters,2011,47(15):884-886.

[13]FAN L,LEIX,HU R Q,et al.Outdated relayselection in two-wayrelay network[J].IEEE Transactions on Vehicular Technology,2013,62(8):4051-4057.

[14]FAN L,LEI X,DUONG T Q,et al.Multiuser cognitive relay networks:Joint impact of direct and relay communications[J].IEEE Transactions on Wireless Communications,2014,13(9):5043-5055.

[15]GAOF,JIANGB,GAOX,etal.SuperimposedtrainingbasedchannelestimationforOFDMmodulated amplify-and-forwardrelaynetworks[J].IEEETransactionsonCommunications,2011,59(7):2029-2039.

[16]GAO F,ZHANG R,LIANG Y C.Channel estimation for OFDM modulated two-way relay networks[J]. IEEE Transactions on Signal Processing,2009,57(11):4443-4455.

[17]ZHANG H,SHU-HUNG L,GAO S,et al.Doubly selective channel estimation for OFDM modulated amplify-and-forward relay networks using superimposed training[J].EURASIP Journal on Wireless Communications and Networking,2012,2012(1):249.

[18]ZhangS,Liew SC.Channel codingand decoding in a relay system operated with physical-layer network coding[J].IEEE Journal on Selected Areas in Communications,2009,27(5):788-796.

[19]ZHANG S,LIEW S C,WANG H.Blind known interference cancellation[J].IEEE Journal on Selected Areas in Communications,2013,31(8):1572-1582.

[20]HUANG S,CHEN H,ZHANG Y,et al.Energy-efficient cooperative spectrum sensing with amplifyand-forward relaying[J].IEEE Communications Letters,2012,16(4):450-453.

[21]HUANG S,CHEN H,ZHANG Y,et al.Sensing-energytradeoffin cognitive radio networkswith relays [J].IEEE systems journal,2013,7(1):68-76.

[22]WANG H M,YIN Q,XIA X G.Distributed beamforming for physical-layer security of two-way relay networks[J].IEEE Transactions on Signal Processing,2012,60(7):3532-3545.

[23]WANG H M,LUO M,XIA X G,et al.Joint cooperative beamforming and jamming to secure AF relay systems with individual power constraint and no eavesdropper's CSI[J].IEEE Signal Processing Letters,2013,20(1):39-42.

[24]WANG H M,LUO M,YIN Q,et al.Hybrid cooperative beamforming and jamming for physical-layer securityoftwo-wayrelaynetworks[J].IEEE Transactionson Information Forensicsand Security,2013,8(12):2007-2020.

[25]DONG L,HAN Z,PETROPULU A P,et al.Improving wireless physical layer security via cooperating relays[J].IEEE Transactions on Signal Processing,2010,58(3):1875-1888.

[26]MO J,TAO M,LIU Y.Relay placement for physical layer security:A secure connection perspective [J].IEEE Communications Letters,2012,16(6):878-881.

[27]BAO V N Q,LINH-TRUNG N,DEBBAH M.Relay selection schemes for dual-hop networks under securityconstraintswithmultipleeavesdroppers[J].IEEE transactions on wireless communications,2013,12(12):6076-6085.

[28]KRIKIDIS I,THOMPSON J S,MCLAUGHLIN S.Relay selection for secure cooperative networks with jamming[J].IEEE Transactions on Wireless Communications,2009,8(10):5003-5011.

[29]KRIKIDIS I.Opportunistic relay selection for cooperative networks with secrecy constraints[J].IET Communications,2010,4(15):1787-1791.

[30]ZOU Y,WANG X,SHEN W.Optimal relayselection forphysical-layer security in cooperative wireless networks[J].IEEE Journal on Selected Areas in Communications,2013,31(10):2099-2111.

[31]YANG Y,LIQ,MA W K,et al.Cooperative secure beamforming for AF relay networks with multiple eavesdroppers[J].IEEE Signal Processing Letters,2013,20(1):35-38.

[32]FAN L,LEIX,DUONG T Q,et al.Secure multiuser communications in multiple amplify-and-forward relay networks[J].IEEE Transactions on Communications,2014,62(9):3299-3310.

Joint Impact of Relaying and Direct Links on Secure Multiuser Amplify-and-Forward Relay Networks

XIA Junjuan1,LIN Xiaosheng1,ZHANG Jie2

(1.School of Computer Science and Educational Software,Guangzhou University,Guangzhou 510006,Guangdong,China; 2.Department of Computer Science,Shantou University,Shantou 515063,Guangdong,China)

For multiuser multiple amplify-and-forward(AF)relaynetworks,the eavesdroppers in the networks can overhear the secure message of the target user,which brings out the severe issue of information security.In particular,when the direct links exist,the eavesdroppers can overhear the message through both relaying and direct links.To enhance the secure performance of this network,the best selection criterion for user and relay selection is proposed and the closed-formexpression ofthe secrecyoutage probabilityas well as the asymptotic expression with high main-to-eavesdropper ratio(MER)are derived.Fromthe asymptotic analysis,the systemcan achieve the diversity of the number of the users,irrespective of the number of the relays and eavesdroppers.Numerical results show that the closed-form expression fits well with the simulation results,which verify the accuracy of the studies.

multiuser communication;multi-relaycooperative networks;multiple eavesdroppers; direct links;amplify-and-forward(AF);secrecy outage probability

TN925+.1

A

1001-4217(2017)03-0061-11

2017-05-10

夏雋娟(1981—),女(漢族),安徽蕪湖人,助理實驗師,主要研究方向為網絡通信. E-mail:xiajunjuan@gzhu.edu.cn

國家自然科學基金資助項目(61372129)