旁路攻擊仿真平臺的架構設計

摘 要:旁路攻擊仿真平臺可模擬和分析旁路攻擊的特性和影響,通過仿真,可以了解攻擊的原理和過程,并通過不斷調試和優化找到有效的防御對策。為此,提出了一種旁路攻擊仿真平臺的架構設計,采用構件技術,靈活性強,可以根據需要選擇測試數據和分析策略。

關鍵詞:旁路攻擊;仿真;仿真平臺;架構設計

中圖分類號:TP393.08 " " " 文獻標識碼:A文章編號:1009-3583(2024)-0073-03

Architecture Design of Bypass Attack Simulation Platform

YAO Jian-Bo

(School of Artificial Intelligence, Hezhou University, Hezhou 542899, China)

Abstract: The bypass attack simulation platform can simulate and analyze the characteristics and impacts of bypass attacks. Through simulation, the principles and processes of attacks can be understood, and effective defense strategies can be found through continuous debugging and optimization. To this end, an architecture design for a bypass attack simulation platform is proposed, which adopts component technology, has strong flexibility, and can select test data and analysis strategies according to needs.

Keywords: bypass attack; simulation; simulation platform; framework design

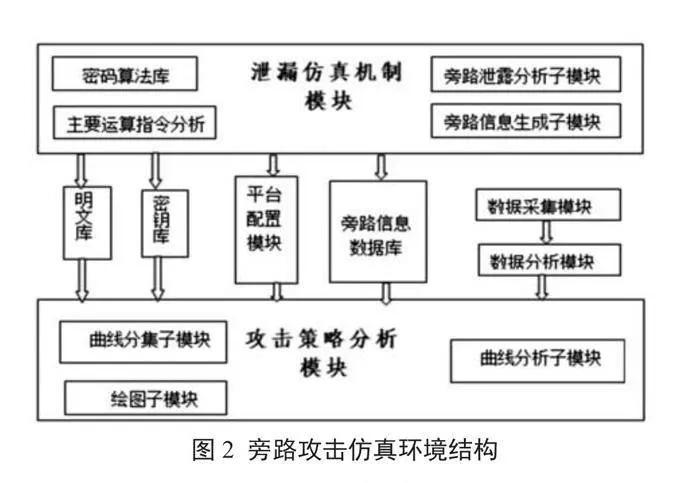

自從 1996 年美國科學家 Kocher 提出旁路攻擊技術以來,其一直被認為是密碼系統實現的安全威脅。旁路攻擊利用系統在執行過程中的行為信息恢復秘密數據,即使是在可證明安全模型下密碼系統也易受旁路攻擊的威脅。當設備處理的數據與其旁路泄漏(運行時間、功耗變化、電磁輻射等)之間存在數據依賴性時,攻擊者可以利用這些泄漏信息恢復密鑰等秘密數據[1]。 經過 20 多年的發展,新的攻擊方法不斷被發現并應用于實際。針對旁路攻擊與防護技術的研究為密碼分析開辟了新的研究領域[2-6]。

旁路攻擊為攻擊者提供了額外的信息,降低了恢復未知密鑰的難度。與傳統的密碼分析不同,旁路攻擊的破解技術與密鑰長度無關或線性相關。當泄漏的信息足夠多時,旁路攻擊只需要很小的代價就可以恢復密鑰。根據不同類別的旁路信息,旁路攻擊可分為:時序攻擊、能量分析攻擊、電磁攻擊、緩存攻擊、故障攻擊和其他旁路攻擊方法[2]。

旁路仿真平臺提供一個可復現的實驗環境,便于模擬和分析各類旁路攻擊的特性和影響。通過精確的仿真,可以深入理解攻擊的原理和實現過程,并通過不斷調試和優化找到有效的防御措施。旁路仿真平臺通常結合先進的硬件和軟件技術,以實現對不同類型攻擊的全面覆蓋與探索。不僅提升了對旁路攻擊機制的認識,還為開發更加安全的加密算法和硬件設計提供了寶貴的數據支持。

一、旁路攻擊仿真平臺架構設計

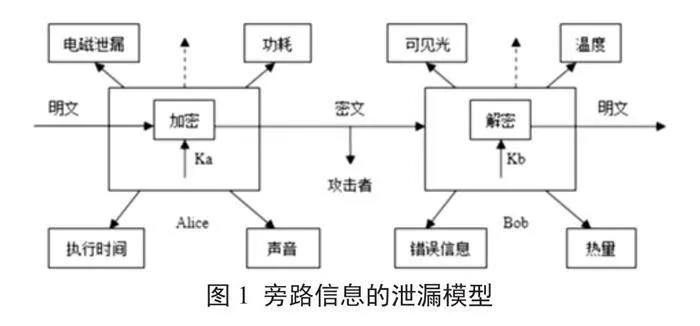

旁路攻擊仿真平臺的架構采用模塊化設計,模塊化的架構設計使得平臺的可擴展性和靈活性高,能夠根據不同的需求及攻擊方式進行相應的調整。旁路攻擊仿真平臺的模塊化架構包含平臺配置模塊、數據采集模塊、數據處理模塊、泄露仿真機制模塊和攻擊策略分析模塊等[7-9]。

(1)平臺配置模塊負責對平臺運行的參數、安全指標、仿真數據進行統一管理。

(2)數據采集模塊負責從目標設備中收集可能的旁路信息,如電磁輻射、功耗變化等,這些信息是進行攻擊分析的基礎。通過采用高速率的采樣技術,該模塊能夠保證獲取的信息具有足夠的時空分辨率。

旁路信息泄漏模型如圖1所示:

(3)數據處理模塊在模塊化架構中起到了中樞作用。它負責對數據模塊采集到的數據進行初步整理和處理,為之后的分析階段提供高質量的數據輸入。數據處理的準確與否直接影響到整個仿真平臺的性能和準確性。此模塊利用各種高級算法對原始數據進行降噪和濾波處理,以去除無關數據干擾,并優化信號特征維度,從中提取出更容易被分類或攻擊的特征。此外,通過使用機器學習技術,如支持向量機和隨機森林算法,進一步提高了數據的分類和識別能力。這不僅有助于提升平臺的攻擊成功率,還能進行更深層次的密鑰恢復分析[10]。

(4)泄漏仿真機制模塊在虛擬的特定硬件平臺上運行算法程序,根據預先建立的旁路信息泄漏模型分析從算法庫中選擇的加密算法指令,并產生相應的旁路泄漏曲線。

(5)攻擊策略分析模塊是仿真平臺實現攻擊目標的關鍵組件。它利用從數據處理模塊獲得的高質量數據進行模擬攻擊測試和效果評估。結合不同的旁路攻擊策略,如能量分析、模板攻擊和緩存攻擊等,平臺能夠在仿真環境中評估多種攻擊手段的有效性。通過模塊化設計,攻擊分析模塊可以靈活地集成新的攻擊方法和預防措施,減少新技術被引入所需的時間。在實際應用中,模塊化架構的仿真平臺不僅可以支持攻擊算法的開發與驗證,還能夠提供可調參數的實驗環境,有助于深入理解各種攻擊方法之間的異同以及其對不同防御策略的挑戰。

旁路攻擊仿真平臺整體架構如圖2所示。

二、仿真攻擊技術選型[10-13]

在設計旁路仿真平臺時,仿真攻擊實現技術的選型至關重要。選擇合適的攻擊方式需要考慮目標加密算法的特性和仿真平臺的硬件條件。目前,常見的旁路攻擊主要包括簡單功耗分析(SPA)、差分功耗分析(DPA)和電磁輻射分析等方法。這些技術各有其適用的場景和優缺點,選擇時需綜合考慮。功耗分析攻擊基于密碼設備在加密過程中的能量消耗,通過對能量軌跡數據的分解與重組,能夠揭示設備運行中的關鍵信息。因此,針對能量分析旁路攻擊,仿真平臺需要提供靈活的能耗數據采集模塊,從而準確模擬這樣的攻擊環境。

在具體實施過程中,模板攻擊是一種成熟且效果顯著的建模類旁路攻擊方法。該方法通過在建模階段采集大量的泄漏軌跡來建立特征模型,隨后在攻擊階段使用這些模型進行預測和攻擊。模板攻擊的優勢在于其高效的特點,可以在較少的能耗樣本下獲得較高的密鑰恢復概率。與之對應的是機器學習和深度學習技術的日益結合,它們通過自動化建模和模式識別顯著提高了攻擊的精確度與速度[27]。尤其是在大規模數據集上,深度學習能夠精準捕捉設備狀態的復雜模式,在無侵入條件下實現精妙的攻擊策略。因此,選擇攻擊實現技術時,需要考慮到計算資源和數據處理能力的平衡,以便做出合理的決策。

除了技術選擇,還需關注適用于不同防護技術的有效攻擊模型。掩碼和隱藏技術是防御能量分析攻擊的重要方案,掩碼技術通過隨機化操作的數據可有效避免設備能量消耗的規律性,而隱藏技術則通過打亂功耗分布來降低攻擊成功的可能性。因此,旁路仿真平臺在設計時,應整合這些防護策略的模擬模塊,以評估攻擊模型的健壯性與策略有效性。通過在仿真平臺中集成這些防護措施,可以有效擴展研究的廣度與深度,推動旁路攻擊和防護技術的協同創新。綜合分析各類攻擊技術的特性及防護效果,平臺的技術選型應以靈活性和可擴展性為核心,確保能夠適應不同應用場景下的研究需求。

三、結論及進一步的研究工作

本文采用模塊化的設計方法,對旁路攻擊仿真平臺的架構進行了設計。這種旁路攻擊仿真平臺的模塊化架構不僅允許研究人員根據特定的攻擊類型選擇和定制所需的模塊,還可以通過替換或升級模式適應新的攻擊方法和防御策略的研究需求。

在進一步的研究工作中,期望引入基于大數據和實時分析的模塊,以適應更加復雜的旁路攻擊場景。

參考文獻:

[1]Kocher P C. “Timing attacks on implementations of Diffie-Hellman, RSA, DSS, and other systems”. Advances in Cryp-tology: Proceedings of CRYPTO’96, SpringerVerlag, August 1996, pp. 104-113.

[2]王永娟,樊昊鵬,代政一,等.旁路攻擊與防御技術研究進展[J].計算機學報, 2023, 46(1):202-228.DOI:10.11897/SP.J.1016.2023.00202.

[3]Brumley B B, Tuveri N. Remote timing attacks are still prac-tical//European Symposium on Research in Computer Secur-ity. Berlin, Germany: Springer, 2011: 355-371.

[4]Ge Q, Yarom Y, Cock D, et al. A survey of microarchitectural timing attacks and countermeasures on contemporary hard-ware. Journal of Cryptographic Engineering, 2018, 8(1): 1-27.

[5]Liu F, Yarom Y, Ge Q, et al. Last-level cache side-channel attacks are practical//2015 IEEE symposium on security and privacy. San Jose, USA, 2015: 605-622.

[6]Yan M, Sprabery R, Gopireddy B, et al. Attack directories, not caches: Side-channel attacks in a non-inclusive world//2019 IEEE Symposium on Security and Privacy (SP). SanFrancisco, USA, 2019: 888-904.

[7]Rivain M. Differential fault analysis on DES middle rounds//International Workshop on Cryptographic Hardware and Em-bedded Systems. Berlin, Germany: Springer, 2009: 457-469.

[8]Li Y, Sakiyama K, Gomisawa S, et al. Fault sensitivity analy-sis//International Workshop on Cryptographic Hardware and Embedded Systems.Berlin,Germany:Springer,2010: 320-334.

[9]Zhang F, Lou X, Zhao X, et al. Persistent fault analysis on block ciphers. IACR Transactions on Cryptographic Hardware and Embedded Systems, 2018, 2018(3): 150-172.

[10]Rijsdijk J, Wu L, Perin G, et al. Reinforcement learning for "hyperparameter tuning in deep learning-based side-channel analysis. IACR Transactions on Cryptographic Hardware and "Embedded Systems, 2021, 2021(3): 677-707.

[11]Choudary M O, Kuhn M G. Efficient, portable template atta cks. IEEE Transactions on Information Forensics and Secur- ity, 2017, 13(2): 490-501.

[12]Ouladj M, Guilley S, Guillot P, et al. Spectral approach to "process the (multivariate) high-order template attack against "any masking scheme. Journal of Cryptographic Engineering, "2022, 12(1): 75-93.

[13]Schindler W, Lemke K, Paar C. A stochastic model for dif- ferential side-channel cryptanalysis//International Workshop "on Cryptographic Hardware and Embedded Systems. Berlin, Germany: Springer, 2005: 30-46.

(責任編輯:徐國紅)