對抗全雙工主動竊聽的安全高效D2D通信策略

摘 要:第5 代(The Fifth-generation,5G) 移動通信網絡技術飛速發展,同頻雙工技術是其中一項關鍵技術。將這項技術運用到設備到設備(Device to Device,D2D) 通信系統中,不僅可以提高資源利用率,還能提高系統通信的安全性。然而,非法用戶運用全雙工技術將對系統的安全性產生巨大的威脅。因此,針對D2D 通信系統中存在全雙工主動竊聽者惡意干擾D2D 用戶的問題,主要研究基于Stackelberg 博弈的對抗全雙工惡意竊聽者的安全高效功率分配方案。由于合法用戶和主動竊聽者的行為相互影響、相互干擾,在保證保密速率要求的情況下,分別考慮單鏈路與多鏈路的場景,研究以最小化D2D 用戶消耗功率和最大化竊聽效用為目標的最佳功率分配策略。由于D2D 用戶和惡意竊聽者的優化問題不能分開解決,通過將它們之間的交互構建成Stackelberg 博弈模型,并基于二分法算法和模擬退火算法進行求解。仿真表明,通過合理的功率分配能夠有效對抗全雙工惡意竊聽者的竊聽和干擾,從而實現安全高效通信,滿足更高的系統安全性需求。

關鍵詞:物理層安全;設備到設備;全雙工

中圖分類號:TN929 文獻標志碼:A 開放科學(資源服務)標識碼(OSID):

文章編號:1003-3106(2024)05-1110-13

0 引言

隨著無線設備的逐漸增加,人們對無線電資源的需求不斷擴大。為了減少由此產生的巨大資源消耗和改善更復雜的無線服務環境,學者們展開了對設備到設備(Device to Device,D2D)通信技術的研究。D2D 通信指的是用戶設備之間近距離的直接通信,不用基站轉發。因此,不僅能夠提高頻譜利用率,而且可以幫助基站分擔網絡負載。但是,D2D通信帶來技術優勢的同時也給竊聽者增加了更多竊聽的機會。近年來,由于無線信道的開放性和D2D用戶設備的可訪問性,D2D 底層蜂窩網絡的物理層安全受到越來越多的關注。

在底層D2D 通信系統中,D2D 發射機復用分配給蜂窩用戶(Cellular User,CU)的資源塊進行直接通信,通過提高頻譜效率來提高蜂窩網絡的性能。但是由于無線信道的開放特性,導致D2D 通信非常容易被竊聽者攻擊,帶來更多的潛在安全風險。具體來說,一方面,由于D2D 通信中密鑰的管理和分發要復雜得多,因此執行身份驗證和數據保密等功能并不方便;另一方面,D2D 應用程序中各種資源受限的設備很難承擔高計算開銷[1]。因此,利用基于密碼的傳統方案來保證D2D 通信的安全是亟待解決的問題。而無線信道特性的物理層安全技術的研究[2]可以提高D2D 通信的安全性,較好地解決這一問題。

全雙工通信技術允許在特定頻段上同時發送和接收,與半雙工通信相比具有提高頻譜效率的潛力,近年來得到了廣泛關注。根據信號處理和天線技術領域的最新研究進展,曾經被認為難以實施的全雙工技術目前變成了各種應用場景中的有效技術手段,并且為保護無線網絡提供了新的技術[2]。從保密性能的角度來看,文獻[3]加入了全雙工干擾接收器來提高系統保密性。學者們受到此研究的啟發,開始從物理層安全角度利用全雙工技術研究D2D 安全通信策略[4-5]。研究者為了提高蜂窩用戶設備(Cellular User Equipments,CUE)的保密能力,將D2D 用戶設備(D2D User Equipments,DUE)視為友好干擾器[4-5]。然而,只有當D2D 對以適當的發射功率工作時,CU 的安全通信才能得到保證。因此,如何利用功率分配的方法來提高CU 的安全通信越來越受到人們的關注。

關于D2D 蜂窩網絡底層物理層安全的研究,大多集中在最大化系統保密能力或降低保密中斷概率的資源分配上。在這些研究中,都是以保護CU 通信安全為主,關于DUEs 的物理層保密性能的研究很少[6-8]。與傳統蜂窩通信方式相比,D2D 通信方式更容易被竊聽和干擾。因此,D2D 通信的保密性和可靠性難以保證,D2D 通信存在很大的安全問題。此外,絕大多數研究者將惡意攻擊者視為被動竊聽者,此惡意竊聽者在整個竊聽過程中不產生干擾信號。很少有研究者考慮存在主動攻擊者的情況,如概率被動竊聽者或選擇性被動竊聽者。這類竊聽者可以對合法用戶進行概率竊聽,也可以選擇性地竊聽CUE 或DUE。因此,無線網絡中存在主動竊聽者的物理層安全問題近年來也受到越來越多的關注。主動竊聽者通過采用不同的攻擊模式,從而對無線網絡產生不同程度的破壞。其中,當竊聽者采用半雙工方式的攻擊模式時,竊聽者可以在2 種模式間進行切換,即被動竊聽和主動干擾,但只能進行一項。當竊聽者的攻擊模式切換為全雙工方式時,竊聽者可以同時對目標用戶進行竊聽和干擾。相比于半雙工模式的攻擊,全雙工模式下的攻擊方式更加靈活,對無線網絡的破壞程度更加深。目前而言,對于全雙工竊聽者的研究較少。

目前通信行業卷起了以減排、節能和低功耗為主導的綠色通信的浪潮。在實際的物理層安全通信場景中,由于節點的發射功率和能量消耗決定了數據傳輸的安全質量。因此,在物理層安全通信中,研究綠色安全的傳輸機制起著舉足輕重的作用,尤其是在資源有限、設備眾多的D2D 底層網絡物理層安全系統中,不僅要滿足日益增長的數據傳輸安全需求,還要考慮到無線資源的消耗效率問題。

近年來,利用博弈論方法在D2D 通信系統進行功率分配以降低干擾并提高通信安全性的研究已有許多成果。文獻[9]針對毫米波5G 網絡中D2D 通信的覆蓋模式,提出了一種新的干擾管理范式。該理論提出了一種非對稱納什議價對策,在不影響信噪比的情況下,可以實現系統吞吐量增加的平衡。文獻[10]提出了一種基于博弈論的分布式資源分配算法,用于解決D2D 通信與CU 之間的跨層干擾以及D2D 通信之間的協層干擾問題。文獻[11]提出了一個效用函數和2 種算法,用于頻譜管理器在集群內設備之間分配資源和在集群之間分配資源,與現有方法相比,所提出的方法可將功耗降低10% ~ 30% ,將信干比和頻譜效率分別提高2% ~ 8% 和2% ~ 4% 。但這些方法都沒有考慮竊聽者存在的場景,無法確保通信安全性。

本文主要研究了D2D 通信系統中在underlay模式下DUE 的安全高效功率分配問題。與單鏈路場景不同,由于在多鏈路場景下,各鏈路之間會產生干擾,需要考慮的問題更加復雜,因此本文先對單鏈路進行研究,然后擴展到多鏈路。此外,由于合法用戶和主動竊聽者的行為相互影響,優化問題不能分開解決。因此,將DUE 與惡意竊聽者之間的交互構建成Stackelberg 博弈模型,從而得出雙方的最優策略。

1 全雙工竊聽者系統模型

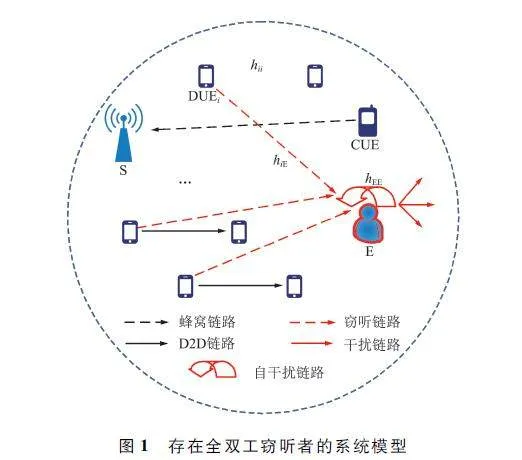

存在全雙工竊聽者的系統模型如圖1 所示。該系統由一個基站、一個CUE、一個竊聽者和N 個DUEs 組成。其中S 表示基站,CUE 為蜂窩用戶設備,E 表示惡意竊聽者且會按照一定的路線移動,定義所有的合法DUEs 集合為= {1,2,…,i,…,N},i∈ ,假設已預先完成配對。CUE 和所有的合法用戶DUEs 都采用半雙工工作模式,且DUEs 通過復用方式,利用從CUE 到S 的上行鏈路發送私密消息。傳統的半雙工竊聽者,其功能比較單一,只具備最基本的竊聽能力,故本文考慮竊聽者功能更加齊全的全雙工模式,在D2D 上行鏈路系統中,只有惡意竊聽者E 為全雙工模式,這就意味著E 在竊聽DUEs發送的私密消息過程中,同時進行主動干擾。全雙工通信技術能夠實現設備同時同頻發送和接收信號。然而,由于接收和發送都在同一個設備上,這就導致全雙工設備在接收有用信息的同時還會受到自身發射端的干擾影響,這種干擾被稱為自干擾(Self-Interference,SI)。由于竊聽者本身的能力有限,無法完全消除全雙工帶來的SI。將E 的自干擾因子記為α。

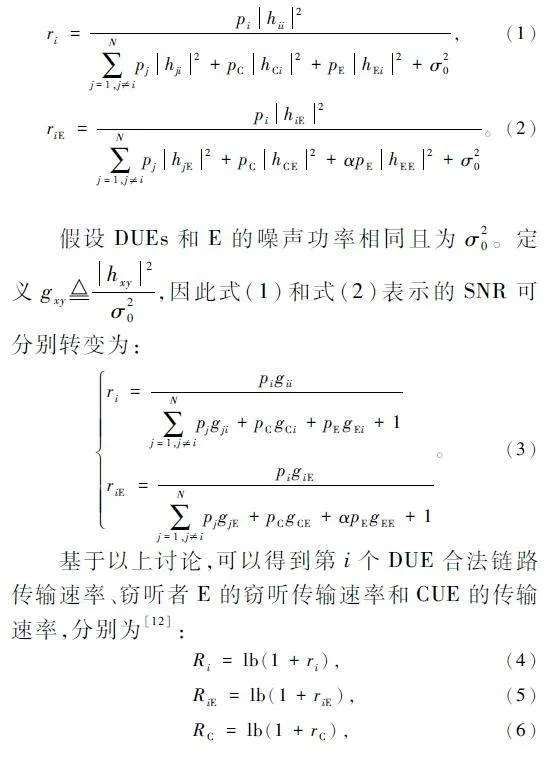

定義節點x 的傳輸功率為px,其中x∈{X,E,N}。節點x 和節點y 之間的信道增益為hxy,其中x∈{B,C,E, }。第i 個鏈路中發送用戶DUE 的信道增益為hii,全雙工竊聽者E 的自干擾信道增益為hEE 。假設已知全局信道狀態信息和CUE 的發射功率pC 。于是可得第i 個發送用戶DUE 和惡意竊聽者E 的信噪比分別為:

式中:rC 是CU 的信噪比。因此,可以得到第i 個DUE 的合法鏈路保密率為[13]:

Ri,sec = max(Ri - RiE ,0),i ∈ 。(7)

2 優化問題和功率分配方案細則

2. 1 功率分配對D2D 物理層安全的影響

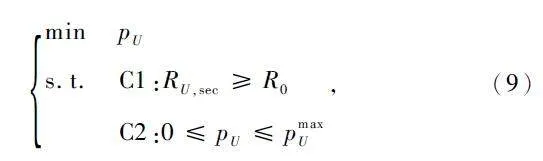

對于D2D 通信系統而言,一方面要保證D2D的傳輸速率,另一方面要確保安全傳輸。因此,在有限的資源內盡可能實現多個D2D 的數據傳輸并保證系統安全性具有重要意義。同時,保密容量是D2D 通信系統中物理層安全性能重要優化指標之一[14-15]。在滿足功率約束和D2D 用戶傳輸速率要求情況下實現保密容量最大化的數學模型形式如式(8)所示:

式中:Ri 為D2D 傳輸速率,RE 為竊聽速率,限制條件分別為D2D 傳輸速率需求R0 、D2D 發射端的發射功率要求、CU 發射功率要求以及D2D 發射端的發射功率P 和CU 發射功率PCUE 滿足聯合功率約束Pmax 等。由此可見,合理分配功率可以最大化保密容量,以保證通信系統安全。

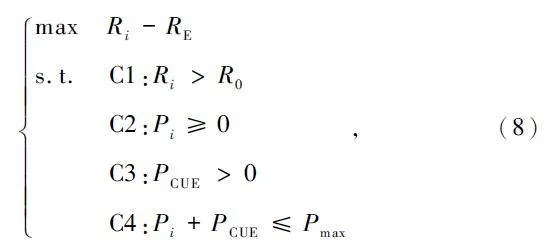

2. 2 單鏈路場景中高效安全功率分配

首先研究僅存在單個DUE 鏈路的場景。假設該鏈路為U,即式(7)中的i = U。對于U 的發送用戶來說,一方面要對抗全雙工主動竊聽者E,從而實現安全傳輸;另一方面需要考慮功耗問題。因此,根據U 對安全的需求設定一個目標保密率R0 。為了實現在功耗最小的情況下滿足保密率傳輸的性能要求,首先建立鏈路U 的功耗最小化優化問題如下所示:

式中:pU 為U 的傳輸功率,約束條件C1 為安全傳輸需求約束條件,RU,sec 為當前U 的實際保密率;約束條件C2 為U 的傳輸功率限制約束條件,pmaxU 為用戶U 的最大傳輸功率。

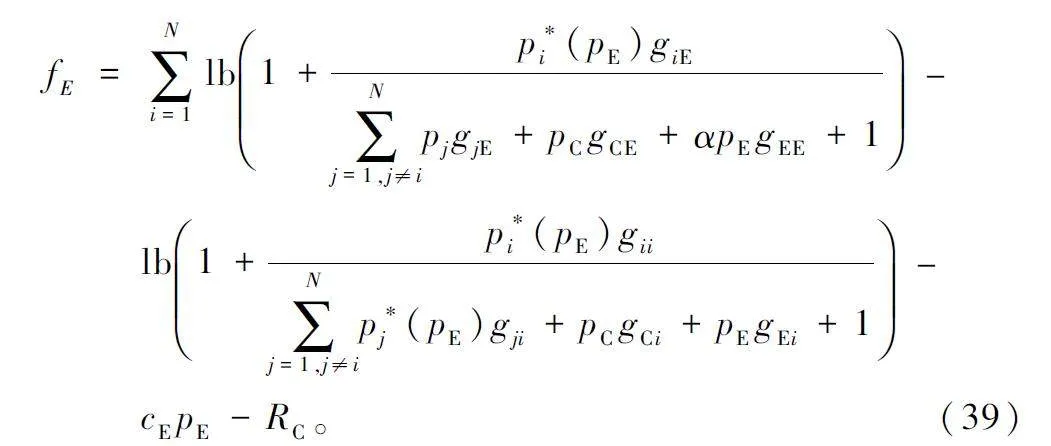

與此同時,惡意竊聽者E 的目的是獲取最大的竊聽速率。由于它是全雙工模式,因此將在合法鏈路上不斷施加干擾信號,從而影響鏈路安全傳輸。然而,這也會給自己帶來SI。此外,與半雙工竊聽者相比,全雙工竊聽者有額外的功耗,過度的功率消耗會影響自身的竊聽效率。定義fE 表示惡意竊聽者E 的效用函數,該竊聽效用函數由三部分組成,其中第一項是惡意竊聽者的竊聽速率,是該效用函數的增益部分;第二項為干擾功率消耗,是成本部分;第三項為CU 干擾部分,表示為fE = RE - cE pE -RC ,其中cE 為功率代價因子。

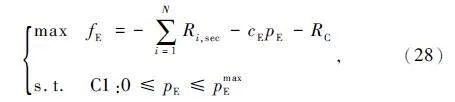

根據以上分析,建立惡意竊聽者E 效用最小化的優化問題如下:

式中:功率約束條件確保干擾功率具有實際意義且不超過功率最大值,此外,當pE = 0 時,該效用函數只由增益部分和CU 干擾部分組成,惡意竊聽者從被動竊聽狀態變為主動竊聽狀態。這表明本章所考慮的新型竊聽模型與傳統竊聽模型相兼容。

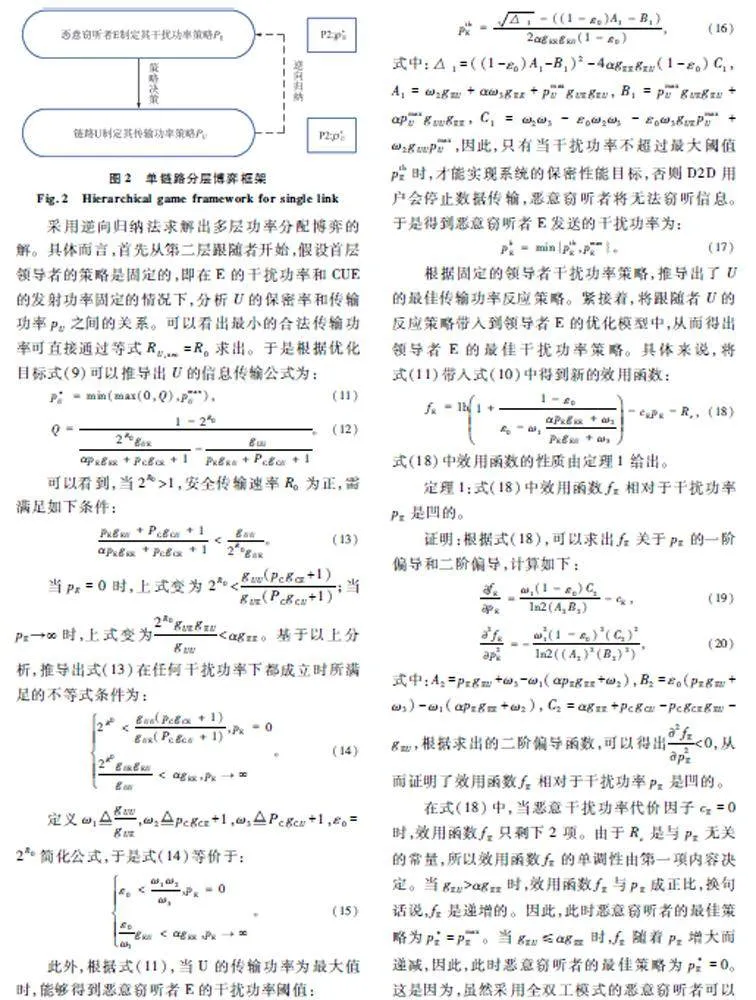

首先,對建立好的優化模型作進一步分析。用戶U 需要根據竊聽者E 的干擾功率策略做出最佳反應,從而實現自身的安全傳輸需求。與此同時,竊聽者E 通過不斷發送干擾信息,影響合法鏈路U 的安全通信,從而提高自身的竊聽能力。因此,惡意竊聽者必須考慮U 的反應策略,從而制定最佳干擾策略。基于以上分析可以看出,惡意竊聽者E 首先采取行動,U 緊跟著E 采取行動。因此,惡意竊聽者E在整個博弈中充當領導者的角色,U 是跟隨者。由于Stackelberg 博弈非常適合于這種分層決策過程,因此將優化問題式(9)和式(10)構建為Stackelberg博弈模型。需要注意的是,U 和E 二者的行為互相影響,優化問題式(9)和式(10)所構成的博弈模型是相互耦合的,因此不能分開處理。此外,可以看出所提出的博弈模型是順序博弈,因而可以采用逆向歸納法進行求解。單鏈路場景下的分層博弈框架如圖2 所示。對于合法鏈路U 而言,需要根據領導者的行動做出最佳反應;對于惡意竊聽者而言,需要根據跟隨者的反應來制定自己的最佳策略,使其效用最大化。

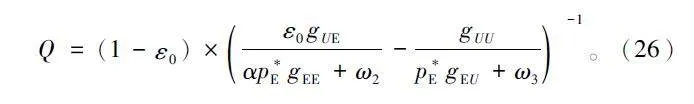

式中:惡意竊聽者的功率分配值pE 取決于邊界值pbE 。從式(25)中可以看出,全雙工竊聽者的最優干擾功率策略p*E 的實際值由其發射功率代價因子和自干擾所決定。就功率代價因子而言,其值越小,惡意竊聽者的干擾幾率越大。就自干擾而言,一方面,一定程度的自干擾有助于保證U 的保密速率;另一方面,過高的自干擾會使其對自身的消極影響高于對U 的消極影響。因此,自干擾是實施主動攻擊的上下界條件。得到惡意竊聽者最優的干擾功率分配策略后,將式(25)帶入式(10)中,最終能夠得到合法鏈路U 的最優功率分配策略p*U (p*E ),其中式(12)中Q 值為:

綜上所述,求出了U 和竊聽者E 的最佳功率分配策略。接下來證明U 和竊聽者E 之間的Stackel-berg 博弈均衡具有唯一性,定理如下:

定理2:U 和竊聽者E 之間存在Stackelberg 博弈均衡,且具有唯一性,記為(p*U (p*E ),p*E )。

證明:根據Stackelberg 博弈模型理論,當跟隨著面對領導者的任何固定行為,做出的最佳對策是唯一的,則存在均衡。在本節所構建的博弈模型中,U是跟隨者,惡意竊聽者E 是領導者。對于E 的干擾攻擊,U 做出的反應策略具有唯一性,如式(10)所示。因此,U 和竊聽者E 之間的Stackelberg 博弈均衡必定存在。此外,E 的最優干擾功率策略也具有唯一性,如式(24)所示。因此,U 和竊聽者E 之間的Stackelberg 博弈均衡(p*U (p*E ),p*E )存在且唯一。

2. 3 多鏈路場景中高效安全功率分配

接下來研究存在多個鏈路的場景。在該場景下存在多對DUE 對,對于所有的DUEs 而言,一方面要實現安全傳輸,另一方面需要考慮功耗問題,實現高效安全傳輸[16-18]。與單鏈路場景類似,將通過構建Stackelberg 博弈模型,分析DUEs 和竊聽者之間的最優博弈策略。

假設每個用戶對合法鏈路傳輸的目標保密率為R0 ,將所有的合法用戶DUEs 與竊聽者E 之間的交互過程建模為Stackelberg 博弈。同樣,惡意竊聽者E 為領導者,DUEs 為跟隨者。對于合法DUEs 而言,需要以最少的功耗完成一定要求的安全傳輸。首先給出合法DUEs 的優化問題:

式中:優化目標表示求解所有合法鏈路中DUEs 發射功率最小值,p=pi,i∈N ,限制條件C1 確保每個用戶對傳輸安全要求高于目標保密率R0 ,限制條件C2 和C3 為功率約束,確保DUEs 發射功率具有實際意義,且所有鏈路中DUEs 的發射功率總和不超過最大值。

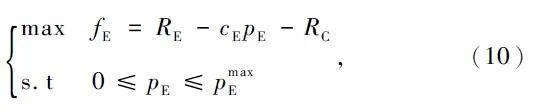

對于惡意竊聽者E 而言,除了需要通過發射干擾噪聲提高自身的竊聽能力之外,還需要考慮自身帶來的干擾影響。此外,與單鏈路場景不同,在多鏈路場景下,當竊聽者竊取某個DUE 的私密消息時,正在傳輸私密消息的其它合法鏈路也會對竊聽者產生干擾。因此,建立惡意竊聽者E 效用最小化的優化問題如下:

在該博弈模型中,DUEs 是跟隨者,惡意竊聽者E 是領導者且首先采取行動。

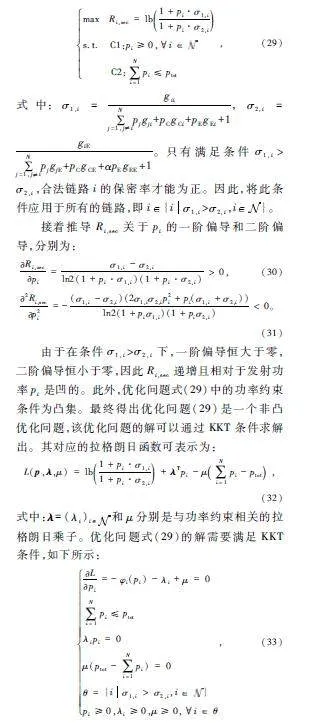

綜上所述,優化模型式(10 )可以利用博弈論[13]尋找求解的方法。然而,和單鏈路場景類似,由于DUEs 和E 的行為互相影響,優化問題式(27)和式(28)是相互耦合的。因此,E 的干擾功率分配需要考慮DUEs 做出的反應。反過來,干擾功率也會影響DUEs 的傳輸功率分配。因此,不能將它們分開處理。此外,與單鏈路場景類似,多鏈路場景下的模型依然是順序博弈模型,可采用逆向歸納法求解。首先從第二層跟隨者開始,根據已確定的首層領導者的策略,求出跟隨者的最優策略。具體來說,根據已知的干擾功率分配策略求解優化問題式(27)的解。在求解之前,首先檢查優化問題式(29)可行域的可行性。具體來說,在給定的純功率約束條件下,求解DUE 最大保密率。優化問題如下:

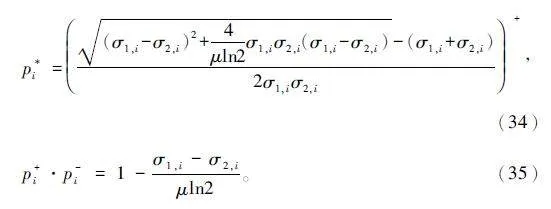

式中:φi(pi)=( σ1,i/1+σ1,i pi)-( σ2,i/1+σ2,i pi),所有與不等式相關的拉格朗日乘子非負。在給定乘子μ 和λi = 0 的條件下,根據φi(pi)= μ 得出的結果或為正或為負。在這種情況下,如果得出的pi 有一正解,則對應的λi = 0。反之,若pi 無正解,則對應的λi >0。φi(pi)=μ 等價于一個有2 個根的二次方程,其中只有一個為有效解,且該根非負。因此,從式(33)中能夠計算出p*i 表達式以及2 根之間的關系分別為:

由于得出的根為一正一負,因此p+i · pi<0,于是有:

μln2 < σ1,i - σ2,i, (36)

因此,對于給定的μ,只要滿足式(35),就能夠通過式(34)求出DUEs 最優傳輸功率。由于所定義的效用函數隨著pi 遞增,因此,拉格朗日乘子μ 還應當滿足如下要求:

得到最優的DUEs 傳輸功率分配后,再求出功率約束條件下最高的保密率R*i,sec,并與式(27)中C1 約束R0 比較,如果R*i,sec ≥ R0 ,則優化問題式(29)是可行的;否則,目標保密率R0 無法實現。

基于以上分析,通過式(34)和式(37)可以求出使保密率最大化的功率分配。同樣,對于一定保密率要求的高效保密率功率分配也必定遵循著類似的功率分配模式,只是式(37)中的對應的乘子μ 不相同。此外,對于優化問題式(27),當約束C1 滿足相等條件時,當前的信息傳輸才是最高效的。因此,高效的DUEs 傳輸功率分配策略應當滿足式(34)和式(35)中等式約束條件C1。假設所有的DUEs 都滿足式(36),對應的乘子用μ* 表示,且μ* 滿足如下條件:

Ri(p*i ) = R0 ,i ∈ 。(38)

基于以上研究,得出跟隨者存在博弈均衡,證明如下。

定理3:多鏈路場景下存在Stackelberg 安全博弈均衡。

證明:由于式(34)中的p*i 對于μ* 是單調的,且通過式(38)可以求出唯一的根。因此,優化問題式(27)中的最優功率分配策略是唯一的,也就是說,跟隨者的策略是唯一的。因此,多鏈路場景下仍然存在Stackelberg 安全博弈均衡。

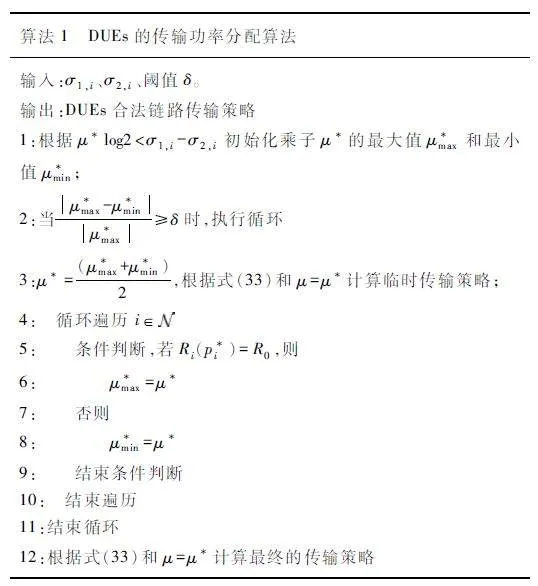

雖然只得到p*i 的封閉表達式,無法求出乘子μ* 的封閉表達式,但是根據p*i 與μ* 之間的單調關系,可以通過二分法算法求出μ* ,從而求出DUEs最優功率分配策略。具體算法如算法1 所示。

接下來求解領導者E 的最優干擾功率分配策略。將得到的跟隨者的最優策略結果帶入到領導者的效用函數中,得出最優干擾功率策略。具體來說,將式(33)中的p*i (pE )帶入到式(28)中,得到:

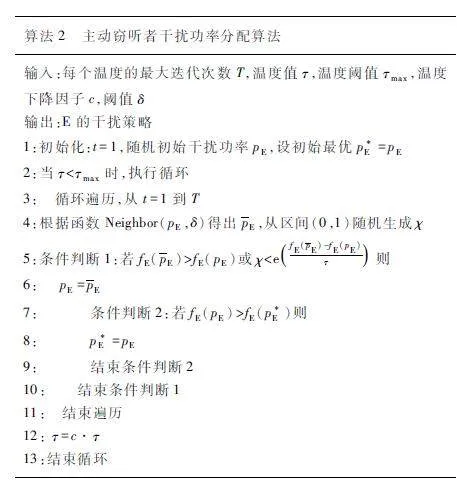

由于缺乏乘子μ′的封閉表達式,雖然無法根據該效用函數直接求出p*E 的封閉表達式,但是仍然可以通過數值計算的方法尋找最優解。于是使用模擬退火算法進行求解,具體算法如算法2所示。

借助算法2,得出了領導者的最優干擾功率分配策略p*E 。然后將p*E 帶入到p*i (pE )中,?i∈N ,就能推導出DUEs 的最優傳輸功率分配策略p*i (p*E ),?i∈N 。基于以上分析,最終構造出了多鏈路場景下安全高效的Stackelberg 博弈均衡(p*i (p*E ),p*E ),?i∈N。

3 仿真分析

3. 1 單鏈路博弈

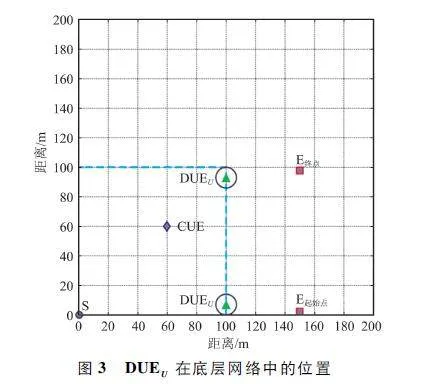

在本小節中,將分析全雙工竊聽者對單鏈路系統安全性能的影響。為了充分體現全雙工惡意竊聽者對系統安全性能的影響,將考慮移動狀態下的竊聽者。假設鏈路傳輸為瑞利衰落,功率衰減指數為5,高斯白噪聲功率為-100 dBm。單鏈路場景下的仿真模型如圖3 所示,基站、CU 和惡意竊聽者分別用BS、CUE 和E 表示,合法鏈路U 中的用戶用DUEU 表示。以基站的位置為坐標原點(0,0),CUE的坐標為(60 m,60 m),DUEU 發射端和接收端的坐標分別為(100 m,0)和(100 m,100 m),惡意竊聽者的起始坐標為(150 m,0 )。假設竊聽者E 從(150 m,0)出發,沿著直線x = 150 向上移動。自干擾系數α 為[10-10 ,10-4 ],目標保密率為2(對應的r0 為4)和2. 2(對應的r0 為4. 5),D2D 對最大傳輸功率和竊聽者最大干擾功率值為1. 5 W,竊聽者E的移動范圍為[0,100 m]。

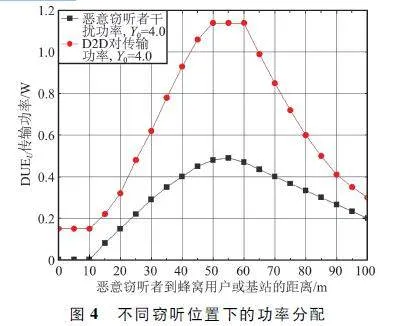

根據竊聽者不同位置,將DUEU 傳輸功率變化與全雙工惡意竊聽者的干擾功率變化進行對比。如圖4 所示,當設定的保密率需求為4. 0 時,隨著惡意竊聽者位移的增加,DUEU 的傳輸功率和竊聽者干擾功率保持著同步增減趨勢。具體而言,惡意竊聽者從(150 m,0)移動到(150 m,10 m)時并沒有發送干擾信息。因此,用戶對的傳輸功率沒有發生變化。但是當惡意竊聽者不斷增加干擾功率時,對應區間(10 m,50 m),DUEU 迅速增加傳輸功率。隨著竊聽者逐漸靠近DUEU 的接收端,其干擾功率也逐漸增大。當竊聽者移動到中心附近時干擾達到最大值。這是因為,當竊聽者到達理想的干擾和竊聽區域時,將充分利用優勢,以最大的干擾功率提高竊聽率。同樣,用戶對為了保證一定的保密率,也將不斷增加傳輸功率。此外還能看出,與竊聽者消耗的干擾功率相比,DUEU 需要消耗更多的傳輸功率才能實現安全傳輸。

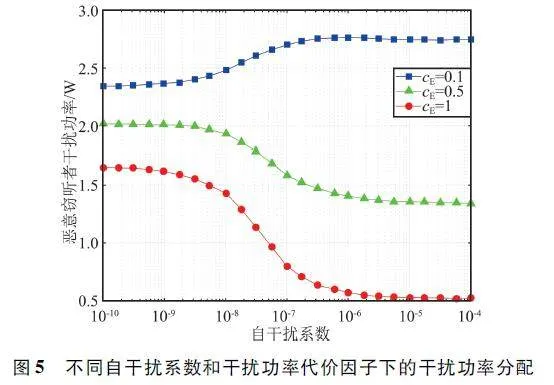

不同自干擾系數和干擾功率代價因子下的干擾功率的變化曲線,如圖5 所示。從圖中可以看出,隨著干擾功率代價因子增長,竊聽者干擾功率下降,干擾功率代價因子為0. 1 時,干擾功率最大。這是因為,干擾功率代價因子相當于成本,其值越大,惡意竊聽者越不愿意產生干擾。當干擾功率代價因子為0. 5 或1 時,干擾功率隨著自干擾系數的增大而減小,這說明自干擾系數越大,產生的負面效益越大,因此只能降低干擾功率。對比干擾功率代價因子為0. 1 和0. 5 的干擾功率變化,很明顯,代價因子為0. 5 的干擾功率隨著自干擾因子不斷增加而降低,然而代價因子為0. 1 時,干擾功率卻持續增長。原因是這種情況下產生的負面效益較小,竊聽者會以更高的功率進行干擾,同時需要確保DUEU 傳輸保密率有效,所發射的干擾噪聲不會導致D2D 對傳輸中斷,這樣才能獲得最高的竊聽率。因此,在負面效益很小的情況下,需要嚴格控制干擾功率,從而獲得最高的竊聽率。此外,當自干擾系數很小或很大時,干擾功率變化并不明顯。這是因為,自干擾系數很小時對干擾功率產生的影響很小,自干擾系數很大時會成為主要負面因素。

3. 2 多鏈路博弈

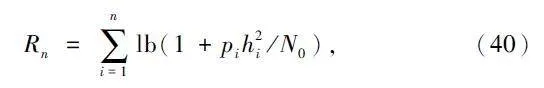

在本小節中,將分析全雙工竊聽者對多個DUEs通信系統安全性能的影響。其中系統吞吐量可以作為衡量系統性能的標準之一,計算如下:

式中:n 表示用戶數量,pi 表示用戶i 分配到的功率,hi 表示信道增益,N0 表示高斯白噪聲。

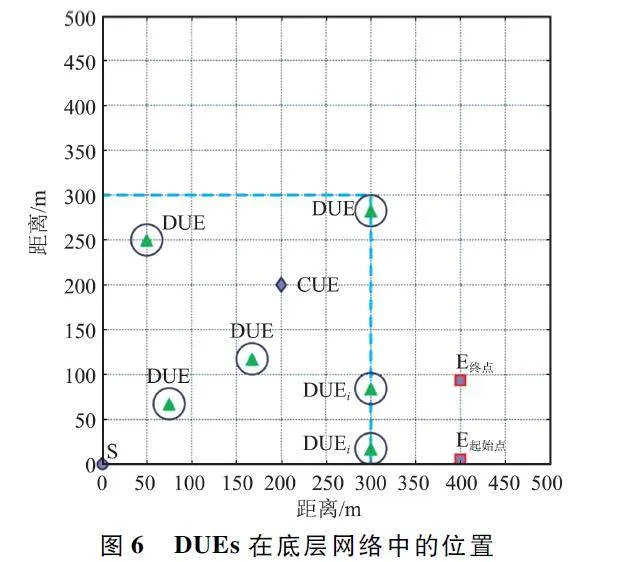

多鏈路場景下的仿真模型如圖6 所示。基站、蜂窩用戶和惡意竊聽者分別用S、CUE 和E 表示,6 個DUEs 隨機分布在500 m×500 m 的正方形內。以基站的位置為坐標原點(0,0),CUE 的坐標為(200 m,200 m),單對D2D 發射端和接收端的坐標分別為(300 m,0)和(300 m,100 m),惡意竊聽者的起始坐標為(400 m,0)。假設竊聽者E 從起始點出發,沿著直線x = 400 向上移動。自干擾系數α 為10-10 ~ 10-4 ,D2D 對最大傳輸功率和竊聽者最大干擾功率值為1. 5 W,竊聽者E 的移動范圍為0 ~ 100 m。

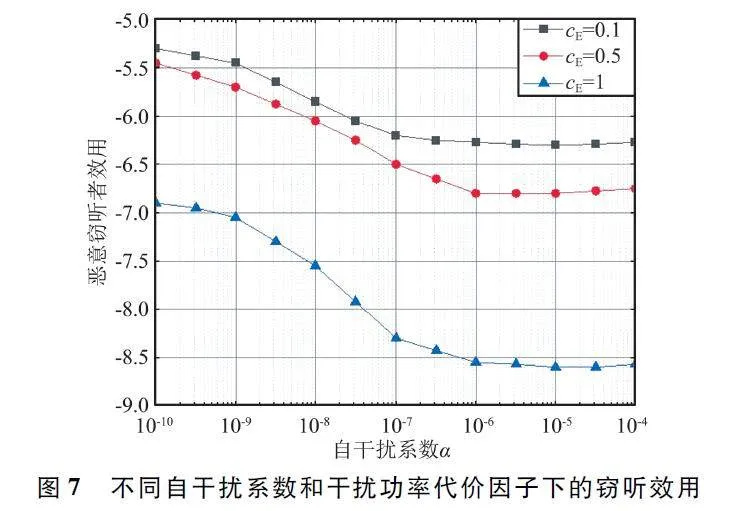

不同干擾功率代價因子和自干擾系數下的竊聽者效用如圖7 所示。從圖7 中可以看出,竊聽者的效用隨著自干擾系數的增加而降低,這是因為當自干擾越來越多時,竊聽者的竊聽和干擾性能都將下降。此外還能看出,干擾功率代價因子越大,對應的竊聽者效用越小,這是因為在竊聽者效用函數中,干擾功率代價因子相當于成本部分,其值越大,干擾有效性越弱,帶來的負面效益越多。因此,對于竊聽者而言,干擾功率代價因子和自干擾系數越大,自身受到的負面影響越大,實際的竊聽效用越低。

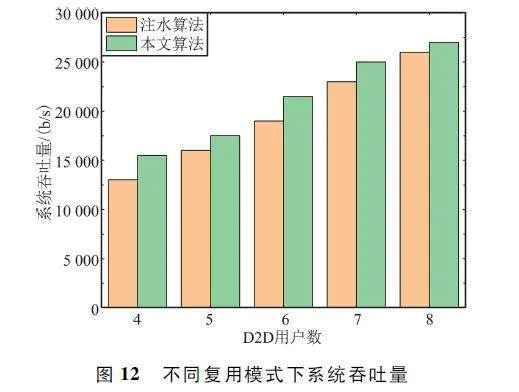

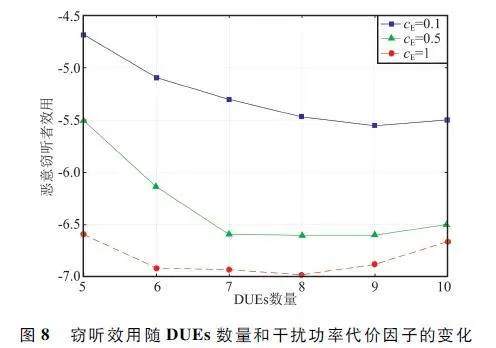

不同數量的DUEs 和干擾功率代價因子下的竊聽者效用變化如圖8 所示。從圖8 中可以看出,隨著DUEs 數量的增加,竊聽者的效用先減小后增大。這是因為,當DUEs 數量并不是很多時,竊聽者一開始可以獲得很多的收益。隨著DUEs 數量不斷增加,未被竊聽的DUEs 對竊聽者產生的干擾越來越大,最終會成為制約因素,但是隨著DUEs 數量繼續增多,竊聽者的收益逐漸超過DUEs 帶來的負面影響,因此竊聽效用漸漸上升。

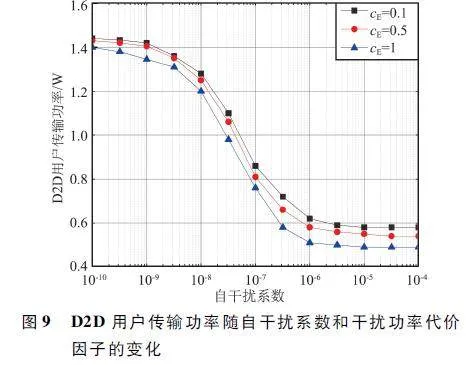

不同自干擾系數和干擾功率代價因子下的安全傳輸功率變化如圖9 所示。可以看到,DUEs 的傳輸功率隨著自干擾系數和干擾功率代價因子的不斷增加而減少。這是因為自干擾系數越大,惡意竊聽者產生的自干擾越多,干擾功率代價因子越大,負效益越多。因此,對于惡意竊聽者而言,會減少發送干擾噪聲,導致實現的竊聽率會變低。對用戶對而言,合法鏈路目標保密率的功耗就會降低。

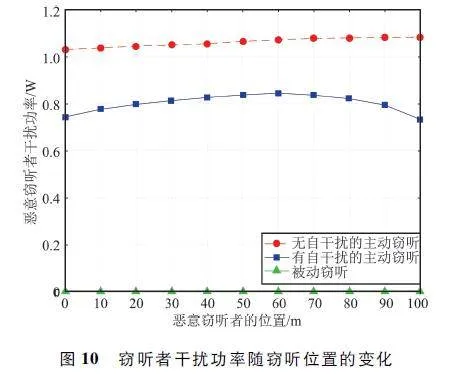

惡意竊聽者不同位置下的干擾功率變化,以及不同安全傳輸方案下的安全性能對比,如圖10 所示。可以看出,在無自干擾的主動竊聽方案中,隨著惡意竊聽者與合法D2D 接收端距離的減少,所發射的干擾功率不斷增加。而在有自干擾的主動竊聽方案中,干擾功率先增加后減小。這是因為,當存在自干擾時,雖然發射干擾噪聲能夠提高竊聽能力,但是自干擾會帶來負面效益,降低竊聽性能。因此,對于竊聽者而言,在與合法D2D 接收端距離為60 m 處分配最大的干擾功率,從而達到最佳的竊聽狀態。

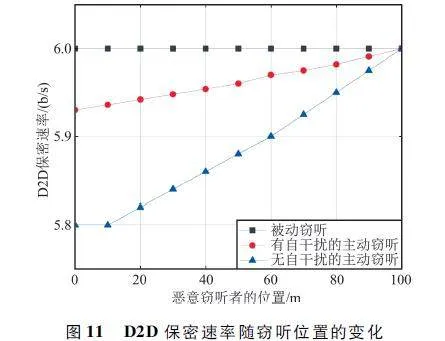

本文研究的安全高效傳輸策略所達到的保密速率如圖11 所示。從圖中可以看出,隨著竊聽者距離的增大,本文方法可以顯著提高主動竊聽時的D2D保密速率。此外還能看到,存在自干擾的系統的保密速率高于無自干擾時的情況,這是預料中的情況。結合圖9,由于無自干擾的主動竊聽者的干擾功率高于有自干擾的情況,因此對D2D 的安全性影響更大,這種情況下的D2D 保密速率較低。

圖12 為注水功率分配算法[11]和本文提出的功率分配算法的性能對比圖,用戶數量從4 逐漸提升至8。從仿真結果可以看出,本文提出的方法在不同用戶數量下的系統吞吐量均高于注水法,且隨著D2D 用戶數的增加,系統總體吞吐量穩定提高。原因是本文的效用函數將竊聽者和用戶同時考慮,受到竊聽者干擾較大時付出相對較小的代價,從而減小干擾,同時系統吞吐量得到提升。

4 結束語

針對存在全雙工主動竊聽的D2D 通信系統,本文設計出系統中DUEs 的高效安全功率分配問題。首先,研究了單鏈路場景下的情況,將DUE 和全雙工竊聽者之間的交互構建成Stackelberg 博弈模型,并分析了博弈均衡的性質,推導出封閉表達式,從而求解出最優的DUE 傳輸功率策略以及主動竊聽者的干擾策略。然后,本文將研究場景拓展到多鏈路場景,并構建出多鏈路場景下的Stackelberg 博弈模型。通過二分法算法和模擬退火算法分別求出DUEs 和全雙工竊聽者的最優策略。最后,將本文的算法用仿真軟件進行驗證,仿真分析的實驗結果表明,本文所提的算法不僅滿足了系統的安全傳輸需求,而且高效地分配了功率。研究這種具有高威脅性的新型竊聽場景,對進一步提高系統的安全效用具有重要意義。

參考文獻

[1] WYNER A D. The Wiretap Channel [J]. Bell SystemTechnical Journal,1975,54(8):1355-1387.

[2] ZHENG T X,WANG H M,YANG Q,et al. SafeguardingDecentralized Wireless Networks Using Fullduplex Jamming Receivers[J]. IEEE Transactions on Wireless Communications,2016,16(1):278-292.

[3] CHEN G J,COON J P,RENZO M D. Secrecy OutageAnalysis for Downlink Transmissions in the Presence ofRandomly Located Eavesdroppers[J]. IEEE Transactionson Information Forensics and Security,2017,12 (5 ):1195-1206.

[4] WANG L,LIU J M,CHEN M K,et al. OptimizationbasedAccess Assignment Scheme for Physicallayer Security inD2D Communications Underlaying a Cellular Network[J]. IEEE Transactions on Vehicular Technology,2018,67(7):5766-5777.

[5] WANG H M,ZHAO B Q,ZHENG T X. Adaptive Fullduplex Jamming Receiver for Secure D2D Links in RandomNetworks [J ]. IEEE Transactions on Communications,2019,67(2):1254-1267.

[6] WANG J H,HUANG Y M,JIN S,et al. Resource Management for DevicetoDevice Communication:A PhysicalLayer Security Perspective[J]. IEEE Journal on SelectedAreas in Communications,2018,36(4):946-960.

[7] ZHANG K C,PENG M G,ZHANG P,et al. Secrecyoptimized Resource Allocation for DevicetoDevice Communication Underlaying Heterogeneous Networks [J]. IEEETransactions on Vehicular Technology,2016,66 (2 ):1822-1834.

[8] KANG X L,JI X S,HUANG K Z,et al. Secure D2D Communication Underlying Cellular Networks:Artificial NoiseAssisted [C]∥ 2016 IEEE 84th Vehicular TechnologyConference (VTCFall). Montreal:IEEE,2017:1-5.

[9] SARMA S S,HAZRA R. Interference Management forD2D Communication in mmWave 5G Network:AnAlternate Offer Bargaining Game Theory Approach[C]∥2020 7th International Conference on Signal Processingand Integrated Networks (SPIN ). Noida:IEEE,2020:202-207.

[10] DUN H,YE F,JIAO S H,et al. The Distributed Resource Allocation for D2D Communication with Game Theory[C]∥2019 IEEEAPS Topical Conference on Antennas andPropagation in Wireless Communications (APWC). Granada:IEEE,2019:104-108.

[11] GHOSH S,DE D. CGD2D:Cooperative Game TheoryBased Resource Optimization for D2D Communication in5G Wireless Network[C]∥2020 Fifth International Conference on Research in Computational Intelligence andCommunication Networks (ICRCICN). Bangalore:IEEE,2020:171-176.

[12] 邱禹,竇崢,齊琳. 基于博弈論的D2D 功率分配算法研究[C]∥2022 年全國微波毫米波會議論文集(下冊)哈爾濱:中國電子學會,2022:577-579.

[13] LYU Y P,JIA X D,NIU C Y,et al. D2D NetworkCoverage Analysis Based on Cluster User Equipment Classification and Spectrum Sharing Allocation [C]∥ 2020IEEE 6th International Conference on Computer and Communications (ICCC). Chengdu:IEEE,2020:529-534.

[14] CAO J,SONG X,XU S Y,et al. Energyefficient ResourceAllocation for Heterogeneous Network with Grouping D2D[J]. China Communications,2021,18(3):132-141.

[15] ALENEZI S,LUO C B,MIN G Y. Energyefficient D2DCommunications Based on Centralised ReinforcementLearning Technique[C]∥2021 IEEE 24th InternationalConference on Computational Science and Engineering(CSE). Shenyang:IEEE,2021:57-63.

[16] JIANG Y E,WANG L M,ZHAO H,et al. Covert Communications in D2D Underlaying Cellular Networks withPower Domain NOMA[J]. IEEE Systems Journal,2020,14(3):3717-3728.

[17] WU M R,QI W J,ZHU Z L,et al. Joint Resource Allocation and Power Splitting Control for SWIPTenabled Cooperative D2D Communication Networks[C]∥2021 IEEE /CIC International Conference on Communications in China(ICCC). Xiamen:IEEE,2021:481-486.

[18] GBADAMOSI S A,HANCKE G P,ABUMAHFOUZ AM. Interference Avoidance Resource Allocation for D2Denabled 5G Narrowband Internet of Things[J]. IEEE Internet of Things Journal,2022,9(22):22752-22764.

作者簡介

胡 陽 男,(1981—),碩士,高級工程師。主要研究方向:電子信息通信。

楊 爽 女,(1993—),碩士,助理工程師。主要研究方向:電力信息通信。

張 明 男,(1988—),碩士,工程師。主要研究方向:電力通信網。

韋 存 男,(1995—),碩士研究生。主要研究方向:無線通信。

王 磊 男,(1977—),博士,教授。主要研究方向:現代通信中的智能信號與信息處理。

江 雪 女,(1982—),博士,講師。主要研究方向:干擾對齊、拓撲干擾管理。

基金項目:國家電網有限公司總部管理科技項目資助(5108-202218280A-2-199-XG);國家自然科學基金(62071255)