變電站自動化系統時間同步協同攻擊的檢測與防護方法

王 坤,蘇 盛,趙 奕,王冬青,曾祥君,曹一家

(1. 清潔能源與智能電網湖南省協同創新中心(長沙理工大學),湖南省長沙市410114;2. 許繼集團有限公司,河南省許昌市461000;3. 北京科東電力控制系統有限責任公司,北京市100192)

0 引言

作為現代社會的關鍵性基礎設施,電力系統是網絡攻防對抗的重要目標[1-2]。中國電力行業高度重視網絡安全防護,依托調度數據專網,構筑了基于物理隔離的邊界安全縱深防衛體系[3-5]。近年來,大面積建設了安全態勢感知系統[6-7]并開始在電力工控終端中應用基于電力專用中央處理器(central processing unit,CPU)和實時操作系統的可信計算技術,可將電力系統安全防護推入主動防護的新階段[8]。中國電力行業在技術上和管理上具備了有效防范一般性安全威脅和具有有限資源的有組織攻擊的能力。大國博弈時代背景下,網絡空間戰略地位快速上升,國家支持的、面向基礎設施的網絡空間競爭已發展為現實的威脅[9-10]。如何應對國家支持型攻擊是必須直面的挑戰。

國家支持型攻擊掌握豐富資源,可不計成本地針對特定對象跨領域組織專家量身定制惡意軟件,以達成預定的攻擊破壞任務。首開攻擊物理隔離工業控制系統先河的Stuxnet 就是典型的國家支持型攻擊。它利用零日漏洞并借助優盤擺渡入侵物理隔離的工業控制系統,基于對目標對象的先驗知識,精準破壞大批鈾離心機,最終導致伊朗核計劃流產[11-13]。除具有基于先驗知識的高度定制化特征外,國家支持型攻擊往往還會通過多技術手段[14]或多站點的協同來最大化攻擊后果,如Stuxnet 是前者的代表[15-16],而BlackEnergy 則混合使用2 種形式的協同[17]。

電力安防領域圍繞協同攻擊的建模和檢測開展了大量研究。

1)錯誤數據可能誘發錯誤的控制決策,是潛在的協同攻擊途徑。在掌握電網知識的條件下,可以選擇虛假數據攻擊向量,攻擊破壞系統的監控功能[18-19]。基于殘差檢測和突變量檢測等方法,可檢測虛假數據注入攻擊[20]。

2)攻擊烏克蘭電網的BlackEnergy 和Industroyer 都伴隨有明顯的通信異常[21-22],可根據流量異常進行檢測識別。利用變電站通信流量在時域上和時頻域上的對應特性,可建立流量模型,檢測異常[23-24]。

3)安全態勢感知可融合多源信息,更準確地檢測安全威脅[25]。利用多個變電站入侵檢測日志之間的關聯性[26]以及單個變電站中一、二次系統間運行狀態的關聯性[27]進行安全態勢感知,也可以挖掘高隱蔽性的異常,提高異常檢測的準確率。

需要指出的是,前述虛假數據注入攻擊檢測方法不能識別基于旁路控制的斷路器跳閘攻擊。基于流量異常的入侵檢測和融合多源信息的態勢感知均要求入侵攻擊有較明顯異常,難以識別檢測經供應鏈渠道侵入且不表現出明顯異常的入侵攻擊。中國變電站自動化系統由單向網閘隔離保護,并配置有訪問控制等安防系統,侵入廠站生產控制區的惡意軟件相互通信容易提前暴露,難以通過攻擊協同實現最大化后果的目的。采用無通信的方式從多個變電站發起協同跳閘攻擊和觸發大停電,是國家支持型攻擊達成目標的合理選擇。

針對變電站遭斷路器協同跳閘攻擊導致多個變電站全停事故的問題,文獻[28]分析了不同攻擊組合下的母線停運損失,因其未考慮攻擊協同機制,難以為設計針對性的防護措施提供參考。

1 變電站自動化系統時間同步協同攻擊

1.1 變電站跳閘攻擊

變電站自動化系統直接控制電網運行,是電力系統網絡攻防對抗的重要場所。由于中國電力系統已構建較完備的防護體系,加強變電站安防需著重考慮應對國家支持型攻擊。

針對變電站的惡意軟件滲透入侵后可能有多種攻擊破壞模式。在不具有相關專業知識的條件下,常用攻擊的模式是拒絕服務攻擊、格式化和鎖定系統[29],但此類攻擊只會使得系統失去保護,并不直接觸發電網安全事故。另一種模式是向調度系統注入虛假量測數據,誘導廣域保護誤動[30-31]。盡管美國曾經因為錯誤數據發生過停電事故,但可能受到錯誤數據識別機制和廣域保護業務邏輯中防誤設計的 影 響,造 成 的 損 失 相 對 有 限[32]。從Stuxnet、BlackEnergy 和Industroyer 的攻擊模式來看,國家支持型攻擊更多的是在獲取控制權限后,根據先驗知識直接進行旁路控制。

變電站自動化系統基于可擴展標記語言(extensible markup language,XML)生成,包含變電站電壓等級和網絡通信拓撲結構等參數的變電站配置文件[33],具體如附錄A 圖A1 所示。攻擊方可借助反向工程獲得目標系統的先驗知識。在此基礎上,研制的惡意軟件經供應鏈渠道等方式繞過物理隔離和安全屏障滲透進入變電站生產控制區。獲得控制權限后,按規則解析變電站配置文件,獲取站內斷路器控制信息。然后,檢測目標系統是否滿足預設邏輯條件。在不滿足預設邏輯條件時,不會主動發起攻擊,一旦滿足預設邏輯即跳開站內全部斷路器,造成全停事故。2016 年底,具有國家支持背景的Industroyer 滲透侵入烏克蘭一座220 kV 變電站后,即根據變電站描述文件獲得站內各斷路器控制信息[34]。在檢測到系統時間達到預設時間后,自動匹配變電站通信協議,發起跳開全部斷路器的跳閘攻擊,造成全停事故[35]。

實際系統中,基于邏輯條件啟動的惡意代碼曾多次出現,比較常見的邏輯條件是時間邏輯。2013 年,木馬軟件潛入韓國主要銀行和電視臺后,按預設邏輯于3 月22 日14:00 破壞硬盤數據文件和啟動引導區后重啟系統,造成3 家電視臺和2 家銀行計算機系統癱瘓,無法提供服務[36]。近年來,隨著電力系統網絡攻防研究的深入,也出現了在電網頻率控制中利用邏輯炸彈進行攻擊破壞的研究[37-39]。

1.2 變電站自動化系統無通信時間同步協同攻擊

現代互聯電網中,盡管單個變電站遭入侵攻擊而失壓全停會造成重大損失,但并不足以危及整個電網。對于國家支持型攻擊而言,侵入變電站發起跳閘攻擊只是達成目標的技術手段,最大化攻擊后果、造成大停電才是最終目標。從攻擊方視角來看,侵入多個變電站后同步發起協同攻擊,導致大量變電站全停,是觸發大停電事故的有效手段[40]。

2015 年,具有國家背景的有組織攻擊方在烏克蘭電網多座變電站中植入BlackEnergy 后,遠程遙控斷路器發起跳閘攻擊,造成7 座110 kV 和23 座35 kV 變電站全停的大停電[41-43]。盡管BlackEnergy的技術水平低于Industroyer,但它采用了多站點協同攻擊,造成的破壞后果明顯大于后者。中國電力系統采用專網通信,類似BlackEnergy 遠程遙控跳閘的攻擊模式難以奏效。由于變電站中有地址和端口屏蔽等入侵檢測機制,不同變電站間惡意軟件經通信實現攻擊協同容易被檢測暴露。國家支持型攻擊會探明目標系統的防護機制,為繞過上述安全防護手段,有可能采用無通信的隱蔽方式進行攻擊協同。

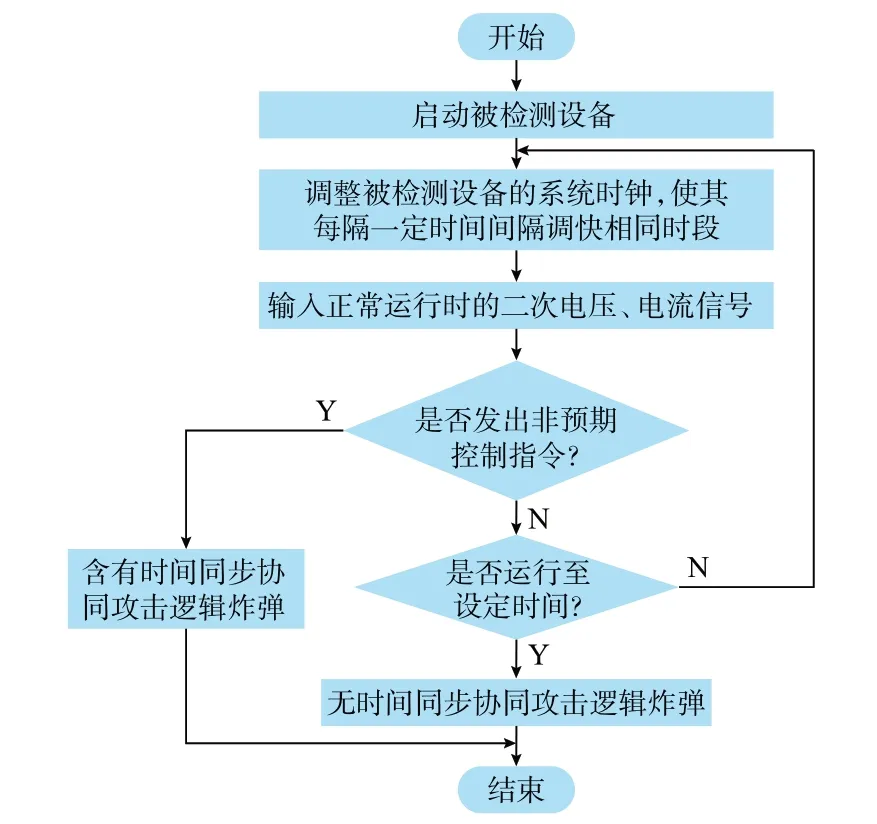

現代電力系統中,為搞清電網故障時繼電保護動作時序,要求基于準確對時的統一時鐘記錄動作時間。早期的調度中心和變電站間由調度主機服務器經遠動通道與各廠站進行廣播對時。隨著北斗和全球定位系統(global positioning system,GPS)的普及應用,調度與變電站中已普遍配置基于全球同步時鐘的電力系統時間同步裝置,并在廠站內部采用IEEE 1588 協議授時,可對站內事件序列打印全球同步時間標簽[44-45]。攻擊方研制的惡意軟件可將各變電站的同步時鐘用作無通信的協同機制,侵入變電站后等待系統時鐘達到預設時間再對站內全部斷路器發起跳閘攻擊,造成變電站全停。攻擊流程如圖1 所示。當侵入多個變電站的惡意軟件在同一時間發起攻擊時,將造成多個變電站全停,極易觸發大停電。

圖1 無通信同步的時間同步協同攻擊流程圖Fig.1 Flow chart of time-synchronized coordinated cyber-attack without communication synchronization

2 時間同步協同攻擊防護思路分析

具有背景知識的有組織攻擊方,可以根據電力監控系統的工作機制和網絡安全防護措施,針對性地研制定向攻擊惡意軟件。因為可用的滲透入侵手段繁雜,定向攻擊又具有高隱蔽性的特點。現有的安全威脅檢測和入侵檢測技術難以完全對其進行檢測封堵。

針對變電站的國家支持型攻擊會在最大化攻擊后果的目標驅動下,在同一時間從多個變電站同步發起無通信協同攻擊,造成多個變電站全停以觸發大停電。利用這一行為模式上的特點,可以從含時間邏輯惡意軟件的檢測和破壞時間同步邏輯、降低協同攻擊破壞后果等方面展開研究。

2.1 基于時間邏輯觸發的時間同步攻擊檢測

高隱蔽性定向攻擊檢測困難的原因是難以預判惡意軟件的入侵和攻擊方式,利用侵入變電站的時間同步協同攻擊惡意軟件會在系統到達預設時間發起攻擊的特點,可提出基于時間邏輯觸發的攻擊檢測方法[46]。通過持續加速調整被檢測電力監控設備的系統時鐘,使其每隔一定的時間間隔加速相同時段,人為制造時間邏輯的觸發環境,以檢測電力監控設備中潛伏的惡意軟件。從機理上看,當攻擊方采用時間邏輯進行無通信同步時,借助時間邏輯觸發來檢測是能保證有效性的,但所能達到的檢測成功率取決于攻擊方的時間邏輯設置和邏輯觸發的檢測方式。

對攻擊方而言,有2 種模式判斷是否滿足邏輯條件。一種模式是判斷是否大于特定時間,此時,只要超過預設時間點即可觸發,對時間檢測的間隔沒有要求,通過時間加速總能觸發時間邏輯。另一種模式是判斷當前時間是否等于特定時間。從Industroyer 的攻擊分析來看,它設置的判斷時間是整天(2016 年12 月17 日或20 日)。實際上,也可將觸發時間點設置為小時或分鐘(例如12 月17 日00:00)。但設置的時間越短,越需要頻繁檢測是否滿足邏輯,將會造成系統運行明顯異常,容易暴露。但拉開2 次檢測的間隔時間,又可能錯過比對判斷的時間點。攻擊方為保證在預定時間點可靠發起攻擊,將當前時間作為滿足邏輯是比較合理的方式。

實際系統中,可在變電站年度檢修時檢測可能潛藏的時間邏輯炸彈。其基本思路是讓設備處于電網正常運行的無擾動狀態時,檢測僅在系統時間發生改變的條件下是否發出非預期的控制命令。具體檢測流程如圖2 所示。

進行檢測時,啟動待檢測電力監控設備,向被測設備輸入電網正常運行時的二次電壓和電流信號,并持續調整被檢測設備的系統時鐘,使其每隔一定的時間間隔調快相同時段,從而快速遍歷到未來特定時間點以前的每一時間段,滿足預設攻擊時間在該時間段的時間邏輯,以觸發其中可能潛藏的邏輯炸彈。同時,還同步檢測被測系統是否輸出非預期的控制指令(例如跳開斷路器或保護整定值修改指令等),若檢測到非預期控制指令,則可判斷被檢測設備中存在時間邏輯炸彈。

需要指出的是,實際上并不能排除攻擊方采用分鐘等更短時間判斷是否滿足時間邏輯的可能,此時采用“每1 s 加速系統時間1 h”的方式將難以有效檢測。可以在電力監控設備軟、硬件系統入網測試時,按照“每1 s 加速系統時間1 min”等更細時間粒度的方式進行時間加速測試,以提高時間邏輯炸彈的檢出成功率。

2.2 同步時鐘的差異化管理

前述方法可在特定時間節點檢測電力監控設備中的時間同步攻擊惡意軟件,但在2 次檢測間隔中潛入的時間同步攻擊惡意軟件仍可能造成危害。采用變電站時鐘差異化管理,則可釜底抽薪地破壞時間同步攻擊的協同機制,限制攻擊破壞后果[47]。

圖2 面向時間同步協同攻擊的時間邏輯觸發檢測方法流程圖Fig.2 Flow chart of time logic triggering detection method for time-synchronized coordinated cyber-attack

變電站自動化系統一般配置有2 套全球同步的主時鐘和1 個本地主控時鐘,整體結構如圖3 所示[48]。各保護小室通過光纖接收2 套衛星時鐘的時間信號,其中一個作為主時鐘,另一個作為備用標準時間源。主衛星時間信號接收單元因跟蹤不到衛星等原因異常時,自動切換到另一衛星時鐘單元上獲取標準時間信號,保證本小室對時信號正常輸出。在主控室設一套擴展時鐘,主時鐘和時間擴展裝置間通過光纖連接,時間信號接收單元分別從2 臺主時鐘獲取時間信號,互為備用且自動切換,完成對本室設備的對時;擴展裝置接受主時鐘的時間信號,經過擴展向其他裝置提供多路輸出接口。

圖3 變電站時間同步系統結構Fig.3 Structure of time synchronization system of substation

利用時間同步協同攻擊基于時間取得同步的特點,破除變電站同步時鐘的同步性,可化解多點協同攻擊的隱患,將對多個變電站的攻擊轉化為對單個變電站的攻擊,顯著降低攻擊后果,提高系統韌性。為實現此目的,可在電力時間同步裝置中增加時間調整模塊,在輸出時間上增加設定的偏差,使得該站監控系統處于不同的時間基準下。

在實際工程中,變電站自動化系統利用電力時間同步裝置取得時鐘源,可在時間同步裝置中增設如圖3 所示黃色標識的時間調整模塊。該模塊將衛星時鐘信號按預設偏移量調整本地時鐘和接收的天基時鐘,然后向站內設備發送經過調整的時間信號。該時間調整模塊可用硬件實現,站內不留存調整時間標記,潛入變電站的惡意軟件無法判斷準確時間。按站內時間在約定時間進行跳閘攻擊,只會造成單個變電站全停,損失范圍可控。

根據攻擊烏克蘭電網的實際案例,從網絡攻擊造成的大停電中恢復正常需要較長時間。進行差異化管理變電站的時間偏移設置時,為避免攻擊破壞后果重疊,也為了方便管理,可將選出進行差異化管理變電站的時間滯后天數。

2.3 時鐘差異化對業務系統影響分析與化解

繼電保護、安全穩定控制系統、能量管理系統和生產信息管理等電力監控系統要求基于統一的時間基準運行,以滿足事件順序記錄(sequence of event,SOE)、故障錄波和實時數據采集時間一致性要求[49-50]。對變電站同步時鐘進行差異化調整,必須考慮對其他業務系統的影響。

1)繼電保護對可靠性要求高,為避免時鐘同步系統異常影響保護裝置正常工作,要求繼電保護采用獨立于全球同步時鐘的對時方式,修改站內全球同步時鐘的同步時間不影響繼電保護系統正常工作。

2)電力監控業務系統根據上報數據時標進行數據處理,時鐘錯誤將造成業務系統紊亂。因該類應用多集中在調度端,可在調度端記錄經過調整的變電站時間偏移量,在上報數據的入庫流程中增設時間反校環節。接收到廠站上報數據時,根據廠站名稱及編號查表確認對應的時間偏移,進而將數據反校回正確的時間,后續業務仍可按正常業務流程執行,不受影響。

3)變電站數量龐大,大面積調整變電站同步時間會顯著增加檢修和維護復雜程度,帶來難以預料的后果。有必要結合脆弱性分析,選擇部分關鍵變電站進行時間差異化管理,以有限代價顯著提高在時間同步攻擊下的韌性。

3 協同攻擊仿真分析

3.1 變電站組合攻擊仿真分析

結合如附錄A 圖A2 所示的IEEE 39 節點系統進行多變電站協同攻擊的仿真分析。與復雜網絡研究中一般以母線為節點不同,在網絡攻擊中,攻擊方為擴大破壞后果,會選擇跳開站內所有斷路器。因此,需要按變電站進行攻擊分析。IEEE 39 節點系統共有27 座變電站,總發電有功功率為6 192.54 MW,總負荷為6 149.1 MW,系統具體參數設置參見文獻[50]。

為簡化分析,在此不考慮變電站遭攻擊全停后負荷轉移造成連鎖過負荷、保護誤動和拒動造成的連鎖故障。對指定的攻擊場景,移除給定變電站后,潮流計算判斷電網保有的負荷,進而計算攻擊造成的負荷損失。詳細過程描述為:IEEE 39 節點系統可用節點和邊連接而成的圖G(V,E)標識,其中,V為節點集,E 為邊集。移除被攻擊變電站后,系統可能解列為多個子圖,記第i 個聯通子圖為Gi(Vi,Ei),其中,Vi和Ei分別為第i 個聯通子圖的節點集和邊集。攻擊后取最大聯通子圖,記最大子圖為Gmax(Vmax,Emax),其 中,Vmax和Emax分 別 為 最 大 聯 通子圖的節點集和邊集。負荷損失的計算公式為:

ΔPload=Pload,0-Pload,i

式中:ΔPload為攻擊損失負荷;Pload,0為系統正常時的總負荷;Pload,i為攻擊后第i 個聯通子圖中的變電站負荷,即攻擊后保留下來的負荷。

協同攻擊中,攻擊變電站的數量決定了可能的攻擊組合數。攻擊1 座變電站時,IEEE 39 節點系統中可能的攻擊組合為27 種。由于電網在建設規劃和投入運行時按N -1 原則進行安全校核,單個變電站失壓一般不會造成電網解列;攻擊2 座變電站時,攻擊組合有702 種;攻擊3 座變電站時,攻擊組合有8 755 種;協同攻擊4 座及以上的變電站時,組合情況會變得非常復雜。本文考慮協同攻擊最多3 個變電站的情況,已可有效反映對多點協同攻擊的防護效果。

仿真過程中,首先,枚舉各變電站全停組合;然后,判斷每一組合下電網是否解列,并計算解列后各子網潮流;最后,選擇最大子網負荷作為未受攻擊影響負荷,正常負荷與最大子網負荷的差值為損失負荷。計算得到各攻擊組合的負荷損失后,記錄損失負荷如附錄A 圖A3 所示,其中,縱軸為損失負荷,橫軸為組合序號。為方便對比,將單個變電站全停損失以紅色粗線標識,紅色線段上標識的編號為單個全停變電站編號,以藍色柱體標識該變電站對應攻擊組合下的負荷損失。

1)隨機切除2 座變電站時,平均損失負荷為645.5 MW,損失負荷標準差為558.243 MW。切除1 號和24 號變電站時損失負荷達到最大,為2 943.1 MW。1 號和24 號變電站全停時電網結構遭到破壞,解列成3 個子網,負荷損失最大。

2)隨機切除3 座變電站時,平均損失負荷為1 058.59 MW,標準差為734.43 MW。切除1 號、16 號和24 號變電站時損失負荷最大,為4 654.2 MW。此時,電網解列成4 個獨立子網,系統損失負荷較1 號和24 號變電站攻擊全停時進一步惡化。

3)協同攻擊變電站的數量在很大程度上決定了攻擊破壞后果。遭受攻擊的變電站數量增加時更容易破壞電網結構造成解列,擴大攻擊的破壞后果。

4)若將所有變電站同步時間都進行差異化設置,每次攻擊只會造成單個變電站全停,負荷損失為圖中所示紅線,最大損失負荷為2 306 MW,平均損失負荷為677.76 MW,明顯低于多站組合損失,能有效降低協同攻擊的安全風險。

3.2 選擇性多變電站組合攻擊仿真分析

調整變電站同步時鐘將增加系統復雜度和維護工作量,可選擇部分關鍵變電站進行同步時鐘的差異化調整,降低維護工作量,提高所提方法在工程應用上的實用性。復雜系統領域一般采用結構脆弱性指標評價節點重要度。為分析選擇高重要度變電站進行防護的效果,根據文獻[51-52]描述的節點介數、節點度數、潮流介數和承載負荷等脆弱性指標,評價各變電站在電網中的重要性水平。計算各變電站脆弱性指標后,每種指標下排名前10 位的變電站如表1 所示。

表1 不同指標節點重要度排序表Table 1 Importance ranking of nodes with various indices

對比附錄A 圖A2 和表1 可知,5 號、6 號、21 號、25 號和26 號變電站均通過24 號變電站接入電網,24 號變電站遭攻擊全停時,將直接造成電網解列;而失去解列子網中的5 號至8 號的4 臺發電機,也將進一步放大攻擊的破壞后果。因此,24 號變電站的重要度在除承載負荷以外的所有其他指標中均排名第一,在整個系統中作用最為突出。此外,1 號變電站盡管在絕大多數指標中都排名靠后,但該站內承載負荷高達1 104 MW,遭攻擊時將損失站內全部負荷。因此,本文選擇關鍵節點24 號站點和負荷最重節點1 號站點進行時間差異化管理,使得這2 個變電站不與其他站點形成攻擊組合。此時變電站的攻擊組合數為7 502 種,按前述方法進行仿真計算,記錄相應的損失負荷如附錄A 圖A4 所示,不同防護策略下損失的負荷如表2 所示。

表2 不同防護策略下變電站全停損失負荷對比Table2 Comparison of load loss in substation under different protection strategies

從表2 和附錄A 圖A4 可以得到如下結論。

1)1 號和24 號變電站不與其他站點形成攻擊組合,攻擊1 號和24 號變電站的負荷損失分別為1 104 MW 和329 MW。

2)1 號變電站接入負荷最大,而24 號變電站在維持電網整體結構完整性上具有重要作用。將1 號和24 號變電站進行時間差異化管理,可以防止與其他站點同時全停,從而顯著降低攻擊組合下的負荷損失。剔除這2 個變電站后,組合攻擊的最大負荷損失為3 843.6 MW,平均負荷損失為781.53 MW,負荷損失標準差為548.85 MW。

3)選 擇 性 差 異 化 防 護 在11 號、15 號 和23 號 變電站遭協同攻擊時,負荷損失最大。與未進行防護時相比,最大負荷損失從4 654.2 MW 下降至3 843.6 MW。

4)選擇性防護關鍵變電站時,平均負荷損失從無防護的1 027.99 MW 下降至781.53 MW,減少了246.46 MW,與全部防護時平均損失負荷下降至677.76 MW 相比,在防止負荷損失上的效果達到了后者的70%。

4 結語

針對高隱蔽性的國家支持型攻擊可借助供應鏈等渠道滲透侵入變電站進行網絡攻擊的防護難題,開展了變電站時間同步協同攻擊的檢測與防護方法研究,主要貢獻和結論如下。

1)分析指出國家支持型網絡攻擊可采用無通信時間同步的方式從多個變電站發起協同跳閘攻擊,以達成觸發大停電的目標。

2)利用時間同步攻擊需根據時間邏輯取得協同的特點,提出了基于系統時間加速觸發的時間同步協同攻擊檢測方法。該方法以加速系統時間、快速遍歷未來時間的方式觸發潛藏惡意軟件的時間邏輯。根據電力監控設備是否僅在系統時間變化條件下發出非預期控制指令,檢測電力監控設備中含時間邏輯的協同攻擊惡意軟件。

3)利用時間同步攻擊需根據時間邏輯取得協同的特點,提出了基于關鍵變電站時鐘差異化管理的防護方法。根據結構脆弱性指標選擇關鍵變電站進行同步時鐘的差異化管理,從而打破時間協同的邏輯條件,降低多站點時間同步協同攻擊觸發大停電的風險。

4)所提時間同步攻擊的檢測方法和防護方法可配合使用,提高在時間同步協同攻擊下的電網韌性。其中,時間同步攻擊檢測方法不影響業務系統正常運行,可在設備入網和年度檢修時作為安全性檢測的一個環節,應用于所有變電站。基于同步時間差異化管理的防護方法需改變業務系統的實現流程,可選擇性應用于對維系電網安全有突出影響的極少數特高壓變電站/換流站和樞紐變電站。

本文在撰寫過程中得到湖南省自然科學基金項目“電力系統高級量測體系防護方法研究(2020JJ4611)”的資助,特此感謝!

附錄見本刊網絡版(http://www.aeps-info.com/aeps/ch/index.aspx),掃英文摘要后二維碼可以閱讀網絡全文。