可應用于5G 網絡的垂直行業二次認證方法淺析*

王建英,呂俟林,許建明

(1.解放軍總醫院醫療保障中心信息科,北京 100000;2.解放軍31006 部隊,北京 100000;3.中國電子科技集團公司第三十研究所,四川 成都 610041)

0 引言

5G 定義了三大應用場景,即eMBB(Enhanced Mobile Broadband,增強型移動寬帶)、mMTC(Massive Machine-Type Communications,海量機器類通信)、uRLLC(Ultra-reliable and Low-latency Communications,超可靠、低時延通信),與4G 相比,5G 全新的網絡架構能夠提供十倍以上的峰值速率、千億級別的連接能力以及毫秒級的傳輸時延。5G 將開啟萬物互聯的新時代,工業、農業、金融、交通等垂直行業存在著巨大的市場潛力,5G 時代電信運營商將完成以面向普通公眾用戶為主到面向公眾和垂直行業并重的轉變。對于普通公眾用戶,在接入互聯網之前首先需要完成移動通信網絡的主認證鑒權,以驗證其身份的合法性,而對于垂直行業用戶,他們所訪問的數據業務網絡通常關系國家安全、國計民生或商業機密,相較于普通公眾用戶有著更高的安全保密需求,因此除了要通過移動網絡的主認證鑒權,通常還需要通過數據網絡的二次認證[1]。

2019 年是5G 商業元年,目前各大運營商所開通的5G 業務大都基于NSA 架構,未來將逐步向SA 架構演進。在NSA 架構下,移動通信網絡空口部分屬于5G,而核心網部分仍然屬于4G,因此二次認證方式與4G 網絡沒有太大區別。在SA 架構下,除了可以繼續沿用4G 網絡中的方法以外,3GPP 標準還可選地定義了5G 二次身份認證,由NAS 信令承載認證消息,并允許用戶對認證協議和算法進行定制。本文將分別對當前4G 網絡中常用的安全網關認證、VPDN 用戶認證,以及5G SA 架構下的5G二次身份認證進行分析比較,期望能夠為各垂直行業用戶的選擇提供一定參考。

1 可應用于5G 網絡的二次認證方法

1.1 安全網關認證

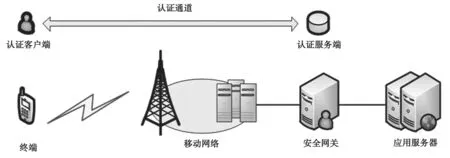

基于安全網關的二次認證通過在用戶應用服務器前端部署安全網關以及在用戶終端設備上安裝相應的認證客戶端程序實現,如圖1 所示。

圖1 安全網關認證方案

用戶通過安全網關進行二次認證訪問數據業務網絡的流程如圖2 所示。

圖2 安全網關認證流程

終端在完成5G 移動網絡的主認證鑒權之后,5G 網絡將為其建立起用戶面數據通道,隨后用戶可以利用終端上的認證客戶端軟件輸入身份憑證,如口令、人臉、指紋等[2],并連接到安全網關,與認證服務程序交互進行二次身份認證,在通過二次認證后便可訪問應用服務器處理業務。

在該方案中,安全網關由行業用戶自建并放置于用戶機房內自行維護,運營商僅提供數據傳輸通道,具有建設周期短、成本低,運維管理方便等特點。

1.2 VPDN 身份認證

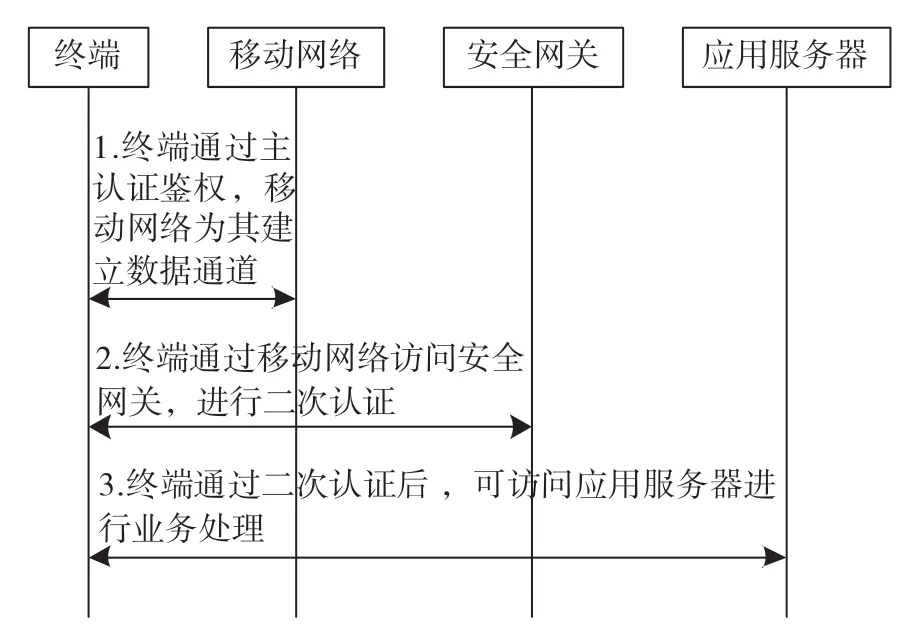

VPDN 是一種在互聯網公網上通過加密隧道進行通信以達到類似于私有專用網絡效果的虛擬專網技術[3]。用戶需要使用該方案實現二次認證只需要向運營商申請VPDN 專線接入即可,圖3 所示為典型的VPDN 接入方案。

圖3 VPDN 專線接入方案

用戶通過VPDN 接入數據業務網絡的流程如下所述:

(1)用戶在終端設備中設置好屬于自己的專用APN,終端設備在主認證過程中將VPDN APN 信息發送給移動網絡;

(2)完成主認證鑒權后,核心網PGW 網元在為終端建立用戶面數據通道時,發現用戶使用的是VPDN 專業APN,將用戶名與密碼信息發送給LNS請求進行二次認證;

(3)LNS 將認證信息封裝成Radius 包發送給二次認證AAA 服務器進行認證;

(4)通過二次認證之后,將為用戶分配IP 地址,并在PGW 和LNS 之間建立L2TP 隧道,用以傳輸用戶數據。

在該方案中,需要由運營商投資建設并在行業用戶側部署LNS 及AAA 設備,并由運營商負責用戶的二次認證鑒權管理,而用戶則需要支付相應服務費用。

1.3 5G 二次身份認證

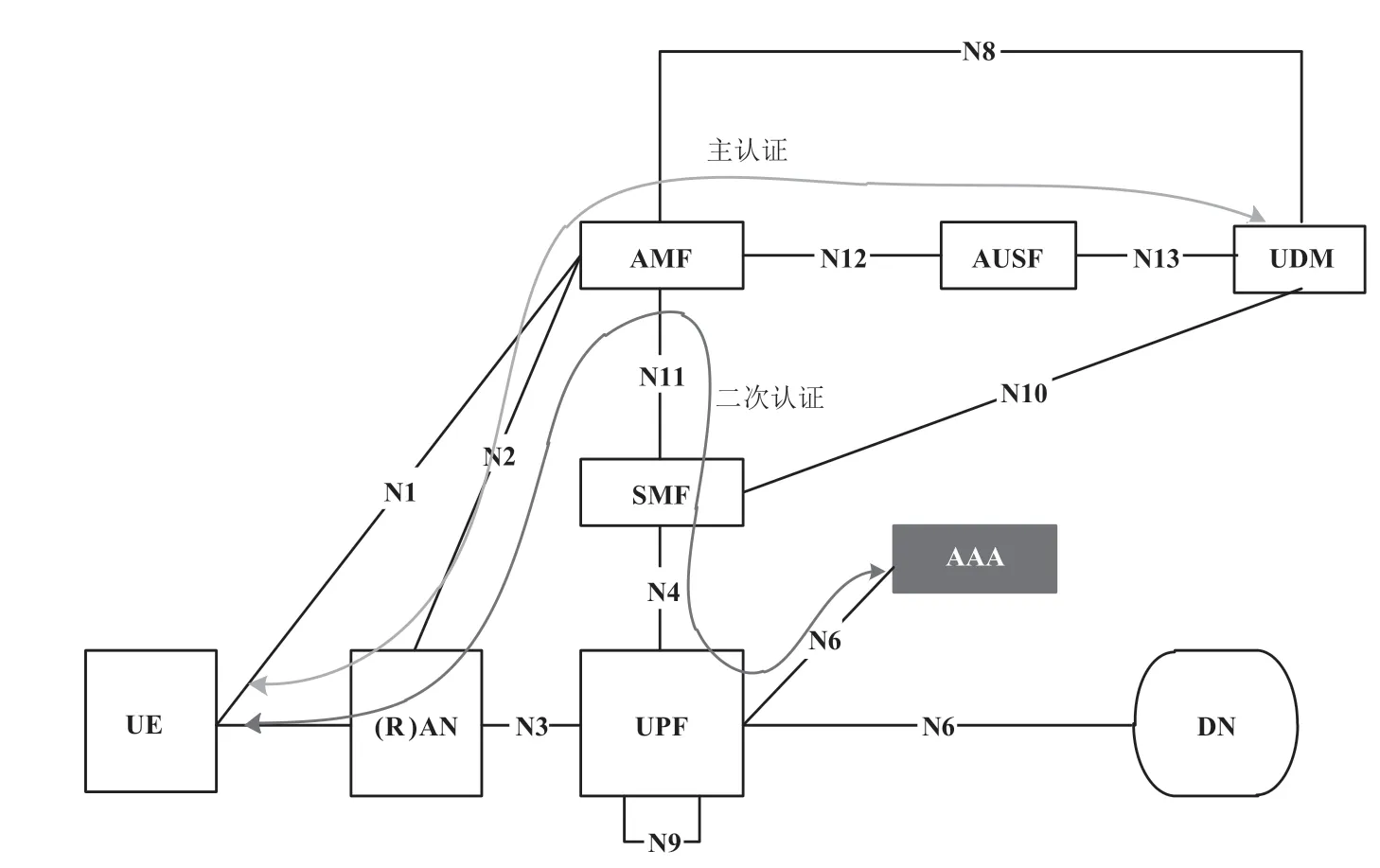

5G SA 組網架構在設計時充分考慮了面向垂直行業的應用需要,引入了網絡切片技術,將一個物理網絡分割成多個虛擬的端到端網絡,每個虛擬網絡之間邏輯獨立,用不同的網絡切片為不同的行業用戶提供服務。在安全性方面,系統內生地支持用戶接入二次身份認證,以保護數據網絡免遭非法用戶的侵害。圖4 所示為5G SA 組網網絡架構。

圖4 5G SA 組網網絡架構

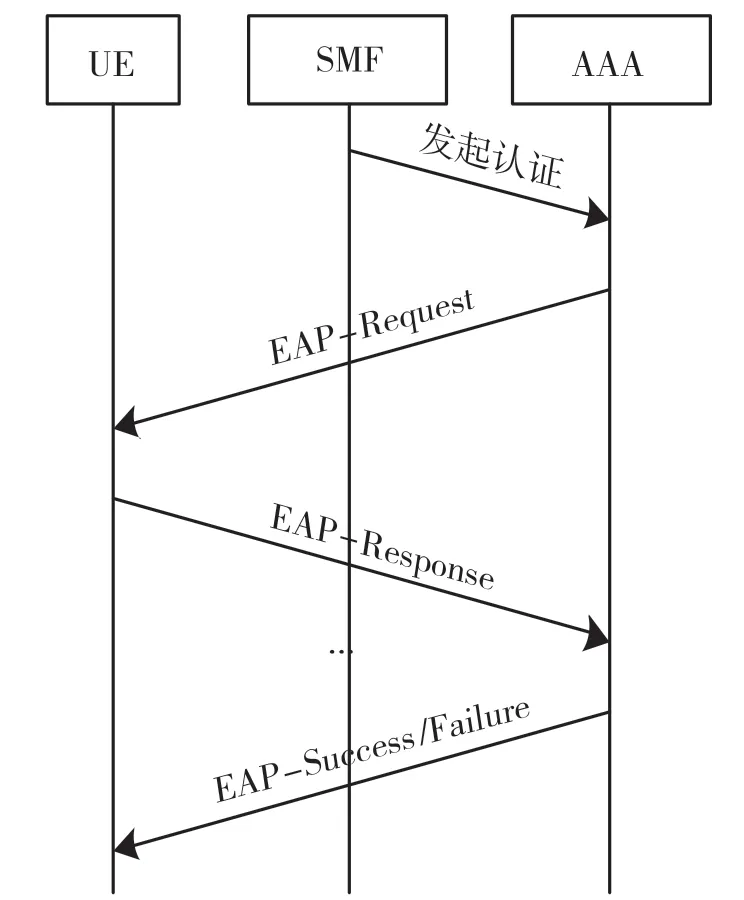

用戶終端在訪問數據業務網絡前首先需要完成與UDM 及AUSF 之間的主認證鑒權,隨后SMF 網元在為其建立用戶面數據通道時將根據簽約信息決定是否發起二次身份認證[4]。5G 二次身份認證遵循可擴展身份認證協議EAP,認證消息由NAS 信令承載,其中終端UE 作為被認證端(Peer),SMF網元作為認證端(Authenticator),AAA 作為認證服務器(Server),圖5 所示為二次認證流程[5]。

SMF網元向AAA服務器發出認證開始的消息,并建立起UE 與AAA 之間的認證通道,之后UE 和AAA 將經過若干次EAP-Request/EAP-Response 消息交互,具體交互次數和交互內容根據所使用的認證協議而定,用戶可以使用PAP、CHAP、AKA、TLS 等公開協議,也可以自定義算法與協議,最后由AAA 向UE 發送認證結果,二次認證通過之后,5G 核心網將為終端建立到數據網絡的連接。

圖5 5G 二次身份認證流程

在該方案中,運營商為行業用戶提供了底層認證通道,由用戶自己選擇或定制具體的算法和協議,AAA 服務器可以部署在用戶數據網絡中通過UPF與SMF 連接,也可以直接部署在運營商機房內與SMF 直接連接。

2 二次認證方法選用建議

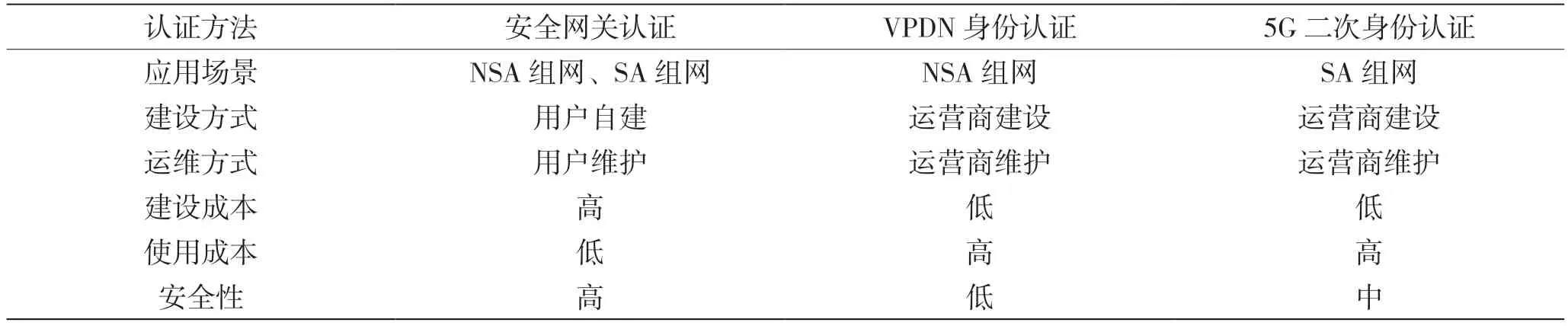

本文對安全網關認證、VPDN 身份認證及5G二次身份認證三種方法從應用場景、建設運維方式、安全性、成本方面對比分析如表1 所示。

其中,安全網關認證與5G 組網模式無關,在NSA 組網和SA 組網下都能適用,由用戶在應用服務器前端建設部署安全網關設備,配合用戶終端設備上安裝的認證客戶端程序,并借助運營商數據通道共同完成二次認證。由于是用戶自建自管,所以費用成本主要是前期一次性建設投入較高,建成后使用過程中只需額外負擔少量的維護升級費用。安全網關認證完全掌控在用戶自己手中,整個過程不需要運營商參與,且用戶可以選擇復雜的認證方法,具有較高的安全性。

表1 二次認證方法比較

VPDN 身份認證屬于4G 階段專線用戶終端接入數據網絡的主流認證方法,未來在5G NSA 階段還將延續使用,其認證設施由運營商建設部署并負責后期維護管理,用戶只需要向運營商申請VPDN接入即可。成本包括前期較低的業務開通費用,以及后期使用需要持續支付的較高的服務使用費用。VPDN 身份認證過程由運營商負責完成,需要用戶與運營商之間建立較強的信任關系,且這種方式采用簡單的用戶名和密碼進行認證,容易被非法用戶破解,因此安全性較低。

5G 二次身份認證是國際標準協議里規定未來可能在SA 組網模式下使用的認證方法,同VPDN身份認證類似,其基礎設施由運營商負責建設和維護,用戶向運營商支付較低的開通費用及較高的后期使用費用,整個認證過程主要由運營商負責完成,需要用戶與運營商之間建立較強的信任關系。與VPDN 身份認證不同的是,5G 二次身份認證允許用戶參與到認證過程中,用戶不僅可以在現有的認證協議中進行選擇使用,甚至可以根據需要定制私有的協議與算法,因此具有更強的安全性。

通過以上分析本文建議,對時延、帶寬等網絡資源要求不高且業務安全性等級較低的用戶,沒有必要向運營商租用VPDN 專線或專有網絡切片,直接使用安全網關認證的方法即可滿足使用需求。對需要獨享網絡資源或具有數據高安全等級的用戶而言,在5G NSA 組網階段,可以采用VPDN 身份認證加安全網關認證的方式,利用安全網關來彌補VPDN 身份認證本身安全性低且需要強信任運營商的不足,在5G SA 組網階段,如果用戶業務安全等級較低并且信任運營商,則直接采用5G 二次身份認證并選擇現有認證協議即可,否則用戶需要對認證協議和算法進行私有定制,并同時采用安全網關認證以達到安全增強的目的。

3 結語

5G 與各垂直行業的融合發展是推動社會經濟數字化轉型的重要動力,隨著5G 商用步伐不斷加快,未來將會有越來越多的行業借助5G 網絡實現產業升級。二次認證作為一種簡單有效的安全防護手段,能夠保護用戶內部網絡免遭非法接入訪問。本文對可應用于5G 網絡的二次認證方法進行了簡要分析,并根據各方案的應用特點提出了一些使用建議,能夠為后續垂直行業用戶選取二次認證方法提供一定的參考。