基于數據安全的計算機安全防護系統的開發與應用

徐 輝

(淮北職業技術學院,安徽 淮北 235000)

計算機技術和信息技術的快速發展給大數據時代的計算機網絡安全帶來了極大的隱患,世界上不同地區和不同領域都先后出現了各式各樣的網絡安全事故,歸結起來,計算機安全隱患主要來自三個方面[1]:(1)計算機系統自身的安全漏洞;(2)外部網絡攻擊造成的安全隱患;(3)計算機的更新、升級和維護等存在缺陷。不管是哪種形式的安全隱患問題,都需要從計算機基礎硬件設施、日常維護與管理以及相關技術升級等角度去解決計算機日新月異的高速發展需求[2],這主要是因為如果用戶在計算機使用過程中存在計算機系統安全方面的缺陷,那么整體計算機系統或其應用數據的保密性、完整性、可用性、訪問控制和監測機制等將面臨巨大威脅[3]。因此,計算機安全防護系統的開發將變得尤為重要,只有開發出與當今計算機和信息技術相匹配的安全防護系統,才能更好地保障計算機系統的安全性,使得系統及其應用數據具有保密性、完整性和可用性等,更好地為人類服務。

1 計算機安全隱患和系統架構

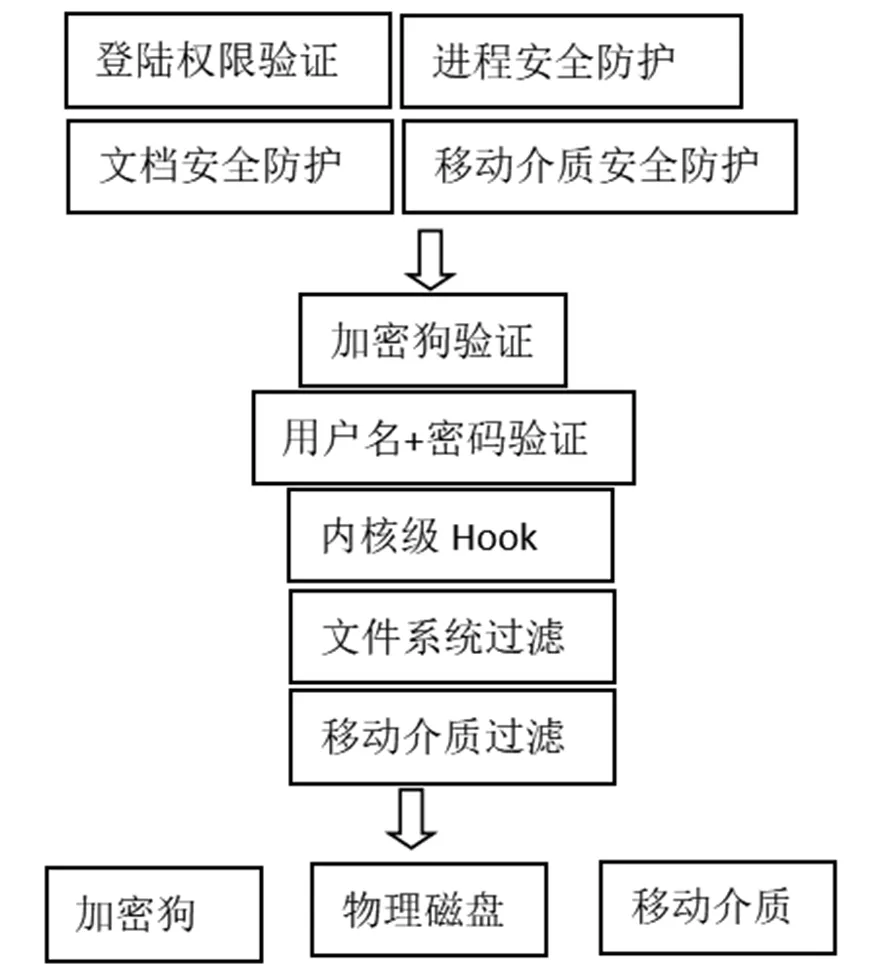

日常工作和生活中,計算機安全隱患無處不在,主要包括:(1)自然因素:由于外部自然環境變化造成計算機連接線路破壞造成信息丟失等;(2)黑客攻擊:網絡黑客通過竊取商業機密等謀生,對計算機安全性能提出了巨大的挑戰,極端情況下還會造成信息數據遺失和毀壞;(3)計算機病毒,網絡病毒通過系統傳輸造成硬件崩潰和文件損壞,嚴重情況下造成計算機系統癱瘓等[4]。雖然人們在計算機使用過程中采取了一定的措施來增強安全防護,如提升計算機安全使用意識、配置殺毒軟件進行定期檢測、網絡監控抑制病毒入侵、建立防火墻和運用加密技術等,但是計算機安全防護涉及多重因素,有自然因素也有人為因素[5],因此,仍然需要我們進行有效的計算機安全防護系統開發與實際應用。計算機安全防護系統架構設計主要包括應用層、核心層和硬件層,系統架構圖如圖1,該框架自上而下依次為應用層、核心層和硬件層,每一個層級都有相應的組成模塊。其中,應用層包括登錄權限驗證等4個模塊,核心層包括加密狗驗證等5個模塊,而硬件層包括移動介質等3個模塊,實際應用過程中,每個模塊都發揮著自身功能,同時也有嚴格的介入準則,如果架構系統中有任一模塊不滿足使用要求,則一律不準使用和介入,這樣可以有效避免由于某一環節出現故障而造成整體模塊的防護失效[3]。

圖1 計算機安全防護系統架構圖

2 計算機安全防護系統設計

從計算機安全防護系統架構圖1中可見,處于應用層的4個模塊具有非常重要的作用,因此,著重對這4個模塊進行設計與開發。

2.1 登錄權限驗證

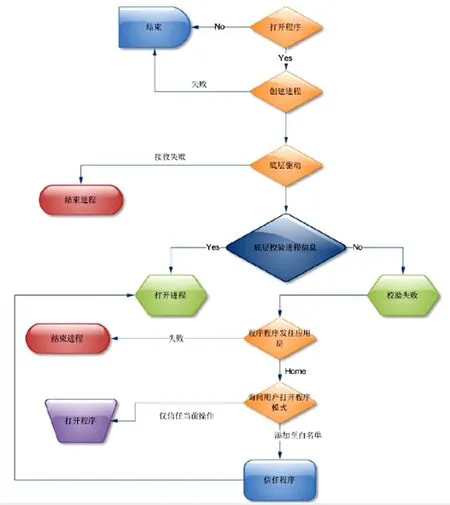

圖2為計算機安全防護系統架構圖的應用層中的登錄權限驗證模塊的運行流程圖。主要過程包括計算機運行后輸入加密狗,然后校驗介質,如果符合條件則會進一步加載介質,而如果沒有通過介質校驗則會禁止加載程序,這時整個系統無法繼續運行,判定效率較高。在加載介質通過后,下一步需要進行校驗證書文件,進而校驗用戶名和密碼,這些子程序都校驗通過后才能成功打開程序,而如果在啟動程序前任一中間環節未能通過校驗,則安全防護系統都會認定為失敗,并重新返回禁止加載程序。由此可見,登錄權限驗證在整個計算機系統安全防護中扮演著至關重要的作用,而且安全防護級別和整體運行效率較高。

圖2 登錄權限驗證模塊運行流程圖

2.2 進程安全防護

進程安全防護隸屬于計算機安全防護系統應用層中,它的存在可以控制計算機安全防護系統的進程啟動、終止以及對外界信息進行校驗并排除不信任進程和添加信任進程等[6],其運行流程如圖3。在實際運行過程中,當打開進程安全防護模塊后,如果判斷此時為安全條件,則會進一步創建進程,而如果打開進程安全防護模塊失敗或者創建進程失敗,都會直接結束程序。在創建程序成功后,計算機會進一步執行底層驅動并在成功后進行底層校驗進程信息,通過后打開進程,失敗后則進一步將程序發往應用層并采用詢問打開程序模式進行操作,整個運行過程中僅對信任當前操作的程序執行打開程序的操作,而對不信任的操作執行添加黑名單處理。信任程序得到成功運行后,可以進一步將其添加至信任程序,以便加速下一次的運行效率[7]。在整個安全防護模塊運行過程中,無論是底層驅動失敗還是程序發往程序失敗都將結束整個運行程序。

圖3 進程安全防護運行流程圖

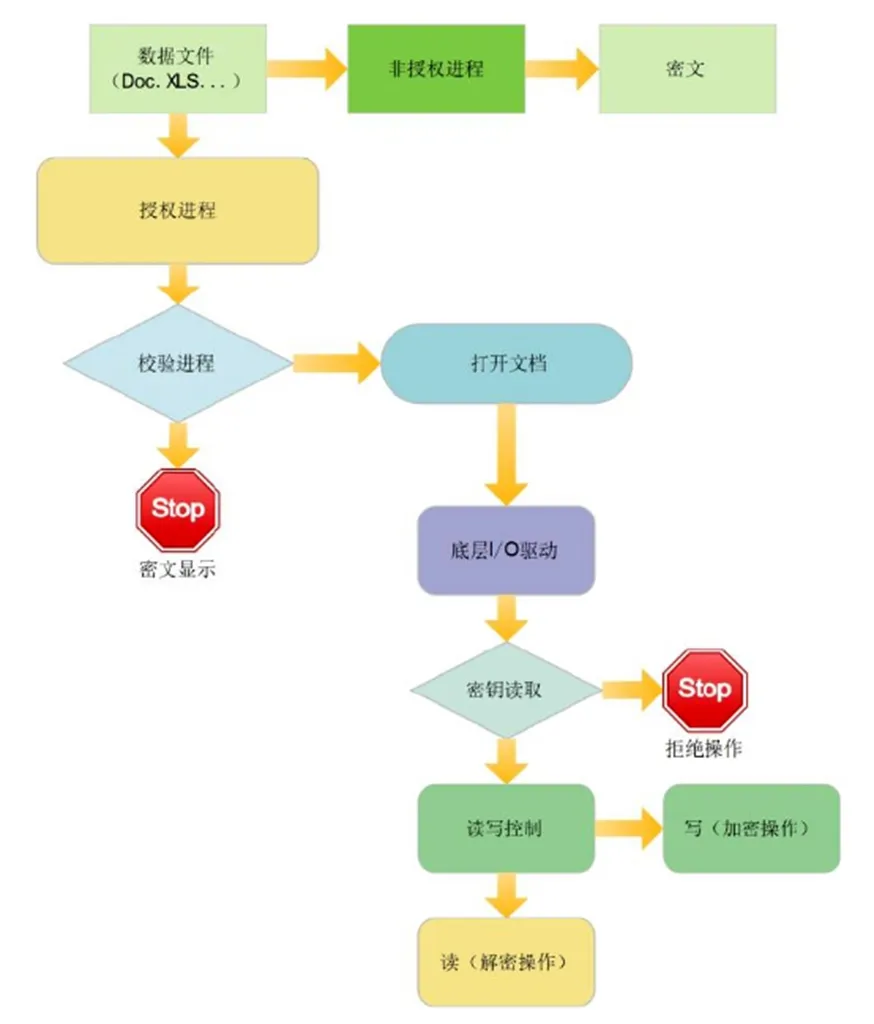

2.3 文檔安全防護

文檔安全防護同樣隸屬于計算機安全防護系統應用層中,它的存在可以保證數據文件的完整性和保密性等,在運行過程中起到了啟動程序、加載驅動、讀取文檔和控制文檔應用的作用。由于目前計算機系統普遍使用的是Windows官方提供的驅動系統,雖然這種驅動系統在防護與安全上相較于應用編程接口更強,但是在具體的技術實現上卻存在較大的困難[8-9],因此,本文設計了基于過濾驅動技術的文檔安全防護系統,圖4為基于計算機安全防護的文檔安全防護運行流程圖。在實際計算機應用過程中,打開數據文件(如Doc、XLS等)后需要有授權進程,如果為非授權進程則需要相應的密文進行處理;在授權進程中,需要校驗進程來進行后續操作,如果有密文顯示則進行停止操作,沒有這種情況則可以打開文檔,之后再進行底層I/O驅動處理[10],在這個過程中可以觀察程序是否運行正常,之后判斷是否進行密鑰讀取;如果密鑰讀取成功,則可以進行讀寫控制操作,且寫和讀都是在加密操作環境下進行的,而如果密鑰讀取不成功則拒絕進行下一步操作。這種自行設計的基于過濾驅動技術的文檔安全防護系統相較于傳統應用編程接口和Windows官方提供的驅動系統有更強大的防護功能[11],在實際計算機應用過程中可以引入此類文檔安全防護系統,以加強對有特殊保密要求的文件進行保護。

圖4 文檔安全防護運行流程圖

2.4 移動介質安全防護

移動介質安全防護同樣隸屬于計算機安全防護系統應用層中,它的存在可以實現計算機的讀寫控制和信息傳輸等功能。在日常工作、生活和學習過程中,移動介質無處不在,這種具備溝通和連接屬性的移動介質的安全防護被認為是需要重點加強的模塊[12]。從過往移動介質安全防護策略上來看,整體結構上應該主要從系統使用前監控、使用過程中預防和使用后消除隱患的步驟進行[13]。

圖5為基于計算機安全防護的移動介質安全防護運行流程圖。在計算機使用過程中,插入移動介質后即需要進行介質校驗,如果通過校驗則可以進行下一步加載,如果沒有通過介質校驗則直接禁止加載,這是移動介質防護的重要基礎;介質加載過程中又分為加載成功和加載失敗兩種,成功了才能進行下一步校驗算法密鑰操作,失敗了則直接禁止操作;校驗算法密鑰操作成功后進行校驗使用期限認定,成功了則可以讀取數據和寫入數據,如果上述過程中有任何一步出現失敗則會禁止操作;寫入數據操作相對讀取數據更加復雜,讀取后基本完成了整個移動介質功能,而寫入數據還需要對后續過程中進行校驗和寫保護,在開啟狀態下細分為可讀不可寫和可讀可寫兩種,具體根據實際需求進行。

圖5 移動介質安全防護運行流程圖

3 計算機安全防護系統性能測試

計算機安全防護系統設計與開發后,需進一步對系統性能進行測試,以確保在開啟本文設計的安全防護系統后不會對其他業務的正常開展造成影響,并以系統CPU占用率和系統內存占用大小為評價指標。通過測試運行系統后的CPU占用率和內存占用大小可知,運行環境下的CPU占用率小于20%、內存占用小于120M,表明本文設計的安全防護系統不會影響計算機其他業務的正常運行。圖6為計算機在開啟計算機安全防護系統并運行10h后的性能指標測試結果。正常情況下計算機的CPU平均使用率低于3%、峰值使用率小于12%,虛擬內存使用100MB,而計算機內存使用(工作集) 108MB,可見,在開啟本文設計的安全防護系統后,計算機的正常業務操作不會受到影響。從2018年12月份開始,將本文設計的安全防護系統在不同場合進行了部署、調試和使用,6個月的試運行結果表明,本文設計的計算機安全防護系統實現了對計算機的安全防護,系統操作方便、實用性強,達到了預期效果,可以進一步推廣應用。

圖6 計算機安全防護系統性能測試結果

4 結語

針對來自自然因素、黑客攻擊和計算機病毒等方面的計算機安全隱患,本文自行設計了一套包括應用層、核心層和硬件層的計算機安全防護系統架構,分別從登錄權限驗證、進程安全防護、文檔安全防護和移動介質安全防護4個方面進行了設計與說明。在開啟本文設計的安全防護系統后,運行環境下的CPU占用率小于20%、內存占用小于120M;正常情況下計算機的CPU平均使用率低于3%、峰值使用率小于12%,虛擬內存使用100MB,計算機的正常業務操作不會受到影響,系統操作方便、實用性強。