基于半馬爾可夫過程的鐵路時間同步網協議安全量化分析

蘭 麗,張友鵬

(1.蘭州交通大學 電子與信息工程學院,甘肅 蘭州 730070;2.蘭州交通大學 自動化與電氣工程學院,甘肅 蘭州 730070;3.蘭州交通大學 光電技術與智能控制教育部重點實驗室,甘肅 蘭州 730070)

鐵路時間同步網是鐵路重要基礎支撐網絡之一[1],其作用是為鐵路內部各系統和服務設施提供統一、標準、高精度的時間信息,對于故障溯源、定位、網絡性能分析、時間顯示等非常重要。

網絡時間同步協議NTP(Network Time Synchronization Protocol)是廣泛應用的Internet標準協議之一,鐵路時間同步網采用NTP協議作為其時間同步的關鍵協議,通過三級主從同步方式同步時間信息[2]。NTP協議目前已發展到V4版本,采用基于Autokey模型的NTP協議序列,確保協議交互數據的安全性。但是由于NTP協議是基于無連接的UDP協議,其天然的不安全性缺陷使得多種針對NTP協議的惡意攻擊成為可能。近年來針對NTP協議攻擊頻發[3],文獻[4]提出了利用源地址欺騙的DDoS攻擊以及通過主機重啟使時鐘偏移的攻擊方法。文獻[5]提出攻擊者為了操縱客戶端時間,可以通過偽裝成合法的服務器,向客戶端發送時間同步響應報文的方法達到目的。文獻[6]詳細研究了利用NTP協議構建隱蔽通道,攜帶秘密信息可穿透網絡監測設備。鐵路時間同步網負責給鐵路內部各式各樣的應用系統傳送標準、統一的時間信息,這些應用系統均由不同的服務器組成,而每個數據中心服務器都需要時間同步,這些時間同步數據是無法通過協議、端口的過濾來進行防護的。如果攻擊者利用協議漏洞對鐵路時間同步網進行攻擊,將對鐵路運營造成不可估量的損失,因此基于Autokey模型的NTP協議序列能否保證鐵路時間同步網同步時間信息交互時的安全性亟待研究。

隨機模型方法更易于對網絡系統狀態進行全面有效的描述,精確刻畫網絡系統隨機行為,便于計算各種安全性能指標[7]。迄今為止,大部分的網絡安全隨機模型是以狀態轉移函數服從指數分布為假設前提[8],然而網絡系統運行實際中,協議及其在攻擊行為下的狀態駐留時間是任意分布的。半馬爾可夫過程不需要對狀態轉移函數作指數分布假設,而且其概率分布函數PDF可以依賴于當前狀態和下一狀態,并且易于解析處理[9],這符合鐵路時間同步協議及其在攻擊行為下的狀態變遷特征。

因此,本文提出基于半馬爾可夫過程SMP(Semi-Markov Process)對鐵路時間同步協議進行量化分析。通過計算在攻擊狀態下的鐵路時間同步網協議SMP模型中安全狀態和不安全狀態的穩態概率,分析協議的不安全狀態與協議相關安全性指標之間的關系,識別影響基于Autokey模型的NTP協議序列安全性的關鍵因素。

1 基于Autokey模型的NTP協議序列

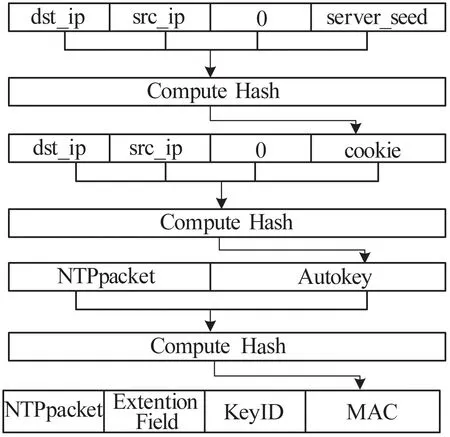

Autokey模型的NTP協議序列實際上是基于SSH(Secure Shell)和SSL(Secure Sockets Layer)應用程序中常用的PKI算法。根據RFC5906,Autokey報文格式如圖1所示,用于生成MAC的對稱摘要秘鑰通過Autokey協議模型實現其協商過程,對稱摘要秘鑰的協商在NTP數據包的擴展域中完成。

圖1 基于Autokey模型的NTP報文格式

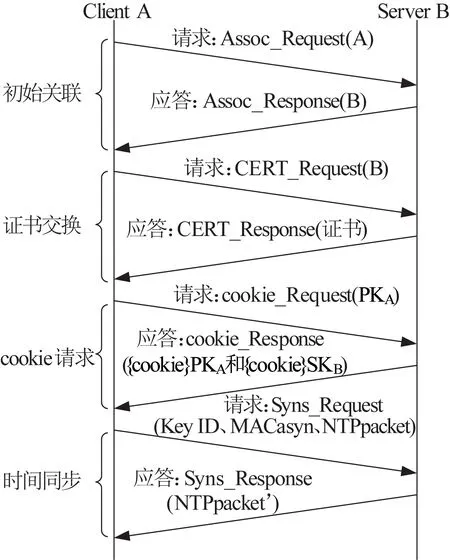

基于Autokey模型的NTP協議認證過程[10-12]如圖2所示,具體步驟如下:

圖2 基于Autokey模型的NTP報文協議認證過程

步驟1初始關聯。客戶端和服務器端交換對稱摘要密鑰主機名,初始關聯報文包含一個32位狀態域和對稱摘要密鑰主機名字。其中,32位狀態域中包含X.509的名稱、服務器及客戶端使用的加密算法信息。Autokey模型支持私有證書PC(Private Certificate)和可信證書TC(Trusted Certificate),默認使用TC。

步驟2交換證書。客戶端發送證書請求報文CERT_Request,包含初始關聯過程中獲取的服務器名稱B。服務器B回復報文CERT_Response中包含一個證書,客戶端由此獲取服務器端的公鑰PKB。

步驟3客戶端向服務器請求cookie。客戶端發送包含有客戶端公鑰PKA的cookie請求報文,服務器接收到cookie請求報文后,首先按照式( 1 )得到cookie。

cookie=H(ClientIP‖ServerIP‖0‖ServerSeed)

( 1 )

式中:ClientIP為客戶端IP地址;ServerIP為服務器IP地址;ServerSeed是一個32位隨機值。然后利用客戶端傳過來的公鑰PKA將計算出的cookie加密得到{cookie}PKA,將其放在擴展域中,用服務器私鑰SKB對cookie加密得到簽名{cookie}SKB,服務器將{cookie}PKA和{cookie}SKB一并發送給客戶端。客戶端接收到服務器端發送來的數據包,利用步驟2獲取的服務器公鑰PKB驗證服務器簽名,使用自己的私鑰SKA解密得到cookie,這樣客戶端就從服務器端獲取了秘密值cookie。在這個過程中客戶端雖然驗證了服務器的可靠性,但服務器卻并未驗證客戶端的可靠性。

步驟4客戶端請求時間同步。客戶端利用獲得的cookie,驗證服務器端身份及數據包的完整性,若驗證通過則根據服務器端的NTP數據包校準時間。具體為:客戶端A發送時間請求報文,報文中包含keyID、MACasyn及時間同步請求報文NTPpacket。客戶端利用從服務器端獲取的cookie和自行選擇的keyID,利用式( 2 )計算出對稱摘要密鑰,即Autokey。再利用式( 3 )將計算出的Autokey與NTPpacket一起計算得出MACasyn。

Autokey=H(src_ip‖dst_ip‖keyID‖cookie)

( 2 )

式中:src_ip為源IP地址;dst_ip為目的IP地址;keyID為密鑰ID。

MACasyn=H(Autokey‖NTPpacket)

( 3 )

2 基于半馬爾可夫過程的安全量化分析

2.1 相關概念

2.2 基于SMP的鐵路時間同步網協議安全量化分析方法

基于SMP的鐵路時間同步網協議量化分析方法過程如下:

步驟1依據基于Autokey的鐵路時間同步網協議序列,建立帶有網絡攻擊行為的協議狀態變遷SMP模型。

步驟2根據SMP模型,構造與該模型對應的DTMC。

步驟3聯立求解DTMC穩態方程,得到DTMC過程各狀態穩態概率。

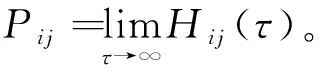

( 4 )

式中:v為DTMC中n個狀態的穩態概率向量,v=[v1v2…vn];P為DTMC過程狀態變遷概率矩陣;n為狀態的總數。

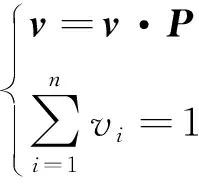

步驟4利用計算出的各狀態穩態概率vi,通過半馬爾可夫模型計算鐵路時間同步網協議SMP過程的各狀態穩態概率πi。

( 5 )

式中:vi為DTMC各狀態的穩態概率;hi為各狀態i的平均駐留時間,由狀態i按照協議完成對應交互流程的隨機時間。

步驟5按照SMP模型各狀態穩態概率,計算鐵路時間同步網協議相關安全屬性的量化指標,對安全性指標進行數值計算分析。

3 鐵路時間同步網協議的SMP模型

3.1 協議安全性評價指標

鐵路時間同步網由三級時間同步節點、時間同步鏈路和被同步設備構成[2],各級時間節點間采用NTP協議的主從模式同步時間信息,下一級時間節點均為上一級時間節點的客戶端。要保證各級同步時間信息的正確性,首先必須保證NTP協議自身有足夠的安全性,以確保同步時間信息交互過程的安全可靠。

首先,定義協議安全性的評價指標。本文針對基于Autokey模型的NTP協議的安全性分析,主要考慮完整性、認證性和機密性,分別定義如下:

完整性。在協議交互過程中,不出現被篡改的信息或者錯誤的系統狀態變化。

認證性。在協議交互過程中,信息交互雙方可以證明各自身份合法并且能夠互相認可,避免對不合法用戶的錯誤接受或對合法用戶的錯誤拒絕。

機密性。在協議交互過程中,交互信息不被泄露給非授權的用戶。

根據以上定義,鐵路時間同步網協議的完整性INTP、認證性ANTP和機密性CNTP可分別表示為

( 6 )

式中:QI、QA、QC表示分別滿足完整性、認證性和機密性3個指標的不同系統狀態集合;πi表示系統處于i狀態的穩定狀態概率。

3.2 基于Autokey模型的NTP協議序列安全性分析

3.2.1 初始關聯安全分析

在初始關聯部分,客戶端和服務器交換對稱摘要密鑰主機名,均用明文傳輸,因此攻擊者可以截取、轉發用戶信息,導致信息的機密性被破壞。

3.2.2 證書交換安全分析

基于Autokey模型的NTP V4在進行時間同步服務之前,默認使用X.509v3對服務器的身份進行認證,認證成功后再進行密鑰交換。X.509v3是有可信第三方參與的非對稱密鑰協議,其本質是服務器發送證書建立從服務器自身到可信機構的證書鏈。用戶身份的驗證,完全依賴于其上一級CA證明,但是在這樣的信任鏈機制下,最頂端的CA公鑰真實性卻無從驗證。在實際應用中,公鑰基礎設施通常采用自己給自己簽發證書的形式來公告根CA公鑰,為了防止被假冒,必須從可信途徑獲取。目前,Web瀏覽器一般通過在證書的擴展域中添加“trustRoot”作為默認的可信根。客戶端則以請求證書的擴展域中是否包含“trustRoot”字段作為判斷證書是否來自可信機構的依據。這種自簽名證書是公鑰證書中最不安全的一類[13],攻擊者可以很容易偽造這種證書,因此部署此種證書的服務器容易遭受中間人攻擊導致信息泄露,影響協議交互過程中關鍵信息的機密性和完整性。

3.2.3 cookie請求安全分析

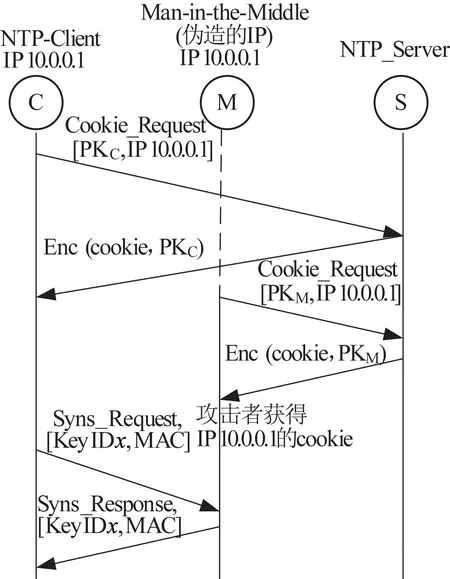

在Autokey模型中,cookie是服務器識別客戶端的唯一標識。在此過程中,服務器利用式( 1 )計算出cookie,為保證cookie的完整性和真實性,采用客戶端公鑰對cookie進行加密,并且用服務器私鑰進行簽名。盡管采取簽名措施來驗證服務器的真實性,但是,服務器卻并未驗證客戶端的真實性,因此,攻擊者可以利用這一點通過偽造IP冒充合法的客戶端,使用自己的公鑰加密密鑰給服務器端發送一個cookie請求,具體攻擊方式如圖3所示,圖3中Enc(Msg,PX)是指用公鑰PX加密消息Msg。

圖3 基于Autokey模型的NTP協議客戶端身份驗證缺失

從式( 1 )可以看出,計算cookie的唯一秘密信息就是服務器種子。服務器種子在Autokey模型中理論上是一個僅有32位的隨機值,此值每天定時更新一次。攻擊者可以通過偽裝成客戶端的IP,用自己的公鑰給服務器端發送一個cookie請求,服務器端收到請求后計算出cookie,同時利用攻擊者的公鑰加密,服務器私鑰簽名,將加密后的cookie發送給客戶端,攻擊者截獲服務器發送給客戶端的cookie應答報文,利用攻擊者自己的私鑰解密,獲得發送給客戶端的cookie,通過暴力攻擊的方式找到服務器的種子,如算法1所示。文獻[14]測試結果表明,232的MD5計算只需不到25 min。隨后攻擊者可以破解找到正確的服務器種子,計算其他客戶端的cookie,這些cookie可以被攻擊者用來偽裝成響應相應客戶端的服務器。cookie被攻擊者獲取,使得計算客戶端cookie的唯一秘密severseed泄露,導致信息的機密性和完整性被破壞。

算法1:計算服務器種子的暴力攻擊算法

fori=0 to 232-1 do

if Ci=cookie then

returni

end if

end for

3.2.4 客戶端請求時間同步安全分析

客戶端請求時間同步時的報文除了時間同步報文NTPpacket,只有keyID和MAC,MAC由式( 3 )得到,利用式( 2 )可以得到Autokey,利用式( 1 )可以得到式( 2 )中的cookie,客戶端keyID由其自行選擇得到。整個加密流程步驟間的關系如圖4所示,解密驗證報文中的MAC遵循同樣流程。由圖2可知,客戶端是否按照服務器發送來的回復報文調整本機時間,依賴于MAC驗證是否一致,而MAC的計算依賴于Autokey與NTPpacket的計算結果,但是Autokey的計算完全依賴于cookie的計算結果。由于攻擊者可以通過暴力攻擊的辦法獲取server_seed,進而通過式( 1 )可以得到客戶端cookie,客戶端辨識合法服務器的關鍵信息被泄露。攻擊者截獲客戶端發送給真正服務器的時間同步請求Syns_Request,利用計算出的客戶端cookie偽裝成服務器,發送虛假時間同步回復報文Syns_Response,使客戶端將攻擊者誤以為是合法服務器,導致客戶端接受被攻擊者操控的時間信息,從而使客戶端與錯誤時間信息進行時間同步,具體攻擊步驟如圖3所示。

圖4 基于Autokey模型的NTP協議認證加密解密過程

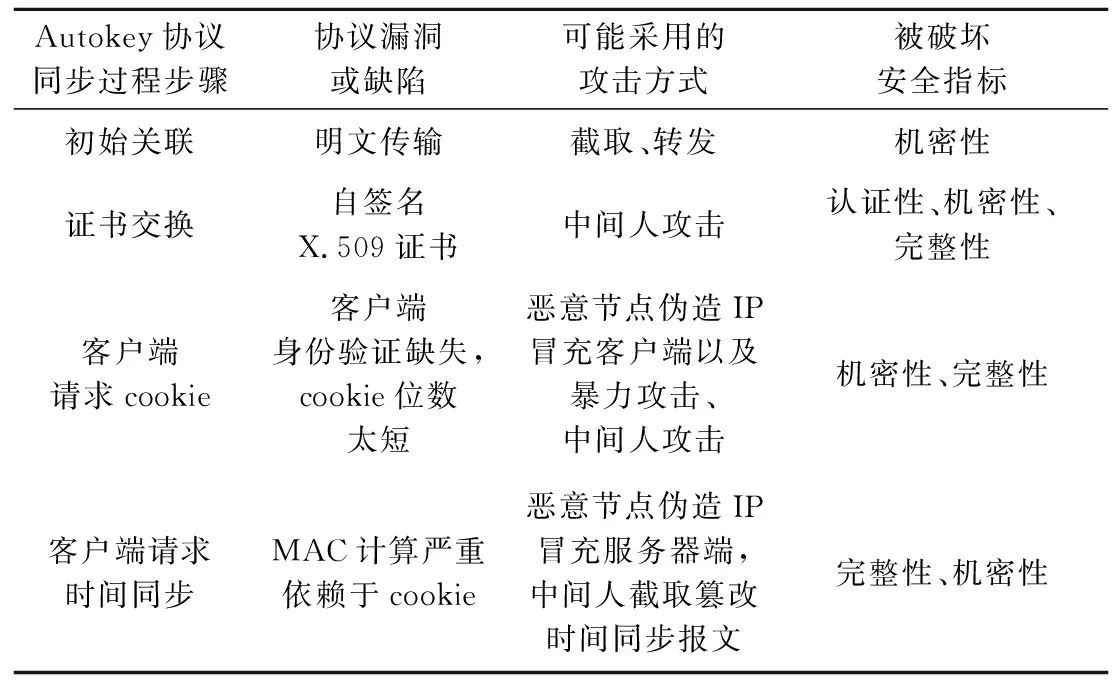

綜上所述,通過針對基于Autokey模型的NTP協議序列的安全性分析,發現協議盡管已經考慮了認證機制和安全機制,但仍然可能存在以下安全威脅和漏洞,見表1。

表1 基于Autokey模型的NTP協議序列安全性分析

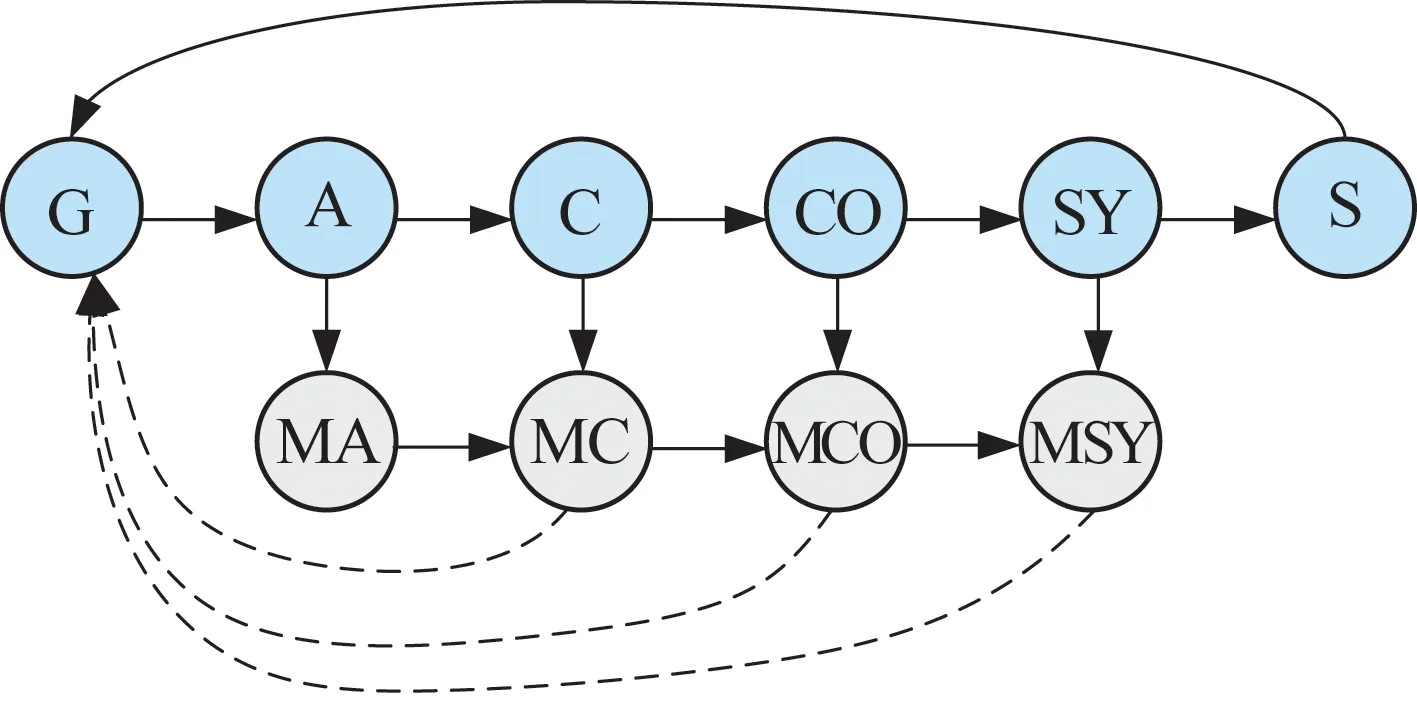

3.3 鐵路時間同步網協議狀態變遷模型

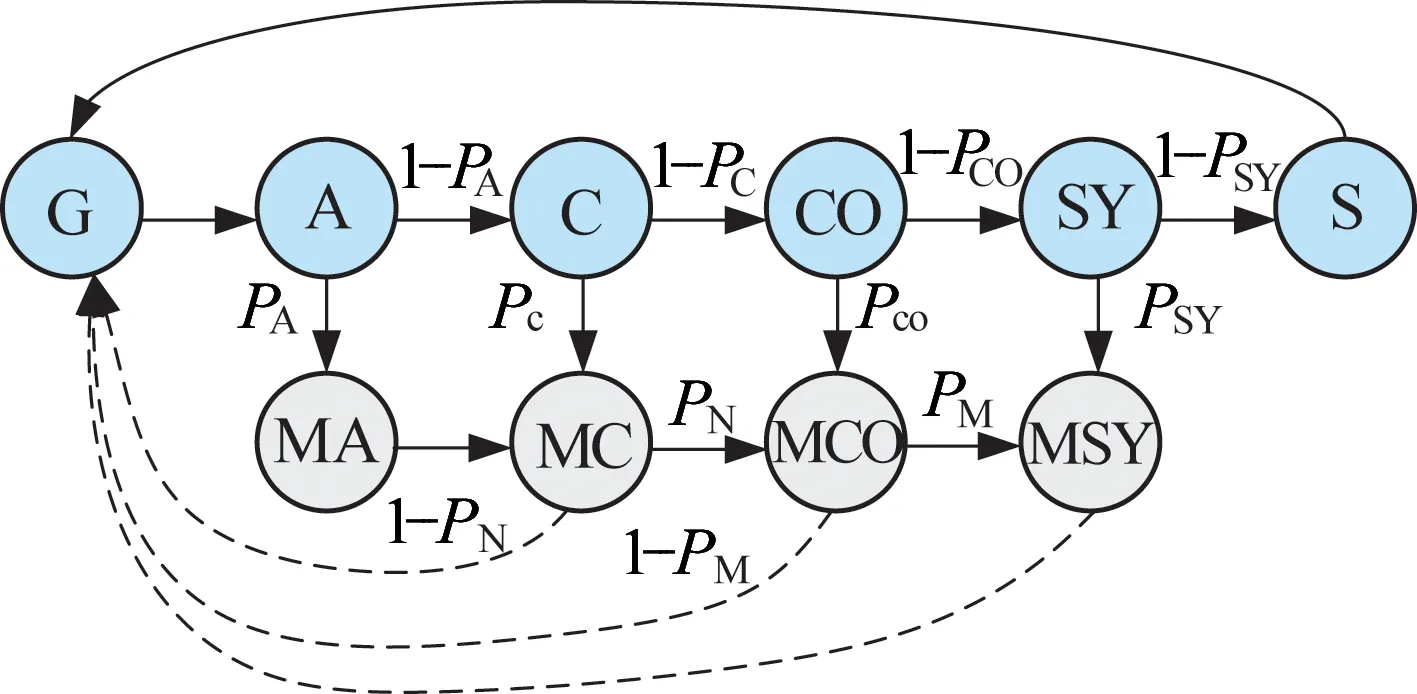

基于鐵路時間同步網協議的認證過程(圖2)和協議序列安全性分析(表1),建立帶有網絡攻擊行為的鐵路時間同步網協議一、二級時間同步節點完整性驗證過程的狀態變遷模型,如圖5所示,模型中各狀態含義見表2。

能展示日常工作情況。競賽是崗位練兵活動中又一大內容,通過競賽的形式,模擬住宅火災救援、林地火情控制等等,在競賽時“濫竽充數”、“混水摸魚”是行不通的,日常的工作情況將真實的反映在考官的面前,或優或劣的工作情況得到了有效展示,通過競賽形式,促使了員工立足崗位,苦練過硬本領、學技術,練絕活,干一流,爭第一,爭當崗位能手的自覺性。

圖5 鐵路時間同步網協議帶有網絡攻擊行為的狀態變遷模型

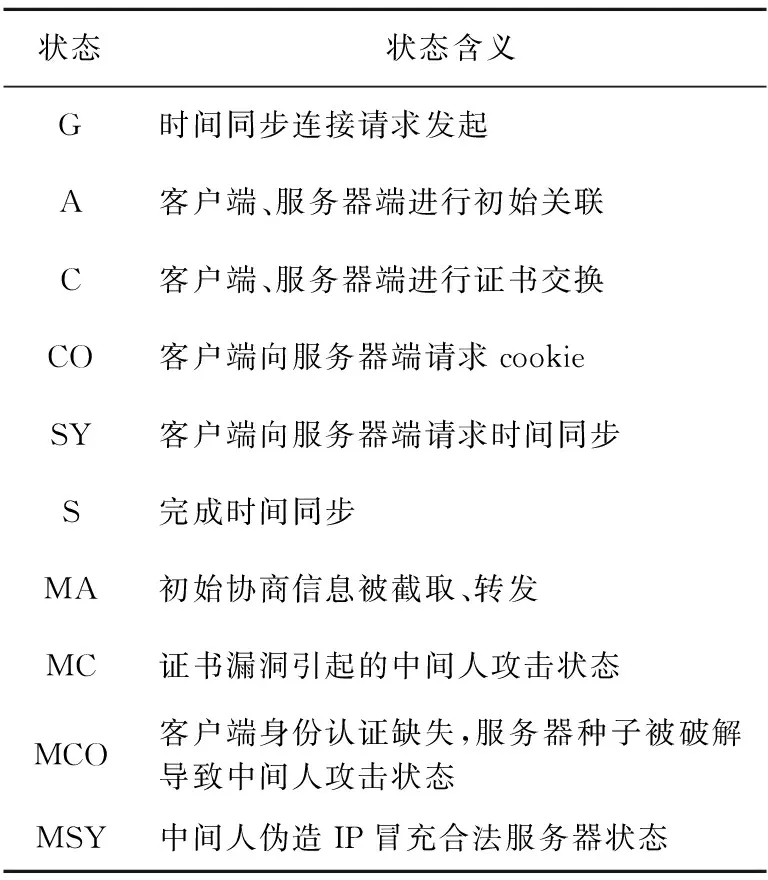

狀態狀態含義G時間同步連接請求發起A客戶端、服務器端進行初始關聯C客戶端、服務器端進行證書交換CO客戶端向服務器端請求cookieSY客戶端向服務器端請求時間同步S完成時間同步MA初始協商信息被截取、轉發MC證書漏洞引起的中間人攻擊狀態MCO客戶端身份認證缺失,服務器種子被破解導致中間人攻擊狀態MSY中間人偽造IP冒充合法服務器狀態

模型中共包括6個安全狀態{G,A,C,CO,SY,S}和4個不安全狀態{MA,MC,MCO,MSY}。在一級節點正常同步二級時間節點的過程中,由二級時間節點首先發起時間同步連接請求,進入狀態G;在基于Autokey模型的NTP協議序列中,一、二級時間節點之間會首先進行初始關聯,交換主機名,確定認證機制類型(狀態A);然后一、二級時間節點交換證書,二級時間節點獲得一級時間節點公鑰(狀態C);二級時間節點利用證書交換中得到的公鑰完成向一級時間節點的cookie請求(狀態CO),二級時間節點由此獲得cookie;隨后二級時間節點利用cookie,計算驗證MAC完成與一級時間節點的身份認證及NTP同步數據包的完整性驗證(狀態SY);最后按照NTP響應報文中的時間信息調整自身時間完成時間同步(狀態S)。

圖5中4個不安全狀態分別為:由狀態A可能引起初始請求協商信息泄露狀態(狀態MA);在狀態C時由自簽名X.509證書漏洞引起的中間人攻擊狀態(狀態MC);在狀態CO由客戶端身份認證缺失及cookie位數過短引起的攻擊者偽裝成客戶端狀態(狀態MCO);以及在狀態SY,攻擊者偽造IP冒充合法服務器發送偽造NTP同步報文狀態(狀態MSY)。

4 鐵路時間同步網協議安全量化分析

4.1 鐵路時間同步網協議SMP模型的DTMC

從基于SMP的狀態遷移模型可知,鐵路時間同步網協議完整性驗證過程中各狀態之間的遷移滿足馬爾可夫性。因此,采用離散時間馬爾可夫對整個狀態遷移過程進行分析。

圖6 鐵路時間同步網協議完整性驗證的DTMC過程

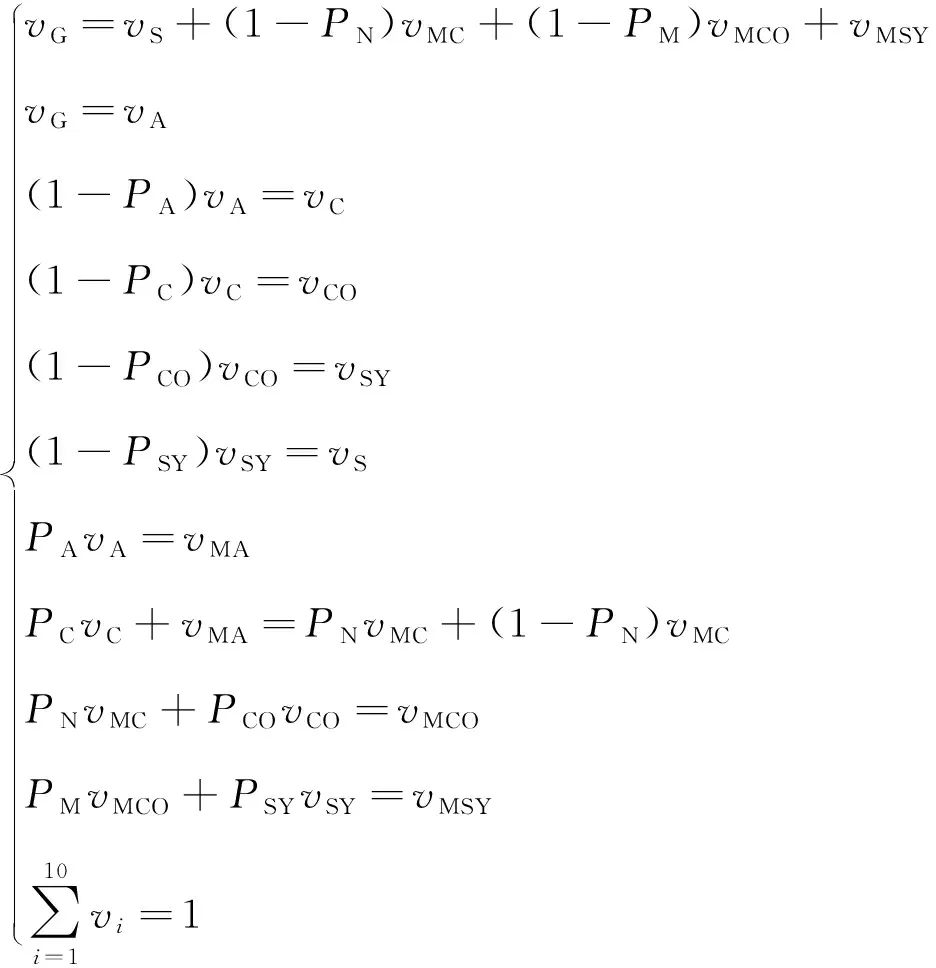

圖6中PA、PC、PCO、PSY為安全狀態到不安全狀態的變遷概率,PN為狀態MC向狀態MCO轉移的變遷概率,PM為狀態MCO向狀態MSY轉移的變遷概率。設P為圖6中DTMC過程狀態變遷概率矩陣,DTMC中10個狀態的穩態概率向量為v=[vGvAvCvCOvSYvSvMAvMCvMCOvMSY],根據式( 4 )得到下列關系

( 7 )

假設6個正常狀態的平均駐留時間h滿足指數分布,如hCO=1/λCO等,對于4個不安全狀態,由于攻擊行為不同會導致在不安全狀態的平均駐留時間有所不同,由文獻[15],4個不安全狀態的h滿足HypoEXP(λ1,λ2),利用式( 5 )可計算出鐵路時間同步網協議SMP過程的各狀態穩態概率π。

根據式( 6 )的定義及表1對協議安全性分析歸納,本文鐵路時間同步網協議所考慮的認證性ANTP、機密性CNTP、完整性INTP可分別表示為

( 8 )

4.2 鐵路時間同步網協議安全性指標計算和評價

首先初始化模型各參數值,以便于對NTP協議安全性指標進行量化計算。

變遷轉移概率P:PA表示初始關聯狀態A到初始關聯攻擊狀態MA的轉移概率,即在初始關聯時中間人截取、轉發信息成功的概率,設PA=0.1;PC表示狀態C利用自簽名證書漏洞中間人攻擊成功的概率,設PC=0.1;PCO表示攻擊者成功破解cookie的概率,設PCO=0.1;PSY表示攻擊者偽造IP冒充合法服務器截取篡改時間同步數據包成功的概率,設PSY=0.1;PN表示對證書攻擊成功后繼續攻擊cookie成功的概率,設PN=0.1;PM表示cookie攻擊成功后繼續攻擊成功的概率,設PM=0.1。

平均駐留時間hi:即協議完成交互流程中在狀態i中的駐留時間,是一個隨機值。假設單位時間為1,6個正常狀態的駐留時間滿足指數分布,因此平均駐留時間hG=hA=hC=hS=0.5,進行MD5計算耗費時間更多,因此取hCO和hSY為1。而對于4個危險狀態,由于是攻擊行為所導致,不同的攻擊行為會對平均駐留時間hi產生不同的影響。對于狀態MCO和MSY,由于要進行大量的MD5計算,中間人攻擊成功的時間會偏長,hMCO=hMSY=3,而由于MA只需要簡單轉發即可,因此hMA=1.5,利用證書漏洞攻擊,需要偽造證書,因此hMC=2。

4.2.1 對PC和hMC的仿真分析

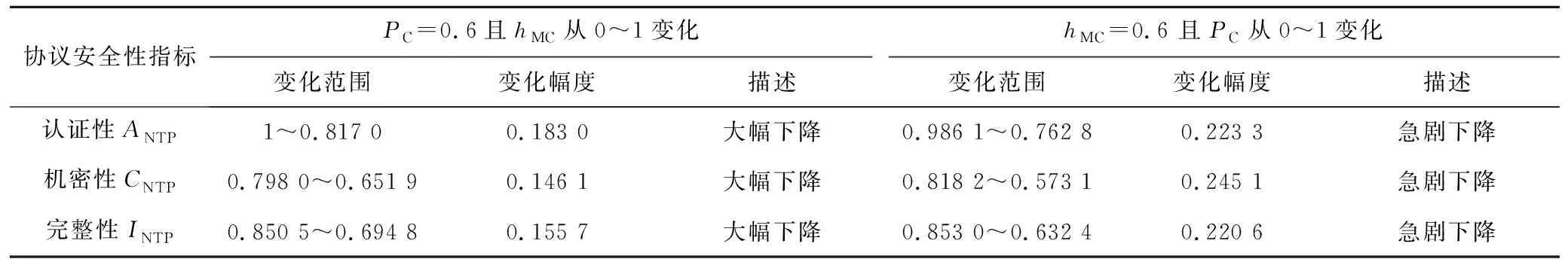

考慮不安全狀態MC,與之相關的參數是到達MC狀態的變遷概率PC和狀態MC的駐留時間hMC,此時除PC和hMC,其他參數均按上述初始化參數設置,根據式( 8 ),可以得出認證性ANTP、機密性CNTP、完整性INTP與PC和hMC之間的關系式,令PC和hMC從0~1遞增離散取值,依次仿真,結果如圖7所示。

為了便于對圖7所示的仿真結果進行數值分析,不失一般性,取PC=0.6,令hMC從0~1遞增離散取值,取hMC=0.6,令PC從0~1遞增離散取值,仿真中參數變化見表3。

圖7 認證性、機密性、完整性指標與PC和hMC的函數變化

協議安全性指標PC=0.6且hMC從0~1變化hMC=0.6 且PC從0~1變化變化范圍變化幅度描述變化范圍變化幅度描述認證性ANTP1~0.817 00.183 0大幅下降0.986 1~0.762 80.223 3急劇下降機密性CNTP0.798 0~0.651 90.146 1大幅下降0.818 2~0.573 10.245 1急劇下降完整性INTP0.850 5~0.694 80.155 7大幅下降0.853 0~0.632 40.220 6急劇下降

結合圖7和表3可以看出,由證書漏洞引起的中間人攻擊威脅下的不安全狀態MC,隨著PC和hMC增大,認證性急劇降低。同樣,機密性和完整性也隨PC和hMC增加而急劇下降。由于影響認證性的不安全狀態只有MC狀態,因此不安全狀態MC的穩態概率對認證性的影響是決定性的。PC和hMC增加時,使得不安全狀態MC的穩態概率增大明顯,導致認證性降低幅度劇烈。所以必須及時發現攻擊,減少狀態MC駐留時間或者盡可能降低中間人攻擊證書成功的概率PC,以保證鐵路時間同步網協議的高認證性。

4.2.2 對PCO和hMCO的仿真分析

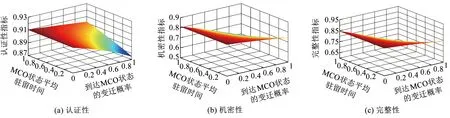

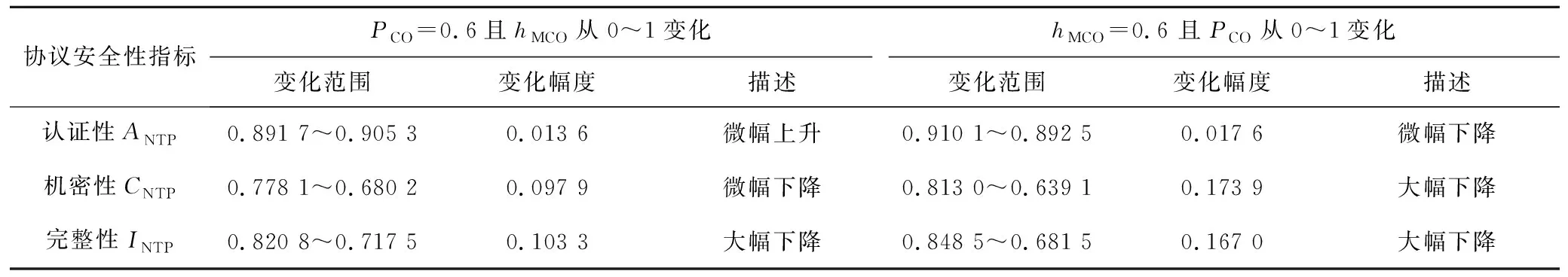

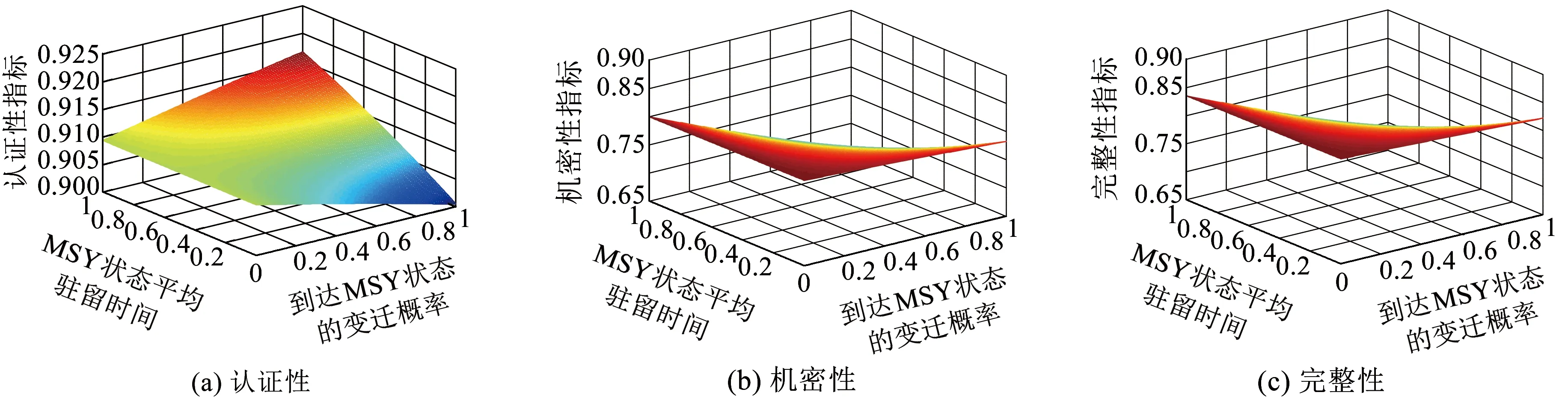

考慮不安全狀態MCO,與之相關的參數是到達MCO狀態的變遷概率PCO和狀態MCO的駐留時間hMCO,此時除PCO和hMCO,其他參數均按上述初始化參數設置,由式( 8 )可得認證性ANTP、機密性CNTP、完整性INTP與PCO和hMCO之間的關系,令PCO和hMCO從0~1遞增離散取值,依次仿真,結果如圖8所示。

圖8 認證性、機密性、完整性指標與PCO和hMCO的函數變化

為了便于對圖8所示的仿真結果進行數值分析,不失一般性,取PCO=0.6,令hMCO從0~1遞增離散取值,取hMCO=0.6,令PCO從0~1遞增離散取值,仿真中參數變化見表4。

表4 PCO和hMCO分別變化時協議各安全性指標變化情況

結合圖8和表4可以看出,由客戶端身份認證缺失、服務器種子被破解導致的MCO狀態,在PCO較小時,隨著hMCO增加,機密性和完整性變化不明顯,但是在PCO較大時,hMCO增加,機密性和完整性急劇下降。然而,認證性隨PCO和狀態MCO平均駐留時間變化,卻并未出現明顯變化,因此PCO和狀態MCO平均駐留時間變化對其影響不大。所以PCO和hMCO對系統機密性和完整性影響較大,必須降低由于客戶端身份驗證缺失及cookie位數太短,而使惡意節點可以偽造IP冒充客戶端進行中間人攻擊成功的概率,或者要及時發現此類攻擊,減少狀態MCO的駐留時間,這樣可以同時有效提高鐵路時間同步網協議的機密性和完整性。

4.2.3 對PA和hMA的仿真分析

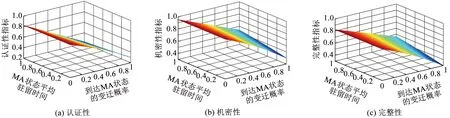

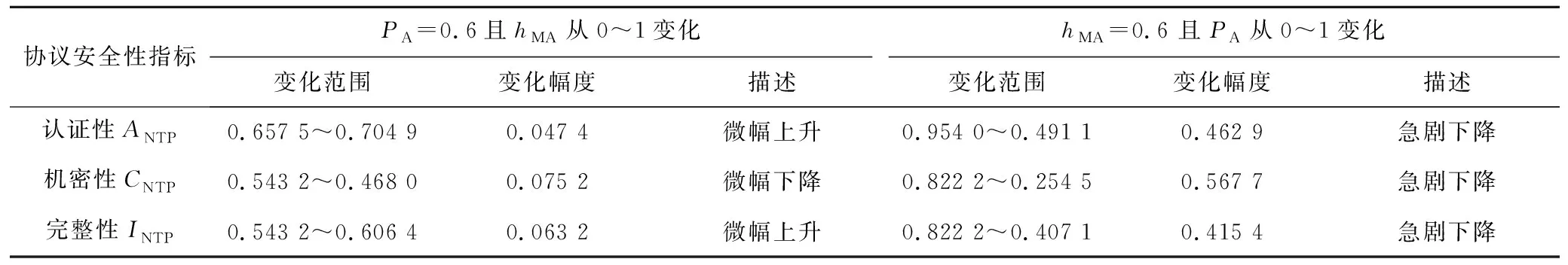

考慮不安全狀態MA,與之相關的參數是到達MA狀態的變遷概率PA和狀態MA的駐留時間hMA,此時除PA和hMA,其他參數均按上述初始化參數設置,根據式( 8 ),可得出認證性ANTP、機密性CNTP、完整性INTP與PA和hMA之間的關系,令PA和hMA從0~1遞增離散取值,依次仿真,結果如圖9所示。

圖9 認證性、機密性、完整性指標與PA和hMA的函數變化

為了便于對圖9所示的仿真結果進行數值分析,不失一般性,取PA=0.6,令hMA從0~1遞增離散取值,取hMA=0.6,令PA從0~1遞增離散取值,仿真中參數變化見表5。

表5 PA和hMA分別變化時協議各安全性指標變化情況

結合圖9和表5可以看出,由初始請求協商信息泄露導致的MA狀態,隨著PA增加,認證性、完整性、機密性均出現急劇下降趨勢,而hMA對認證性、完整性、機密性并未產生明顯影響,因此有效降低PA,可對協議的認證性、完整性、機密性產生積極影響。在初始關聯過程中要降低初始協商信息被截取、轉發狀態的變遷概率PA,在此過程中引入預共享秘鑰機制是一種選擇。

4.2.4 對PSY和hMSY的仿真分析

考慮不安全狀態MSY,與之相關的參數是到達MSY狀態的變遷概率PSY和狀態MSY的駐留時間hMSY,此時除PSY和hMSY,其他參數均按上述初始化參數設置,由式( 8 )可得認證性ANTP、機密性CNTP、完整性INTP與PSY和hMSY之間的關系,令PSY和hMSY從0~1遞增離散取值,依次仿真,結果如圖10所示。

圖10 認證性、機密性、完整性指標與PSY和hMSY的函數變化圖

為了便于對圖10所示的仿真結果進行數值分析,不失一般性,取PSY=0.6,令hMSY從0~1遞增離散取值,取hMSY=0.6,令PSY從0~1遞增離散取值,仿真中參數變化見表6。

表6 PSY和hMSY分別變化時協議各安全性指標變化情況

結合圖10和表6可以看出,由中間人偽造IP冒充合法服務器導致的MSY狀態,隨著PSY和不安全狀態MSY平均駐留時間的增加,認證性、機密性和完整性均未呈現出明顯變化趨勢,因此PSY和hMSY對認證性、機密性和完整性影響不大。

通過以上分析可以看出,影響認證性的不安全狀態只有MC狀態,影響機密性的不安全狀態有4個,分別是MA、MC、 MCO、 MSY。影響完整性的不安全狀態有3個,分別是MC、MCO、MSY。其中,PC、hMC和PA對認證性、機密性、完整性均有較大影響,而hMC對機密性、完整性影響明顯。進一步進行分析,在初始關聯階段主要是客戶端和服務器端交換對稱摘要密鑰主機名,若在證書交換階段和cookie請求階段能夠提供強有力的雙向認證,即使入侵者在初始關聯階段獲取了主機名,也不能給時間同步造成實質性的危害,因為認證不通過,入侵者無法篡改時間信息。因此,影響協議認證性的關鍵因素是PC、hMC,而影響機密性和完整性的關鍵因素是PC、hMC和hMCO,它們分別與證書交換階段和cookie請求階段相關。

Autokey模型的NTP協議序列可以增加以下安全增強機制。為了提高認證性,在可信證書機制下,由于主題公鑰長度是防止密碼破解攻擊安全的保證,應使用目前推薦的RSA-2048,盡可能降低PC和hMC。由于PCO、hMCO對機密性和完整性均有較大影響,因此在Autokey模型的cookie交換中引入雙向認證機制克服由于客戶端身份驗證缺失,惡意節點冒充客戶端成功的機率。目前,服務器種子每天定時更新一次,為了降低暴力攻擊cookie成功的幾率,應縮短服務器定時更新種子周期,可以提高協議的機密性和完整性。由于從初始關聯安全狀態轉換到初始協商信息被截取,轉發狀態的變遷概率PA對認證性、機密性和完整性均有較大影響,因此在初始關聯過程中可以引入預共享秘鑰機制,以降低PA。

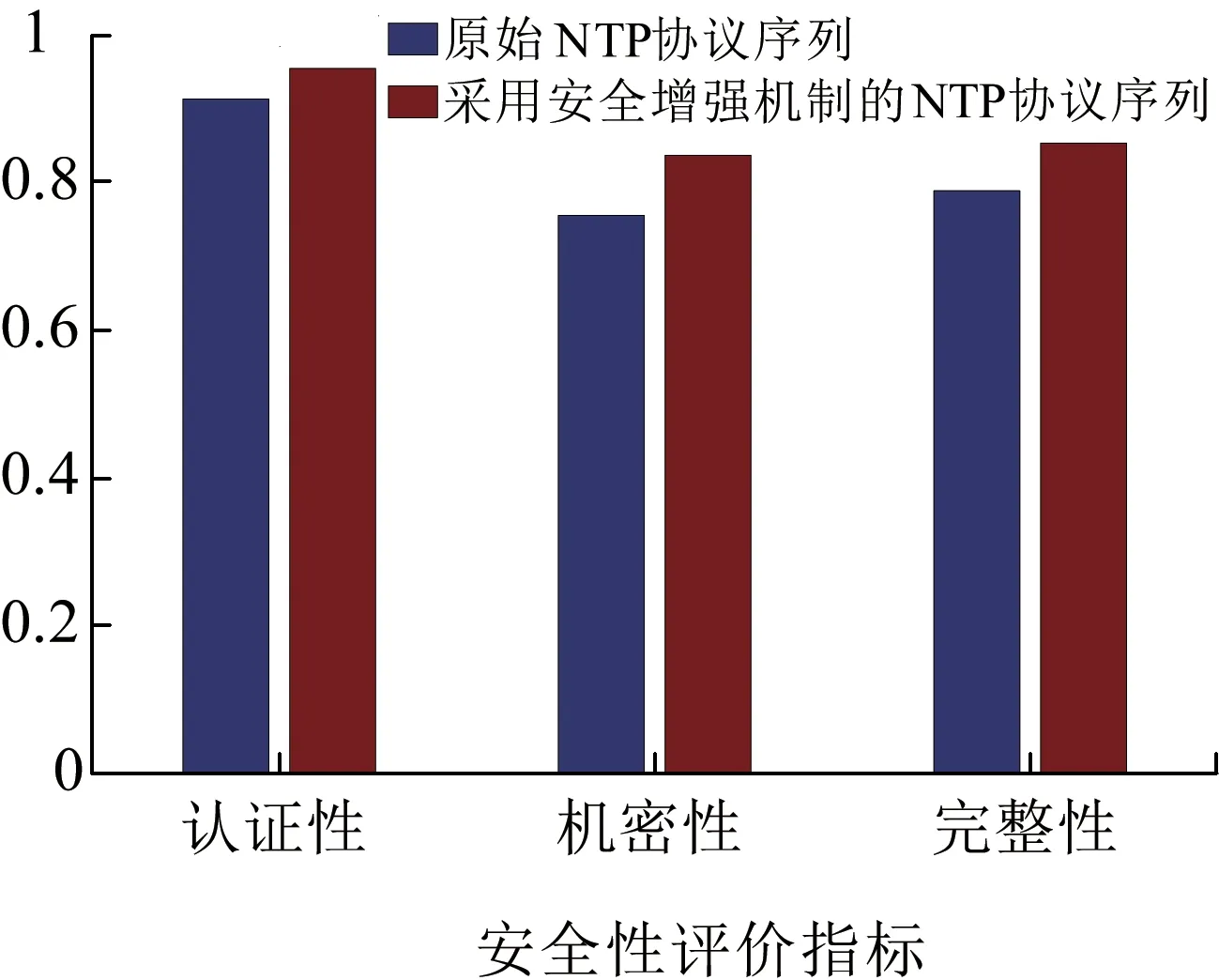

對采取安全增強機制后的鐵路時間同步網協議進行量化分析。由于采取安全增強機制后,會改變SMP模型中不安全狀態的變遷概率,比如使用RSA-2048,可以降低中間人攻擊證書成功的概率,PC=0.05;由于引入雙向認證機制,增加cookie位數,同時縮短服務器種子定時更新周期,PCO=0.05;由于在初始認證階段采取預共享秘鑰機制,PA=0.05,其余參數不變,根據式( 5 )得到各狀態穩態概率π,利用式( 6 )計算3種安全性量化指標,如圖11所示。

圖11 原始和改進后NTP協議3種安全性評價指標比較

由圖11可以看出,采取改進后NTP協議的認證性、機密性和完整性指標分別為0.955 0、0.836 4、0.853 7,原始NTP協議序列分別0.913 6、0.754 6、0.788 7,改進后的NTP協議在3個安全性指標上均有所提高,且完整性和機密性指標提高更為明顯。

5 結論

本文利用半馬爾可夫過程對鐵路時間同步網協議進行量化分析,通過分析時間同步協議在網絡攻擊狀態下的相關不安全狀態,得到協議安全性評價指標與不安全狀態的轉移速率和平均駐留時間之間的關系。結果表明:

(1)基于Autokey模型的鐵路時間同步協議序列是不安全的,在協議序列的4個階段均存在安全隱患,主要表現在鐵路時間同步網三級時間同步節點的客戶端與服務器端的認證性、機密性和完整性得不到足夠的保護,容易給攻擊者提供安全漏洞,造成時間同步的關鍵信息被泄露。

(2)影響鐵路時間同步網協議安全性的關鍵因素為:證書交換和cookie請求階段的安全性。

(3)針對證書交換和cookie請求兩個階段,增加相應的安全增強機制,可以有效提高鐵路時間同步網協議的安全性,使鐵路時間同步網時間同步信息交互更為安全。