網站安全的秘訣:從它誕生直至消亡的全周期管理

文/吳海燕 戈金鐘

高校網站安全現狀分析

伴隨著高校信息化建設的進程,高校網站建設經歷了從放到收的發展歷程,長期的重建設發展,輕運維安全,使得高校在網站安全管理方面基礎薄弱。根據中國高等教育行業網絡信息基礎數據庫(IPDB)的數據,部分理工科高校各類網站的數量已經突破了1000,大量網站應用上線后就疏于日常管理,各類安全漏洞頻發。各高校在網站安全管理方面面臨著數量大、網站建設和管理不統一,安全管理責任邊界不清等問題。網站建設方和管理方往往不一致,網站日常安全維護缺失,高校網站重功能實現、輕日常安全維護,一些已公布的安全漏洞長期得不到修復。

與此同時高校網站還必須面對日益嚴峻的安全形勢,面對來自國家相關部門越來越高的安全工作要求,往往感到挑戰與壓力巨大。令人欣慰的是,經過短暫的迷茫后,很多高校已經逐步理順了信息安全管理的相關工作,信息安全管理不再是一項“不出事時看不見”的工作,變得具體而實在,有著扎扎實實的工作內容、實實在在的人員隊伍、有條不紊的工作節奏。越來越多的高校意識到,對網站應實行全生命周期的安全管理,大致應包括網站登記備案、網站安全準入檢查、網站運行安全監控等環節。

網站全生命周期安全管理流程

如果待網站開發完成后才著手考慮安全問題,那么消耗的代價是巨大的,只能取得事倍功半的效果,業界一直認可的做法是將安全考慮嵌入到整個軟件開發生命周期,也就是secure Software Development Life Cycle(S SDLC)的方法。EDUCAUSE的SECURITY INITIAL的應用安全建議提出了Web應用安全開發的8個步驟,包括規范建設、人員培訓、安全需求分析、確定組織安全角色、將安全作為開發或者購買軟件的必需環節、應用實施、運行維護、應用終止。美國國家標準技術研究院(National Institute of Standards and Technoligy ,NIST)的標準規范文件從應用的啟動、需求、開發、部署、運行幾個階段提出了相應的安全建議。微軟提出了安全軟件開發生命周期的方法。

這些標準和建議是很有借鑒意義的,但過于復雜,在信息化過程中完全實現是不現實的。為此,美國的GaryMcGraw教授提出了基于安全接觸點的軟件安全的工程化方法,Gary McGraw博士總結出了七個接觸點,即代碼審核、體系結構風險分析、滲透測試、基于風險的安全測試、濫用案例、安全需求和安全操作。無論采用什么樣的軟件開發方法學,都可以將這些接觸點應用到你的開發生命周期中,而不需要完全改變軟件開發生命周期。這些接觸點從“黑帽子”(攻擊和破解)和“白帽子”(防御和保護)兩個方面綜合地考察軟件開發中可能出現的問題,結合了它們的開發生命周期就成為“安全的”開發生命周期。“安全的”開發生命周期能夠在每一個開發階段上盡可能地避免和消除漏洞,同時又保留了熟悉的工作方式。

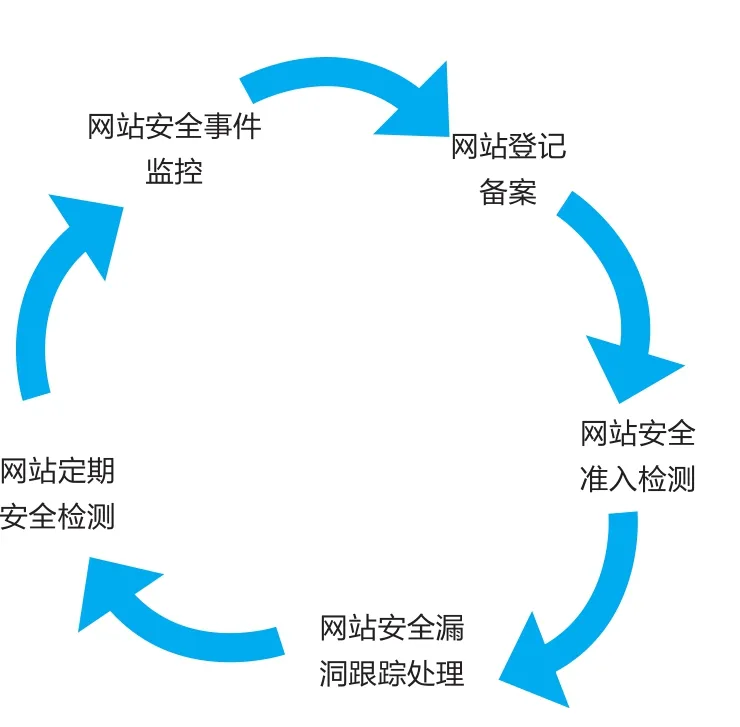

基于軟件的安全控制點和軟件安全開發生命周期的方法,我們設計了網站全生命周期安全管理流程如圖1所示。

圖1 網站全生命周期安全管理流程

整個流程包括網站登記備案、網站安全準入檢查、網站安全漏洞跟蹤處理、網站定期安全檢測、網站安全事件監控等環節。

網站全生命周期安全管理的主要環節

網站登記備案

網站登記備案是網站安全管理的起點和基礎,登記備案有助于幫助高校掌握網站數量,確定網站的安全責任主體單位,梳理網站的業務和管理信息等。高校網站存在數量大、建設和運行模式多樣的特點,我們可將其安全責任細分為主管安全責任、開發安全責任、運行安全責任和使用安全責任,在網站的建設和運行中承擔的角色不同,安全責任也不一樣。網站建設的發起單位是網站的主管部門,一般是業務部門,承擔主管安全責任;網站的開發單位對網站的代碼安全負責,承擔開發安全責任;網站的運行部門對網站的運行環境的安全負責,承擔運行安全責任;網站的使用單位對網站發布的內容安全負責,承擔使用安全責任。在網站登記備案實際工作中,能夠確定主管單位的網站,建議將主管單位定位網站登記備案的責任主體單位,否則可選擇網站的運行單位作為網站登記備案的責任主體單位。在高校,網站的主管單位往往是學校的二級單位,在實際工作中,一些高校在二級單位設置了信息安全聯系人和信息安全主管,使得網站的備案主體單位能夠切實擔負起網站的主管安全責任,取得了良好的效果。

網站安全準入檢查

網站安全準入檢查的目的是查找并消除軟件中存在的安全缺陷,通過對OWASP提出的Web應用程序的十大安全漏洞的分析,我們發現,網站安全漏洞可以分為兩類,第一類為應用架構、邏輯方面的缺陷導致的安全漏洞,如失效的訪問控制、失效的session管理等,對于這類安全缺陷的發現必須通過人工測試判斷才能實現。第二類為應用編碼不嚴謹導致的安全缺陷,如緩沖區溢出、非法輸入等,這類缺陷既可以通過人工檢查的方法實現,也可以通過自動化的測試工具,如黑盒掃描和白盒掃描的方法來實現。高校應綜合采用自動化檢查與人工檢查相結合的策略,綜合采用審查網站的整體設計架構、代碼分析、黑盒掃描、滲透測試等多種方法對網站進行上線前的安全檢測。

網站安全漏洞跟蹤處理

自上世紀90年代起自被關注以來,信息安全漏洞數量、種類一直在不斷發展,安全漏洞報告平臺的類型也在不斷豐富,特別是進入“互聯網+”后,除了傳統的如CNVD這樣的以通報成熟軟硬件系統漏洞為主的平臺外,還出現了像補天這樣的以通報企事業單位信息系統安全漏洞為主的、所謂銜接“白帽子”與企業的安全漏洞平臺。高校應有專門的安全管理員負責漏洞的跟蹤工作,跟蹤的安全漏洞平臺既應包括國家信息安全漏洞平臺這樣的官方平臺,也應包括像360補天、教育行業安全漏洞信息平臺這樣的民間平臺。管理員通過定期查看或者獲得推送的方式獲取漏洞的最新信息,從中篩選出與學校信息系統相關的漏洞信息,并對漏洞信息進行驗證,排除誤報。來自教育部、公安部門的安全通告、風險提示單等也應納入此體系,漏洞信息應經過驗證后進行后續流程。安全管理員對漏洞的危險等級進行評估,確定漏洞的危險等級,對不同等級的漏洞采取不同的處置措施。

網站定期安全檢測

在系統運行階段,安全管理員應進行網站安全掃描,及時發現網站的安全漏洞,并及時將漏洞信息通告給網站的安全責任單位,由安全責任單位負責組織安全漏洞的修復工作。需要說明的是,從檢測技術上來說,網站定期安全檢測和網站上線安全檢測使用的技術是類似的,只是在網站安全生命周期中的位置有差異。

網站安全事件監控

沒有絕對的安全,也沒有辦法杜絕安全事件的發生,根據縱深防御的原則,高校還應建立網站安全事件監控機制,作為網站安全生命周期中的最后一道防線,定期對網站進行掛馬、暗鏈、篡改等安全事件的監控,并及時處理安全事件。

網站安全是高校信息安全面臨的新問題,也是急待解決的問題,也是需要在網站的全生命周期都需要考慮的問題。本文提出了高校網站全生命周期安全模型,此模型已經在清華大學運行了一段時間,取得了良好的運行效果。希望能夠拋磚引玉,促使高校的信息化工作者共同努力,確保高校的信息安全。