現代數字通信網有效攻擊技術

(解放軍電子工程學院,合肥 230037)

1 引 言

現代數字通信網綜合了核心網絡、無線接入單元和移動終端等設備,為便于后續闡述通信網的有效攻擊技術,在此將核心網絡和無線接入單元統稱為網絡側,而移動終端則稱為終端側。需要說明的是,現代數字通信網中內部實體之間所有相關協議均采用了SS7類接口協議,其中最為重要的就是MAP協議,而與其它子網或網絡之間的通信則基本采用了IPv6類協議。

常規的干擾或者對抗技術基本從信號層入手[1-2],包括目前常提到的靈巧式干擾技術,都沒有盡可能地利用信息層信息,理論、仿真和試驗表明:對這類無中心節點的通信網絡僅采用阻塞式、轉發式或掃頻式依靠功率壓制來進行干擾幾乎沒有效果。本文依據射頻技術和信號處理技術的發展,以及截獲手段的多樣化,結合現代數字通信網的特點和越來越有可能獲取的信息,提出了靈巧式攻擊的定義并對有效技術進行了詳細闡述,認為相對靈巧式干擾而言,靈巧式攻擊更具理論價值和實際意義,干擾從概念上和實際應用上只是解決了物理層的問題,而攻擊則涉及到系統的各個層面。

2 網絡側的有效攻擊技術

網絡層解決的是網絡與網絡之間,即網際通信問題。相對于無線數字通信系統而言,網絡層協議通常指的是通信系統間和系統內部實體之間的接口協議,較為重要的協議包括MAP協議和A接口協議,其中MAP協議采用交換協議數據和會話的方式實現各實體之間的通信,而A接口協議則負責完成移動和無線資源等管理。為了滿足用戶對數據速率的要求,IP技術在該領域也得到越來越廣泛的應用,使得惡意代碼和惡意病毒的攻擊成為可能。網絡側的有效攻擊技術主要包括以下4個方面。

2.1 基于網絡層的靈巧式攻擊技術

針對核心網絡的攻擊,生成的攻擊信號必須符合該通信網的協議,數據流能夠通過無線接入單元透傳到網絡內部。

2.1.1“合法”網絡攻擊法

攻擊平臺借助網絡認可的設備,通過合法的通信過程發起對網絡的攻擊,如在移動通信系統中,可借助合法的終端、合法身份卡和控制臺構成攻擊設備。首先攻擊設備需要對體系結構進行探測,即利用具有已知響應類型的數據庫的自動工具,通過實時的回環數據鏈路對來自目標系統的和對壞數據包傳送所做出的響應進行檢查。由于每種操作系統都有其獨特的響應方法,通過將此獨特的響應與數據庫中的已知響應進行對比,能夠確定出目標主機所運行的操作系統。根據截獲結果則可采用如下技術繼續攻擊:

(1)信息炸彈技術:在A接口協議的業務控制和無線資源管理、MAP接口協議的業務處理、客戶管理、操作和維護協議上借助終端指令集大量地發送短信、圖像、電子郵件或IP包,耗盡網絡的帶寬,導致有效申請率降低,使系統容量下降;

(2)畸形消息攻擊技術:各類操作系統上的許多服務都存在此類問題,由于這些服務在處理信息之前沒有進行適當正確的錯誤校驗,在收到畸形的信息時可能會崩潰。主要在A接口協議的指配、資源指示、切換、初始消息、排隊指示、數據鏈路控制和移動管理上,以及MAP交換協議的呼叫建立期間客戶參數的檢索和切換上實現該功能;

(3)夾心毒面包技術:發送符合系統標準的攜帶病毒的短信、圖像或IP數據流,借助終端指令集利用網絡所采用的操作系統的漏洞,通過MAP協議和A接口協議對系統和各類數據庫(如位置歸屬寄存器等)進行攻擊,癱瘓其系統。

2.1.2“非法”網絡攻擊法

在無法獲得合法身份時,則可以通過非法途徑進行攻擊,首先是完成空閑時隙或者空閑碼道的截獲,即利用認知無線電技術,探測出系統空閑的時頻信息,在系統不加以處理和識別的時隙或碼道上上傳信息進行攻擊,具體技術包括:

(1)死亡之拼攻擊技術:借助終端指令集產生畸形的超出數據幀尺寸的IP包,導致系統處理內存分配錯誤,致使系統崩潰;

(2)病毒流水線技術:網絡對于空閑的時隙或碼道,一般不進行數據處理,因此攻擊設備可在所有探測出的空閑時隙或碼道上,連續發送各種病毒程序,在網絡沒有察覺的情況下,借助該通道完成對系統的病毒注入。通過該手段可以進行病毒潛伏,伺機對系統和數據庫進行攻擊。

2.2 基于鏈路層的有效攻擊技術

鏈路層的功能是建立、維持和釋放網絡實體之間的數據鏈路,對數據進行編碼和編幀。數據鏈路層把流量控制和差錯控制結合在一起進行。針對網絡側鏈路層的有效攻擊技術主要為偽終端技術,即依據攻擊對象發送符合其標準協議的復幀結構,對核心網絡和重要無線接入單元進行攻擊。

(1)偽復幀攻擊技術

嚴格按照所針對的網絡,利用有效的訓練序列或者擾碼,結合隨機無效數據,根據信道估計和時延估計的結果,在對應信道上發送,使得網絡在有效的訓練序列或者擾碼情況下,正常用戶信息受到攻擊而無法解析。

(2)病毒復幀攻擊技術

嚴格按照所針對的網絡,利用有效的訓練序列或者擾碼,結合病毒數據,根據信道估計和時延估計的結果,在對應信道上發送,一方面對落到該時隙或碼道上的用戶進行攻擊,另一方面一旦網絡進行數據處理,則引爆及時性病毒,使得網絡最終癱瘓。

2.3 基于物理層的有效攻擊技術

物理層作為系統和通信介質的接口,用來實現數據鏈路實體間透明的比特流傳輸。攻擊技術主要體現在無線接口上,對于網絡側而言,即依據攻擊對象發送符合其標準協議的單幀結構進行攻擊。

(1)偽接入攻擊技術

利用截獲到的網絡接入信道或者接入碼道,借助終端指令集以單幀形式連續發送接入申請,使得采用ALOHA碰撞避免體制的系統無法處理正常申請,導致系統接入信道或者接入碼道崩潰。

(2)偽應答攻擊技術

根據針對的網絡和其應答的幀結構和幀要求,借助終端指令集在合適的時隙和碼道上發送應答信息,使得網絡產生誤判決發出錯誤指令導致網絡工作紊亂。

(3)偽匹配攻擊技術

利用截獲的同步訓練序列或者擾碼信息組合成符合協議的幀,再結合隨機攻擊數據,借助終端指令集在同步基礎上與特定用戶的幀信號同步達到網絡,使得網絡無法解析信息。

該技術和后續的盲靈巧式攻擊技術可以根據需求在不同的時隙、頻隙或碼道上采用分時攻擊方法,使得攻擊設備能夠有效攻擊多個目標。

2.4 盲靈巧式攻擊技術

對于未知系統且難以解析協議層或者信令層協議,則可以通過信號截獲手段獲取頻點、帶寬和調制樣式等信息,然后根據實際情況對無線接入單元進行攻擊。主要采用隨機攻擊技術,即根據截獲的帶寬和調制樣式信息,在相應頻率上以隨機數據進行調制,以連續或者時分發送的方式對網絡進行攻擊。

3 終端側的有效攻擊技術

終端側的有效攻擊技術主要包括以下4個方面。

3.1 基于內核的靈巧式攻擊技術

對終端側內核攻擊只能利用具有合法身份的攻擊設備來進行,因為每個終端不僅只對應其唯一的時隙和碼道,而且種類較多,一般擁有多種操作系統,如Symbian OS、Palm OS、Microsoft Smartphone OS和Linux OS,并且具有GUI、辦公套件和手寫識別功能,裝載和運行各種各樣的程序軟件。終端內核通常均具備微處理器、基本庫和功能庫、通信體系結構、應用程序、引擎和協議等特性。針對終端內核的特點可以通過如下方式對終端進行攻擊:

(1)隱形信息攻擊技術:利用選擇性群發措施,在其它終端沒有察覺被動接收的情況下,通過傳輸系統約定的信息傳播特洛伊木馬和惡意代碼,感染宿主并自動進行復制,根據實際情況癱瘓終端的通信,或者隨時開啟與關閉終端,竊取終端自身相關信息或者監聽該終端周圍接收靈敏度范圍內的語音類信息。所謂隱形即是采用一定的技術措施使得對方在沒有任何察覺的情況下終端被激活且被傳輸了一定的信息;

(2)惡意掃描攻擊技術:可根據號碼段對用戶進行掃描傳播Mabir.A類手機病毒,使得被掃描終端成為“肉雞”,實現用戶級和內核級RootKit,替換或修改終端使用的可執行程序,用來隱藏和創建后門,使得終端為我所控;

(3)自動藍牙攻擊技術:對于具備無線藍牙功能的終端,在沒有用戶干預的情況下啟動終端自動從遠端系統下載的病毒、惡意移動代碼和后門軟件,越過一般的保密控制為攻擊者提供通道,并通過網絡自動復制傳播。

在完成對終端的控制后,可以通過觸發等方式使得終端無法通信或者為我定時提供相關有用信息。

3.2 基于偽網的靈巧式攻擊技術

基于偽網的靈巧式攻擊可通過對終端采用偽裝網絡,根據網絡的一系列信令特點,發出改變終端正常狀態的且終端能夠接收的合法指令,來誘惑和控制終端的方式來進行。

(1)偽基站攻擊技術

又稱為偽接入單元攻擊技術、偽RAU攻擊技術,根據所針對的網絡體制和標準,由攻擊設備發送包含連續的含導頻(或FCCH)、同步等符合協議的復幀同步信息,并分發接入信道或者接入碼道信息,使得終端將攻擊設備視為其合法可用的網絡,將之作為其當前網絡。在其發起通信請求時,攻擊設備也發出相應的應答信息,使得終端始終處于無法擺脫又無法通信的狀態,此時對幀結構要求嚴格,必須為符合標準的復幀數據格式。

(2)偽鑒權攻擊技術

利用網絡具備的合法性檢查的“特權”,對終端發送鑒權指令,截取終端的身份號碼,使得終端用戶的身份參數為我所控。

(3)偽加密攻擊技術

在偽鑒權過程中,攻擊設備可根據實際情況發出不同于當前網絡所用的加密要求,使得網絡和對方終端無法解析其信息而導致其無法進行有效通信。

(4)偽切換攻擊技術

根據截獲的終端切換請求信息,發出切換指令,將終端引導到另一個終端所在的時隙或者碼道上,使之發生信息碰撞,中斷雙方的有效通信,并且可有效降低網絡的容量。

此外,還可以實施“偽測量”等指令,使得終端做出網絡難以“理解”的行為,影響網絡和終端的正常工作。

3.3 基于偽幀的靈巧式攻擊技術

基于偽幀的攻擊即是對網絡的導頻或者FCCH、同步等信息進行攻擊,該類攻擊技術需要截獲到網絡的導頻頭或者幀同步頭,并進行信道和時延估計。需要強調的是,此時的幀結構符合復幀的要求,但只發送部分幀數據進行攻擊,其它幀沒有嚴格要求。具體可采用如下方式展開:

(1)導頻(或FCCH)攻擊技術:搜索導頻(或FCCH)是所有終端進行同步的前提條件,破壞或者惡化該信息可起到關鍵性作用,因此攻擊設備可根據截獲到的同步信息在截獲到的頻點上,根據所攻擊的網絡發送符合攻擊對象協議的偽導頻(或偽FCCH)信息,使得終端散失頻率糾正與搜索能力,無法實現載波同步,使得難以進一步解析同步信息而導致其癱瘓;

(2)同步攻擊技術:在完成載波同步后,終端需要連續對同步信息進行解調和解碼,針對該特點,攻擊設備可在截獲到的時隙或者碼道,以相應的訓練序列或者擾碼,結合隨機數據在比特同步的基礎上進行攻擊,使得終端難以解析同步信息而失去與系統通信能力;

(3)信息幀攻擊技術:通過截獲到的用戶數據的幀同步頭,通過時延估計,在完全時隙或碼道匹配的情況下,采用連續或者時分方式發送攻擊數據,數據包含訓練序列或者擾碼加成幀隨機數據,使得特定或非特定終端無法進行通信。

上述技術也可組合使用,如采用“導頻+同步”攻擊技術。該技術和后續的盲靈巧式攻擊技術可以根據需求在不同的時隙、頻隙或者碼道上采用分時攻擊方法,使得攻擊設備能夠有效攻擊多個目標。

3.4 盲靈巧式攻擊技術

同樣,在對于未知系統且難以解析協議層或者信令層協議,則可以通過信號截獲手段獲取頻點、帶寬和調制樣式等信息,采用比特攻擊技術,在相應頻率上以隨機數據進行調制,并結合采樣解調后的同步比特信息,以連續或者時分發送的方式對網絡發給終端的信息進行比特對齊式的攻擊,最大限度地擾亂其接收特性,使其難以有效解碼。

4 有效攻擊技術性能分析

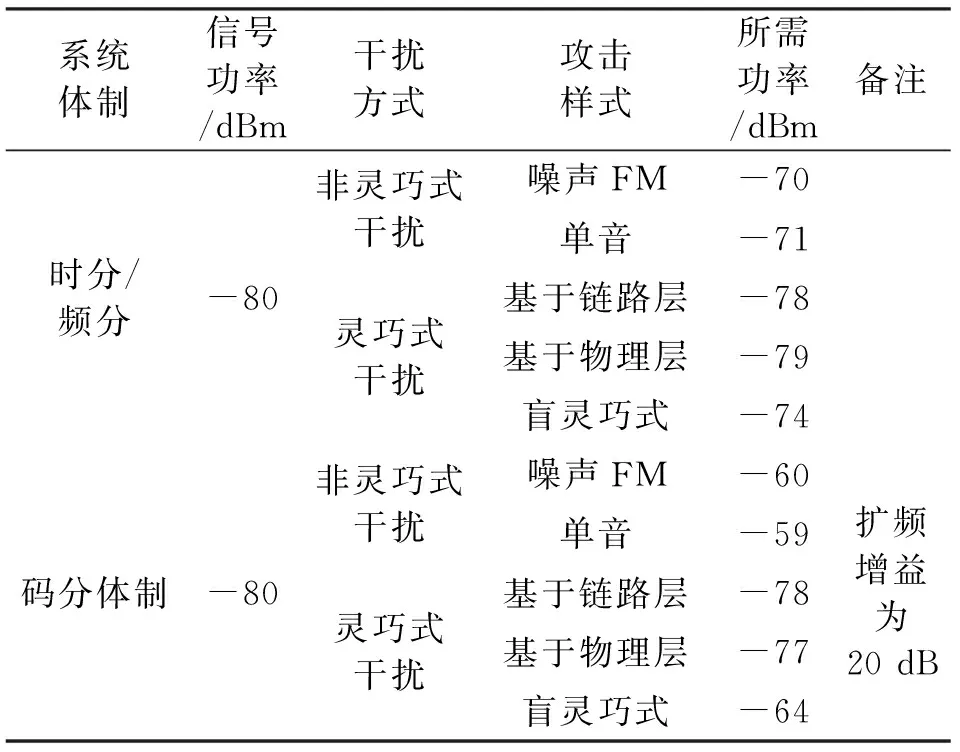

對于網絡側,經過理論推導和計算機仿真,基于網絡層的現代通信網靈巧式攻擊技術與計算機網絡攻擊技術具有相當的效果[3-4];基于鏈路層和物理層的靈巧式攻擊技術相比其它干擾手段,可以大大降低攻擊設備的所需功率。靈巧式攻擊試驗結果如表1所示。

表1 網絡側攻擊試驗結果Table 1 The test result of interference to network

表中的信號功率為典型移動終端到達無線接入單元處的信號強度。所謂非靈巧式干擾,即噪聲調頻與單音干擾。由表1可見,采用靈巧式攻擊技術明顯可以降低攻擊設備所需功率,時分/頻分體制節省功率為7~8 dB,碼分體制則節省功率幅度為17~20 dB(與擴頻增益有關)。即使是近盲的攻擊方式,與非靈巧式干擾相比可節約3~4 dB。

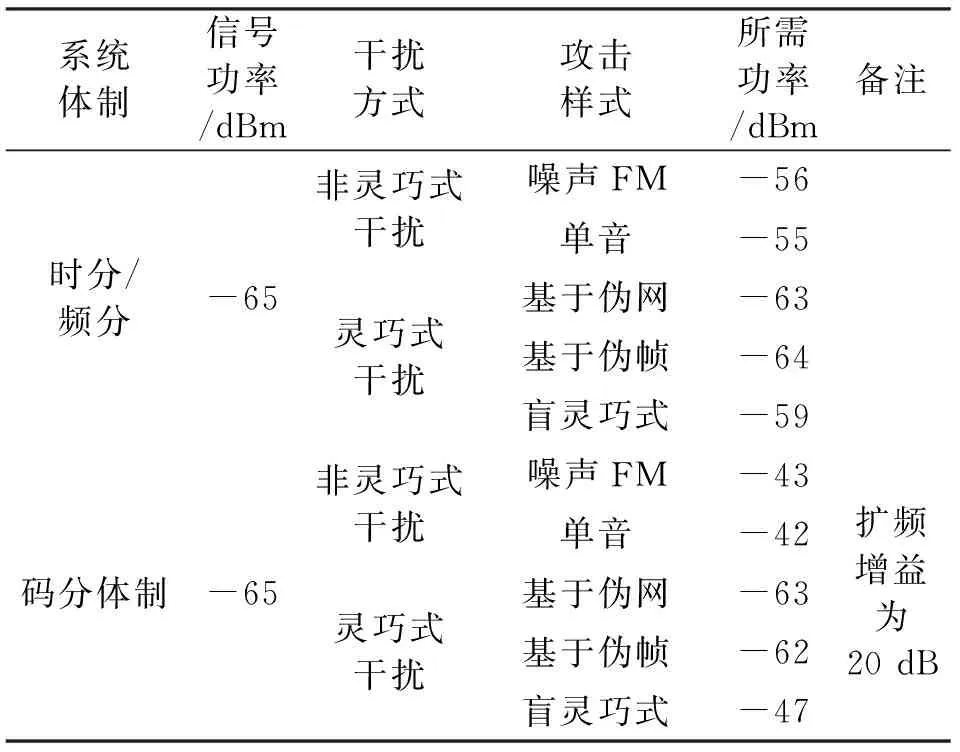

對于終端側,基于內核的現代通信網靈巧式攻擊技術與計算機網絡攻擊技術同樣具有相當的效果[5];基于偽網和偽幀的靈巧式攻擊技術相比其它干擾手段,同樣能夠有效降低攻擊設備的所需功率。同樣以典型的移動通信系統為例,給出靈巧式攻擊試驗結果,如表2所示。表2中的信號功率為網絡覆蓋可供移動終端進行通信的典型的信號強度。由表2可見,采用靈巧式攻擊技術明顯可以降低攻擊設備所需功率,時分/頻分體制節省功率為7~9 dB,碼分體制則節省功率19~20 dB(與擴頻增益有關)。即使是近盲的攻擊方式,與非靈巧式干擾相比,時分/頻分體制節省功率為3~4 dB,碼分體制則節省功率為4~5 dB。

表2 終端側攻擊試驗結果Table 2 The test result of interference to terminals

5 結束語

現代分布式無中心節點數字通信網將在未來軍用和民用通信領域占據越來越重要的位置,展開對該類網絡有效對抗技術的研究具有前瞻性意義。有效攻擊技術可借助截獲的信息依托從通信網的核心網絡(CN)、無線接入單元(RAU)和移動終端(MS)等各個層面展開,可根據實際需求點面結合,綜合各種措施和手段以達到最佳攻擊效果。本文所提的攻擊技術經過大量的研究和實驗,針對數字通信網的對抗具有普遍有效性,在區域電磁屏蔽領域具有廣闊的應用前景。

參考文獻:

[1] 王銘三,鐘子發, 楊俊安. 通信對抗原理[M]. 北京:解放軍出版社,1999.

WANG Ming-san,ZHONG Zi-fa,YANG Jun-an.Communication Countermeasures Principles[M].Beijing: PLA Press,1999.(in Chinese)

[2] 邵國培. 電子對抗作戰效能分析[M].北京:解放軍出版社,1998.

SHAO Guo-pei.Efficiency Analysis of Electronic Warfare Countermeasures[M].Beijing:PLA Press,1998.(in Chinese)

[3] Richard A Poisel. 現代通信干擾原理與技術[M].北京:電子工業出版社,2005.

Richard A Poisel. Modern Communications Jamming Principles and Techniques [M]. Beijing:Publishing House of Electronic Industry,2005.(in Chinese)

[4] 蘭俊杰,景吉力,高云波,等.通信干擾技術及其發展趨勢[J].艦船電子對抗,2007,1(2):50-53.

LAN Jun-Jie,JING Jie,GAO Yun-bo,et al. Communication Jamming Technologies and Their Development Trend[J]. Shipboard Electronic Countermeasure, 2007,1(2):50-53.(in Chinese)

[5] 宋石磊,于振海,趙國慶.直擴通信干擾技術分析與比較[J]. 中國電子科學研究院學報,2006,1(5):415-417.

SONG Shi-lei,YU Zhen-hai,ZHAO Guo-qing. The analysis and comparison of interference methods of direct sequence spread spectrum system[J]. Journal of China Academy of Electronic and Information Technology, 2006,1(5):415-417.(in Chinese)