3G網(wǎng)絡架構及安全技術探討

張娟

(北京交通大學,北京 100044)

1 無線接入網(wǎng)架構概述

3G系統(tǒng)由cn(核心網(wǎng)),utran(無線接入網(wǎng))和ue(用戶裝置)三部分組成。cn 與utran的接口定義為iu 接口,utran 與ue的接口定義為uu接口,uu 接口和iu 接口協(xié)議分為兩部分:用戶平面協(xié)議和控制平面協(xié)議。

2 3G網(wǎng)絡安全結構

3G系統(tǒng)是在2G的基礎上發(fā)展起來的,認識到gsm/gprs的安全缺陷,3GPP 采取了公開透明的設計方法推進公眾對移動數(shù)據(jù)業(yè)務的信心。其安全設計基于以下假設:被動和主動的攻擊是非常嚴重的威脅;終端設備不能被信任;網(wǎng)間和網(wǎng)內信令協(xié)議(七號信令和ip)并不安全;能夠應付欺騙用戶的偽基站攻擊。

3G系統(tǒng)的安全設計遵循以下原則:所有在gsm 或其他2G 系統(tǒng)中認為是必須或應增強的安全特征在3G系統(tǒng)中都必須被保留,它們包括:無線接口加密;無線接口用戶識別安全;無線接口用戶身份保密;用戶接入服務認證;在歸屬環(huán)境下對服務網(wǎng)絡的信任進行最小化;網(wǎng)絡運營商管理可移動的硬件安全模塊sim,其安全功能獨立于終端。3G將改進2G 系統(tǒng)存在和潛在的弱安全功能。對3G系統(tǒng)將提供的新的業(yè)務提供安全保護。

3G系統(tǒng)除了支持傳統(tǒng)的語音和數(shù)據(jù)業(yè)務外,還提供交互式和分布式業(yè)務。全新的業(yè)務環(huán)境體現(xiàn)了全新的業(yè)務特征,同時也要求系統(tǒng)提供對應的安全特征。這些新的業(yè)務特征和安全特征如下:不同的服務商提供多種新業(yè)務及不同業(yè)務的并發(fā)支持,因此3G安全特征必須綜合考慮多業(yè)務情況下的風險性;在3G系統(tǒng)中占主要地位的是非話音業(yè)務,對安全性的要求更高;用戶對自己的服務數(shù)據(jù)控制能力增加,終端應用能力也大為增加;3G系統(tǒng)中的新安全特征必須抗擊對用戶的主動攻擊。針對3G業(yè)務特點提供新的安全特征和安全服務。

基于上述原則,3G系統(tǒng)安全應達到如下目標:確保歸屬網(wǎng)絡與拜訪網(wǎng)絡提供的資源與服務得到足夠保護,以防濫用或盜用;確保所有用戶產生的或與用戶相關的信息得到足夠的保護,以防濫用或盜用;確保標準安全特性全球兼容能力;確保提供給用戶與運營商的安全保護水平高于已有固定或移動網(wǎng)絡;確保安全特征的標準化,保證不同服務網(wǎng)絡間的漫游與互操作能力;確保3G安全能力的擴展性,從而可以根據(jù)新的威脅不斷改進。

3G網(wǎng)絡是一個規(guī)模龐大的,技術復雜的系統(tǒng),為此必須提出一個通用的安全體系,用來指導3G網(wǎng)絡的建設、管理與應用。3G系統(tǒng)安全結構分為三層,定義了五組安全特性。

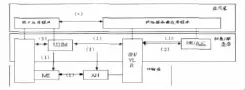

(1)網(wǎng)絡接入安全:主要抗擊針對無線鏈路的攻擊,包括用戶身份保密、用戶位置保密、用戶行蹤保密、實體身份認證、加密密鑰分發(fā)、用戶數(shù)據(jù)與信令數(shù)據(jù)的保密及消息認證;(2)網(wǎng)絡域安全:主要保證核心網(wǎng)絡實體間安全交換數(shù)據(jù),包括網(wǎng)絡實體間身份認證、數(shù)據(jù)加密、消息認證以及對欺騙信息的收集;(3)用戶域安全:主要保證對移動臺的安全接入,包括用戶與智能卡間的認證、智能卡與終端間的認證及鏈路的保護;(4)應用域安全:用來在用戶和服務提供商應用程序間提供安全交換信息的一組安全特征,主要包括應用實體間的身份認證、應用數(shù)據(jù)重放攻擊的檢測、應用數(shù)據(jù)完整性保護、接收確認等。由于在第三代移動通信系統(tǒng)中,終端設備和服務網(wǎng)間的接口是最容易被攻擊的點,所以如何實現(xiàn)更加可靠的網(wǎng)絡接入安全能力,是3G系統(tǒng)安全方案中至關重要的一個問題。網(wǎng)絡安全接入機制應該包括如下:用戶身份保密、接入鏈路數(shù)據(jù)的保密性和完整性保護機制以及認證和密鑰分配機制。3G安全功能結構如圖。

橫向代表安全措施,縱向代表相應的網(wǎng)絡實體。安全措施分為五類:euic(增強用戶身份保密)通過he/auc(本地環(huán)境/認證中心)對usim(用戶業(yè)務識別模塊)身份信息進行認證;uic(用戶與服務網(wǎng)絡的相互身份認證);aka 用于usim、vlr(訪問位置寄存器)、hlr(歸屬位置寄存器)間的雙向認證及密鑰分配;數(shù)據(jù)加密(dc),即ue(用戶終端)與rnc(無線網(wǎng)絡控制器)間信息的加密;數(shù)據(jù)完整性(di),即對信令消息的完整性、時效性等進行認證。

3 安全接入機制

3.1 身份保密

用戶身份是重要而又敏感的信息,在通信中必須保證這些信息的機密性。身份保密的目的是保護用戶的隱私,避免imsi(永久用戶標識)信息的泄漏。

3.2 數(shù)據(jù)保密性及完整性保護

網(wǎng)絡接入部分的數(shù)據(jù)保密性主要提供四個安全特性:加密算法協(xié)商、加密密鑰協(xié)商、用戶數(shù)據(jù)加密和信令數(shù)據(jù)加密。其中加密密鑰協(xié)商在aka 中完成;加密算法協(xié)商由用戶與服務網(wǎng)絡間的安全模式協(xié)商機制完成,使得me 和sn之間能夠安全的協(xié)商它們隨后將使用的算法。用戶數(shù)據(jù)加密和信令數(shù)據(jù)加密用以保證數(shù)據(jù)在無線接入接口上不可能被竊聽。

在2G 中的加密是基于基站,消息在網(wǎng)絡內是用明文傳送,這顯然是很不安全的。3gG 加強了消息在網(wǎng)絡內的傳送安全,采用了以交換設備為核心的安全機制,加密鏈路延伸到交換設備,并提供基于端到端的全網(wǎng)范圍內加密。

加密算法的輸入?yún)?shù)除了加密密鑰ck(128bit)外,還包括加密序列號count-c(由短計數(shù)器和計數(shù)器超幀號hfn 組成32bit)、無線承載標識bearer(5bit)、上下行鏈路指示direction(方向位,其長度為1bit。“0”表示ue 至rnc,“1”表示rnc 至 ue)和密鑰流長度指示 length(16bit)。掩碼生成算法f8 基于一種新的塊加密,這個塊算法把64bit的輸入轉變成64bit的輸出,轉換由128bit的密鑰f8 來控制。如果f8 未知,就不能從輸入有效地計算輸出或根據(jù)輸出計算輸入。原則上,如果滿足下面的條件之一就可以進行轉換:(1)試所有可能的密鑰,直到找到正確地密鑰;(2)以某種方式收集一個巨大的表,包含所有264的輸入輸出對。

但實際上,這兩種方法都是不可行的。終端使用加密指示符來表示用戶是否使用加密,這樣提供了加密機制的可見性。

網(wǎng)絡接入部分的數(shù)據(jù)完整性主要提供三個安全特性:完整性算法協(xié)商,完整性密鑰協(xié)商,數(shù)據(jù)和信令的完整性。其中完整性密鑰協(xié)商在aka 中完成;完整性算法協(xié)商由用戶與服務網(wǎng)間的安全模式協(xié)商機制完成。3G系統(tǒng)預留了16種uia的可選范圍。目前只用到一種kasumi 算法。該安全特性是3G系統(tǒng)新增的。它使系統(tǒng)對入侵者的主動攻擊有更強的防御能力。與uea協(xié)商功能的作用類似,uia的協(xié)商增加了系統(tǒng)的靈活性,為3G系統(tǒng)的全球漫游打下基礎。

umts的完整性保護機制是:發(fā)送方(ue 或rnc)將要傳送的數(shù)據(jù)用完整性密鑰ik 經過f9算法產生的消息認證碼mac(message authentication code),附加在發(fā)出的消息后面。接受方(rnc 或ue)收到消息后,用同樣的方法計算得到xmac。接收方把收到的mac 和xmac 相比較,如果兩者相等,就說明收到的消息是完整的,在傳輸?shù)倪^程中沒有被篡改。該算法的輸入?yún)?shù)除了完整性密鑰ik(128bit)外,還包括完整性序列號count-i(32bit,由rrc 序列號sn 和rrc 超幀號hfn 組成)、發(fā)送的消息 message、direction(方向位,其長度為 1bit。“0”表示 ue 至 rnc,“1”表示rnc 至ue)、mac-i(用于消息完整性保護的消息認證碼)和隨機數(shù)fresh(為網(wǎng)絡方產生的隨機數(shù)并傳輸給ue,長度為32bit,用以防止重傳攻擊)。我們需要對網(wǎng)絡進行保護,以防止惡意為count-i 選擇初始值。實際上,hfn的最重要的部分存儲在連接間的usim 中。攻擊者可能偽裝成usim 并給網(wǎng)絡發(fā)送一個假值以強迫初始值變得非常小。這時,如果沒有執(zhí)行認證過程就使用舊的ik,就會為攻擊者在只缺少fresh的情況下利用以前記錄的mac-i 值對以前連接的rrc 信令消息進行再次發(fā)送提供了可能。通過使用fresh,rnc 可以防止這類重放攻擊。當fresh 在一個單獨的連接中保持不變時,不斷遞增的count-i 又可以防止基于同一連接中已經記錄的消息的重放攻擊。

4 3G系統(tǒng)有待研究的問題

3G系統(tǒng)的新特點在于提供高帶寬和更好的安全特性。從3G網(wǎng)絡接入部分的安全結構中可以看出,3G系統(tǒng)的變化很大。無論從提供的服務種類上,還是從服務質量上都有很大改觀。但是3G系統(tǒng)仍存在開放問題有待繼續(xù)研究。

[1]第3 代移動通信的網(wǎng)絡安全探討[J].通信世界,2005.

[2]移動接入系統(tǒng)的安全技術[J].中興通訊技術,2001.