供應鏈云服務與供應鏈安全

李博 林森 單術婷

關鍵詞:供應鏈管理;數字化轉型;供應鏈安全;云服務

中圖分類號:F252.24 文獻標識碼:A 文章編號:2096-7934(2023)01-0007-13

一、供應鏈安全問題與風險管理

安全,這一詞語最初起源于社會學和心理學的個體層面理論。具體而言,在社會學文獻中,學者將“安全”定義為一種防范危險的意識[1]。《安全概論》中將“安全”認為是個人或團體可以在某一穩定、相對可預測的環境中追求其目標,而不受干擾或傷害,也不懼怕干擾或調查[2]。

(一)供應鏈安全問題

物流和供應鏈活動中的安全問題并不鮮見。早期,供應鏈安全問題往往與運輸中的貨物相關,代表對危險的防范,比如19世紀美國鐵路發展給搶劫火車上的貨物和乘客提供了一個絕佳的機會。而在21世紀,隨著各類恐怖襲擊事件的發生,供應鏈安全的焦點也隨之改變。在“9·11”恐怖襲擊事件發生之后,美國停止了空中交通和邊境運輸,這意味著運輸汽車零部件的卡車無法準時抵達加拿大溫莎汽車工廠[3]。恐怖主義的威脅帶來了兩個關鍵問題:首先,供應鏈非常容易受到恐怖主義的直接或間接影響;其次,供應鏈可能成為散布恐怖主義的工具。其中裝貨地點和前往港口的路途中是最薄弱的安全環節,由此帶來的商業和經濟損失不容忽視。近年來,供應鏈安全的概念又被拓展到了呼吸機和芯片等重要產品和零部件的供給,以及關鍵礦產資源的獲取。

(二)供應鏈安全的定義與相關政策

供應鏈安全是指運用政策、程序和技術來保護供應鏈資產(產品、設施、設備、信息和人員)免受盜竊、破壞或恐怖主義的侵害,防止未經授權的違禁品、人員或大規模殺傷性武器進入供應鏈[4]。這一定義表明,供應鏈安全包括盡可能防止產品丟失和違禁品進入供應鏈。更確切地說,供應鏈風險是供應鏈在概率、價值和方差的取舍結果[5]。因此,供應鏈安全是企業與組織風險管理中整體戰略的一部分。

以美國為例,為了應對自然災害和恐怖主義對于國防安全存在的威脅,同時維護美元在國際市場中的絕對地位,最早提出了全球供應鏈安全國家戰略。總的來說,其供應鏈安全戰略主要聚焦于國防安全、民生安全等重要領域的關鍵產品和戰略資源的供應等。其根本是為了在維護和保障供應鏈的同時,促進合法貿易能夠及時且高效地流動,使之免受不正當利用,并減少其脆弱性。另一個目的是培養一個有彈性的供應鏈,即能準備應對而且能夠承受不斷變化的威脅和危害、從中斷中迅速恢復的全球供應鏈系統。

美國國土安全部海關邊境保護局所倡議的海關-商貿反恐怖聯盟(C-TPAT),旨在與業界合作建立更加安全的供應鏈管理系統,以確保供應鏈從起點到終點的運輸安全、安全信息及貨況的流通[6]。其貨物預報信息系統和最新的貨物清單信息準則要求在通過海運、空運、鐵路或卡車將貨物運入或運出美國之前,需要提供詳細的貨物數據。其自由和安全貿易計劃允許受信任的承運人為受信任的公司運輸的低風險貨物迅速通過邊境,同時為未知或高風險的貨物保留檢查資源。

這些努力并不局限于美國。中國海關不時會與美國海關組成聯合驗證組對企業出口美國貨物的集裝箱裝箱區、車間包裝區、成品倉庫等進行實地審查,以幫助企業獲得C-TPAT認證。世界貿易組織試圖通過將控制和檢查轉移到出口階段,以及通過在政府機構、公司、供應商、運輸商和客戶之間共享統一的信息來促進貿易[7]。世界海關組織通過參與全球供應鏈安全標準倡議的161個成員國,試圖通過制定和推廣指導原則來幫助海關部門共同努力,以促進快速清關低關稅的商品,促進貿易便利化。

國務院辦公廳在2017年提出了《關于積極推進供應鏈創新與應用的指導意見》,明確表明將推進供應鏈創新發展,將有利于提高我國在全球經濟治理中的話語權,保障資源能源安全和產業安全。2020年4月,商務部等8部門又下發了《關于進一步做好供應鏈創新與應用試點工作的通知》,其中重點提到了加強供應鏈安全建設;比如,試點城市要將供應鏈安全建設作為試點工作的重要內容,加強對重點產業供應鏈的分析與評估,厘清供應鏈關鍵節點、重要設施和主要一、二級供應商等情況及地域分布,排查供應鏈風險點,優化產業供應鏈布局;又如,試點企業要增強供應鏈風險防范意識,針對疫情防控過程中出現的安全問題,舉一反三,研究制定供應鏈安全防控措施,把供應鏈安全作為企業發展戰略的重要組成部分,建立供應鏈風險預警系統,制定和實施供應鏈多元化發展戰略,著力在網絡布局、流程管控、物流保障、應急儲備、技術和人員管理等方面增強供應鏈彈性,提升風險防范和抵御能力,促進供應鏈全鏈條安全、穩定、可持續發展。

(三)供應鏈風險及管理

在構建全球供應鏈的同時,也需提高全球供應鏈安全水平,提升全球供應鏈風險防控管理。供應鏈風險管理是供應鏈風險的識別和管理,也是作為提高供應鏈安全程度的一個途徑。通過供應鏈成員之間的相互協調,將會減少作為一個整體的脆弱性[5]。供應鏈風險管理有四個相互關聯的結構:供應鏈風險的來源、供應鏈戰略驅動的風險、供應鏈風險管理策略、供應鏈風險的后果。

風險來源包括任何不能準確地預測的變量,這些變量都有可能導致供應鏈中斷[8]。這些風險分為三類:環境風險源,組織風險源和與網絡相關的風險源。環境風險源包括由于供應鏈-環境相互作用而產生的任何不確定性。這些可能是自然風險,例如火災、地震、水災等不可抗拒因素的自然災害;社會政治行為,如抗議、恐怖襲擊;經濟風險,如經濟危機或貿易戰的結果。組織風險源于人工(例如罷工)、生產不確定性(如機器故障)或IT系統不確定性。與網絡相關的風險源來自于供應鏈中各組織之間的相互作用:由于沿鏈組織之間的最佳合作而造成的任何損害,都可歸因于與網絡相關的風險源。從這個意義上說,環境和組織的不確定性是輸入到供應鏈各個環節的風險來源,而與網絡相關的不確定性則是存在于各個環節中的風險來源[9]。

針對近年來供應鏈風險增加的原因,Jüttner et al.[5]認為主要包括商界更注重效率而非效力、供應鏈全球化、工廠和配送的集中、外包的增加和供應商的減少。一定程度上,這些都源于供應鏈中購買和供應公司之間的界限日漸模糊。在外包和“集中于核心競爭力”等趨勢的推動下,可以選擇各類合作伙伴,但這也使業務關系網絡錯綜復雜。供應鏈的復雜性也會導致供應鏈的“混亂效應”。這些混亂效應是由過度反應、不必要的干預、事后猜測、不信任、供應鏈中扭曲的信息造成的,或者僅僅是因為組織內部缺乏對供應鏈的理解。眾所周知的牛鞭效應就是這種混亂的一個例子,它描述了從下游到上游供應鏈的訂單模式的不斷波動[10]。此外,供應鏈還面臨慣性風險,即對環境條件和市場信號的變化普遍缺乏響應能力。特別是在全球供應鏈中,為了降低成本,供應鏈靈活性往往被犧牲。這樣做的后果可能是無法對競爭對手的行動、客戶需求的變化或任何其他由環境或組織風險源引起的不可預測的事件作出及時反應[5]。

企業一般通過四個進行的風險管理過程,分別為風險識別、風險評估、風險處理和風險監控來參與降低整體風險水平,并將規避、控制、合作和靈活性作為一般供應鏈風險的緩解策略[5]。供應鏈安全作為一種特殊類型的供應鏈風險管理策略,將有助于降低整個供應鏈的風險[4]。通過關注供應鏈安全,社會政治行動(即恐怖襲擊)發生在供應鏈上的可能性就降低了。因此,供應鏈安全最關心的是故意破壞供應鏈的行為。事故和天災的風險可能仍然存在,但通過供應鏈安全措施,維護和確保供應鏈免受不正當的利用,并減少其在破壞面前的脆弱性,以降低總體風險。

二、供應鏈信息服務對供應鏈安全的影響

(一)供應鏈信息服務及數字化供應鏈

傳統的供應鏈至今已經有一百多年的歷史了。供應鏈可以看作是產品生產和流通過程中所涉及的原材料供應商、生產商、分銷商、零售商以及最終消費者等成員通過與上游、下游成員的連接組成的網絡結構,也是由物料獲取、物料加工、并將成品送到用戶手中這一過程所涉及的企業和企業部門組成的一個網絡。供應鏈通過物流聯系在一起,其中包括生產、運輸、運動和儲存的商品和材料,以及信息流,它允許不同的供應鏈成員協調他們的長期計劃和控制物資的日常流程[11]。

信息技術的應用使傳統的供應鏈日常管理工作能夠實時采集、處理、分析、存儲和共享大量的信息,成為供應鏈管理系統中信息協作和提高性能的必要組成部分[12]。而數字化供應鏈指的是在全球化、智能化、柔性化生產基礎的背景下,將先進的信息技術(例如物聯網、云計算、區塊鏈等)應用于傳統供應鏈上,讓供應鏈具備即時、可視、可感知、可調節的能力。各種信息技術,如用于捕捉和處理資訊的物聯網技術;用于大數據處理的云計算;用于運輸可視性及跟蹤數據來源的區塊鏈技術,目前已被眾多企業應用至傳統的供應鏈管理系統中,以實現管理系統的最高效率和最低成本。

在集裝箱運輸行業,馬士基和IBM合作推出了TradeLens。這個航運供應鏈解決方案旨在將供應鏈各方合作伙伴協同在一起,以支持信息共享和更高效的供應鏈協作。TradeLens使用區塊鏈技術作為數字供應鏈的基礎,通過建立一個單一的、共享的交易視圖而不損害細節、隱私或機密性,授權多個合作伙伴進行合作。實時訪問船舶數據和船舶文件,包括物聯網和傳感器數據,從溫度控制到集裝箱重量,使托運人、航運公司、貨運代理、港口和碼頭運營商、內陸運輸承運人和海關當局能夠更有效地進行數據交互。通過區塊鏈智能合約,在全球貿易的多個供應鏈合作伙伴之間實現安全和高效的數字協作。

(二)數字供應鏈系統存在的風險

新興技術的發展和廣泛應用使傳統商業模式產生顛覆性變革。然而,信息技術的實現為供應鏈網絡提供有效信息協作的同時,卻也減少或消除了傳統供應鏈系統的保護壁壘。原因在于傳統的供應鏈系統與互聯網斷開連接,使它與外部不穩定的網絡攻擊環境進行了分離,而與互聯網的連接或將導致各種外部或內部風險進入供應鏈系統,最終導致意外問題。通過這種方式,當有外部人員或網絡攻擊者利用系統漏洞、第三方提供商提供的設備(如物聯網設備或云計算服務器)帶來的漏洞對供應鏈進行攻擊,會相應的增加供應鏈風險。

圖1展示了當前數字供應鏈系統可能發生的一些攻擊方法[13]。最常見的一種方法是黑客入侵網絡并操縱連接網絡的設備或硬件。他們可以通過攔截供應商的交付并將惡意代碼直接注入設備來做到這一點。另一種方法是,黑客可以通過入侵開發人員的基礎設施,向軟件本身注入惡意軟件。黑客通過網絡釣魚或基于電子郵件的攻擊進入開發者的網絡,然后利用網絡中的內部漏洞進行入侵。關于供應鏈安全攻擊特別是由于第三方供應商導致的案例并不在少數,包括軟件攻擊和硬件攻擊。例如,通過互聯網竊取顧客的敏感數據終端設備,或惡意代碼插入用戶的軟件或應用程序中處理惡意行為;黑客使用從第三方提供商HVAC系統盜取的密碼憑證入侵塔吉特(Target)公司的網絡,導致1.1億客戶信息泄露。又例如,在設計階段修改藍圖、或在開發階段將間諜芯片安裝到硬件。

(三)數字供應鏈安全管理

安全管理是指通過啟用相關的安全方法,如識別、認證、訪問控制和定義安全策略,來實現高級系統安全的一種保護方法。而數字化供應鏈管理系統安全管理是指利用供應鏈上的信息技術,對供應鏈上出現的任何部分或過程都可能發生的隱私泄露、惡意操縱成員等風險進行管理,其中常見的信息技術如下。

(1)物聯網。物聯網技術(IoT)是傳統信息技術所不能實現的一種利用完整信息實現供應鏈可追溯的新技術,能將任何物體與網絡相連接,物體通過信息傳播媒介進行信息交換和通信,以實現智能化識別、定位、跟蹤、監管等功能。目前許多公司已經開始使用IoT來跟蹤實時庫存信息和監控人員活動[14]。

圖1 攻擊數字供應鏈的方法[13]

(2)云計算。云計算的集中式云服務器架構可以有效地管理和協作不同系統之間收集的信息,提高整個供應鏈系統之間的信息共享和協作性能。傳統的供應鏈管理系統只關注物理的、面對面的信息管理方法,而云計算環境提供了采購實踐、商店貨架操作時間化、銷售和運營規劃的信息[15]。

(3)區塊鏈。區塊鏈值得信賴的分布式、去中心化賬本體系結構,以及密碼化鏈接的區塊,也可以為整個供應鏈運輸過程中產品質量的測量提供一種準確的方法。例如,供應鏈中的涉眾可以分析關于運輸路徑和持續時間的數據[16],來收集關于產品是否在錯誤的位置或從源到目的地的整個旅程的位置信息。其他這類能力的利用案例有:將區塊鏈技術應用于食品冷鏈環境監測,特別是溫度監測;應用于食品衛生保健的食品供應鏈,如果沒有得到足夠的重視,可能會導致嚴重的健康風險。

(四)數字供應鏈信任管理

當前數字化供應鏈管理系統的另一個重要問題是信任問題。用戶如何信任第三方提供的服務,服務提供商如何信任用戶提交的身份,下游企業如何信任上游企業提供的服務,解決這一系列問題都需要高效的方法。Haghpanah and Desjardins[17]提出了供應鏈管理系統的信任模型,該模型結合了供應鏈管理系統特有的信任因素。也可以考慮利用信息技術來管理供應鏈信任問題。

(1)物聯網。Yan et al[18]定義了物聯網系統上的信任管理目標,該目標可能適用于基于物聯網的供應鏈系統,涉及信任關系和決策、數據感知信任、隱私保護、數據融合和挖掘信任、數據傳輸和通信信任物聯網服務的質量、系統安全性和人機信任交互和身份信任。為了提供供應鏈管理系統的信任環境,供應鏈上啟用的IoT技術和服務應達到與IoT信任管理系統的標準衡量標準一樣的標準[18]。

(2)云計算。為了在云服務環境下實現供應鏈的信任管理,云服務提供商提供了許多技術,如標準化技術、虛擬化技術、數據管理技術、平臺管理技術[19]。標準化技術可用于提供一個用于訪問云服務提供商的接口,并且與聯盟主控在供應鏈上形成的真實信息交換有關。中央云服務器可以視為云服務和服務器集群之間的中間件。云計算服務的虛擬化技術提供商可以為擁有不同物理接口的不同供應鏈企業或系統提供相同的虛擬軟件接口,以提高協作效率。

(3)區塊鏈。區塊鏈也可以發揮重要作用,通過降低風險來提高信任管理,因為區塊鏈需要驗證參與交易的個人的身份,這意味著只有網絡中相互接受的成員才能參與交易。

三、云服務對供應鏈安全的貢獻與伴隨的挑戰

前述的各類例子揭示了現代供應鏈安全管理中存在的一些問題。而現代供應鏈所面臨的風險日益嚴峻,維護供應鏈安全的困難主要來自貨物、工廠、供應鏈供應商和合作伙伴、供應鏈設施、貨運公司、人員和信息等[20]。而企業如果想要有效地維護客戶、知識產權、基礎設施、品牌和員工,那么必須執行供應鏈安全計劃。因此,如同營銷策略或財務戰略,供應鏈安全戰略也是企業戰略的重要組成部分[20]。近年來,世界五百強企業都把供應鏈戰略作為重要戰略,而隨著云計算技術的發展與商業模式的成熟,云服務被不斷運用在企業供應鏈戰略之中,同時也帶來了相應的挑戰[21]。

(一)云服務中的安全要素

身份識別是任何安全意識系統的核心。它允許用戶、服務、服務器、云和任何其他實體被系統和其他方所識別。身份識別由一組處于相關環境下的與特定實體相關聯的信息組成。身份識別不應泄露用戶的個人“隱私”信息。統一身份認證(Identity and Access Management,IAM)是提供用戶身份認證、權限分配、訪問控制等功能的身份管理服務。以亞馬遜AWS為例,IAM使客戶能夠安全地管理對AWS服務和資源的訪問。客戶可以使用 IAM創建和管理AWS用戶和組,并使用各種權限來允許或拒絕他們對AWS資源的訪問。云服務應提供相應的身份上下文信息,包括:權限管理、安全控制、委托授權、聯邦身份認證等。

保密性是云計算安全(包括保密性、完整性和可用性)的關鍵目標之一。密鑰管理技術是指通過公開密鑰加密技術實現對稱密鑰管理的技術,通過加密的方式實現數據、流程和通信的保密目標。目前有兩種加密算法,即對稱密鑰管理和和非對稱密鑰的加密算法。然而,這兩種加密方法都具有一個與加密密鑰管理相關的主要問題,即如何安全地生成、存儲、訪問和交換密鑰。

云計算模型基于使用服務等級協議(SLA)提供服務。SLA應該涵蓋與性能、可靠性和安全性相關的目標,及違反SLA的情況下應用的懲罰措施。作為SLA目標之一,保持高安全級別意味著要消耗大量影響性能目標的資源,因為采用的安全工具和機制越多,對底層服務性能的影響就越大。云管理應該考慮使用實用工具在安全性和性能之間進行權衡。

當用戶使用依賴于來自不同云的服務的應用程序時,他將需要維持在兩個云以及兩者之間實施的安全要求。同樣的情況,當多個云集成在一起以提供更大的資源池或集成服務時,它們的安全要求需要聯合并在不同的相關云平臺上實施,此外,可遷移性和靈活性也是運行多個云平臺的關鍵原因。

(二)云服務對供應鏈安全的貢獻

云計算的發展在幾個關鍵方面影響著組織及其供應鏈活動。例如,云服務為供應鏈協作提供了靈活的外包軟件。它使企業特別是初創公司能夠以較低的前期成本在市場上立足,使服務更有價值、更容易獲得、更經濟。值得一提的是,云服務也在一定程度上提升了供應鏈的安全。

基于云的供應鏈管理平臺通過協調供應鏈網絡中的制造商、供應商、零售商、分銷商等所有相關方,幫助組織為供應鏈中的所有方獲得關于實際需求波動的信息,提出更準確的需求預測,這可以在一定程度上消除供應鏈網絡中的牛鞭效應。云計算可以應用于預測、計劃、采購、服務和備件管理、銷售和運營以及物流。這些基于云的平臺可以作為包含各種供應商信息的數據庫進行操作。這為經常與數百甚至數千供應商打交道的組織帶來了巨大的好處,使組織能夠根據其需求選擇適當的供應商。

糟糕的網絡設計將增加物流成本和交貨時間,使客戶很難在正確的時間、正確的地點收到所需的貨物。因此,物流和供應鏈管理的主要目標無法達到[22]。在供應鏈管理領域,保持供應鏈網絡中各參與方之間的實時數據通信對供應鏈網絡的監控非常重要。云計算解決方案可以影響物流企業充分組織和執行訂單處理、物流網絡設計、出入口運輸、庫存管理、貨運和車隊管理、全球貿易管理、報關、倉儲、配送等增值服務的能力,使實時數據傳輸成為可能。相關組織可以通過準確的實時數據和跟蹤解決方案來改善物流管理,顯著提高配送速度,減少運輸管理費用。隨著云計算能力的提高,客戶還可以利用第三方解決方案連接到運營商、供應商、貨代、第三方物流服務提供商和客戶。客戶端可以連接到同一云中的任何參與者;這使得他們能夠通過與其他參與者的協調,以更安全的方式以及更低的運輸成本管理全球業務[23]。此外,Liu et al[24]開發了一個具有一定局限性的概念框架。在基于云的供應鏈管理系統中,溝通、學習能力、參與性、可用性和可靠性等因素對信任有積極的影響。反過來,信任對采用基于云的供應鏈管理系統有積極的影響。

(三)云服務對供應鏈安全的挑戰

然而,云服務并不完美,隨著云服務技術的發展與商業模式的成熟,在形成專業優勢與規模效應的同時,一個主要由價值和快速擴展驅動的服務有時候需放棄其安全性和可靠性,風險和不確定性也隨之產生。各家云服務提供商的中斷和違規行為,加上法律和法規遵從性規則,限制了數據的流向(某些類型的數據不能跨邊界流傳,或者由于法規要求而需要額外的保護)。其中一個案例是一家大型制藥公司的幾個工程師需要分析一種新藥。他們咨詢了IT部門,報價超過10萬美元,時間為6到9個月。之后他們找到一家云服務提供商,用信用卡支付了數千美元在三周內完成了這個項目。他們因為公司節省了資金而獲得了公司獎項,但第二天卻因為違反了公司安全規定而被解雇。這是因為這項工作是在東歐的服務器上完成的,這些機器沒有得到充分的保護,因此讓整個項目處于危險之中。

供應鏈攻擊也經常發生在日常生活中。供應鏈攻擊,也被稱為價值鏈攻擊,攻擊者將通過可訪問企業系統和數據的第三方合作伙伴或是供應商的信息潛入內部系統。盡管公眾對于此項攻擊的認知和有關部門對此的監管力度正在不斷提升,但此項攻擊仍給企業帶來了前所未有的風險。賽門鐵克在最近一份報告中表示,2017年的供應鏈攻擊比前一年增加200%。2017年6月的NotPetya攻擊表明,供應鏈攻擊確實會造成代價高昂的破壞性影響。該攻擊主要針對烏克蘭的公司,但它的攻擊范圍擴大使全球企業損失逾12億美元。此外,波耐蒙研究所(Ponemon Institute)在2018年的一項調查表明,56%的組織機構都曾遭遇過網絡入侵,即黑客利用了他們的某個供應商。每一種云服務模型中都有著關鍵安全問題或漏洞,其中一些問題是云提供商的責任,而另一些問題是云消費者的責任。

具體而言,IaaS中主要存在三大安全問題:儲存安全問題、主機安全問題和網絡安全問題。其中,虛擬化存儲安全問題是云計算和云計算機中IaaS的使用過程中最主要面臨的問題。虛擬化存儲主要是通過一個物理存儲設備實現多個用戶的虛擬化存儲要求,是一個異構的集中管理系統。因此,數據有可能會分配到同一個物理儲存設備上,即使在用戶不相同和安全等級差異性的情況下。這將有可能導致其他未授權用戶可以虛擬機訪問數據,存在數據泄漏或丟失等風險。此外,當某個租戶租期到期或因其他原因不再租用虛擬儲存空間時,其原本占用的物理存儲空間將會被釋放出來供他人使用。然而若原租戶的數據因未完全刪除而仍部分保留在物理空間上,新租戶存在訪問原租戶數據的可能性。主機是云計算機中IaaS的核心,但也存在一定安全風險。首先,虛擬機可能發生隔離失敗的現象,如A虛擬機通過訪問控制B虛擬機,或是具備讀取、分配給其他虛擬機內存的權限,使權限變得混亂。其次,虛擬機操作系統和工作負載有可能受傳統物理服務器(如惡意軟件和病毒)的影響,模版被惡意篡改,存在較大的安全漏洞。此外,主機可能會受到黑客的攻擊,黑客會利用虛擬機入侵宿主機,進而對派生的虛擬機造成嚴重的影響。

PaaS模型是基于面向服務的體系結構(SOA)模型。這將導致PaaS有著SOA領域中存在的所有安全問題,如磁盤操作系統攻擊、中間人攻擊、與可擴展標記語言相關的攻擊、重播攻擊、字典攻擊、注入攻擊和與輸入驗證相關的攻擊等[25]。PaaS還可能提供具有管理功能的應用程序接口,如業務功能、安全功能、應用程序管理等,需要提供此類應用程序接口安全控制和標準,如OAuth協議[26],以對此類應用程序接口的調用強制一致的身份驗證和授權。此外,還需要在內存中隔離應用程序接口。

在SaaS模型中,實施和維護安全性是云提供商和服務提供商(軟件供應商)之間的共同責任。由于SaaS模式搭建在IaaS和PaaS之上,因此也繼承了前兩個模式的安全問題——包括數據安全管理(數據位置、完整性、隔離、訪問、機密性、備份)和網絡安全。此外,合規性和可用性對于SaaS也不容忽視。法律法規在SaaS應用程序的審計中至關重要,有助于符合監管標準的評估,確定合規問題,并確保正確的業務流程。SaaS應用程序還需要較高的可用性,同時也要考慮到突發狀況發生的處理方法和事后快速恢復的相關計劃。

基于PaaS上開發的SaaS應用在其實際推廣及使用過程中,也會遇到數據安全等問題。如:非生產型外貿企業在其自研的PaaS平臺上開發的SaaS應用推廣到其客戶,一級、二級供應商,貨代服務商等合作伙伴的過程中,合作伙伴對SaaS應用數據存儲的位置,系統訪問的Ip限制,企業敏感信息的安全性等問題都存在擔憂。在應用的使用的過程中,可持續的可用性及穩定性固然為整個供應鏈上的信息持續流通并為企業提效;反之,應用的服務器宕機、數據泄漏或數據丟失等會造成各方的價值流失。

(四)供應鏈系統帶來的云服務安全問題

對于目前的數字供應鏈管理系統來說,一個重要的安全挑戰是如何正確應用這些已啟用的信息技術。在將上述技術應用于供應鏈系統的同時,供應鏈系統內部或協作之間的一些固有安全問題將是數字供應鏈系統面臨的長期和短期挑戰。例如,物聯網設備仍然面臨著不穩定或不真實的互聯網環境,會受到意想不到的網絡攻擊,因此物聯網和數據來源之間的信息協作將容易受到此類風險的影響。而區塊鏈的局限性也會限制供應鏈的發展,即全球供應鏈運行在一個復雜的環境中,需要各方遵守不同的法律、法規和制度[15]。隨著全球供應鏈管理系統規模的不斷擴大,大數據也是數字供應鏈的另一個重要因素,它可以用于適當的數據收集、處理、存儲和敏感信息保護,如部分數據涉及消費者的隱私或零售商的商業秘密。然而,低效的數據處理和存儲可能會導致一些風險,如敏感信息泄露給惡意方。當然,信任并不意味著安全,安全也并不意味著信任。

四、新興技術與供應鏈云服務的結合

新興技術與供應鏈云服務的結合正重新定義供應鏈安全。區塊鏈可以定義為一種數據結構,它使創建交易的數字賬簿并在分布式計算機網絡中共享成為可能[27-28]。區塊鏈技術和云服務技術融合對于企業的發展起到了顛覆性的變革,例如在云中啟用區塊鏈可以提供塊鏈即服務(BaaS)[29]。云計算可以將執行時生成的日志數據與審計數據進行比較(通常在私有主機中進行以便更好地擁有資產),但是維持私有主機的成本非常高。開發者可以在現有的云服務平臺上以簡單、高效、快捷的方式搭建區塊鏈,用以降低成本[30]。另一方面,由于區塊鏈的去中心化結構,使兩者結合變得更加安全、隱私和高效。在云計算中,確定數據來源至關重要[31]。區塊鏈技術有助于提升供應鏈云服務的數據安全[30]。

物聯網是基于互聯網、傳統電信網等信息承載體,通過射頻識別、紅外感應器、全球定位系統、激光掃描器等信息傳感設備,使物品信息實現智能化識別和管理,實現平臺物理物品信息互聯而形成的網絡[32]。物聯網的技術架構自下而上有三層,分別是感知層、網絡層和應用層。第一層是感知層,處在物聯網的最底層,利用二維碼、RFID標簽及讀寫器、攝像頭、溫濕度傳感器等各種傳感器、傳感器網管和感知終端隨時隨地獲取物體的信息;第二層網絡層,通過各種電信網絡與互聯網的融合,比如各種互聯網、網絡管理系統、云計算平臺、有線或無線通信網等,將從感知層獲取的信息數據實時準確地傳遞和處理;第三層是主要包括云計算、云服務和模塊決策的應用層,完成數據的管理和處理[33]。物聯網技術和云服務的結合在供應鏈管理的不同環節中提升效率。如在計劃采購、庫存管理和運輸配送中,兩者的結合不僅能增加供應鏈數據的分享,通過對于數據的采集和分析,可以對用戶需求做出相應的預測,最終減少“牛鞭效應”的影響;還能夠利用RFID技術接收貨物位置,確定配送距離的遠近,并合理規劃最佳行駛路線,同時也可以對貨物運輸中所處位置進行監控并預測到達時間;此外,到達目的地之后,利用讀寫器對貨物上的標簽進行智能識別并與云端數據庫實時更新,做到信息一致性[34]。這些技術手段都有助于提升供應鏈安全程度,但也增加了數據泄露甚至篡改的風險。

3D打印,即快速成型技術的一種,近幾年來受到了政府和供應鏈管理者與日俱增的關注。3D打印又稱增材制造,是一種集合了機械、電子、軟件、材料等多個學科的制造技術,采用多種技術和制造流程,使用戶能夠從數字三維模型中創建一個有形的物體[35]。與傳統的材料去除(切割)技術相比,3D打印是一種“自下而上”的材料積累制造方法,允許用戶利用各種各樣的材料(如塑料、金屬、陶瓷、砂石、樹脂、生物材料等)構建較為復雜的產品[36-37]。近年來,人們對于產品定制的需求日趨多樣化。而隨著全球3D打印和云服務兩種新興科技的不斷發展,出現了3D打印云服務平臺。客戶能夠在平臺選取符合需求的3D模型,或是自身進一步利用CAD進行產品設計,亦或是尋求專業人員設計產品[38]。之后,用戶可以選擇合適的材料和合適的3D打印服務商來進行產品的生產。一方面,3D打印降低了斷貨的風險,但另一方面,3D打印又提升了產品偽造的安全風險[39]。

五、供應鏈云服務系統案例——騰訊云

目前,很多企業在供應鏈管理上仍面臨著采購成本管理和供應鏈協同等眾多問題。在企業的供應鏈管理中往往涉及多個主體,如供應商、制造商、運輸商、零售商以及客戶等。傳統的企業內部管理系統一般較為封閉,導致各個主體之間無法進行實時共享、信息難以準確匯總,協同性差,供應鏈流程也不能統一,這最終導致庫存大量積壓、資金周轉不靈、產品線無法及時調整等問題,原因在于上游的企業無法及時了解真實用戶的需求,只能依據下游的企業來預判產量。隨著企業供應鏈面向的主體越來越多,這些管理問題必然會被逐漸放大,進而制約企業的發展,因此眾多企業對實現信息化供應鏈管理有著明顯的需求,以保證供應鏈安全。

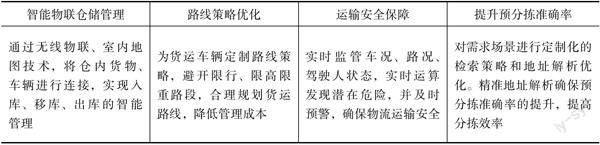

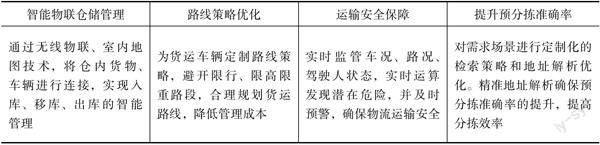

在工業互聯網助力平臺的基礎上,騰訊云能夠提升在輔助設計、缺陷檢測、良品率提升、生命周期預測、預防性維護、備件管理等一系列場景中,以傳統制造業、3C制造行業、模具制造為代表的眾多企業的運營效率。另一方面,通過騰訊云實現企業的自動化、信息化,改造減輕人員的勞動強度并通過平臺積累的數據和外部數據結合進行大數據分析,服務于決策部門和機構[40]。此外,特別針對物流行業倉儲、運輸等場景,騰訊云提供了物聯、大數據、安全管理、人工智能等能力。智能物流解決方案如表1所示,分為智能物聯倉儲管理、路線策略優化、運輸安全保障和提升預分揀準確率四點。

表1 騰訊云智慧物流解決方案[40]

六、供應鏈云服務與新興技術結合案例——沃爾瑪

沃爾瑪是世界上最大的零售商,在28個國家擁有兩萬多家門店,其正在建設世界上最大的私有云。啟動這一項目的原因是,沃爾瑪希望能夠更有效地存儲和分析數據,并通過這些數據推動在線銷售和推動數字零售。另一方面,沃爾瑪正努力在電子商務領域與亞馬遜(Amazon)展開競爭。然而,沃爾瑪要趕上亞馬遜還有很長的路要走。據路透社報道,沃爾瑪在美國電子商務市場的份額僅為3.6%,而亞馬遜為43.5%[41]。沃爾瑪的私有云是由6個巨大的服務器農場組成,每個都大于10個足球場規模。一個內部構建云計算能力的激勵因素是安全性。沃爾瑪宣稱云計算以及因此保留的數據可以更好地保護客戶的個人信息。畢竟,數據泄露會動搖消費者的信心,損害零售商的聲譽,導致銷售損失。因此,沃爾瑪對其服務器群的位置保密,強調其對安全的關注[42]。

為了能夠很好地利用數據并將其用于解決問題,沃爾瑪還在阿肯色州本頓維爾總部創建了最先進的分析中心——“數據咖啡館”。在這里,工作人員可以對超過200個內部和外部數據流進行建模、操作和可視化。各個部門的團隊提交他們的問題,隨后分析專家會在系統中樞的觸摸屏“智能板”顯示相關解決方案。該系統不僅僅減少了解決復雜業務問題所需的時間(從過去的幾周到目前的幾分鐘),還提供了自動警報,因此當特定指標低于任何部門設置的閾值時,可以邀請他們將問題帶到數據咖啡館尋找解決方案。例如,有一個食品雜貨團隊無法理解為什么某一特定產品類別的銷售額突然下降;研究小組來到這家咖啡館,想找出原因。通過對數據的深入研究,他們很快就發現了是定價上的錯誤導致某些地區的產品定價過高。又比如,在萬圣節期間,銷售分析師實時看到,盡管一種特殊的新奇餅干在大多數商店非常受歡迎,但有兩家商店根本不賣這種餅干,這個警報很快引起了注意。結果發現,一個簡單的庫存疏忽導致餅干沒有被放到貨架上。該公司能夠立即糾正這種情況,避免進一步的銷售損失[43]。這些警報保證了供應鏈的安全和及時響應。

七、小結

自2002年亞馬遜基于云計算的互聯網零售業務以來,基于云服務的供應鏈管理服務不斷涌現。本文從供應鏈安全和風險管理的概念出發,采用各類案例揭示了現代供應鏈安全管理中存在的一些問題。本文還著重強調了供應鏈云服務對于增強供應鏈安全性的作用和帶來的挑戰。近年來,世界五百強企業都把供應鏈戰略作為重要戰略,而隨著云計算技術的發展與商業模式的成熟,云服務被不斷運用在企業供應鏈戰略之中。在采用供應鏈云服務開啟數字化轉型的同時,企業需要關注供應鏈安全的演進并作出相應的調整。參考文獻:

[1] FAIRCHILD H P.?Dictionary of sociology[M]. Whashington:Rowman & Littlefield, 1944.

[2] FISCHER R, HALIBOZEK E, WALTERS D.?Introduction to security[M]. 9th ed.?Oxford: Butterworth-Heinemann, 2012.

[3] SHEFFI Y.?Supply chain management under the threat of international terrorism[J]. The international journal of logistics management, 2001, 12(2): 1-11.

[4] CLOSS D J, MCGARRELL E F.?Enhancing security throughout the supply chain[M]. Washington, DC: IBM Center for the Business of Government, 2004.

[5] JTTNER U, PECK H, CHRISTOPHER M.?Supply chain risk management: outlining an agenda for future research[J]. International journal of logistics: research and applications, 2003, 6(4): 197-210.

[6] RUSSELL D M, SALDANHA J P.?Five tenets of security-aware logistics and supply chain operation[J]. Transportation journal, 2003, 42(4): 44-54.

[7] DAMAS P.?Cutting red tape in cross-border trade[J]. American.shipper, 2002: 16-17.

[8] JTTNER U.?Supply chain risk management[J]. The international journal of logistics management, 2005, 16(1):120-141.

[9] 王艷, 林森, 李博.?供應鏈風險識別與控制:HAZOP分析方法[J]. 供應鏈管理, 2022, 3(2): 56-65.

[10] LEE H L, PADMANABHAN V, WHANG S.?The bullwhip effect in supply chains[J]. Sloan management review, 1997, 38: 93-102.

[11] 李博, 林森, 高亮.從優化和穩定產業鏈、供應鏈到供應鏈戰略[J]. 供應鏈管理, 2021, 2(3), 35-44.

[12] SMITH G E, WATSON K J, BAKER W H, et al.?A critical balance: collaboration and security in the IT-enabled supply chain[J]. International journal of production research, 2007, 45(11): 2595-2613.

[13] ZHANG H, NAKAMURA T, SAKURAI K.?Security and Trust Issues on Digital Supply Chain[C]//2019 IEEE Intl Conf on Dependable, Autonomic and Secure Computing, Intl Conf on Pervasive Intelligence and Computing, Intl Conf on Cloud and Big Data Computing, Intl Conf on Cyber Science and Technology Congress (DASC/PiCom/CBDCom/CyberSciTech). IEEE, 2019: 338-343.

[14] ZHOU W, PIRAMUTHU S.?IoT and supply chain traceability[C]//International Conference on Future Network Systems and Security.?Springer, 2015: 156-165.

[15] CAO Q, SCHNIEDERJANS D G, SCHNIEDERJANS M.?Establishing the use of cloud computing in supply chain management[J]. Operations management research, 2017, 10(1-2): 47-63.

[16] KSHETRI N.?1 Blockchains roles in meeting key supply chain management objectives[J]. International journal of information management, 2018, 39: 80-89.

[17] HAGHPANAH Y, DESJARDINS M.?A trust model for supply chain management [EB/OL]. (2010-07-05) [2020-06-08]. https://www.aaai.org/ocs/index.php/AAAI/AAAI10/paper/view/1668/2301.

[18] YAN Z, ZHANG P, VASILAKOS A V.?A survey on trust management for Internet of Things[J]. Journal of network and computer applications, 2014, 42: 120-134.

[19] CHEN J, MA YW.?The research of supply chain information collaboration based on cloud computing[J]. Procedia environmental sciences, 2011, 10: 875-880.

[20] SARATHY R.?Security and the global supply chain[J]. Transportation journal, 2006, 45(4): 28-51.

[21] 李博, 林森.?現代供應鏈管理中的云服務應用研究[J]. 供應鏈管理, 2020, 1(8): 67-74.

[22] TSAO Y C, LU J C.?A supply chain network design considering transportation cost discounts[J]. Transportation research part e: logistics and transportation review, 2012, 48(2): 401-414.

[23] BHOIR H, PRINCIPAL R P.?Cloud computing for supply chain management[J]. International journal of innovations in engineering research and technology, 2014, 1(2): 1-9.

[24] LIU X, LI Q, LAI I K W.?A trust model for the adoption of cloud-based supply chain management systems: A conceptual framework[C]//2013 International Conference on Engineering, Management Science and Innovation (ICEMSI). IEEE, 2013: 1-4.

[25] JENSEN M, SCHWENK J, GRUSCHKA N, et al.?On technical security issues in cloud computing[C]//2009 IEEE International Conference on Cloud Computing.?IEEE, 2009: 109-116.

[26] WANG B, HUANG HY, LIU XX, et al.?Open identity management framework for SaaS ecosystem[C]//2009 IEEE International Conference on e-Business Engineering.?IEEE, 2009: 512-517.

[27] DHL.?Blockchain in logistics [EB/OL].[2020-06-08].https://www.dhl.com/content/dam/dhl/global/core/documents/pdf/glo-core-blockchain-trend-report.pdf.

[28] Government Office for Science.?Distributed ledger technology: Beyond blockchain [R/OL]. (2016-01-19) [2020-06-01]. https://www.gov.uk/government/publications/distributed-ledger-technology-blackett-review.

[29] IBM, Blockchain Solutions-IBM Blockchain [EB/OL]. (2018) [2020-06-08]. https://www.ibm.com/blockchain/solutions.

[30] TOSH D, SHETTY S, FOYTIK P, et al.?CloudPoS: a proof-of-stake consensus design for blockchain integrated cloud[C]//2018 IEEE 11th International Conference on Cloud Computing (CLOUD). IEEE, 2018: 302-309.

[31] LEE B, AWAD A, AWAD M.?Towards secure provenance in the cloud: a survey[C]//2015 IEEE/ACM 8th International Conference on Utility and Cloud Computing (UCC). IEEE, 2015: 577-582.

[32] ASHTON K.?That ‘internet of things thing[J]. RFID journal, 2009, 22(7): 97-114.

[33] 陳溦.云計算及物聯網下的供應鏈管理應用探討[J]. 管理觀察, 2019, 20:27-28.

[34] 劉秀.基于云計算的物聯網技術探索[J]. 電腦知識與技術, 2013, 9(27):6113-6115.

[35] HOPKINSON N, HAGUE R, DICKENS P.?Rapid manufacturing: an industrial revolution for the digital age[M]. Sussex: John Wiley & Sons, 2006.

[36] CONNER B P, MANOGHARAN G P, MARTOF A N, et al.?Making sense of 3-D printing: creating a map of additive manufacturing products and services[J]. Additive Manufacturing, 2014, 1: 64-76.

[37] TUCK C, HAGUE R J M, BURNS N D.?Rapid manufacturing-impact on supply chain methodologies and practice[J]. International journal of services and operations management, 2007, 3(1):1-22.

[38] GUO L, QIU J.?Combination of cloud manufacturing and 3D printing: research progress and prospect[J]. The international journal of advanced manufacturing technology, 2018, 96(5-8): 1929-1942.

[39] LU BH, LI DC.?Development of the additive manufacturing (3D printing) technology[J]. Machine building & automation, 2013, 4: 1.

[40] 騰訊云.智慧物流解決方案[EB/OL]. (2020) [2020-06-09]. https://cloud.tencent.com/solution/logistics.

[41] BOSE N.?Walmart goes to the cloud to close gap with Amazon [EB/OL]. (2018-02-14) [2020-06-08]. https://www.reuters.com/article/us-walmart-cloud/walmart-goes-to-the-cloud-to-close-gap-with-amazon-idUSKCN1FY0K7.

[42] MARR B.?Really Big Data at Walmart: Real-Time Insights from Their 40+ Petabyte Data Cloud [EB/OL]. (2017) [2020-06-07]. https://www.forbes.com/sites/bernardmarr/2017/01/23/really-big-data-at-walmart-real-time-insights-from-their-40-petabyte-data-cloud/#18302e996c10.

[43] FUSCALDO D.?Walmarts New Weapon Against Amazon: The Cloud [EB/OL]. (2019-01-25) [2020-06-08]. https://www.investopedia.com/news/walmarts-new-weapon-against-amazon-cloud/.

Supply Chain Cloud Service and Supply Chain Security

LI Bo1, LIN Sen1,SHAN Shu-ting2

(1.Ningbo China Institute for Supply Chain Innovation, Ning bo 315832;

2.Ningbo Dangqu Technology Co., Ltd, Ningbo, Zhejiang 315100)

Abstract:

We are confronted with many difficulties in operating supply chain security regarding goods, factories, supply chain suppliers and partners, supply chain facilities, freight forwarding companies, people, and information, with the rising risk circumstance of modern supply chains.?With the development and application of supply chain cloud services, the supply chain security of enterprises has been improved to a certain extent, but at the same time, it also faces different risks and challenges.?The article first reviews the origin and development process of supply chain security and points out that the combination of supply chain and emerging technologies have an important impact on the supply chain security of enterprises.?However, the current complex and changeable global environment and market competition make the supply chain security management including supply chain cloud services to face more severe survival and development challenges and enact more efficient and comprehensive requirements for supply chain security management.?This paper proposes that information security is the crucial piont to supply chain security management in the context of informatization and analyzes the opportunities and potential risks brought by current cloud services and related technologies for supply chain management, provides case studies of leading enterprises, and provides a reference for enterprise supply chain management to realize the transformation to cloud services.

Keywords:supply chain management; digital transformation; supply chain security; cloud services