基于五維指標體系的網絡安全風險值評估及預測

卜哲 葉帥辰

摘要:日益復雜的網絡環境對網絡安全風險評估甚至是風險預測提出了更高的要求。文章選取防御薄弱性、資產脆弱性、威脅嚴重性、使用風險性、運行異常性5個維度18項典型指標建立了網絡安全風險貝葉斯評價模型,結合實際業務邏輯對該模型合理性進行了驗證,通過算例仿真對某網絡空間的安全風險狀態進行了定量評估,對防御加固后的預期網絡風險值進行了快速預測。該方法具有效率高、易執行、適應性強等優勢,可對網絡安全風險治理提供一定的參考。

關鍵詞:網絡安全;貝葉斯網絡;風險評估;風險預測

中圖分類號:TP309文獻標志碼:A0引言隨著信息化與數字化技術的高速發展,計算機網絡通信已融入國防工業、社會民生、經濟發展等各個領域,為人們的日常生活帶來了極大的便利。不過,隨著社會資源、生產資料的大量虛擬化,網絡空間面臨的安全威脅也日趨嚴峻[1]。近年來,各行業大量出現遭受網絡攻擊的事件,其中一些造成了嚴重的經濟損失和社會危害[2]。這些事件的發生原因通常是多方面的,可以是外部攻擊者針對特定網絡目標有組織、有預謀的攻擊入侵,也可能是越復雜的軟硬件系統本身存在一定的安全漏洞,或是網絡運營開發人員的不當操作。因此,為盡量避免此類問題的繼續發生,在完成網絡空間構建后,有必要對該狀態下的網絡安全風險進行一定的評估,以確定網絡架構的可靠性,甚至要對未來網絡安全態勢進行預測,從而給出對網絡空間防御的持續優化方案來抵御未知威脅[3]。

目前,大量國內外學者在網絡安全風險評估及預測領域開展了豐富的研究工作。在網絡安全風險評估方面,張炳等[4]對2008至2018十年間業界常用的風險評估方法進行了整理匯總,比對分析了各方法的應用場景及優勢,提煉了評估結果準確性的影響因素;黃波[5],周安順[6]等分別利用較為直觀的攻擊樹及攻擊圖方法對某實戰攻擊下的網絡安全風險進行了評判;Yu[7],Zhao[8],李玲娟[9]等分別提出了基于D-S證據論、粗糙集理論、灰色理論的網絡安全風險評估方法,這類方法是基于數學模型的定量評估方法,主要優勢為能夠容忍具有不完備、不確定信息要素的網絡系統;此外,還有支持向量機[10]、貝葉斯網絡[11]、隱馬爾可夫[12]等具有自迭代能力的機器學習方法用于對不斷延展的網絡空間安全風險進行評估。在網絡安全風險預測方面,由于其需要根據現有網絡狀態及演進趨勢來判斷網絡空間的潛在風險,風險評估時使用的常規數學模型或圖模型方法便不再適用,而是大多采用具有自學習能力的人工智能算法來實現,肖喜生等[13]結合大量已有網絡安全風險預測研究,將預測方法分為傳統機器學習方法和深度學習方法兩大類;傳統機器學習方法包含風險評估中同樣具有廣泛應用的貝葉斯網絡[14]、隱馬爾可夫[15]、神經網絡[16]等方法,而深度學習方法主要采用近年新提出的循環神經網絡[17]、生成對抗網絡[18]、深度自編碼器[19]等方法。

通過分析已有研究可以看出,貝葉斯網絡在風險評估及預測方面都有較強的適用性。該方法是一種基于概率關系的圖像描述,對于不確定、不完整數據輸入具有較好的容忍度,有一定的擴展能力,相比于較為復雜的深度學習風險預測模型更易于構建,因此在眾多領域都有著廣泛的應用[20-22]。不過,目前針對網絡安全領域貝葉斯風險評估相關研究主要面臨以下問題:(1)所選擇網絡安全評價維度較為單一且多為外部因素,較少能考慮包括系統運維、使用等內在風險多重影響下的整體網絡安全態勢;(2)僅考慮了模型針對當前網絡風險狀態評估的適用性,無法證明在進行防御加固或網絡風險隱患進一步加劇情況下的模型適用情況。為解決上述問題,本文首先針對某實際網絡架構建立了包含內外風險要素的5維指標評價體系,構建了包含18個父節點的3級貝葉斯網絡模型,根據現網長期運行情況數據及專家經驗依次確定了各節點的先驗概率以及節點間的條件概率,通過模型仿真計算得到了當前狀態下網絡安全風險值,根據實際業務邏輯通過模擬網絡狀態變化驗證了模型的普適性。進一步模擬了對網絡攻擊的防御措施升級,利用同一模型對改善后的網絡空間風險進行了定量預測,相關方法對網絡安全風險管理具有一定的參考意義。

1貝葉斯網絡構建

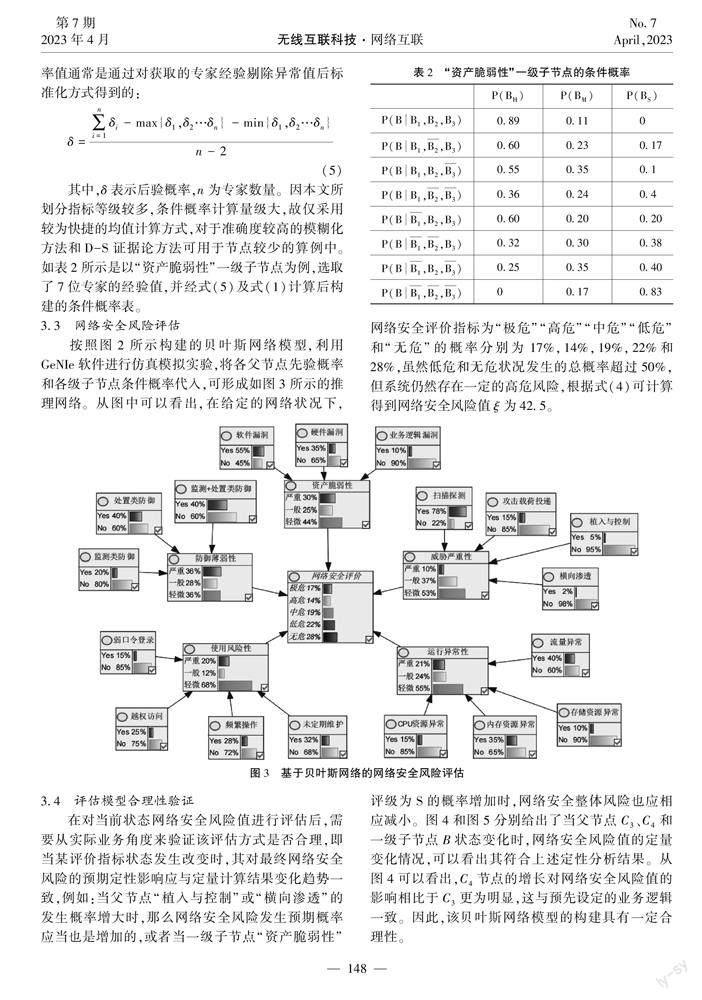

2網絡風險評估及預測模型構建在進行網絡安全風險評估及預測前,首先要構建以“網絡安全評價”為子節點的貝葉斯網絡圖,但網絡安全風險是一個比較復雜的綜合性概念,其受到網絡拓撲結構、防御措施、運維方式、內部脆弱性、外部威脅等多重因素的影響。因此,單一指標難以對網絡風險態勢進行全局性評價,必須選取多個具有完備性、獨立性、可配置性并易于理解的因素對其開展多維描述。在本文中,選取“防御薄弱性”“資產脆弱性”“威脅嚴重性”“使用風險性”“運行異常性”5個評價維度,構建了5維網絡安全評價體系。相應的這5個評價維度是“網絡安全評價”的5個父節點。這5個父節點可作為子節點繼續向上追溯,下面將逐一介紹。

防御薄弱性指的是所關注網絡對象在網絡空間邊緣處部署的安全設備防御能力強弱,其根據設備功能不同又可繼續下分為“監測類防御”“處置類防御”和“監測+處置類防御”3個父節點。其中,監測類防御是指網絡空間邊緣的交換機、路由器等資產設備與外部通聯時旁路部署了IDS,NTA等無威脅處置能力的告警設備,這種防御方式在發現威脅時無法及時阻止其滲透進入內部網絡;而處置類是指通過部署WAF、防火墻等設備,能夠在一定程度上阻斷指定的網絡資源相關流量進入該網絡空間;監測+處置類防御是指部署了IPS、NDR等設備,其能夠在綜合安全威脅監測發現的基礎上,對外部入侵流量直接丟包或回注reset包進行阻斷[24]。

資產脆弱性是通過量化構成網絡空間的各種軟硬件資產漏洞數量、漏洞類型以及漏洞威脅程度的評價指標。因計算機系統及網絡架構的復雜性,在軟硬件設計、開發、升級、維護等過程中,難以做到完全嚴謹。因此,大規模網絡不可避免地存在一定脆弱因素。該指標根據漏洞所在位置不同可分為“軟件漏洞”“硬件漏洞”和“業務邏輯漏洞”3個父節點。

威脅嚴重性主要指外部攻擊的性質及嚴重程度,其根據攻擊階段的不同可分為“掃描探測”“攻擊載荷投遞”“植入與控制”和“橫向滲透”4個父節點。其中,掃描探測是指外部攻擊者對所關注網絡空間暴露在互聯網上的資產進行試探性發包等操作,主要目的為發現防御薄弱點,這類威脅主要是處于攻擊的初始階段,為攻擊者進一步開展滲透創造條件;攻擊載荷投遞是指攻擊者通過掃描確定攻擊目標后向目標投遞木馬、移動惡意程序等網絡攻擊武器,從而達到控制目的;植入與控制是指某些網絡資產下載攻擊者投遞的載荷后被控制形成傀儡甚至組成僵尸網絡的情況;橫向滲透是指攻擊者完成對某內部網絡資產的控制后再繼續向其他設備或系統開展新一輪的攻擊,這是大多數網絡攻擊者的最終目的,同時也說明網絡安全狀態惡劣到了亟須治理的程度。

使用風險性指的是被允許訪問、使用、管理該網絡空間的用戶對于其訪問行為未嚴格規范而造成的安全風險隱患,例如:某些低權限用戶利用技術手段繞過權限檢查,訪問或者操作原本無法訪問的高權限功能,或是長期使用默認密碼的弱口令登錄行為,為短時間獲取大量信息的自動化高頻訪問下載操作等。因此,該指標可細分為“弱口令登錄”“越權訪問”“頻繁操作”“未定期維護”4個父節點。

運行異常性通常指某些網絡資源的運行指數偏離日常業務行為基線,但仍然在系統額定運行能力的承載范圍內,因此防御設備無法針對這種異常輸出威脅告警,從而引發潛在風險。例如:在非業務時間范圍內,網絡空間中某些設備仍與外部系統存在流量交互,這種情況可能是系統內的某些資產已經失陷,與外部控制源進行隱蔽隧道通信導致;或是某主機在業務量不變的情況下內存使用率突然大幅提升,這可判斷為是后臺木馬等惡意程序異常運行占用資源所致。運行異常性指標可細分為“CPU資源異常”“內存資源異常”“存儲資源異常”“流量異常”4個父節點。

基于以上“網絡安全評價”的5個一級子節點和18個父節點,可針對其演進關系,將各節點用有向邊相連,繪制如圖2所示的網絡安全風險評估貝葉斯網絡圖。

3算例分析

3.1父節點狀態賦值利用所構建的網絡安全風險評價貝葉斯模型進行風險評估與預測的首要步驟是確定父節點的先驗概率值。如表1所示是以某企業大型網絡系統為例,18個父節點的先驗概率及其所對應的符號表達。

3.2依據專家經驗確定后驗概率

3.3網絡安全風險評估

3.4評估模型合理性驗證在對當前狀態網絡安全風險值進行評估后,需要從實際業務角度來驗證該評估方式是否合理,即當某評價指標狀態發生改變時,其對最終網絡安全風險的預期定性影響應與定量計算結果變化趨勢一致,例如:當父節點“植入與控制”或“橫向滲透”的發生概率增大時,那么網絡安全風險發生預期概率應當也是增加的,或者當一級子節點“資產脆弱性”評級為S的概率增加時,網絡安全整體風險也應相應減小。圖4和圖5分別給出了當父節點C、C和一級子節點B狀態變化時,網絡安全風險值的定量變化情況,可以看出其符合上述定性分析結果。從圖4可以看出,C節點的增長對網絡安全風險值的影響相比于C更為明顯,這與預先設定的業務邏輯一致。因此,該貝葉斯網絡模型的構建具有一定合理性。

3.5網絡安全風險預測在網絡系統的實際運行中,其狀態無時無刻不在發生變化,例如:引入新的網絡單元從而增加網絡安全風險發生的可能性,或是優化防御策略而降低潛在的網絡威脅。因此,風險評估和預測是不可分割的。以本文所構建模型為例,若對現有網絡空間的風險防御措施進行優化,將原僅部署監測類防御設備的網絡節點增加部署“監測+處置”類防御設備,這便使父節點A先驗概率降低至0,而父節點A先驗概率增加至60%;對網絡空間內部具備“橫向滲透”攻擊威脅的主機IP進行處置,使“橫向滲透”的先驗概率降低至0,“掃描探測”“攻擊載荷投遞”和“植入與控制”

3個父節點的先驗概率也相應地變為79.6%,15.3%和5.1%。假設其他父節點狀態值和經專家經驗獲取的后驗概率值不變的前提下,利用更新后的節點值來模擬預測網絡狀態調整后的風險評價,結果如圖6所示。可以看出,相比于圖3的評估結果,網絡安全評價指標為“極危”的發生概率降低至了16%,網絡安全風險值降低至40.3,在一定程度上提升了網絡的可靠性。因此,貝葉斯網絡模型不僅能夠評估當前狀態下的網絡風險,而且可對特定條件變化時的網絡風險趨勢進行初步預測,為網絡安全加固手段的選擇提供參考。

4結語網絡安全風險評估是判斷一個網絡空間運行可靠性的重要方法,而風險預測又是選擇安全防御措施的主要依據,在網絡空間延展的過程中二者互為補充,缺一不可。在本文中,從“防御薄弱性”“資產脆弱性”“威脅嚴重性”“使用風險性”和“運行異常性”5個維度選取18項指標對當下某網絡空間進行定量風險評估,通過調整先驗概率模擬網絡空間狀態的預期變化,從而對改善后的網絡風險值進行預測。從仿真結果可以看出,所提出貝葉斯網絡模型雖然具有適應性強、計算效率高、易于理解等優勢,具備一定的網絡安全風險評估及預測能力,但是仍存在以下局限性有待在后續工作中深入研究:(1)貝葉斯網絡中后驗概率的選取受限于專家經驗的主觀推斷,只有在對模型輸入大量實例數據長期訓練后,所描述的條件概率才能在一定程度上排除主觀因素的干擾。(2)多維評價指標的選取無法做到窮盡,例如:在本文中“使用風險性”和“運行異常性”父節點只考慮幾個本系統中常見的網絡安全威脅來源,忽略了其他次要風險因素。“資產脆弱性”只對漏洞進行了定性劃分,并沒有依據CVE標準或CVSS標準對不同類型漏洞的評分開展細化考慮。這些因素會在一定程度上影響風險評估及預測的準確性。因此,在利用貝葉斯算法進行網絡安全風險評估及預測中,應充分考慮既往威脅數據,盡可能地選取多維威脅影響因素,最大限度地排除人工主觀干預,才能夠獲取準確度較高的計算結果。

參考文獻

[1]李華清.網絡安全威脅和網絡監管的現狀、問題及對策研究[D].上海:上海交通大學,2007.

[2]湯奕,王琦,倪明,等.電力信息物理融合系統中的網絡攻擊分析[J].電力系統自動化,2016(6):148-151.

[3]孟錦.網絡安全態勢評估與預測關鍵技術研究[D].南京:南京理工大學,2012.

[4]張炳,任家東,王苧.網絡安全風險評估分析方法研究綜述[J].燕山大學學報,2020(3):290-305.

[5]黃波,秦玉海,劉旸,等.基于通用攻擊樹的脆弱性評估與風險概率研究[J].信息網絡安全,2022(10):39-44.

[6]周安順,王綏民.基于攻擊圖模型的網絡安全態勢評估方法[J].移動通信,2021(2):104-108.

[7]YU J,HU M,WANG P.Evaluation and reliability analysis of network security risk factors based on D-S evidence theory[J].Journal of Intelligent & Fuzzy Systems,2018(2):861-869.

[8]ZHAO D,SONG H,LI H.Fuzzy integrated rough set theory situation feature extraction of network security[J].Journal of Intelligent & Fuzzy Systems,2021(4):8439-8450.

[9]李玲娟,孔凡龍.基于灰色理論的層次化網絡安全態勢評估方法[J].計算機技術與發展,2010(8):163-166.

[10]HU J,MA D,LIU C,et al.Network security situation prediction based on MR-SVM[J].IEEE Access,2019(7):130937-130945.

[11]WEI L.Application of bayesian algorithm in risk quantification for network security[J].Computational Intelligence and Neuroscience,2022(7):1-10.

[12]LIAO Y,ZHAO G,WANG J,et al.Network security situation assessment model based on extended hidden markov[J].Mathematical Problems in Engineering,2020(8):1-13.

[13]肖喜生,龍春,彭凱飛,等.基于人工智能的安全態勢預測技術研究綜述[J].信息安全研究,2020(6):506-513.

[14]肖艷萍,楚曉麗,伍岳.貝葉斯算法在網絡安全預測中的運用研究[J].電腦知識與技術,2014(27):6356-6357.

[15]LIANG W,LONG J,CHEN Z.A Security situation prediction algorithm based on HMM in mobile network[J].Wireless Communications and Mobile Computing,2018(8):1-11.

[16]羅昭.基于神經網絡的網絡安全態勢評估與預測技術研究[D].西安:西北大學,2018.

[17]胡昕.基于RNN的網絡安全態勢預測方法[J].現代計算機(專業版),2017(6):14-16.

[18]王婷婷,朱江.基于差分WGAN的網絡安全態勢預測[J].計算機科學,2019(增刊2):433-437.

[19]張生順.基于深度自編碼器的網絡安全態勢預測[J].信息安全研究,2019(7):644-648.

[20]ZHANG C,WU J,HU X,et al.A Probabilistic analysis model of oil pipeline accidents based on an integrated event evolution-bayesian (EEB) model[J].Process Safety and Environmental Protection,2018(7):694-703.

[21]ZHU R,LI X,HU X,et al.Risk analysis of chemical plant explosion accidents based on bayesian network[J].Sustainability,2019(1):1-20.

[22]ZHANG Y,HU X,BAI Y,et al.Risk assessment of gas leakage from school laboratories based on the bayesian network[J].International Journal of Environmental Research and Public Health,2020(2):426-436.

[23]王鵬,徐建良.基于貝葉斯網絡的信息系統風險評估研究[J].中國海洋大學學報(自然科學版),2022(5):131-138.

[24]葉帥辰,盧泓宇,周成勝.網絡安全防護設備應用研究[J].信息與電腦(理論版),2022(17):213-216.

(編輯 王永超)

Network security risk assessment and prediction based on five-dimensional index systemBu? Zhe, Ye? Shuaichen*

(Security Research Institute, China Academy of Information and Communications Technology,

Beijing 100191, China)Abstract:? The increasingly complex network environment puts forward higher requirements for the network security risk assessment and prediction. This paper selects 18 typical indicators in five dimensions, namely, defense weakness, asset vulnerability, threat severity, usage risk and operation abnormality, to establish a Bayesian evaluation model for network security risk. The rationality of the model is verified based on the actual operation scenario. Then, quantitative assessment and prediction of the network security risk are conducted through numerical simulation. It is proved that the proposed method has advantages of high efficiency, easy implementation and strong adaptability, which can provide reference for network security risk management.

Key words: network security; Bayesian network; risk assessment; risk prediction