下一代高速鐵路LTE-R時間同步網協議脆弱性分析

陳 永,詹芝賢,劉 雯

(蘭州交通大學 電子與信息工程學院,甘肅 蘭州 730070)

目前,我國高速鐵路使用的移動通信系統GSM-R,承載著大量列車控制與調度運營等核心業務,對于保證行車安全起著至關重要的作用。但是,GSM-R屬于2G窄帶通信系統,業務承載能力有限,已無法滿足高速鐵路的發展需求[1]。國際鐵路聯盟指出:GSM-R將直接向LTE-R演進[2]。LTE-R是我國下一代高速鐵路無線通信系統,相比于GSM-R,其接入網僅包括eNodeB,這種體系結構可以降低通信延時和減少建設成本。

鐵路時間同步網為鐵路各系統提供統一的標準時間,其性能關系到行車安全,是典型的苛求系統[3]。網絡時間協議(Network Time Protocol,NTP)是標準的Internet時間同步協議,已廣泛應用于各種系統的時間同步,如電力、工業自動化、分布式系統等[4-6]。GSM-R通信系統亦使用NTP作為主要的時間同步協議。文獻[7]研究了GSM-R下NTP協議的脆弱性,但在LTE-R下列車頻繁發生越區切換,對無線通信網絡的精確時鐘同步和定時的要求也更高,而NTP毫秒級的同步精度難以滿足未來LTE-R高精度的要求[8]。相比于NTP協議,精確時間協議(Precision Time Protocol,PTP)采用軟硬件結合的形式可以獲得亞微秒級的時間同步[9]。因此,開展LTE-R下的PTP高精度時間同步性研究,對于GSM-R向LTE-R演進具有重要意義。文獻[10]在朔黃鐵路西柏坡至小覺試驗段對LTE-R無線分組網絡進行了PTP時鐘同步性能測試,測試結果表明PTP協議能夠滿足朔黃線現場通信要求。

然而NTP、PTP等時間同步協議在設計之初主要從傳輸效率考慮,均建立在IP信任的基礎上,由于缺乏有效的安全措施,時間同步網通常是系統中最脆弱的部分,對時間同步網的攻擊會導致整個系統失效[10]。文獻[11]研究表明,在時間同步網中時鐘漂移更改或者惡意攻擊可以導致網絡節點間的同步錯誤。文獻[12]通過地址解析協議(Address Resolution Protocol,ARP)欺騙的方法可以偽造服務器,通過中間人和拒絕服務(Denial of Service,DoS)攻擊破壞網絡實時通信。文獻[13]研究表明,在高速列車通信網絡中,越區切換容易受到同步攻擊,導致在切換時不能實現前向密鑰分離。文獻[14]指出,攻擊者可以對LTE網絡中特定的用戶部署惡意基站,并強迫目標用戶連接到該惡意基站,然后拒絕目標用戶的選定服務從而實現DoS攻擊。文獻[15]采用物理實驗的方式對PTP協議的攻擊及漏洞進行了相關分析。上述文獻研究表明:基于IP的網絡在時間同步協議報文傳輸過程中,數據鏈路層通過ARP協議實現IP地址向MAC物理地址映射時極易遭受ARP攻擊,使得時間同步過程變得極為脆弱[16]。而LTE-R架構全IP的特點,在時間同步過程中存在較大的ARP攻擊隱患,所以開展ARP攻擊狀態下的LTE-R時間同步網協議脆弱性研究,對于保證高速鐵路安全運行具有重要的現實意義。

綜上所述,目前大部分鐵路時間同步研究主要針對GSM-R下的NTP協議脆弱性分析,但其同步精度難以滿足下一代LTE-R通信系統的要求;此外脆弱性分析時未考慮LTE-R全IP易受ARP攻擊的特點。針對以上問題,本文在分析PTP協議在LTE-R時間同步過程受到ARP攻擊的基礎上,提出針對下一代高速鐵路LTE-R時間同步網協議脆弱性的量化分析方法;建立了ARP攻擊狀態下LTE-R時間同步網協議脆弱性分析SPN模型;采用SPN與馬爾科夫鏈同構的方法,分析了影響LTE-R時間同步網協議脆弱性的關鍵因素,定量得到了ARP攻擊下的LTE-R三級時鐘節點的實施速率與PTP協議同步正常、異常之間的關系曲線。研究結果可以為GSM-R時間同步網絡向LTE-R演進提供一定的理論參考依據。

1 LTE-R時間同步方案

1.1 LTE-R時間同步網絡

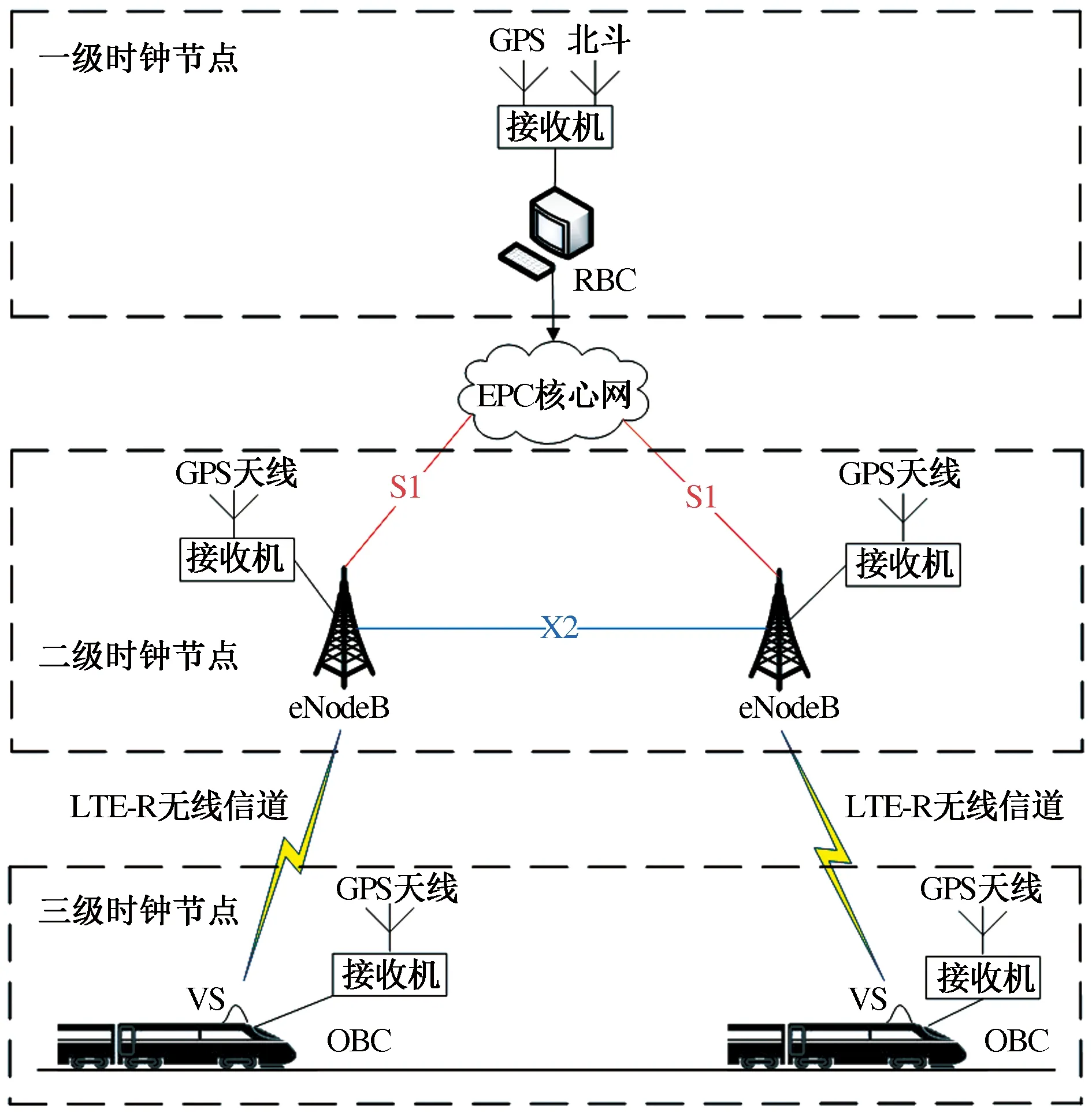

鐵路時間同步網由三級時鐘節點構成,采用主從節點逐級傳遞的方式實現路網時間同步[7-8]。LTE-R鐵路時間同步網三級時鐘節點分別為無線閉塞中心(Radio Block Center,RBC)、基站eNodeB和車載控制器(On Board Controller,OBC)。RBC作為LTE-R通信系統的核心,負責通過LTE-R網絡向OBC發送行車許可MA及其他行車控制命令。RBC與eNodeB之間通過演進分組核心網(Evolved Packet Core,EPC)通信。列車頂部部署了車輛站(Vehicle Station,VS)接收裝置,eNodeB通過VS將下行列車控制信息發送給OBC,而OBC通過上行信道向eNodeB發送列車信息。LTE-R三級時鐘時間同步網結構示意見圖1,其中S1為基站eNodeB與分組核心網EPC之間的通信接口,X2為eNodeB之間的互連接口。

圖1 LTE-R三級時鐘時間同步網結構示意

在圖1中,LTE-R時間同步網在同步過程中報文是以IP的格式進行數據傳輸,時鐘信息接收機負責接收重要時間戳信息。LTE-R時間同步網中將RBC作為時間同步網的一級時鐘節點,一級時鐘內置高精度原子鐘(銣鐘),并通過GPS、北斗導航定位進行時間接收,eNodeB基站作為二級時鐘節點,OBC作為三級時鐘節點。在LTE-R時間同步過程中,通過PTP協議實現三級時鐘節點間的時間同步。

1.2 PTP協議原理

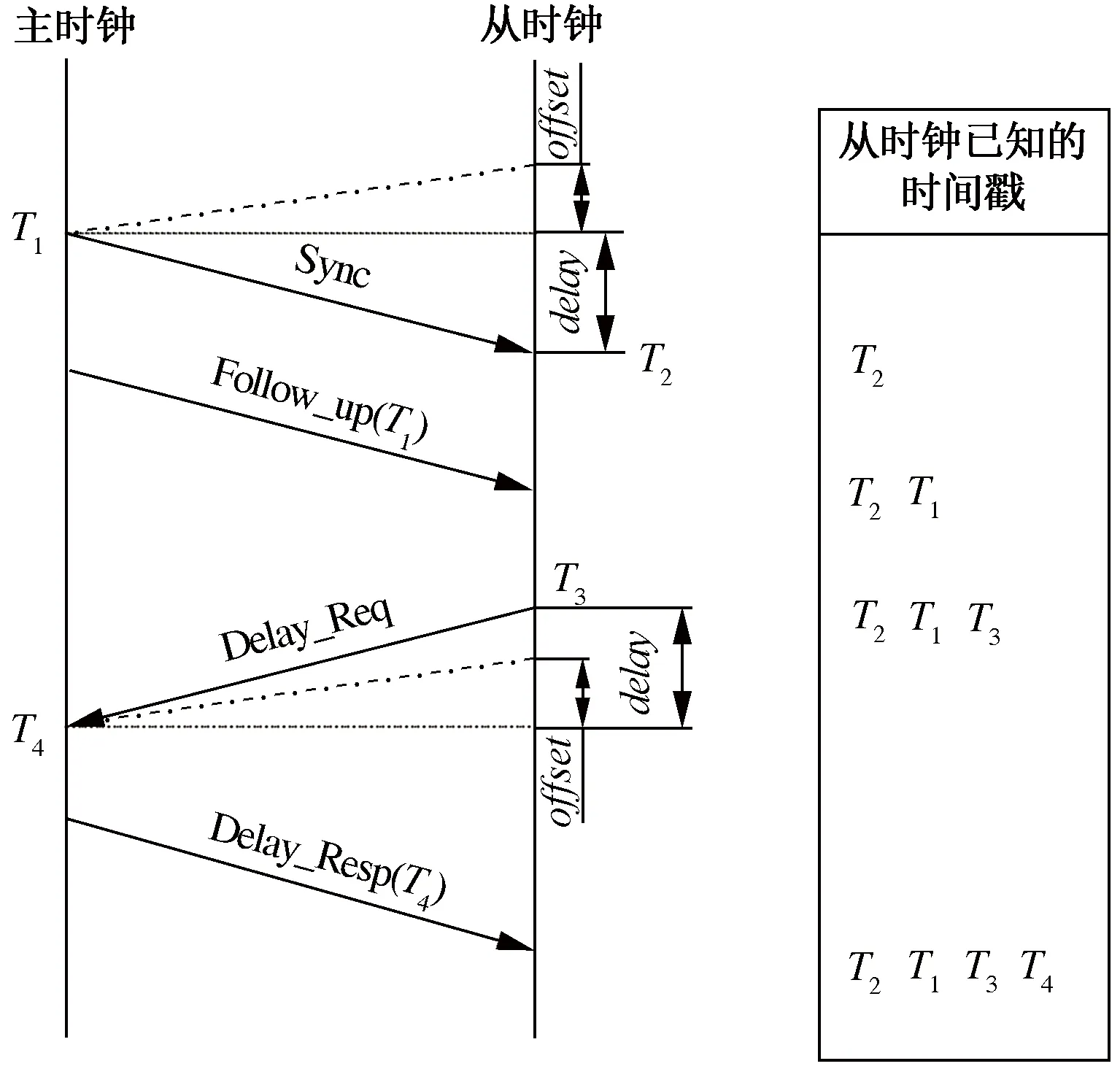

PTP協議是一種采用硬件時間戳機制的精確時間同步協議,通過周期性的報文交互,實現設備之間的時鐘同步,可以達到亞微秒級的同步精度[17]。PTP協議采用主從時鐘形式,主時鐘將時間戳報文周期性地發送給從時鐘,從時鐘根據時鐘偏移和通信路徑延遲調整時間,從而實現與主時鐘的同步。PTP協議時間同步原理見圖2[18],同步過程如下:

圖2 PTP協議時間同步原理

Step1主時鐘向從時鐘發送Sync同步報文。

Step2主時鐘發送Follow_up跟隨報文,該報文中包含Sync報文的T1時間戳。

Step3從時鐘精確測量出接收到Sync同步報文的到達時刻T2,然后比較T1與T2的時間差值,從而糾正主從時鐘之間的時鐘偏移。

Step4從時鐘在T3時刻向主時鐘發送延遲請求報文Delay_Req。

Step5主時鐘在收到Delay_Req后發送延遲響應報文Delay_Resp,該報文攜帶T4時間戳信息,從時鐘接收到該信息后通過T3、T4計算得到通信路徑傳輸延時。

在圖2主從時鐘交互過程中,定義變量offset為單向時鐘測量偏移時間,變量delay為通信路徑單向傳輸延時,可以得到

T2=T1+delay+offset

(1)

T4=T3+delay-offset

(2)

通過式(1)、式(2)可計算出delay、offset的值為

(3)

(4)

由式( 3 )、式( 4 )得到主從時鐘之間的delay、offset時鐘誤差后,從時鐘在下一時刻更新準確時間,從而完成主從時鐘時間同步。

2 ARP攻擊分析

ARP是一個位于TCP/IP協議棧中網絡層的地址解析協議[12]。在LTE-R三級時間同步網同步報文傳輸過程中,使用ARP協議將IP地址映射到相應的媒體訪問控制層對應的MAC地址,用于識別發送的每個幀的源、目的地址。ARP地址解析時利用ARP緩存表來保存通信設備之間IP地址到MAC地址的映射記錄,采用的是機械制臨時緩存原理,表中的IP地址和MAC地址也是隨時可以修改的,這樣很容易發生ARP欺騙攻擊[19]。

在LTE-R正常通信情況下,一級時鐘同步節點RBC為了得到二級時鐘節點eNodeB的MAC地址,廣播發送ARP請求報文,該報文包含RBC的MAC地址和IP地址,以及eNodeB的IP地址。eNodeB收到該請求后便向RBC發送ARP響應報文,該報文中包含eNodeB的MAC地址。RBC收到響應報文后建立一個ARP緩存表,將eNodeB的IP地址與接收到的MAC地址進行映射,實現一、二級時鐘節點間的同步通信。同理二、三級時鐘節點也同樣實現時間同步。

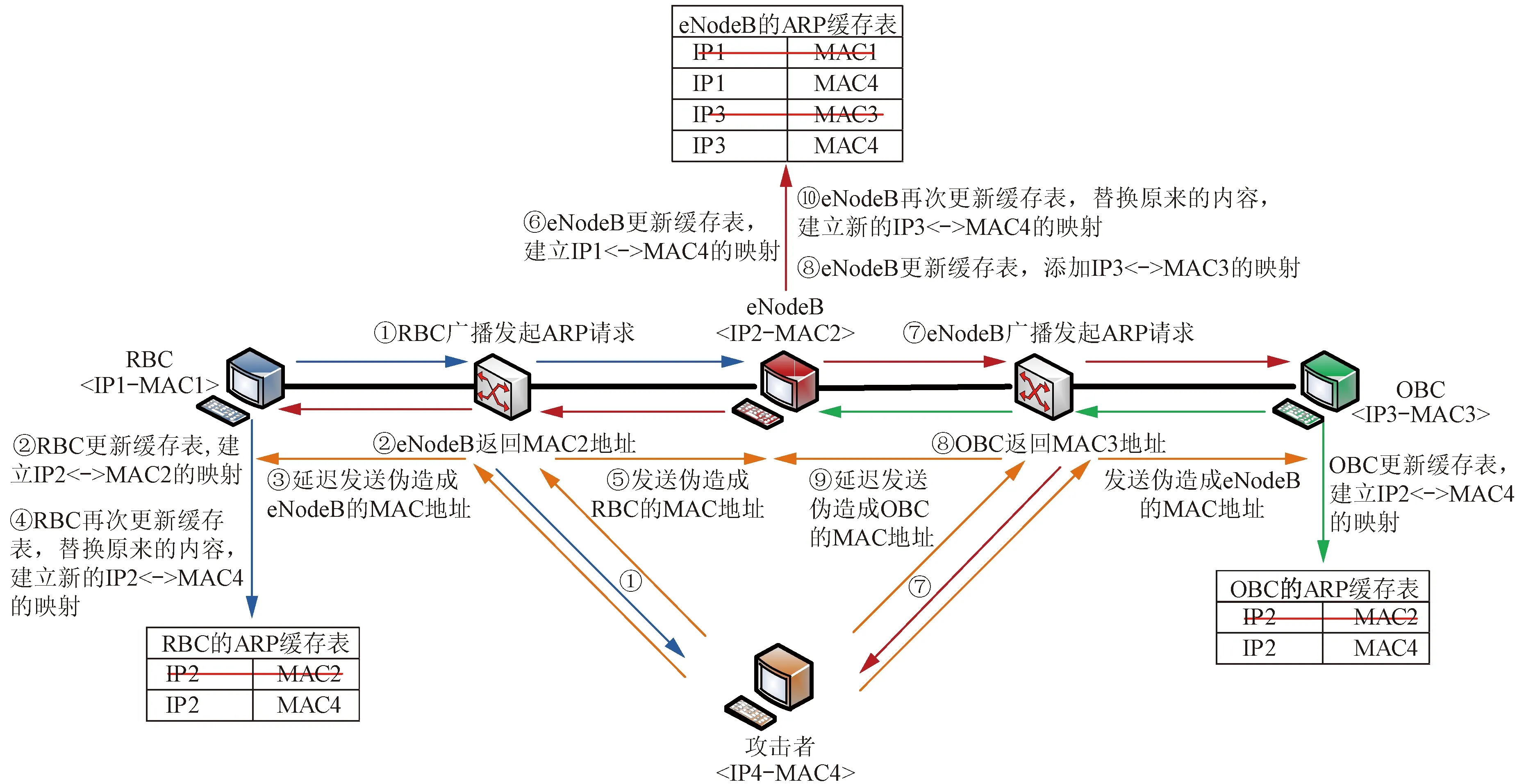

然而由于ARP協議具有廣播性、無序性、無認證等特點,使得攻擊者可利用這些漏洞在RBC、eNodeB、OBC進行同步報文交互的過程中發起ARP攻擊,就會影響LTE-R三級時鐘對時精度,嚴重時會導致整個LTE-R系統的癱瘓,從而對鐵路安全運行產生嚴重的后果[20]。在LTE-R時間同步過程中,攻擊者在RBC、eNodeB、OBC之間發起ARP攻擊的過程見圖3,分析如下: ①RBC向eNodeB采用廣播形式發送ARP請求報文,詢問eNodeB的MAC2地址; ②eNodeB在收到RBC的請求報文后,向RBC回復

圖3 LTE-R時間同步網協議受到ARP攻擊過程

3 SPN模型建立

本文在對LTE-R時間同步網協議脆弱性分析時,采用隨機Petri網(Stochastic Petri Net,SPN)理論進行建模。SPN是一種形式化系統性能分析理論,為系統的異步、同步、互斥等行為分析提供了數學理論依據,可對系統中不確定、并發的事件進行建模和分析,廣泛應用于工業控制系統等領域的可靠性分析[2]。

LTE-R時間同步網協議受到ARP攻擊后,RBC、eNodeB、OBC都錯誤地將攻擊者的MAC地址加入ARP緩存表,攻擊者作為中間人插入到LTE-R三級時鐘之間的通信中。攻擊者的插入可將RBC發送給eNodeB的PTP同步報文數據包進行攔截和篡改,任意擴大同步報文的偏移量,致使偏移量超出時間差閾值,最終導致LTE-R三級時鐘同步失敗。

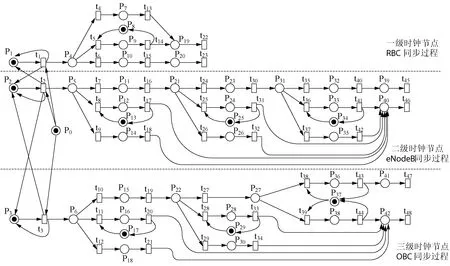

根據LTE-R時間同步PTP協議運行機理,結合ARP攻擊的特點,本文建立了基于SPN理論的ARP攻擊作用下的LTE-R時間同步過程脆弱性分析模型,見圖4,其中SPN模型庫所的定義見表1,變遷的定義見表2。

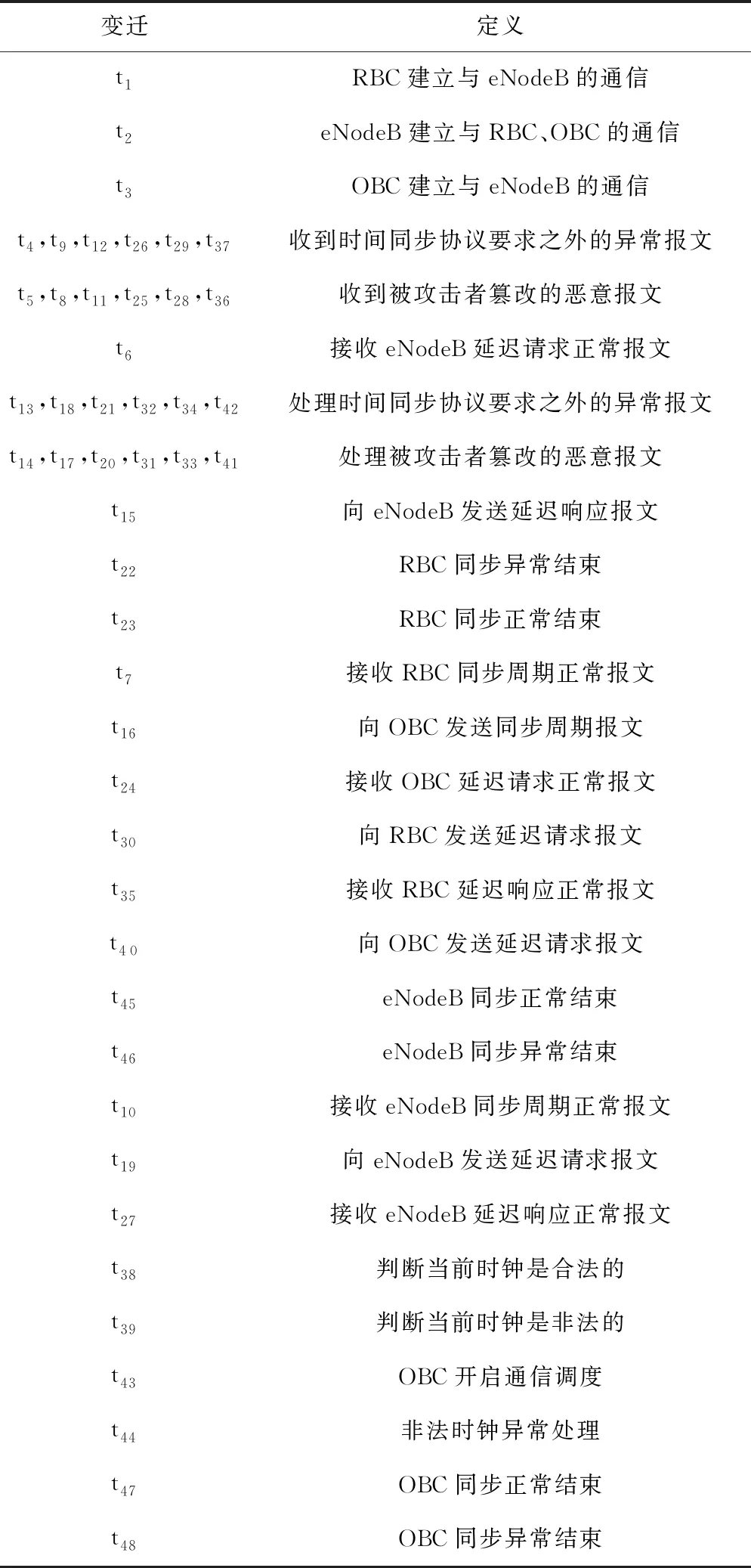

表2 變遷定義

圖4 ARP攻擊作用下的LTE-R時間同步SPN模型

表1 所有狀態庫所定義

圖4中,三級時鐘節點RBC、eNodeB、OBC分別在t1、t2、t3處采用PTP協議建立同步通信,此過程易受到ARP攻擊。ARP攻擊者P0作為中間人插入到三者之間的通信中,對三級時鐘交互過程中的PTP報文進行攔截和篡改。

當一級時鐘節點RBC處于等待接收eNodeB延遲請求報文狀態P4時,如果隨后接收到ARP攻擊影響的惡意報文或異常報文,則分別通過t4、t5進入異常處理P19狀態,此時會導致一級時鐘節點RBC時間同步異常,RBC處于異常守時事件t22。

在二級時鐘節點eNodeB與RBC、OBC同步過程中,eNodeB進入等待接收同步周期報文狀態P5,此時ARP攻擊會將同步周期報文進行攔截篡改,eNodeB將收到3種類型的報文,即同步周期正常報文t7、ARP攻擊篡改的惡意報文t8和異常報文t9,t8、t9經過異常處理后,eNodeB進入同步異常守時狀態P40,只有同步周期正常報文t7能正常處理,完成RBC與eNodeB的時鐘同步。

當三級時鐘節點OBC處于等待接收eNodeB同步周期報文P6時,同樣也將收到3種類型的報文,即被ARP攻擊者篡改的惡意報文t11、異常報文t12和正常報文t10。惡意報文和異常報文通過t20、t21處理后進入OBC異常結束狀態P42,此時OBC進入異常結束守時狀態;只有正常報文t10可正常處理,通過計算時鐘偏移和路徑延遲校準時間后,再通過同步偏差閾值判斷當前時間是否合法,如果合法將同步時鐘應用到當前設備P36,然后開啟通信調度P41,最終進入OBC正常結束變遷t47,否則進入OBC異常守時狀態。

4 LTE-R時間同步脆弱性分析

4.1 SPN與MC同構的LTE-R同步分析方法

LTE-R時間同步脆弱性分析時,采用SPN模型與馬爾科夫鏈(Markov Chain,MC)同構的方法進行分析[21],其步驟如下:

Step1將LTE-R時間同步網的SPN模型每一個標識,映射成馬爾科夫鏈MC中的每一個狀態。

Step2根據SPN模型中每條弧上標注的實際變遷實施速率λi,構造同構的馬爾科夫鏈MC狀態空間。

Step3根據MC狀態空間,建立狀態轉移概率方程組。定義X=[x1x2…xn]為MC中狀態穩態概率的行向量,可得方程組為

(5)

式中:Q為轉移速率矩陣;n為狀態的數量。

Step4求解式( 5 ),得到每個狀態的穩定概率P(Mi)=xi(1≤i≤n),根據求得的各狀態穩態概率對LTE-R時間同步網進行脆弱性分析。

4.2 構造LTE-R時間同步脆弱性SPN同構MC鏈

在圖4的SPN模型中,如果沒有受到ARP攻擊,則系統處于正常狀態,P1、P2、P3、P8、P13、P17、P25、P29、P34、P37中各有一個Token;如果發生ARP攻擊,庫所P0中也會含有Token。根據圖4中ARP攻擊下SPN模型不同變遷事件之間的關系,得到以下可達集:M1=(0,1,2,3,8,13,17,25,29,34,37);…;M14=(1,2,3,8,13,17,19,25,29,34,37);M15=(1,2,3,8,13,17,20,25,29,34,37);…;M17=(1,2,3,8,13,17,25,29,34,37,40);…;M19=(1,2,3,8,13,17,25,29,34,37,42);…;M32=(1,2,3,8,13,17,25,29,34,37,39);M33=(1,2,3,8,13,17,25,29,34,37,41)。

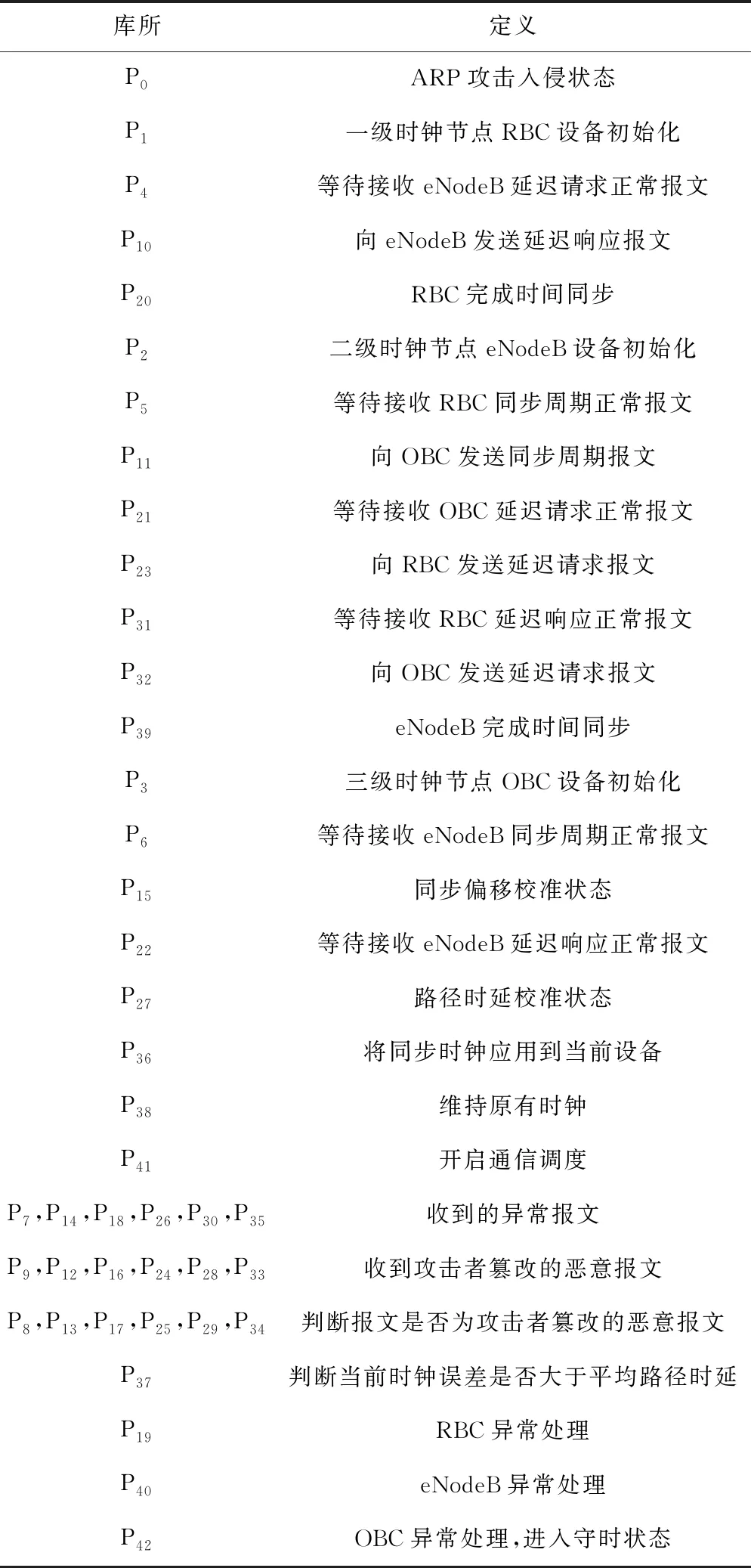

M1~M33用來表示SPN模型的33個變遷可達集,其中,M14代表一級時鐘節點RBC同步異常結束,M15代表一級時鐘節點RBC同步正常結束;M17代表二級時鐘節點eNodeB同步異常結束,M32代表二級時鐘節點eNodeB同步正常結束;M19代表三級時鐘節點OBC同步異常結束,M33代表三級時鐘節點OBC同步正常結束;其他為中間過渡變遷可達集。基于SPN與MC同構分析方法,依據圖4中SPN變遷之間的邏輯關系,定義相應的變遷實施速率λ1~λ48,得到與SPN同構的馬爾科夫鏈,見圖5。

圖5 與SPN模型同構的馬爾科夫鏈

設P(Mi)為LTE-R時間同步網協議SPN模型中各個Mi的穩態概率,根據圖5可得如下方程組

(6)

(7)

(8)

5 仿真結果分析

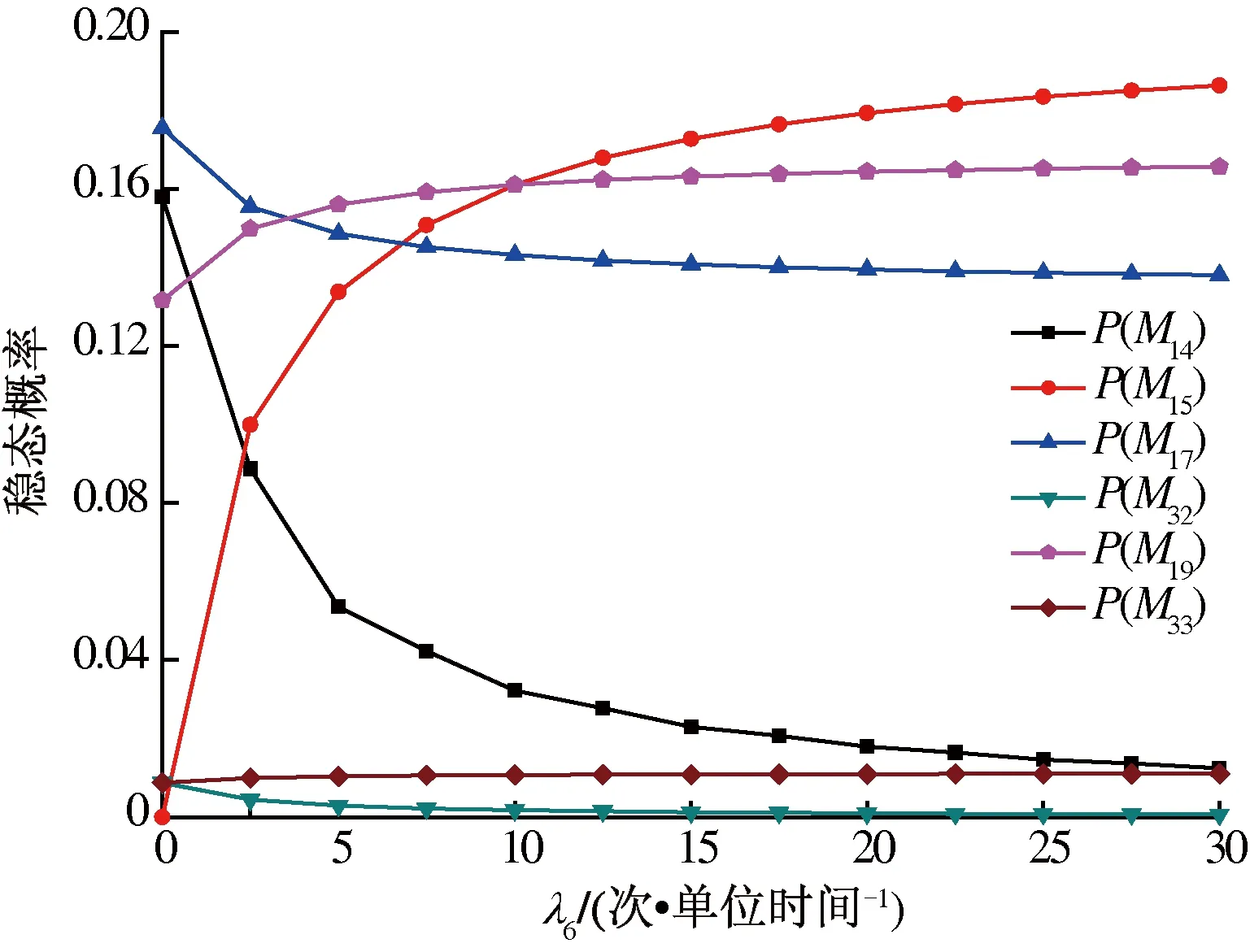

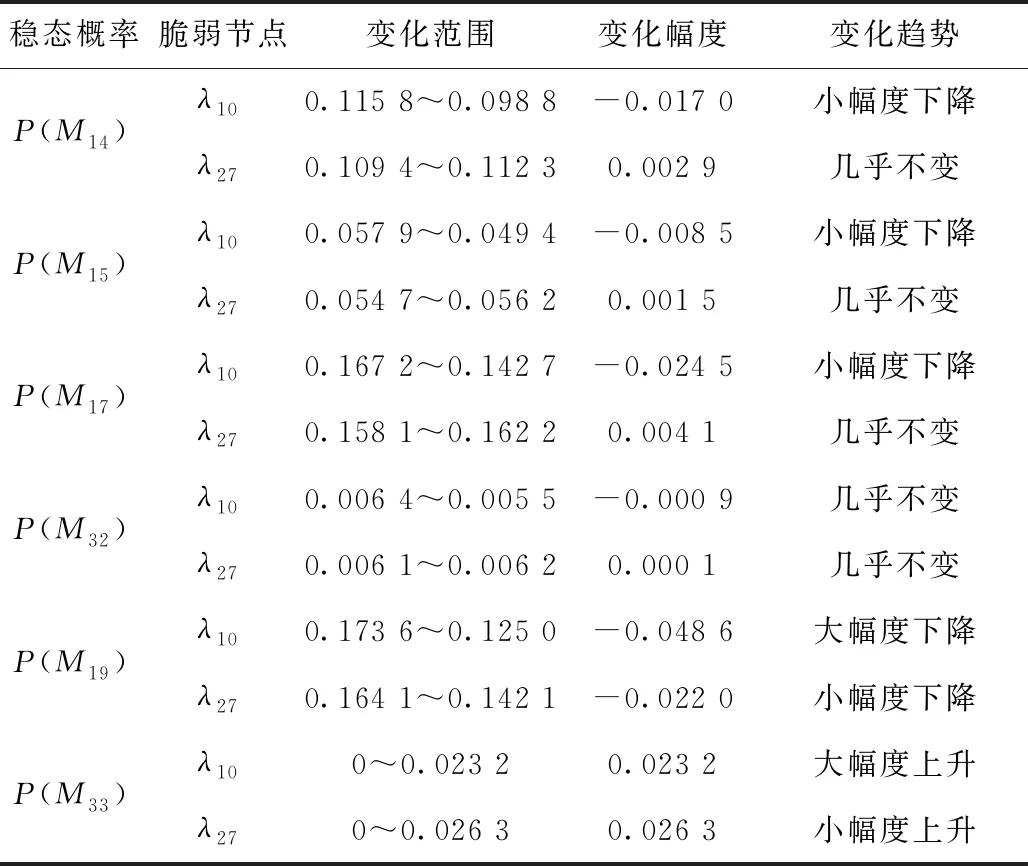

在時間同步過程中,各級時鐘節點在接收關鍵時間同步報文時容易遭受攻擊[20]。在LTE-R時間同步過程中,ARP攻擊主要發生在各級時鐘節點之間進行PTP報文交互的過程中,ARP攻擊可以作為中間人攔截和篡改來自各級時鐘節點的關鍵報文,導致同步失敗。對圖5中LTE-R時間同步馬爾科夫鏈進行脆弱性分析時,將LTE-R時間同步網協議中各級時鐘節點接收PTP時間同步報文的6個時刻作為同步過程的脆弱節點,見表3。

表3 LTE-R同步過程脆弱性的脆弱節點

根據表3,通過改變每個時鐘同步脆弱節點的平均實施速率λi值,并將其代入式(6)~式(8),可以分析得到脆弱節點事件與PTP協議異常、同步正常狀態穩態概率P(Mi)值之間的關系。通過對各級時鐘節點的異常、正常結束狀態的P(Mi)值的分析,從而實現對ARP攻擊狀態下的LTE-R時間同步網協議脆弱性的影響性分析。

5.1 RBC脆弱性分析

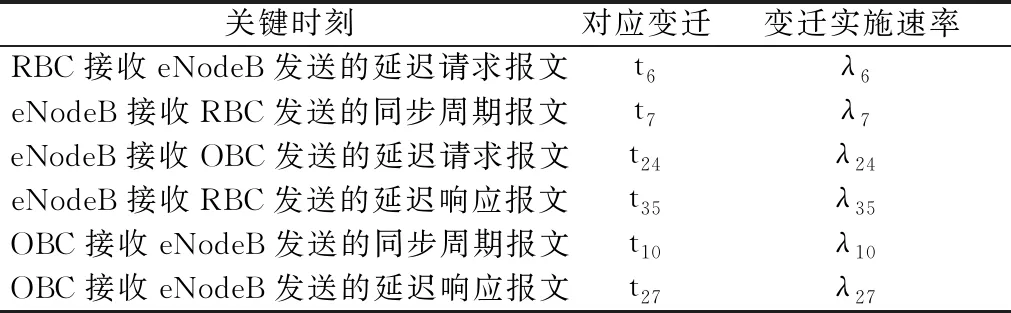

6個脆弱節點中,λ6作為RBC接收延遲請求報文的平均實施速率,將λ6的值取0~30,其他λi的值取1,依次求解,各穩態概率仿真結果見圖6,各結束狀態穩態概率變化見表4。

圖6 λ6變化時各穩態概率仿真結果

表4 λ6變化時各結束狀態穩態概率變化

由圖6和表4可以看出,隨著λ6逐漸增大,即ARP攻擊者發送延遲請求報文的速率逐漸增大,各級時鐘節點各結束狀態的穩態概率值均有所變化。其中對一級時鐘節點RBC的異常狀態穩態概率P(M14)和正常結束穩態概率P(M15)的變化幅度影響最大,這說明ARP攻擊對延遲請求報文的接收方RBC設備影響最大。RBC正常結束的穩態概率P(M15)會隨著λ6逐漸增大而增大,而異常結束的穩態概率P(M14)隨著λ6逐漸增大而減小。這是因為在PTP時間同步過程中,延時請求等事件呈現非周期性指數分布特性[2,22],指數分布事件的執行時間為t,其值大小為該事件的數學期望值,即t隨著λ6增大,單位時間內ARP的攻擊次數也逐漸增大,而ARP攻擊作用的時間t反而會減少,從而ARP攻擊中惡意報文攻擊作用到RBC的時間也會隨之減小,RBC受到攻擊的程度就會減少,所以其異常結束概率會顯著減小,而其正常概率會逐步增大。

5.2 eNodeB脆弱性分析

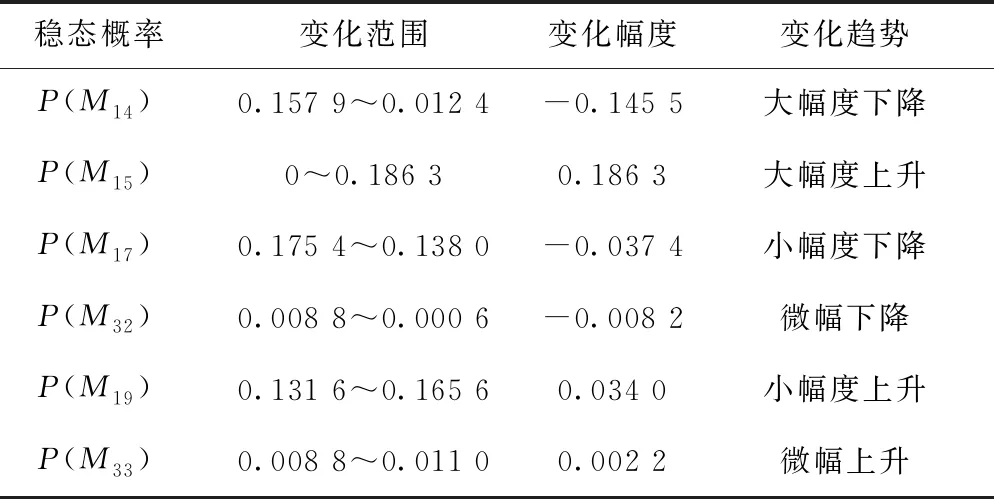

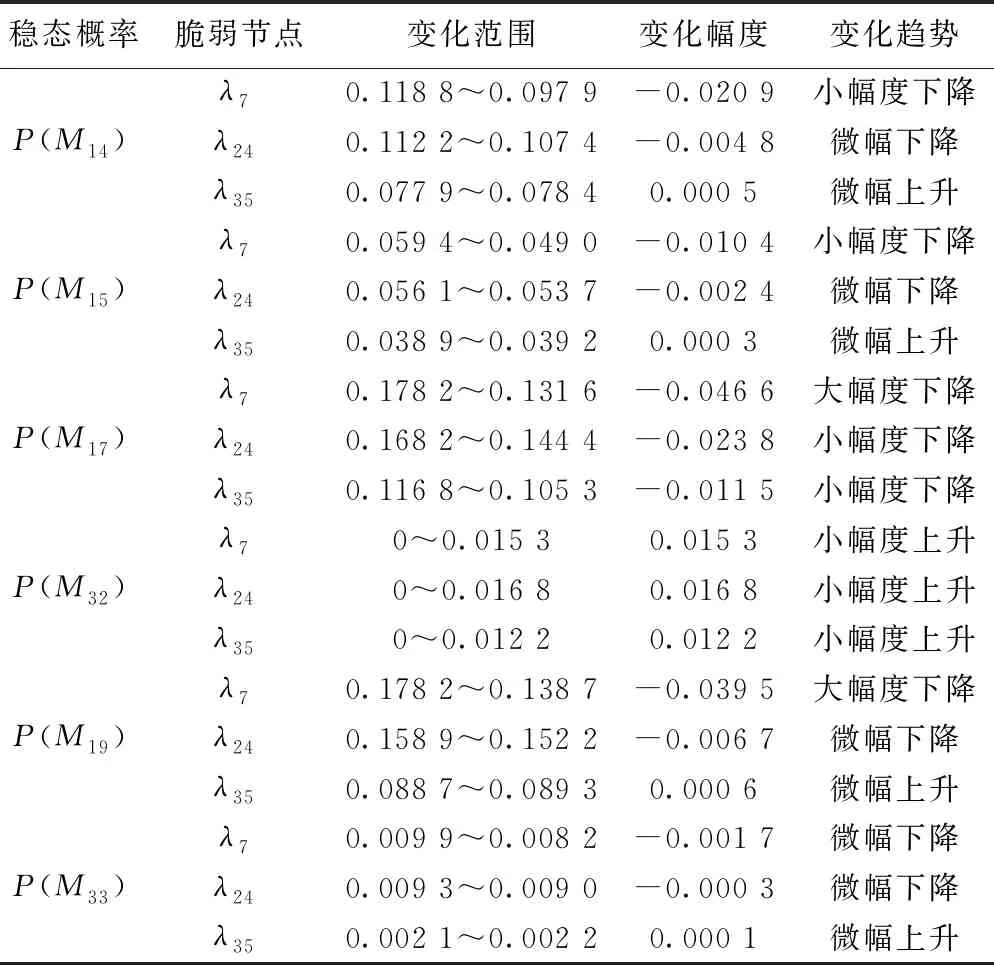

在脆弱節點中,λ7、λ24、λ35分別為eNodeB接收RBC、OBC同步周期與延遲請求PTP報文的實施速率,取值為0~30,將其他λi的值取1,依次求解,此時各穩態概率的仿真結果見圖7,各結束狀態穩態概率變化情況見表5。

圖7 λ7、λ24、λ35變化時各穩態概率的仿真結果

從圖7和表5可以看出,隨著λ7、λ24、λ35值的增大,二級時鐘節點eNodeB同步異常結束狀態穩態概率P(M17)呈現小幅度下降的趨勢,而同步正常結束狀態穩態概率P(M32)呈現出小幅度上升的趨勢。同時可以發現:在穩態概率P(Mi)相同的條件下,λ7、λ24、λ353種事件中,由λ7變化引起的P(Mi)值變化的幅度最大,這說明eNodeB在接收RBC發送的同步周期報文時,受到ARP的攻擊影響較大。這是因為λ7同步周期報文發生在PTP同步偏移測量階段,此時PTP報文會以較短的時間為周期進行發送,由ARP攻擊造成的偏移誤差會在短時間內迅速累積最終超過一定安全閾值,導致同步過程失敗[22]。

表5 λ7、λ24、λ35變化時各結束狀態穩態概率變化情況

5.3 OBC脆弱性分析

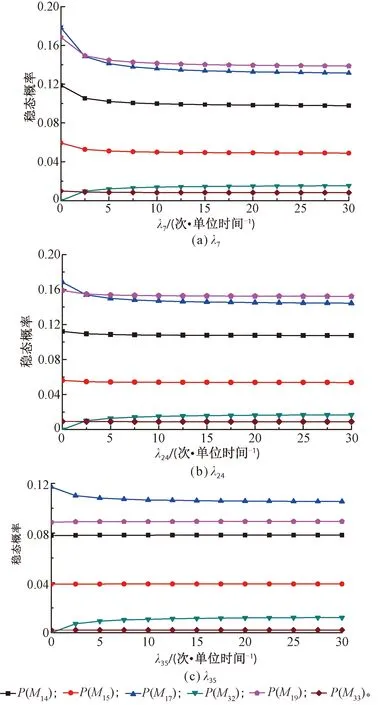

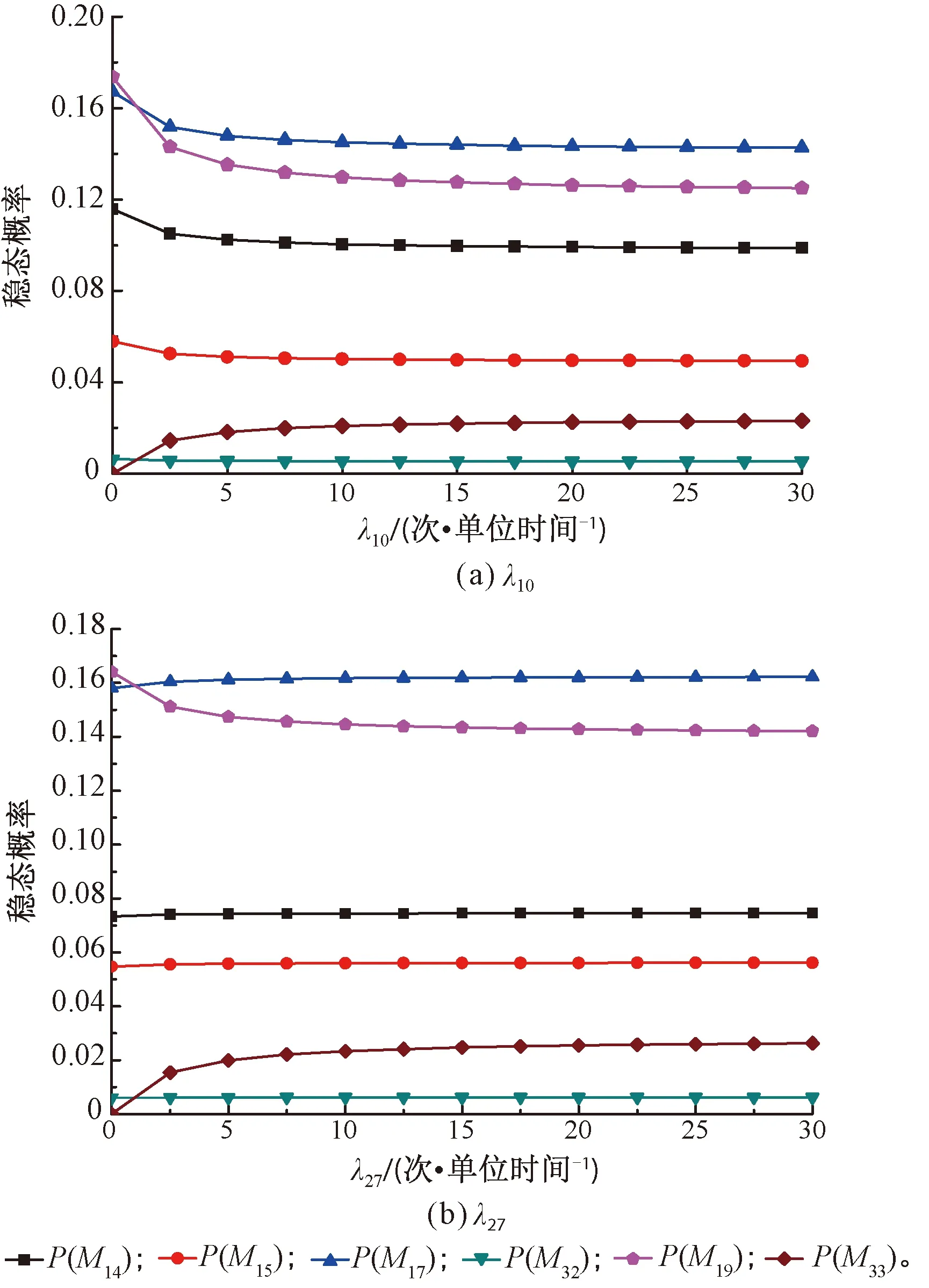

在脆弱節點中λ10、λ27分別為OBC等待接收eNodeB同步周期報文、延遲響應報文的實施速率,將λ10、λ27的值分別取0~30,其他λi的值取1,依次求解,各穩態概率仿真結果見圖8,各結束狀態穩態變化情況見表6。

圖8 λ10、λ27變化時各穩態概率的仿真結果

表6 λ10和λ27變化時各結束狀態穩態變化情況

從圖8和表6可以看出,λ10、λ27對OBC同步狀態影響較大。從圖8(a)可以看出,隨著實施速率λ10逐漸增加,RBC、eNodeB、OBC 3個設備對應的各結束狀態穩態概率均有所波動,其中OBC異常結束狀態P(M19)的變化最大,變化幅度達到0.04,OBC異常結束狀態P(M33)的變化幅度也達到了0.02。從圖8(b)可以看出,隨著實施速率λ27逐漸增加,除了OBC對應的結束狀態穩態概率P(M19)、P(M33)變化幅度達到0.02外,其他設備的穩態概率變化平穩。

5.4 LTE-R時間同步網脆弱性分析與性能比較

通過對上述RBC、eNodeB、OBC各級時鐘節點異常、正常結束狀態穩態概率值的綜合分析可以發現:對于LTE-R三級時鐘節點的穩態概率,隨著脆弱節點攻擊平均實施速率的增加,均呈現出先增加或減小最后趨于平緩的趨勢。這種變化趨勢是由馬爾科夫鏈的收斂定理決定的,即對于不可約且非周期的有限狀態馬爾可夫鏈,存在著唯一的平穩分布[23]。不可約性是指如果一個馬爾可夫鏈的狀態空間僅有一個連通類,其演變過程中隨機變量可以在任意狀態間轉移。對于圖5所示的LTE-R脆弱性MC中,其馬爾科夫鏈模型包括33個狀態,屬于有限狀態馬爾科夫鏈,并且這33個狀態之間通過不同變遷實施速率連接,屬于同一個連通圖類,滿足不可約性。非周期性是指馬爾科夫鏈中隨機變量之間不存在簡單重復的回路轉換。對于圖5時間同步MC模型中各個狀態之間無自環回路,滿足非周期性。以上分析說明,本文構建的LTE-R時間同步脆弱性馬爾科夫鏈滿足收斂定理,所以穩態概率隨著攻擊平均實施速率的變化最終趨于平緩。

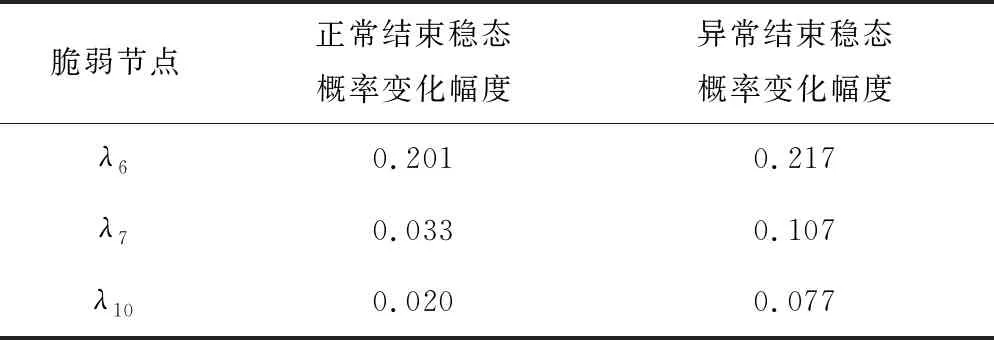

為找出對LTE-R時間同步協議影響最大的脆弱節點,選擇RBC、eNodeB、OBC中分別影響最大的關鍵報文事件λ6、λ7、λ10,將其所有的正常、異常結束狀態穩態概率的變化幅度累計相加,比較λ6、λ7、λ10變化對整個同步過程各結束狀態穩態概率的影響,比較結果見表7。

表7 λ6、λ7、λ10對結束狀態穩態概率的影響

由表7可見,因RBC接收eNodeB發送的延遲請求報文λ6變化導致各結束狀態穩態概率變化的幅度是最大的,其次是λ7和λ10,這說明在LTE-R時間同步網中,一級時鐘節點RBC接收ARP攻擊狀態下的報文最能影響LTE-R時間同步網協議的脆弱性,然后依次是二級時鐘節點eNodeB和三級時鐘節點OBC。該結論與文獻[15]中通過搭建實驗性測試平臺對PTP同步報文進行ARP欺騙攻擊得出的結論相一致。文獻[15]使用2臺運行Ubuntu Linux 17.1的Intelx86的服務器搭建PTP實驗測試平臺,并通過使用Scapy工具構建欺騙數據包來模擬真實的ARP攻擊,得到當針對PTP某節點發起攻擊時,時序網絡層次結構低于該節點的所有節點都會受到影響的結論,即在本文LTE-R時間同步網協議脆弱性因素中,與二、三級時鐘節點eNodeB、OBC在偏移測量階段受到ARP攻擊對協議造成的影響相比,一級時鐘節點RBC作為協議的主時鐘設備,其受到ARP攻擊對協議造成的影響是最大的。本文所得結論與文獻[15]實驗所得結論相一致,證明了本文LTE-R時間同步網協議脆弱性分析模型的有效性。

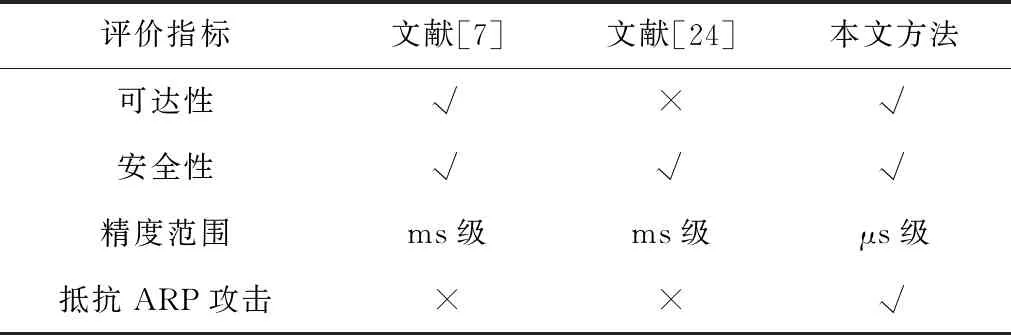

為進一步對比驗證本文脆弱性分析方法的有效性,與鐵路時間同步脆弱性分析文獻[7]、文獻[24]方法進行比較分析。文獻[7]采用著色Petri網和逆向狀態分析法對鐵路時間同步網協議進行了安全性分析。文獻[24]采用模糊貝葉斯網絡分析方法對鐵路時間同步網三級時鐘可靠性進行了分析。通過不同方法對比分析,得出可達性、安全性、精度范圍、抵抗ARP攻擊等性能比較結果見表8。

表8 不同方法分析性能比較

從表8可以看出:3種方法均可以實現對鐵路時間同步網的安全性分析。在對可達性分析時,文獻[7]通過對時間同步協議采用著色集定義交互仿真方法,可以實現毫秒級的精度分析;文獻[24]構建了基于貝葉斯網絡的鐵路三級時鐘同步分析模型,但貝葉斯網絡作為因果推理網絡,本身具有因果約束局部性的特點,即網絡推理時子節點只受到直接前驅雙親節點的影響,而與其他事件節點無關,從而導致無法實現可達性分析;而本文方法采用SPN與馬爾科夫鏈同構的方法,實現了不同LTE-R脆弱性事件之間的可達性,并且時間精度能夠達到亞微秒級。在對抵抗ARP攻擊分析時,文獻[7]能夠實現對NTP時間協議的入侵檢測,但無法實現對ARP攻擊的分析;同樣文獻[24]也無法實現對ARP攻擊的分析;而本文方法可以實現對LTE-R下的ARP攻擊分析。

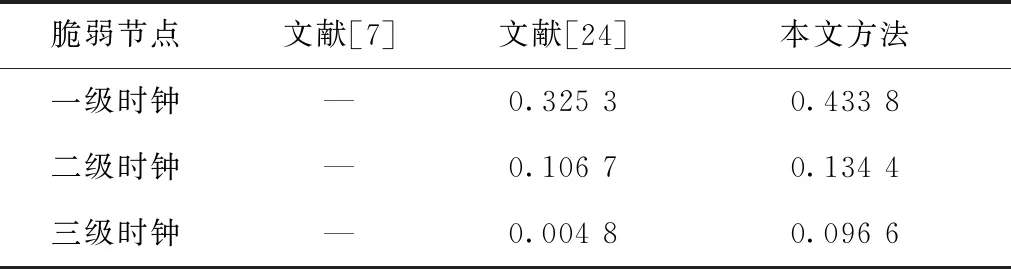

為了進一步對不同比較方法進行量化分析,以穩態概率變化幅度作為評價指標進行量化分析。根據設備故障修復率與穩態概率的轉換關系[25],并結合鐵路時間同步網三級時鐘故障幾率0.0205、0.005、0.0002[24],求解得到鐵路時間同步網三級時鐘設備穩態概率變化幅度值,見表9。

表9 不同方法所得穩態概率變化幅度比較

由表9可以看出,文獻[7]采用著色Petri網方法只能實現對鐵路時間同步網的狀態可達性分析,無法實現對脆弱性節點穩態概率變化幅值的定量分析,這是因為著色Petri網方法中變遷事件無法表達隨機概率事件,因此文獻[7]無法得到有效定量分析。穩態概率的變化幅度值刻畫了系統分析時變化的波動性,揭示了系統狀態的概率變化幅度大小,其值越大,表明系統越脆弱,該值的大小反映出系統脆弱性分析的能力。從表9中亦可看出,采用本文方法得到的各脆弱節點穩態概率變化幅度值明顯高于文獻[24]模糊貝葉斯方法,從而說明了本文方法明顯優于文獻[24]方法,能夠更好地實現對ARP攻擊狀態下的LTE-R時間同步網協議的脆弱性分析。

5.5 安全策略

通過上述分析,得到了ARP攻擊下LTE-R三級時鐘節點的實施速率與PTP協議同步正常、異常之間的關系曲線,定量得到了影響LTE-R時間同步網協議脆弱性的關鍵因素。因此,對于LTE-R時間同步網的三級時鐘節點設備,尤其是一級時鐘節點RBC,為了降低該LTE-R時間同步網受到ARP攻擊的概率,應盡量避免由于ARP請求數據包廣播發送導致被攻擊者侵入的情況,可以采用如下策略來應對ARP攻擊:

(1)在RBC同步時,可以將ARP緩存表自動添加映射關系改為根據判斷驗證添加。此外,RBC、eNodeB在收到多個IP相同MAC不相同的ARP響應報文后,應當向響應報文的主機發送ICMP探測數據包,只有在IP、MAC地址都匹配的情況下才能更新緩存表。

(2)為RBC、eNodeB建立數字身份,使用身份驗證網關,以確保eNodeB、OBC只接受具有正確數字身份的RBC、eNodeB發送的PTP時鐘報文。

(3)采用三級混合密鑰安全認證的形式加強LTE-R三級時鐘同步協議安全。

6 結論

LTE-R作為我國下一代高速鐵路無線通信系統,其全IP的扁平化架構極易受到ARP攻擊,對LTE-R時間同步網進行脆弱性分析研究,對于保障列車運行安全具有重要的理論意義和現實意義。本文利用隨機Petri網理論對ARP攻擊狀態下的LTE-R時間同步網協議的脆弱性進行了建模仿真,采用馬爾科夫鏈同構的方法,得到影響協議脆弱性的相關變遷平均實施速率與協議各結束狀態穩態概率之間的關系曲線,得出以下結論:

(1)鐵路時間精確PTP協議受ARP攻擊會造成極大影響,在三級時鐘節點等待接收關鍵PTP報文時刻最為脆弱,如果在這個關鍵時刻受到ARP攻擊會對整個同步過程造成較大的影響。

(2)對于二級時鐘節點eNodeB和三級時鐘節點OBC來說,在協議運行的偏移測量階段接收到的報文,其受到ARP攻擊對協議造成的影響會比在延遲測量階段要大。

(3)在LTE-R時間同步網協議脆弱性因素中,一級時鐘節點RBC受到ARP攻擊的影響最大。與二、三級時鐘節點eNodeB、OBC在偏移測量階段受到ARP攻擊對協議造成的影響相比,一級時鐘節點RBC作為協議的主時鐘設備,其受到ARP攻擊對協議造成的影響是最大的,該結論與文獻中的實測結果相一致,并與其他方法相比較,進一步驗證了本文SPN分析模型的有效性。

(4)為避免ARP攻擊對同步過程造成影響,建議采用ARP緩存表安全驗證、數字簽名、三級混合密鑰安全認證等方法以提高LTE-R三級時鐘同步協議的安全性。