基于多解析器的域名隱私保護機制

吳一銘,王偉,延志偉,汪洋

1.中國科學院計算機網絡信息中心,北京 100190

2.中國科學院大學,北京 100049

3.中國互聯網絡信息中心,北京 100190

引 言

作為互聯網重要的基礎架構,域名系統(DNS)承擔了地址映射的重任,DNS解析這一過程完成域名到IP地址的轉換[1],是幾乎一切互聯網行為的必要前置步驟,隨著物聯網的發展,DNS還將被用來進行物聯網標識解析[2]。但在1983年DNS誕生之初,其協議設計[3]并未考慮數據完整性保護和隱私保護,在鏈路上明文傳輸的DNS報文內容可以被中間人輕易地竊聽和篡改。

隨著DNS的安全性和隱私性問題越發迫切,互聯網工程任務組(IETF)已經推動了多項DNS隱私保護協議的標準化工作,例如DTLS上的DNS,TLS上的DNS(DoT)[4]和HTTPS上的DNS(DoH)[5]。這些方案采用的基本技術原理是一致的,就是通過加密協議傳輸原本的DNS報文。雖然這些加密方案都妥善地解決了DNS在傳輸鏈路上面臨的安全和隱私威脅,但它們的實現和部署方式將為傳統DNS的解析模型帶來重大變化[6]。

本文研究的主要內容為DNS多解析器機制中的解析器選擇策略。多解析器機制是一種實現于客戶端的輕量級DNS隱私保護方案,通過DNS請求分散進行集中化避免和DNS服務端用戶隱私保護。解析器選擇策略是多解析器機制的核心問題。本文首先對DNS的隱私問題和集中化趨勢等背景知識進行介紹,并對DNS隱私保護方案和相關研究工作進行梳理。之后對多解析器機制中的解析器選擇策略進行了深入研究,通過解析記錄表和基于ping延遲的權重計算對輪詢方法進行改進,并設計實驗將本文的方法與之前的傳統輪詢方法和哈希方法進行橫向對比。實驗結果表明,本文設計的輪詢方法可以有效地將DNS請求均勻分散在多個解析器之間,加權輪詢法則取得了顯著的性能優化,相比簡單的輪詢方法和哈希方法有著明顯的改進。

1 背景

1.1 傳統DNS的隱私威脅

DNS的主要功能是將人類可讀的域名轉換為對應的IP地址。DNS服務主要由三個部分組成:域名空間和資源記錄、權威服務器、遞歸服務器。用戶與遞歸服務器直接溝通,由遞歸服務器完成后續的解析工作并返回解析結果。

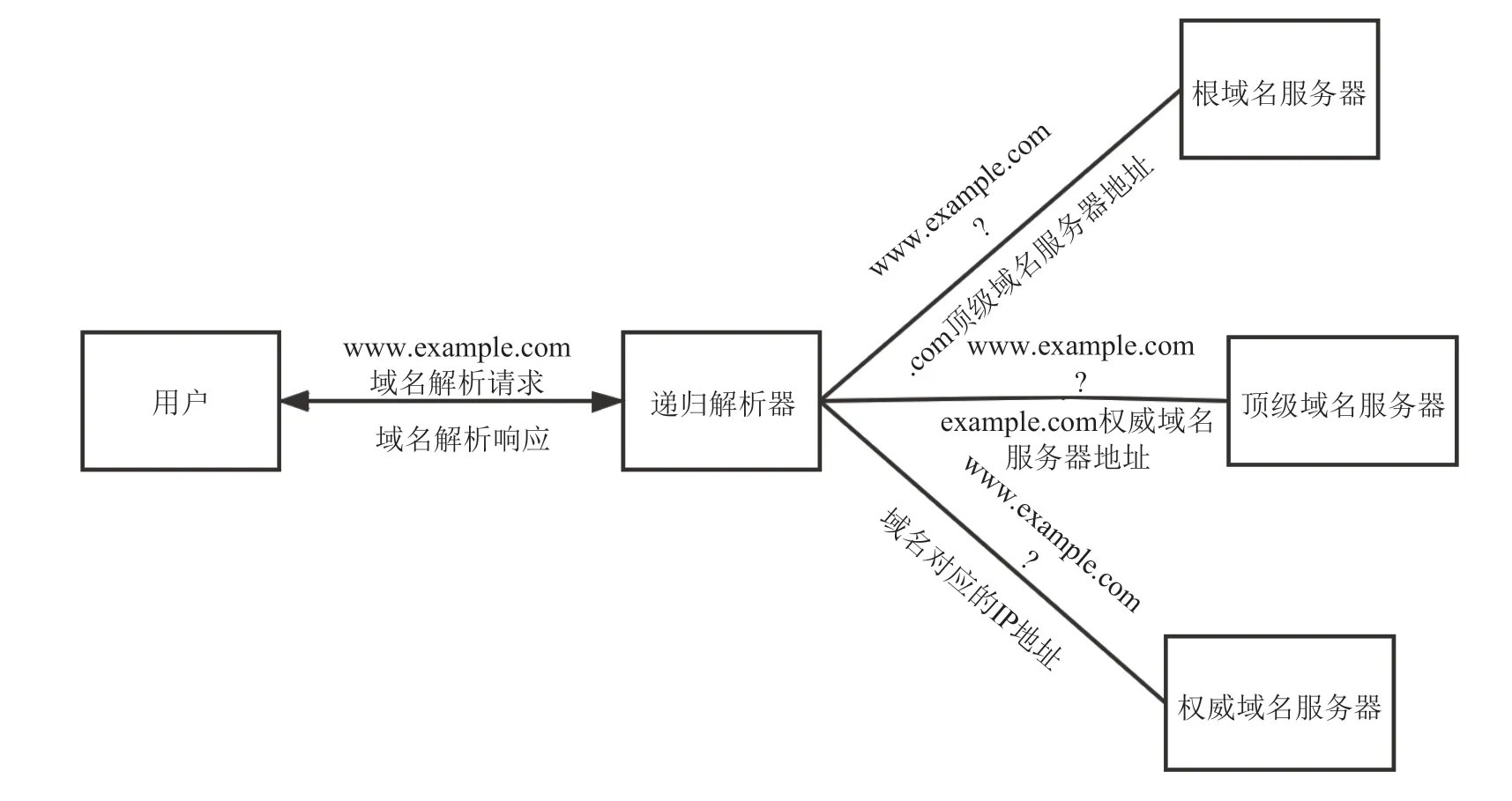

本文以查詢www.example.com為例,介紹傳統DNS在查詢A記錄時的解析過程,如圖1所示。

圖1 DNS解析過程Fig.1 DNS resolution process

(1)客戶端向遞歸解析器發送查詢請求;

(2)遞歸解析器檢查緩存中是否有對應記錄,如存在則直接返回結果,如不存在則向根域名服務器發送查詢請求;

(3)根域名服務器向遞歸解析器返回.com頂級域名服務器的地址;

(4)遞歸解析器向.com頂級域名服務器發送查詢請求;

(5).com頂級域名服務器向遞歸解析器返回example.com權威域名服務器的地址;

(6)遞歸解析器向example.com權威域名服務器發起請求;

(7)example.com權威域名服務器向遞歸解析器返回www.example.com對應的IPv4地址;

(8)遞歸解析器向客戶端返回結果。

如前所述,這些傳統的DNS解析并沒有進行加密,所有的查詢和響應都以明文的形式暴露在鏈路上,因此導致了許多安全和隱私問題[7]。以上述流程為例,在用戶和遞歸解析器的通信過程中,用戶的IP和請求的域名www.example.com會同時暴露在鏈路上,同一網絡下的攻擊者可以輕易地獲取用戶的隱私數據,甚至對請求和響應內容進行篡改。除鏈路上的隱私泄露以外,在解析器方面也存在著隱私風險,域名解析請求中包含的用戶隱私信息對解析器是可見的,解析器可以在向用戶提供DNS服務的同時對用戶隱私進行收集和濫用。

1.2 DNS加密與集中化趨勢

針對鏈路上的隱私泄露問題,已經出現了很多基于加密的DNS傳輸方法并已推出了相關標準,例如DoT和DoH,可以有效避免DNS攜帶的用戶隱私在鏈路上明文暴露。

對DNS消息進行加密以避免傳輸鏈路上的信息暴露能使得所有有隱私意識的互聯網用戶受益,但是對DNS報文進行加密不能阻止解析器看到用戶的網站域名訪問記錄,用戶的隱私依然面臨著來自解析器方的威脅。另一方面,DNS加密傳輸得到廣泛部署的一種可能后果是導致DNS流量集中涌向少部分加密解析服務提供商。

傳統DNS中遞歸解析器通常由用戶各自的網絡服務提供者進行分配,在用戶切換網絡接入點時(例如在公司、住處,以及移動網絡之間切換),用戶使用的遞歸解析器也可能改變,而DNS加密的出現和實現方式改變了這一情況。2020年2月Mozilla與Cloudflare合作為美國的所有Firefox用戶默認啟用了DoH[8],這一舉措引發了業界的爭議和擔憂。在目前的與瀏覽器結合的實現方式中,開啟DoH的瀏覽器用戶在切換網絡接入點時遞歸解析器依然保持不變,用戶的全部域名解析歷史都會被DoH解析器收集。雖然用戶可以自主選擇該解析器的提供者,但無論如何選擇,用戶最終總是要將自己的全部網頁瀏覽歷史記錄對其選擇的解析器呈現。如果該解析器惡意地將收集到的DNS查詢記錄用于非法目的,就會對用戶的隱私造成嚴重威脅,而一般用戶很難判斷某個解析器是否值得信任。惡意的解析器不僅會威脅個人隱私安全,而且當其獲取足夠大的用戶流量后,可以對一片區域、一個國家甚至全球范圍的用戶進行分析和侵害。除了隱私威脅問題以外,集中化的解析模型下解析服務單點失效[9]也將造成大范圍的嚴重影響。

2 相關工作

2.1 DNS隱私威脅研究

RFC 3833[10]將DNS面臨的安全威脅分為3個部分,包括:DNS傳輸鏈路上的安全通信威脅,拒絕服務攻擊(DoS/DDoS),以及利用DNS服務器軟件的漏洞對DNS服務器進行攻擊。ROSSEBO J等人對DNS隱私被利用的方式進行了分析,發現一些組織和公司通過收集用戶DNS數據來建立用戶畫像,設計商業行為[11]。KONINGS B等人通過在校園網進行實驗,發現用戶真實姓名、用戶設備名稱等敏感信息也會伴隨DNS隱私一同泄露[12]。BANSE C等人對基于流量的行為跟蹤技術做出了研究,使用貝葉斯模型和DNS數據對用戶進行跟蹤,實驗結果表明,通過DNS數據可以準確的分析用戶行為[13]。

2.2 鏈路上DNS隱私保護研究

為了解決鏈路上的DNS隱私問題IETF推動了多項DNS加密協議的研究與標準化工作,其中主要的成果就是DoT和DoH。這些加密傳輸方案為DNS提供傳輸過程中的數據完整性保護和隱私保護。

DoT基于TLS來對DNS請求交互報文進行加密,可以保證DNS查詢結果不會被竊聽和篡改。但是由于 DoT 會占用一個單獨的853端口,網關可以通過限制這個端口流量來限制 DoT 的查詢。這一弱點使得推廣過程中ISP方面的阻力變得不可忽視。

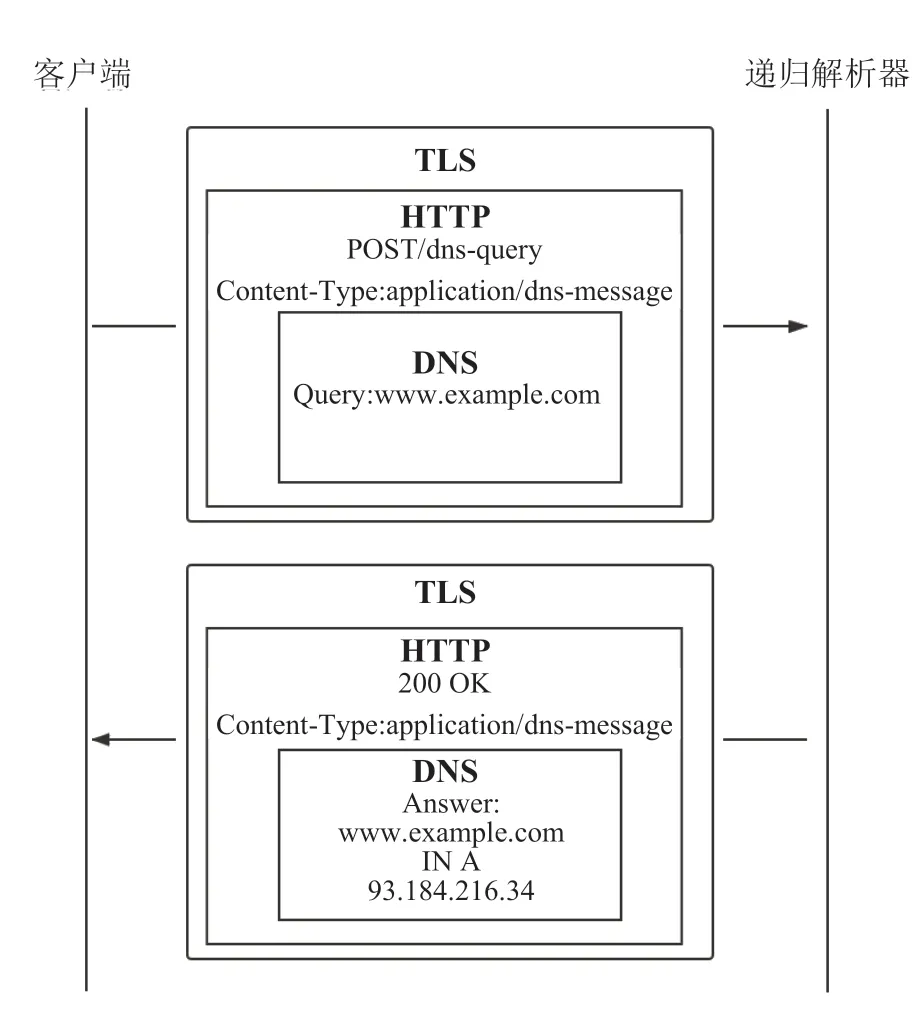

DoH是目前廣受歡迎且具有代表性的域名解析安全增強方案[14],其使用加密的HTTPS協議進行DNS解析請求,如圖2所示,保護了用戶的域名解析請求和接收到的響應,最終達到保護DNS數據完整性和隱私性的目的。雖然HTTPS帶來了額外的鏈接成本和傳輸開銷,但通過鏈接復用等手段可以有效地提高DoH的性能表現,其相比傳統DNS的額外延遲是可以接受的。

圖2 DoH通過安全的HTTPS傳輸DNS報文Fig.2 DoH transmits DNS messages over secure HTTPS

DNS加密傳輸方案作為目前解決DNS隱私問題最為可行的辦法,成為了近期DNS隱私保護方向的研究熱點,國內外已經針對DoT和DoH開展了很多研究工作。B?TTGER等人對DoH的性能表現和額外開銷進行了測量,并評估了DoH對網頁加載時間的影響[15]。LU等人對DoT和DoH的部署情況和傳輸性能進行了廣泛測量,并對DNS加密傳輸的互操作性進行了研究[16]。SHULMAN等人討論了DNS加密傳輸方案在部署時可能面臨的困難,對DNS加密傳輸的隱私保護效益、互操作性和額外開銷進行了分析[17]。

2.3 服務端DNS隱私保護研究

在防止DNS解析服務提供者對用戶隱私進行收集的研究中主要有兩種思路:通過代理的方式防止DNS服務端得到用戶的IP,通過改變用戶的請求方式來避免服務端收集用戶的真實完整行為歷史。

其中基于代理的方式有ODNS和ODoH, P SCHMITT等人提出了ODNS(Oblivious DNS)[18],使用ODNS名稱空間的權威服務器作為用戶的遞歸解析器,通過額外的模糊層避免這些解析器獲得用戶的IP地址。SINGANAMALLA等人提出了ODoH(Oblivious DNS over HTTPS)[19],通過代理的方式增強了DoH,DoH服務器僅能獲取代理服務器的IP而無法獲得用戶的IP,同時加密的DoH可以確保代理服務器僅能獲取用戶的IP而無法觀察到用戶請求的內容。因此這一機制有效保護用戶隱私的前提是代理服務提供者和DoH服務提供者不能相同。

通過改變用戶請求方式來實現用戶隱私保護的方案均實現于DNS客戶端內,可以保證與現有DNS體系的兼容,屬于輕量級隱私保護方案。ZHAO等人對傳統DNS 解析的整個流程進行了分析,對每個步驟存在的DNS隱私泄露風險進行了總結,并提出了范圍查詢(Range Query)[20],使用冗余的查詢來隱藏用戶真正的查詢意圖。NP HOANG等人提出了K-resolver[21],通過基于哈希法的請求分散策略避免單個解析器對用戶請求歷史的完整收集。AUSTIN HOUNSEL等人分析了與DNS加密和集中化相關的爭議和隱私問題,并對請求分散策略中遞歸解析器的選擇方法進行了對比研究[22]。

3 多解析器機制中的選擇方法研究

使用多解析器機制對用戶的DNS請求進行分散的過程中,解析器的選擇方法是機制的核心問題。不同的選擇方法直接決定了請求分散的效果和用戶感知到的域名解析體驗。

常用的解析器選擇方法有哈希法、輪詢法和隨機法。其中哈希法將域名映射到候選解析器上,可以保證域名和解析器的固定對應關系。輪詢法在每次用戶發起域名解析請求時在候選解析器列表中進行輪詢。隨機法即每次選擇解析器時進行隨機選擇。如文獻[22]中所述,在目前的選擇方法中,僅有哈希法可以實現域名與解析器的固定化,即多次對同一個域名發起請求,每次選擇的解析器都為同一個。而缺少固定化的選擇方法在足夠多的解析次數后,每個候選解析器最終都能觀察到用戶的全部域名訪問記錄。

本文提出一種改進的解析器輪詢選擇方法。改進的輪詢方法通過增加一個解析記錄表來實現域名和解析器的固定對應,記錄表保存用戶的所有域名解析歷史。當一個新的解析請求到來時,檢查其中包含的域名是否被某個解析器處理過。如存在處理記錄,則為了保持該域名與其相關解析器的固定關系,繼續使用之前的解析器處理本次請求。如不存在相應的記錄,則由輪詢算法選擇處理該域名請求的解析器,完成解析后增加新的記錄。

相比哈希法,輪詢法可以實現更高的請求分散效果。此外,輪詢法可以通過選擇合適的指標,引入權重系數后優化為加權輪詢法,提高多解析器機制的整體域名解析速度。

3.1 基于改進輪詢的多解析器機制設計

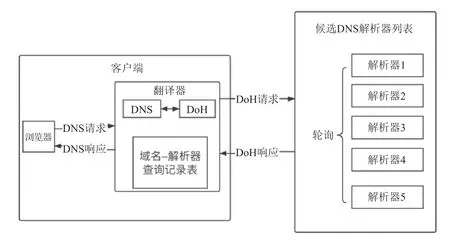

本文實現的機制沒有改變DNS層次結構的任何其他組件或DoH協議本身,僅研究在客戶端實現多解析器查詢方案來達成分散用戶隱私的設計目標。在大多數現有的DoH實現中,DoH客戶端被集成在了瀏覽器內。而本文為了實現更通用的設計且便于代碼實現,對多解析器機制進行獨立實現,與瀏覽器解藕。通過修改操作系統的DNS遞歸解析器地址配置,所有DNS解析請求會被發送至一個本地的DNS-DoH翻譯器,由翻譯器向遞歸解析器發起DoH請求并向請求者返回DNS結果。DNS和DoH報文的轉換過程發生在本地,所以不會出現明文暴露在鏈路上的問題。

本文的多解析器方法在進行解析器選擇時主要考慮的因素是候選解析器的選擇方式以及域名和遞歸解析器的固定化,固定化通過對域名-解析器查詢記錄表的檢查和更新實現,最終設計如圖3所示。

圖3 多解析器機制設計Fig.3 Multi-resolver mechanism design

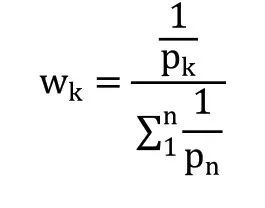

在候選解析器選擇方式上,采用樸素的輪詢方式可以使用戶的域名查詢隱私在各解析器之間均勻分布。采用基于ping值的加權輪詢方式可以使用戶獲得更好的域名解析服務體驗。權重計算公式如下:

以一個實際場景為例對整個流程進行詳細介紹。現有用戶使用瀏覽器多次訪問了兩個域名a.com和b.com,考慮用戶訪問順序、訪問時間間隔和用戶側緩存過期等因素,設最終瀏覽器發起的域名解析請求順序如下[a.com, b.com, a.com],則本文實現的多解析器機制工作情況如下:

(1)瀏覽器發起DNS解析系統調用,操作系統根據配置的DNS解析器地址(翻譯器)將a.com發送至翻譯器請求解析;

(2)翻譯器查找域名-解析器查詢記錄表,不存在a.com的查詢記錄,根據輪詢方式選擇解析器1作為本次解析的服務器;

(3)翻譯器根據RFC8484將原始的DNS請求轉為DoH請求,向解析器1發送;

(4)解析器1完成后續的域名解析工作并向翻譯器返回DoH的解析結果;

(5)翻譯器將DoH轉換為原始DNS報文并返回;

(6)翻譯器記錄本次查詢的域名a.com和處理本次查詢的解析器1;

(7)當b.com的解析請求到來時,機制工作過程與(1)-(6)相同,翻譯器最終記錄b.com和通過輪詢得到的處理該域名的解析器2;

(8)第二次處理a.com時,翻譯器查找記錄表找到a.com和上次處理該域名的解析器1,因此不進行輪詢選擇,直接向解析器1再次發送DoH解析請求。

以上所述的多解析器機制通過引入域名解析記錄表,可以在多個候選解析器之間分散用戶的域名解析請求并保證域名和解析器的固定化。基于記錄表的輪詢選擇方法相比哈希方法更加靈活,能通過定義權重進行性能優化。雖然記錄表帶來了額外的存儲空間消耗和維護成本,但對于一般的互聯網用戶所請求解析的域名總量而言,該成本可以忽略不計。

4 實驗

本節中將討論如何設置和進行實驗,以分析多解析器機制在不同選擇方法下的隱私保護效果及整體解析性能。

4.1 實驗準備

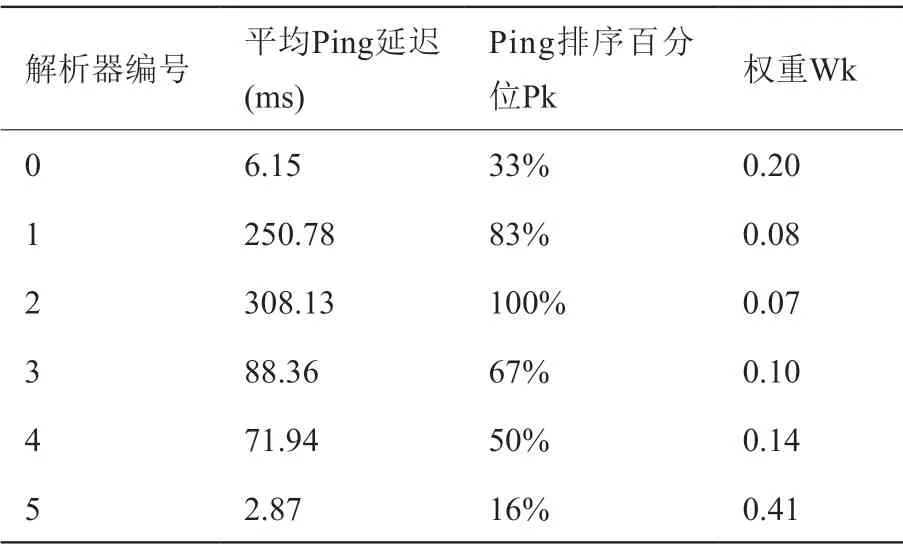

本文選取了Tranco提供的域名列表的前100個來模擬用戶的域名訪問列表[23]。在解析器列表的制定上,根據解析器所處的地理位置在Curl提供的公共DoH服務器項目[24]中進行選擇。具體的解析器選擇和編號結果見表1。

表1 候選DNS解析器Table 1 Candidate DNS resolver

4.2 選擇算法實現

哈希方法中,域名字符串被哈希函數映射到0-5的整數,對應序號的候選解析器將被選中負責完成該域名的解析。

改進的輪詢方法中,通過維護一個全局變量在每次解析請求后自增一并候選解析器個數取模,與解析器編號進行對應,完成解析器的輪詢。

基于ping值的加權輪詢算法中,首先對候選解析器進行ping延遲測量,根據解析器的ping時間進行排序并計算權重,生成加權輪詢隊列以進行解析器的選擇。

4.3 實驗過程和結果分析

本文在運行Ubuntu 18.04.3 LTS的機器上進行實驗,實驗機的網絡環境為中國科學院教育網。

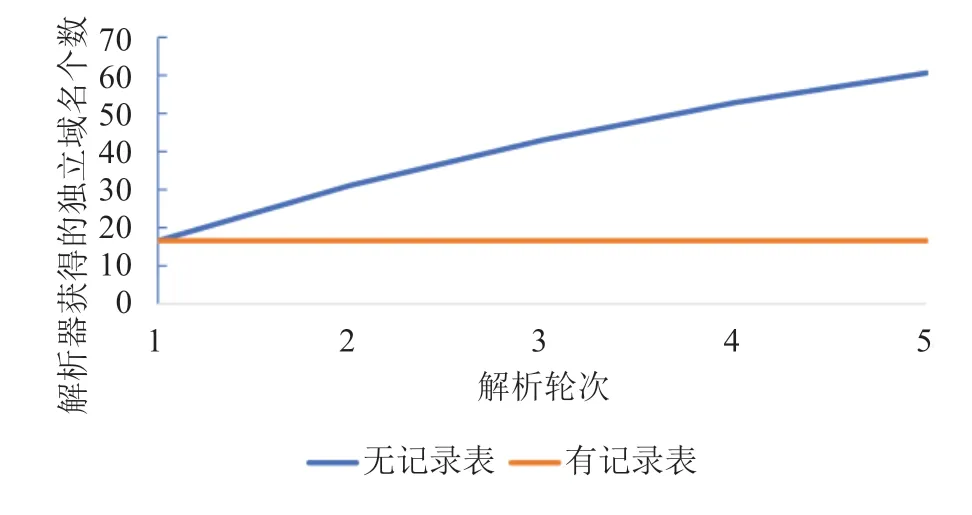

(1)記錄表輪詢的固定化驗證

首先對引入記錄表而獲得的域名-解析器固定化進行驗證。實驗中對多選擇器機制進行多次解析測試,每完成一輪測試后將域名列表進行打亂重排再進行下一次測試。在完成有記錄表機制的輪詢的多次解析測試后,通過修改代碼實現中的記錄表部分,屏蔽向記錄表中添加域名請求記錄的功能,實現無記錄表機制的傳統輪詢選擇方法,再次進行多次解析測試,將域名請求的分布結果進行對比,如圖4所示。

圖4 解析器獲得的獨立域名個數與解析輪次關系Fig.4 Relationship between the number of independent domain names obtained by the resolver and the number of resolution rounds

由實驗結果可見,無記錄表的傳統輪詢方法由于缺少域名和解析器的綁定,隨著解析次數的增加,候選的解析器能觀察到更多的用戶域名請求歷史,無法實現請求分散的設計初衷。而本文提出的引入記錄表的輪詢實現可以實現域名和解析器的固定化,經過多輪解析測試后每個解析器依然只能觀察到整個用戶請求歷史的一小部分。

(2)橫向對比實驗

為了獲得加權輪詢算法計算權重所需的ping延遲排序,開始對比實驗前先對用戶到所有候選解析器的ping值進行測量,為了避免解析器拒絕返回ICMP報文,測量使用了基于TCP的ping方式。測量結果、排序和權重計算結果如表2所示。

表2 候選解析器的ping測量和權重計算Table 2 Ping measurement and weight calculation for candidate resolvers

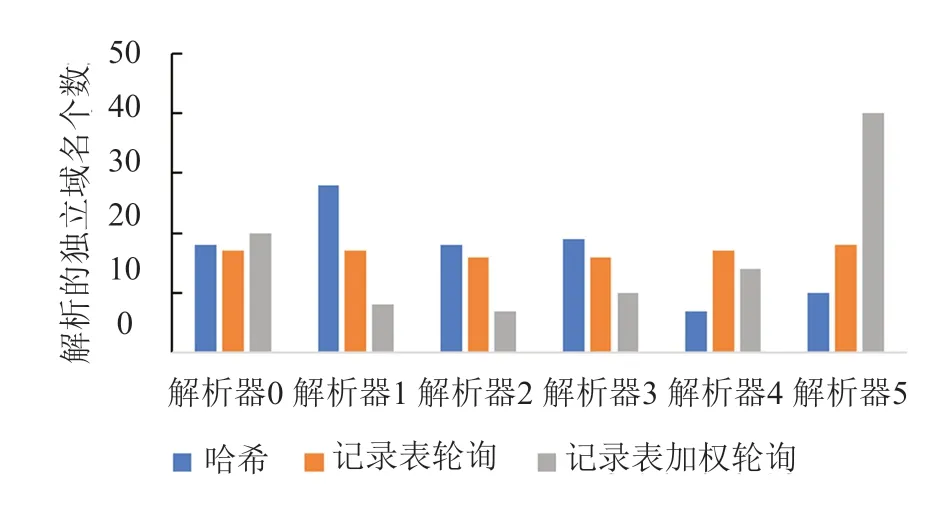

在對比實驗中,本文對哈希,通過查詢記錄表保持固定化的樸素輪詢,通過查詢記錄表保持固定化的加權輪詢分別進行實驗測試。每個獨立的域名會被隨機解析1到5次,以模擬現實場景中用戶對相同網頁的重復訪問。

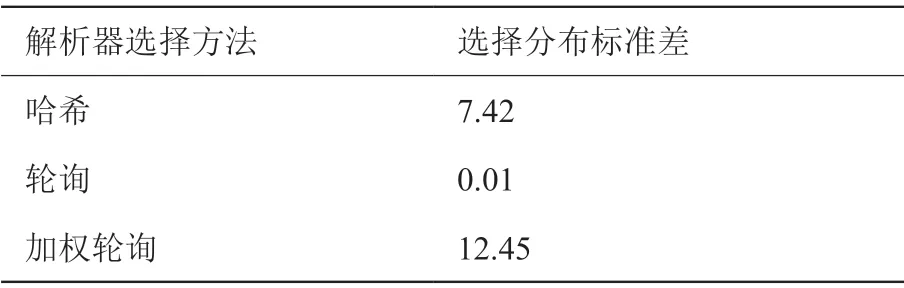

根據實驗結果可見,各類解析器選擇策略表現出了不同的請求分散程度,引入了記錄表的輪詢方法分布最為均勻。為了量化實驗結果,通過標準差對各選擇策略的分散程度進行衡量,標準差計算結果如表3所示。

表3 解析器上分布的域名數量的標準差Table 3 Standard deviation of the number of domains distributed on the resolvers

由不同選擇策略的解析器選擇結果標準差可見,改進的輪詢法可以實現最好的請求分散效果,將用戶在DNS服務端的隱私進行最大程度的分散,而加權輪詢算法在分散效果上表現較差。在下一步實驗中將對三種策略的性能表現進行進一步研究。

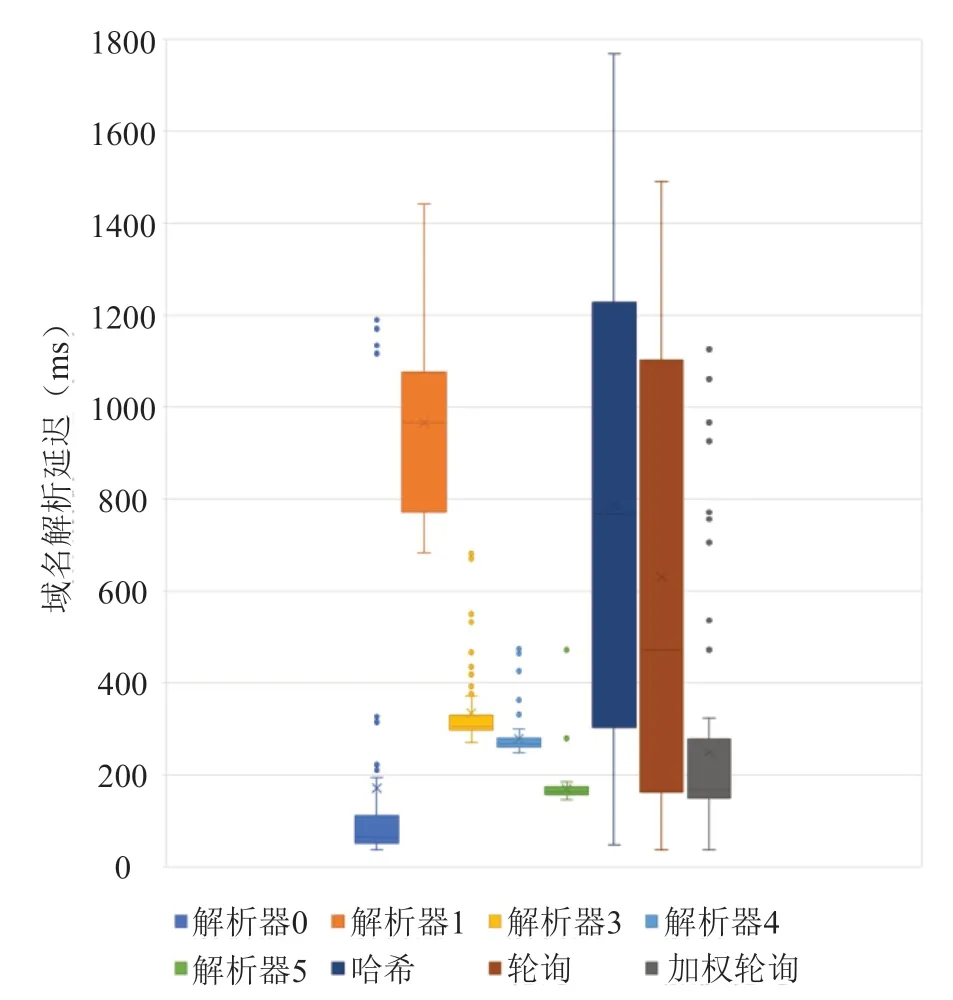

為了將傳統集中式方法和多解析器方法的性能表現進行對比,在測試三種選擇方法的同時對列表中每個解析器都單獨進行一輪域名解析測試并記錄解析延遲。

對比實驗結果顯示,加權輪詢的平均解析延遲明顯低于哈希法和輪詢法,這是因為大部分的解析請求被發送到了響應較快的解析器上。此外,可以觀察到輪詢法的整體解析延遲略低于哈希法,通過結合圖5的域名分布情況進行分析可知,這是由于哈希法將較多的域名映射到了響應最慢的解析器1上,而輪詢法的延遲表現與各解析器的整體平均表現相當。

圖5 不同選擇策略的域名解析分布Fig.5 Distribution of domain name resolution with different selection strategies

圖6 域名解析延遲對比Fig.6 Domain name resolution latency comparison

綜合全部實驗結果可得出三種選擇策略的特點。其中,哈希方法將請求以接近正態分布的方式分散在候選解析器列表中。由于哈希結果的隨機性,可能會導致較多的流量流向部分響應很慢的解析器,導致整體性能不佳,也可能反之,因此基于哈希法的多解析器機制最終性能表現有一定的不確定性。樸素輪詢法可以以均勻分布的形式分散用戶的請求,因此其最終性能表現將為候選解析器列表的整體平均性能。加權輪詢法相比樸素輪詢犧牲了一部分請求分散效果,以換取更好的性能表現,其分散程度和性能水平由權重計算的具體實現方法決定。本文提出的權重計算方法僅作為一種參考。

5 總結與展望

在當前DNS隱私保護逐漸受到重視的趨勢下,DNS加密傳輸帶來的集中化問題也需要更多的關注和研究。多解析器機制作為一種實現于域名解析客戶端上的輕量級解決方案,可以有效緩解集中化問題,在遞歸解析服務端保護用戶隱私。多解析器機制相比基于代理的ODNS和ODoH方法,沒有改變DNS層次結構的其他組件,無需部署額外的基礎設施,在應用和推廣上有著很大的優勢,值得深入研究。本文通過對多解析器機制中的請求分散策略進行研究分析,提出了一種引入域名解析記錄表的輪詢策略,并進一步提出使用基于ping延遲的加權輪詢方法改進多解析器機制的整體性能。相比此前研究主要采用的哈希方法,本文提出的改進輪詢方法在請求分散的效果上可以實現均勻分布的最佳分散效果,在性能優化方面,加權輪詢方法提升了多解析器機制的整體解析速度,代價是降低了請求分散的能力。用戶可以根據其對隱私保護效果和性能的偏好在兩種方案中進行選擇。

多解析器機制的請求分散策略中還有一個問題未得到解決,就是分散程度與用戶隱私保護效果的具體關系。以本文的加權輪詢方法為例,當某個候選解析器權重過高時,它將能收集到足夠用來構建用戶畫像的隱私數據。在該方向的下一步的研究中,應當在信息熵等角度對分散程度和用戶隱私保護效益的關系進行更深入的探討。

利益沖突聲明

所有作者聲明不存在利益沖突關系。