基矢編碼協議安全性及抗干擾性研究

盧利鋒,吳海洋,黃 興,劉 云

(1.全球能源互聯網研究院有限公司,北京 102209; 2. 國網江蘇省電力有限公司,南京 210029;3. 國網遼寧省電力有限公司,沈陽 110006; 4. 安徽問天量子科技股份有限公司,安徽 蕪湖 241000;5.電力智能傳感技術及應用實驗室,北京 102209)

0 引 言

量子密鑰分配技術[1]是量子信息最為成熟的技術,而安全性是量子密鑰分配技術的核心問題。物理和密碼學家們早期關注的重點是量子密鑰分配的協議安全性,目前大部分量子密鑰分配協議在普適相干攻擊下的安全性已經得到了完整證明[2-3]。但量子密鑰分配系統在實際應用中存在著諸多問題,如實際應用的是弱相干態光源而非單光子源、量子態編解碼器存在衰減與損耗和紅外單光子在探測器門控模式下完成工作等[4-9]。近年,國內外學者已注意到這些實際器件的非理想特性會影響和弱化密鑰的安全性。

在以往的BB84量子密鑰分配協議中,基矢的選擇被用來作為對基的信號,而隨機編碼的經典比特和測量結果被用來作為最終的安全密鑰。但基于測量結果的量子密鑰系統容易受到探測效率不一致性的攻擊。清華大學的Ma提出了基于基矢編碼的量子密鑰分配協議[10]。相比原始的BB84協議,基于基矢編碼的量子密鑰分配協議不涉及硬件變換,只需對數據的后處理進行調整。該協議不僅能關閉量子密鑰分配協議的檢測效率漏洞,且還能使系統對不完美單光子源攻擊的抵抗能力更強。

1 協議原理與實現流程

相比于BB84協議,基矢編碼協議在隨機數的應用上沒有變化,但協議效率有所降低,對于密鑰的選取由測量結果變為了基矢信息。在具體的協議過程中,基矢編碼協議仍舊采用X和Z基兩種基矢,基矢的編碼情況為:Alice,Z→1,X→0;Bob,Z→0,X→1。

協議的具體執行過程如下:

(1) Alice選取一個單光子源,該光源有0、45、90和135 °4個等概率制備角偏振光。從所選取的光源中隨機產生一個量子比特串。

(2) 通過量子傳輸信道,Alice根據生成的二進制數列制備單光子態發送給Bob。

(3) Bob從預選的測量基集合中選取測量基,并測量所接到的量子比特串。

(4) Alice和Bob利用經典輔助信道來傳遞測量結果,并將結果進行比較。

(5) 根據測量結果傳輸的錯誤率分析是否有竊聽者Eve的存在。

(6) Alice和Bob保留測量結果和基矢選擇都不同的項,把基矢選擇作為原始密鑰保留。

(7) 對結果進行糾錯處理。

(8) 對糾錯后的結果進行保密加強處理,并獲取安全密鑰。

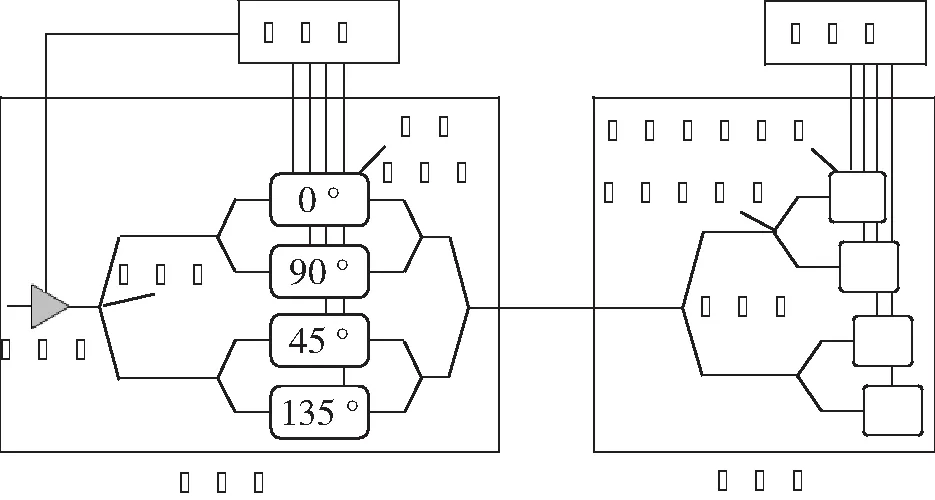

基矢編碼協議的實現流程如表1所示,實驗裝置如圖1所示。

表1 基矢編碼協議實現流程

圖1 基矢編碼協議實驗裝置圖

發送方利用激光器和強度調制器隨機制備一種量子態:0、45、90和135 °角偏振光。經過信道傳輸后,量子態到達接收方進行測量,接收方利用分束器和偏振分束器隨機選擇水平基矢Z或對角基矢X,隨后量子態進入單光子探測器進行測量并得到測量結果。雙方隨后公布測量結果,且保留基矢信息作為密鑰。

2 協議抗攻擊干擾性分析

為了系統地分析基矢編碼協議的性能,本文將從協議流程、隨機數使用和協議效率3個方面進行分析。

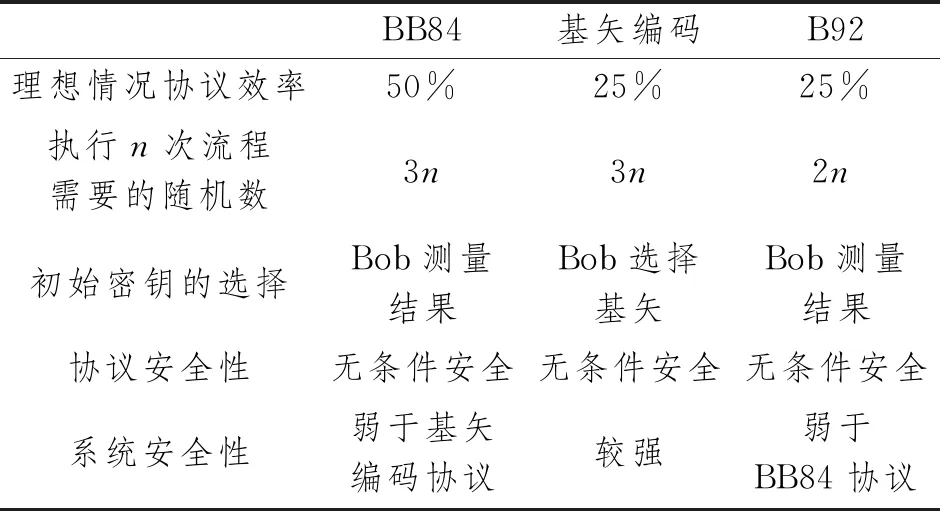

協議流程方面,BB84和B92協議都是選擇測量結果作為初始密鑰,而基矢編碼協議將基矢的選擇作為初始密鑰。BB84和基矢編碼協議的發送方Alice都使用了兩組4個正交量子態,而B92協議只使用了兩個非正交量子態。

隨機數使用方面,當編碼nbit的量子態時,BB84協議在發送方需要使用2n個隨機數分別選用基矢和量子態,在接收方需要使用n個隨機數選擇測量基矢,因此總共需要3n個隨機數。基矢編碼協議在隨機數的使用方面與BB84協議相同,也需要3n個隨機數。而B92協議在發送方需要使用n個隨機數選擇編碼量子態,在接收方需要使用n個隨機數選擇測量基矢,即共需要2n個隨機數。

協議效率方面,在理想狀態下(沒有信道衰減和完美單光子源),BB84協議對基需要丟棄一半基矢不一致的情況,因此協議的效率為50%;基矢編碼協議需要對比測量結果,測量結果一致和不一致的概率分別為75%和25%,由于基矢編碼協議需要保留基矢不一致的情況,因此協議的效率為25%;B92協議與基矢編碼協議類似,需要對比測量結果,因此其協議的效率也為25%。具體對比情況如表2所示。

表2 BB84、B92和基矢編碼協議的對比分析

為了分析協議的安全性及抗干擾性,本文利用截取重發攻擊和分束攻擊兩個實際攻擊模型考查協議的安全性。這兩種攻擊模型是目前對量子密鑰分配(Quantum Key Distribution,QKD)系統威脅最大的攻擊模型,因此可以度量不同的協議在這兩種攻擊模型下的安全性。若攻擊模型引入的誤碼率較低,則表征協議的安全性較好。下面我們對不同協議在截取重發攻擊和分束攻擊下引入的誤碼率給出定量的分析。

在截取重發攻擊中,Alice隨機發送一個量子態,不妨假設為|→>。當Eve用X基測量時隨機得到|↘>或|↗>中的一個,假定為|↗>,則Eve重新制備一個相同的量子態發送給Bob。當Bob也選用X基測量時,密鑰被保留,且沒有引入誤碼。當Bob選擇Z基矢作為測量基矢時,會隨機產生|→>和|↑>兩種量子態,當為|↑>時,密鑰被保留且引入誤碼;當為|→>時,被舍棄。此時,誤碼率為33.33%。Eve進行攻擊時,在BB84協議中引入的誤碼率為25%,在基矢編碼協議中引入的誤碼率為33.33%,高于BB84協議。在通信過程中,基矢編碼協議更容易發現竊聽者Eve的存在,作廢此次通信。所以基矢編碼協議更能抵抗截取重發攻擊。

在分束攻擊中,竊聽者Eve偽裝成信道衰減,截斷單光子只允許多光子通過,且多光子脈沖中的單光子量子態是完全相同的。竊聽者Eve從每個多光子態分流并儲存一個光子,發送一個量子態給Bob,在Alice和Bob完成對基過程后,再對保留的光子進行測量。這樣Eve將得到與接收方完全一致的原始密鑰信息,并且不引入誤碼。

在基矢編碼協議中,當Alice制備的量子態與Bob的測量結果相匹配時,丟棄;不匹配時,保留。由于不能獲得基矢信息即初始密鑰信息,Eve隨機選擇基矢來測量自己保留的信息,之后與Alice和Bob公布的測量結果進行比較,進而確定自己的基矢選擇是否正確。

兩光子狀態下的光子數分束攻擊(Photon Number Splitting Attack, PNS):基矢編碼協議中,Eve能從Alice和 Bob雙方經典通信中獲得測量結果的全部信息,但不能直接得到基矢的信息。Eve可隨機選擇基矢后進行測量獲取結果與Bob相比較,判斷基矢的選擇是否正確從而來確定密鑰。當Eve選擇與Bob不同的基矢時,Eve的測量結果與Bob確定不同;當Eve選擇與Bob一樣的基矢時,他有50%的可能得到與Bob相同的測量結果,而還有50%的可能是得到和Bob不同的測量結果。因此,Eve的測量結果與Bob不同的概率為0.75,相同的概率為0.25。當Eve測量結果與Bob不同時,以概率1得到正確基矢,此時誤碼率為0。當 Eve測量結果與Bob相同時,以概率0.5得到正確基矢,即誤碼率為50%,因此Eve的誤碼率為12.5%。

3光子及以上狀態下的PNS:利用態區分攻擊,基矢編碼協議是不安全的。

在分束攻擊中,BB84協議完全無法抵抗,Eve可以獲得全部的信息,且不引入誤碼;兩光子狀態下基矢編碼協議中,Eve攻擊時引入了12.5%的誤碼率,在3光子及以上的狀態下是不安全的。所以基矢編碼協議在分束攻擊下的安全性也優于BB84協議。

3 結束語

本文主要對BB84、B92和基矢編碼3種協議進行了對比,并且研究了兩種簡單的攻擊模型,對BB84和基矢編碼協議進行了攻擊比較。在理想信道條件下,BB84協議的協議效率高于B92和基矢編碼協議。在截取重發攻擊和分束攻擊模型下,BB84協議的安全性低,其在截取重發攻擊中誤碼率低于基矢編碼協議,無法抵抗分束攻擊。而基矢編碼協議能更好地發現截取重發攻擊和抵抗分束攻擊。在長距離量子保密通信系統中,當線路衰減較大時,技術上截取重發攻擊更容易實現,采用基矢編碼協議將可以提高系統的安全性。