一種基于時間序列的入侵攻擊路徑溯源算法及實踐

李智宏 王瑤

(中國移動通信集團海南有限公司 海南海口 570125)

全球網絡安全形勢日趨嚴峻,大規模網絡攻擊事故層出不窮。2018年5月,Wannacry勒索病毒席卷全球,150多個國家和地區受到影響,教育、企業、醫療、交通等多個行業受到影響。2018年8月,華住旗下連鎖酒店用戶開放信息在暗網被公開售賣,140GB包含姓名、手機號、郵箱、身份證號碼的用戶信息慘遭泄露。2018年10月,瑞典三家交通機構IT系統遭受DDoS攻擊,官網服務癱瘓、公共交通嚴重受阻。全國網絡攻擊形勢更加嚴峻,關鍵信息基礎設施攻擊次數飆升。

持續進化的網絡威脅環境帶來了更為復雜的攻擊場景,網絡空間的攻擊者不再像以往僅使用單一的攻擊行為,而是在一個長期的過程中利用多種復雜的攻擊相互配合來達到非法牟利的目的[2]。而傳統網絡防御體系主要是通過安裝安全檢測工具防火墻、入侵檢測系統、防病毒軟件、安全評估系統等來抵御攻擊。這種基于設備的檢測存在的通用問題是只能檢測已知的威脅,且攻擊告警只能反映單點、單一時刻的攻擊,無法感知復雜的、持續時間長的高級持續性威脅攻擊(APT攻擊)。針對以上問題,本文介紹了一種基于時間序列的入侵攻擊路徑溯源算法,并將算法成功應用于某企業態勢感知平臺,取得了較好的檢測效果。

1 入侵攻擊鏈介紹

國家互聯網應急響應中心在2019年5月發布的《2018年中國互聯網安全報告》[1]顯示,網絡安全形勢日趨嚴峻,全國所遭受網絡攻擊統計數據可以看出,絕大多數網絡攻擊涵蓋了多個攻擊步驟,黑客的攻擊行為不可能一蹴而就,都需要精密設計,并有計劃地實施多個相互關聯的步驟才能達到攻擊目的。入侵檢測設備的任務是在發生多步攻擊時,及時全面地識別攻擊行為并告警,這類設備通常是保護網絡安全的第二道防線。為了應對日趨頻繁的黑客攻擊,許多組織和企業都在其網內部署了入侵檢測設備、防火墻等。入侵檢測設備的目的是全面的檢測告警,且全天候運行,其產生的告警日志通常存在以下問題:首先產生的安全告警離散、冗余、難以運營。其次,誤報率及漏報率很高,大量重復告警混淆運維人員視線,告警并不能真實地反映出攻擊的多個步驟[2-3]。第三,這些設備告警通常只能檢測單點、單一時刻的威脅,不能檢測識別多步攻擊[4],更不能應對復雜的APT攻擊。如何從這些入侵檢測設備產生的海量告警數據中抽絲剝繭,提取出關鍵信息,為用戶繪制一幅易于理解,能夠還原入侵攻擊全貌的安全視圖顯得尤為重要。

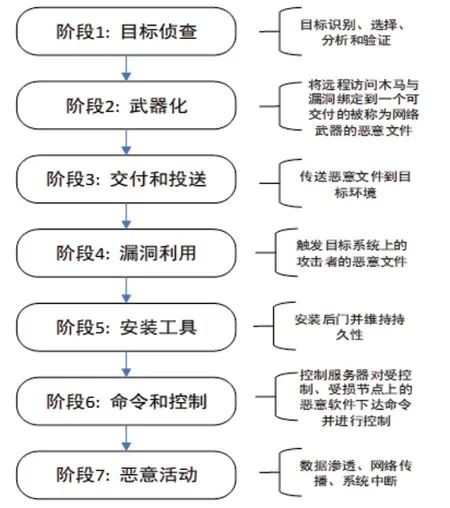

入侵攻擊鏈(Intrusion Kill Chain)[5],是由洛克希德·馬丁(Lockheed Martin)公司的計算機事件響應專家團隊,在2011年提出來的用來保護計算機及網絡安全的框架,這個屬于后來被廣泛應用于安全領域。入侵攻擊鏈模型被認為是一個模型、一個過程,而不是一種技術,他認為攻擊者的入侵行為是隨著時間的推移穿透信息系統,對目標進行攻擊所采取的手段和路徑的有序集合[6],是對黑客入侵行為和預期效果的分析和建模。入侵攻擊鏈包含7個階段,一般黑客的入侵攻擊行為都會毫無例外遵循這7些階段來計劃和執行[7],這7個過程如圖1所示。目前攻擊鏈模型已經被安全領域廣泛采用,可以說是一個非常合理的模型。

攻擊鏈模型指出,入侵攻擊是分階段發生,并可以通過在每個階段建立有效的防御機制中斷攻擊行為[8]。這些攻擊階段有7個,按照攻擊發展的深入程度順序,分別是目標偵查 、武器化、交付和投送、漏洞利用、安裝工具、命令和控制以及惡意活動[8]。

本文以攻擊鏈為基礎,介紹了一種基于時間序列的攻擊路徑溯源算法。

2 基于時間序列的攻擊溯源算法

針對入侵檢測設備(IPS)冗余度高、誤報率高、離散無法運運管,發現的大多是單一時刻告警,無法感知復雜高級持續性攻擊的問題,本文介紹了一種基于時間序列還原攻擊路徑,對入侵攻擊進行溯源的算法。

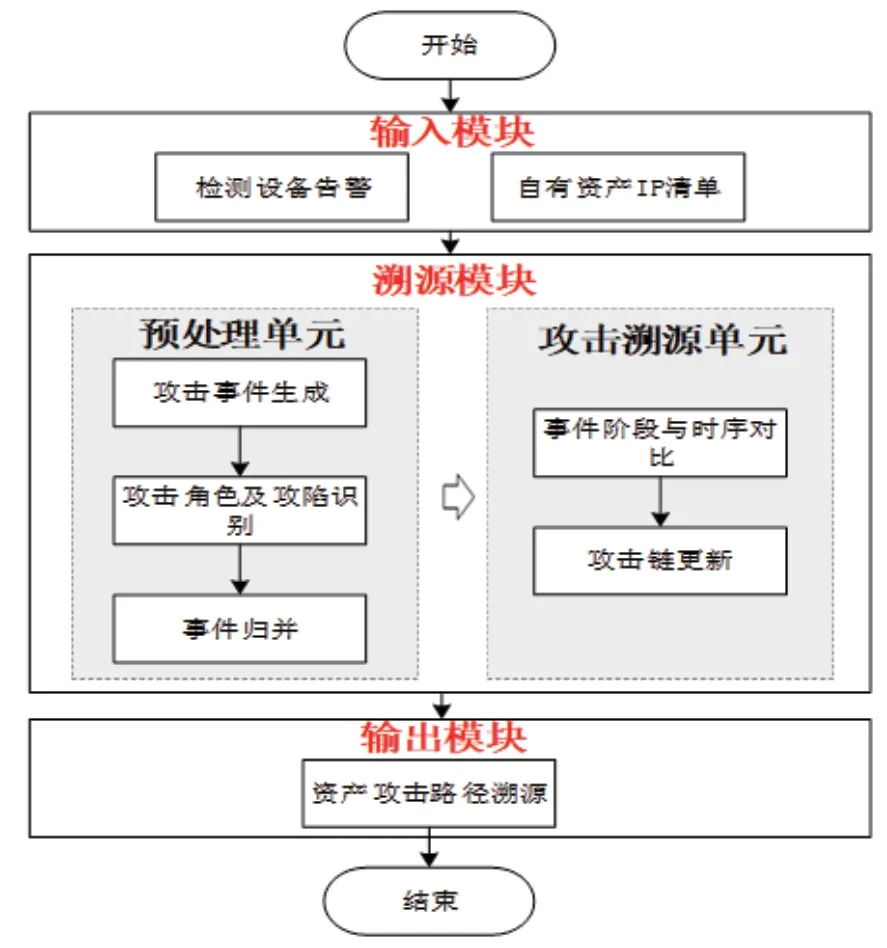

該算法分為輸入模塊、溯源模塊及輸出模塊三個大功能模塊,以傳統安全廠商入侵檢測設備或算法告警以及自有資產IP列表為基礎輸入,經過預處理單元和攻擊溯源單元,最終輸出自有資產被攻擊的攻擊路徑。攻擊溯源算法流程如圖2所示。

圖1 經典攻擊鏈7階段模型

圖2 入侵攻擊路徑溯源流程

整體算法是一個多維度入侵攻擊路徑推理算法,包含了攻擊事件威脅程度標記、資產重要等級劃分、告警發生時間及告警所處攻擊階段。下面以告警發生時間和所處攻擊階段兩個維度為例,說明各個單元模塊檢測邏輯。

2.1 預處理單元

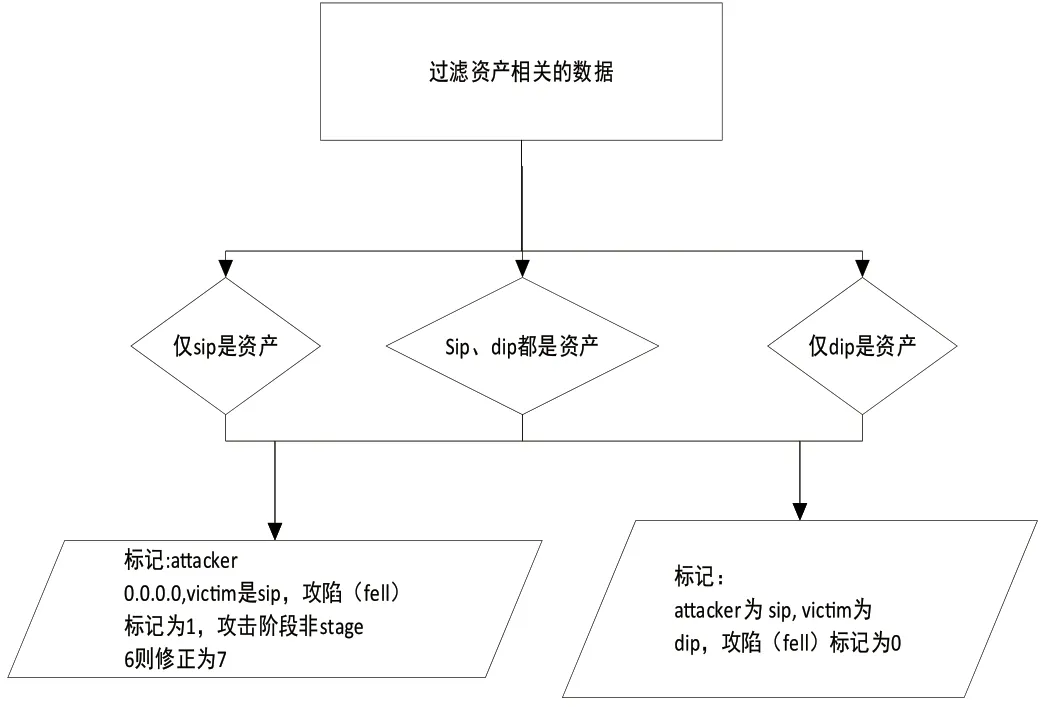

圖3 攻擊標記

圖4 歸并過程

事件處理第一步是根據檢測輸入的告警生成攻擊事件,過程中只關注資產相關的事件,這一步驟形成一個告警與事件之間對應的字典,每個事件根據入侵攻擊鏈的七個階段分別對應相應的攻擊階段,同時事件中包含入侵發生的時間戳。

得到資產的入侵事件之后,標記資產在事件中的角色以及入侵是否攻陷。資產根據在入侵事件中是源IP還是目的IP,被標記為攻擊者和受害者。標記失陷時,從入侵攻擊鏈的概念,本發明中以攻擊鏈階段為5、6和7階段的事件為攻陷事件。同時,如果資產作為源IP發起攻擊事件,則修正攻擊階段為6或7,即資產相關的事件為失陷事件。

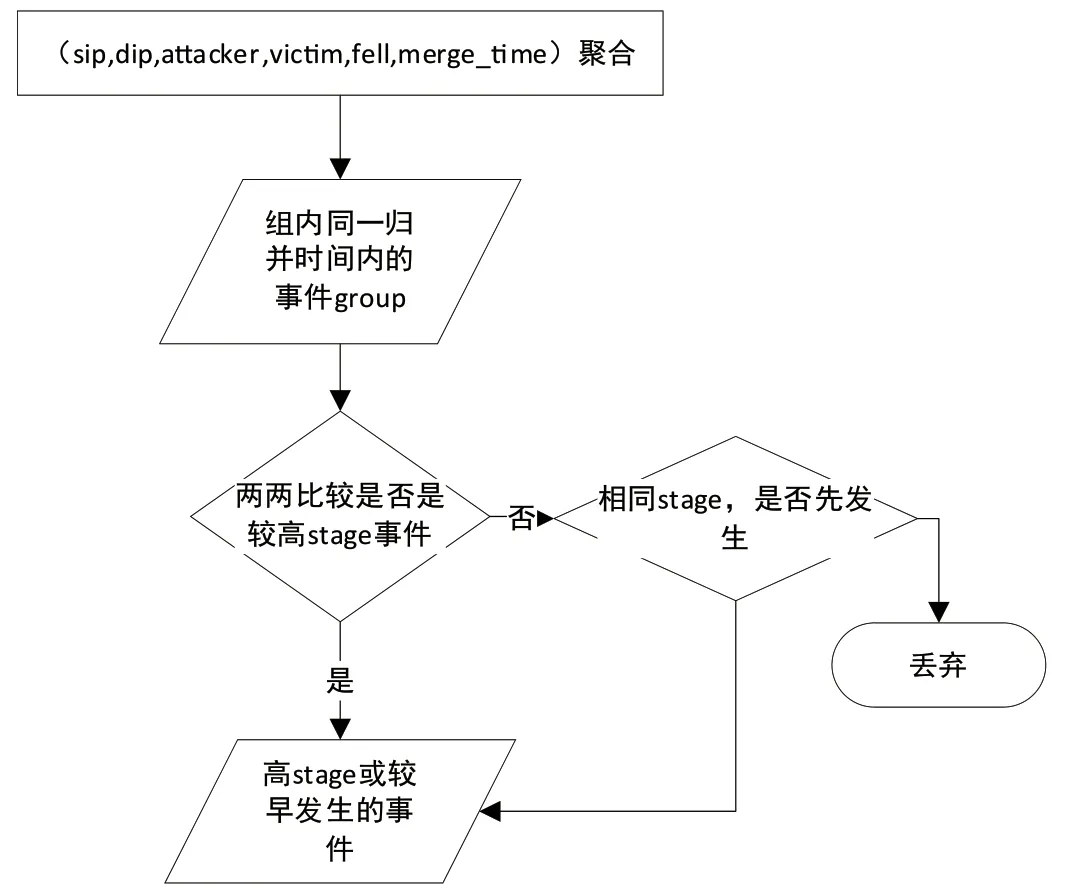

預處理的最后操作是事件歸并,當告警是以秒或者毫秒為單位生成,同時同一時刻中有不同階段的告警產生,為了減少大量低價值的告警,同一時間片只保留高階段事件,對于相同階段只保留最先發生事件的一種歸并方法。

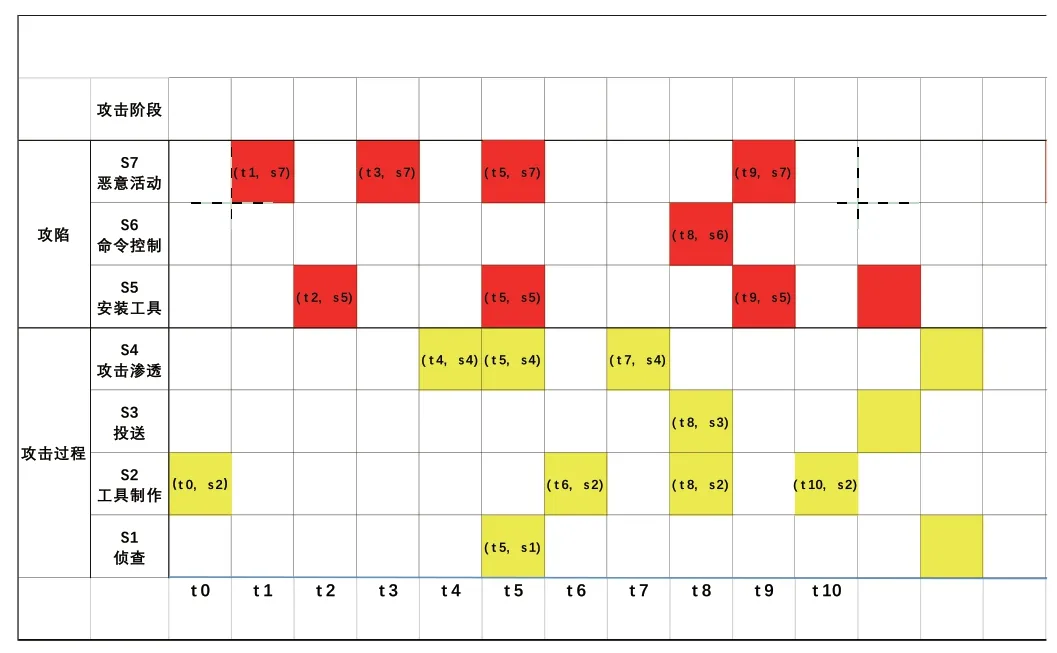

當事件處理模塊完成時,每個告警被劃入了不同的攻擊事件中,每個事件有對應的攻擊者或受害者,并且攻擊階段、是否攻陷明確,結果如圖5所示。圖中一個方格表示一個事件,s代表攻擊階段,取值1至7,t代表時間,每一張圖即為一個資產的所有發生安全事件告警。

2.2 攻擊溯源單元

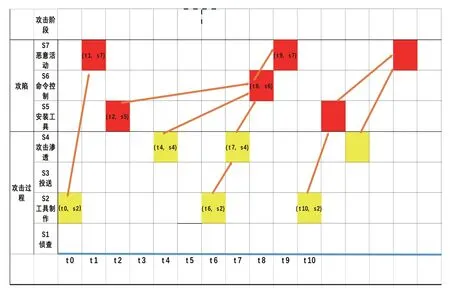

按照洛克希德·馬丁提出的入侵攻擊鏈模型,攻擊者隨著時間的推移逐步進行高階層的攻擊行為,分別是目標偵查 、武器化、交付和投送、漏洞利用、安裝工具、命令和控制以及惡意活動[8]。在較早的時間一般進行級別比較低的攻擊活動,因此在基于資產的攻擊事件序列圖上,可以以左下向右上指向的方式溯源攻擊過程,溯源詳細過程如下。

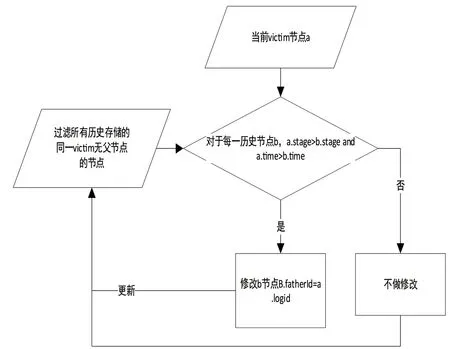

攻擊回溯階段使用事件處理模塊的輸出作為輸入,每個受害者的攻擊事件按照時間與攻擊階段的升序排序,如圖7所示。每個新生成的節點(即事件,圖中的方塊表示,后面均稱之為節點),與沒有父節點的比較攻擊階段與時間大小,找到其子節點,并更新子節點,將其指向當前節點。由于告警是持續生成的,事件處理和攻擊回溯也實時更新。

3 算法仿真及實驗結果

圖5 基于資產的攻擊時間序列圖

圖6 入侵攻擊溯源流程

圖7 資產入侵攻擊路徑溯源結果

為了驗證本文提出的基于時間序列的攻擊溯源算法的有效性,選取某企業ips告警日志為基礎數據進行驗證。

3.1 攻擊溯源過程

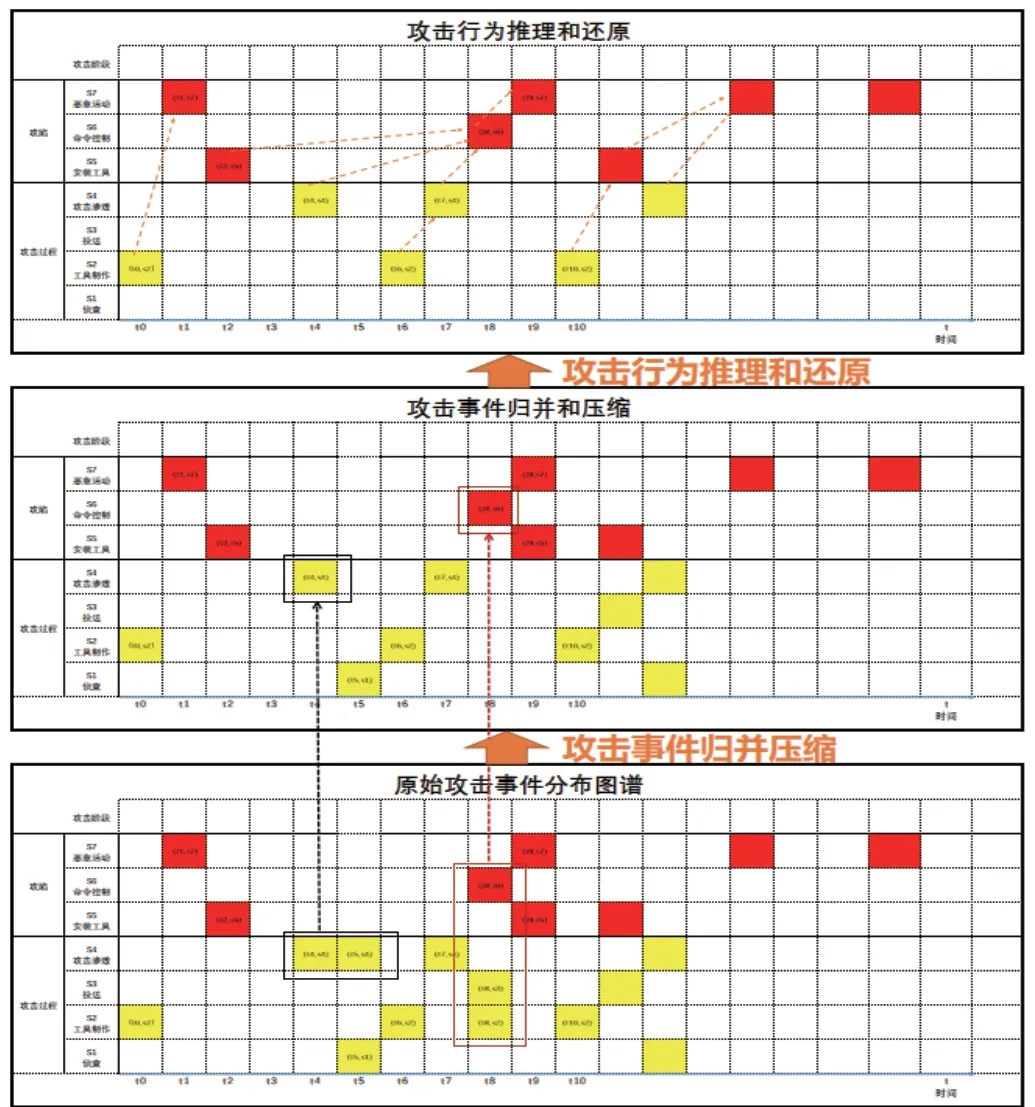

為了便于理解,圖8展示了原始告警經過攻擊階段修正形成了基于資產的攻擊時間序列圖后,入侵攻擊溯源的全過程。自下而上是原始攻擊事件分布圖譜、攻擊事件歸并和壓縮圖譜、攻擊行為推理和還原圖譜。

3.2 實驗結果

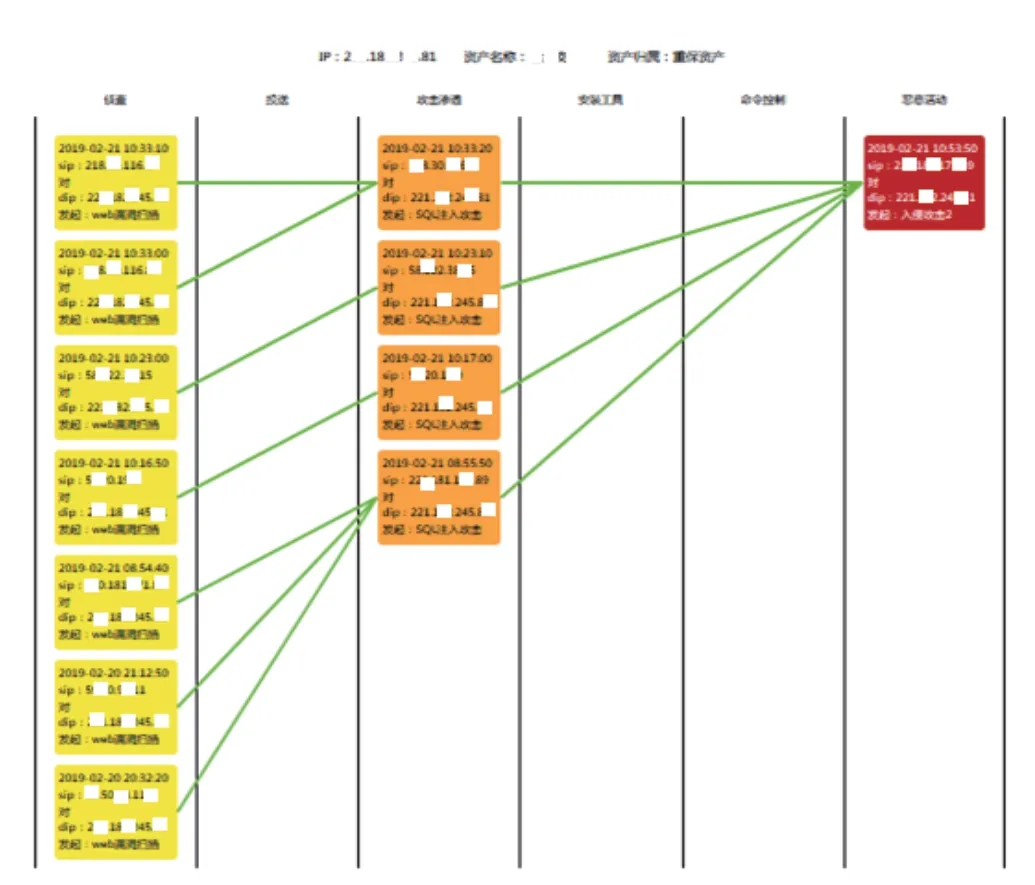

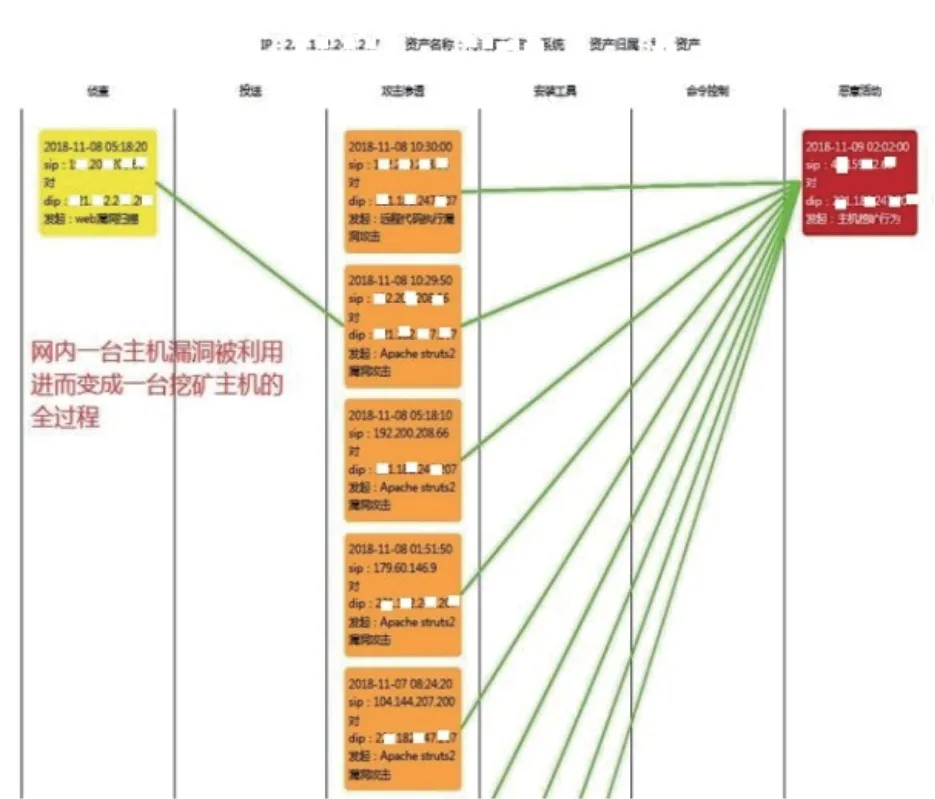

本文提出的算法以作為HNYD智能安全運營平臺的核心功能已經成功應用于系統入侵防護模塊,目前已經對HNYD全量IPS日志進行實時檢測及分析。在2019年某次保障的紅藍對抗應急演練中發現一起真實入侵過程的案例,即XX系統被植入后門程序的全過程還原(見圖9)、在2018年11月發現網內XX業務系統漏洞被利用進而被控制成一臺挖礦肉雞的全過程(見圖10)。

圖8 入侵攻擊溯源全過程

圖9 XX系統被植入后門程序過程還原

3.3 算法實用性分析

經過對算法的現網應用和仿真實驗,本文提出的算法有以下兩個方面的實用性。

首先,解決單一告警無法感知APT攻擊問題。本文基于入侵攻擊鏈的概念背景,通過基于時間序列的入侵攻擊溯源算法,有效還原系統被入侵的歷史痕跡,基于資產溯源攻擊樹狀拓撲,有效提高網絡安全威脅感知和預警能力。

圖10 XX系統被控制為挖礦肉雞過程還原

第二,還原入侵全過程提升管理員運維效率。原先發生安全事件,需要安全管理員對入侵檢測設備告警人工去梳理,抽絲破繭還原入侵全貌,對管理員安全專業能力要求較高,且需要花費大量時間,往往效果也不好。本文提出一種基于攻擊鏈的攻擊路徑還原算法,以資產為視角還原入侵攻擊的全過程,大幅降低安全管理員日志研讀量,提升管理員運維效率,降低運維難度。

4 結語

信息技術給我們的生活、生產帶來巨大便利的同時,也帶來了許多安全問題,網絡安全形勢日趨嚴峻。入侵檢測系統作為防護網絡安全的重要工具已被廣泛使用,但是入侵檢測系統產生的告警誤報率高、冗余度高不能反映攻擊者多步攻擊策略。研究告警智能分析技術,自動從海量高進忠提取有用信息顯得尤為重要。

本文介紹了一種基于時間序列的入侵攻擊溯源算法,通過將設備或算法檢測產生的告警數據,以資產為基礎,基于入侵攻擊鏈模型,利用時序關聯、攻擊威脅程度、攻擊階段和資產重要程度,溯源資產的被攻擊路徑,有效還原系統被入侵的歷史痕跡,基于資產溯源攻擊樹狀拓撲,有效提高網絡安全威脅感知和預警能力。