5G網間互聯互通安全機制研究

齊旻鵬 粟栗 彭晉

【摘 ?要】為滿足用戶漫游需求,運營商需保證信令在彼此之間的互聯互通。基于對2G/3G/4G互聯互通的信令傳輸安全風險分析,面向5G來設計安全、靈活的安全網關機制,保障5G網絡的安全互聯。首先分析2G/3G/4G網間信令傳輸中存在的信令篡改、用戶定位、竊聽攻擊等安全風險與形成原因,然后分析5G時代互聯互通中信令傳輸可能面臨的安全問題,綜合考慮業務需求與安全風險,最后提出5G時的安全保護機制。

【關鍵詞】互聯互通;信令;安全;SEPP

1 ? 引言

隨著移動通信網絡的發展,運營商之間需要通過信令交互,共同為用戶提供跨網業務的服務。初期的信令交互由運營商之間直接相連,安全性由互聯的運營商自行負責,并沒有考慮在系統架構中設計安全機制。隨著運營商之間交互規模的逐步擴大,運營商之間使用的信令并不能完全相互兼容,因此引入了運營商間的交換傳輸網絡IPX(IP eXchange,IP交換)。然而隨著IPX網絡的引入,又引入了新的安全問題。原本運營商之間的一對一交互變成了多方參與的交互,攻擊者介入的可能性也隨之增加。

為了保證運營商之間的信令傳輸受到安全保護,通信網絡系統在系統架構中引入了一系列的安全解決方案[3,5],將通信網絡劃分成不同的區域,在區域邊界處設置安全網關,并建立安全隧道,對信令進行安全傳輸。

但是,這些安全機制無法滿足5G時代的要求。一方面互聯互通的安全解決方案仍面臨許多安全問題;另一方面,5G系統對網絡架構做出了巨大的改變,產生了新的安全需求。因此,5G系統需要一套能夠面向5G系統且能夠解決傳統安全問題的互聯互通安全機制。

本文將基于網間互聯互通的場景演變,闡述已有的互聯互通安全機制,進而分析現有機制在5G網絡中的局限性,從而提出適用于5G網絡的互聯互通安全機制。

2 ? 互聯互通信令傳輸安全機制演變

2.1 ?互聯互通信令傳輸場景

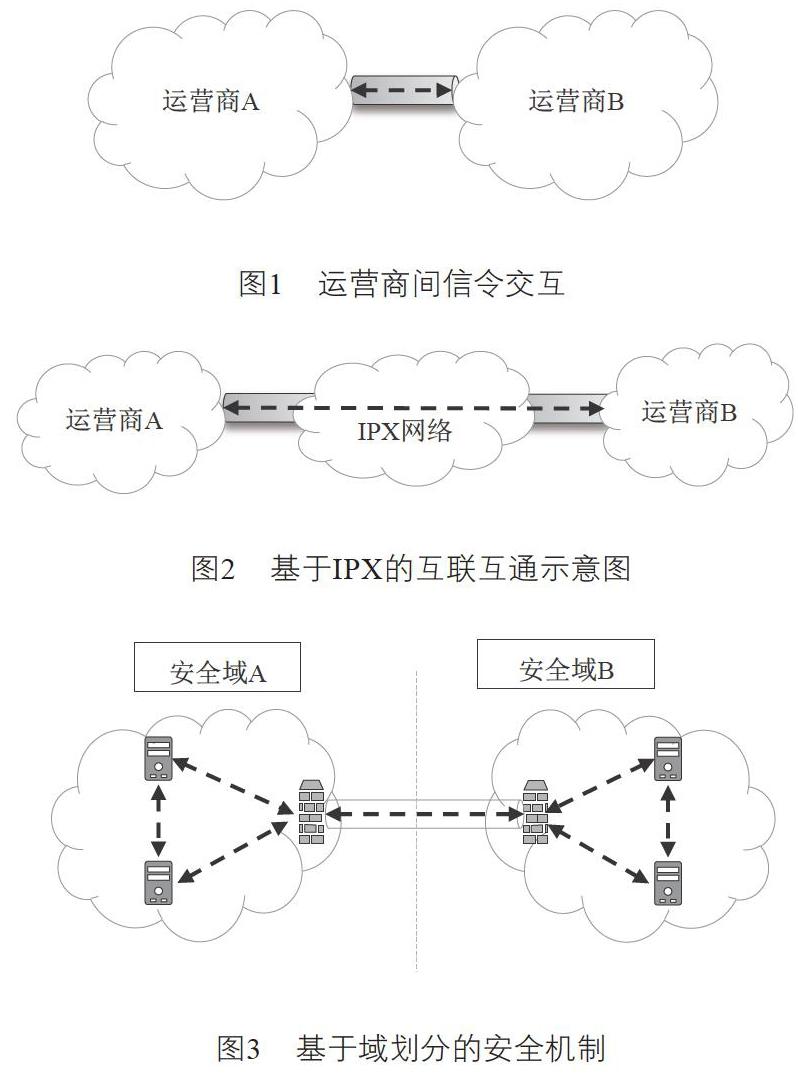

互聯互通(Interconnection)是指通過電信網間的物理連接,使一個電信運營企業的用戶能夠與另一個電信運營企業的用戶相互通信,或者能夠享用另一個電信運營企業提供的各種電信業務[1]。圖1為運營商間信令交互示意圖:

2.2 ?互聯互通信令傳輸機制的演變

在GSM/GPRS系統設計之初,系統考慮了多種類型的信令協議,不同的運營商在建設時可以選擇使用不同的通信信令系統。因此,為了實現信令的互聯互通,需要在運營商信令交換網絡的邊界處部署信令翻譯系統。

而在3G/4G系統中,IP等技術被逐步擴大應用到系統架構中。運營商的數量和運營商的網絡部署規模也在不斷擴大。隨著網絡的快速部署和運營,用戶數快速增長,跨不同運營商的訪問需求也迅速增加,也對業務質量、覆蓋范圍、可擴展性、安全性提出了更高的要求。為滿足運營商的迫切需求,IPX業務應運而生,逐步成為運營商之間互聯互通的主要方式[2],并將在5G中長期存在。圖2為基于IPX的互聯互通示意圖:

2.3 ?互聯互通安全保護方法的演變

GSM/GPRS系統在設計時假設信令系統為封閉的系統。這種情況下,攻擊者必須要通過物理的方式接入通信系統,再使用專用設備來解析信令格式,攻擊成本十分龐大,導致攻擊發生的可能性非常低。因此,并未設計互聯互通信令的安全保護機制。

隨著網絡的發展,網間信令傳輸的復雜化,甚至引入了共享的IPX信令中轉網絡,使得信令在網絡間傳輸過程中被竊聽、篡改甚至偽造的可能性也越來越大。網絡面臨更大的安全風險。

在這種情況下,3GPP中的安全組SA3著手研究核心網中的傳輸安全機制。3GPP SA3制定了基于域劃分的安全機制NDS/IP(Network Domain Security/IP layer security,網絡域安全/IP層安全機制)[3],如圖3所示:

NDS/IP規定,將具有同樣物理防護能力,同樣對外連接情況的網元設備集合視為一個安全域。在NDS/IP中,要求2個不同的安全域之間的信令傳輸必須通過安全隧道進行保護,而為了在2個安全域之間建立安全隧道,還需要在安全域的邊界設定安全網關SEG,從而在SEG之間使用基于ESP的IPsec[4]機制為信令的傳輸提供安全保護。另外,NDS/IP還要求在2個端點之間采用基于預共享密鑰的IKE協議,從而對端點進行認證,為建立IPsec隧道進行密鑰協商,以及對密鑰進行更新和維護。

此外,考慮到在IKE中采用預共享密鑰帶來的密鑰管理和使用的不便,3GPP SA3還制定了基于公鑰基礎設施提供認證服務的認證框架協議[5]。在該協議中,引入了PKI(Public Key Infrastructure,公鑰基礎設施)。考慮到不同運營商之間的CA(Certificate Authority,證書頒發機構)無法相互信任,因此引入互聯互通CA,將為安全網關對應的CA(記為SEG CA)進行交叉驗證。當運營商A的邊界網元SEGA向對端運營商B發送認證證書鏈{CertA,SEG CAA},運營商B就可以利用互聯互通CAB來驗證SEG CAA,進而驗證CertA,如圖4所示:

3 ? 5G互聯互通安全

到了5G時代,網間互聯互通問題更加突出,面臨著安全解決方案適用程度不高,新架構引入新安全需求的問題。通過對問題進行分析,本文提出了5G系統中的互聯互通安全目標和機制,從而保證信令在網間傳遞的安全性和靈活性。

3.1 ?5G系統互聯互通安全問題

5G系統中,不同運營商之間進行互聯互通時,主要面臨兩類問題:一類是傳統互聯互通防護機制存在安全漏洞,另一類則是由于5G系統引入了全新的網絡架構,對互聯互通的防護提出了新的要求。下面將分別就這兩類安全問題進行分析。

(1)現有互聯互通安全機制的漏洞

雖然已經定義了運營商之間的安全協議,但該協議僅能保證運營商網絡間的安全傳輸,并沒有在不同運營商之間定義訪問控制機制,也未對通信的兩端進行認證。這就導致一旦攻擊者入侵或者接入到某一運營商網絡之內,就能利用該運營商的通信網絡與其他運營商進行通信,實現對特定用戶的跟蹤、劫持、中斷通信等多種攻擊。例如,黑客協會31屆年會上展示了對7號信令協議設計缺陷的攻擊;2016歐洲黑帽大會上展示了可通過不同的方式利用DIAMETER協議[5]漏洞發起用戶定位、短信劫持、拒絕服務等攻擊。圖5為非法定位攻擊示意圖:

目前,為了解決這類問題,在通信網絡的邊界處,需要部署防火墻、異常流量檢測、接口功能隔離、攔截規則配置、信令審計系統等額外的安全解決方案,以解決由于協議缺陷導致的上述問題。但是這種安全機制僅能依賴于單個運營商的運營經驗,無法得到其他運營商的配合,因此只能緩解攻擊帶來的安全問題,并不能徹底解決安全問題。

另外,對于運營商之間的互聯互通信令,采用NDS/IP進行保護并不適合。由于各家運營商的安全策略相互獨立,運營商無法信任其他運營商產生的密鑰。而缺乏全球性的PKI基礎設施架構將導致在多運營商環境下,證書的管理體系非常復雜,運營成本不可接受。再者,為了驗證證書的真偽,必須無條件信任證書撤銷列表的發放以及在線狀態檢查的結論,但這個同樣因為各運營商獨立架設PKI系統而無法達成。因此,沒有可用的證書系統,導致無法使用證書建立IPsec。

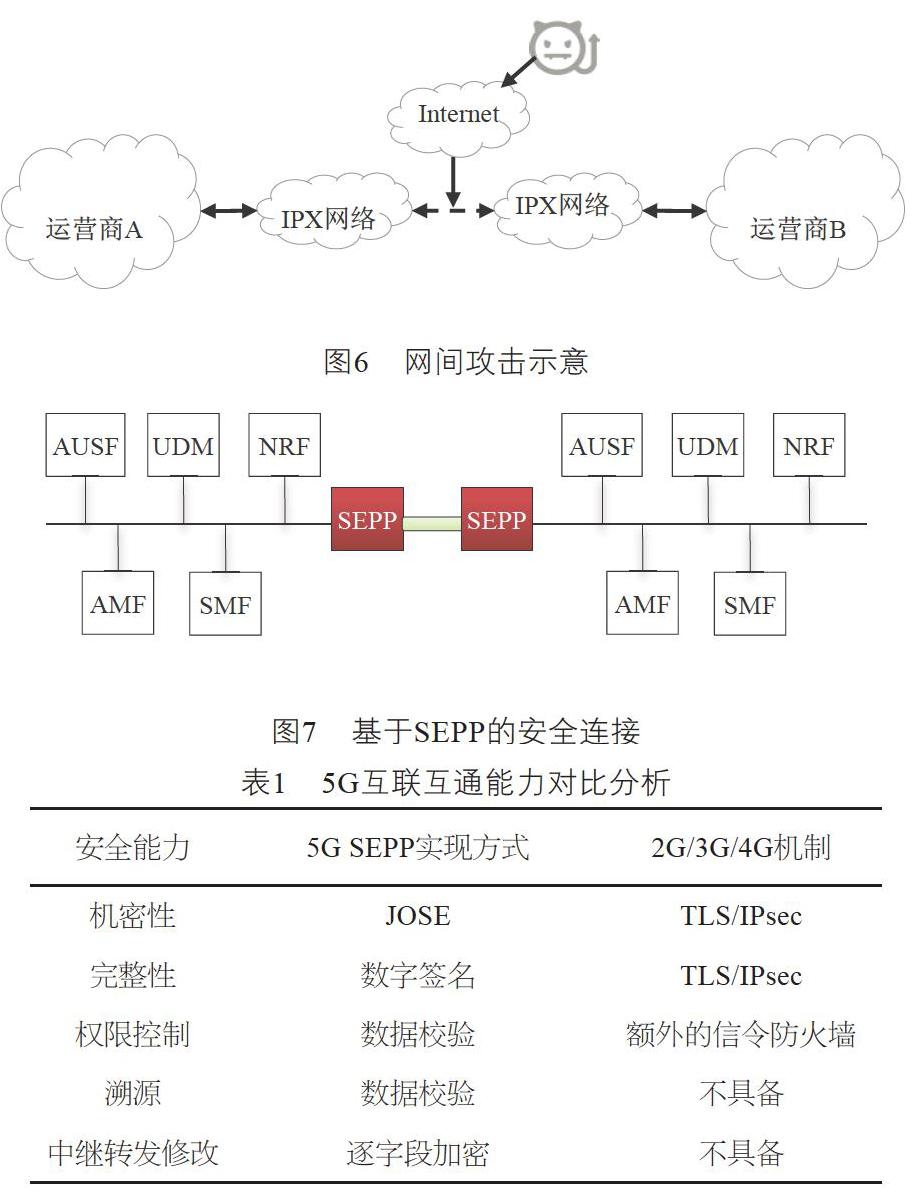

此外,運營商之間通常無法直接互聯,而是通過IPX漫游運營商來提供通用的連接,IPX運營商在中轉消息時,通常還需要對消息中的部分信息進行處理。因此直接在運營商間架設端到端的安全機制,對于有IPX運營商存在的連接方式而言,無法實施。而且,IPX之間仍然不可信。例如,某些搜索引擎可以發現某些互聯互通的節點被連接到了互聯網上,攻擊者可以通過互聯網發起攻擊。因此原有的安全機制并不能滿足運營商間信令傳輸的安全要求。圖6為網間攻擊示意:

(2)5G系統架構變化引入的安全問題

5G網絡的一大特征是采用了基于服務化的架構[6],每個網絡功能可以對外呈現通用的服務化接口。這一機制促使5G網絡功能以非常靈活的方式在網絡中進行部署和管理,但這一機制也帶來了安全問題。

首先,傳統通信接口需要預先定義和配置,沒有定義接口的網元之間無法直接通信。在這個機制下,特定的信息不會被其他網元所獲取,例如,對于認證機制來說,MME(Mobility Management Entity,移動性管理網元)與HSS(Home Subscriber Server,歸屬簽約用戶服務器)間的認證向量響應消息包含非常敏感的認證參數以及會話密鑰,但由于接口是固定的,其它網元并不能獲得MME與HSS之間傳輸的敏感信息,從而保證了信息傳輸的安全性。

其次,對于5G網絡來說,引入服務化的架構以及使用RESTful API的接口,使得NF(Network Function,網絡功能)的部署和更新變得更加容易和便捷,為攻擊者構造攻擊網絡的NF提供了更便利的條件,即每個NF均可以被其他NF所訪問,這就存在非法訪問數據的隱患。此外,服務化的架構必然導致網絡功能需要對外公開接口,也就意味著相關信息需要被公開,但是考慮到運營商的部署通常是敏感的,不愿意暴露給其他人,所以對于跨運營商的消息傳輸,還需要考慮對拓撲等相關信息更加嚴密的隱藏。

3.2 ?5G系統互聯互通安全要求與機制設計

經過上述5G系統互聯互通問題的分析,明確了5G系統互聯互通的安全設計原則。根據設計原則,針對5G互聯互通安全機制引入了安全邊界防護代理,并制定了基于JOSE(Javascript Object Signing and Encryption,JS對象簽名與加密)的安全保護機制。最后,本小節對機制和安全設計原則進行了匹配,并針對傳統安全機制進行了對比。

(1)5G互聯互通安全設計原則

基于上述兩方面的安全問題,5G互聯互通安全需要考慮實現的安全目標如下。

◆目標1:能夠實現對運營商間傳遞的信息進行確認,確保收到的信息是真正來自于發端,且獲取的數據在合理的范圍內。

◆目標2:能夠實現對運營商間傳遞的信息的安全保護,能夠提供完整性和加密保護,防止信息在傳輸途中被篡改、偽造或者其中的敏感信息被竊取。考慮運營商之間需要通過IPX進行中轉傳輸,還需要安全機制能夠保證一定的靈活性,使得IPX運營商能夠對所需要的部分信息進行修改。

◆目標3:能夠實現對網絡功能間訪問的信息進行跨運營商的認證和授權,以及實現對運營商內部的拓撲隱藏。

(2)基于邊界防護代理的信息保護和信息隱藏

為了實現這些安全目標,在設計5G互聯互通安全機制時,首先引入了安全邊界防護代理(Security Edge Protection Proxy, SEPP),作為運營商核心網控制面之間的邊界網關。所有跨運營商的信息傳輸均需要通過該安全網關進行處理和轉發。圖7為基于SEPP的安全連接示意圖。

SEPP還需要實現對另一側運營商數據的校驗,包括判斷對端運營商發來的信息是否真正來自于對端運營商,所請求的信息是否只限于對端運營商用戶和本網運營商用戶等。通過這種方式,可以實現安全目標1。

為了實現目標3中提到的拓撲隱藏,除了在運營商之間提供安全防護功能之外,還需要網絡功能的配合。NF需要采用可以擴展的FQDN(Fully Qualified Domain Name,全限定域名)的名字。在跨網通信時,網絡功能提供準確的FQDN名稱并發送至SEPP,SEPP需要在HTTP消息中重寫FQDN信息,將特定網絡功能的具體信息采用通配符代替。另外,寫入消息中的NF證書也需要被SEPP更換成跨網通用的證書。

(3)基于JOSE的互聯互通傳輸安全機制

考慮到運營商間通信采用IPX進行中轉的情況,基于SEPP間端到端的TLS機制無法作為5G互聯互通安全機制。但對于運營商之間的信令傳輸,所有的數據仍然需要受到完整性保護,而特定的信息,例如認證相關的密鑰、用戶的永久身份信息等敏感信息,還需要受到加密保護。

由于5G SBA架構下的信令傳輸基于HTTP消息進行承載,且數據采用JSON(Java Script Object Notation, JS對象標記)的方式進行封裝,而IETF(Internet Engineering Task Force)定義了面向JSON數據包進行加密[7]和完整性保護[8]的安全機制。因此,為了滿足對部分信息改動的需求,5G引入了基于上述被稱為JOSE的互聯互通安全機制。通過這種方式,使得運營商SEPP間的信令傳輸得到安全保護,實現了以JSON數據結構為對象進行加密和完整性保護,提升了數據保護的靈活性,也為IPX的介入提供了可能性。

互聯互通場景下,可將分別位于不同運營商的SEPP稱為業務請求方的cSEPP和業務響應方的pSEPP,并假定cSEPP和pSEPP之間存在互聯互通運營商。與cSEPP相連的IPX被稱之為cIPX,與pSEPP相連的IPX被稱之為pIPX。在通信之前,cSEPP和pSEPP之間會通過額外的TLS安全隧道協商一個雙方共享的密鑰。當業務請求方的一個NF要向屬于另外一個運營商的業務響應方的NF發送消息時,cSEPP接收消息并使用對稱密鑰對消息中的各個JSON對象分別提供獨立的加密和完整性保護,并將生成的JWE對象發送至中間節點cIPX和pIPX。IPX可以根據自己的策略要求以打補丁的方式對數據進行修改。消息修改后,IPX對修改內容進行簽名并將包含簽名和修改內容的JWS對象附加在消息后面。pSEPP接收來自于pIPX的消息,驗證JWE對象的真偽,從而恢復來自于NF的原始消息,再驗證JWS對象中的簽名,并結合中間節點的改動更新消息內的相應內容。最終,pSEPP將消息轉發給目標NF。

通過這種方式,運營商之間實現了消息的端到端保護,并允許IPX對部分信息進行修改,最終實現了安全目標2。

(4)SEPP安全能力小結

引入SEPP對數據的校驗,可以在一定程度上防止運營商的越權查詢,并可以為本網提供責任追溯的能力。而基于JOSE設計的安全傳輸機制,使運營商發送的數據可以完整地傳遞至對端運營商而不用擔心信息被篡改,同時IPX也保留了對數據修改的能力。此外,隨著簽名的引入,所有的修改均保留記錄,來自于其他方面的攻擊將改變信息的完整性,使得攻擊可以在第一時間被發現。而且SEPP是作為新增網絡功能實體,因此對其功能上的設定要求也無需考慮存量網絡設備的升級改造問題。

通過這種機制,實現了對互聯互通接口的安全保護,既滿足了IPX對中轉信令的修改需求,又保證了運營商間可以實現端到端的安全保護。對SEPP的安全相關能力進行總結并與2G/3G/4G的對比如表1所示。

4 ? 結束語

本文首先分析了在2G/3G/4G網絡環境下的互聯互通安全機制所發生的變化。隨著網絡的不斷演進,從2G的全封閉,到3G、4G的IP化,再到5G的服務化架構,網絡的封閉性被逐步打破,信令在通信網絡中的傳輸安全也面臨更加嚴峻的威脅。因此,運營商間互聯互通的安全機制也從完全不需要考慮安全機制,到考慮不安全的鏈路傳輸引入網絡域安全機制保證傳輸安全,再到考慮發送源端的威脅要求對數據簽名和授權檢查。

接下來,分析了5G網絡在互聯互通時所面臨的安全問題,并提出了具體的解決方案。通過SEPP網元的設計與實現,使得5G運營商之間信令傳輸時的安全防護范圍變得更廣,數據保護粒度變得更細,從而更好地配合了5G網絡系統架構和流程的設計,為保障5G網絡跨運營商間的信令傳輸安全提供了良好的保障。

參考文獻:

[1] 百度百科. 互聯互通[EB/OL]. [2019-09-20]. https://baike.baidu.com/item/%E4%BA%92%E8%81%94%E4%BA%92%E9%80%9A.

[2] 文旭樺,呂振華,杜春生. IPX網絡互連方案研究[J]. 移動通信, 2015,39(5): 57-60.

[3] 3GPP. 3GPP TS 33.210: 3G security, Network Domain Security (NDS), IP network layer security[S]. 2002.

[4] IETF. IETF RFC 4303: IP Encapsulating Security Payload (ESP)[S]. 2005.

[5] IETF. IETF RFC 6733: Diameter Base Protocol[S]. 2012.

[6] 3GPP. 3GPP TS23.501: System Architecture for the 5G System Stage 2[S]. 2018.

[7] IETF. IETF RFC 7516: JSON Web Encryption (JWE)[S]. 2015.

[8] IETF. IETF RFC 7515: JSON Web Signature (JWS)[S]. 2015.