無線網(wǎng)絡(luò)的物理層安全

劉斌 王蒙 李立欣 胡有兵

【摘 ?要】無線網(wǎng)絡(luò)的物理層安全技術(shù)已成為近年來的研究熱點(diǎn),它通過物理信道的唯一性和互易性來實(shí)現(xiàn)合法用戶的辨識和信息的加密等。與傳統(tǒng)密碼加密系統(tǒng)相比,物理層安全技術(shù)從信息論角度出發(fā),在實(shí)現(xiàn)安全功能時(shí)不需要額外設(shè)計(jì)如何執(zhí)行相關(guān)安全協(xié)議,不需要在物理層之上的其他協(xié)議層上實(shí)現(xiàn)任何額外的安全方案或算法。概述了物理層安全的基礎(chǔ)理論,然后介紹了一個D2D(Device to Device,設(shè)備到設(shè)備)蜂窩網(wǎng)絡(luò)物理層安全的研究成果,最后提出一些未來的研究方向。

【關(guān)鍵詞】無線網(wǎng)絡(luò);物理層安全;D2D蜂窩網(wǎng)絡(luò)

1 ? 引言

由于無線信道的廣播特性,無線通信網(wǎng)絡(luò)容易受到竊聽和入侵攻擊。面對這些安全威脅,無線通信網(wǎng)絡(luò)需要確保兩個基本安全要求——保密性和身份認(rèn)證。保密性保證竊聽者無法獲取保密消息;身份驗(yàn)證確保消息接收者可以確定合法傳輸源,并且任何攻擊者都無法模擬為信息源。

傳統(tǒng)觀念上,通信安全性是在通信網(wǎng)絡(luò)中更高的邏輯層上實(shí)現(xiàn)的,而不是在物理傳輸介質(zhì)層上實(shí)現(xiàn)的。對于數(shù)據(jù)的保密性,加密技術(shù)是確保保密的主要方法,且在大多數(shù)情況下都能很好地運(yùn)行。但是,在一些新興的網(wǎng)絡(luò)架構(gòu)中,密鑰管理或計(jì)算復(fù)雜性等問題使得數(shù)據(jù)加密的實(shí)現(xiàn)變得困難。因此,無線物理層安全技術(shù)已成為近年來的研究熱點(diǎn),并且在理解物理層支持安全通信的基本能力和確定其相應(yīng)限制方面取得了很大進(jìn)展。目前的研究工作已經(jīng)表明,無線通信可以通過某些機(jī)制利用衰落、干擾和路徑分集(通過使用多個天線)等途徑來提供數(shù)據(jù)保密性,這些機(jī)制降低了潛在竊聽者獲得保密消息的能力。此外,無線信道的互易性和隨機(jī)性讓基于密鑰的物理層安全技術(shù)成為可能,從而允許應(yīng)用更傳統(tǒng)的數(shù)據(jù)保密方法。

本文簡要介紹了物理層安全的基礎(chǔ)理論,并提出了一種基于深度強(qiáng)化學(xué)習(xí)的D2D蜂窩網(wǎng)絡(luò)的物理層安全機(jī)制,給出了一個基于LSTM(Long Short-Term Memory,長短期記憶)和ESN(Echo State Network,回聲狀態(tài)網(wǎng)絡(luò))的聯(lián)合方案,討論了該方案的性能。最后還探討了物理層安全技術(shù)未來的研究方向。

2 ? 物理層安全的理論基礎(chǔ)

2.1 ?香農(nóng)密碼系統(tǒng)

信息論為物理層安全的研究提供了一個系統(tǒng)框架,現(xiàn)在物理層安全的研究都是建立在信息論特征的基礎(chǔ)上。香農(nóng)正是第一個從信息論的角度研究安全通信問題的人,他提出的密碼系統(tǒng)如圖1所示[3]:

圖1中Alice是發(fā)射機(jī),它把信息M發(fā)給合法接收者Bob,同時(shí)避免信息被竊聽者Eve竊聽到,而竊聽者Eve的目標(biāo)是想盡量竊聽到信息M。其中,Alice和Bob有一個共享密鑰K,這個密鑰對Eve保密。Alice通過使用密鑰K將信息M編碼為碼字X,然后發(fā)送給Bob。Bob同樣使用密鑰K將接收到的碼字X還原為信息M。

在這個過程當(dāng)中,如果Eve竊聽到的消息碼字X和信息M的互信息為0,即I(M; X)=0,那么就可以認(rèn)為這個通信方案是安全的。其中互信息是根據(jù)信息熵定義的:

I(M; X)= H(K)-H(M | X) ? ? ? ? (1)

其中,H(M)=-∑p(m)logp(m),它描述了變量M的不確定性,p(m)是M取m值的概率,H(M | X)表示竊聽到X后M中剩余的不確定度。因此令I(lǐng)(M; X)=0,即H(M)等于H(M | X)。不確定度H(M)和H(M | X)相等,也就是說信息M和碼字X之間是相互獨(dú)立的。這種情況被稱為完全保密,即碼字X不顯示M的任何信息,這樣即使竊聽者Eve的計(jì)算能力再強(qiáng),也無法通過碼字X得到有用信息。香農(nóng)的密碼系統(tǒng)證明了完全保密是可以實(shí)現(xiàn)的,但前提是密鑰K的熵H(K)至少不小于信息M的熵,即H(K)≥H(M)。

2.2 ?Wyner竊聽信道

早在上世紀(jì)70年代,Wyner就提出了一種竊聽信道[4],它的通信過程與香農(nóng)的密碼系統(tǒng)類似:Alice將信息發(fā)送給它的合法接受者Bob,同時(shí)對竊聽者Eve保密。而與之不同的是,在Wyner竊聽信道中,干擾和噪聲起到了重要作用,同時(shí)Alice和Bob之間沒有共享密鑰K。其通信過程如圖2所示:

圖2中,Alice發(fā)送二進(jìn)制序列信息M,然后經(jīng)過編碼變成X。之后通過轉(zhuǎn)移概率P的噪聲信道(主信道),輸出為Y。同時(shí),Eve通過另一個轉(zhuǎn)移概率Pe的噪聲信道(噪聲信道)竊聽到X,得到最終的輸出為Z。

設(shè)信息M的信源熵是H(M),Eve對于信息M的不確定度由條件熵H(M | Z)給出。為了保證通信過程對于竊聽者是保密的,則編碼速率(2n, R)必須低于條件熵,即RH(M)≤H(M | Z)/n,其中n為碼長。Wyner提出如果接收者Bob的信噪比高于竊聽者Eve的信噪比,那么就存在一種編碼方法,使其能夠確保接收者Bob正確解碼的同時(shí),竊聽者Eve無法獲得任何信息。這個編碼方法的碼率存在上限,這個上限就是保密容量。

2.3 ?保密容量

對于Alice來說必須將信息編碼成一組碼字,使得Bob能夠恢復(fù)發(fā)送的消息,同時(shí)對Eve來說,這些碼字是無用的,因此所謂的保密容量就是在同時(shí)滿足兩種要求下的最大編碼速率。離散無記憶竊聽信道的保密容量由公式(2)給出:

Cs=I(V;Y) -I(V; Z) ? ? ? ? ? ? (2)

這里V是具有聯(lián)合輔助輸入分布p(s)p(v|s)p(x|v)的輔助輸入變量,I(V, Y)表示通信信道的質(zhì)量,表示Alice向Bob可靠傳輸?shù)乃俾剩琁(V, Z)表示竊聽信道的質(zhì)量。

3 ? 物理層安全技術(shù)

3.1 ?保密編碼技術(shù)

根據(jù)Wyner關(guān)于竊聽信道的研究,證明了存在達(dá)到保密容量上限的編碼方式。多年的研究表明,許多編碼方式經(jīng)過適當(dāng)?shù)淖兓寄苓_(dá)到保密容量的上限,實(shí)現(xiàn)編碼的關(guān)鍵是了解已知編碼方案的特點(diǎn)然后將碼集成到更復(fù)雜的場景中。這些編碼方式包括LDPC(Low Density Parity Check,低密度奇偶校驗(yàn))碼[5]、嵌套編碼和極化碼等,LDPC碼是其中最重要、應(yīng)用最多的編碼方式。

編碼的目的是為了在主信道的通信質(zhì)量優(yōu)于竊聽信道的情況下,讓竊聽者完全無法獲取信息。目前,保密編碼技術(shù)還處于研究起步階段,因?yàn)橄胍竭_(dá)保密容量上限,編碼的碼字需要接近無窮長,如果碼長相對較短,就會影響其保密性能。

3.2 ?多天線物理層安全技術(shù)

具有多個發(fā)射和接收天線的MIMO系統(tǒng),可以大大提高無線傳輸?shù)男阅芎拖到y(tǒng)的保密容量。多天線安全技術(shù)旨在達(dá)到MIMO系統(tǒng)保密容量的上限,研究的關(guān)鍵在于增大Bob和Eve之間的信號強(qiáng)度差異。這里多天線系統(tǒng)可以理解為多個單天線相互合作。

其中,tr(Q)

3.3 ?多中繼物理層安全技術(shù)

中繼在無線網(wǎng)絡(luò)中一直發(fā)揮著重要作用,當(dāng)發(fā)射機(jī)的發(fā)射功率不足時(shí),可以使用中繼進(jìn)行協(xié)同通信,保證通信質(zhì)量。如今的中繼物理層安全技術(shù)通過解碼轉(zhuǎn)發(fā)、放大轉(zhuǎn)發(fā)、噪聲轉(zhuǎn)發(fā)以及壓縮轉(zhuǎn)發(fā)等中繼協(xié)作策略提高無線網(wǎng)絡(luò)的保密容量[8]。在解碼轉(zhuǎn)發(fā)策略中,Alice首先將信號發(fā)送給與其協(xié)作的中繼節(jié)點(diǎn),中繼節(jié)點(diǎn)再對接收的信號重新編碼,然后發(fā)送給Bob。值得注意的是,如果Alice到中繼的信噪比大于中繼到Bob的信噪比的話,解碼轉(zhuǎn)發(fā)策略的保密容量為零。在放大轉(zhuǎn)發(fā)策略中,Alice先對信號進(jìn)行編碼。在第一個時(shí)隙信號經(jīng)過不同的噪聲形成不同的副本發(fā)送給與Alice相鄰的中繼節(jié)點(diǎn)和目標(biāo)Bob,第二個時(shí)隙中繼節(jié)點(diǎn)將接收到的信號重新編碼再發(fā)送給Bob,這樣Bob接受到的信號就是Alice先前發(fā)送的信號和中繼節(jié)點(diǎn)發(fā)送信號的疊加,通過這種方式,加強(qiáng)了傳輸信號,從而提高保密容量。噪聲轉(zhuǎn)發(fā)策略是將中繼輔助信道轉(zhuǎn)換為兩個復(fù)合信道。其中一個信道的中繼節(jié)點(diǎn)將接收到的信號重新編碼后正確發(fā)送給Bob,而另一個信道的中繼只發(fā)送人為編造的信號來迷惑竊聽者Eve。壓縮轉(zhuǎn)發(fā)可以看作是噪聲轉(zhuǎn)發(fā)的一般形式。在壓縮轉(zhuǎn)發(fā)策略中,中繼不再需要對數(shù)據(jù)進(jìn)行解碼,只是將觀測的中繼噪聲數(shù)據(jù)量化后發(fā)送給Bob。這種觀測的噪聲有助于Bob解碼Alice的消息,而中繼發(fā)送的AN(Artificial Noise,人工噪聲)信號用來混淆Eve。

3.4 ?物理層密鑰生成技術(shù)

物理層互易性和隨機(jī)性在物理層密鑰生成中起著重要作用[9]。目前主要有四種密鑰生成方式,包括基于CSI(Channel State Information,信道狀態(tài)信息)[10]、基于RSS(Received Signal Strength,接收信號強(qiáng)度)、基于相位和基于竊聽碼的密鑰生成技術(shù)。在基于CSI的技術(shù)中,Alice和Bob分別使用導(dǎo)頻信號來獲得Bob-to-Alice的信道狀態(tài)hba和Alice-to-Bob的信道狀態(tài)hab。在TDD通信中,Alice和Bob經(jīng)過了相同路徑衰落的無線鏈路,hba和hab在理論上是相同的。因此Alice和Bob經(jīng)過協(xié)商生成一個基于hba和hab的密鑰。基于RSS和基于相位的密鑰生成技術(shù)類似于基于CSI的方法,不同的是它們還使用導(dǎo)頻信號和信道估計(jì)方法來恢復(fù)失真的RSS和相位信息。基于竊聽碼的技術(shù)依賴于Wyner竊聽信道模型。這種方法的基本思想是:即使Bob有噪聲信道,衰落也能給出具有正保密容量的機(jī)會來發(fā)送少量的保密比特,這些比特可以收集起來以形成更長的保密序列用于后續(xù)安全通信。

4 ? D2D蜂窩網(wǎng)絡(luò)的物理層安全

D2D作為5G網(wǎng)絡(luò)的關(guān)鍵技術(shù)之一,一直備受關(guān)注,而D2D的物理層安全問題也是重要的研究方向之一。根據(jù)3.1節(jié)中的多天線物理層安全技術(shù),在D2D網(wǎng)絡(luò)中的每個基站配備多個天線,提高保密容量。但由于用戶的移動特性,如果以當(dāng)前的信道狀態(tài)選擇發(fā)射天線和建立D2D對并不能確保安全通信。因此,本文提出了一個基于深度強(qiáng)化學(xué)習(xí)的最佳發(fā)射天線選擇和D2D對的建立優(yōu)化方案。

4.1 ?系統(tǒng)模型

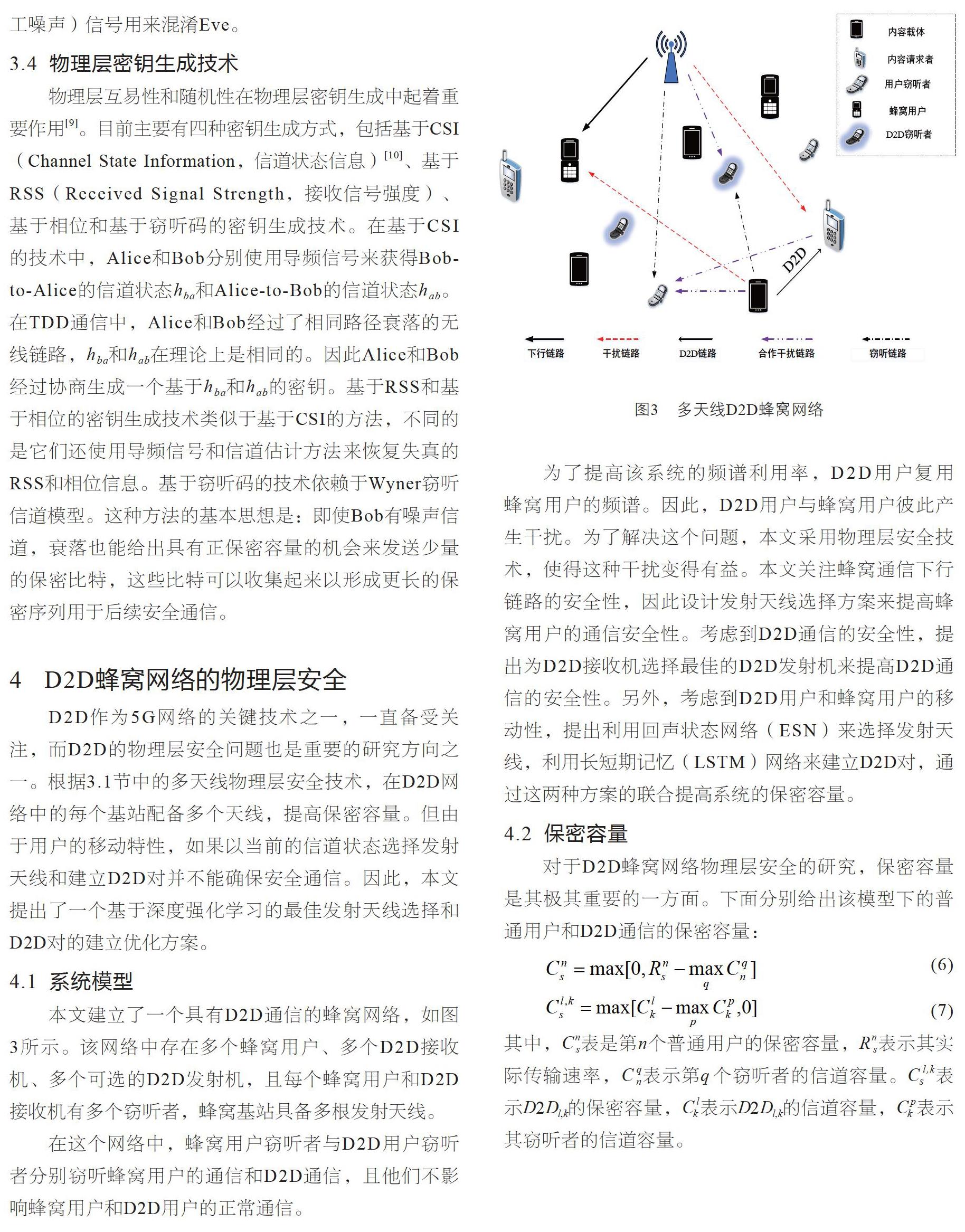

本文建立了一個具有D2D通信的蜂窩網(wǎng)絡(luò),如圖3所示。該網(wǎng)絡(luò)中存在多個蜂窩用戶、多個D2D接收機(jī)、多個可選的D2D發(fā)射機(jī),且每個蜂窩用戶和D2D接收機(jī)有多個竊聽者,蜂窩基站具備多根發(fā)射天線。

在這個網(wǎng)絡(luò)中,蜂窩用戶竊聽者與D2D用戶竊聽者分別竊聽蜂窩用戶的通信和D2D通信,且他們不影響蜂窩用戶和D2D用戶的正常通信。

為了提高該系統(tǒng)的頻譜利用率,D2D用戶復(fù)用蜂窩用戶的頻譜。因此,D2D用戶與蜂窩用戶彼此產(chǎn)生干擾。為了解決這個問題,本文采用物理層安全技術(shù),使得這種干擾變得有益。本文關(guān)注蜂窩通信下行鏈路的安全性,因此設(shè)計(jì)發(fā)射天線選擇方案來提高蜂窩用戶的通信安全性。考慮到D2D通信的安全性,提出為D2D接收機(jī)選擇最佳的D2D發(fā)射機(jī)來提高D2D通信的安全性。另外,考慮到D2D用戶和蜂窩用戶的移動性,提出利用回聲狀態(tài)網(wǎng)絡(luò)(ESN)來選擇發(fā)射天線,利用長短期記憶(LSTM)網(wǎng)絡(luò)來建立D2D對,通過這兩種方案的聯(lián)合提高系統(tǒng)的保密容量。

4.2 ?保密容量

4.3 ?仿真結(jié)果

本部分提供了基于深度學(xué)習(xí)的D2D蜂窩網(wǎng)絡(luò)安全的仿真結(jié)果,并對結(jié)果進(jìn)行分析。通過將LSTM和ESN協(xié)作方案的性能和單獨(dú)使用ESN的性能進(jìn)行比較,展現(xiàn)這種協(xié)作方案的優(yōu)越性。仿真結(jié)果如圖4、圖5所示。

實(shí)驗(yàn)比較了不同方案下的平均保密容量,結(jié)果如圖4所示。可以看出隨著潛在D2D發(fā)射機(jī)數(shù)量增加,基于LSTM和ESN的聯(lián)合方案的平均保密容量快速提升并逼近實(shí)際傳輸速率。而基于ESN的天線選擇方案的平均保密容量基本保持不變,并且處于一個很低的水平。這表明基于LSTM和ESN的聯(lián)合方案能夠大大提高D2D蜂窩網(wǎng)絡(luò)的保密容量。

實(shí)驗(yàn)還比較了不同方案下的保密中斷概率,結(jié)果如圖5所示。可以看出達(dá)到相同的保密中斷概率,基于LSTM和ESN的聯(lián)合方案需要的天線數(shù)更少,表明在達(dá)到相同性能的條件下,基于LSTM和ESN的聯(lián)合方案能夠減少成本。

綜合上述實(shí)驗(yàn)結(jié)果,本文提出的基于LSTM和ESN聯(lián)合方案能夠顯著提高D2D蜂窩網(wǎng)絡(luò)的保密容量,實(shí)現(xiàn)其安全通信。

5 ? 未來的研究方向

5.1 ?認(rèn)知無線電網(wǎng)絡(luò)

認(rèn)知無線電的概念在1999年由Joseph Mitolo提出,它允許次要用戶訪問許可信道,而且這個過程不會對主要用戶的通信產(chǎn)生干擾,通過這種方式可以解決頻譜利用率不足的問題。但這種特性也為無線電網(wǎng)絡(luò)的安全帶來了新的問題。例如,攻擊者可以通過模仿主要用戶,從而對次要用戶進(jìn)行欺騙,同時(shí)攻擊者也可以修改和干擾協(xié)作頻譜的感知信息。為了抵御這種攻擊方式,主要用戶需要認(rèn)證,頻譜感知信息也需要被保護(hù)。

5.2 ?機(jī)器類型通信(MTC)

機(jī)器類型通信(MTC)是物聯(lián)網(wǎng)通信的基礎(chǔ),它允許機(jī)器設(shè)備能夠相互交換信息和自主組網(wǎng),這個過程不需要人為干預(yù)。近年來隨著物聯(lián)網(wǎng)技術(shù)的不斷發(fā)展,MTC網(wǎng)絡(luò)也越來越龐大和復(fù)雜,而MTC通信首先需要考慮的就是設(shè)備和服務(wù)器間的端到端的安全問題。因此,機(jī)器類通信安全成為一項(xiàng)挑戰(zhàn),也是未來重要的研究方向。

5.3 ?高速移動網(wǎng)絡(luò)

高速移動網(wǎng)絡(luò)中的物理層安全研究主要有以下幾個問題:

(1)信道的快速變化:高速移動網(wǎng)絡(luò),例如無人機(jī)通信網(wǎng)絡(luò)和車載自組網(wǎng)網(wǎng)絡(luò),由于通信雙方的高速移動,通信的信道將會快速變化,這給高速移動通信帶來前所未有的挑戰(zhàn),尤其是在網(wǎng)絡(luò)安全方面。

(2)移動節(jié)點(diǎn)的認(rèn)證:由于通信雙方的高速移動,使得移動節(jié)點(diǎn)的認(rèn)證變得十分的困難,這也使得通信的安全受到嚴(yán)重影響。這兩個問題將會成為高速移動網(wǎng)絡(luò)安全研究的重要方向。

6 ? 結(jié)束語

本文從物理層安全的基礎(chǔ)理論開始,介紹了香農(nóng)密碼系統(tǒng)和Wyner竊聽信道模型,并給出保密容量的定義。討論了物理層安全技術(shù),包括保密編碼技術(shù)、多天線物理層安全技術(shù)、多中繼物理層安全技術(shù)和物理層密鑰生成技術(shù)。介紹了一個關(guān)于D2D蜂窩網(wǎng)絡(luò)的物理層安全研究實(shí)例,其中應(yīng)用了多天線物理層安全技術(shù),提出了基于深度學(xué)習(xí)的優(yōu)化方案,實(shí)驗(yàn)結(jié)果表明,基于LSTM和ESN的聯(lián)合方案能夠顯著提高D2D蜂窩網(wǎng)絡(luò)通信的保密容量。最后探討了物理層安全技術(shù)幾點(diǎn)研究方向。

參考文獻(xiàn):

[1] H V POOR, R F SCHAEFER. Wireless physical layer security[J]. Proceedings of the National Academy of Sciences current issue, 2017(1): 19-26.

[2] LIU Y, CHEN H H, WANG L. Physical Layer Security for Next Generation Wireless Networks: Theories, Technologies, and Challenges[J]. IEEE Communications Surveys & Tutorials, 2017,19(1): 347-376.

[3] C E SHANNON. Communication theory of secrecy systems[J]. Bell System Technical Journal, 1949,28(4): 656-715.

[4] A D WYNER. The Wire-Tap Channel[J]. Bell System Technical Journal, 1975,54(8): 1355-1387.

[5] A THANGARAJ, S DIHIDAR, A R CALDERBANK, et al. Applications of LDPC Codes to the Wiretap Channel[J]. IEEE Transactions on Information Theory, 2007,53(8): 2933-2945.

[6] A KHISTI, G W WORNELL. Secure Transmission with Multiple Antennas I: The MISOME Wiretap Channel[J]. IEEE Transactions on Information Theory, 2010,56(7): 3088-3104.

[7] F OGGIER, B HASSIBI. The Secrecy Capacity of the MIMO Wiretap Channel[J]. IEEE Transactions on Information Theory, 2007,57(8): 4961-4972.

[8] L LAI, H E GAMAL. The Relay-Eavesdropper Channel: Cooperation for Secrecy[J]. IEEE Transactions on Information Theory, 2008,54(9): 4005-4019.

[9] R AHLSWEDE, I CSISZAR. Common randomness in information theory and cryptography I secret sharing[J]. IEEE Transactions on Information Theory It, 1993,39(4): 1121-1132.

[10] LIU Y, S C Draper, A M Sayeed. Exploiting Channel Diversity in Secret Key Generation from Multipath Fading Randomness[J]. IEEE Transactions on Information Forensics & Security, 2012,7(5): 1484-1497.