分布式環境下計算機網絡加密技術的優化研究

黃義強

摘? ?要:由于分布式網絡具有靈活度高、可擴展性強等特點,已經在計算機網絡中得到廣泛應用。文章將對分布式環境下的計算機網絡加密技術進行研究,分析分布式網絡特點,提出分布式網絡加密系統的設計方案,并對其加密技術優化措施及效果進行研究,以期為相關計算機網絡設計活動提供參考。

關鍵詞:分布式環境;計算機網絡;加密技術

互聯網時代,計算機網絡的應用無所不在。由于計算機網絡自身具有開放性、交互性的特點,為了保證其使用的安全性,需要采用先進的加密技術,防止信息數據在網絡傳輸過程中被盜取或丟失。針對當下應用廣泛的分布式網絡,應設計可行的計算機網絡加密系統,提高網絡安全防范水平。

1? ? 分布式環境下的計算機網絡特點

分布式網絡具體指將計算機網絡劃分為多個區域,為各個子區域指定不同的管理者,由其負責網絡運行管理。因此,分布式網絡是一種去中心化的計算機網絡結構,其特點是不設計控制中心。分布式網絡具有更高的靈活性,可以隨時根據實際使用需求進行擴展。但是從計算機網絡安全角度來看,由于分布式網絡管理結構較為松散,網絡中任意一個節點都可能獲取用戶通信信息,導致其網絡安全防護水平較低,需要通過采取網關加密、防火墻、加解密等技術,對分布式網絡的通信安全性加以保障。其中,加密技術是分布式網絡安全防護的主要技術手段之一,但在其使用過程中,應通過設計優化,解決傳統加密技術資源開銷大、耗時長等方面的問題,進一步提高加密技術的適用性[1]。

2? ? 分布式環境下的計算機網絡加密系統設計

2.1? 總體結構設計

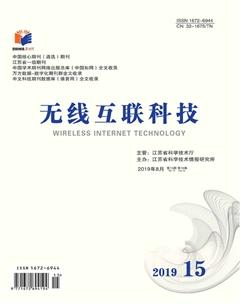

為解決傳統計算機網絡加密技術存在的問題,在本次計算機加密系統設計過程中,主要引入混沌理論,利用混沌序列不確定性的特點,為計算機網絡加密和安全防護提供一種新的可能性。基于混沌理論對計算機網絡加密技術進行優化,設計加密系統框架。其中,混沌序列主要作為一次性口令,利用該口令實現計算機網絡加密,從而降低系統資源占用和運算時間。按照這一思路,分布式計算機網絡加密系統可設計為3個層次,即加密層、接口層和應用層,具體如圖1所示[2]。

2.2? 加密技術原理

根據上述設計思路及系統框架,在混沌理論的應用過程中,應明確混沌理論描述的是一種偽隨機運動。對于非線性系統而言,如果給定了初始條件和參數,其運動過程是一個確定過程,且運動狀態與初始條件具有密切關系。混沌理論下的偽隨機運動,則是利用混沌函數特性,擴大、拉長或折返系統運動過程,使其具有一定的不可預測性。因此,混沌理論主要采用非線性迭代方程對問題進行描述。

加密技術基本函數形式可表述為Xn+1=A[Sin(x0-xb)]2,其中,x0代表函數初始值,迭代次數為n次,偏差為δx0。混沌函數的運算結果呈指數分離形式,可采用特征指數(Lyapunov,LE)表示偏差的指數形式,代表兩點平均指數幅散率。那么在混沌區間內,只有分別對混沌函數中的A與Xb進行取值,就可以得到指數形式發散的迭代軌跡。如果初始值差異足夠小,迭代軌跡就會出現較大變化。因此,為了得到有效的迭代序列,需要合理選擇初始值。利用混沌理論設計計算機網絡加密函數,就是通過采用混沌函數進行運算,得到迭代序列,將其作為一次性口令,對分布式計算機網絡進行加密。

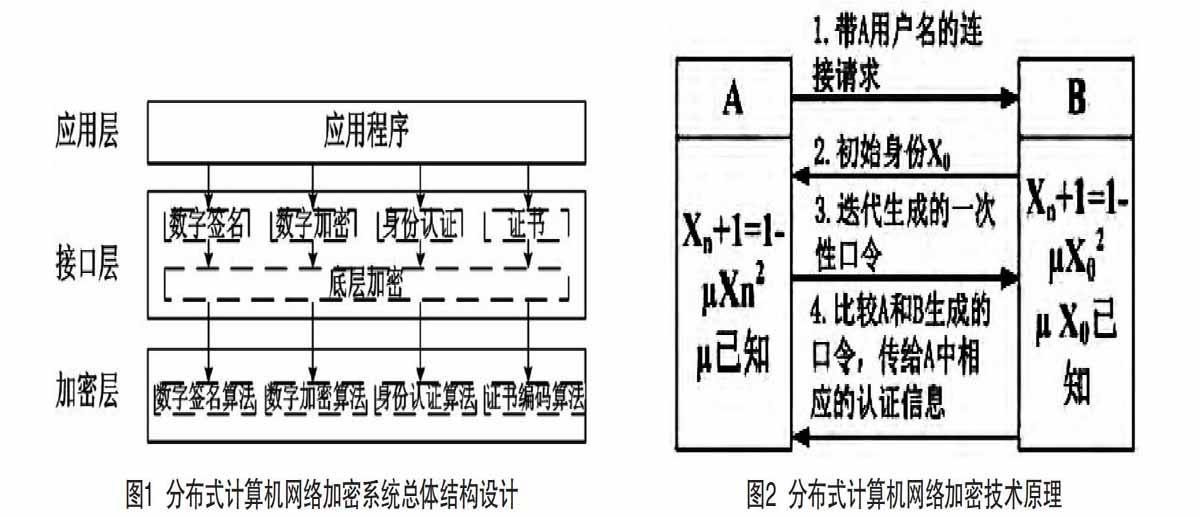

由于混沌函數自身具有初始條件敏感和迭代序列變化多樣的特點,采用這種一次性口令,可以對用戶身份作出有效識別。基于混沌理論的分布式網絡加密及認證過程如圖2所示。在分布式網絡通信連接的建立過程中,用戶A將連接請求發送給用戶B,用戶B確認后,發送初始身份信息X0,在通信過程中對信息數據進行加密,采用混沌函數生成一次性口令。通過比較用戶B保存的解密口令以及用戶A生成的口令,完成身份認證過程。成功后即可建立通信,正常進行通信[3]。

2.3? 加密軟件設計

設計分布式網絡加密軟件的目的是執行上述網絡加密過程,由系統自動進行信息加密處理,并對信息加密進行判別,完成密鑰管理等工作。在混沌理論的應用下,分布式計算機網絡加密軟件的運行流程可以描述為:(1)進行程序初始化,釋放存儲空間和運算機構,做好執行混沌函數算法的準備。(2)對信息加密進行判別,主要通過調用信息分類排隊、密鑰管理、加密、脫密等程序,完成信息加密判別過程。(3)對異常事件進行判別,調用異常處理程序。(4)對設備運行狀況進行判別,調用終端或節點自動求助程序。(5)完成相關統計計算工作[4]。

3? ? 分布式環境下的計算機網絡加密技術優化

3.1? 系統開銷優化及效果

在設計分布式網絡加密系統的過程中,也需要充分考慮加密算法可能對系統開銷產生的影響,為系統性能提供保障。在混沌理論的應用下,主要通過對分層設計進行優化,降低傳統加密算法占用的系統開銷。上述3層結構的加密系統具有清晰的層次劃分,底層加密算法層和上層應用層通過接口層進行交互,層間調用關系直接、明了,可以減少以往多層次、復雜化系統的層間調用開銷。混沌函數加密算法將迭代序列作為一次性口令,運算過程也較為簡單,占用的系統資源少,不會對系統實際使用性能造成影響。因此,相比于傳統的計算機網絡加密算法,混沌函數更具有使用優勢。其生成的迭代序列不容易被破解,生成速度快,而且僅作為一次性口令,具有較高的綜合效益。采用這種設計方案對傳統計算機網絡加密技術進行優化,可以充分滿足分布式網絡的通信安全防護要求。

3.2? 加密耗時優化及效果

傳統計算機網絡加密技術也具有加密耗時長的缺陷,混沌函數加密算法對于加密耗時的優化效果更為顯著。在上述分布式計算機網絡加密系統設計過程中,可采用公式Tj=對加密算法耗時進行計算。其中,Tji表示j加密算法處理i數據流消耗的時間,Pi為i數據流處理的操作頻數。可具體從初始化耗時、提取過程耗時、加密耗時、解密耗時等方面,對混沌函數加密算法與傳統算法的耗時情況進行比較。其中,傳統加密算法的初始化耗時為56 714 μs,提取過程耗時為7 836 μs,加密過程耗時為43 765 μs,解密過程耗時為22 115 μs。混沌函數加密算法的初始化耗時為64 934 μs,提取過程耗時為8 956 μs,加密過程耗時為17 224 μs,解密過程耗時為22 164 μs。從比較結果中可以看出,雖然混沌函數加密算法的初始化過程以及提取過程耗時要略高于傳統算法,但是其加密過程耗時僅高于傳統加密算法40%左右,總耗時能夠降低20%左右,優化效果較為顯著。這主要是由于混沌函數加密算法在對數據流進行處理時,可以省略許多個加密和認證過程,而傳統加密算法則要對每個數據流進行加密、認證。基于分布式計算機網絡的應用特點,顯然混沌函數加密算法更加適用。

3.3? 關于分布式網絡加密技術優化的建議

基于上述分析,采用混沌理論設計實現的分布式計算機網絡加密系統,能夠對傳統加密技術作出有效優化,改善傳統加密算法資源開銷大、耗時長的缺陷。因此,在分布式計算機網絡的設計過程中,推薦使用混沌函數加密算法。從混沌函數加密算法的優化效果來看,隨著加密系統處理信息流長度的增加,采用混沌函數和傳統函數算法的加密運算時間均會增加,但是混沌函數加密算法耗時水平始終低于傳統加密算法,因此具有較高的時效性。混沌函數加密算法同樣能夠為加密和認證的可靠性提供保障。從實際應用角度來看,目前分布式網絡在各個領域的應用越來越廣泛,由于其自身網絡開放性較高,網絡數據傳輸存在較大的風險,采用加密技術進行保護是十分必要的。但應盡可能降低加密算法對系統運行產生的影響,否則會導致分布式網絡的靈活性優勢無法充分發揮。應積極關注先進加密技術的研究,促進分布式網絡設計水平的提高。

4? ? 結語

綜上所述,分布式網絡的應用優勢和缺陷都較為顯著,通過合理運用計算機加密技術,可以彌補分布式網絡自身風險性較高的問題,從而充分發揮分布式網絡的優勢。在具體的加密系統設計和優化過程中,通過采取合適的算法原理,減少加密過程系統開銷及時耗,可以提高加密技術的適用性,更好地為分布式計算機網絡安全性提供保障。

[參考文獻]

[1]趙曉松.數據加密技術在計算機網絡安全中的應用[J].佳木斯職業學院學報,2019(7):254-255.

[2]張浩.計算機網絡通信安全中數據加密技術的應用[J].電子技術與軟件工程,2019(13):196.

[3]劉全義.分布式環境下計算機網絡加密技術的優化[J].科技創新導報,2018(12):161,163.

[4]王珂.分布式環境下計算機網絡加密技術的優化[J].電子技術與軟件工程,2017(6):215-216.

Abstract:Distributed network has been widely used in computer network because of its high flexibility and extendibility. This paper will study the computer network encryption technology in the distributed environment. The characteristics of the distributed network are analyzed, the design scheme of the distributed network encryption system is put forward, and the optimization measures and effects of the encryption technology are studied in order to provide reference for the related computer network design activities.

Key words:distributed environment; computer network; encryption technology