智能門鎖風險分析及防范

方 強,朱紅儒,黃天寧,劉大鵬

(阿里巴巴集團,北京 100102)

0 引言

2018年我國智能門鎖品牌已經超過3 500家,生產企業超過1 500家,市場規模達到400億[1]。智能門鎖已經成為家庭的重要入口控制設備,不僅僅能夠實現對入戶門的控制,甚至有些智能門鎖實現了對智能家居(如燈泡、窗簾、空調)的聯動控制。智能門鎖的信息安全已不僅僅威脅用戶隱私數據等虛擬網絡空間的安全,已經能夠對用戶的財產和生命安全產生威脅。

智能門鎖是智能家電的新型產品且尚不成熟,門鎖要成為家居入口并起到核心作用,在其自身的計算能力、安全性、性能等方面還需要進一步完善。本文旨在針對智能門鎖行業的信息安全性問題提出保護建議,以使門鎖企業在設計、開發、制造時排除信息安全風險,提高國內門鎖產品的整體安全水平。本文內容范圍是消費級聯網型智能門鎖。

1 智能門鎖終端及云平臺架構

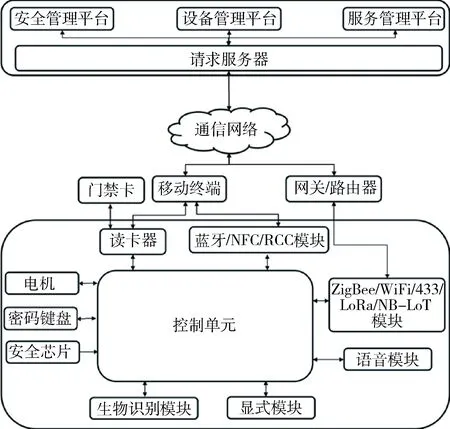

為了能夠更好地理解和研究智能門鎖的信息安全風險,需要對智能門鎖的技術架構進行研究。圖1為本文提出的智能門鎖的整體技術架構。

圖1 智能門鎖終端及云平臺架構圖

智能門鎖整體架構由云平臺側(包括安全管理平臺、設備管理平臺、服務管理平臺)、通信網絡(移動通信及固定網絡)、鎖體(包括控制單元、讀卡器、藍牙/NFC/RCC模塊、ZigBee/WiFi/433/LoRa/NB-IoT模塊、語音模塊、顯示模塊、生物識別模塊、安全芯片、密碼鍵盤、電機)及配件(門禁卡、移動終端、網關/路由器)組成。

2 智能門鎖終端信息安全風險研究

2.1 安全研究現狀

目前針對智能門鎖產業的安全研究,較為成熟的是針對功能安全的。尤其是在歐美,家庭安防市場發展成熟,有一套相對完善、嚴格的標準。國內由公安部主導的GA374-2001 《電子防盜鎖》及GA701-2007 《指紋防盜鎖通用技術條件》是目前接受度較高的兩項公共安全行業內的智能門鎖標準。標準中規定了電子防盜鎖的技術要求和測試方法,并按照機械強度、環境試驗的嚴酷等級將產品的安全由高到低分為A、B兩級。該標準內容重點為電子防盜鎖的功能安全,信息安全內容未明確要求。

2017年開始,國內有多家公司、標準組織開始研究并發布了智能門鎖信息安全相關的研究報告和技術標準。其中,ICA聯盟發布了智能門鎖信息安全系列標準,對智能門鎖的信息安全做了較為詳細的要求。此外,智標委發布的《智慧社區 智能門鎖信息安全風險導則》國家標準,也對智能門鎖信息安全提出了指導意見和技術要求[2]。

本文首先識別需要保護的安全資產,然后對資產所面臨的信息安全風險進行識別,最后提出安全防范方法。

2.2 安全風險

智能門鎖需要保護的安全資產主要有:

(1)用戶數據:包括用戶密鑰或口令、用戶ID、用戶生物特征信息、音視頻采集數據、設備唯一標識(ID)、智能門鎖安全固件、配置數據、訪問控制列表和預置密鑰及交互密鑰數據、開鎖PIN碼(口令)等信息。

(2)安全服務:包括密碼算法固件、隨機數生成能力等。

根據調查和研究,當前智能門鎖中面臨較多攻擊風險的模塊是:

(1)控制單元模塊:實現門鎖基本功能的模塊,如主控芯片單元、電路板、電器接口、軟件固件、存儲加密密鑰的專用存儲區域。

(2)生物識別模塊:對人體生物特征進行采集的指紋傳感器、人臉攝像頭、虹膜傳感器等軟硬件模塊。

(3)密碼鍵盤模塊:用于在門鎖面板上輸入密碼的按鍵及配套的硬件模塊。

(4)云端服務風險:為門鎖提供云端服務,如密鑰管理、設備認證、固件升級等功能。

攻擊者會對以上模塊發起攻擊,試圖繞過智能門鎖的身份認證功能,獲取開鎖權限。進一步可能會對門鎖用戶造成財產甚至生命的安全風險。具體的攻擊對象、攻擊手段、詳細攻擊示例及攻擊結果如下節詳述。

2.3 各模塊攻擊手段示例及攻擊結果分析

2.3.1 控制單元安全風險

控制單元的攻擊手段示例、攻擊結果如下:

(1)物理探測攻擊:智能門鎖在工作時,應用數據會在各個模塊之間傳輸,傳輸通過各個功能模塊間的金屬連線實現,攻擊者可以對這些金屬連線進行探測、監聽,嘗試在用戶的會話期間或從先前的已經通過身份驗證的用戶中獲取未受保護的殘留安全相關數據(如生物識別數據和設置)。攻擊結果:

①揭示/重建密鑰等敏感數據;

②改變門鎖安全功能,甚至導致某安全功能模塊失效,進而泄漏敏感信息。

(2)代碼惡意修改:在固件升級過程中,攻擊者可通過獲得固件,然后在固件中植入木馬、后門,二次打包應用程序到固件中進行遠程燒錄。攻擊結果:獲取用戶敏感信息和控制設備,從而實現持續性影響,甚至可以毀壞智能門鎖的正常使用。

(3)調試接口攻擊:利用控制單元的調試接口,使設備重新進入測試模式,從而獲取設備內部關鍵信息。攻擊結果:獲取設備調試接口的控制權,對內部資源進行訪問;攻擊者也可以使用調試接口刷入改動后的固件,在門鎖中植入后門。

(4)環境改變攻擊:通過改變芯片隨機數模塊的工作條件(如工作電壓、溫度等)來影響生成的隨機數質量。攻擊結果:獲取內部產生的隨機數因子。

(5)強電磁波干擾(“小黑盒”攻擊):攻擊者通過外部的強電磁場發射工具,向門鎖發出強電磁波干擾(俗稱小黑盒攻擊),電磁波在門鎖內部耦合產生電壓,可能觸發門鎖的誤動作[3]。攻擊結果:包括但不僅限于觸發開鎖信號、驅動電機、觸發MCU或識別芯片重啟等造成誤開鎖。

2.3.2 生物識別模塊安全風險

生物識別模塊的攻擊手段示例及攻擊結果如下:

(1)生物特征信息重放:攻擊者通過簡易指紋膜(導電性或非導電性)對無人值守門鎖外露指紋模塊進行表面貼敷,以覆蓋少部分指紋傳感器,攻擊者便可能利用算法漏洞實現偽造登錄,即繞過授權指紋直接開鎖。攻擊結果:假指紋開鎖。

(2)篡改指紋識別模塊算法運行比對結果,攻擊手段包括:

①指紋識別模塊需將已錄入的指紋圖像轉換為模板,并存儲在非易失性存儲器中(例如Flash存儲器等),在指紋錄入、比對過程中,軟件環境的漏洞可能導致相關指紋敏感信息泄露。

②針對指紋識別模塊中指紋敏感信息的攻擊,存在本地和遠程兩種攻擊方式,其中本地攻擊,可采用侵入式、半侵入式攻擊方式針對硬件模塊或芯片進行攻擊。遠程攻擊,由于智能門鎖具備網絡通信功能,攻擊者可以利用網絡協議漏洞遠程獲取指紋敏感信息,篡改指紋識別算法輸出的比對結果,從而使指紋識別功能失效。

③智能門鎖的前面板如果機械強度不夠高,有可能被破拆、鉆洞,進而搭線,指紋比對結果傳輸至主控芯片的鏈路有可能被實施中間人攻擊,即在傳輸過程中被篡改。

攻擊結果:指紋識別功能失效或泄露用戶指紋敏感信息。

(3)殘留指紋信息非法采集:通過指紋膠帶等一系列的手段采集識別器上殘留的指紋信息并進行恢復。攻擊結果:假指紋開鎖。

2.3.3 密碼鍵盤模塊安全風險

密碼鍵盤攻擊手段示例、攻擊結果如下:

(1)偷窺:密碼鍵盤無遮擋,智能門鎖上的密碼鍵盤在輸入密碼時,周圍環境被安裝微型攝像頭進行偷窺。攻擊結果:用戶密碼泄露。

(2)覆膜攻擊:攻擊者可在密碼鍵盤上覆蓋一層薄膜,以獲取用戶的開鎖密碼。攻擊結果:用戶密碼泄露。

(3)硬件木馬植入:缺少主動探測的防拆機制,未采用工業設計手段保護硬件安全,攻擊者通過安裝物理木馬設備竊取密碼。攻擊結果:用戶密碼泄露。

2.3.4 云端服務安全風險

云端服務攻擊手段示例、攻擊結果如下:

(1)賬戶冒用:攻擊者通過木馬或其他攻擊手段盜用合法用戶身份或賬號進行非法操作。攻擊結果:用戶身份信息泄露并遠程非法操作智能門鎖。

(2)偽設備注冊:攻擊者獲取智能門鎖的設備注冊信息(如設備唯一ID等),偽造設備連接云平臺。攻擊者可能利用這些偽設備對其他設備發起DDoS攻擊等[4]。攻擊結果:造成平臺無法獲取真實設備狀態信息及產生DDoS攻擊。

(3)數據竊聽:通過竊聽手段竊取系統軟件和應用軟件的系統數據及敏感的業務數據。攻擊結果:用戶身份信息泄露。

3 智能門鎖信息安全防范

3.1 控制單元保護

為了防范對控制單元的攻擊風險,門鎖廠商應使用軟件數據加密甚至是成本更高的硬加密的方案保護門鎖內的敏感數據不被黑客惡意竊取。例如,智能門鎖中的密鑰、指紋特征值、其他敏感信息等可以保存在安全芯片或者可信執行環境中。此外,遠程APP開鎖的安全性尚未得到有效保障,所以可在業務允許的情況下禁用遠程開鎖功能。聯網型智能門鎖應能將使用過程中產生的輸入錯誤報警、防破壞報警及事件記錄等信息上傳至后臺服務器。在后臺服務端,門鎖廠商后臺服務器不應存儲與門鎖相匹配的對稱密鑰信息,防止門鎖遭到破解后黑客反向攻擊廠商的服務器。

3.2 生物識別模塊保護

智能鎖內應使用經過權威機構測試認證的安全芯片,加密存儲指紋模板和敏感數據。在傳輸生物識別信息時應該使用足夠強壯的加密算法和完善的傳輸機制。對于假指紋,智能門鎖可以考慮使用3D高清圖像和指紋算法。

3.3 密碼鍵盤安全保護

智能門鎖可采用虛位密碼,防止他人偷窺。密碼鍵盤按鍵表面應該有保護措施,防止黑客在鍵盤表面安裝overlay裝置盜取密碼。不同的密碼鍵盤按鍵,其按鍵聲音應該完全一致,防止密碼被竊聽。如果智能門鎖成本允許,應增加主動探測的防拆機制,防止黑客安裝物理攻擊設備竊取密碼。

3.4 云服務安全保護和方案

云服務平臺應重點防御用戶隱私數據泄露及偽造設備到云平臺注冊進而發起DDoS攻擊的情況。

針對用戶隱私數據的保護,云服務提供商應滿足國家及國際的有關數據安全保護的標準及法規。

針對偽設備接入,云服務提供商應能夠保障智能門鎖連接云服務時設備唯一ID真實有效。建議基于硬件安全芯片構建云端一體化的身份認證方案,通過預置ID及密鑰的方式,保障智能門鎖身份認證過程中的信任根不被泄露和篡改。技術實現上,搭載了設備唯一ID的安全芯片不僅可以集成在控制單元上,也可以集成在生物識別模塊、讀卡器模塊或家庭網關中,實現對智能門鎖連接云平臺時傳輸的關鍵數據的加密和認證。同時,重點打通安全應用程序到安全芯片再到門鎖MCU等之間的通信協議(SPIIICUART等)、指令、接口,并開展標準化工作降低安全成本,幫助更多的智能門鎖安全地連接到云平臺。

4 結論

智能門鎖信息安全研究已成為行業熱點,受“小黑盒”攻擊事件的影響,消費者也逐漸意識到智能門鎖信息安全的重要性,從而驅動了智能門鎖廠商加大了對信息安全的投入力度。但是,智能門鎖行業發展迅速,安全攻擊技術也伴隨著行業迅速發展,對應的安全解決方案相對發展速度較慢,其中很重要的原因是缺乏有效的行業引導。

未來建議從以下三個層面提升智能門鎖行業的信息安全水平。技術層面上,通過構建云端一體化的身份認證方案,向門鎖廠商提供安全成本可控的云服務,相比較門鎖廠商自建云服務及身份認證管理平臺更加迅速和低成平,有助于在短期內提升智能門鎖廠商的信息安全水位;從企業層面,尤其是面對消費者的電商平臺,需要加大對劣質的、不安全的門鎖的管理和監督;行業層面,需要門鎖廠商、銷售機構、地產廠商、服務提供商及政府加強合作,通過落地項目,引導信息安全方案與智能門鎖的融合,幫助提升智能門鎖的信息安全程度,提高門鎖廠商的信息安全能力,才可以進一步保障智能門鎖及其使用者的安全。