Firefox被曝出一個11年未修復的漏洞

2018-09-10 21:23:11高楓

計算機與網絡 2018年24期

關鍵詞:用戶

高楓

近日,據ZDNet報道,惡意軟件制作者正在濫用Firefox的一個漏洞來誘騙用戶。耐人尋味的是,該漏洞最早于2007年4月被反饋,且后續也有多次被反饋,卻不知出于什么原因,遲遲未被修復。

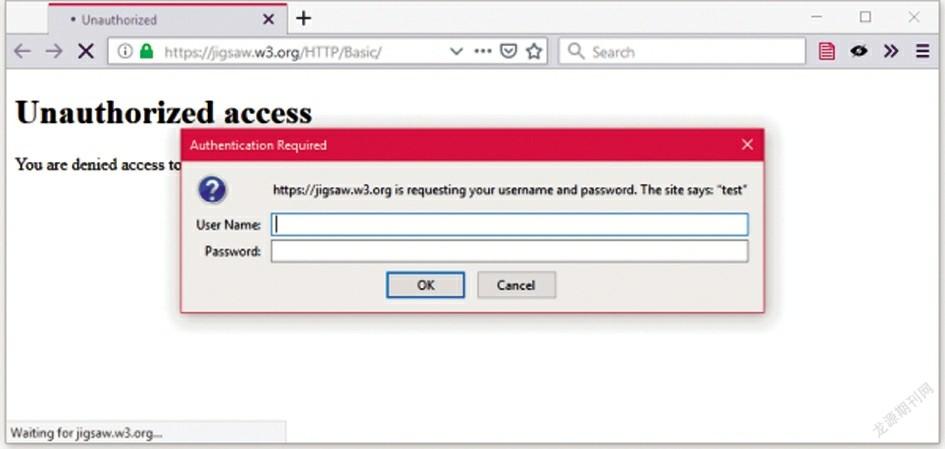

該漏洞的利用并不困難,只需在源代碼中嵌入一個惡意網站的iframe,就可以在另一個域上發出HTTP身份驗證請求,從而讓iframe在惡意站點上顯示身份驗證模式,如下所示。

在過去幾年里,惡意軟件作者、詐騙者一直在濫用這個漏洞來吸引瀏覽惡意網站的用戶,例如顯示技術支持詐騙信息,誘導用戶購買虛假的禮品卡、前往虛假的技術協助網站,或直接引導用戶跳轉至惡意軟件網站。

每當用戶試圖離開時,這些惡意站點的所有者會循環觸發全屏的身份驗證模式。用戶關掉一個,又會彈出另一個,按ESC退出全屏和窗口的關閉按鈕均不起作用,直到用戶通過進程徹底關閉瀏覽器。

ZDNet評論道,盡管Mozilla是開源的項目,沒有無限的資源處理所有報告出來的問題。但是,在這漫長的11年里,Firefox的工程師理應能抽出一點時間來處理此問題,甚至可以參考Chrome和Edge等其他瀏覽器的處理方式。

猜你喜歡

車主之友(2022年4期)2022-08-27 00:58:26

知音·下半月(2022年5期)2022-05-23 23:17:04

商用汽車(2016年11期)2016-12-19 01:20:16

商用汽車(2016年5期)2016-11-28 09:55:15

非公有制企業黨建(2016年1期)2016-07-19 13:02:51

商用汽車(2016年6期)2016-06-29 09:18:54

商用汽車(2016年4期)2016-05-09 01:23:12

衛星與網絡(2016年12期)2016-02-05 09:23:23

創業家(2015年10期)2015-02-27 07:55:08

創業家(2015年10期)2015-02-27 07:54:39