風(fēng)險自適應(yīng)PBCUC研究*

羅霄峰,羅萬伯

(1.四川大學(xué) 錦江學(xué)院,四川 成都 610065;2.四川大學(xué) 計算機學(xué)院,四川 成都 610065)

風(fēng)險自適應(yīng)PBCUC研究*

羅霄峰1,羅萬伯2

(1.四川大學(xué) 錦江學(xué)院,四川 成都 610065;2.四川大學(xué) 計算機學(xué)院,四川 成都 610065)

針對現(xiàn)有RAdAC研究中并不完全滿足NSA提議的現(xiàn)狀,介紹這種訪問控制模型及風(fēng)險,并在分析、歸納RAdAC核心特征的基礎(chǔ)上,提出了RAdAC的抽象模型。此模型不但在策略、輸入元素等方面更準確和精細,功能上也有利于知識沉淀與啟發(fā)調(diào)整策略和優(yōu)化決策,以及實時、交互管理策略。此外,設(shè)計RAdAC抽象模型與PBCUC結(jié)合的RAdPBCUC模型,從而對決策和執(zhí)行的全過程都進行控制,使決策和執(zhí)行都能適應(yīng)風(fēng)險。

訪問控制;安全風(fēng)險;風(fēng)險自適應(yīng);安全策略

0 引 言

“需要共享(need to share)”的理念將允許那些需要信息的人在他們需要的時候訪問它們。

信息系統(tǒng)資產(chǎn)對組織業(yè)務(wù)運行非常重要。這些對組織有價值的資產(chǎn)如硬件、軟件、通信、服務(wù),尤其是信息體等,可能存在風(fēng)險,如信息的未授權(quán)泄漏、修改、抵賴,信息或服務(wù)的不可用或喪失。因此,在資產(chǎn)的使用過程中必須充分認識到這一問題。訪問控制是資產(chǎn)使用和管理中重要的安全技術(shù)之一,毫無疑問也應(yīng)該充分考慮風(fēng)險問題。而考慮風(fēng)險情況下的訪問控制問題,極具挑戰(zhàn)性。

1 現(xiàn)狀及問題的提出

現(xiàn)存系統(tǒng)信息傳播以“需要知道”理念為主導(dǎo)思想,對信息的訪問控制機制缺乏靈活性。它們限制信息交流,只有能夠證明需要信息的實體才能共享信息。此外,決策進行上也缺乏支持信息共享這一目標的基礎(chǔ)。網(wǎng)格計算、泛在計算、云計算等技術(shù)的進展和應(yīng)用,使傳統(tǒng)訪問控制系統(tǒng)的不足更加突出。大數(shù)據(jù)、云計算等需要大量的連接性,以及需要支持很多完全不相關(guān)的任務(wù)。這很自然地迫使我們在信息傳播理念上不得不做出改變。換言之,在信息交流上需要從“需要知道”到“需要共享”的轉(zhuǎn)變。例如,在現(xiàn)實世界中經(jīng)常需要做出決定,如是否允許戰(zhàn)地的指揮官在不夠理想的安全條件下獲取以及共享機密信息。這些決定是由情境因素和業(yè)務(wù)需要來驅(qū)動的,而決策時遵循的信念是,信息共享的業(yè)務(wù)好處超過了因共享所造成的潛在的安全風(fēng)險。這實際上是一場安全風(fēng)險的博弈。

既然現(xiàn)在廣泛采用的訪問控制系統(tǒng)缺乏支持動態(tài)改變控制策略的能力,那么就需要新的訪問控制模型。能適應(yīng)風(fēng)險的訪問控制(Risk-Adaptable Access Control,簡稱RAdAC,讀作/ Raid-ack)/)就是在這樣的情況下提出的,并將其構(gòu)想應(yīng)用于美國國防部的GIG(Global Information Grid,全球信息網(wǎng)格)中[1]。GIG系統(tǒng)的愿景目標是全球連接,端到端的信息能力設(shè)置以按需收集、處理、存儲、散播和管理信息。同一時期的MITRE公司報告也指出,風(fēng)險可以用于訪問控制,并給出了風(fēng)險量化和風(fēng)險配額概念[2]。

NSA(National Security Agency,美國安全局)官員McGraw在2009年NIST Privilege(Access)Management Workshop上,比較完整地介紹了RAdAC的主要概念。McGraw將RAdAC描述為:訪問控制不僅僅取決于主體、資源和行動等是否滿足要求,還取決于業(yè)務(wù)需要(Operational Need)和安全風(fēng)險(Security Risk)。并且,在必要時候,業(yè)務(wù)需要的重要性可能超過安全風(fēng)險。換言之,即使有安全風(fēng)險,也應(yīng)允許訪問[3]。

圍繞RAdAC進行的研究涉及模型、機制、關(guān)鍵技術(shù)、實現(xiàn)和應(yīng)用等方面[4-10]。Choudhary針對美國安全局RAdAC模型提出了一種基于策略的實現(xiàn)[4]。其中,不少工作圍繞現(xiàn)有訪問控制模型進行。Cheng等人介紹了一種用來量化與信息訪問相關(guān)聯(lián)的風(fēng)險的方法,并給出了用來實現(xiàn)多級安全訪問控制模型的例子[5]。Kandala等人在歸納基于屬性的訪問控制風(fēng)險自適應(yīng)的若干特點基礎(chǔ)上,提出了一種抽象的框架,并應(yīng)用于表示UCON(Usage Control Model,使用控制模型)[6]。文獻[7]則把風(fēng)險和信任一起用在RBAC(Role-Based Access Control,基于角色的訪問控制)策略中。文獻[8]提出一種在云環(huán)境中用XACML實現(xiàn)基于風(fēng)險的訪問控制,包括風(fēng)險引擎(Risk Engine)、風(fēng)險量化Web服務(wù)(Risk Quantification Web Services)和風(fēng)險策略(Risk Policies)3個組件。其中,風(fēng)險策略定義資源的風(fēng)險估值指標和參數(shù),用于訪問控制請求決策中。文獻[9]提出的RAdAC模型則使用信息熵和EM算法來量化醫(yī)生侵犯隱私造成的風(fēng)險,以監(jiān)控對于醫(yī)療記錄的過度訪問以及特殊情況下的訪問請求。文獻[10]分析了從業(yè)務(wù)系統(tǒng)的訪問控制到基于風(fēng)險的訪問控制的必要和困難,提出采用動態(tài)對策對付隨時間變化的資源風(fēng)險級別,從而用通用算法尋找到最好的對策集,實現(xiàn)資源保護,而允許或拒絕訪問則取決于一組特定安全控制。

嚴格地說,現(xiàn)有RAdAC研究中并不完全滿足NSA提議。一些文獻中用Risk-Based或Risk-Aware等代替Risk-Adaptable或Risk-Adaptive[5,8-10],實際上已經(jīng)有不同程度的區(qū)別。由于RAdAC的挑戰(zhàn)性,人們還需要進行大量研究工作。

本文將結(jié)合一種稱為PBCUC(Policy-Based Contextual UCON)[11]的訪問控制模型來進行這方面研究。文章的組織架構(gòu)安排為:首先介紹這種訪問控制模型及風(fēng)險,然后給出一個RAdAC抽象模型,并在此基礎(chǔ)上,結(jié)合PBCUC模型,設(shè)計RAdPBCUC模型。最后總結(jié)全文。

2 抽象模型

2.1 安全風(fēng)險

英語“risk”來源于法語“risqué”,意大利語“risco”、“rischio”。ISO 31000將風(fēng)險定義為“不確定性對目標的影響(effect of uncertainty on objectives)”[12]。影響可能是正面的,也可能是負面的。在現(xiàn)代歷史上,風(fēng)險概念的第一個主要用途是,1953年在數(shù)學(xué)家David Van Dantzig援助下,荷蘭防洪計劃Delta Works規(guī)劃中進行第一次風(fēng)險分析。

信息安全中強調(diào)的安全風(fēng)險,是指“可能發(fā)生的危險”及“損失或傷害的可能性”[13]。本文也持這樣的觀點。

安全風(fēng)險的決定取決于多種因素。信息系統(tǒng)使用IT(Information Technology,信息技術(shù))組件并控制要共享的信息對象,而這些組件連接在一起會形成一個更大的模塊或子系統(tǒng),它們可能還要連接或使用其他的IT組件。這些組件部署在具體的物理位置,其所處的環(huán)境可能受到敵對威脅。人的誠信度、IT組件的保護能力和頑健性以及環(huán)境的威脅等級等,與被訪問的信息對象的價值和歷史結(jié)合在一起。這一切都影響到安全風(fēng)險。

2.2 RAdAC核心特征

RAdAC的核心特征可歸納為五個方面。

(1)業(yè)務(wù)需要

用戶進行訪問的理由是業(yè)務(wù)需要。在一定條件下,在確定訪問的過程中,業(yè)務(wù)需要可以優(yōu)先于安全風(fēng)險要求。在訪問控制決策中,用戶在一定社團、群組中的位置或成員關(guān)系,都可能粗略地用來證明其訪問請求是否是業(yè)務(wù)需要。而用戶是一個主管,或者其他審批機關(guān)證明用戶需要訪問特定的信息,也可以允許訪問。業(yè)務(wù)需要這一特征意味著,確定訪問決策需要一些可量化的尺度。

(2)安全風(fēng)險

此特征指的是實時地確定風(fēng)險概率。它應(yīng)從各種因素計算得到,如用戶可信度、IT組件的保護功能和頑健性、對環(huán)境的威脅程度以及訪問歷史等。安全風(fēng)險評估應(yīng)測定與每一樣因素所關(guān)聯(lián)的風(fēng)險以及它們的組合風(fēng)險。使用這種基于風(fēng)險的方法,就能使系統(tǒng)從容面對各種業(yè)務(wù)情況。

(3)周境因素

訪問決策所處的周境(context)也是一個重要因素。周境,又稱為“(事物等發(fā)生的)來龍去脈”,包括環(huán)境和行為態(tài)勢的信息,如地點、時間、設(shè)備、行為發(fā)生、發(fā)展、存在與變化的條件,影響與制約行為發(fā)生、發(fā)展、存在與變化的因素等。國際的、全國性的、企業(yè)的或區(qū)域的態(tài)勢,都可以影響訪問決策。恐怖威脅等級、企業(yè)正面臨信息空間攻擊的跡象,都可能使訪問規(guī)則更嚴格或?qū)捤伞@纾诓筷犜獾綌橙藝乐氐幕鹆羟闆r下,在進行訪問控制決策時,可能需要重新評價業(yè)務(wù)需要與安全風(fēng)險孰重孰輕。這種情況下很有可能的是,不管風(fēng)險如何,包括這些信息可能遭到破壞,更迫切和必要的是給予部隊某些信息。因此,這樣的情況或條件可以規(guī)定為業(yè)務(wù)需要能夠超越安全風(fēng)險,而不必考慮安全風(fēng)險的嚴重性。在訪問控制決策時,要將周境因素與操作需要、安全風(fēng)險共同考慮。

(4)訪問控制基于策略

訪問控制策略規(guī)定不同條件下訪問各種信息對象的規(guī)則。它既支持常規(guī)意義的訪問決策,也支持通過計算業(yè)務(wù)要求、風(fēng)險因素和周境因素,自動或半自動地調(diào)整風(fēng)險等級來提供對資源的訪問。

(5)啟發(fā)式

歷史和知識可以沉淀和升華。啟發(fā)式可以用來幫助調(diào)整訪問控制策略和改進未來的訪問決策。例如,歷史訪問控制決策結(jié)果及知識能夠被用來開發(fā)更好的確定風(fēng)險和業(yè)務(wù)需要的算法,幫助優(yōu)化訪問控制策略,從而提高訪問控制的正確率。

2.3 模型

訪問控制使用屬性和策略表示訪問控制模型是訪問控制的發(fā)展方向,RAdAC也遵循此方向。基于屬性和策略的RAdAC抽象模型見圖1。

圖1 RAdAC抽象模型

RAdAC的輸入包括:(1)人用戶的特征;(2)IT組件的特征;(3)資源對象的特征;(4)周境因素;(5)屬性,即訪問控制涉及的主體(subjects)、客體(objects)、行為(actions)和條件(conditions)等的屬性(attributes);(6)啟發(fā)知識;(7)訪問控制策略;(8)風(fēng)險適應(yīng)策略;(9)訪問請求。

RAdAC的輸出只有一個,即訪問決策輸出。其輸出的是對訪問請求的決策和決策的理由。

RAdAC模型由訪問決策、業(yè)務(wù)要求測定、安全風(fēng)險度量、策略交互管理以及決策后處理等5個模塊組成。下面對它們的功能做簡單說明。

2.3.1 訪問決策模塊

輸入包括:RAdAC輸入第(5)至第(9)項,業(yè)務(wù)要求測定模塊的輸出和安全風(fēng)險度量模塊的輸出。

輸出:訪問請求決策結(jié)果和決策理由。

處理過程包括如下步驟。

第1步:常規(guī)訪問控制決策。訪問請求啟動訪問控制處理,第1步是調(diào)用常規(guī)訪問控制過程進行判決。如果常規(guī)訪問控制決策為真,則允許訪問;否則,進入第2步。

第2步:策略是否允許業(yè)務(wù)要求超越常規(guī)訪問控制決定。常規(guī)訪問控制決策確定為拒絕訪問,但策略明確指明業(yè)務(wù)要求可以超越常規(guī)訪問控制決定,則進入第5步評估業(yè)務(wù)要求處理;否則,進入第3步安全風(fēng)險計算。

第3步:獲取安全風(fēng)險度量模塊計算的風(fēng)險等級值。

第4步:安全風(fēng)險是否可接受。將第3步獲取的“安全風(fēng)險度量模塊”的安全風(fēng)險結(jié)果與風(fēng)險適應(yīng)策略進行比較,如果在策略可接受范圍,則進入第5步過程;否則,拒絕其訪問。

第5步:策略是否需要驗證業(yè)務(wù)要求。在這一步,給予訪問的安全風(fēng)險已經(jīng)確定,但該請求者可能沒有訪問資源的業(yè)務(wù)要求。這一步將檢查是否有策略規(guī)定需要驗證業(yè)務(wù)要求。如果是,則進入“評估業(yè)務(wù)需要”過程;否則,直接允許其訪問。

第6步:業(yè)務(wù)要求評估。獲取業(yè)務(wù)要求測定模塊的輸出,檢查業(yè)務(wù)要求的所有評估項是否都像策略所規(guī)定的那樣得到了滿足。如果滿足,給予所要求的訪問;否則,拒絕。

2.3.2 決策后處理模塊

訪問決策模塊的輸出除用于決策的執(zhí)行外,同時也輸入到?jīng)Q策后處理模塊記錄下來,并分析處理。經(jīng)處理后,可能形成啟發(fā)知識。

2.3.3 業(yè)務(wù)要求測定模塊

輸入:RAdAC輸入第(1)至第(6)項。

輸出:測定結(jié)果。

功能:通過驗證多種因素,確定請求者有沒有訪問客體的業(yè)務(wù)要求。

2.3.4 安全風(fēng)險度量模塊

輸入:RAdAC輸入第(1)至第(6)項。

輸出:測定結(jié)果。

在驗證若干外部因素的基礎(chǔ)上,實時確定如果準予所要求的訪問,其關(guān)聯(lián)的安全風(fēng)險等級或大小。

2.3.5 策略交互管理模塊

輸入:RAdAC輸入第(6)項。

策略交互管理模塊為管理員提供友好的交互環(huán)境,以管理訪問控制策略和風(fēng)險適應(yīng)策略。

與NSA的RAdAC概念模型[3]相比,我們的模型增加了決策后處理模塊和策略交互管理模塊。前者有利于知識沉淀和啟發(fā),后者可方便管理員實時、交互管理策略,更能適應(yīng)風(fēng)險。此外,在策略以及輸入元素等方面也更準確和精細。這些也體現(xiàn)在與文獻[4,6-7]等的區(qū)別上。

3 風(fēng)險自適應(yīng)的PBCUC

3.1 PBCUC

UCON提供了一種現(xiàn)代的可行方法,在開放的、分布式、異構(gòu)和網(wǎng)絡(luò)連接的計算機環(huán)境中進行訪問控制,是繼RBAC之后的又一重要訪問控制模型。但是,它在抓住態(tài)勢、反映動態(tài)性等方面存在不足。CUC(Contextual UCON,周境相關(guān)使用控制)用周境(Context)代替UCON的一般化系統(tǒng)和環(huán)境,解決了后者的動態(tài)性不足,并引入管理功能,使管理與控制在一定程度上結(jié)合起來[14]。PBCUC將安全策略注入CUC模型,使其訪問控制策略可方便管理,更靈活和可擴展[11]。

3.2 RAdPBCUC

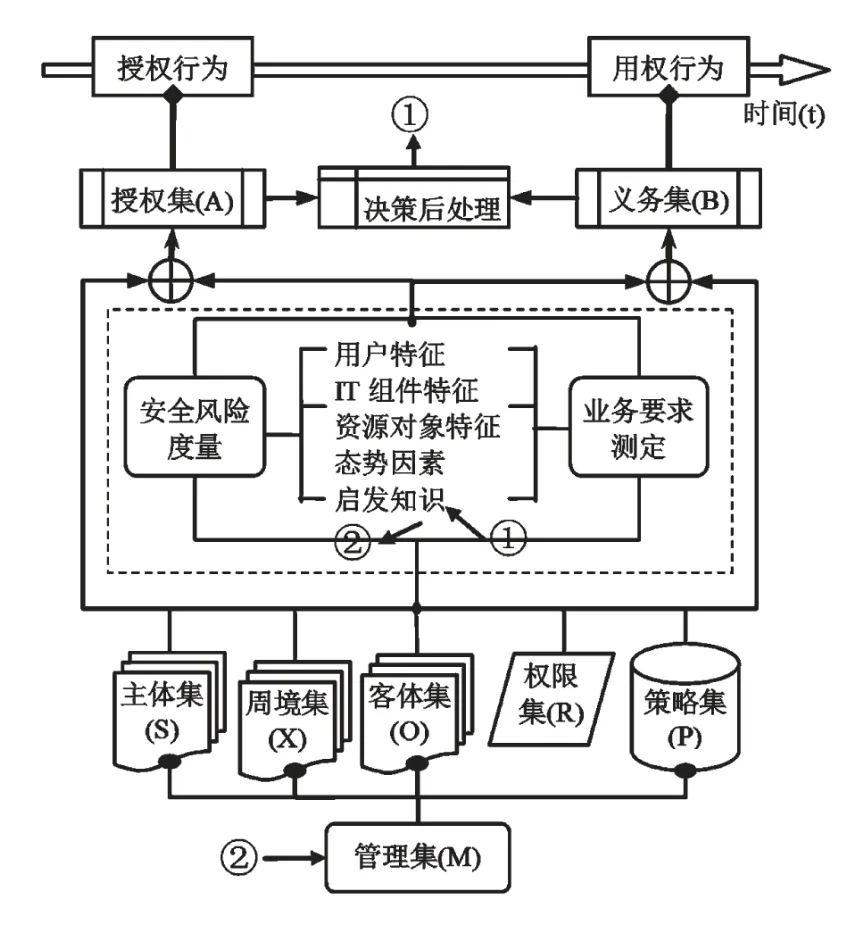

本節(jié)將第2章的RAdAC抽象模型與PBCUC結(jié)合在一起,簡稱為RAdPBCUC(Risk Adaptable PBCUC),實現(xiàn)方案的決策點-策略實施點動作圖見圖2。

圖2 RAdPBCUC的決策點-策略實施點動作

PBCUC的基本組件包括:主體集(S),客體集(O),周境集(X),權(quán)限集(R),策略集(P),授權(quán)集(A),義務(wù)(職責(zé))集(B),管理集(M),以及風(fēng)險自適應(yīng)組件。其中,主體集、客體集和周境集都具有屬性。策略集包括訪問控制策略和風(fēng)險自適應(yīng)策略兩大子集。風(fēng)險自適應(yīng)部分的主要部件包括在如圖2所示的虛線框內(nèi)。注意,虛線框里的態(tài)勢因素代替了圖1抽象模型中的周境因素,因為PBCUC中的周境已經(jīng)包括了其他因素。

在功能上,管理集用于主體屬性、客體屬性、周境屬性管理以及策略管理;決策后處理把實際的決策、決策的基本原由以及其他有關(guān)信息進行分析并存儲下來,形成啟發(fā)知識。管理集和決策后處理部分稱為管理塊。其余部分包括權(quán)限集、策略集、授權(quán)集、義務(wù)集、授權(quán)行為、用權(quán)行為、決策后處理以及風(fēng)險自適應(yīng)部分,用于訪問控制本身,稱為控制塊。

授權(quán)集和職責(zé)集的輸入是下述兩類參數(shù):

(1)PBCUC決策參數(shù),是主體集、客體集、周境集、權(quán)限集和策略集的集合。

(2)基于安全風(fēng)險的決策參數(shù),是安全風(fēng)險度量和業(yè)務(wù)需要測定的組合。

訪問控制過程由授權(quán)行為(Authorization)和用權(quán)行為(Application of right)兩階段完成。授權(quán)階段的任務(wù)是授權(quán)決策,用權(quán)階段的任務(wù)是執(zhí)行決策。RAdPBCUC對決策和執(zhí)行的全過程都進行控制,更好地保證決策和執(zhí)行都能適應(yīng)風(fēng)險。這是它的特點,也是與現(xiàn)有文獻[4-10]不同的地方。

4 結(jié) 語

現(xiàn)在廣泛采用的訪問控制系統(tǒng)缺乏支持動態(tài)改變控制策略的能力,因此需要新的訪問控制模型。訪問控制中應(yīng)該考慮業(yè)務(wù)要求和安全風(fēng)險。美國國防部在實施網(wǎng)絡(luò)為中心的運行環(huán)境計劃過程中提出概念,而被美國國防部和國家安全局采納的RAdAC就是在這樣的環(huán)境下提出的。

在研究現(xiàn)有文獻基礎(chǔ)上,歸納RAdAC在業(yè)務(wù)要求、安全風(fēng)險、周境因素、訪問控制策略及啟發(fā)知識等方面的特征,提出了由訪問決策模塊、業(yè)務(wù)要求測定模塊、安全風(fēng)險度量模塊、策略交互管理模塊和決策后處理模塊等5個模塊組成的RAdAC抽象模型,并說明了該模型的決策處理步驟。此模型比NSA的RAdAC概念模型增加了策略交互管理和決策后處理兩個模塊,有利于知識沉淀與啟發(fā)調(diào)整策略和優(yōu)化決策,以及實時、交互管理策略,更能適應(yīng)風(fēng)險。此外,在策略以及輸入元素等方面,也更準確和精細。同時,給出了RAdAC抽象模型與我們提出的PBCUC結(jié)合的實現(xiàn)——RAdPBCUC,給出它的決策點-策略實施點動作圖。與現(xiàn)有研究成果相比,它對決策和執(zhí)行的全過程都進行控制,使決策和執(zhí)行都能適應(yīng)風(fēng)險。

目前,RAdAC的研究仍然任重道遠,給出的RAdPBCUC只是一個框架。下階段計劃從應(yīng)用的角度,繼續(xù)研究安全風(fēng)險計算、做出決策的問題、試驗系統(tǒng)開發(fā)和過程實現(xiàn)正確性驗證等。

[1] McGrawR W.Securing Content in the Department of Defense's Global Information Grid[M].Buffalo:Secure Knowledge Management Workshop,2004:1-11.

[2] Jason Program Office.Horizontal Integration:Broader Access Models for Realizing Information Dominance[R]. Bedford:The MITRE Corporation,2004.

[3] McGrawR W.Risk-Adaptable Access Control (RAdAC) [M].Gaithersburg:NIST Privilege (Access) Management Workshop,2009:1-10.

[4] Rahim Choudhary.A Policy based Architecture for NSA RAdAC Model[C].Proceedings of the 2005 IEEE Workshop on Information Assurance and Security,2005:295-301.

[5] ChengP C,Rohatgi P,Keser C.Fuzzy MLS:An Experiment on Quantified Risk-Adaptive Access Control[C].2007 IEEE Symposium on Security and Privacy,2007:222-230.

[6] Kandala S,Sandhu R,Bhamidipati V.An Attribute based Framework for Risk-Adaptive Access Control Models[C].2011 Sixth International Conference on Availability,Reliability and Security(ARES),2011:22-26.

[7] BIJON K Z,KRISHNAN R,SANDHU R.A Framework for Risk-aware Role based Access Control[C]. Proceedings of the 6th Symposium on Security Analytics and Automation,2013:462-469.

[8] Dos SantosD R,WestphallC M,WestphallC B.A Dynamic Risk-based Access Control Architecture for Cloud Computing[C].Network Operations and Management Symposium(NOMS),2014:1-9.

[9] 惠榛,李昊,張敏等.面向醫(yī)療大數(shù)據(jù)的風(fēng)險自適應(yīng)的訪問控制模型[J].通信學(xué)報,2015,36(12):190-199. HUI Zhen,LI Hao,ZHANG Min,et al.Risk-adaptive Access Control Model for Big Data in Healthcare[J]. Journal on Communications,2015,36(12):190-199.

[10] Díaz-LópezD,Dólera-TormoG,Gómez-MármolF,et al. Dynamic Counter-measures for Riskbased Access Control Systems:An Evolutive Approach[J]. Future Generation Computer Systems,2016(55):321-345.

[11] 羅霄峰,羅萬伯.基于策略的CUC研究[J].通信技術(shù),2016,49(06):767-773. LUO Xiao-feng,LUO Wan-bo.The Study of Policy-Based CUC [J].Communications Technology,2016,49(06):767-773.

[12] ISO 31000:2009 Risk management–Principles and guidelines[S].ISO,2009.

[13] 戴宗坤,劉永澄,羅萬伯等.英漢網(wǎng)絡(luò)信息安全辭典[M]. 北京:電子工業(yè)出版社,2003:888. DAI Zong-kun,LIU Yong-chen,LUO Wan-bo,et al.English-Chinese Dictionary of Network Information Security[M].Bejing:Publishing House of Electronics Industry,2003:888.

[14] LUO Xiao-feng,LI Lin,LUO Wan-bo.A Contextual Usage Control Model[J].Technical Gazette,2014,21(01):35-41.

羅霄峰(1974—),男,博士,講師,主要研究方向為信息安全;

羅萬伯(1946—),男,碩士,教授,主要研究方向為信息安全,計算機應(yīng)用。

Study of Risk-Adaptable PBCUC

LUO Xiao-feng1, LUO Wan-bo2

(1.School of Jinjiang, Sichuan University, Chengdu Sichuan 610065, China; 2. School of Computer Science, Sichuan University, Chengdu Sichuan 610065, China)

In view of the present situation that existing RAdAC research could not completely meet the NSA proposal, the access control model and risk is given, and based on analysis and induction of the core features of RAdAC, the abstract model of RAdAC is proposed. This model is more accurate and precise in access control policies and input elements, and also beneficial to getting the knowledge from the past access control decisions and inspiration, making it a more inspiring guide to adjust and optimize policies and access control decisions, and managing policies in real time and interactively. In addition, the RAdPBCUC model, integrated with the abstract model and the PBCUC, is designed to control the whole process of decision making and execution, and also to adapt the risk of decision making and execution.

access control; security risk; risk adaptable; security policy

TP309;TP391

A

1002-0802(2016)-07-0890-06

10.3969/j.issn.1002-0802.2016.07.019

2016-03-17;

2016-06-15 Received date:2016-03-17;Revised date:2016-06-15