無共享密鑰的非協調性跳頻通信技術研究

代亞楠,張 馳,俞能海

(1.中國科學院電磁空間信息重點實驗室,中國科學技術大學電子工程與信息科學系,安徽 合肥 230027;2.裝甲兵學院,安徽 蚌埠 233050)

?

無共享密鑰的非協調性跳頻通信技術研究

代亞楠1,2,張馳1,俞能海1

(1.中國科學院電磁空間信息重點實驗室,中國科學技術大學電子工程與信息科學系,安徽 合肥 230027;2.裝甲兵學院,安徽 蚌埠 233050)

突破了傳統跳頻通信必需提前共享密鑰的限制,非協調性跳頻通信UFH(uncoordinated frequency hopping )無需提前共享密鑰,就可以在充滿干擾的通信環境中,安全有效地進行數據傳輸,是一種重要的新型抗干擾通信技術。首先詳細闡述了UFH的基本原理以及具體過程,并對其安全性能進行了分析;然后針對基本UFH方案較低的通信效率,分析了五種基于驗證方法的改進方案;接著簡單介紹了兩種基于UFH的初步應用;最后結合UFH的特點,對其以后的發展趨勢進行了展望和總結。

非協調性跳頻通信;無需共享密鑰;驗證重組;通信效率

0 引 言

傳統跳頻通信FHSS(Frequency-Hopping Spread Spectrum)是現行常用的一種抗干擾通信,具有抗干擾性強、頻譜利用率高、兼容性好[1]等特點。FHSS通信的核心是收發雙方具有相同的跳頻序列,只有跳頻序列相同,雙方所跳頻率的順序才會是一致的。而跳頻序列又是由一個跳頻密鑰所決定,因此歸根到底就是收發雙方的跳頻密鑰必須相同,這樣才能夠做到己方跳頻的偽隨機,第三方的真隨機。在如今日益復雜的通信環境中,存在越來越多的潛在攻擊者、未知接收者,他們無時無刻不在進行著干擾。因此在充滿干擾的環境中,節點間的跳頻密鑰能否在正式通信前被安全高效地建立,就成為了整個FHSS通信至關重要的一個環節。

然而,在傳統FHSS通信[2]中其節點間的跳頻密鑰建立過程,采取的仍是普通的非抗干擾通信,這就存在著很大的安全隱患。如果密鑰被竊取、修改或冒充,那么后續的偽隨機跳頻也就變得毫無意義。為了解決這個問題,最好的方法就是在跳頻密鑰的建立過程采取抗干擾通信方式。但是現存已知的傳統抗干擾通信(跳頻通信、直接擴頻通信等)無一不是需要在通信開始前就已經提前共享密鑰的[3]。M. Strasser在文獻[4]中,首次將這種密鑰建立、抗干擾通信和共享密鑰三者之間的循環依賴提煉出來,稱之為抗干擾通信/共享密鑰循環依賴關系。

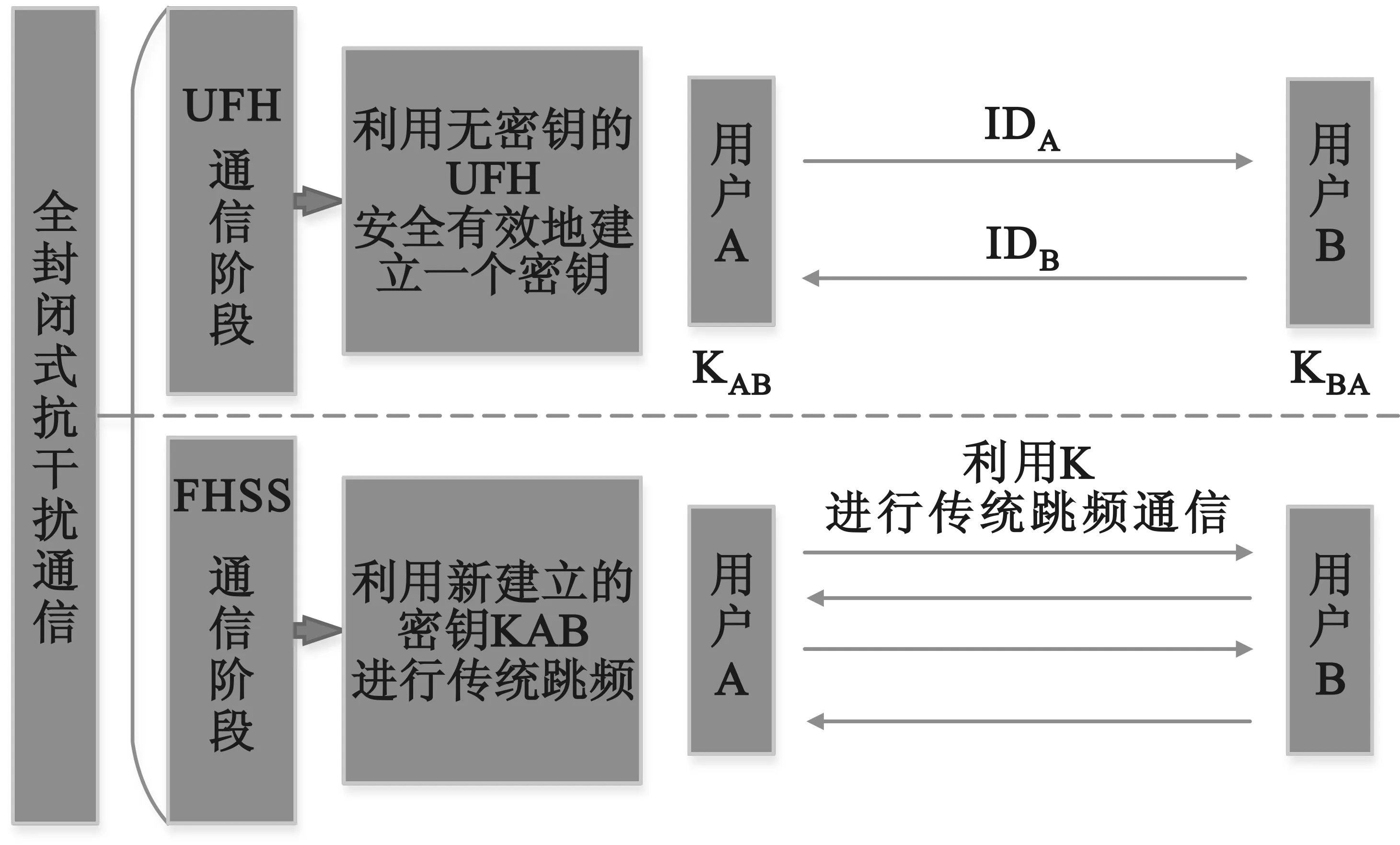

因為傳統的抗干擾通信方法無法打破這個循環依賴關系,從而使得跳頻密鑰的建立過程成為了跳頻通信中一個容易被攻克的環節,我們稱這樣的傳統跳頻通信為半封閉式抗干擾通信,因為它的某一環節并不具有抗干擾性。為了將傳統的半封閉式抗干擾通信完善為全封閉式抗干擾通信,也為了打破傳統抗干擾通信方法無法攻克的循環依賴,M. Strasser等在文獻[4]中繼續提出一種新的通信模式:非協調性跳頻通信UFH(Uncoordinated Frequency Hopping)。新提出的非協調性跳頻通信UFH不需要提前共享密鑰,就可以在充滿干擾的環境中,安全有效地進行數據傳輸,并具有傳統跳頻通信FHSS般的抗干擾性能。

1 非協調性跳頻通信基本原理

抗干擾通信/共享密鑰循環依賴關系(見圖1(a))導致了傳統抗干擾通信的極大安全隱患,而新型抗干擾通信模式——UFH,可以打破了原本的循環依賴(見圖1(b)),安全有效地建立一個跳頻密鑰,繼而轉入傳統的FHSS通信模式。這樣一來,從開始通信前的密鑰建立到其后的跳頻通信直至數據傳輸結束,整個通信過程形成了一個全封閉式的抗干擾通信。

圖1 抗干擾通信/共享密鑰循環依賴

較之傳統的FHSS通信,UFH通信雙方沒有跳頻密鑰,也就沒有統一的跳頻序列,因此它們只能各自在通信頻帶上隨機地進行跳動。為了保證通信模式的抗干擾性,尤其是抗阻塞性,UFH通信主要針對發送端進行了改進。為了抗干擾,發送方必須快速地在每個頻率上隨機地跳動切換,每次發送的時隙也要足夠短,這樣一來所要發送的信息M就不適合作為一個整體來發送。為此,發送方將整個信息M分割成若干個小塊Mi,并將每個塊Mi進行一系列的預處理(壓縮、編碼等),最后將各個處理好后的小數據包一個接一個地,在不同的頻率上隨機快速地重復發送。和FHSS通信模式的假設一樣,UFH通信中攻擊者也沒有足夠的能量一下子阻塞所有的通信頻率。這樣一來,經過一定的重復發送,總有一個時隙內,接收者與發送者同時跳在沒有干擾的同一頻率上,這時接收者就接收到了一個數據包。重復以此,經過足夠長的時間,接收方就能接收到全部的數據包,從而開始進行驗證和重組,最終執行信息中的內容。總之,FHSS通信雙方具有相同的跳頻密鑰,它們進行的是偽隨機跳頻,而UFH通信雙方沒有跳頻密鑰,它們進行的是真隨機跳頻,但發送端對數據進行了UFH方式的預處理,同時發送端的跳頻頻速率比接收端快得多,在攻擊者無法阻塞全部頻率的情況下,通過持續重復的發送與接收,保證了通信的抗干擾性。

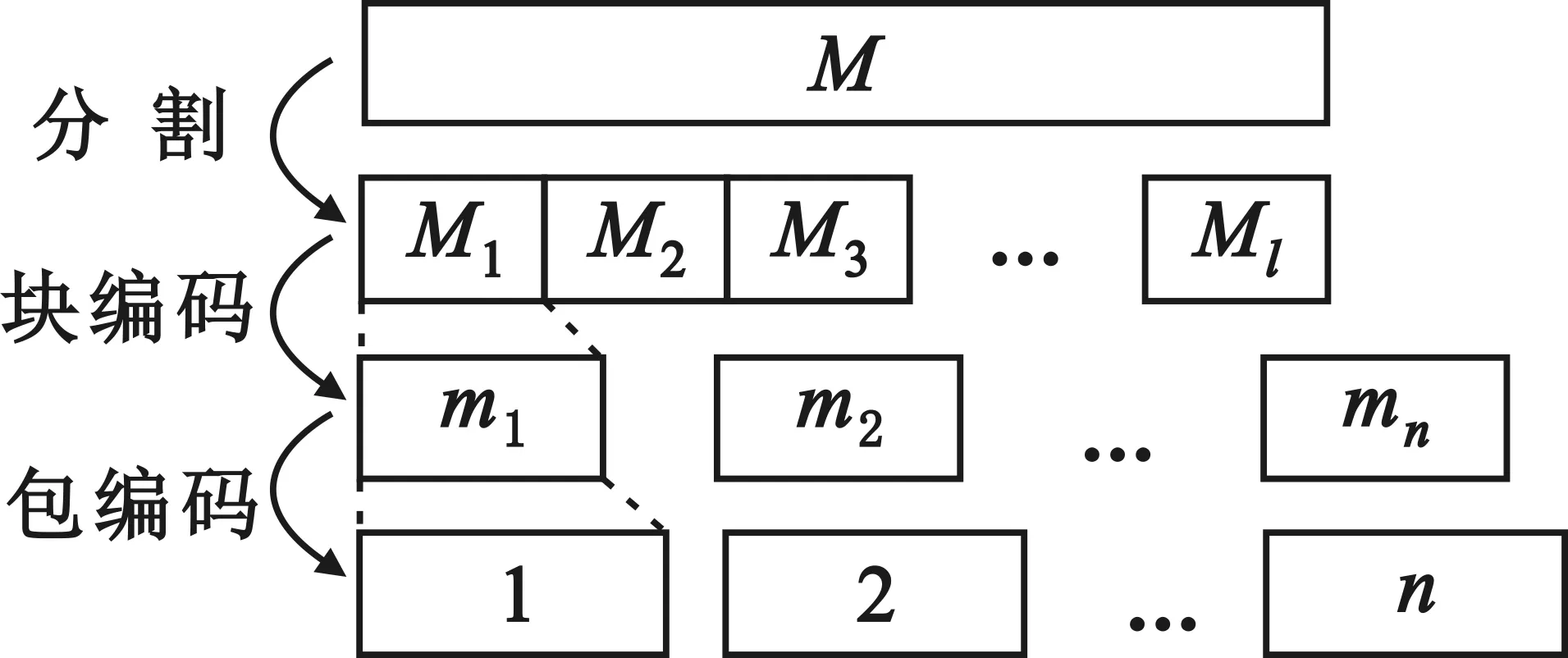

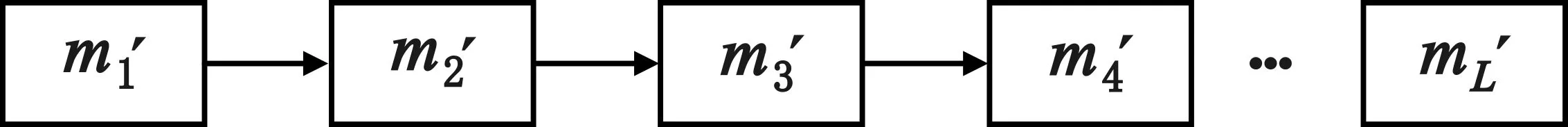

1.1預處理

數據發送之前,發送者要對整體信息M進行一系列的預處理。首先,M被分為L個[|M|/L]大小的數據塊Mi,然后對每個Mi進行塊編碼(如常見的erasure code[5]),將其壓縮到相應的數據包i中。這種編碼的主要目的是,幫助接收者在接收到一定數量(不需要全部)的合法數據包之后,就可以開始進行數據重組了。

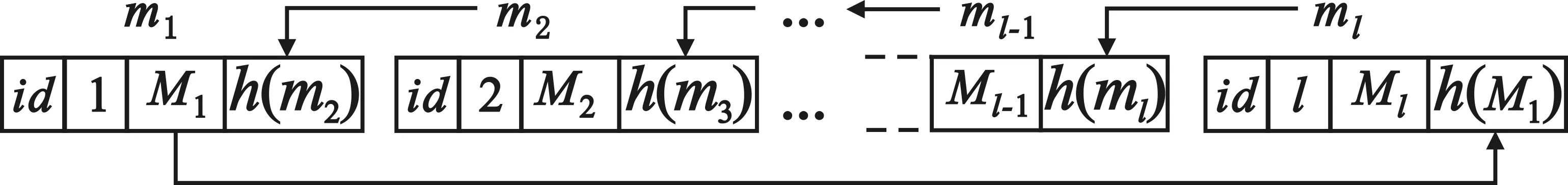

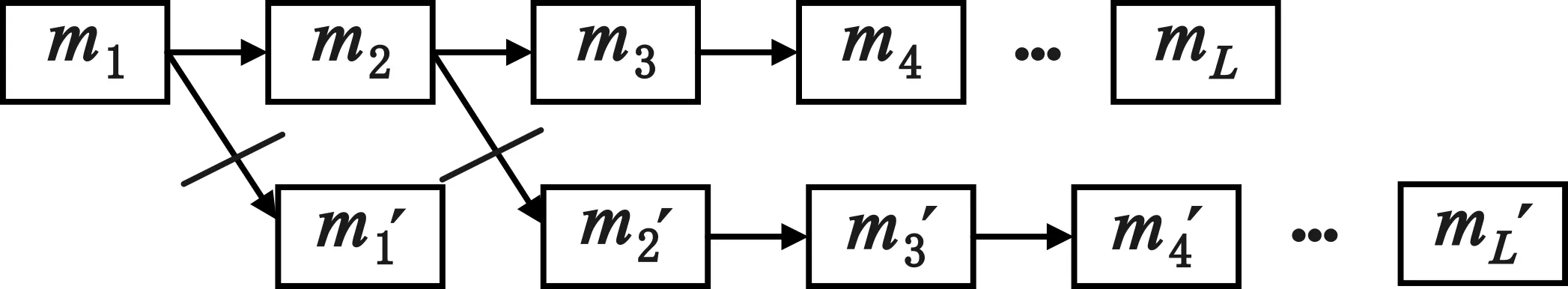

其中,編碼壓縮后每個數據包mi的具體格式為mi:=id|i|Mi|h(mi+1)[4],其中id表示數據包mi所屬于的信息M的編號,i則是信息M中數據塊Mi、數據包mi的編號,h(mi+1)則為后一個數據包mi+1的hash函數值。每個mi中的hash函數都指向它的后繼數據包,而最后一個數據包內的hash函數為h(M1),即指向第一個數據塊M1。從而所有數據包的hash函數就構成了一個前后相連、首尾相接的循環hash鏈,見圖2。這種hash鏈的作用,主要是幫助接收端鑒別所接收到數據包的合法性,即從接收到的眾多數據包中,找到屬于發送端的合法包,從而防止攻擊者的插入、冒充、修改等。其具體的安全分析,我們將在后續的章節詳細介紹。

圖2循環hash鏈示意

在對數據塊Mi進行塊壓縮編碼后,發送端還要對每個數據包mi再進行一次包編碼。與塊編碼不同的是,包編碼(常見如block codes、concatenated codes[3]等)是在數據包中插入一些偽隨機字節,以使其具有一定的糾錯功能,使發送接收的數據包更不易被損壞。綜上所述,在開始發送數據之前發送端先將整體信息M分割成L個數據塊Mi,然后對每個Mi進行塊壓縮和編碼,形成N個數據包mi,最后對每個mi再進行一次包壓縮編碼,這樣就完成了發送前的預處理。具體過程見圖3。

圖3 UFH預處理過程

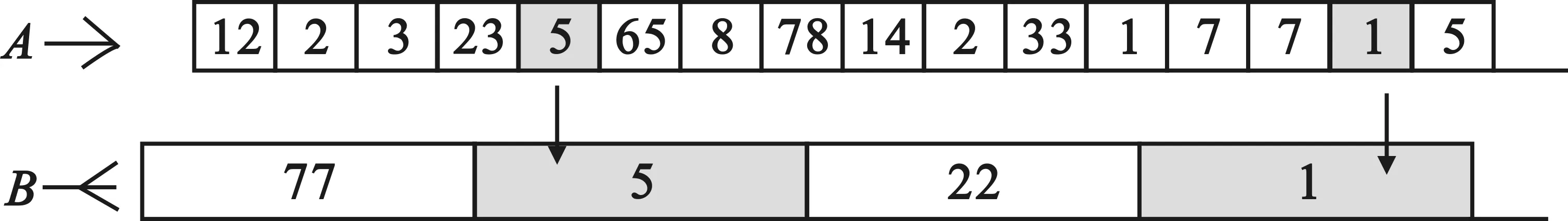

1.2發送與接收

傳統的FHSS通信中,收發雙方按照同一跳頻序列,進行偽隨機跳頻,而在UFH通信中,由于通信雙方沒有提前共享密鑰,也就沒有跳頻序列,從而無法進行偽隨機跳頻。轉而代之,發送方只能將預處理好的數據包m1m2…mn在眾多通信頻率上,隨機選擇地一個接一個重復持續地發送,而相應的,接收方則在通信頻帶上一直隨機跳動。因為發送方的跳頻速度要比接收方快得多,同時攻擊者也沒有足夠的能量一下子阻塞所有的通信頻率[6]。這樣一來,只要有了足夠而且持續的收發嘗試,通信雙方總會在某些時隙內跳頻到沒有干擾的同一頻率上[7],從而完成一次發送和接收,見圖4。通過這樣循環地進行發送與接收,直到接收者收到了全部的數據包,給予發送方一個反饋,收發動作便停止了。

圖4 UFH收發模式

對于攻擊者來說,阻塞一個用UFH模式發送的數據包mi,與阻塞一個用FHSS模式發送的數據包mi,其概率是一樣的[4]。因為無論采用哪種通信模式,每一個正在發送和接收的數據包其所在頻率,對于攻擊者來說都是隨機的,所以攻擊者都要付出同樣的阻塞功率進行干擾。

1.3驗證與重組

接收端所接收到的眾多數據包中,有發送端發送的合法數據包,也有攻擊者摻雜的非法數據包。在重組的過程中,首先要做的就是從眾多的數據包中,找出屬于發送端的合法數據包。此時,hash鏈的作用便發揮了,利用預處理中每個數據包的hash函數,接收端不必把所有的數據包一個個都檢查一遍[8],這樣就極大地提升了驗證效率。合法數據包利用hash函數形成一個循環鏈路,一旦接收端接收到一個新的數據包mi,首先驗證其id,確定是具體屬于哪個信息M,然后計算比較其hash函數,找到它的后繼包mi+1和前任包mi-1。這樣,就能將合法的數據包加入到鏈路中,最終獲得來自發送端的一個或多個完整hash鏈,見圖5。重組結束后,接收端解讀所收到的一個或多個hash鏈構成的消息,從而執行其內所蘊含的密鑰協商協議。

圖5 UFH重組示意

通過上述分析可知,在傳統FHSS通信開始之前,無共享密鑰的兩個節點利用UFH通信模式,可以安全有效地建立一個跳頻密鑰。利用這個通過UFH模式建立的跳頻密鑰,通信雙方便可以開啟后續的FHSS通信模式。至此從UFH到FHSS,通信雙方便建立了一個從頭到尾全封閉式的抗干擾通信,見圖6。

圖6 全封閉式抗干擾通信流程

1.4UFH通信協議安全性能分析

在整個通信過程中,UFH方案針對不同方面提供了不同的安全機制,如前面提到的一些編碼(ensure code,block code等),它們增強了數據包的糾錯能力,能夠抵抗攻擊者一定程度的誤碼插入,也使得接收端在接收到一部分數據包即可開始驗證重組。但在UFH重復持續發送數據包的過程中,攻擊者很容易摻入自己的非法數據包,若接收端對接收到的數據包一個個地進行驗證,將會極大地加大重組信息的時間,可以說這是UFH通信方式所面臨的最主要的安全與效率問題,因此有效地鑒別來自發送端的合法數據包,對于無共享密鑰的UFH通信來說無疑是至關重要的。而由各個數據包中的hash函數所構成的hash鏈,則能夠抵擋攻擊者對合法鏈路的分支插入,達到這一安全作用,以提高驗證重組的效率。

根據前面所述內容,利用UFH模式發送的每個數據包mi,在其hash鏈中都有一個后繼包mi+1和前任包mi-1(其中第一個數據包m1與最后一個數據包mL互為前任包、后繼包)。因為這種hash鏈的存在,攻擊者無法在原始合法的數據包之后插入一個自己偽造的非法數據包。

對于mi-1:=id|i-1|Mi-1|hi和mi:=id|i|Mi|hi+1,其中hi=h(mi)且2≤i≤L,攻擊者是無法創造一個mi′:=id|i|Mi′|hi+1′,使得mi′被mi-1所接受,即攻擊者無法在一個數據包mi-1后插入自己的非法數據包。因為攻擊者若想插入自己的mi′,就必須逆向計算出一個Mi′和hi+1′,使得自己偽造的mi′其hash函數值h(mi′)等于mi-1中h(mi),即h(id|i|Mi|hi+1)=h(id|i|Mi′|hi+1′)。

然而,由于hash函數的特性,逆向計算出一個不同的非法的Mi′和hi+1′以滿足條件,計算能力有限的攻擊者幾乎是做不到的,見圖7。

圖7 hash鏈抵御后端插入

但值得注意的,攻擊者可以在一些合法數據包前面插入自己的非法數據包mi′。因為按照上面的邏輯,攻擊者是可以創造一個mi′:=id|i|Mi′|hi+1,使得mi′被mi+1所接受,這種插入是hash函數正向運算。當合法mi+1確定后,其hash值hi+1是很容易算出的,攻擊者只需再偽造一個Mi′即可,這時mi′:=id|i|Mi′|hi+1就可以順利插入了。但當i=1時,即當攻擊者要替換掉第一個數據包m1時,情況就變得不一樣了。因為hash鏈的最后一個數據包mL中,其hash函數指向著數據塊M1(注意不是數據包m1),所以若要在合法的數據包m2之前插入m1′,攻擊者就要創造一個m1′:=id|1|M1′|h2被m2和mL都接受,這顯然是不可行的。因此,hash鏈中的最后一個數據包mL確保了鏈路的數據頭M1無法被更改。不過雖然M1無法被更改,但因為mL的hash函數指向不是數據包m1,所以攻擊者仍然可以更改合法數據包m1為非法包m1′:=id|1|M1|h2′,從而繼續在m1′之后插入其他非法包mi′,其中2≤i≤L-1。

綜上所述,因為hash鏈的存在,攻擊者無法在原始合法的數據包之后,插入自己非合法的分支鏈路[4]。但攻擊者可以自己創造一條完整的數據包鏈路,即m1′到mL′的完整鏈路,見圖8(a)。或者從前端插入特殊構造的非法數據包m1*:=id|1|M1|h2′和mi*:=id|i|Mi′|hi+1,其中2≤i≤L-1,即在部分合法數據包之前插入非法的分支鏈路,見圖8(b)。這種攻擊是此種基本hash鏈無法應對的,但在UFH通信中,我們可以利用簽名、時間戳以及改進后的hash鏈等方法加以控制[3]。這些方法與hash鏈及前面所說的編碼等,結合在一起共同保證了UFH模式的安全性及效率性。

(a)攻擊者插入完整鏈路

(b)攻擊者前段插入特殊構造非法數據包

2 基于原始UFH的改進方案

在上述基本UFH通信模式中,基本hash鏈對于驗證所接收數據包的合法性,起到了至關重要的作用。但這種最基本的hash鏈還存在著一些不足,其中最顯著的一點就是接收端必須收到所有數據包后,才能完成驗證與重組[5]。這種不足就導致了一個明顯的冗余問題,從而大大降低了UFH的通信效率。具體來說,因為數據包是隨機接收的,而接收端又必須接收完所有合法數據包才能完成驗證和重組,所以在接收數據包的過程中,接收端就會不停地接收到重復的合法數據包,和來自攻擊者的眾多非法數據包,從而產生大量的冗余,極大地增加了驗證重組的時間,降低了UFH通信的整體效率。雖然前文所提到類似erasure code的數據包編碼能夠使得接收端僅接收到一部分合法數據,即可完成重組,但是僅利用erasure code編碼,接收端卻無法知道哪些數據包是來自發送端的,哪些是來自攻擊者的。如果它將合法和非合法的數據包一起重組,那么花費的時間更會呈指數增加[3]。因此,為了完成驗證和重組,接收端還是需要先利用類似hash鏈的包驗證方法,從接收到的所有數據包中鑒別出合法數據包,然后再利用類似erasure code的包編碼,保證從驗證后的部分合法數據包中即可重組數據信息。只有將兩種方法相結合,UFH通信的驗證與重組才能更安全與高效。erasure code數據包編碼方法已經很成熟,具有很多種類,如 Tornado[9]和Raptor[10]codes,因此為了提高UFH通信效率,研究者將更多的精力放在了驗證方法的改進上。

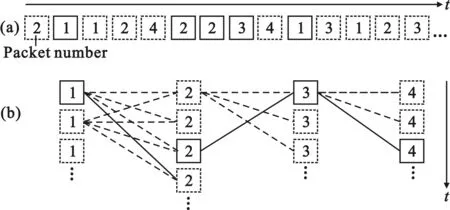

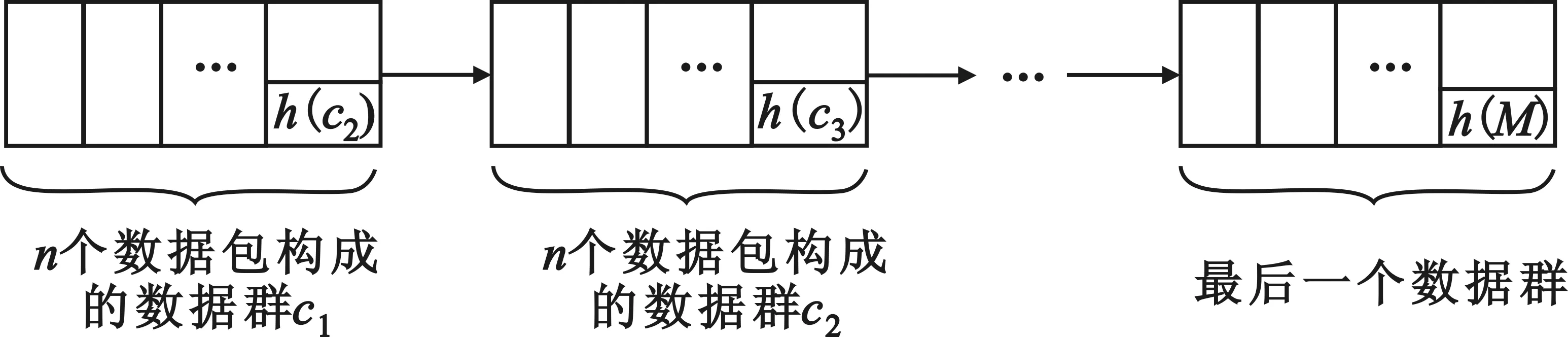

2.1Hash群方案

D. Slater等在文獻[5]中,提出一種Hash群方案,這種方案是在原來的基本hash鏈上進行的改進。基本hash鏈是將每個單獨的數據包用hash函數鏈接在一起,而新的Hash群方案則是將一組n個數據包組合成一個數據群,再用hash函數將每個群鏈接在一起,見圖9。只有每個群的第n個數據包中包含hash函數,此時的hash函數包含著下個群所有n個數據包的hash值,而最后一個群的hash函數則包含了整個信息M的hash值。通過這種方式,群與群之間通過hash函數鏈接起來。原本n個單獨的數據包現在組合成一個數據群,原本n個單獨的hash函數現在也融合成一個hash函數。這樣一來數據包中hash函數所占的空間得以減少,同時發送和接收所需的數據包數量相對減少,因而接收端冗余減少,驗證重組時間變短,最終提高了UFH通信效率。

圖9 Hash群方案示意

在Hash群方案中還有一個細節值得注意,就是Hash群的最后一個數據包其hash函數包含的是整個信息M的hash值。上節中我們提到,在基本hash鏈中最后一個數據包的hash值是h(M1)而不是h(m1),從而使得攻擊者可以騙過驗證,插入如圖8(b)的非法數據包。若想檢測到這種攻擊,基本hash鏈只能結合其他的輔助驗證方法,而改進后的Hash群方案,由于最后一個數據包的hash值是h(M),使得在沒有增加整體驗證復雜性的情況下,能夠有效的檢測出這種攻擊。

2.2多路hash鏈條方案

M. Strasser等在文獻[3]中提出一種多路hash鏈條方案,此方案也是在基本hash鏈的基礎上改進而成。它們最核心的區別就是,基本hash鏈每個數據包mi只有一個hash函數,它指向下一個數據包mi+1,而多路hash鏈條每個mi具有多個hash函數,它們分別指向緊接著的后續多個數據包。具體來說,在多路hash鏈條中數據包的具體格式變為mi:=id|i|L|Mi|hi+1|…|hi+a,即每個mi具有a個hash函數,它們分別指向緊接mi的a個后繼包,見圖10。這里需要注意的是,對于不存在的數據包mn+1到mn+a+1,其hash值為整個信息M的值,即h(M)。另外,參數L表示利用erasure code重組原信息M需要的數據塊數目。

圖10 多路hash鏈條方案示意

對于多路hash鏈條來說,每個mi都有a個繼承包,那么每個合法的mi都決定了后續a個合法的繼承包。通過對基本hash鏈的安全分析,我們知道攻擊者想要在mi后插非法數據包是不可能的,所以一個合法的mi就決定了后續a個合法的繼承包。與基本hash鏈相比,多路hash鏈條因為多路hash函數的指向性,其利用一部分數據包驗證重組為完整鏈路的可能性大大增加。

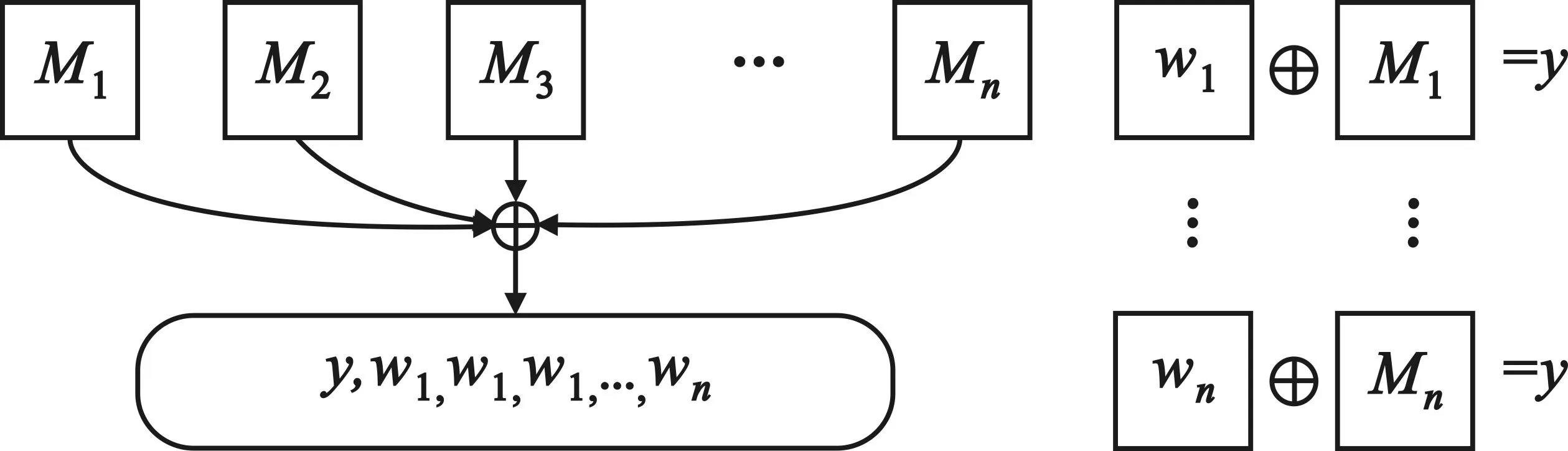

2.3加密累加器方案

M. Strasser等在文獻[3]中又提出一種基于單向加密累加算法[11]的數據包驗證方案。在此方案中,發送端將每個數據塊M1M2…Mn經過加密累加計算,得出一個累加總值y和相應的證明數值w1w2…wn。每個證明數值wi都證明了相應的數據塊Mi經過加密累加計算,得到了相同的累加總和y。也就是說來自同一信息的數據塊Mi其經過加密累加后,得到的是相同的且唯一的累加總和y,見圖11。

圖11 加密累加器示意

接著,發送端將每個數據塊Mi壓縮編碼進數據包mi:=id|i|L|Mi|wi中,其中的wi便是相應數據塊Mi經過加密累加得到的證明數值。接收端接收到數據包mi后,便計算y:=f(wi,Mi)。根據加密累加器的性質,來自相同信息的數據塊,其y值必然相同。也就是說只要接收端算得f(wi,Mi)=f(wj,Mj),則數據塊Mi與Mj就是來自同一信息,從而完成驗證。

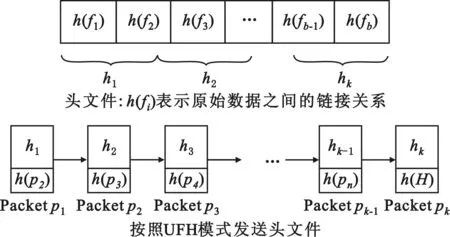

2.4Merkleleaf方案

D. Slater等在文獻[5]中提出一種基于Merkle樹[12]的驗證方案,該方案將基本hash鏈中的hash函數數據與普通數據分開傳送。在Merkle樹中,眾多數據包之間的hash函數構成了Merkle樹的分支葉子,發送端將這些葉子放在一個頭文件中統一發送,而將剩余的普通數據放在單獨的數據信息中統一發送。頭文件的發送方式采取的是UFH模式,發送端將頭文件按照UFH模式分割成若干數據塊,再進行壓縮編碼,利用hash函數連成一個hash鏈,最終將頭文件重復持續地發送。接收端只要在接收到的數據包中,將頭文件驗證重組成功,即掌握了所有普通數據包的hash值和鏈接順序,從而可以輕松地對單獨數據信息中的普通數據進行驗證和重組,見圖12。

圖12 Merkleleaf方案示意

此方案中,接收端主要的驗證開銷花費在頭文件上,相較于普通數據,hash函數構成的頭文件數據量較小,從而節約了驗證時間,提高了通信效率。另外,當頭文件中的hash鏈被解讀出來后,普通數據包的驗證與重組即可按照任意順序進行,而且由于erasure code的性質,并不需要將普通數據包全部接收,從而進一步提升了整體效率。

2.5簽名驗證方案

3 基于UFH的應用

3.1基于UFH的協同式廣播

Liang Xiao等在文獻[14]中設計出一種基于UFH的協同式廣播方案,在該方案中源節點采取UFH模式發送經過預處理后的數據包,這些數據包在隨機選擇的頻率上一個接一個重復廣播發送。經過一段時間后,一些距離源節點較近的節點已經收到了全部的數據包,此時它們便轉變成中繼節點,幫助源節點轉播所有的數據信息,從而較少了數據傳播時間,較之前面所提以及文獻[15-16]中的抗干擾技術,其廣播通信效率得到了較大提高。

具體來說,在源節點剛剛開始發送數據之時,所有節點都先進入接收模式,它們各自隨機地選擇一個頻率進行偵聽接收。此時各節點的接收模式為UFH模式,為了抵抗阻塞干擾,每過一段時間各節點便要轉換接收頻率,只不過它們的跳頻速率要比發送端慢得多。經過持續的收發之后,一些靠近源節點的接收點便接收完畢所有數據包,繼而變為中繼節點,轉入協同源節點廣播的轉播模式。在開始轉播之前,這些節點還要通過公開的固定頻率告知鄰居節點,自己已變為中繼節點,讓其準備接收轉播信息。

在轉播階段,中繼節點同樣是采用UFH模式隨機地選擇頻率,將自己接收到的全部數據包轉播給所有鄰居節點。在某個鄰居節點接收完所有數據包之時,該鄰居節點便反饋給中繼節點一個ACK信息,中繼節點便停止對該鄰居節點的信息轉播。當中繼節點接收到來自鄰居節點的所有ACK信息,或者轉播時長超過最大時限之時,中繼節點便停止協作廣播。

3.2USD-FH方案

An Liu等在文獻[17]中提出一種重復利用UFH思想而構成的密鑰建立方案——USD-FH (Uncoordinated Seed Disclosure)。此方案重復套用了UFH的思想,最初的UFH思想是將密鑰建立的協商過程,即類似D-H的密鑰協商信息通過UFH通信方式進行傳送,然后基于生成的跳頻密鑰進行FHSS通信。而在USD-FH方案中,D-H密鑰協商過程由UFH通信方式變為傳統的FHSS通信方式,而在密鑰協商之前再增加一次UFH通信,此時UFH通信主要是傳送給接收端緊接著要傳播密鑰協商信息的FHSS跳頻種子。即相當于將密鑰建立的過程由UFH變為UFH+HFSS。

在通信開始之前,發送端產生兩個跳頻密鑰種子:S1和S2,相應地也產生兩個跳頻序列:fhs1和fhs2。首先,發送端用S1產生的fhs1來確定跳頻順序,發送的內容則為跳頻種子S2,此時接收端并無S1,因此只能按照UFH模式隨機地在各個頻率上慢速跳動。由于所傳輸的種子S2較小,可以在一個時隙內發送完畢,因此根據UFH原理,接收端總能在某一時隙內某一頻率上接收到S2。接著,收發雙方便可利用S2產生的fhs2來確定后續第二階段跳頻順序,從而進行協調性跳頻,傳輸類似D-H的密鑰協商協議,建立最終的主體密鑰,進行主體FHSS通信。

在第二階段中為了防止阻塞,同時確保接收端能夠正確接收到密鑰協商協議信息,發送端要將信息重復多次持續發送,而每次發送所使用的跳頻種子都必須是不一樣的,因此上述的S1和S2均為一次性密鑰種子,這樣才更具有抗干擾性。

在此方案中,攻擊者同樣不能阻塞全部頻率,但它可以像接收端一樣進行接收,不過因為S2足夠小同時又是一次性的,所以仍存在很大可能使得接收端有效地接收到S2,而攻擊者卻沒有接收到。

4 結 語

非協調性跳頻通信UFH打破了傳統抗干擾通信和共享密鑰之間的依賴循環,能夠使得沒有提前共享密鑰的通信雙方,在充滿干擾的環境中,安全有效地進行數據通信,繼而建立一個跳頻密鑰,從而將半封閉式抗干擾通信完善為高效的全封閉式抗干擾通信。UFH通信解決了傳統抗干擾通信必需提前共享密鑰的難題,但作為沒有共享密鑰的代價,其通信效率卻低于傳統FHSS通信,導致效率降低的主要因素之一,在于接收端對數據包驗證重組方法的低效性。針對基本UFH模式中驗證重組方法的不足,研究者提出多種改進方法,提升了驗證效率,從而減少了整體通信時間。由于UFH不需要提前共享密鑰的特性,以及良好的抗干擾性,UFH通信模式逐漸被應用于跳頻密鑰建立、局域網廣播通信等領域。就目前的研究形式來看,UFH通信效率還存在很大進一步提升的空間,這將是研究者們繼續深入探討的領域,而基于UFH的應用也會隨著電磁空間日益繁雜的干擾,受到越來越多的重視。

[1]姚富強.通信抗干擾工程與實踐[M].第2版.北京:電子工業出版社,2012:26.

YAO Fu-qiang. Communication Anti-Jamming Engineering and Practice[M]. Second Edition. Beijing: Publishing House of Electronics Industry,2012:26.

[2]楊同茂. 軍事通信抗干擾技術的發展現狀及趨勢[J]. 通信技術, 2014,47(07):707-712.

YANG Tong-mao. Developing Status and Trend of Military Communications Anti-Jamming Technology[J].Communications Technology,2014,47(07):707-712.

[3]Strasser M, P?pper C, Capkun S. Efficient Uncoordinated FHSS Anti-Jamming Communication[C]//Proceedings of the Tenth ACM International Symposium on Mobile Ad Hoc Networking and Computing.ACM,2009:207-218.

[4]Strasser M, P?pper C, Capkun S, et al. Jamming-Resistant Key Establishment using Uncoordinated Frequency Hopping[C]//Security and Privacy, 2008. SP 2008. IEEE Symposium on. IEEE, 2008: 64-78.

[5]Slater D, Tague P, Poovendran R, et al. A Coding-Theoretic Approach for Efficient Message Verification over Insecure Channels[C]//Proceedings of the Second ACM Conference on Wireless Network Security. ACM,2009:151-160.

[6]P?pper C, Strasser M, Capkun S. Jamming-Resistant Broadcast Communication without Shared Keys[C]//USENIX Security Symposium. 2009: 231-248.

[7]Sa Sousa J, Vilela J P. A Characterization of Uncoordinated Frequency Hopping for Wireless Secrecy[C]//Wireless and Mobile Networking Conference (WMNC), 2014 7th IFIP. IEEE, 2014: 1-4.

[8]Popper C, Strasser M, Capkun S. Anti-Jamming Broadcast Communication using Uncoordinated Spread Spectrum Techniques[J]. Selected Areas in Communications, IEEE Journal on, 2010, 28(5): 703-715.

[9]Byers J W, Luby M, Mitzenmacher M, et al. A Digital Fountain Approach to Reliable Distribution of Bulk Data[C]//ACM SIGCOMM Computer Communication Review. ACM, 1998, 28(4): 56-67.

[10]Shokrollahi A. Raptor codes[J]. Information Theory, IEEE Transactions on, 2006, 52(6): 2551-2567.

[11]Benaloh J, De Mare M. One-Way Accumulators: A Decentralized Alternative to Digital Signatures[C]//Advances in Cryptology—EUROCRYPT’93. Springer Berlin Heidelberg, 1994: 274-285.

[12]Merkle R C. Protocols for Public Key Cryptosystems[C]//In Proc.1980 IEEE Symposium on Security and Privacy, Pages 150{159, Apr. 1980.

[13]Boneh D, Lynn B, Shacham H. Short Signatures from the Weil Pairing[J]. Journal of Cryptology, 2004, 17(4): 297-319.

[14]XIAO L, DAI H, NING P. Jamming-Resistant Collaborative Croadcast using Uncoordinated Frequency Hopping[J]. Information Forensics and Security, IEEE Transactions on, 2012, 7(1): 297-309.

[15]Baird III L C, Bahn W L, Collins M D, et al. KeylessJam Resistance[C]//Information Assurance and Security Workshop, 2007. IAW'07. IEEE SMC. IEEE,2007:143-150.

[16]JIN T, Noubir G, Thapa B. Zero Pre-Shared Secret Key Establishment in the Presence of Jammers[C]//Proceedings of the Tenth ACM International Symposium on Mobile Ad Hoc Networking and Computing. ACM, 2009: 219-228.

[17]LIU A, NING P, DAI H, et al. USD-FH:Jamming-Resistant Wireless Communication using Frequency Hopping with Uncoordinated Seed Disclosure[C]//Mobile Ad Hoc and Sensor Systems (MASS), 2010 IEEE 7th International Conference on. IEEE, 2010:41-50.

代亞楠(1988—),男,碩士研究生,主要研究方向為通信安全,網絡安全;

張馳(1977—),男,博士,副教授,主要研究方向為網絡安全;

俞能海(1964—),男,博士,教授,主要研究方向為信息隱藏與數據安全。

National Natural Science Foundation of China(No.61371192)

Uncoordinated Frequency-Hopping Communication Technology Without Shared Key

DAI Ya-nan1,2,ZHANG Chi1,YU Neng-hai1

(1.Key Laboratory of Electromagnetic Space Information,Chinese Academy of Sciences,Department of Electronic Engineering and Information Science,University of Science and Technology of China,Hefei Anhui 230027,China;2.Armored Force Academy, Bengbu Anhui 233050, China)

Breaking through the limitation of traditional frequency hopping communication for a necessary pre-shared key, UFH (uncoordinated frequency hopping) communication becomes an important new anti-jamming communication technology. This technology could enable the communication parties to safely and effectively transmit data without a pre-shared key in the full-of-interference environment. Firstly, the basic principle and specific process of UFH is described, and its security performance analyzed. And aiming at the fairly low communication efficiency of the basic UFH program, five improved schemes based on verification method are analyzed. Then, two tentative UFH-based applications are briefly discussed. Finally, in combination with UFH characteristics, the future trend of UFH development is forecasted.

uncoordinated frequency-hopping communication; without pre-shared key; verification and recombination; communication efficiency

10.3969/j.issn.1002-0802.2016.03.009

2015-10-09;

2016-01-30Received date:2015-10-09;Revised date:2016-01-30

TP309

A

1002-0802(2016)03-0293-08

國家自然科學基金資助項目(No.61371192)