APT攻擊及其防御研究

徐遠澤,張文科,尹一樺,羅 影

(衛士通信息產業股份有限公司,四川 成都 610041)

摘 要:APT攻擊是一種新型的網絡攻擊,其對國家國防安全、國民經濟安全、重要行業信息安全、公司商業信息安全構成嚴重威脅。首先簡要介紹了世界范圍內發生的重大APT攻擊事件,然后詳細闡述了APT攻擊過程,并深入研究了APT攻擊與傳統攻擊的區別,以及APT攻擊給傳統信息安全防御所帶來的技術和管理雙重挑戰。最后,深入研究了APT攻擊的現有防御技術,并依據APT攻擊鏈提出了一種針對APT攻擊的防御架構。該架構完整覆蓋APT攻擊各個步驟環節,并考慮了管理、傳統防御技術與APT防御技術的結合。

關鍵詞:APT攻擊;防御技術;防御架構

doi:10.3969/j.issn.1002-0802.2015.06.022

APT攻擊及其防御研究

徐遠澤,張文科,尹一樺,羅影

(衛士通信息產業股份有限公司,四川 成都 610041)

摘要:APT攻擊是一種新型的網絡攻擊,其對國家國防安全、國民經濟安全、重要行業信息安全、公司商業信息安全構成嚴重威脅。首先簡要介紹了世界范圍內發生的重大APT攻擊事件,然后詳細闡述了APT攻擊過程,并深入研究了APT攻擊與傳統攻擊的區別,以及APT攻擊給傳統信息安全防御所帶來的技術和管理雙重挑戰。最后,深入研究了APT攻擊的現有防御技術,并依據APT攻擊鏈提出了一種針對APT攻擊的防御架構。該架構完整覆蓋APT攻擊各個步驟環節,并考慮了管理、傳統防御技術與APT防御技術的結合。

關鍵詞:APT攻擊;防御技術;防御架構

doi:10.3969/j.issn.1002-0802.2015.06.022

收稿日期:2015-01-12;修回日期:2015-04-23Received date:2015-01-12;Revised date:2015-04-23

中圖分類號:TP393.08

文獻標志碼:碼:A

文章編號:號:1002-0802(2015)06-0740-06

Abstract:APT(Advanced Persistent Threat) attack,as a new type of cyber attack, poses a serious threat to national defense security, national economic security, important industry information security, business information security. Firstly, this paper briefs the major events of APT attack over the world, then describes in detail the APT attack processes.In addition,the differences between APT attack and traditional attack are studied, and the double challenges of technology and management brought to traditional infosec defense by APT attack discussed. Finally, the existing defense technology against APT attack, including a defense structure based on APT attack chains is proposed. This defense structure completely covers every steps of APT attack, and the combination of management,traditional defense technology and the defense technology against APT attack is also considered.

作者簡介:

APT Attacks and Its Defense

XU Yuan-ze,ZHANG Wen-ke,YIN Yi-hua,LUO Ying

(Westone Information Industry Inc., Sichuan Chengdu 610041,China)

Key words:APT attack; defense technology; defense structure

0引言

當今,網絡系統面臨著越來越嚴重的安全挑戰,在眾多的安全挑戰中,一種具有組織性、特定目標性以及長時間持續性的新型網絡攻擊日益猖獗,國際上常稱之為APT(Advanced Persistent Threat)攻擊。

APT攻擊第一次曝光是在2010年的Google“極光門”事件。在此次APT攻擊事件中,黑客盜用Google員工信任人的郵件向該員工發送惡意鏈接,該員工點擊惡意鏈接后造成IE瀏覽器溢出并被安裝監控程序,黑客持續監聽并獲取該員工的賬號密碼后,成功滲入Google郵件服務器,進而對敏感郵件進行篩選并竊取了大量機密信息。此后,APT攻擊事件不斷頻出,夜龍攻擊、RSA Security ID竊取攻擊、暗鼠攻擊、火焰攻擊等。APT攻擊的不斷涌現給傳統的安全防御技術帶到巨大挑戰,許多傳統防御技術在APT攻擊過程中喪失了防御能力。隨著APT攻擊越演越烈,美國、日本、歐盟等國家政府部門、世界各大IT公司和信息安全廠商均開始投入到APT攻擊與防御的研究中[1-4],力圖在這場APT攻防之戰中掌握主動權,以改善APT防御落后于攻擊技術的被動局面。

1APT攻擊介紹

APT攻擊是一種以商業或者政治目的為前提的特定攻擊,其通過一系列具有針對性的攻擊行為以獲取某個組織甚至國家的重要信息,特別是針對國家重要的基礎設施和單位開展攻擊,包括能源、電力、金融、國防等等。APT攻擊常常采用多種攻擊技術手段,包括一些最為先進的手段和社會工程學方法,并通過長時間持續性的網絡滲透,一步步獲取內部網絡權限,此后便長期潛伏在內部網絡,不斷地收集各種信息,直至竊取到重要情報。

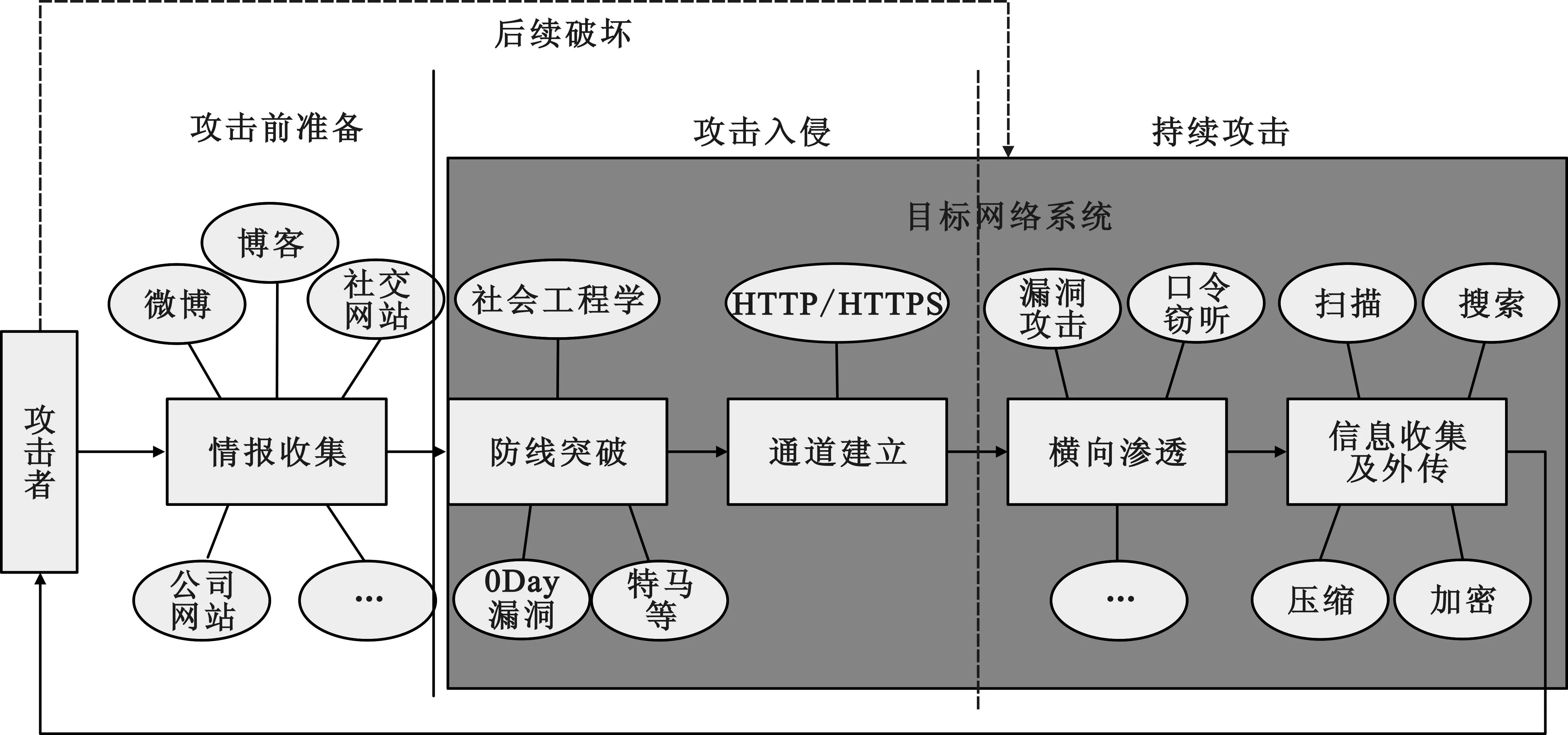

一般APT攻擊過程可概括為3個階段:攻擊前準備階段、攻擊入侵階段和持續攻擊階段,又可細分為5個步驟:情報收集、防線突破、通道建立、橫向滲透、信息收集及外傳[5],如圖1所示。

圖1 APT攻擊過程

(1)情報收集

在實施攻擊之前,攻擊者會針對特定組織的網絡系統和相關員工展開大量的信息搜集。信息搜集方法多種多樣,通常包括搜索引擎、爬網系統、網絡隱蔽掃描、社會工程學方法等方式。信息來源包括相關員工的微博、博客、社交網站、公司網站,甚至通過某些渠道購買相關信息(如公司通訊錄等)。攻擊者通過對這些信息的分析,可以清晰地了解攻擊目標所使用的應用、防御軟件,組織內部架構和人員關系,核心資產存放情況等等。于是,攻擊者針對特定目標(一般是內部員工)所使用的應用軟件尋找漏洞,并結合特定目標所使用的殺毒軟件、防火墻等設計特定木馬/惡意代碼以繞過防御。同時,攻擊者搭建好入侵服務器,開展技術準備工作。

(2)防線突破

攻擊者在完成情報收集和技術準備后,便開始采用木馬/惡意代碼攻擊特定員工的個人電腦,攻擊方法主要有:①社會工程學方法,如電子郵件攻擊,攻擊者竊取與特定員工有關系的人員(如領導、同事、朋友等)電子郵箱,冒充發件人給該員工發送帶有惡意代碼附件的郵件,一旦該員工打開附件,員工電腦便感染了惡意軟件。②遠程漏洞攻擊方法,如網站掛馬攻擊,攻擊者在員工常訪問的網站上放置木馬,當員工再次訪問該網站時,個人電腦便受到網頁代碼攻擊。由于這些惡意軟件針對的是系統未知漏洞并被特殊處理,因此現有的殺毒軟件和防火墻均無法察覺,攻擊者便能逐漸獲取個人電腦權限,最后直至控制個人電腦。

(3)通道建立

攻擊者在突破防線并控制員工電腦后,在員工電腦與入侵服務器之間開始建立命令控制通道。通常,命令控制通道采用HTTP/HTTPS等協議構建,以突破電腦系統防火墻等安全設備。一旦攻擊者完成通道建立,攻擊者通過發送控制命令檢查植入的惡意軟件是否遭受查殺,并在惡意軟件被安全軟件檢測到前,對惡意軟件進行版本升級,以降低被發現的概率。

(4)橫向滲透

入侵和控制員工個人電腦并不是攻擊者的最終目的,攻擊者會采用口令竊聽、漏洞攻擊等多種滲透方法嘗試進一步入侵組織內部更多的個人電腦和服務器,同時不斷地提升自己的權限,以求控制更多的電腦和服務器,直至獲得核心電腦和服務器的控制權。

(5)信息收集及外傳

攻擊者常常長期潛伏,并不斷實行網絡內部橫向滲透,通過端口掃描等方式獲取服務器或設備上有價值的信息,針對個人電腦通過列表命令等方式獲取文檔列表信息等。攻擊者會將內部某個服務器作為資料暫存的服務器,然后通過整理、壓縮、加密、打包的方式,利用建立的隱蔽通信通道將信息進行外傳。在獲取這些信息后,攻擊者會對這些信息數據進行分析識別,并做出最終的判斷,甚至實施網絡攻擊破壞。

2APT攻擊對傳統防御的挑戰

APT攻擊與傳統攻擊相比存在較大區別,如表1所示。與傳統攻擊相比, APT攻擊具有更強的組織性,其攻擊目標更加明確、攻擊手段更加復雜,造成的危害也更大。

表1 APT攻擊與傳統攻擊區別

由于APT攻擊與傳統攻擊的不同,給信息安全傳統防御帶來了巨大的挑戰[4-6]:

(1)APT攻擊帶來的技術挑戰

傳統防御防護均是以網絡邊界檢測和主機入侵檢測為主。網絡邊界檢測主要依靠防火墻技術、IDS/IPS入侵檢測系統,然而,防火墻不能識別通道上的負載是否是具有攻擊行為的,IDS/IPS入侵檢測系統是基于已知病毒的簽名特征進行檢測,面對未知的漏洞、新木馬等攻擊顯得束手無策。主機入侵檢測通常使用的是殺毒軟件,而大多數殺毒軟件也是基于已知威脅簽名的特征進行防護,同樣存在對未知攻擊無法識別的問題。此外,APT攻擊手段的多樣性,也導致傳統防御技術無法檢測到病毒。例如,有些APT攻擊利用文檔發動攻擊,傳統IDS/IPS因對文檔解析能力較弱而無法識別攻擊。并且,某些APT攻擊還會針對殺毒軟件展開攻擊,迫使殺毒軟件喪失病毒查殺功能。

(2)APT攻擊帶來的管理挑戰

傳統的防御偏重于技術上的要求,而對組織內部信息安全管理沒有提出太多的要求,因此導致在面對APT攻擊入侵時忽視了源頭管理這一關鍵環節。隨著現代社會信息社交網絡的發展,越來越多的員工在QQ、微博、論壇以及各種社交網站上公開大量的個人信息,特別是不經意間透露的工作相關信息,這些都為APT攻擊的情報收集過程提供了大量可供分析的材料。同時,許多員工在生活中缺乏安全意識,容易遭受網站掛馬、魚叉式釣魚郵件等安全攻擊。

3APT攻擊防御

3.1APT攻擊防御核心技術

隨著人們對APT攻擊的研究不斷深入,已經出現一些有效的防御技術來對抗APT攻擊,其核心思想大多是針對APT“攻擊鏈”的某一步驟展開防御。這些技術主要包括:沙箱技術、信譽技術、異常流量分析技術、大數據分析技術、密碼技術。

(1)沙箱技術

沙箱,又叫做沙盤,被認為是當前防御APT攻擊的最有效技術之一。沙箱即是通過虛擬化技術形成一個模擬化的環境,同時將本地系統中的進程對象、內存、注冊表等與模擬環境相互隔離,以便在這個虛擬化環境中測試和觀察文件、訪問等運行行為。沙箱通過重定向技術,將測試過程中生成和修改的文件定向到特定文件夾中,避免了對真實注冊表、本地核心數據等的修改[7-8]。當APT攻擊在該虛擬環境發生時,可以及時地觀察并分析其特征碼,進一步防御其深入攻擊。

雖然沙箱技術具有較好防御APT攻擊功能,但大量的使用沙箱技術會消耗本地資源并延長工作處理過程,因此需要提高沙箱技術的使用效率,對未知文件、軟件等進行區分處理。此外,目前還出現了一種“沙箱逃逸技術”,具有該技術的惡意代碼在解密自己之前,會通過執行一段無用代碼以檢測是否存活在沙箱環境中,例如測試鍵盤鼠標活動、網卡響應等,因此,如何構建更加真實模擬本地環境的沙箱是亟待深入研究的問題。

(2)信譽技術

安全信譽是對互聯網資源和服務相關實體安全可信性的評估和看法[9]。信譽技術是應用于APT攻擊檢測具有較好輔助功能的一項技術,通過建立信譽庫,包括WEB URL信譽庫、文件MD5碼庫、僵尸網絡地址庫、威脅情報庫等,可以為新型病毒、木馬等APT攻擊的檢測提供強有力的技術輔助支撐,實現網絡安全設備對不良信譽資源的阻斷或過濾。信譽庫的充分利用,將進一步提高安全產品的安全防護能力。目前,許多網絡安全類產品已經開始采用信譽技術,利用信譽過濾器、安全信譽評估策略服務等提升信息系統的整體安全水平。

(3)異常流量分析技術

異常流量分析技術是一種流量檢測及分析技術,其采用旁路接入方式提取流量信息,可以針對幀數、幀長、協議、端口、標志位、IP路由、物理路徑、CPU/RAM消耗、帶寬占用等進行監測,并基于時間、拓撲、節點等多種統計分析手段,建立流量行為輪廓和學習模型來識別流量異常情況,進而判斷并識別0Day漏洞攻擊等[10]。異常流量分析技術結合了統計學與機器學習技術,其關鍵在于合理模型的建立。

異常流量分析技術與傳統的IDS系統、防火墻以及網絡管理技術相比,具有更大的安全防護優勢,其采用高效的數據采集機制避免了對原有系統的性能影響;具有異常行為溯源能力,通過對歷史流量的回溯關聯分析能將異常流量源頭準確定位到網元設備端口級別上。

(4)大數據分析技術

APT攻擊防御離不開大數據分析技術,無論是網絡系統本身產生的大量日志數據,還是SOC安管平臺產生的大量日志信息,均可以利用大數據分析技術進行數據再分析,運用數據統計、數據挖掘、關聯分析、態勢分析等從記錄的歷史數據中發現APT攻擊的痕跡[11-14],以彌補傳統安全防御技術的不足。

當然,大數據分析技術需要強大的數據采集平臺和強大的數據分析能力,并結合大范圍的統一監控和快速的全自動響應系統,以克服信息孤島所帶來的調查分析困難問題。

(5)密碼技術

縱觀APT攻擊的過程,有兩個比較重要的特征值得關注:一是控制權限的非法獲取,二是重要信息資產的竊取。針對這兩點內容,相應地使用密碼技術,將更好地保護系統的安全。

在權限控制上,首先需要識別網絡接入者或接入設備是否合法,身份認證與鑒別技術可以較好地防護非法用戶的入侵,例如基于PKI證書的身份認證技術、基于身份標識的IBC技術等,可以通過制作終端認證設備(例如USB Key)實現單向或者雙向的身份認證和鑒別,以提高APT攻擊的困難性。另一方面,組織網絡系統需要對內網進行權限分配和管理,依賴訪問控制技術實現對非授權用戶的非法訪問,目前使用較多的是基于角色的訪問控制技術,特別是在用戶角色劃分和最小特權賦予上要嚴格控制,通過實施不同權限的分配,實現對重要信息資源的訪問控制,在某些場景,甚至需要設置角色與權限的分離控制。

在重要信息資產保護上,除了訪問控制技術外,還需要使用加密技術。大多數APT攻擊均是針對重要信息資源的竊取,因此信息數據的加密保護十分重要。目前針對APT攻擊,比較有效的加密技術是多模加密[15],多模加密是對稱加密技術和非對稱加密技術相結合的技術,在保證加密質量的同時,還能針對數據的重要程度實現不同等級的加密需求。

3.2一種APT防御架構建議

當前,大多數的APT防御產品針對的都是APT攻擊鏈上的某個環節來展開防御,這是遠遠不夠的。APT攻擊防御應該覆蓋APT攻擊所有環節,因此需要構建基于APT攻擊鏈的多層次、多維度、多角度的縱深防御體系,如圖2所示。

面對APT攻擊的5個層次,需要在每個攻擊層面上運用相應的技術策略進行防御。面對APT攻擊的情報收集階段,需要更多地應用管理技術來預防,通過加強安全培訓、安全教育、制定安全政策制度等方式,提升員工安全意識,加強組織的安全管理。APT后4個攻擊層面,更多地應用技術手段來應對,包括信譽技術、沙箱技術、異常流量分析技術、大數據分析技術、密碼技術等等,同時傳統的一些安全防護技術也應得到充分應用,如IDS/IPS入侵檢測、安全網關、監控審計等。將傳統安全防御技術和針對APT攻擊的防御技術有機結合,形成層層防御,同時應該擴大網絡防御范圍,增加防御點,形成以動態防御、事件共享、快速響應為主的防御架構體系。

4結語

APT攻擊的頻繁發生給網絡空間安全帶來了巨大挑戰,其層層突破的攻擊步驟有別于傳統木馬、病毒攻擊,其隱蔽的攻擊能力使得傳統的防御技術很難有效地保護重要信息資產的安全。值得慶幸的是開始出現一些專門針對APT攻擊的防御技術,如沙箱技術、異常流量分析技術、大數據技術等。但目前大多數防御產品均只針對APT攻擊鏈的某些環節展開防御,因此,需要形成一套基于APT攻擊鏈并覆蓋APT攻擊所有環節的防御體系架構,通過管理與技術手段相結合的方式實現APT攻擊的完整防御。

參考文獻:

[1]杜躍進.“大玩家”的APT攻擊—APT與國家間的網絡安全對抗[J].中國信息安全,2013(10):96-99.

DU Yue-jin.“The Big players” APT Attack-APT and the Network Security Confrontation between Nations[J]. China Information Security,2013(10):96-99.

[2]張帥.對APT的檢測與防御[J].信息安全與技術,2011(09):125-127.

ZHANG Shuai. The Detection and Defense about APT Attack[J]. Information Security and Technology, 2011(09): 125-127.

[3]杜躍進,方緖鵬,翟立東.APT的本質探討[J].電信網技術,2013(11):1-4.

DU Yue-jin, FANG Xu-peng, ZHAI Li-dong.Discussion of APT’s Nature[J]. Telecommunications Network Technology, 2013 (11):1-4.

[4]陳鍵鋒,王 強, 吳 淼.網絡APT攻擊及防范策略[J].信息安全與通信保密,2012(07):24-27.

CHEN Jian-feng, WANG Qiang, WU Miao. Network- based APT Attack and Defense Strategies[J].Information Security and Communication Privacy,2012(07):24-27.

[5]Smiraus Michal, Jasek Roman. Risks of Advanced Persistent Threats and Defense against them[A]. Annals of DAAAM for 2011 & Proceedings of the 22nd International DAAAM Symposium[C].Vienna:DAAAM International,2011,1589-1590.

[6]牛偉,戴衛國.APT攻擊建模與安全防護技術研究[J].電子對抗,2014(02):34-38.

NIU Wei, DAI Wei-guo. Analysis on Modeling and Protection Technique of APT Attack[J]. Electronic Warfare,2014(02):34-38.

[7]譚麗芳.惡意代碼動態分析技術的研究與實現[D].電子科技大學:2009.

TAN Li-fang. Research and Implementation of Malicious Code Dynamic Analysis Technology[D]. University of Electronic Science and Technology of China: 2009.

[8]YANG Guangmingzi, TIAN Zhi-hong and DUAN Wen-liang. The Prevent of Advanced Persistent Threat[J].Journal of Chemical and Pharmaceutical Research, 2014, 6(7):572-576.

[9]李鴻培.信譽技術及其在安全領域中的應用[J].計算機安全,2011(09):25-29.

LI Hong-pei.Reputation in Technology and Its Applications in the Security Field[J].Network & Computer Security, 2011(09):25-29.

[10]李天楓,姚欣,王勁松.大規模網絡異常流量實時云監測平臺研究[J].信息網絡安全,2014(09):1-5.

LI Tian-feng,YAO Xin,WANG Jin-song.Cloud Platform based Real-Time Monitoring of the Abnormal Traffic in Massive-Scale Network[J]. Information Network Security,2014(09):1-5.

[11]郭瑞.深度動態防御應對APT攻擊[J].信息安全與技術,2014(09):67-69.

GUO Rui.Deep Dynamic Defense Responds to APT Attack[J]. Information Security and Technology, 2014 (09):67-69.

[12]周濤.大數據與APT攻擊檢測[J].信息安全與通信保密,2012(07):23-23.

ZHOU Tao. Big Data and APT Attack Detection[J]. Information Security and Communication Privacy, 2012 (07):23-23.

[13]Nikolaos Benias, Nikolaos Tsalis.Big Data Analytics as a Tool for Advanced Persistent Threat Detection [EB/OL].http://www.infosec.aueb.gr/Publications/ 2014-Poster%20APT%20and%20BDA.pdf.

[14]陳左寧,王廣益,胡蘇太等.大數據安全與自主可控[J]. 科學通報:中文版,2015,60(5/6): 427-432.

CHEN Zuo-ning, WANG Guang-yi, HU Su-tai, et al. Independence and Controllability of Big Data Security[J]. Chinese Science Bulletin,2015,60(5/6):427-432.

[15]王瑞.基于AES、RSA算法的多模混合加密系統設計[D].上海:復旦大學:2011.

WANG Rui.Design of Multi-Mode Hybrid Encryption System based on AES and RSA Algorithm[D].Fudan University:2011.

徐遠澤(1985—),男,碩士,工程師,主要研究方向為密碼研究與信息安全技術;

張文科(1973—),男,碩士,高級工程師,主要研究方向為密碼理論和密碼實現;

尹一樺(1978—),男,碩士,工程師,主要研究方向為密碼理論和密碼實現;

羅影(1981—),男,碩士,工程師,主要研究方向為密碼理論和密碼實現。