一種SDN中基于熵值計算的異常流量檢測方法

王銘鑫,周華春,陳 佳,張宏科

(北京交通大學電子信息工程學院 北京 100044)

1 引言

隨著信息網絡的發展,互聯網用戶數量和應用規模不斷擴大,結構和功能日趨復雜,以互聯網為代表的信息網絡在經濟和社會發展中起到了越來越重要的作用。但互聯網也在使用過程中暴露了越來越多的問題,尤其是網絡安全問題日益嚴重。DDoS(distributed denial of service,分布式拒絕服務)攻擊已經成為現有互聯網的一個主要威脅,其不需要很強的專業知識,并且攻擊者采用IP地址欺騙的方式,很難定位攻擊者。對于DDoS攻擊的防御主要難點在于區分異常流量和正常流量。同時,傳統互聯網架構下,網絡設備很難通過協作方式來應對來自不同地點的DDoS攻擊流量。

SDN(software defined networking,軟件定義網絡)提出了一種新型的網絡管理模式[1]。在SDN中,交換機不對數據分組進行過多的處理,僅依照流表匹配進行轉發。如果沒有匹配,數據分組則會被交到控制器中進行解析處理。SDN控制器是網絡的操作系統,由它處理數據分組,并決策數據分組是否要被轉發或者丟棄,并下發規則到數據平面交換機上。通過這種方式,SDN分離了控制層與數據轉發層。通過SDN的集中式控制機制,很容易獲得網絡狀態信息,并且能夠通過下發流表的方式靈活地控制數據分組的處理方式,轉發或者丟棄。OpenFlow[2]作為SDN的一種實現方法,定義了控制平面控制器與數據平面設備之間通信的協議,為研究者提供了一個開放式的研究平臺[3]。

一些研究通過SDN控制器獲取交換機接收到的數據分組,利用控制器上的應用進行分析處理。Braga等人利用自組織映射(self-organizing map,SOM)方法來對DDoS流量和正常流量進行分類,他們通過對OpenFlow交換機上采集的流量信息進行訓練,通過神經網絡的方式確定DDoS攻擊行為[4]。Mousavi S M利用SDN控制器收到的請求分組進行熵值計算,可以快速地檢測到網絡中的異常行為[5]。Hu等人提出一個運行在SDN交換機和控制器之上的入侵檢測系統,引入一個超級控制器運行在所有控制器之上用來監測網絡中的事件[6]。Giotis K主要是借助sFlow數據監測的功能,把數據收集的過程從SDN控制平面分離出來,通過控制器上的異常檢測模塊分析抽樣數據分組,生成擴展的OpenFlow流表規則下發到數據平面,流表規則主要包含流匹配規則、流超時時間、流表項建立后匹配該流表項的數據分組個數、流表項優先級。其提出的架構包含3個部分,分別為:控制器,負責流信息收集;異常檢測模塊,負責流統計分析、異常監測、確認異常模式;異常緩解模塊,負責白名單、異常消除[7]。

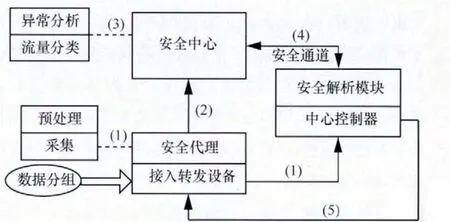

然而,以上很多研究都是直接利用SDN控制器本身對數據平面流量進行收集處理,而SDN控制器只對不匹配的數據分組頭進行分析,不能完整地對流經SDN的流量進行監控,同時全部由控制器進行流量監測也在一定程度上增加了控制器的開銷。為了緩解SDN控制器處理數據分組的壓力,引入了一個集中式網絡流量監視與異常行為分析設備,稱為安全中心。同時,在連接接入網與核心網的數據平面接入設備上添加安全代理模塊,用于對接入核心網的數據流進行預處理,提取網絡流量熵值信息,并交由安全中心進行進一步處理和分析。對于異常流量情況,安全中心通過與SDN控制器協作的方式為數據平面轉發設備安裝流表規則,針對不同的攻擊行為做出管控。

基于以上分析,本文貢獻如下:

·開發了一種基于SDN的異常流量檢測系統;

·提出一種SDN架構下,基于熵值計算和SVM(support vector machine)分類的異常流量分類與檢測方法;

·提出一種安全中心與SDN中心控制器的協作機制,對發現的異常行為進行處理;

·基于本系統,提出一種保護SDN中心控制器的方法。

2 SDN下基于熵值的安全系統設計

本文基于軟件定義網絡和分離映射機制,提出一種SDN下應對DDoS攻擊的安全性保障方法。把SDN分為接入網與核心網,其中,接入網連接用戶終端,核心網負責數據的傳輸與轉發。在連接接入網與核心網的接入轉發設備處,通過安全代理模塊對數據分組進行提取并預處理,以一定格式的流摘要信息提交給安全中心進行分析。安全中心通過流量分析檢測是否發生異常行為并定位攻擊類型,同時通告中心控制器做進一步的處理。系統中主要涉及的網絡功能設備有:接入交換設備(帶有安全代理)、中心控制器和安全中心。核心設計思想是通過安全中心與中心控制器的協作機制來對異常行為進行檢測并做出相應處理方法。該系統的關鍵是接入轉發設備中安全代理模塊的設計和安全中心的設計以及安全中心與控制器之間的協作機制設計。網絡拓撲結構如圖1所示。

2.1 中心控制器設計

SDN控制器是SDN的核心,相當于整個網絡的大腦,掌握網絡拓撲信息和網絡狀態信息。本系統中的中心控制器是基于POX[8]進行開發的。POX開發語言是Python,具有速度快、輕量級的特點,廣泛用于實驗研究中。修改POX之后,在控制器上開發安全解析模塊,用于接收來自安全中心的異常信息進行解析,并生成防御流表規則,通過控制器下發到接入轉發設備中,指示轉發設備如何處理數據流。

2.2 接入轉發設備設計

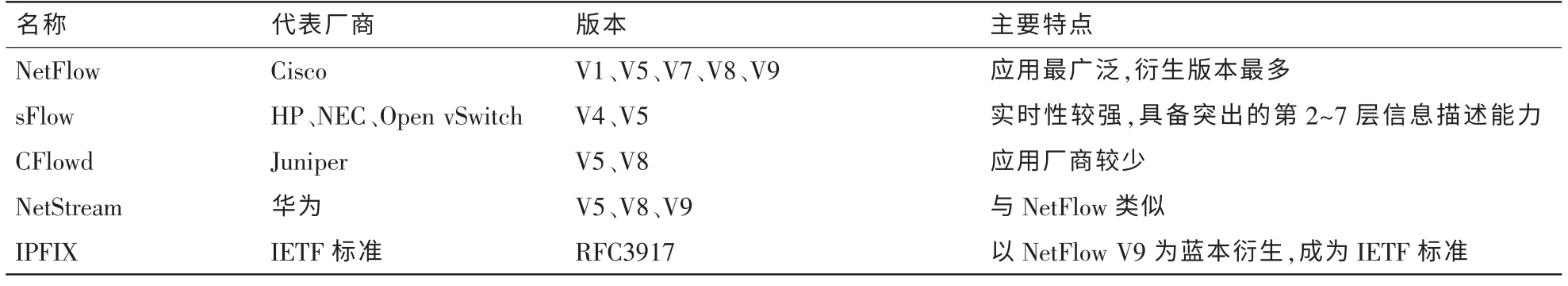

接入轉發設備作為數據平面轉發設備,兼顧數據采集和數據流轉發。基于OpenFlow 1.0.0源碼進行開發,在接入轉發設備上安裝安全代理模塊。安全代理模塊是一個網絡流量監視器,它負責對所有接入轉發設備收到的接入數據分組進行采集、存儲等預處理工作。最終按照源IP地址、目的IP地址、源端口號、目的端口號、協議類型和分片標識信息歸類成標準流摘要信息,上報給安全中心。實現這個目的的方式有很多,如NetFlow、sFlow、IPFIX[9]等。它們之間的比較見表1。

NetFlow是一種基于軟件的技術,而sFlow則采用內置在硬件中的專用芯片,這種做法消除了路由器或交換機的CPU和內存的負擔。但是實際開發中,采用同樣是軟件形式的IPFIX進行開發,IPFIX基于NetFlow V9進行開發,已經成為IETF的標準規范之一。

此外,修改接入轉發設備,添加異常隔離機制,即當接入轉發設備短時間內收到沒有匹配的數據分組超過一定閾值時,停止向控制器發送請求,而交給安全中心進行流量分析,盡可能地減緩中心控制器的負載。

2.3 安全中心設計

安全中心是一個集中式網絡攻擊探測器和異常行為分析服務器。它可以通過安全代理上傳的流摘要信息分析網絡流量,監視網絡行為是否出現異常。安全中心通過SVM算法[10]預先訓練好不同攻擊類型流量的訓練集,針對特定類型的安全威脅進行模式匹配,確定攻擊行為與威脅程度,然后通過設定好的閾值來判斷是否通報控制器以及命令控制器如何進行處理。對于確定需要處理的異常行為和攻擊行為,安全中心通過特定接口發送防御指令給中心控制器的安全解析模塊,安全解析模塊解析防御指令并生成相應的流表規則,指定動作下發給數據平面設備,對異常流量進行處理。

2.4 系統工作流程

整個系統的工作過程如圖2所示。

圖2 安全系統異常檢測與防御流程

當接入轉發設備收到一系列數據分組時,將觸發以下處理過程。

(1)接入轉發設備向中心控制器發送攜帶接入標識的數據分組頭信息,請求去往目的地的轉發規則。同時安全代理采集接入轉發設備上收到的數據分組,對其進行預處理,按照五元組進行分類,生成流摘要信息。

表1 各種網絡流量監控方式比較

(2)安全代理以一定的窗口值將流摘要信息輸出給安全中心。

(3)安全中心匯總存儲模塊數據庫中的流量記錄,按照設定的窗口值進行樣本劃分后,進行熵值變換,得到熵值向量組,用熵值數值大小來直觀表示網絡帶寬的波動狀況。

(4)安全中心通過流量分析結果,定期通告SDN控制器網絡狀態。若發生異常,則立即根據分析結果確定攻擊類型和防御手段,并反饋給中心控制器的安全解析模塊。

(5)中心控制器中的安全解析模塊解析防御手段并生成流表規則,對接入數據流進行相應處理。

安全中心通過將從各個接入轉發設備中的安全代理商收集到的流摘要信息按一定數量進行分組,對每一組的流摘要信息中的信息熵值進行計算來分析攻擊類型:相同的IP地址或端口號出現次數越多,則其中包含的信息量越低,熵值越低;反之,若出現大量不同的IP地址或端口號,則其中包含的信息量越高,熵值也越高。安全應用通過分析熵值向量特點,與不同的攻擊模型進行匹配,最后得出攻擊類型信息,同時生成攻擊者與被攻擊者的相關信息,通過特定數據結構的數據分組反饋給中心控制器中的安全解析模塊。

3 安全系統對網絡攻擊的檢測與處理

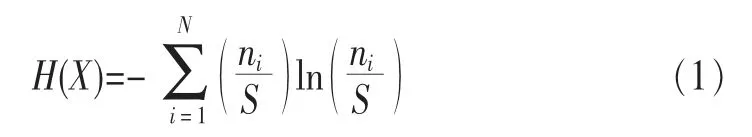

系統對網絡中異常流量的檢測方式主要有兩種:基于異常映射請求的攻擊檢測與基于安全中心流量分析的攻擊檢測。其中,基于映射請求的異常檢測主要針對DDoS攻擊,能夠在攻擊發生之前預測到即將發生的攻擊行為,但是具有局限性;而基于安全中心對流量進行分析的檢測方法能在攻擊發生之后很短的時間內檢測到異常流量,做出反應,可以應對的攻擊方式更為豐富。在系統設計中,采用熵值計算的方式對異常流量進行檢測。眾多研究表明,網絡流量中的IP地址、端口號與協議類型等屬性在分布特征上表現出較強的自相似特性和重尾特性[11],正常流量和異常流量的各個屬性在分布特征上存在明顯的差異。因此,可以將信息熵應用于異常檢測,用熵值量化網絡流量的不同屬性。將網絡信息流中某個屬性X的特征值記為N(出現了N個不同結果),X={ni,i=1,2,…,N}表示在測量數據中特征值i出現了ni次表示特征值出現的總次數,這樣就可以計算這個信息流中屬性X的信息熵:

3.1 基于安全中心的異常行為分析機制

(1)數據流采集過程

首先,接入轉發設備上的安全代理模塊采集數據分組,將數據分組放置在循環隊列中,并對數據分組按照關鍵字段進行預處理,提取源IP地址、目的IP地址、源端口、目的端口、協議類型和同一源IP地址出現次數信息,整理為數據流的格式,傳送到等待隊列中。數據流依照IETF標準中的IPFIX模板。一旦等待隊列裝滿,安全代理立即把整理過的數據流發送給安全中心進行分析處理。

(2)流量的熵值量化方法

安全中心從分布在接入轉發設備上的安全代理模塊收集數據分組,將捕獲到的數據分組按照接收時間順序以每m個數據分組為單位劃分為一個子集,并規定其為單位流量,記為Si={S1,S2,…,Sm},Si∈D。然后選取源接入標識、目的接入標識、協議類型、源端口和目的端口五元組屬性,并統計每個流中數據分組個數,隨后安全代理發送這些流摘要信息給安全中心進行處理。

安全中心分別計算單位流量在這些屬性上的熵值。以源IP地址為例,N為單位流量S中出現的不同的源IP地址的個數,ni(i=1,…,N)代表不同的源IP地址分別出現的次數,則代入信息熵的定義公式即可得到單位流量源IP地址的熵值。

(3)流量模型訓練

在異常流量檢測系統中,需要一定數量的訓練樣本來建立正常或異常流量模型[12]。在實際網絡環境中,獲得所需的數據并不容易,采集得到的數據源往往具有維數高、樣本數小等問題[13]。與其他分類算法相比,SVM可以更好地解決小樣本、非線性、高維數等問題,因此非常適合被應用于異常檢測系統中[10]。基于SVM算法,首先模擬正常流量,建立相應的正常流量模型作為參考模型。然后針對一些不同的攻擊情況,模擬不同的攻擊流量,同樣采用SVM算法建立對應不同攻擊的異常流量模型。

(4)異常流量檢測

正常情況下,單位流量的五元組(源接入標識、目的接入標識、源端口、目的端口和協議類型)熵值較為穩定,不同比例和各種類別的異常流量在熵值上變化明顯。由于異常流量改變了網絡流量的微觀結構和重尾分布特征,必然使得單位流量的平均信息熵值出現大幅度變化,因此對各種流量進行異常檢測可以轉化為對熵值的分類。

用計算出的信息熵值向量,與安全中心中各種攻擊流量模型進行熵值匹配,確定攻擊類型。常見的異常流量對應的攻擊類型有DoS、DDoS、端口掃描等。相對于正常流量,端口掃描異常流量的目的IP地址更集中,目的端口更分散,因此目的IP地址熵值較小,目的端口熵值較大;而DDoS攻擊者會雇傭大量的僵尸主機,并且采用IP地址欺騙機制,使得源IP地址會比較分散,因此DDoS攻擊下異常流量的源IP地址熵值較大,而目的IP地址熵值較小。

3.2 系統對中心控制器的保護機制

在SDN中,控制器作為網絡的大腦起著至關重要的作用。當網絡狀態產生異常時,攻擊者會向交換機發送大量沒有匹配的數據分組。此時,如果控制器響應來自交換機的流表請求,則很容易造成控制器負載過高,甚至癱瘓。系統提出一種針對接入轉發設備的流量隔離機制,即當接入轉發設備短時間內收到大量沒有匹配的數據分組時,中斷向控制器發起不匹配請求,而是先把流量通過安全代理轉發給安全中心進行流量分析。如果判斷產生攻擊,安全中心就把關鍵參數通過安全通道發送給中心控制器,實現對異常流量的限制,從而達到保護中心控制器的目的。

3.3 安全防御流表的生成機制

利用SDN集中控制的特性,可以方便地由控制器下發流匹配策略,從而實現對異常主機發生數據分組進行丟棄的效果。在整個系統正常工作時,安全中心的數據庫對流量樣本進行存儲,當通過熵值計算檢測到異常行為時,安全中心需要查詢數據庫中相應樣本,提取攻擊關鍵信息通告給中心控制器。定義并設計了一個用于安全中心與中心控制器通信的安全通道,安全通道采用類似OpenFlow中安全通道的TLS加密機制。安全中心以定義好格式的數據分組通知中心控制器中安全解析模塊。數據分組中主要包含攻擊類型、協議類型、攻擊者的IP地址(列表)及端口、被攻擊者IP地址及端口等信息。

中心控制器中的安全解析模塊收到該數據分組后,首先匹配攻擊類型,然后根據數據分組中的信息生成流表規則,規定匹配項和動作來對異常流量進行處理,從而可以定向地為相應的接入轉發設備配置流表。根據目前OpenFlow協議規定的動作類型,把規則設置為簡單的丟棄數據分組。

在系統實際開發中,對每個樣本進行熵值計算,如果連續5個樣本出現熵值異常,安全中心就判斷發生攻擊(在實際測試中發現,當樣本容量為100時,選取4~5個連續樣本會大大降低誤報率)。隨后,安全中心提取這5個樣本中的關鍵信息,針對DDoS攻擊,設置樣本容量為100,從數據庫中選取連續5個樣本的數據。把發送給同一目的IP地址超過3次的源IP地址條目認定為攻擊者,發送給中心控制器。中心控制器根據這些信息生成流規則,匹配攻擊者IP地址,設定動作為丟棄數據分組,實現在一定時間范圍內,限制攻擊IP地址的接入的目的。

4 實驗驗證

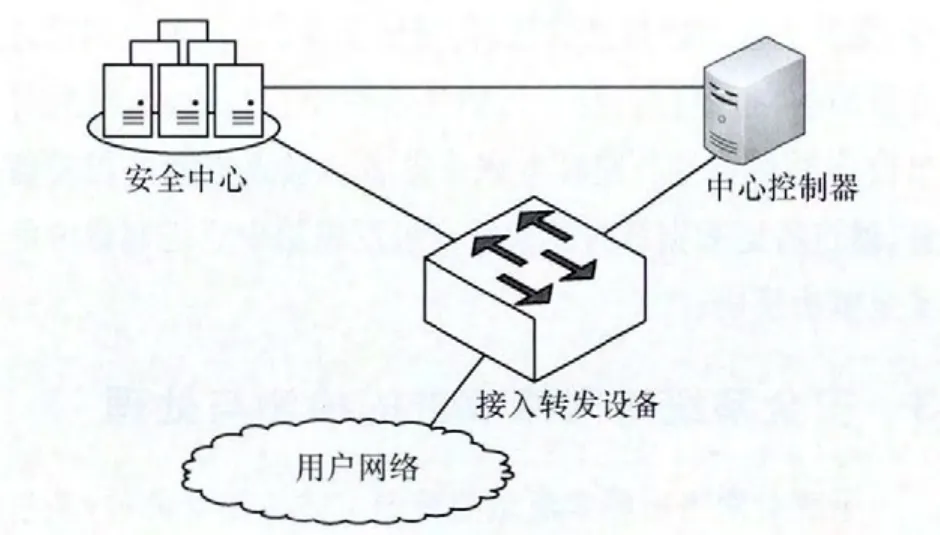

4.1 實驗拓撲

測試拓撲包含一臺中心控制器、一臺接入轉發設備、一臺安全中心和用戶網絡。連接情況如圖3所示,其中,安全中心與中心控制器直連,安全代理安裝在接入轉發設備上與安全中心連接。

圖3 實驗拓撲

4.2 流量生成

實驗中,通過實驗室網絡出口鏈路數據分組的方式獲取正常流量;使用Scapy[14]來模擬端口掃描、網絡掃描、DoS和DDoS等幾種常見的攻擊流量。Scapy是用Python語言編寫的一個功能強大的交互式數據分組處理程序,可用來發送、嗅探、解析和偽造網絡數據分組,常常被用到網絡攻擊和測試中。在實驗中,使用Scapy生成UDP分組并偽造其源或目的地址。采用一對其余SVM多分類器對正常和異常流量進行訓練。

4.3 閾值設定

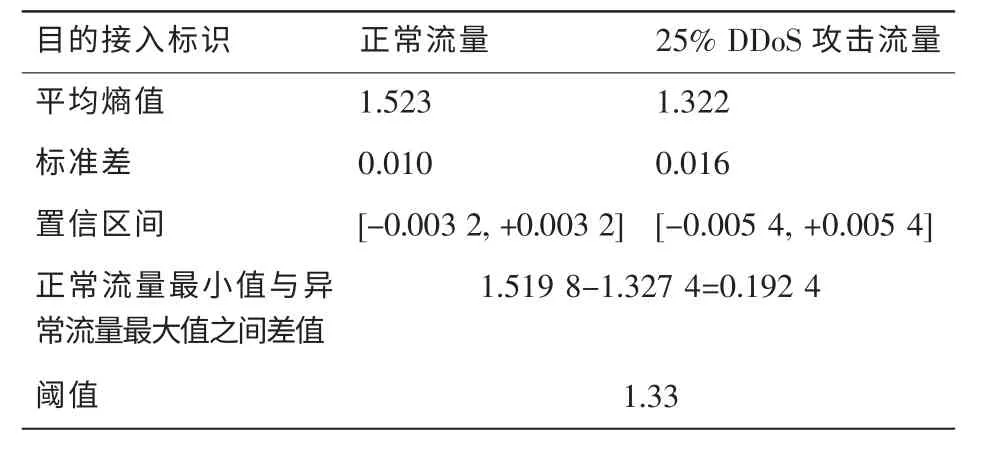

實際測試中,針對正常流量和DDoS攻擊流量分別進行訓練,選取100作為樣本窗口大小,分別測試100個樣本算出平均訓練集。窗口大小應該根據實際網絡狀況進行設置,窗口值越大測得的熵值范圍越大,精確度也就越高,但是同時,窗口越大,所用時間就會更長,CPU使用率就會更高。由于采用獨立的安全中心進行流量分析,因此很大程度上降低了中心控制器的開銷。考慮到測試網絡的規模,以100作為窗口值,兼顧速度與準確度。將捕獲到的數據分組按照時間順序劃分為不同的樣本。針對DDoS攻擊下目的接入標識熵值進行計算,并與正常流量進行比較,見表2。

表2 25% DDoS攻擊流量時,目的接入標識閾值計算

4.4 性能分析

由表2可知,在DDoS攻擊流量占全部流量25%時,異常流量目的接入標識熵值最大值為1.327 4,設置閾值為1.33稍大于這個值,這樣會有最低的誤報率。當有連續5個樣本的目的IP地址熵值低于這個閾值,即產生攻擊檢測警報。接下來又測試了DDoS攻擊流量占全部流量50%和75%的情況,隨著DDoS攻擊流量占比的增加,異常流量熵值與正常流量熵值差別越來越明顯,這樣檢測率會提升,精度會越來越高,誤報率越來越低。

另外需要關注的一個性能指標就是檢測時間。檢測時間取決于多個參數,如分類算法的選取、樣本容量大小、CPU處理能力等。采用SVM分類算法,在保證檢測率的前提下,考慮樣本值為100,連續5個樣本均低于設定閾值才觸發流量異常的情境,通過10次測試測得,檢測時間主要在5~7 s的范圍。因此基于此方法,在攻擊發生時系統可以很快地檢測出異常。

最后分析了SDN中心控制器的開銷,在處理正常流量的情況下,測得SDN控制器的CPU使用率在30%左右。基于流量隔離機制,在大量沒有匹配數據分組到達接入轉發設備的時候,接入轉發設備不會把數據分組轉發給控制器,因此中心控制器不會突然變成高負載狀態。僅在安全中心通知中心控制器攻擊事件時,由于控制器上安全解析模塊需要工作,解析消息并生產防御流表規則,這時的CPU使用率會達到40%。整體來看,中心控制器的開銷并沒有很大的變化。

5 結束語

本文提出一種在SDN中異常流量檢測方法。為了提高檢測效率,引入了安全中心的概念,對接入網絡用戶進行行為監測與流量分析。安全中心上面利用SVM算法對不同的攻擊行為的流量進行分類,對流入網絡的流量進行模型匹配,定位攻擊類型。隨后安全中心通過對數據庫中攻擊流量樣本進行分析,提取攻擊關鍵信息,并反饋給SDN控制器進行處理。中心控制器中的安全分析模塊根據安全中心通報的消息中的參數生成流表規則,下發給數據平面轉發設備,對數據流進行處理。通過這種手段可以動態靈活地對攻擊行為進行限制。在接下來的工作中,將重點研究中心控制器流表規則下發機制,使中心控制器通過接收到的攻擊參數能夠更準確、更有效地遏制攻擊者的行為。

1 Open Networking Foundation.Software-Defined Networking:the New Norm for Networks,2012

2 McKeown N,Anderson T,Balakrishnan H,et al.OpenFlow:enabling innovation in campus networks. Computer Communication Review,2008,38(2):69~74

3 ONF.OpenFlow Switch Specification 1.3.4,2014

4 Braga R,Mota E,Passito A.Lightweight DDoS flooding attack detection using NOX/OpenFlow.Proceedings of IEEE 35th Conference on Local Computer Networks(LCN),Denver,Colorado,USA,2010:408~415

5 Mousavi S M,St-Hilaire M.Early detection of DDoS attacks against SDN controllers.Proceedings of 2015 International Conference on Computing,Networking and Communications(ICNC),Ottawa,Canada,2015:77~81

6 Su W,Wu L,Huang Y,et al.Design of event-based intrusion detection system on OpenFlow network.Proceedings of IEEE International Conference on Dependable Systems and Networks(SDN),Budapest,Hungary,2013:1~2

7 Giotis K,Argyropoulos C,Androulidakis G,et al.Combining OpenFlow and sFlow for an effective and scalable anomaly detection and mitigation mechanism on SDN environments.Computer Networks,2014(62):122~136

8 POX.http://www.noxrepo.org/pox/about-pox/,2015

9 Hofstede R,Celeda P,Trammell B,et al.Flow monitoring explained:from packet capture to data analysis with NetFlow and IPFIX.IEEE Communications Surveys and Tutorials,2014,16(4):2037~2064

10 Denning D E.An intrusion-detection model.IEEE Transactions on Software Engineering,1987,13(2):222~232

11 Lakhina A,Crovella M,Diot C.Mining anomalies using traffic feature distributions.Proceedings of ACM SIGCOMM,Philadelphia,PA,USA,2005:217~228

12 陳小輝.基于數據挖掘算法的入侵檢測方法.計算機工程,2010,36(17 ):72~76 Chen X H.Intrusion detection method based on data mining algorithm.Computer Engineering,2010,36(17):72~76

13 杜強,孫敏.基于改進聚類分析算法的入侵檢測系統研究.計算機工程與應用,2011,47(11):106~108Du Q,Sun M.Intrusion detection system based on improved clustering algorithm.Computer Engineering and Applications.2011,47(11):106~108

14 Scapy.http://www.secdev.org/projects/scapy,2014