入侵檢測系統研究現狀及發展趨勢

李東靈,王 健

(1.商丘職業技術學院,河南 商丘 476100;2.國家電網河南省電力公司 商丘供電公司,河南 商丘 476100)

防火墻系統本身可以很好的控制那些不被允許訪問您內部網絡的一種行為,傳統的入侵檢測系統可以監管網絡內部的一切網絡行為,但對于有權力進入內部網絡的入侵行為來說,必須要有一套防御措施才能有效地抵御傳統防火墻系統所不能發現的攻擊行為.正如權威機構Gartner在2003年6月發布的一個相關研究報告中稱,傳統的防火墻技術已“死”,而單純的網絡安全技術不但不能給網絡帶來安全,相反會增加管理員的維護難度,建議用戶使用DIDS來代替.

1 入侵檢測系統簡介

入侵攻擊的定義是指試圖破壞系統網絡資源的完整性、可靠性、機密性和可用性的一個動作集合.從目前的各個分類角度來看,可以有偽裝、入侵、拒絕服務、系統滲透、惡意、泄漏使用等6種類型[1].

入侵檢測技術就是為了對系統網絡資源上的各種非法行為進行識別,并進行相應處理的過程,用來幫助系統對應來自網絡外部和內部攻擊的一種解決方案.采用主動防護的方式,對網絡協議的各層次進行全面的入侵檢測,以提早檢測出并防止系統可能遭受的攻擊,這樣做不僅可以有效地檢測出來自網絡外部的入侵,同時也可以檢測到網絡內部的行為.入侵檢測極大地提高了網絡管理員的網絡管理能力,保證了信息安全結構的完整性.

2 入侵檢測系統(IDS)分類

對于目前的入侵檢測系統而言,選取不同的標準可能會有不同的分類.目前,網絡安全領域有三種常見的分類方法:基于主機的入侵檢測系統、基于網絡的入侵檢測系統及分布式入侵檢測系統[2]796-798.

2.1 按照信息源分類

常用的劃分方法是按照信息源來分類的,可以將入侵檢測系統劃分為基于主機入侵檢測統與基于網絡入侵檢測的系統.

基于HOST的入侵檢測系統通常是安裝在被防護的計算機上,主要是對計算機的系統審計日志以及網絡實時連接進行智能判斷和分析.如果活動出現異常,入侵檢測系統就會采取相應措施來進行處理.

一般情況下,基于主機的入侵檢測系統可以實時監測Window下的安全記錄和系統事件.當系統發生變化時,入侵檢測系統就會把攻擊標記與新的記錄條目進行比較,看它們是否一致.如果一致就表示檢測到入侵信號,系統就會自動給管理員發送報警信息,來提醒他們需要采取相應的措施.

其次,對于基于網絡的入侵檢測系統是在最主要的網段或者交換的位置通過捕獲到的數據分析數據包來檢測攻擊.其數據源主要是網絡數據包.系統具體實現時,通常是把入侵檢測系統所在服務器的網卡設置為混雜模式,以達到可以捕獲所有流經它的數據包的目的.它可以實時監測整個子網,同時保護整個共享子網正常運行[3].

2.2 按分析方法來分

如果按照相關的來分類分析方法就可以把入侵檢測系統劃分為異常檢測型的入侵檢測系統和濫用檢測型的入侵檢測系統[4].

對于異常檢測型的入侵檢測系統往往是建立在以下假設的基礎之上的,就是任何一種入侵的行為都極有可能由于其偏離正常或所期望的系統以及用戶活動規律而被檢測出來.而且它本身需要一個記錄合法的活動數據庫,因為數據庫的有限性從而使得誤報率比較高[5].

而對于濫用檢測型的入侵檢測系統中,我們必須先建立一個對以往各種入侵的方法以及系統缺陷知識的相關數據庫,從收集到的信息與現有的數據庫中的原型相匹配的時候就報警.對于不符合特定條件的相關活動就會被認為非常合法,所以像樣的系統誤警率會非常低.

而基于特征入侵的檢測系統的優點就是準確率會比較高;其缺點在于難以發現未知攻擊.

3 入侵檢測系統(IDS)的部署方式

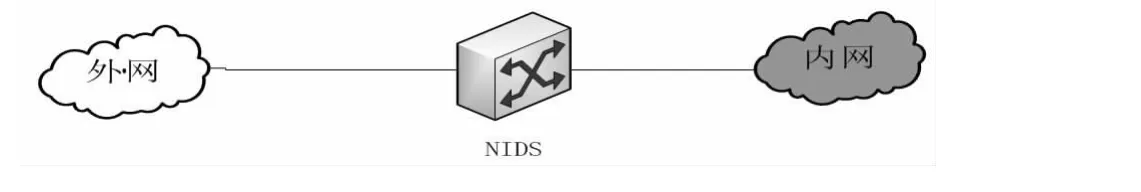

NIDS和AIDS通常是串聯在網絡中,如圖1和圖2所示.

圖1 NIDS部署方式

圖2 AIDS部署方式

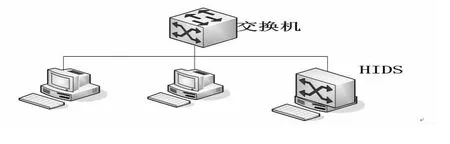

HIDS通常以代理方式安裝到服務器或需要重點保護主機的前端,如圖3所示.

圖3 HIDS部署方式

4 入侵檢測系統應改進的地方和發展趨勢

入侵檢測系統的解決方案不需用戶的操縱就可以主動作出反應,并且可以實時報告所有可疑的活動[6]83-97.但是任何方案都不可能非常完美,因此在本節將會介紹入侵檢測解決方案需要改進的地方及其發展趨勢.

4.1 理想的入侵檢測解決方案應該改進的幾個方面

入侵檢測技術作為一種新型的網絡安全技術,與普通的防火墻技術相比,其本身還有許多的問題要解決,但是其中的大部分相關問題都是眼下入侵檢測技術而不能達到的一個較高標準,并且大部分的問題很可能會更加復雜和難以解決[7].下面便是入侵檢測技術所面對的幾個方面的總結.

——日新月異的攻擊手段

攻擊者日益增長的知識,豐富多樣的入侵工具,以及越來越高超的攻擊技術和方法.入侵檢測系統不得不參照業界較新的網絡安全技術作為基礎,這樣才可能使其不被日后所淘汰.

——攻擊信息大多采用加密的形式來傳輸

基于網絡的入侵檢測系統通過檢測數據包來發現入侵行為,入侵信息通常是通過明文方式傳輸的,因此,對傳輸數據信息的簡單修改就可能繞過入侵檢測系統的檢測.

——網絡流量的不斷增大

系統中的用戶通常要求入侵檢測系統可以最快的報警,所以我們要實時分析所采集的信息,這樣就要對系統的要求更高,市場最好的硬件平臺都被采用到很多平臺上.但對于百兆以上的網絡流量,獨立的入侵檢測系統很難完全起到作用.可想而知,隨著目前網絡流量越來越大,對入侵檢測上的硬件系統將會有更大的壓力.

——交換機的使用導致網絡環境的變化

傳統的入侵檢測技術是通過把主機網卡設置為“混雜”模式,從而,讀取傳統集線器上局域網絡內傳輸的數據包,交換式局域網絡降低了其中數據流的可見性.

4.2 入侵檢測系統的發展趨勢

從以上的分析總結來看,目前除了傳統的網絡安全技術以外,入侵檢測技術更應多關注與統計分析技術相關的研究方法.大部分研究人員在研究全新的入侵檢測方法,例如采用自動AGENT的網絡安全防御技術,將人體免疫理論應用到入侵檢測匹配的方法等等.入侵檢測系統的主要發展方向可以總結為:

——分布式的入侵檢測系統

先前的入侵檢測系統主要用于對主機的獨立保護,而對于大多數異構的系統或者流量非常大的網絡檢測很顯然是不夠,兩個不一樣的入侵檢測系統它們相互之間不能協同工作.所以,就要用分布式入侵的檢測技術來解決這些問題.

——網絡中應用層級的入侵檢測

許多入侵的語義只有在應用層才能被理解,而市場上的入侵檢測系統只能檢測一些常見的協議,不能處理其他類似的應用系統.許多基于中間件技術、C/S結構的大型應用,需要達到應用層的入侵防御效果.

——智能化入侵檢測

目前越來越多的入侵方法出現綜合化,雖然已經有神經網絡、人工智能算法在入侵檢測技術領域的應用,但這些只不過是一些嘗試而已,需要進一步研究智能化的入侵檢測系統才可以.

——結合其它網絡安全技術

它可以和遠程訪問控制技術以及防火墻技術等與網絡安全相關的技術相結合,來構建成一整套的網絡安全體系結構.

從以上分析可以看出,入侵檢測作為一種主動的網安技術,可以實時保護來自網絡內部、外部攻擊,在系統還沒有受到威脅之前響應和攔截入侵行為.由于目前的網絡技術安全性的要求越來越高,也可以給相關的網絡技術應用的需要提供更可靠的服務,但是,做為入侵檢測技術目前能夠從網絡安全的多層次、立體縱深防御的角度考慮來提供相關的安全服務,因此,它必然會受到人們更高的關注.

[1]Desai,NeiL.Intrusion Prevention Systems:the Next Step in the Evolution of IDS[EB/OL].http://securityfocus.com/printable/infocus/1670.

[2]談文蓉,談 進,劉明志.聯動防御機制的設計與實施[J].西南民族大學學報,2004,30(6).

[3]Ted H.Understanding IPS and IDS:Using IPS and IDS Together for Defense in Depth[EB/OL].http://www.sans.org,2003.

[4]Tom Rowan.Intrusion prevention systems:superior security[J].Network Security,2007.

[5]Raven Alder.Snort 2.1Intrusion Detection[M].Syngress Publishing,2004.

[6]William Stallings.Network Security Essentials Application and Standard[M].北京:清華大學出版社,2007.

[7]蔣衛華,智能網絡入侵檢測與安全防護技術研究[D].西安:西北工業大學,2003.