面向“信息安全基礎”課程的蠕蟲查殺實戰案例*

謝朝海,劉立超,蔡學軍

(1.深圳職業技術學院,廣東 深圳 518055;2.深圳市網安計算機安全檢測技術有限公司,廣東 深圳 518028)

信息安全技術是一個新興的多學科交叉學科技術,具有實踐性、復合性、特殊性等特點.這些技術特點決定了信息安全技術課程學生除了需要掌握扎實的理論基礎,還必須具備較強的工程實踐能力.案例教學是培養學生專業技術應用能力和職業技能的主要手段,是高職教育最重要的特色之一,它是凸顯高職與社會企業崗位相融通的重要環節,也是由知識轉向技能的重要手段.因此,信息安全課程教學案例體系的建設在很大程度上決定著高職高專信息安全技術人才的培養質量.在國際上,信息安全技術專業的教育普遍重視案例教學的作用,強調充分利用高質量的實訓案例環境與企業資源來訓練學生的崗位職業能力.例如,美國很早就在其“國家信息安全教育培訓計劃”要求加強學生實踐技能培養,并在“國家信息系統安全專業人才培訓標準”明確提出實踐層面的知識,強調通過項目案例來加強學生保護信息系統安全的職業能力[1].

“信息安全基礎”課程教學內容主要是信息安全領域的公共基礎知識和一般性應用知識,涉及密碼學、防火墻、病毒防治與信息安全工程等方面知識.其中,計算機網絡信息系統中的病毒防治是所有企事業單位都面臨的重要信息安全問題,病毒防治知識應用面廣,但由于其理解起來較為困難和枯燥,直接講授難以激發學生的學習熱情,難以達到熟練應用的教學目標,需要采取案例教學.另一方面,由于病毒的傳播性強,其樣本的抓取、保護和合理使用都比較困難,因此,在信息安全課程建設中不易構造好的病毒知識實戰教學案例.

飛客蠕蟲是近兩年感染率最高的蠕蟲病毒.國家互聯網應急中心公布,2012年7月,境內感染網絡病毒的終端數約為340萬個,其中,境內感染飛客蠕蟲的主機IP約為260萬個[2].使用這種當前流行的又極具代表性的蠕蟲作為“信息安全基礎”課程的病毒防治知識實戰教學案例,可以讓學生在充分領會信息安全基礎知識的同時,激勵學生學習興趣,鍛煉綜合解決實際問題的能力,符合應用型人才培養目標的要求.

1 飛客蠕蟲病毒基礎

1.1 飛客蠕蟲病毒

飛客蠕蟲最早發現于 2008年 11月,它以Windows操作系統為攻擊目標.現存在 A、B、B++、C、E五個主要變種,這些變種的功能和隱蔽性比原始程序得到了很大提升[3].

飛客蠕蟲自出現以來,已經在全球范圍內得到了大范圍傳播,形成了巨大的僵尸網絡[4,5].飛客蠕蟲與其他傳統蠕蟲在傳播模式上有著顯著的區別:傳統蠕蟲的傳播和泛濫會占用大量網絡和主機系統資源,對網絡造成瞬間巨大的損害,同時,瞬間的爆發迫使各種查殺工具的出現進而大部分感染主機在較短的時間內得到修復,但是飛客蠕蟲從發現至今,一直處于潛伏期,并沒有重大惡意攻擊行為的發生,因此其查殺難度更大,傳播周期更長[6].

1.2 蠕蟲病毒原理分析

飛客蠕蟲病毒主要是借助閃存、利用微軟的MS08-067漏洞以及通過加掛自帶的字典猜解存在弱口令主機使用IPC$通道進行傳播的[7].當飛客病毒進入系統后,首先破壞系統中的默認屬性設置,接著會自動掃描局域網內其他計算機是否存在MS08-067漏洞或者弱口令,一旦發現有存在問題的計算機系統,就會通過漏洞攻擊或者通過IPC$通道,進行遠程感染[8].如果受感染的計算機插入優盤,飛客蠕蟲就會向優盤寫入病毒體,創建Autorun.inf,當其他計算機插入此優盤,即可通過“自動運行”的功能受到感染.

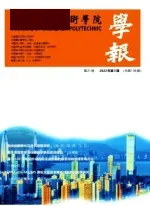

飛客蠕蟲的病毒主體僅僅是一個 DLL動態鏈接庫文件,不同于傳統的一些蠕蟲病毒.傳統病毒主體往往是一個可執行的exe文件.這些蠕蟲病毒可能是自身就帶有病毒功能,也可能是運行后釋放出帶有病毒功能的 DLL或者 sys文件.飛客蠕蟲只有一個DLL文件,這種蠕蟲主體文件本身無法直接執行,但是可以用rundll32.exe加載或者作為模塊加載在其他進程中運行.同時,與以往病毒相比,飛客蠕蟲可以通過P2P協議自我更新,這也就意味著通過它,控制者可以隨時為其升級,實現各種功能.飛客蠕蟲在系統中運行起來之后,首先會檢查Workstation、Server和Computer browser這3個服務,如果有其中一個服務未啟動,則病毒功能終止.如果這3個服務都啟動的話,則蠕蟲啟動相應的病毒功能,枚舉局域網內的IP地址,并對每個存活的主機嘗試進行MS 08-067漏洞利用攻擊,一旦攻擊成功就會將自身拷貝到被攻陷的系統中并在其內存中運行.圖1是飛客蠕蟲變種A的程序主要流程圖.

圖1 飛客蠕蟲變種A的程序主要流程圖

2 飛客蠕蟲查殺實戰案例

為了達到實戰案例教學的目的,本文設計一個涉及飛客蠕蟲病毒診斷、中毒文件檢測和病毒清除、對病毒樣本進行驗證等病毒查殺完整過程的教學案例.

2.1 實戰案例網絡環境

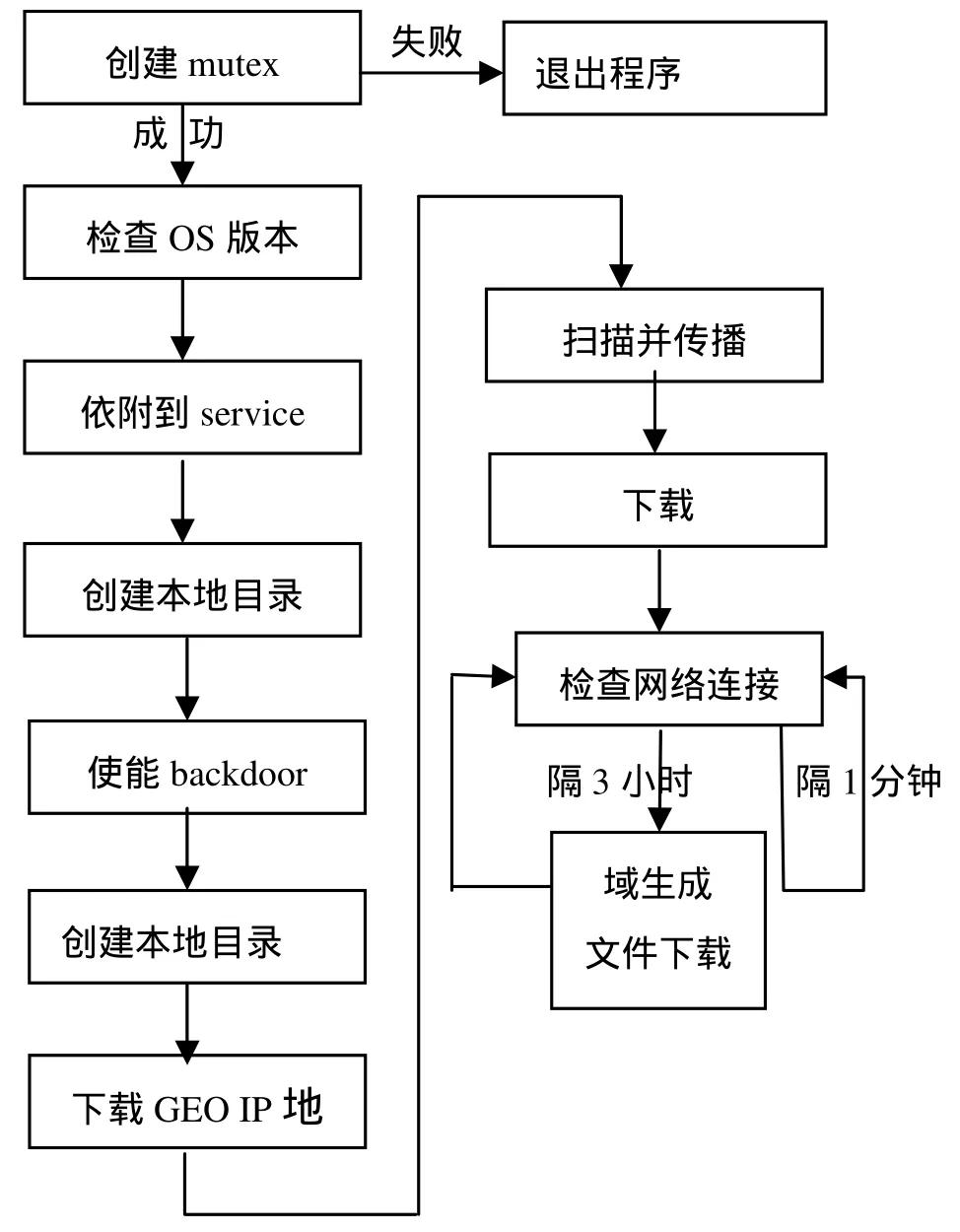

實戰案例網絡環境如圖2所示.IH是一臺已經被飛客蠕蟲感染的主機.飛客蠕蟲病毒樣本可以通過http://www.offensive computing.net網站獲得.WPH是一臺弱保護主機,存在 MS 08-067漏洞,配置了弱口令和網絡共享,是飛客蠕蟲傳播攻擊的目標.在網絡拓撲圖中設置該主機目的是待飛客蠕蟲對其進行感染后,可以供學生進行病毒查殺實訓練習使用.SPH是一臺強保護主機,安裝了最新安全補丁,配置了強口令,安裝有最新版本的殺毒軟件.

圖2 實戰案例網絡拓撲示意圖

2.2 中毒現象演示

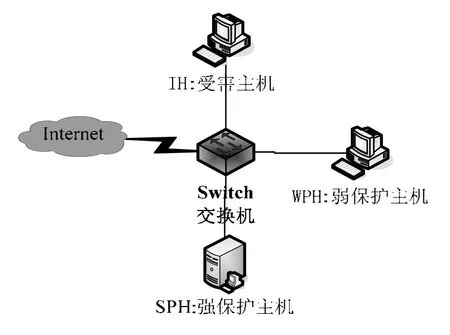

首先,在受害主機IH上通過ping命令和瀏覽百度等網站,證明網絡是暢通的,可以正常上網.然后,再試圖訪問微軟公司的惡意軟件刪除工具網站,結果發現不能訪問,如圖3所示.這是顯著的飛客蠕蟲中毒現象,即不能訪問許多系統升級和病毒軟件升級網站.

圖3 訪問微軟網站結果

2.3 中毒診斷

如何進一步診斷一臺計算機是否中了飛客蠕蟲病毒呢?其實計算機中毒跟人生病一樣,總會有一些明顯的癥狀表現出來的.感染飛客蠕蟲后的計算機會禁止系統訪問各種殺毒廠商的網站和相關安全信息內容.根據這個特性我們可以檢查一臺計算機是否中了飛客蠕蟲病毒.

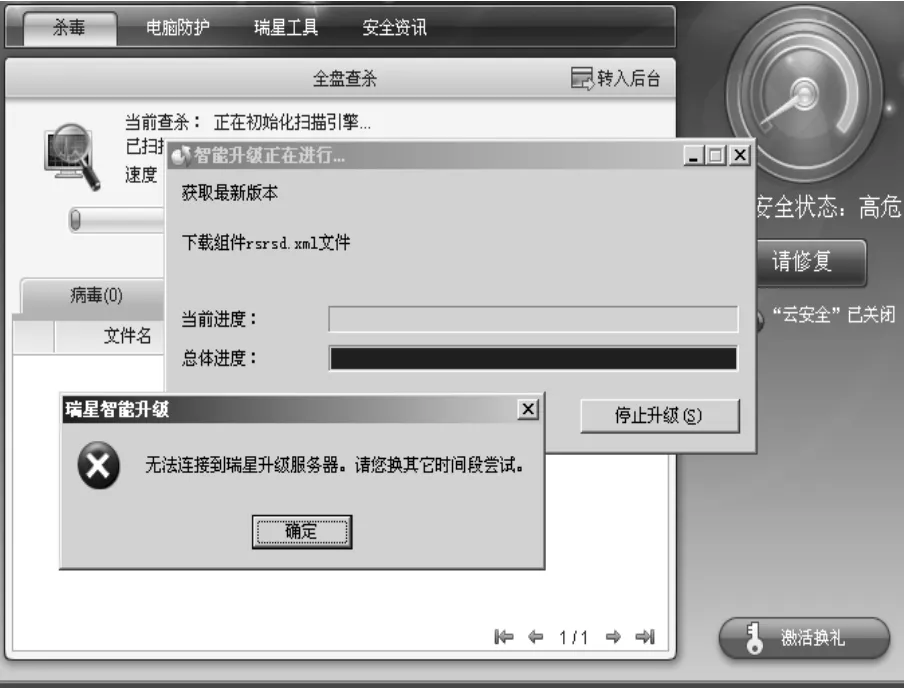

診斷步驟一:受害主機殺毒軟件不能啟動監控功能和正常升級.在受害主機 IH上試圖啟動殺毒軟件的安全防護功能,結果發現不能啟動,如圖4所示.試圖進行殺毒軟件的升級,發現不能進行正常升級,如圖5所示.

圖4 殺毒軟件保護功能啟動結果

圖5 殺毒軟件升級結果

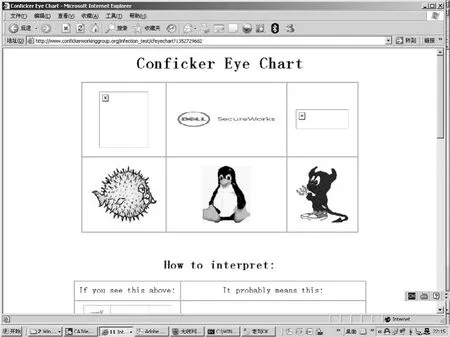

圖6 訪問測試網站結果

診斷步驟二:上網診斷.針對飛客蠕蟲,互聯網上有專門的診斷網站.可以通過該網站進行飛客蠕蟲感染情況的初步診斷.在受害主機 IH上輸入:http://www.confickerworkinggroup.org/infection_test/cfeyechart.html網址,打開網頁.若能看到6個圖標,說明就沒感染飛客病毒,若第一排圖標左右2個圖標不顯示,說明該機器中了飛客病毒A或B變種,若第一排圖標3個不顯示那就中了飛客病毒C變種等等.受害主機IH不能正常顯示第一排圖標左右2個圖標,如圖6所示,說明該機器可能中了飛客病毒A或B變種.

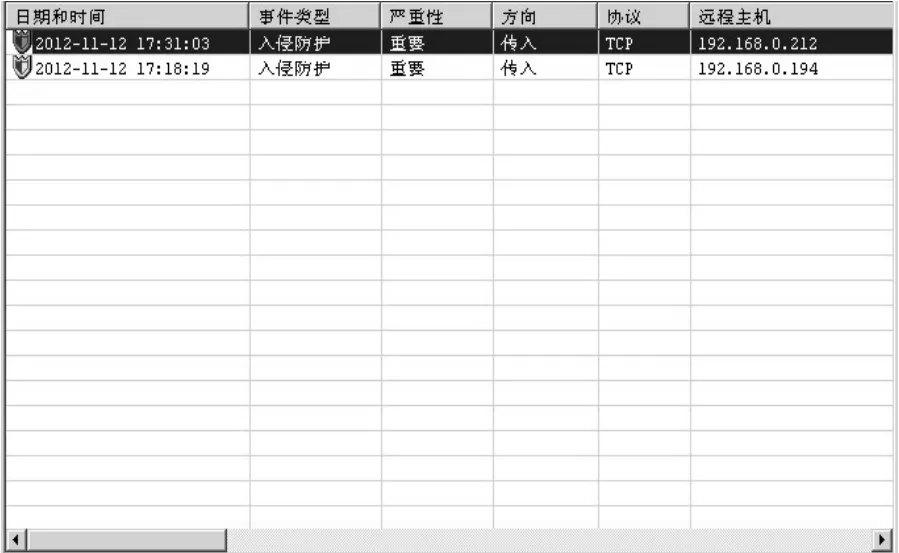

診斷步驟三:通過局域網上的其他主機診斷.飛客蠕蟲的傳播性極強,如果局域網內有一臺機器因訪問含病毒網站,或含木馬郵件等方式感染了飛客蠕蟲,那么它很快就會試圖感染局域網內其他有漏洞的主機.通過強保護主機SPH可以確認網絡上有無飛客蠕蟲在局域網內進行嘗試傳播的情況,結果如圖7所示,SPH主機上的殺毒軟件在短短的 10多分鐘時間內發現局域網內有主機試圖向其進行病毒傳播.圖7中的IP地址192.168.0.194就是主機IH的 IP地址,IP地址192.168.0.212就是弱保護主機WPH的IP地址.可見,弱保護主機 WPH此時也已經被飛客蠕蟲病毒感染了,這也說明飛客蠕蟲病毒具有極強的感染性.

通過上面三步診斷,可以初步確定主機 IH應該是感染了飛客蠕蟲病毒.

圖7 主機SPH上的殺毒軟件報告結果

2.4 病毒檢測與清除

確定主機 IH是被蠕蟲病毒感染后,接下來的任務就是要找出具體感染病毒的文件,準確地報出病毒名稱,并對其進行查殺清除等工作.

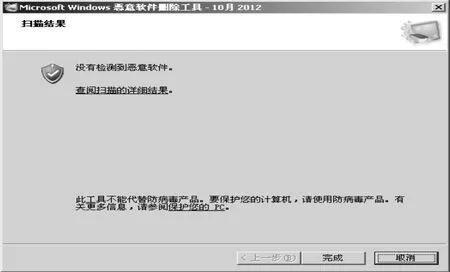

檢測與清除步驟一:使用Windows惡意軟件刪除工具檢測.通過主機 SPH從互聯網上下載Microsoft的 Windows惡意軟件刪除工具Windows-KB890830-V4.13.exe,在主機 IH上進行病毒檢測.結果發現該工具沒能檢測到該機器上的飛客蠕蟲病毒,結果見圖8所示,此次查毒嘗試失敗.

檢測與清除步驟二:使用Windows清理助手進行檢測.通過主機 SPH從互聯網上下載Windows清理助手arswp3_x86.zip,在主機IH上進行病毒檢測.結果發現該工具檢測到8個可清理對象,結果見圖9,并導出這8個可清理對象的文件備份到“病毒檢測結果文件.zip”以待驗證.

檢測與清除步驟三:使用Windows清理助手進行病毒清除.在檢測結果界面圖9上選中全部對象,然后點擊‘執行清理’按鈕就可以進行病毒清除.

圖8 清除病毒失敗

2.5 樣本驗證

打開備份出來的“病毒檢測結果文件.zip”文件,可以找到一個DLL文件,如圖10所示.為了驗證該文件是否為飛客蠕蟲病毒,可以采取病毒查殺工具、上網提交驗證等多種方式進行.

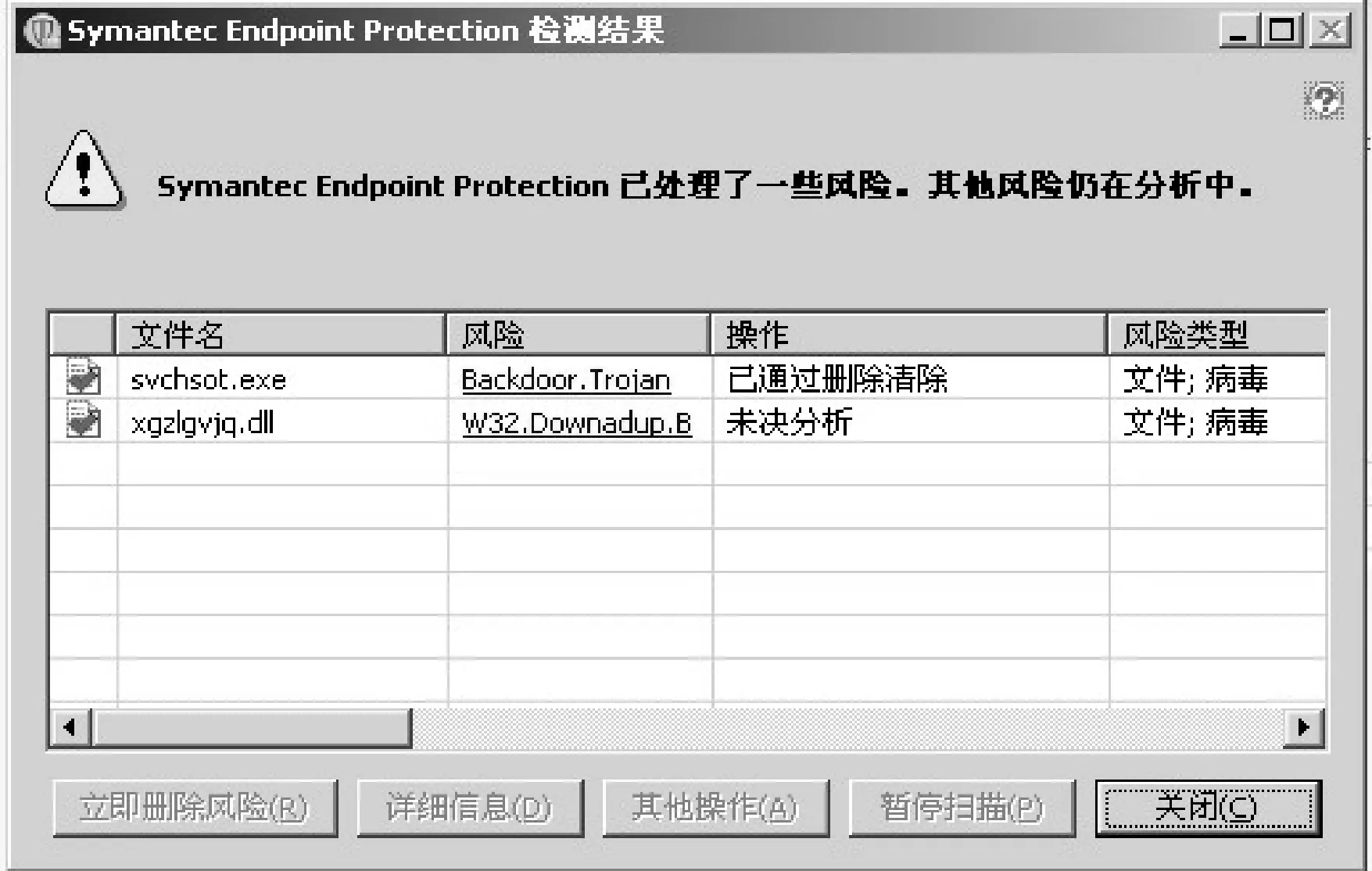

樣本驗證步驟一:使用病毒查殺工具進行驗證.把“病毒檢測結果文件.zip”文件拷貝到主機SPH上,解壓后,啟動病毒查殺工具對備份出來的文件進行檢查,結果如圖11所示.圖11中的w32.Downadup.B是諾頓殺毒軟件給飛客蠕蟲病毒變種B起的名稱.

圖9 木馬清理軟件檢查結果

圖10 飛客蠕蟲病毒文件

圖11 諾頓殺毒軟件檢查結果

圖12 VirSCAN網站檢測結果

樣本驗證步驟二:提交 VirSCAN網站驗證.VirSCAN網站是一個非盈利性的免費為廣大網友服務的網站,它通過多種不同廠家提供的最新版本的病毒檢測引擎來對上傳的可疑文件進行在線掃描,并立刻將檢測結果顯示出來.將“病毒檢測結果文件.zip”文件解壓出來的DLL文件重命名后,提交到VirSCAN網站進行檢測,結果如圖12所示.從圖12可以看到,多數檢測引擎認為提交的文件是飛客蠕蟲病毒.

通過上面 2步驗證后,可以確認主機 IH上的文件 xgzlgvjq.dll就是飛客蠕蟲病毒文件.從圖7也可以看到,飛客蠕蟲病毒已經感染主機WPH,學生可以使用該主機進行實訓練習,掌握整個殺毒過程,鍛煉綜合解決實際問題的能力.

[1] 融燕,侯思奇.中美信息安全教育與培訓比較研究[J].北京電子科技學院學報,2009,17(1):27-31.

[2] 國家互聯網應急中心.CNCERT互聯網安全威脅報告[EB/OL].http://www.cert.org.cn/, 2012-07(19).

[3] 王宜陽,劉家豪.Conficker蠕蟲的分析與防范[J].信息網絡安全,2010(10):74-75.

[4] 江健,諸葛建偉,段海新,等.僵尸網絡機理與防御技術[J].軟件學報,2012,23(1):82-96.

[5] Rhiannon Weaver. A probabilistic population study of the Conficker-C botnet[C]// Proceedings of the 11th Passive and Active Measurement Conference(PAM 2010), 2010,6032:181-190.

[6] 李潤恒,王明華,賈焰.Conficker蠕蟲傳播模型[J].數學的實踐與認識,2010(12):89-97.

[7] Phillip Porras, Hassen Sa di, Vinod Yegneswaran. A Foray into Conficker's Logic and Rendezvous Points[C]//USENIX Workshop on Large-Scale Exploits and Emergent Threats(LEET), 2009.

[8] Lee L Chuan, Chan L Yee, Ismail M, Jumari K.Automating Uncompressing and Static Analysis of Conficker Worm[C]// Proc IEEE 9th Malaysia Int Communications (MICC) Conf, 2009:193-198.