面向物聯網的多類型數據聚合隱私保護方案

摘 要:物聯網技術的迅猛發展,為日常生活帶來便利的同時,也引發了隱私泄露的風險。數據聚合技術在保護物聯網隱私方面至關重要,但現有方案通常僅支持單一類型的聚合,且大多依賴計算密集型的同態加密。針對上述問題,設計了一種面向物聯網的多類型數據聚合隱私保護方案。該方案支持多種聚合操作,通過消除對可信第三方的依賴,保障了數據的安全性,同時由于秘密分享的輕量化特點,計算效率也得到了大幅提高。經安全性驗證和性能分析表明,所提出的方案可以高效完成物聯網數據的聚合任務,并更好地保護隱私。

關鍵詞:物聯網;數據聚合;安全多方計算;秘密分享;隱私保護;計算開銷和通信開銷

中圖分類號:TP309 文獻標識碼:A 文章編號:2095-1302(2025)04-00-03

0 引 言

隨著物聯網技術的深入研究和廣泛應用,普通的傳感器和設備由于資源有限,需要將數據傳輸到云端進行處理和分析[1]。大量的設備會對云服務器的處理和通信能力造成挑戰。一旦超出云服務器的處理極限,就可能導致物聯網連接變得不穩定,從而影響使用體驗,甚至帶來安全隱患[2]。

目前已有許多關于物聯網系統中安全數據聚合方法的研究[3-4]。大部分安全數據聚合方法采用同態加密來保護數據隱私,能夠在不解密的情況下對加密數據進行運算并保持結果的一致性,但全同態加密的高計算開銷使其難以被廣泛應用[5]。

因此,現有方法通常采用半同態加密,僅支持單一類型的聚合運算[6]。隨著物聯網系統變得愈發復雜,在保持低計算開銷的前提下如何支持多種類型的數據聚合逐漸成為亟待解決的問題[10-13]。

因此,本文提出了一個基于秘密分享安全多方計算的數據聚合方案,以保護物聯網的隱私。本文所提出的方案中,采用秘密分享保護物聯網設備數據的隱私,該方法計算開銷低。同時,使用基于秘密分享的安全多方計算方法實現了不同類型的數據聚合操作。在數據聚合的過程中,只需預先生成秘密分享所需的必要參數即可,因此本文提出的聚合方案無需可信第三方的參與,從而進一步保護了物聯網設備的數據隱私。

1 問題描述

1.1 系統模型

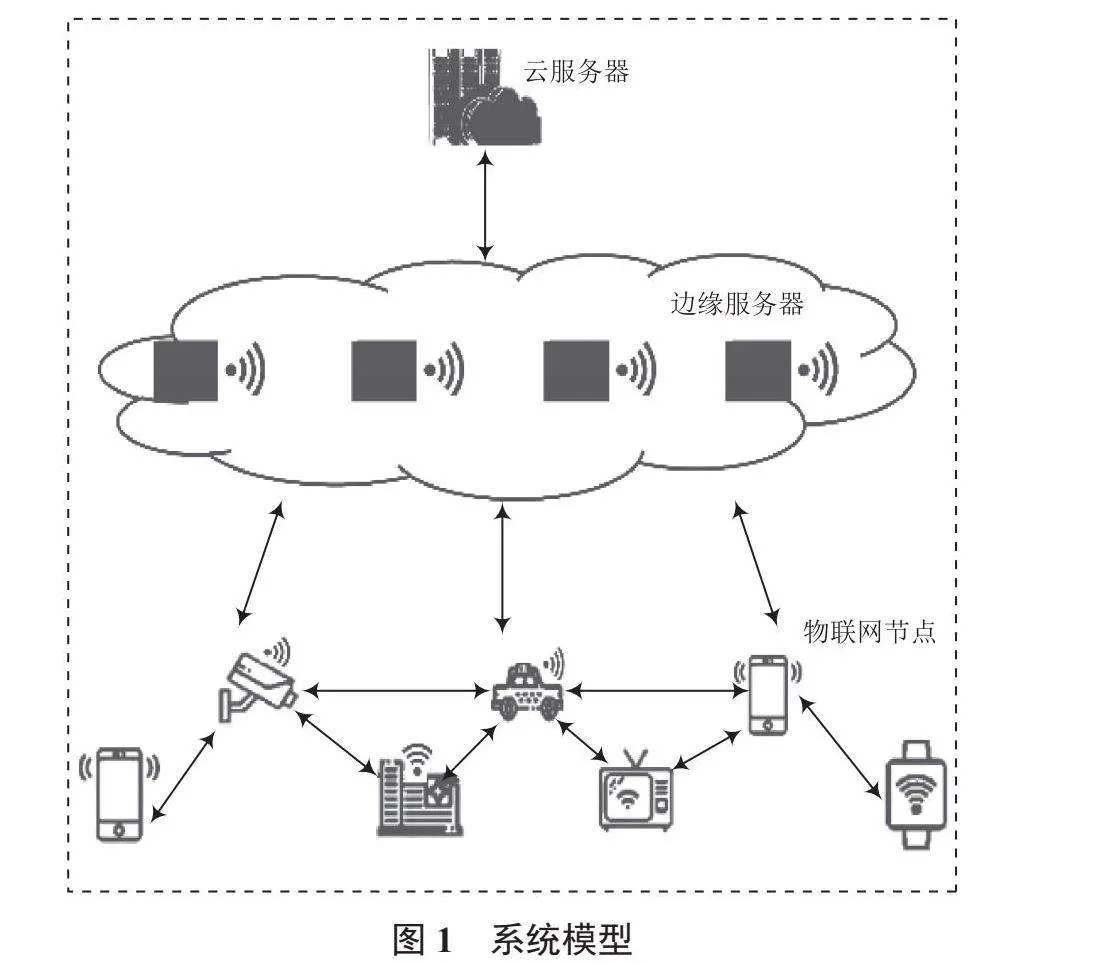

系統模型如圖1所示,本方案有3類實體,分別為物聯網節點(L)、邊緣服務器節點(E)、云服務器(CS)。

物聯網節點:負責收集數據向邊緣計算節點發送。通過每個物聯網節點可以知道本區域內各個節點的位置。本文方案物聯網節點的部署方法參考文獻[7]。

邊緣服務器節點:聚合負責區域內物聯網節點發送的數據,檢驗完成后向云服務器發送。

云服務器:云服務器收集邊緣計算節點發送的聚合數據做進一步聚合。

1.2 安全模型

在本文方案中,云服務器、邊緣計算服務器、物聯網節點均表現為半置信狀態。在半置信安全模型下,云服務器、邊緣服務器和物聯網節點均嚴格執行協議的流程,但是會嘗試從協議執行的過程中獲取其他物聯網節點的隱私數據。

2 基于秘密分享安全多方計算的多類型隱私保護數據聚合

假設共有s個邊緣計算服務器,將在其中一個邊緣服務器Ek管轄區域內的各物聯網節點記為Li,Li收集的數據記為mi。

2.1 基于加法秘密分享的乘法運算

首先,生成一組隨機的三元組(a, b, c),滿足c=a×b,其中a和b為隨機數。借助Li計算(x-a)i和(y-b)i,之后通過互相分享恢復x-a和y-b,再利用Li完成的計算。

2.2 和的聚合

和的聚合包含如下4個步驟:

(1)Li選擇隨機數ri,然后根據加法秘密分享的規則向區域內Lj, j≠i分享選擇的隨機數,并保留屬于自己的分享。

(2)當分享完成后,通過Li計算收到分享份額的和,記為si。將Ri=ri-si作為數據的盲化因子,其中,。

(3)通過Li完成Di=mi+Ri的計算,并發送到邊緣服務器Ek。

(4)通過邊緣服務器Ek完成Mk=D1+ ... +Dn的計算,并將結果D發送給云服務器。云服務器收到s個邊緣服務器發送的結果{M1, ..., Ms},再計算。

2.3 積的聚合

Li選擇隨機數ri,按照乘法分享規則分享給Lj, j≠i,滿足ri=ri, 1× ... ×ri, n。然后,Li對收到的乘法分享份額進行累乘,記為si。將作為盲化因子,,

通過Li完成Di=mi×Ri的計算,并發送到邊緣服務器Ek。通過Ek完成Mk=D1×...×Dn的計算,并發送到云服務器CS,CS接收s個邊緣計算服務器的結果,并完成的計算。

2.4 方差的聚合

物聯網節點Li相互分享收集的數據mi,每個Li獲得n份分享,即獲得mj, i(j=1, ..., n)。然后,Li使用mj, i

(j=1, ..., n)協同完成基于加法秘密分享的乘法運算,得到zj, i,其中zi, 1+ ... +zi, n=mi2。通過各Li完成,

的計算,其中V1+ ... +Vn=m1+ ... +mn。發送(Di, Vi)給邊緣服務器Ek,并完成,相關計算。假設本區域物聯網節點數量為lk,則發送(Mk1, Mk2, lk)到云服務器CS。通過CS完成相關計算,得到最終方差的聚合。

3 安全性分析

本文提出的方案主要由加法、乘法和方差的聚合組成。因此,所提出的方案基于UC模型進行安全性分析。做出如下安全假設[8]:

定義1:對于任何多項式時間敵手A,如果存在一個模擬器S,它可以構建一個模擬世界。如果A視圖與現實世界視圖的計算性不可區分,那么該協議是安全的。

引理1:如果所有模塊可模擬,那個整個方案會有一個完備的模擬。

引理2:如果均勻隨機數r對敵手A未知,并且完全獨立于x,那么x×r也呈現出均勻隨機特性。

引理3:如果均勻隨機數r對敵手A未知,并且完全獨立于x,那么x±r也呈現出均勻隨機特性。

在上述引理的基礎上,本文將證明存在模擬器S,使模擬世界中敵手A的視圖在計算上與現實世界中的難以區分。在進行UC模型的安全性證明過程中,各個方案證明的過程與方法類似。下面以和的聚合安全證明為例。

定理1:和的聚合表現為半置信安全狀態。

證明:(1)敵手A為物聯網節點Li,A在和的聚合過程中的視圖為viewAπ={ri, j, si, Ri, Di}。ri, j由隨機數通過加法秘密分享得來,本身呈現出均勻隨機特性;si為物聯網節點收到的ri, j的和,根據引理3,也呈現出均勻隨機特性;Ri=ri-si,根據引理3,同樣呈現出均勻隨機特性;Di=mi+Ri,根據引理3和Ri的均勻隨機特性,Di也呈現出均勻隨機特性。因此,在敵手為物聯網節點的情況下,viewAπ可模擬。對于任意多項式敵手A來說,模擬視圖與現實世界視圖的計算性不可區分。

(2)敵手A為邊緣服務器Ek,A在和的聚合過程中的視圖為viewAπ={Di, Mk}。如上所述,Di呈現出均勻隨機特性;Mk=D1+ ... +Dn,根據引理3,Mk也呈現出均勻隨機特性。因此,在敵手為邊緣服務器的情況下,viewAπ可模擬。注意,任何小于等于n-1個物聯網節點共謀的情況下,都存在一個模擬器S。對敵手A來說,S視圖與現實世界視圖的計算性不可區分。

同理,積的聚合與方差的聚合也表現為半置信安全狀態。

4 性能分析

本文將從計算開銷和通信開銷兩個方面對以上方案進行性能分析。實驗環境如下:一臺Windows 10電腦;處理器為擁有2.8 GHz、16 GB內存的i7-7700HQ。

本文提出了一種通過邊緣計算來輔助物聯網數據聚合過程的方案。因此,該方案的總體時間開銷主要由一個區域內數據聚合的時間開銷所決定。同時,方案可以實現和、積、方差等多種類型的數據聚合操作,且不同的數據聚合操作需要的時間開銷各不相同。在下面的性能分析中,假設每個區域都有20個物聯網節點。

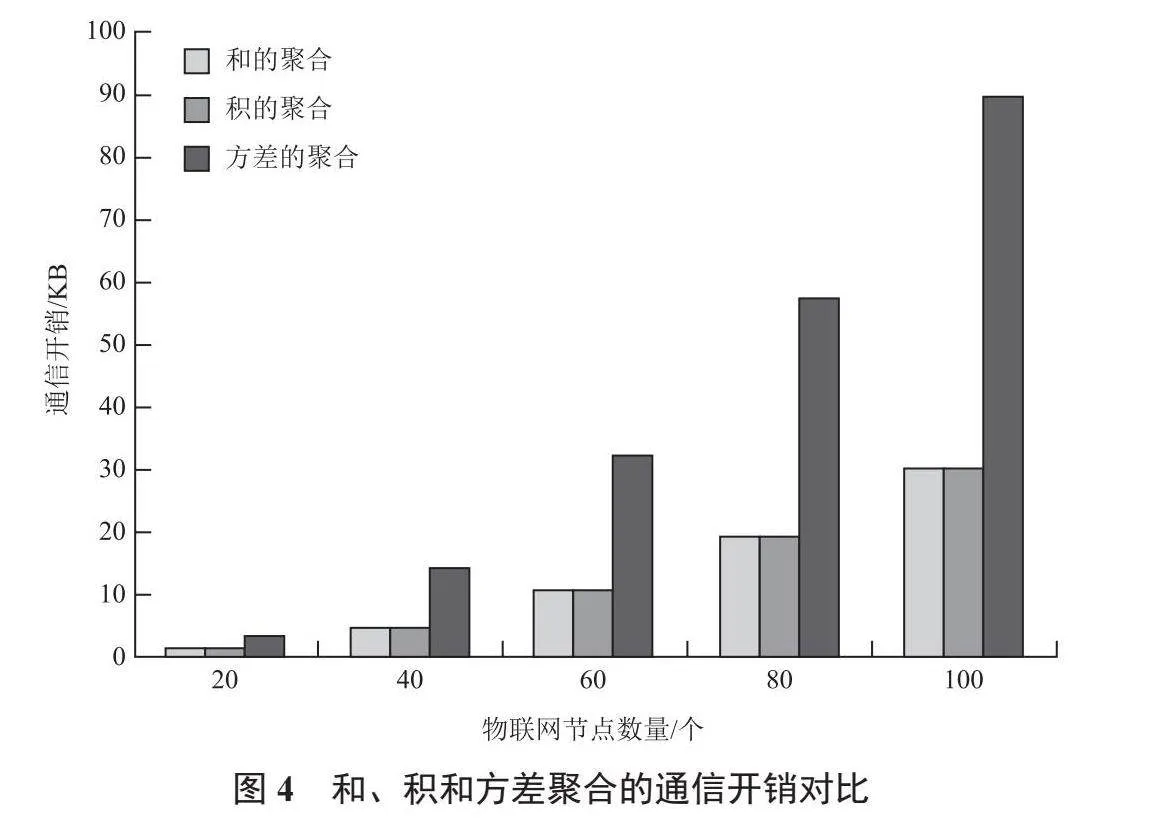

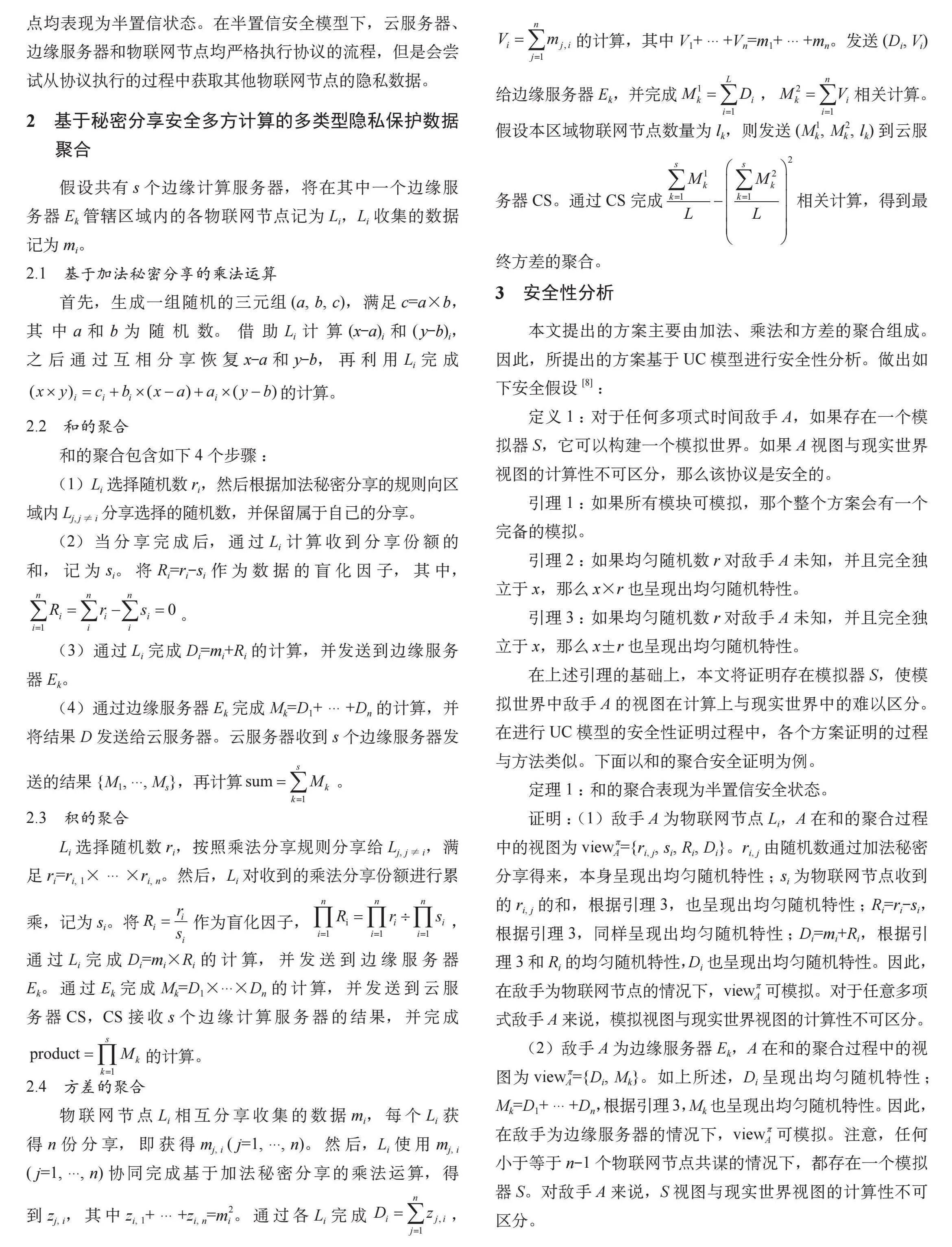

各種聚合操作在不同物聯網節點數量下所需的時間開銷如圖2所示。由于乘法耗時較長,所以兩種不同策略的秘密分享方法在進行安全乘法聚合時所需的時間開銷最大,而僅需要計算加法的安全加法聚合方案所需的時間開銷最小。但是在100個物聯網節點的情況下,本文所提出的方案完整乘法的聚合僅需25 ms。因此,該方案在實際情況下可以滿足實時數據分析的需要。

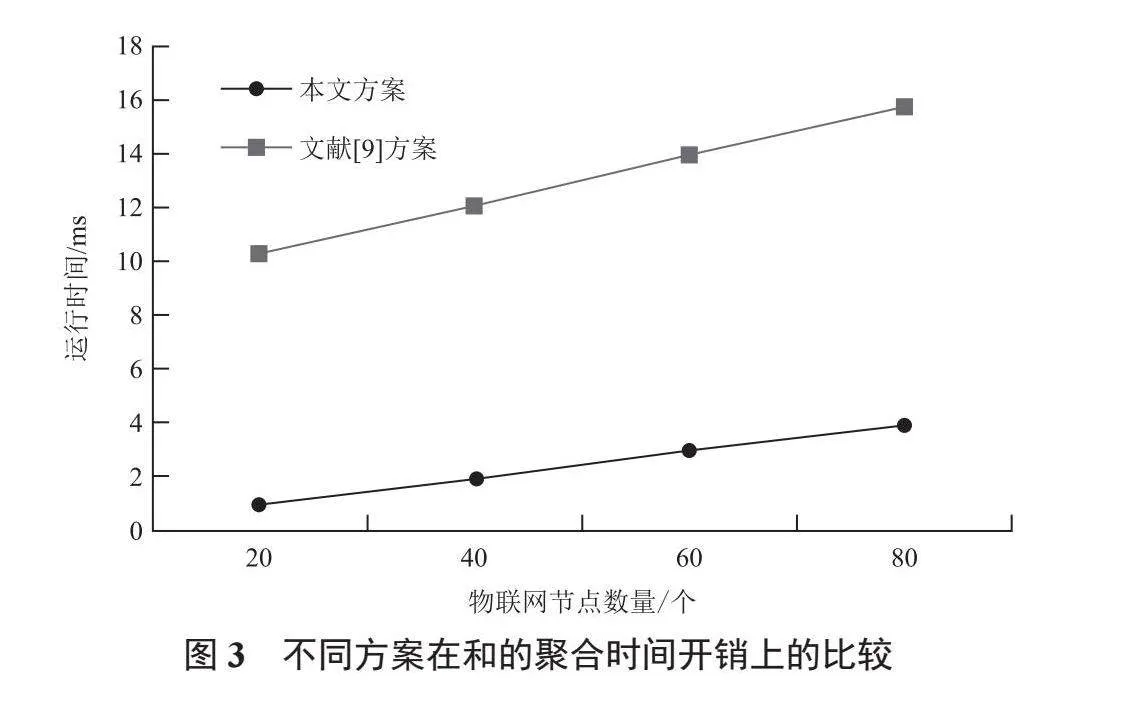

為了進一步展示本文方案的高效性,改變了物聯網節點的數量,將本文方案和文獻[9]方案在和的聚合時間開銷上進行比較,如圖3所示。與文獻[9]的輕量級數據聚合方案相比,本文提出的方案在時間開銷上有著十分明顯的優勢。文獻[9]方案采用paillier加密保護數據的隱私,在進行加密的過程中,需要進行指數運算;本文提出的方案采用加法秘密分享保護數據隱私,在進行加法的聚合時只需要完成加法運算,因此所需時間開銷更小。

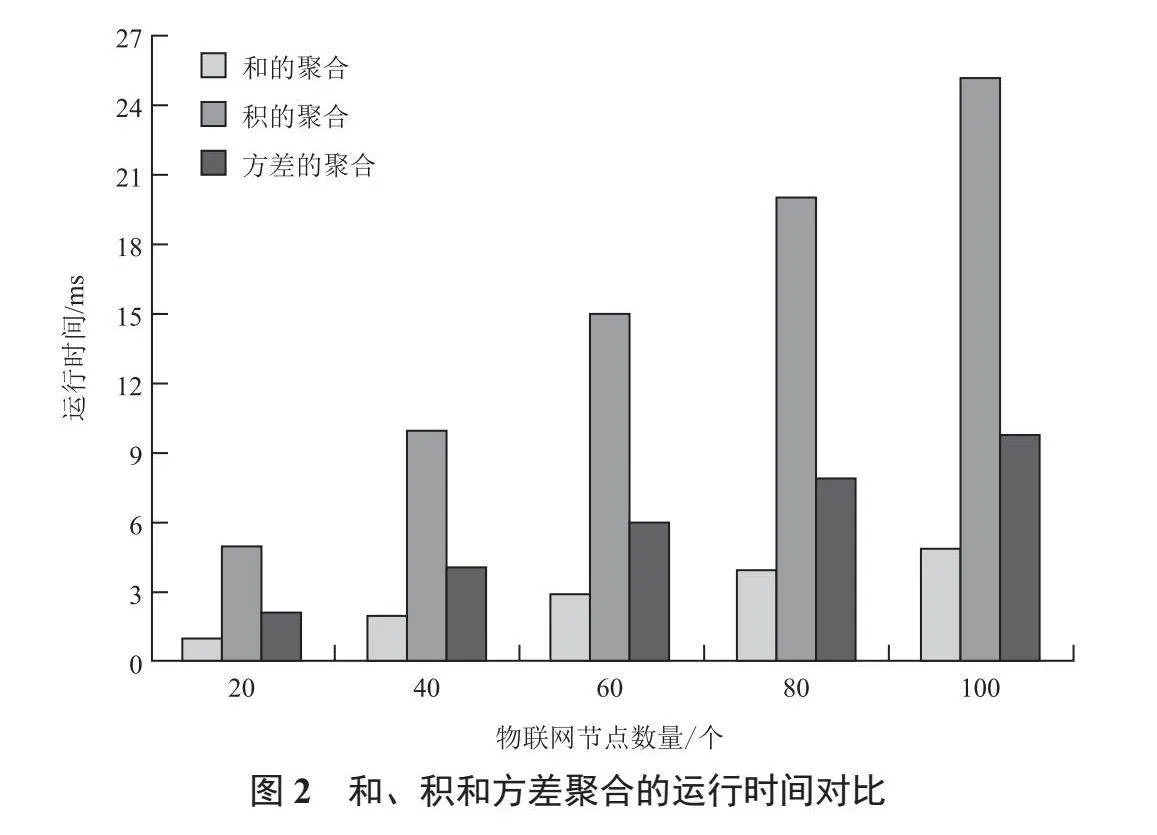

不同物聯網節點數量下的通信開銷對比如圖4所示。和的聚合與積的聚合有相同的通信過程和相同的通信輪數,因此兩者的通信量基本一致;方差的聚合包含了計算均值聚合的過程,所以通信輪數最多,聚合過程的通信開銷最大[10]。

5 結 語

本文提出了一種基于秘密分享多方計算技術的物聯網實時數據聚合分析方案。該方案支持多種聚合操作,包括加法、乘法和方差。通過消除對可信第三方的依賴性,該方案在提高安全性的同時,借助秘密分享的輕量化特點,提升了計算效率。安全性分析表明,該方案能夠有效保護節點數據和聚合結果的隱私,性能分析表明方案具有高效性[11-13]。

注:本文通訊作者為劉登志。

參考文獻

[1]李潤啟.物聯網信息安全與防范措施[J].電腦知識與技術,2021,17(28):41-42.

[2] MACH P, BECVAR Z. Mobile edge computing: a survey on architecture and computation offloading [J]. IEEE communications surveys amp; tutorials, 2017, 19(3): 1628-1656.

[3]謝金宏,陳建偉,林力偉,等.霧輔助智能電網中容錯隱私保護數據聚合方案[J].計算機系統應用,2022,31(10):80-89.

[4] WANG X, GARG S, LIN H, et al. A secure data aggregation strategy in edge computing and blockchain-empowered internet of things [J]. IEEE internet of things journal, 2022, 9(16): 14237-14246.

[5]祁正華,何菲菲,張海桃,等.多密鑰全同態加密的研究現狀與發展趨勢[J].南京郵電大學學報(自然科學版),2023,43(4):72-82.

[6] ALAYA B, LAOUAMER L, MSILINI N. Homomorphic encryption systems statement: trends and challenges [J]. Computer science review, 2020, 36: 100235.

[7]高偉,方德洲,倪淼. 5G邊緣計算節點部署方法研究[J].電信工程技術與標準化,2020,33(1):38-42.

[8] FENG Q, HE D, LIU Z, et al. SecureNLP: a system for multi-party privacy-preserving natural language processing [J]. IEEE transactions on information forensics and security, 2020, 15: 3709-3721.

[9] LI H Y, CHENG Q F, LI X H, et al. Lightweight and fine-grained privacy-preserving data aggregation scheme in edge computing [J]. IEEE systems journal, 2022, 16(2): 1832-1841.

[10]施鑫垚,王靜宇,劉立新.物聯網環境下分布式的隱私保護數據聚合方案[J].小型微型計算機系統,2024,45(8):

2026-2033.

[11]馮琦.基于安全多方計算的數據隱私保護技術研究[D].武漢:武漢大學,2021.

[12]劉峰,楊杰,李志斌,等.一種基于區塊鏈的泛用型數據隱私保護的安全多方計算協議[J].計算機研究與發展,2021,58(2):281-290.

[13]劉雨雙.基于差分隱私和安全多方計算的模型融合隱私保護數據挖掘方案[D].呼和浩特:內蒙古大學,2018.