計算機信息安全技術(shù)在網(wǎng)絡(luò)安全管理中的應(yīng)用

關(guān)鍵詞:網(wǎng)絡(luò)安全管理;防火墻;入侵檢測;數(shù)據(jù)加密;訪問控制

0 引言

信息時代,網(wǎng)絡(luò)安全問題日益突出,嚴重威脅著信息系統(tǒng)的機密性、完整性和可用性。計算機信息安全技術(shù)是應(yīng)對網(wǎng)絡(luò)安全挑戰(zhàn)、加強安全管理的關(guān)鍵手段。本文從技術(shù)角度深入分析幾種核心的信息安全技術(shù),并探討其在網(wǎng)絡(luò)安全管理各個層面的實際應(yīng)用,以期為做好網(wǎng)絡(luò)安全防護提供借鑒。

1 防火墻技術(shù)原理與實現(xiàn)

1.1 包過濾防火墻

通過檢查數(shù)據(jù)包頭部信息,如源/目的IP、端口號、協(xié)議類型等,根據(jù)預(yù)設(shè)的規(guī)則對數(shù)據(jù)包進行過濾。優(yōu)點是速度快、資源消耗低,但無法對應(yīng)用層攻擊進行有效防御[1]。包過濾防火墻主要工作在網(wǎng)絡(luò)層和傳輸層,對數(shù)據(jù)包逐個進行檢查和過濾,安全策略的制定和管理相對簡單。

1.2 狀態(tài)檢測防火墻

在包過濾的基礎(chǔ)上,增加了對連接狀態(tài)的跟蹤和記錄能力。通過檢查數(shù)據(jù)包序列號、連接狀態(tài)等信息,構(gòu)建連接狀態(tài)表,強化了防護能力,但對應(yīng)用層攻擊的檢測仍有局限。狀態(tài)檢測防火墻通過對連接狀態(tài)的分析,可以識別出一些異常或非法的連接請求,提高了防護的有效性。

1.3 應(yīng)用層防火墻

對應(yīng)用層數(shù)據(jù)進行解析和檢查,可以識別和阻斷更多類型的攻擊,如SQL注入、跨站腳本等[2]。應(yīng)用層防火墻通常與Web應(yīng)用服務(wù)器緊密集成,對HTTP等應(yīng)用層協(xié)議的數(shù)據(jù)進行深度分析。但是,應(yīng)用層防火墻的配置較為復(fù)雜,資源消耗也較高。

1.4 新一代防火墻

集成了傳統(tǒng)防火墻、入侵防御、應(yīng)用識別與控制等多種功能,提供更全面、智能的安全防護。新一代防火墻通過深度數(shù)據(jù)包檢測、用戶身份識別、應(yīng)用層過濾、安全威脅情報等技術(shù),實現(xiàn)對網(wǎng)絡(luò)流量和應(yīng)用行為的可視化和精細化管控,大大提升了安全防護效果。

2 入侵檢測系統(tǒng)分析

2.1 基于特征的入侵檢測

通過提取已知攻擊的特征碼或行為模式,與當(dāng)前網(wǎng)絡(luò)流量進行比對,識別出潛在的入侵行為。這種方法的優(yōu)點是檢測精度較高、誤報率低,但對未知攻擊的檢測能力有限,需要不斷更新特征庫[3]。

2.2 基于異常的入侵檢測

通過建立正常行為模型,將當(dāng)前網(wǎng)絡(luò)行為與之比對,識別出異常的、可疑的活動。這種方法可以發(fā)現(xiàn)未知的攻擊,但誤報率較高,需要通過長期學(xué)習(xí)和調(diào)優(yōu)來提高檢測精度。異常檢測算法包括統(tǒng)計分析、機器學(xué)習(xí)等。

2.3 網(wǎng)絡(luò)入侵檢測與主機入侵檢測

網(wǎng)絡(luò)入侵檢測部署在網(wǎng)絡(luò)節(jié)點上,對所有經(jīng)過的數(shù)據(jù)流量進行分析;主機入侵檢測部署在終端系統(tǒng)上,通過審計日志、文件完整性校驗等手段實現(xiàn)對系統(tǒng)的實時監(jiān)控。兩者相輔相成,構(gòu)成了立體化的入侵檢測防線。

2.4 入侵檢測系統(tǒng)的部署架構(gòu)

可分為集中式和分布式兩種。集中式架構(gòu)由中心控制器和傳感器組成,控制器負責(zé)接收和分析傳感器采集的數(shù)據(jù),并下發(fā)檢測規(guī)則。分布式架構(gòu)中各個節(jié)點都有檢測和分析能力,可獨立工作,同時協(xié)同共享威脅情報,提高系統(tǒng)的可擴展性和魯棒性[4]。

3 數(shù)據(jù)加密技術(shù)應(yīng)用

3.1 對稱加密算法

通信雙方使用相同的密鑰對數(shù)據(jù)進行加密和解密,代表算法有DES、AES等。對稱加密算法的優(yōu)點是計算效率高,加密速度快,適合大量數(shù)據(jù)的加密。缺點是密鑰管理困難,若密鑰泄漏將造成安全隱患。對稱加密常用于保護存儲在磁盤上的文件,以及保護網(wǎng)絡(luò)傳輸過程中的敏感數(shù)據(jù)。為了提高安全性,通常采用定期更換密鑰的策略。在實際應(yīng)用中,對稱加密算法通常與其他安全機制(如數(shù)字簽名、消息認證碼等)結(jié)合使用,以構(gòu)建更為完善的安全防護體系。

3.2 非對稱加密算法

使用公鑰和私鑰兩組不同的密鑰,公鑰用于加密,私鑰用于解密。代表算法有RSA、ECC等。非對稱加密解決了密鑰分發(fā)問題,通信雙方無需提前共享密鑰。但計算開銷大、加密速度慢,通常用于密鑰交換和數(shù)字簽名。非對稱加密的安全性基于數(shù)學(xué)難題(如大整數(shù)分解、離散對數(shù)等),目前主流算法被認為是安全的。但隨著量子計算的發(fā)展,未來可能面臨新的挑戰(zhàn)。在實踐中,非對稱加密常用于實現(xiàn)數(shù)字信封(用于對稱密鑰的安全傳遞)、SSL/TLS握手協(xié)議(用于身份認證和密鑰協(xié)商)等關(guān)鍵場景。

3.3 密鑰管理機制

包括密鑰生成、分發(fā)、更新、撤銷等環(huán)節(jié),是密碼系統(tǒng)安全的關(guān)鍵。常見做法有集中式密鑰管理,由可信第三方(如CA) 統(tǒng)一管理密鑰;也有分布式密鑰管理,通過密鑰共享協(xié)議在通信雙方間協(xié)商產(chǎn)生會話密鑰。密鑰管理要遵循最小權(quán)限原則,嚴格控制密鑰的使用和訪問權(quán)限。同時,要建立完善的密鑰備份和恢復(fù)機制,以應(yīng)對密鑰丟失或損壞的情況[5]。現(xiàn)代密鑰管理系統(tǒng)通常采用硬件安全模塊(HSM) 來存儲和保護關(guān)鍵密鑰,提供更高等級的物理安全和防篡改能力。

3.4 數(shù)據(jù)完整性校驗

確保數(shù)據(jù)在傳輸和存儲過程中未被篡改。常用的完整性校驗機制有數(shù)字簽名和消息認證碼(MAC) 。數(shù)字簽名使用非對稱密鑰,能夠驗證數(shù)據(jù)來源的同時保證完整性。MAC使用對稱密鑰,通過附加一個校驗值來保證數(shù)據(jù)完整性。在實際應(yīng)用中,完整性校驗常與加密結(jié)合使用,以同時保證數(shù)據(jù)的機密性和完整性。例如,在數(shù)字證書中,證書內(nèi)容的完整性由CA的數(shù)字簽名來保證。在IPSec協(xié)議中,完整性校驗值與加密數(shù)據(jù)一同傳輸,接收方可以驗證數(shù)據(jù)在傳輸過程中是否被篡改。

4 訪問控制技術(shù)實現(xiàn)

4.1 自主訪問控制

由資源的所有者自行決定訪問控制策略,靈活性強,適合分布式環(huán)境。但是管理開銷大,難以實現(xiàn)集中管控。常見的自主訪問控制機制有訪問控制列表(ACL) ,基于屬性的訪問控制(ABAC) 等。ACL是一種基于主體和客體的簡單訪問控制方式,存在擴展性差、難以應(yīng)對動態(tài)變化等缺陷。ABAC從主體、客體和環(huán)境屬性出發(fā),提供了更細粒度和靈活的訪問控制。但其策略定義和管理較為復(fù)雜。自主訪問控制適用于對靈活性要求較高的場景,如文件系統(tǒng)、協(xié)同工作平臺等。

4.2 強制訪問控制

由系統(tǒng)統(tǒng)一定義和執(zhí)行訪問控制策略,通過嚴格的安全標(biāo)記來實現(xiàn)主體和客體之間的強制隔離。常見模型有Bell-LaPadula機密性模型,Biba完整性模型等。Bell-LaPadula模型通過主體和客體的安全標(biāo)記來控制信息流向,實現(xiàn)防止機密信息泄露。Biba模型則重點防止低完整性主體對高完整性客體的寫入,保證系統(tǒng)完整性。強制訪問控制適合對機密性和完整性有嚴格要求的場景,如軍事、政府系統(tǒng)。但其靈活性較差,實現(xiàn)復(fù)雜,對一般商業(yè)系統(tǒng)來說通常過于嚴格。

4.3 基于角色的訪問控制

通過定義角色并為角色分配權(quán)限來簡化授權(quán)管理。用戶通過被賦予適當(dāng)?shù)慕巧珌慝@得相應(yīng)的訪問權(quán)限。RBAC模型使得訪問控制策略的定義和管理更加清晰和高效,被廣泛應(yīng)用于企業(yè)信息系統(tǒng)中。相比自主訪問控制,RBAC更易于集中管理;相比強制訪問控制,RBAC更加靈活。但其角色定義和用戶角色分配仍需要大量的前期工作。此外,RBAC較難適應(yīng)組織結(jié)構(gòu)和業(yè)務(wù)需求的動態(tài)變化。一些改進模型如層次RBAC、約束RBAC 等,在一定程度上解決了這些問題。

4.4 細粒度的訪問授權(quán)管理

將權(quán)限控制顆粒度進一步細化,可以控制到數(shù)據(jù)表的行級或列級。這種方案通過引入訪問控制規(guī)則引擎,動態(tài)生成授權(quán)決策,可支持更加靈活和精細的權(quán)限管理,但系統(tǒng)復(fù)雜度也相應(yīng)增加。細粒度訪問控制常用于數(shù)據(jù)敏感度較高的業(yè)務(wù)系統(tǒng),如金融、醫(yī)療等。其核心是通過大量的規(guī)則和策略來描述復(fù)雜的權(quán)限關(guān)系。為了實現(xiàn)高效的授權(quán)決策,需要采用性能良好的規(guī)則匹配算法,并合理設(shè)計規(guī)則庫。要平衡安全性和可用性,避免過于煩瑣的授權(quán)規(guī)則影響系統(tǒng)性能和使用體驗。

5 網(wǎng)絡(luò)安全技術(shù)的綜合應(yīng)用

5.1 邊界防護:防火墻與訪問控制

在網(wǎng)絡(luò)邊界及內(nèi)部區(qū)域之間部署防火墻,根據(jù)訪問控制策略對進出流量進行檢查和過濾。通過將網(wǎng)絡(luò)劃分為不同的安全域,并控制域間的訪問,構(gòu)建網(wǎng)絡(luò)邊界防護體系。通常采用縱深防御的理念,在不同層面設(shè)置多道防線。

5.2 威脅感知:入侵檢測與安全審計

入侵檢測通過實時或準(zhǔn)實時的流量分析,識別網(wǎng)絡(luò)中的各類安全威脅,包括病毒木馬、漏洞利用、異常行為等。安全審計則通過記錄和分析系統(tǒng)日志,發(fā)現(xiàn)可疑行為并追蹤攻擊源。二者相結(jié)合,提供了更全面的安全威脅感知能力。

5.3 數(shù)據(jù)安全:加密存儲與傳輸控制

采用加密技術(shù)保護靜態(tài)數(shù)據(jù)(如磁盤文件)和動態(tài)數(shù)據(jù)(如網(wǎng)絡(luò)傳輸)。存儲加密可使用文件加密、磁盤加密等方案;傳輸加密可采用SSL/TLS等安全通信協(xié)議。同時,要建立健全的密鑰管理體系,確保加密密鑰的安全。

5.4 主機防護:操作系統(tǒng)與應(yīng)用安全

在終端主機(服務(wù)器、PC等)層面采取安全加固措施。操作系統(tǒng)要及時打補丁,合理配置安全策略,并部署防病毒、主機防火墻等安全軟件。應(yīng)用軟件要進行安全編碼,并采用安全框架(如Java Security) 進行開發(fā)。

6 案例分析:高等院校網(wǎng)絡(luò)安全體系建設(shè)

6.1 安全建設(shè)背景與目標(biāo)

某高等院校近年來不斷加大信息化建設(shè)力度,業(yè)務(wù)系統(tǒng)復(fù)雜度和數(shù)據(jù)規(guī)模快速增長。為保障日常信息系統(tǒng)安全和師生數(shù)據(jù)隱私安全,提升網(wǎng)絡(luò)安全事件的應(yīng)對和恢復(fù)能力,同時提高全校師生的網(wǎng)絡(luò)安全意識和應(yīng)對網(wǎng)絡(luò)安全事件的技能,該高校決定全面升級網(wǎng)絡(luò)安全防護體系。

6.2 縱深防御架構(gòu)設(shè)計

該院校依據(jù)縱深防御理念,規(guī)劃了由外到內(nèi)6個層面的立體化安全防護架構(gòu)。從網(wǎng)絡(luò)邊界到網(wǎng)絡(luò)區(qū)域、主機、應(yīng)用、數(shù)據(jù)、管理,各層級部署了相應(yīng)的安全措施,運用新一代防火墻、入侵檢測、身份認證及行為管控、安全審計等關(guān)鍵技術(shù),環(huán)環(huán)相扣,構(gòu)筑起全方位、多層次的綜合防護體系。

6.3 關(guān)鍵技術(shù)選型與部署效果

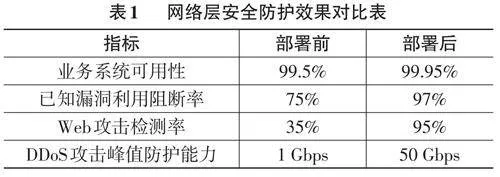

6.3.1 網(wǎng)絡(luò)層安全防護

為網(wǎng)絡(luò)出口部署了兩臺下一代防火墻,開啟IPS、應(yīng)用識別與過濾等功能。同時身份認證、上網(wǎng)行為管控等服務(wù),抵御網(wǎng)絡(luò)攻擊。

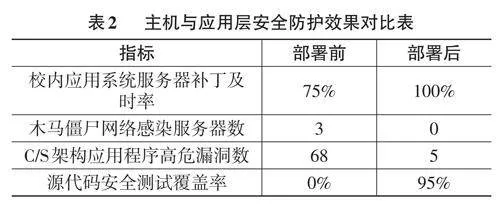

6.3.2 主機與應(yīng)用層安全防護

在所有校內(nèi)應(yīng)用系統(tǒng)服務(wù)器和核心交換機之間部署WAF,實現(xiàn)對應(yīng)用系統(tǒng)和所依托服務(wù)器的防護。在應(yīng)用服務(wù)器內(nèi)部加裝殺毒軟件,實現(xiàn)系統(tǒng)加固、補丁管理、防病毒查殺、主機入侵檢測等防護措施。與此同時,還采購源代碼安全檢測工具對自主開發(fā)或委托第三方機構(gòu)開發(fā)的應(yīng)用進行代碼審計。

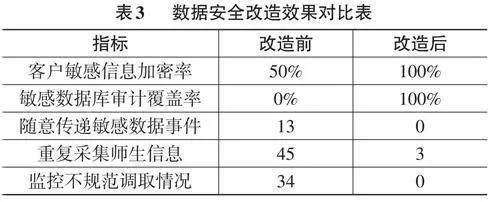

6.3.3 數(shù)據(jù)安全防護

對校內(nèi)一卡通消費系統(tǒng)、業(yè)務(wù)系統(tǒng)所涉及的師生數(shù)據(jù)進行梳理,識別了師生個人信息、人臉數(shù)據(jù)、校內(nèi)消費記錄、監(jiān)控畫面等敏感數(shù)據(jù),對其全生命周期實施加密保護。通過部署數(shù)據(jù)庫審計,數(shù)據(jù)庫訪問權(quán)限設(shè)定,訪問方式限定,制定敏感數(shù)據(jù)收集、管理和使用辦法等方式,實現(xiàn)對師生敏感數(shù)據(jù)的有效保護。

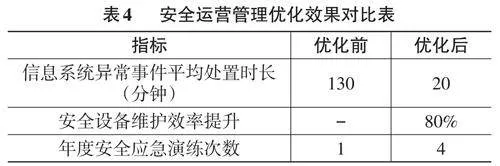

6.3.4 統(tǒng)籌管理

為了提升校內(nèi)整體信息化設(shè)備運營效率和管控力度,實現(xiàn)統(tǒng)一的數(shù)據(jù)管理、應(yīng)用機制,學(xué)校匯聚分析包括校園出入口門閘、學(xué)生宿舍門閘、日常刷卡服務(wù)器、網(wǎng)絡(luò)終端面板管理服務(wù)器、防火墻等多種校內(nèi)信息化業(yè)務(wù)設(shè)備,并與之業(yè)務(wù)系統(tǒng)聯(lián)動,實現(xiàn)關(guān)聯(lián)分析、可視化展現(xiàn)、異常數(shù)據(jù)及行為提示。通過建立完善的校內(nèi)信息系統(tǒng)異常事件分類分級標(biāo)準(zhǔn)和應(yīng)急響應(yīng)預(yù)案,校園信息化安全管理團隊的運營效率顯著提升。

6.4 實踐總結(jié)

經(jīng)過一年的規(guī)劃建設(shè)和持續(xù)優(yōu)化,該校的網(wǎng)絡(luò)安全防護和管理能力得到大幅提升,攻擊風(fēng)險和數(shù)據(jù)泄露隱患基本消除,為教育教學(xué)的安全穩(wěn)定運行以及和校內(nèi)師生個人信息的管理提供了堅實保障。項目實踐主要有以下經(jīng)驗總結(jié):基于全面風(fēng)險評估,針對不同等級資產(chǎn)、數(shù)據(jù)匹配相應(yīng)的安全防護措施,避免“一刀切”。先易后難、由點及面,從單點防護演進到體系化建設(shè),分步實施、持續(xù)優(yōu)化。合理采購和復(fù)用現(xiàn)有資源,并重點關(guān)注系統(tǒng)間的互聯(lián)互通,提高網(wǎng)絡(luò)安全投資的有效性。通過可量化的效果評估,不斷改進技術(shù)手段,將安全管理融入日常運營。

網(wǎng)絡(luò)安全體系建設(shè)需要高校所有師生,尤其是主要領(lǐng)導(dǎo)的重視,跨部門通力合作,既要有戰(zhàn)略規(guī)劃和頂層設(shè)計,更需在技術(shù)、管理、人員等層面持續(xù)投入。唯有如此,方能在日趨復(fù)雜的網(wǎng)絡(luò)環(huán)境下筑牢安全防線,為學(xué)校的高質(zhì)量發(fā)展保駕護航。

7 結(jié)束語

信息安全技術(shù)是網(wǎng)絡(luò)安全管理的核心支撐,深入理解和靈活應(yīng)用這些關(guān)鍵技術(shù)是提升安全防護水平的根本出路。同時,做好網(wǎng)絡(luò)安全還需強化安全意識、健全管理制度、完善應(yīng)急預(yù)案等管理舉措。唯有技術(shù)與管理協(xié)同發(fā)力,多管齊下,才能構(gòu)筑起一道全面、有效、可靠的網(wǎng)絡(luò)安全屏障。面對日新月異的網(wǎng)絡(luò)安全形勢,我們要與時俱進地研究信息安全新技術(shù),不斷優(yōu)化技術(shù)手段和管理策略,為網(wǎng)絡(luò)安全提供堅實保障。

- 電腦知識與技術(shù)的其它文章

- 基于OBE理念的程序設(shè)計類課程教學(xué)質(zhì)量管理模式改革實踐探析

- C語言程序設(shè)計課程思政建設(shè)路徑探索:以國家一流課程建設(shè)為契機

- 產(chǎn)業(yè)學(xué)院背景下大數(shù)據(jù)應(yīng)用現(xiàn)場工程師培養(yǎng)路徑研究

- 基于核心能力培養(yǎng)的信息安全專業(yè)綜合實踐課程教學(xué)改革探析

- 教改背景下電工技術(shù)課程思政建設(shè)改進思考

- 面向新工科應(yīng)用創(chuàng)新型人才培養(yǎng)的計算機網(wǎng)絡(luò)課程教學(xué)改革與實踐