廣西東盟經濟開發區PHP Web應用安全現狀與防護策略研究

關鍵詞:PHP Web應用;“一帶一路”;廣西-東盟經濟技術開發區;網絡安全;防護技術

0 引言

廣西-東盟經濟技術開發區位于中國綠城——廣西首府南寧市武鳴區,是國務院批準的國家級經濟技術開發區,同時也是國家園區循環化改造示范試點園區。開發區規劃有綜合產業園區、南寧教育園區、文化旅游休閑區及現代農業示范區等四個功能區,作為中國-東盟博覽會的重要載體,它也是廣西北部灣經濟區14個重點產業園區之一,且是南寧市推進工業化與城鎮化的核心區域[1]。

開發區近年來入駐大批知名企事業單位以及區內高校,且隨著互聯網的深入發展,Web應用已經成為宣傳和提供信息服務的窗口。PHP因為其功能強大、入門學習簡單、代碼執行效率高等優點,成為Web 應用開發的流行語言。據統計,經開區有超過50%的企業單位在使用PHP,由于廣泛使用和過于追求投入產出效率,網站開發者對PHP系統的安全并不重視,存在著大量的安全隱患,所以利用PHP安全漏洞對Web網站進行攻擊的行為也越來越多,這給經開區經濟的平穩發展帶來了嚴重的威脅,PHP動態Web應用的安全現狀和防護技術研究迫在眉睫。

本研究首先對Web應用涉及的安全威脅進行了詳盡的分析,旨在識別現有體系結構中的脆弱性及潛在風險。基于上述分析結果,我們提出了針對性的安全防護方案,以期增強Web應用的整體安全性。最后,在綜合回顧全文內容的同時,本文還探討了未來可能的研究路徑,并對Web安全領域的技術發展提出了展望。

1 廣西東盟經濟開發區PHP Web應用安全分析

1.1 Web 應用系統架構

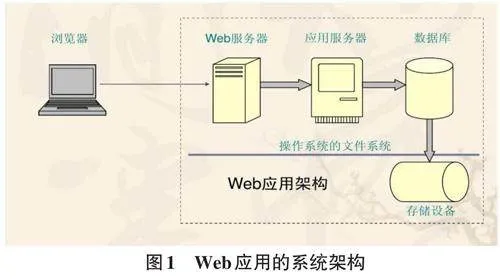

Web系統架構是支持Web應用運行的技術框架與結構設計[2]。它定義了Web應用程序組件的組織方式及其相互之間的交互。一個典型的Web系統架構主要包括客戶端、服務器端以及數據庫等幾個部分,如圖1所示。

其中,客戶端主要表現為瀏覽器,服務器端主要用于處理請求和返回響應,數據庫主要用于數據的存儲和分析。

1.2 PHP Web 應用發展概況

隨著互聯網的發展,PHP語言作為一種動態語言,憑借其高效的開發效率、低廉的開發成本、良好的可移植性及開源特性,迅速發展并廣泛應用于Web開發。

PHP是一種開源的通用計算機編程語言[3],既可以作為獨立的Web服務器端腳本語言,也可作為其他語言的擴展語言,如Java和C#。PHP語言的語法結構簡單,易于學習,使用廣泛,發展迅速。PHP Web應用是指使用PHP語言開發的Web應用程序,包括Web頁面、Web服務、Web應用等。PHP Web應用的發展受到了廣泛的關注,其發展趨勢主要有以下幾個方面:

(1)框架與庫的進步:Laravel、Symfony等現代PHP 框架的成熟使得開發者能夠更高效地構建穩定的應用程序。這些框架提供了ORM、中間件支持等功能,簡化了開發流程。

(2)架構模式轉變:隨著企業需求的增長,PHP逐漸轉向微服務架構,允許將大型應用分解為更易管理的小型服務。此外,API經濟的崛起促使PHP開發者創建RESTful API,甚至采用GraphQL技術提供更靈活的數據查詢。

(3)現代化開發實踐:Docker等容器技術的普及讓PHP應用能在任何環境中一致運行,而CI/CD流程則提升了開發效率。同時,PHP 8等版本的發布帶來了性能上的飛躍。

(4)安全與用戶體驗:面對日益增長的網絡安全威脅,PHP加強了安全性措施,如加密標準、身份驗證等。與此同時,PHP與JavaScript前端框架的融合為用戶提供更加豐富和互動的Web體驗。

1.3 Web 安全漏洞概述

在對PHP Web應用的安全漏洞進行研究時,首先需要明確安全漏洞的定義和分類,以便更系統地進行防護策略的制定。安全漏洞通常是軟件或系統中的缺陷,這些缺陷可能被惡意利用,以獲得未授權的訪問、數據泄露、服務中斷等。其主要的安全漏洞類型包括SQL 注入[4]、跨站腳本(XSS)、跨站請求偽造(CSRF)、文件上傳漏洞、配置錯誤等。

SQL注入是一種常見的安全漏洞,黑客可以通過在Web應用程序的輸入字段中輸入惡意的SQL代碼,來操縱后端數據庫。例如,通過在登錄表單中輸入特殊構造的用戶名和密碼組合,可以執行非授權的SQL 查詢,從而繞過身份驗證,獲取敏感信息。

跨站腳本(XSS)攻擊是指通過Web頁面的用戶輸入向其他用戶瀏覽器中執行惡意腳本的攻擊方式。

這種攻擊可以用于竊取用戶的會話cookie、修改網頁內容或實施其他惡意行為。

跨站請求偽造(CSRF)是一種利用用戶已經登錄的身份來執行非授權操作的攻擊方式。攻擊者構造一個請求,誘使用戶的瀏覽器發送這個請求,從而在用戶不知情的情況下完成了攻擊者預設的操作。

文件上傳漏洞允許用戶上傳并在服務器上存儲文件。如果不當處理用戶上傳的文件,攻擊者可以上傳惡意文件,例如包含惡意代碼的.php文件,導致服務器被入侵或數據被竊取。

配置錯誤包括對Web服務器、數據庫、應用程序等組件的不當配置,可能會導致敏感數據泄露、服務拒絕等安全事件。

2 Web 于東盟經濟開發區中應用常見問題分析

在探討廣西東盟經濟開發區內PHP Web應用的安全現狀與防護策略時,文獻綜述為奠定扎實的理論基礎發揮了關鍵作用。隨著Web技術的快速發展,Web應用的安全問題已成為全球關注的重點,特別是對于基于PHP的應用來說,由于其廣泛的使用率和靈活性,在提高企業效率的同時,也面臨著諸多安全挑戰。作為一款開源服務器端腳本語言,PHP以其易學性、強大的跨平臺特性,在廣西東盟經濟開發區乃至全球的Web開發中占據著舉足輕重的地位。然而,隨之而來的是一系列安全風險,如遠程文件包含RFI、本地文件包含LFI) 、SQL注入、跨站腳本(XSS) 攻擊以及跨站請求偽造(CSRF) 等,這些漏洞若被惡意利用,將嚴重威脅Web應用的數據安全與用戶隱私。

隨著云計算和大數據等先進技術的發展,基于云端的安全解決方案及智能安全分析工具已被引入到PHP Web應用的安全防護中。這些工具利用機器學習技術對網絡流量進行實時監控與異常檢測,能夠快速識別并阻止潛在的安全威脅,為PHP Web應用提供更為全面且智能化的安全保障。目前的研究為廣西東盟經濟開發區內的PHP Web應用安全提供了堅實的理論支持和實際指導。然而,鑒于網絡威脅的復雜性和應用場景的變化,我們仍需持續尋找新的解決方案和技術,以構建更加堅固的Web應用安全防護體系。

針對PHP Web應用的安全性,我們觀察到廣西東盟經濟開發區中的企業普遍遭遇了安全挑戰。基于研究分析,我們發現針對廣西東盟經濟開發區PHPWeb應用的常見安全問題有:

(1) SQL注入和XSS攻擊[5]。SQL注入和XSS攻擊已成為區內一些科技公司面臨的首要威脅,這些問題主要源于未能有效驗證用戶輸入,導致惡意SQL代碼被執行或有害腳本被植入。

(2) 文件上傳漏洞和CSRF攻擊[6]。對于東盟地區的一個電商平臺而言,文件上傳漏洞和CSRF攻擊構成了顯著的風險。文件上傳漏洞允許未授權文件被上傳至服務器,而CSRF攻擊則可利用合法用戶的憑證執行惡意行為。

(3) 會話管理漏洞和URL[7]重定向濫用的問題,會話管理漏洞和URL重定向濫用反映出其在會話管理和URL處理上的不足。

(4) 不安全的直接對象引用以及命令注入。不安全的直接對象引用以及命令注入暴露了應用邏輯和安全配置上的缺陷。

3 廣西東盟經濟開發區PHP Web 應用安全的解決對策

3.1 PHP Web 應用安全防護工具

3.1.1 OWASP ZAP 與Burp Suite

OWASP ZAP是一款開源安全測試工具,主要用于識別Web應用程序中的安全漏洞。它可以自動掃描Web應用程序,同時還提供了手動工具供安全專家使用;Burp Suite是一個集成平臺,專用于執行Web應用程序的安全測試。它包括許多工具,如代理、掃描器、入侵測試工具等。Burp Suite可以對Web應用程序進行詳細的分析,并幫助發現和利用安全漏洞。

3.1.2 Nessus 與Acunetix

Nessus是一款商業化的漏洞掃描器,用于自動化地發現和報告網絡中的安全漏洞。雖然它主要用于網絡層面的掃描,但也能夠檢測Web服務器和應用程序的安全配置問題;Acunetix是一款Web應用程序安全掃描工具,它專注于自動化Web應用程序的安全測試。它可以掃描多種Web漏洞,包括OWASP Top 10 中的漏洞類型,并提供詳細的報告。

3.1.3 Nikto 與Qualys

Nikto是一個開源的Web服務器掃描工具,專門用于檢測Web服務器上的配置錯誤和潛在的安全問題。它可以掃描Web服務器以尋找不必要的文件、腳本、程序等,并檢查它們是否可能被利用;Qualys WAS 是一款商業化的Web應用程序掃描工具,它可以自動掃描Web應用程序,識別安全漏洞,并提供修復建議。它支持多種編程語言和技術棧。

3.1.4 Arachni 與SQL Map 及Wapiti

Arachni是一個開源的Web應用程序安全掃描框架,它包含了多個模塊,可以檢測各種類型的Web漏洞。Arachni具有高度的可定制性和靈活性,可以根據特定的需求調整掃描策略;SQL Map是一款開源工具,專門用于自動化SQL注入漏洞的檢測和利用。它支持多種數據庫引擎,并且可以執行復雜的SQL注入攻擊;Wapiti是一個開源的Web應用程序漏洞掃描工具,它可以自動發現并嘗試利用應用程序中的漏洞。它主要關注于自動化掃描,適用于快速識別潛在的問題區域。

3.2 PHP Web 安全應對策略

PHP Web安全應對策略涵蓋多個方面以確保應用的安全性。針對幾種典型的Web威脅,本文提出了相應的防護策略。

(1) 針對SQL注入和XSS攻擊,本文采取了一系列多層次的安全措施。首先,在輸入驗證方面,實施了嚴格的數據過濾機制,確保所有用戶提交的數據都經過細致檢查,防止任何未經過濾的數據直接插入數據庫。其次,部署Web應用防火墻(WAF) ,該防火墻不僅能夠檢測和阻止惡意流量,還能依據規則集自動攔截可疑攻擊,并通過機器學習優化防護規則,適應新的威脅。最后,我們還建立了定期安全審計機制,通過自動化掃描工具與人工審查相結合的方式來保證系統的整體安全性和穩定性。這些綜合措施共同構成了我們的防御體系,為抵御SQL注入和XSS攻擊提供了堅實保障。

(2) 針對文件上傳漏洞和CSRF攻擊,我們實施嚴格的文件類型過濾,避免非預期文件的執行;同時,采用Token驗證以確保請求來源的真實性和合法性。此外,保持軟件及所有依賴組件的最新狀態,及時應用安全補丁,是防范已知漏洞的關鍵步驟。

(3) 針對會話管理漏洞和URL 重定向濫用的問題,需要設定合理的會話超時機制有助于減少會話劫持的風險;實行URL重定向驗證,可以有效防止用戶被引導至惡意站點。啟用HTTPS加密協議,則可在數據傳輸過程中提供安全保障,防范中間人攻擊。

(4) 針對不安全的直接對象引用以及命令注入,我們除了運用Token驗證機制來防范CSRF攻擊外,還需建立訪問控制列表,對可疑請求進行限制。為了保護直接對象引用的安全,必須實施嚴格的對象引用驗證,確保用戶只能訪問其有權限的數據。防止命令注入則需要從源頭開始,嚴格執行命令參數驗證,并遵循最小權限原則,從而縮小風險敞口。定期的安全配置審查,確保遵循行業最佳實踐,對于提升整體安全水平至關重要。

4 結論

本研究深入探討了廣西東盟經濟開發區內PHPWeb應用的安全生態,采用理論分析與實際考察相結合的方法,揭示了當前環境下PHP Web應用所面臨的主要安全挑戰與潛在威脅。具體而言,研究指出了常見的安全漏洞如SQL注入、跨站腳本(XSS) 及跨站請求偽造(CSRF) 等問題依然廣泛存在,這些問題不僅威脅用戶數據安全,還可能影響Web應用的穩定運行。為應對這些問題,本文提出了一系列切實有效的防范措施。