基于平臺化的高校信息資產安全治理研究

摘 要:近年來,隨著高校智慧校園的建設和發展,高校的信息資產也隨之快速增加。這些承載著豐富功能與重要數據的信息系統不僅成為黑客攻擊的目標,致使網絡安全問題頻發;同時,數量眾多、產權不明的信息系統也給管理帶來極大困難。文章以長沙理工大學為例,首先闡述了當前信息資產管理的現狀及所面臨的各種問題;其次提出使用信息安全治理平臺管理高校信息資產,該平臺整合了資產梳理、資產備案、自動化運營、應急響應、漏洞整改等多項功能;最后提出了一種立體化防御方案,初步實現了讓信息資產責權清晰、安全管理到位的治理目標。

關鍵詞:信息資產;網絡安全;平臺化

中圖分類號:TP393 文獻標識碼:A 文章編號:2096-4706(2024)17-0144-07

0 引 言

在高等學校智慧校園建設的進程中,信息系統已廣泛應用至校園生活的各個方面,給師生帶來了極大便利。然而,互聯網的開放性使得安全生態變得異常脆弱,功能豐富且數據密集的信息系統成了黑客攻擊的主要目標,這使得高校信息系統的數據安全和運營安全面臨嚴峻挑戰[1]。目前,高校普遍存在著一系列的網絡安全問題,如網絡安全意識薄弱、網絡安全防護能力不足、信息系統建設規劃不周全、監管機制不完善、資源及經費投入有限、安全管理實施不到位等。造成這些問題的根源在于信息資產界定模糊,管理對象不明確,特別是對于無形的信息系統及Web網站等資產的管理[2],而這些無形資產正是今后安全防護工作的基石。梳理信息資產、明晰管理對象,進而對所有信息資產進行整個生命周期持續的網絡安全監測,是本文研究的意義[3]。

1 高校信息資產現狀

當今,高校信息資產存在著諸多問題,主要表現有以下幾點。

1.1 資產發現能力不足

目前高校發現信息資產多依賴流量探測軟件、人工表格記錄等方式,可發現的資產數量較少且類型受限。人工梳理比較偏向于信息系統臺賬的整理,記錄的粒度較粗,同時由于管理人員的頻繁變動,臺賬更新不完善不及時,容易造成信息丟失。

1.2 資產風險研判能力不足

隨著我校對網絡與信息安全的日益重視,信息化部門具備的安全能力有所增強,包括漏洞掃描、流量分析和威脅監測等。然而,在實際情況中,處理眾多需要篩選的噪聲數據時,效果并不理想[4]。在日常安全管理工作中,安全事件未能包含與資產特性緊密相關的詳細數據,如資產的功能、特性、所屬部門、負責人、相關屬性等重要信息,這使得風險評估缺失必要的依據,需要依賴人工驗證,從而影響了處理速度的提升[5]。

1.3 事件應急響應能力不足

應急響應需要網絡安全團隊掌握全面的技能,包括深厚的專業知識、實踐經驗、協作能力并具備一定的追蹤能力、溝通能力和心理學及法律知識。然而,我校的教師和系統用戶往往缺乏這些專業背景。當前,我們主要側重于事前預防和事后恢復,而在緊急事件中,缺乏有效的響應手段,且部門間溝通不暢。

1.4 問題溯源取證能力不足

有效的網絡安全溯源取證依賴于完善的日志記錄和監控系統。然而,我校的信息系統存在監控盲區,日志記錄不完整,這使得在發生安全事件時,難以獲取到完整的證據鏈,增加了溯源的難度。

2 高校信息資產全生命周期治理思路

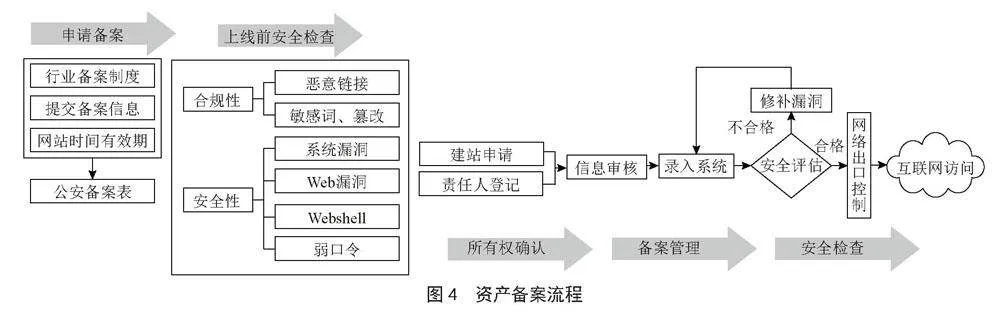

信息安全治理平臺是一個綜合性的信息資產管理系統,它集成了資產梳理、備案管理、自動化運營、應急響應、漏洞整改、聯動防護等多項功能,可對高校信息資產實施全生命周期的管理[3],如圖1所示。

3 基于平臺化的信息資產安全治理方案

3.1 資產梳理

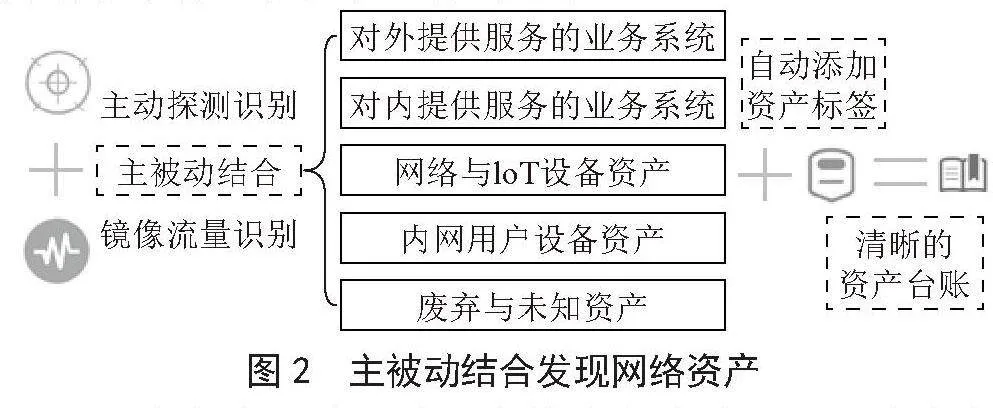

實施有效的安全管理的前置條件是確立監管對象,掌握詳細的資產清單。平臺融合被動流量分析和主動探測兩種技術,以全面掌握資產狀況[6],形成資產畫像。之后管理員建立各二級單位管理員賬號完成資產分類及資產認領、最終形成資產報表。

主動探測法通過對學校內部網段實施全量端口掃描的方式,探測網絡空間的資產信息;而被動流量分析技術,是在網絡的出口旁路配置自學習引擎和流量探針,對鏡像流量進行協議分析、行為分析、模式識別,從而自動辨析出學校內網信息資產。通過主被動結合原理獲取資產,平臺可獲取信息資產的IP地址、網站名稱、網站編碼、開發語言等指紋信息,根據指紋庫中的指紋特征匹配出對應的標簽信息,實現資產自動獲取標簽,如圖2所示[7]。

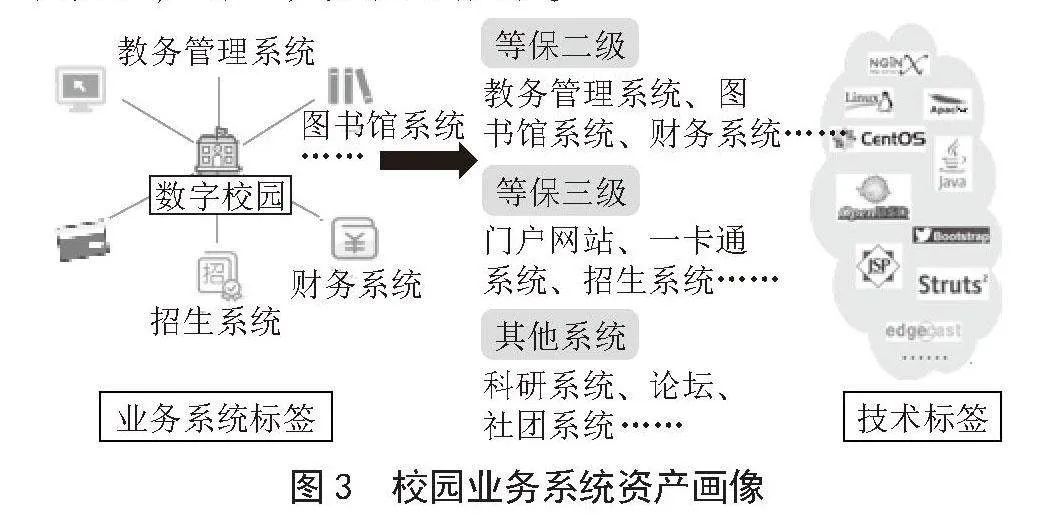

通過上述兩種方法,高校資產安全治理平臺能夠梳理出學校所有信息資產,并構建資產畫像。畫像信息通常涵蓋端口信息(非常用端口、標準端口、不可用端口)、設備信息(品牌、系統版本、設備類型)、應用指紋(開發語言、框架、中間件數據庫信息、域名信息)等[8],如圖3所示。

獲取資產畫像信息意義重大,若發現某個中間件或系統存在安全漏洞,那么可以迅速定位,找到系統所在的服務器,從而為應急響應的實施奠定基礎[7]。

為了方便資產管理,確認資產歸屬,應該在全校建立網絡安全與信息化聯絡員,在資產安全治理平臺上建立二級用戶,各部門信息員分配二級用戶賬號,二級用戶只能查看與認領本部門的信息資產,并可對信息資產名稱、系統開發商信息、系統管理者及聯系方式、隸屬部門、系統架構等信息進行完善。Admin用戶可以管理和查看二級用戶,配置系統信息。

安全治理平臺配備了多樣化的報表功能。用戶能夠依據個人需求,自主挑選所需信息字段,進而生成并導出相應的資產報表。導出內容包括:資產編號、名稱、URL、IP、系統指紋、單位、管理員、資產開通時間、運行方式、服務類型、漏洞信息、聯系人信息,等等。

3.2 備案管理

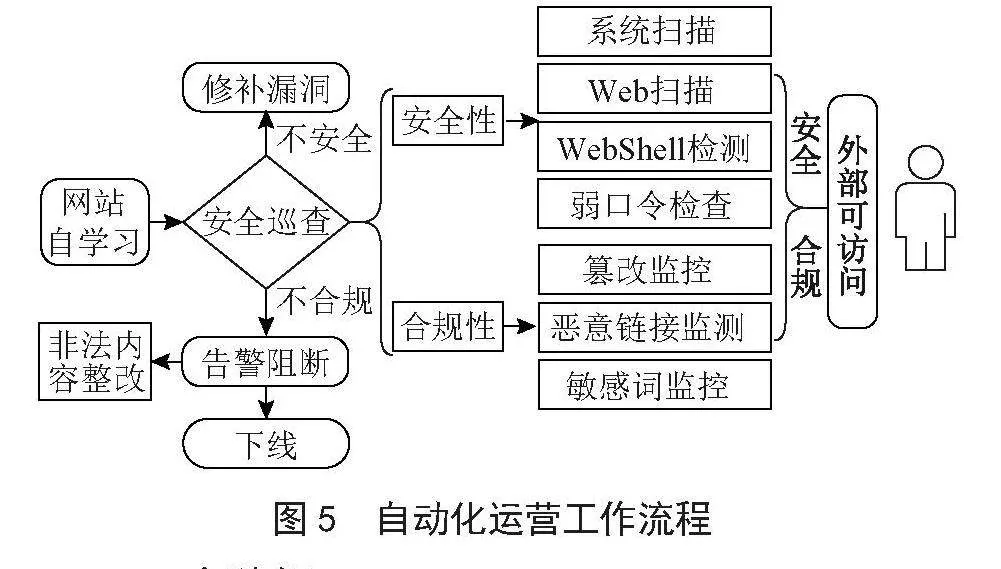

備案是網站管理的一個必備步驟,在進行了信息資產梳理之后,接下來就要對每項資產進行逐項的備案檢查,確保遵循“誰主管,誰負責;誰運營,誰負責”的備案原則,同時,對信息資產進行安全評估,確保只有符合上線標準的系統才能投入使用。對于不達標的系統,將堅決阻止上線,對于在運行中但檢查存在漏洞卻不及時整改的系統,收回控制權限,嚴格執行下線措施不手軟。資產備案流程如圖4所示。

平臺可以對本單位的信息資產進行全生命周期的備案管理,包括資產的注冊、變更以及備案表的導出等功能。

用戶申請備案后應進行上線前安全檢查,涉及對網站合規性及安全性檢查等,包括網站是否有惡意鏈接、敏感詞、篡改、漏洞、WebShell后門、弱口令等多個方面。管理員可以在注冊資產時開啟檢測策略,系統會使用默認策略對資產進行檢測。

在備案過程中,經常會遇見未知資產,這些資產隱藏著不少風險。對此,必須逐一仔細排查檢測梳理,對其進行有效管控。對于非必需資產、用于測試的臨時資產、已廢棄不用的資產,對其進行及時下線處理。對于已經整改完畢的資產,要進行備案登記,將其放入合規資產的管理流程中。

采用“風險識別—加固修復—風險復測”的方式,管理員對未達標的資產再次修復加固,直到符合要求再上線提供服務。

3.3 自動化運營

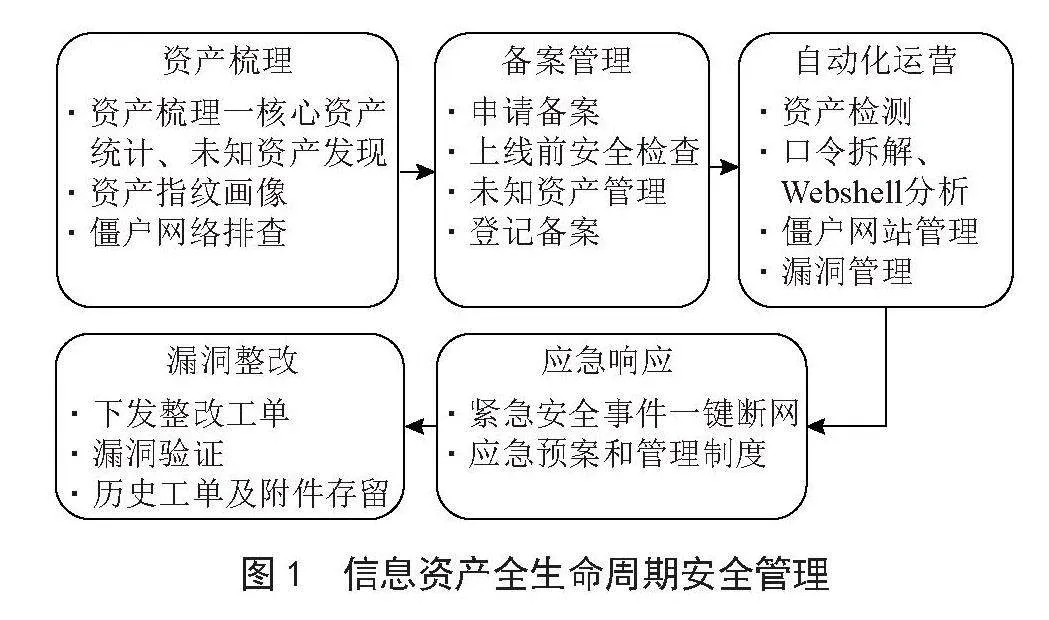

平臺具備實時內容監控、漏洞定期掃描、WebShell檢測等功能,可對信息資產進行持續的安全巡檢,包括流量被動發現,建立統一有效的防護機制,確保其能夠有效地其安全運營,如圖5所示。

3.3.1 資產檢測

資產檢測是對信息資產進行Web掃描、系統掃描和內容監控任務配置。資產檢測主要以策略名稱對資產進行展示,當增加掃描任務時,用戶可以將被檢測的資產添加到所選擇的策略里,只有資產被標記為有效時才能被檢測,掃描范圍包括數據庫漏洞、中間件漏洞、Web漏洞、操作系統漏洞等,檢測完成后,平臺將生成一份詳細的漏洞分析報告并附帶修復指導,以協助用戶進行安全加固。

3.3.2 口令猜解

弱口令可能導致信息泄露、身份盜用、非法訪問等安全問題,危害巨大。資產安全治理平臺具備口令猜解模塊,可以幫助管理員定期掃描各業務系統是否具有弱口令,及時清查排除安全隱患。口令猜解可以對資產所有的服務或數據庫進行弱口令掃描,并支持精確掃描,支持按照名稱、IP地址、URL地址、IP段搜索資產,開啟掃描任務,查看資產掃描進度可以檢測到弱口令的具體情況,包括服務、端口、用戶名和密碼等。

平臺口令猜解模塊中掃描策略是根據字典庫中所包含的弱口令組合來掃描的,平臺管理員賬戶可以在規則庫管理模塊中查看常見的口令字典庫,如MySQL組合字典、RDP組合字典、SSH組合字典、FTP組合字典等。字典庫中配備了常見的弱口令賬戶密碼,如root:123456[9],管理員也可以自定義配置弱口令字典。

口令猜解掃描只能被動發現弱口令,為了防止黑客破解,Web網站和業務系統應該采取多種措施,如設置有效的口令策略[10]、增強密碼強度、對口令進行加密、限制登錄失敗次數、設定口令有效期、限源訪問、部署數字證書等。

3.3.3 WebShell分析

WebShell是攻擊者利用系統漏洞入侵網站后存放在服務器中的一個惡意代碼文件,也被稱作網頁后門[11]。WebShell通常由PHP、ASP以及JSP等腳本語言編寫,由于腳本語言自身的靈活性,攻擊者可使用一些混淆編碼技術對其進行處理,使之很容易躲過傳統防火墻的攔截,其攻擊痕跡在日志記錄中也很難被察覺。平臺可以在服務器上安裝檢測插件,通過對流量的分析,以及WebShell傳輸特征庫比對,實現對WebShell的檢測,并將檢測結果與修復建議發送至用戶。

資產安全治理平臺WebShell分析模塊以Web資產為維度,展示所有WebShell信息。以圖形化界面展示WebShell分布、WebShell Top10系統,以及來源IP分布,查看WebShell詳情,可以看到具體的Web資產名稱、域名、WebShell名稱、描述、類型、發現時間、攻擊來源、請求鏈接、內容長度、服務端口、請求方式等,如圖6所示。

3.3.4 僵尸網站

所謂僵尸網站,是指那些長期未進行內容更新或維護的網站。這類網站大多數是為了一些特定任務而創建,任務完成后就停止更新或維護了。深入分析其形成原因,主要是網站運營者的服務意識不足以及缺乏有效的網站內容監管機制[12]。

針對僵尸網站,平臺可以自定義或者使用默認教育部審查策略,從網站訪問量、更新次數、到期時間三個方面對其進行篩選,以方便查看所有資產中長期訪問量較少,不更新,不維護的網站。用戶可以在資產安全治理平臺的流量分析模塊查看各信息系統今天、昨天、近一周、近一月的流量情況,并且可以實時刷新流量變化,用戶通過流量分析,可以有效發現異常的網站訪問以及訪問數據的異常波動,如圖7所示。

根據平臺對僵尸網站的初步排查判斷,隨后可與二級部門確認此類網站是否應該下線。通常情況下是先關停回收資源,若確認后還需繼續使用,則必須向信息中心備案。需要注意的是,在用的網站若不及時更新維護,仍有可能會再次淪為僵尸網站。因此,要徹底解決僵尸網站問題,必須完善網站監管體制,并要求網站運營者提升服務質量,確保信息及時更新。

3.3.5 漏洞管理

平臺管理模塊以漏洞維度劃分含有該漏洞的網站,在漏洞分析中,可以按照漏洞名稱、漏洞分類(系統漏洞、Web漏洞)、資產類型(Web資產、IP資產)、漏洞類型、備案狀態,以及漏洞等級來搜索,在漏洞詳情頁面可以看到此漏洞的詳細描述及該漏洞已經影響到的資產詳情,當出現重大漏洞時,可通過搜索快速定位含有該漏洞的站點,跟蹤漏洞新增和修復情況。此外,還支持漏洞對比,可查看不同資產不同時間段的漏洞對比,展示每一次檢測的漏洞個數變化及漏洞新增和修復漏洞情況,如圖8所示。

3.4 應急響應

由于信息安全管理人員緊張,日常的工作中往往對于發現的問題疲于奔命,而所發現的不合規網站、含有重大漏洞、重大安全隱患的Web系統和設備,都需要我們及時處理,為了避免出現重大安全事故,管理員急需能夠智能進行阻斷的系統,對風險點及時阻斷。

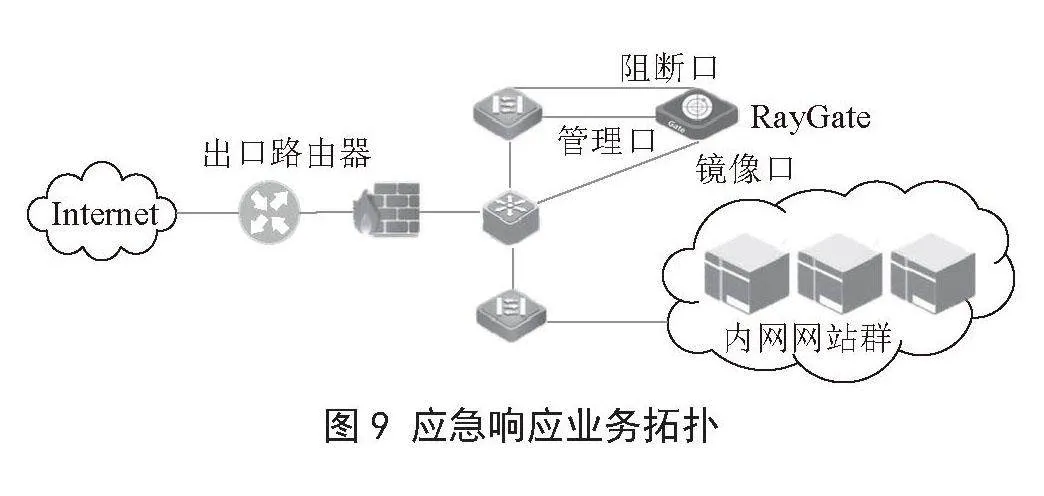

為了實現對高危網站的有效攔截,平臺具備旁路阻斷功能。通過分析網絡流量,可以阻斷訪問者對于不合規、不安全站點的訪問請求,并進行告警,提醒修復,拓撲圖如圖9所示。

旁路阻斷具備兩種技術機制,核心是監測外界對內部的鏈接,根據識別到的是否為策略中的不可訪問站點及設備,通過監測三次握手中的第一次握手,然后仿造第二次及第三次握手,從而達到使其不能建立TCP/IP鏈接的目的。第二種方式是,對于已建立的鏈接,通過雙向發送RST包的形式進行鏈接阻斷。根據TCP阻斷機制,基于TCP的阻斷有嚴格的時序限制,為了實現阻斷目的,需要在下一個確認數據包抵達之前執行TCP連接的重置操作,若在數據傳輸結束后才接收到阻斷包,則無法實現重置TCP連接的目標。

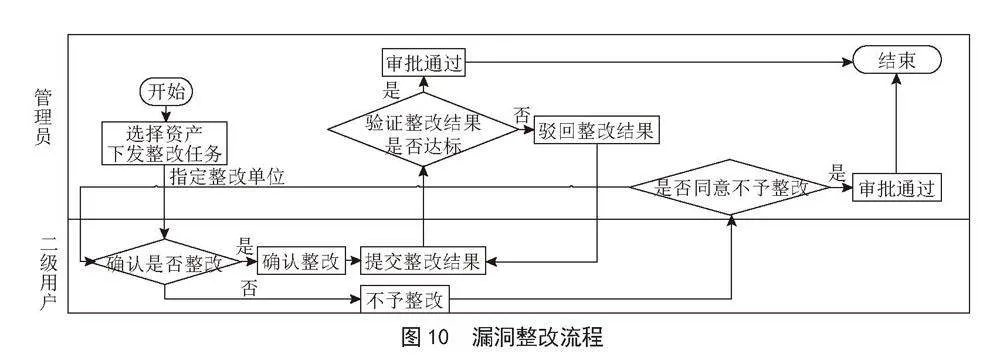

3.5 漏洞整改

自動化運營掃描發現漏洞之后,就需要對漏洞做出及時處理及時整改,資產安全治理平臺對于檢測出漏洞的風險資產支持下發整改工單,由管理員發起指定整改單位(二級用戶)進行漏洞整改,通過確認整改、驗證整改、完成整改等環節實現對于漏洞整改流程的閉環管理。歷史工單及附件作為電子檔案進行留存,可隨時檢索查閱。漏洞整改流程如圖10所示。

4 網絡安全協同防御

信息資產的安全保障需要多方位協同防御,主要包括三個方面:一是設備,即多種安全設備協同聯動保障信息資產安全。二是人員,需要網絡安全管理員和信息資產使用者協同配合處理安全事件,提升安全意識和能力。三是制度建設,建設完善的制度體系,做到安全管理“有法可依”,從而打造立體化的防御體系。

4.1 安全設備協同聯動

部署多種安全設備,如防火墻、入侵檢測系統(IDS)、入侵防御系統(IPS)、Web應用防火墻(WAF)[13]、態勢感知系統等,通過實時分析網絡數據,及時發現和處理安全威脅;部署安全信息和事件管理(SIEM)系統,實時收集和分析安全事件數據,幫助快速識別和響應安全威脅;終端上安裝防病毒軟件、反惡意軟件工具和終端檢測與響應(EDR)系統等,及時修復漏洞,保護終端設備網絡安全。通過多種設備協同聯動,共享威脅情報和事件數據,從而快速識別潛在的安全威脅,形成一個多層次、全方位的安全防護體系,有效保護信息資產網絡安全。

4.2 人員協同聯動

各二級單位要有網絡安全責任人,明確信息資產誰使用,誰負責,精確管理本單位信息資產,確保信息資產安全管理責任到人,網絡安全事件得到及時處理。要提高本單位所有職工的網絡安全意識。要加強網絡安全知識的教育,定期舉辦網絡安全講座、研討會,向單位員工介紹常見的網絡安全威3ea40e292089ea6a642505616b72d080275b79e7ddf9a4a6c4b24aeab02fd425脅、防范措施以及應急處理方法。要明確規范網絡使用行為,強調信息保密和合法使用原則[14],防止未經授權的訪問和數據泄露。另外,要加強員工對網絡攻擊的認知和應對能力,可以組織模擬網絡攻擊演練,教育員工如何辨別網絡釣魚、惡意軟件等常見攻擊手段,并培養正確的應對機制,及時報告、隔離和處理安全事件,以減小損失。

4.3 加強制度建設

網絡安全不僅僅是安全設備和技術的堆砌,更要有完善的制度體系,做到網絡安全責任劃分、系統上線前的漏洞掃描、代碼審計,上線后的威脅監控、漏洞整改、應急響應,為保證系統健康正常運行開展的信息系統等保測評[15]等均能做到“有法可依”。要制定明確的網絡安全管理流程,包括安全審批、安全備份、安全監控等環節,信息安全制度的內容也不是一成不變,要根據技術的發展和實際情況持續優化和改進網絡安全規章制度,不斷完善規章制度并對其進行定期評估,以確保網絡安全規章制度始終能夠保持適應性和有效性,從而有效預防網絡攻擊和信息泄露,保障網絡安全。

5 結 論

高校信息資產的安全防護是一個持續動態過程,也是安全響應機制的持續優化循環改進過程,部署安全設備僅僅只是開始,更重要的是后續持續監控、定期評估和及時響應,從而妥善處理各種安全問題。保障高校信息資產網絡安全這需要從各個方面入手,及時更新梳理網絡資產、制定嚴格的網絡監管機制、積極采取有效措施、打造立體化的防御體系,從而全面提升網絡安全防護能力,確保高校信息資產的安全穩定運行。

參考文獻:

[1] 張新剛,田燕,孫曉林,等.大數據環境下高校信息安全全生命周期協同防御體系研究 [J].信息技術與信息化,2020(3):78-80.

[2] 路萍,翟躍,楊晶.基于系統生命周期的高校信息資產安全管理探究 [J].網絡安全技術與應用,2021(11):94-97.

[3] 周法律.網絡安全背景下高校無形Web資產治理案例探析 [J].網絡安全技術與應用,2022(10):90-91.

[4] 馮晗,伊華偉,李曉會,等.推薦系統的隱私保護研究綜述 [J].計算機科學與探索,2023,17(8):1814-1832.

[5] 劉志勇,周武陽,朱爽,等.淺談高校網絡資產的安全管理思路 [J].教師,2023(4):9-11.

[6] 閆家意.網絡主機發現關鍵技術研究 [D].哈爾濱:哈爾濱工程大學,2019.

[7] 謝黨恩,梁瑞,常思遠,等.淺談高校Web資產的全生命周期治理方法 [J].網絡安全技術與應用,2020(9):96-98.

[8] 顏昭治.網絡資產測繪系統的實現 [J].電信工程技術與標準化,2022,35(7):19-22.

[9] 張洪飛,朱海濤,王駿.政務信息系統口令常見安全隱患及對策 [J].廣東通信技術,2022,42(3):22-26.

[10] 邱翔宇.OpenStack平臺身份管理安全研究與開發 [D].西安:西安電子科技大學,2022.

[11] 王應軍.基于流量的Webshell通信識別 [D].武漢:武漢大學,2018.

[12] 劉海寧.高校雙非網站和僵尸網站的治理和研究 [J].醫學教育管理,2019,5(S1):48-50.

[13] 陳明.網絡安全防御系統效能量化評估關鍵技術 [D].西安:西安電子科技大學,2022.

[14] 趙嫚,閆雨佳,許安.企業運營中商業秘密的保護 [J].質量與認證,2023(10):56-58.

[15] 莊君明.高校信息資產安全管理模式的構建與實踐 [J].實驗室科學,2020,23(4):237-240.

作者簡介:鄺劍飛(1995—),男,漢族,湖南郴州人,科員,碩士研究生,研究方向:人工智能、網絡空間安全;王威(1974—),男,漢族,山東青島人,教授,處長,博士,研究方向:智能信息處理。

收稿日期:2024-06-26

DOI:10.19850/j.cnki.2096-4706.2024.17.028

Research on the Security Governance of University Information Assets Based on Platformisation

KUANG Jianfei1, WANG Wei1,2

(1.Information Technology Construction Management Department, Changsha University of Science and Technology, Changsha 410114, China; 2.School of Computer and Communication Engineering, Changsha University of Science and Technology, Changsha 410114, China)

Abstract: In recent years, with the construction and development of smart campuses in colleges and universities, the information assets of universities have also increased rapidly. These information systems, which carry rich functions and important data, have not only become targets for hacker attacks, leading to frequent cybersecurity issues, but the large number of information systems with unclear property rights have also brought great difficulties to managers. Taking Changsha University of Science and Technology as an example, this paper firstly elaborates on the current status of information asset management and the various problems faced, and proposes the use of an information security governance platform to manage university information assets. This platform integrates functions such as asset sorting, asset filing, automated operation, emergency response, and vulnerability rectification. Finally, a three-dimensional defense scheme is proposed, initially achieving the governance goals of clear responsibility and authority for information assets and effective security management.

Keywords: information assets; network security; platformisation