防止密鑰濫用的任務匹配隱私保護方案

張楚雯,常 遠,史聞博,郝旭龍,董國芳+

(1.云南民族大學 電氣信息工程學院,云南 昆明 650500;2.東北大學 計算機科學與工程學院,遼寧 沈陽 110167;3.東北大學秦皇島分校 計算機與通信工程學院,河北 秦皇島 066004)

0 引 言

隨著無線通信和傳感器技術的快速發展,越來越多的用戶運用群智感知系統收集處理數據,系統中的任務匹配效率變得越發重要[1],而其中的云服務器常被認為是半可信的[2],它會執行要求的操作,但也會與惡意用戶合謀和泄露隱私。并且系統中一些惡意用戶會為了利益而對其它用戶的真實身份和數據進行惡意操作,因此系統面臨的安全問題是不能忽視的。

在傳統的公鑰加密方案中存在對多個證書進行同時管理的問題,雖然基于身份的加密解決了這一問題,但仍不能實現一對多數據共享,因此屬性加密算法(attribute-based encryption,ABE)被提出,它有效提高了匹配效率,而基于密文策略的屬性加密算法(attribute encryption based on ciphertext policy,CP-ABE)是將訪問策略作為密文,根據相應屬性生成密鑰[3],因此它較基于密鑰策略的屬性加密算法(attribute encryption based on key policy,KP-ABE)更適用于任務匹配系統[4,5]。

在用戶數量巨大的群智感知系統中,單一權威機構ABE方案并不適用[6],因為機構生成密鑰時的計算開銷會隨著用戶數量的增加而增大,若不使用計算能力非常強大的設備且用戶注冊請求很頻繁時,系統將會面臨嚴重的性能瓶頸問題。此外,在CP-ABE方案中會有多個具有相同屬性的用戶使用相同的密鑰,一些惡意用戶會非法共享其密鑰來獲利,這就很難追究密鑰濫用者的責任。

1 相關工作

由于群智感知系統的研究已經成為了熱點,而任務匹配的隱私保護一直是該系統中的一個重要問題,其主要包括兩個方面[7],首先是身份隱私保護,惡意用戶可能會根據匹配屬性和結果推測出具體身份進行惡意攻擊。其次是數據隱私保護,任務和感知數據中存在用戶的屬性和位置等隱私信息,惡意用戶會通過這些數據推斷出用戶的身份,而且任務內容也可能會被惡意利用。關于任務匹配隱私保護的研究主要有權威機構性能瓶頸,密鑰濫用和訪問策略隱藏問題。

首先,為解決權威機構的性能瓶頸問題,Liu等[8]創建了任務分配中心和數據中心,但是它使用盲身份進行通信,用戶隱私信息會有或多或少的泄露。Zhang等[9]構建了一個由多個權威機構和多個屬性授權機構基于與門的CP-ABE模型,但是該方案容量有限,不能靈活地支持訪問控制策略。Liu等[10]也是通過引入屬性授權機構進行密鑰托管解決權威機構的性能瓶頸問題。

其次,為解決密鑰濫用和用戶身份驗證問題,Guo等[11]將用戶自己的身份標識和屬性集提交給權威機構,由其根據惡意用戶私鑰計算出身份標識符對密鑰濫用者進行追蹤。Wang等[12]使用目錄管理用戶,并通過嵌入與用戶身份相關的隨機數實現可追溯性。Liu等[10]采用Boneh-Boyen短簽名算法實現非法共享其密鑰用戶的可追溯性機制。Ling等[13]采用Camenisch-Lysyanskaya(CL)簽名方案實現可追溯。Zuo等[14]和Fan等[15]結合區塊鏈驗證用戶身份及其密鑰的合法性。Yan等[16]采用多域追溯法對密鑰濫用者進行追蹤。Zhang等[17]的方案支持大范圍和多權威性。Si等[18]雖然采用了布隆過濾器完成用戶身份的快速驗證,但是沒有進行惡意用戶的追蹤。

最后,為解決訪問策略可能會泄露用戶隱私的問題,Liu等[10]對訪問策略進行了完全隱私,并提出了一種具有白盒可追溯性的多權限ABE方案。Hu[19]對訪問結構進行了部分隱藏,發送到云服務器的訪問結構只包含屬性名,不包含具體屬性值,保護了用戶隱私安全。Cao等[20]提出的方案雖然支持策略隱藏和數據動態更新,但是用的是可搜索加密,它只允許來自持有密鑰的單個用戶的查詢,不能很好應用于多用戶任務匹配。

為解決這些問題,本文結合群智感知任務匹配系統自身特點,提出了一個防止密鑰濫用的任務匹配隱私保護方案。主要工作如下:

(1)為了解決權威機構的性能瓶頸問題,對系統的各個實體采用分工操作,由于解密密鑰生成過程中使用了大量的屬性,因此引入多個屬性授權機構來進行密鑰的生成,每個屬性授權機構獨立地控制一組互不相交的屬性。權威機構只負責生成公共參數和認證用戶身份。

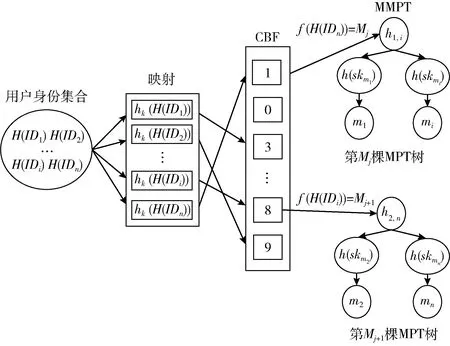

(2)為了防止用戶進行密鑰濫用,本文基于計數布隆過濾器(count Bloom filter,CBF)和多棵默克爾帕特麗夏樹(multiple Merkle Patricia trees,MMPT)構造了一個高效且安全的數據結構CBF-MMPT。其中:CBF用來對數據進行快速驗證,實現用戶身份驗證的高效性;MMPT用來存儲相應的用戶私鑰及確保其安全性。引入一個用于存儲該數據結構的誠實代理,將云服務器中的數據與之進行對比實現用戶身份和私鑰的驗證。

(3)運用完全隱藏訪問策略實現用戶的隱私保護。通過理論安全和實驗性能分析驗證了本文方案的安全有效性,該方案能夠防止匹配系統中的密鑰濫用問題并實現隱私保護。

2 問題描述與預備知識

本章介紹了系統模型、威脅模型和方案的設計目標,并對相關預備知識進行了說明。

2.1 系統模型

本文考慮群智感知系統中任務匹配隱私保護場景,設計的系統模型如圖1所示。

該系統由任務發布者(data owner,DO)、感知用戶(data user,DU)、權威機構(trusted-authority,CA)、云服務平臺(cloud server platform,CSP)、多個屬性密鑰授權機構(attribute-key authorities,AAs)和誠實代理(honest agent,HA)6個實體組成:①DO根據自身需求制定感知任務,將任務內容進行加密后上傳至云服務器,用于獲取滿足需求的感知數據。與CSP和HA相比,DO的計算和存儲能力較低。②DU是滿足訪問策略的用戶,它收集感知數據并返回給任務發布者,是不可信的。③CA是可信機構,它只用于公共參數的生成和用戶的注冊,不涉及任何密鑰生成。④CSP是半可信的,它具有強大的計算和存儲能力,負責執行感知任務的匹配,包括存儲任務信息和確定感知用戶權限,但它也會為了利益而存在共謀攻擊、泄露隱私等情況。⑤AAs承擔用戶屬性密鑰分發工作,減少了CA的工作量,提高整個系統的效率。⑥HA是可信實體,具有一定的計算和存儲能力,用于存儲、查找、添加和刪除用戶身份和私鑰,并進行匹配前的驗證操作。

該系統模型為防止密鑰濫用的任務匹配隱私保護方案模型,方案的具體過程可描述如下:

初始化階段:CA對參與用戶進行身份認證,頒發屬性集,由AAs為用戶生成加密和解密的密鑰,并將用戶數據發送給HA,HA先使用CBF進行用戶身份的存儲,再指定到相應的默克爾帕特麗夏樹(Merkle Patricia trees,MPT),將該用戶對應的私鑰存入到指定MPT中。

數據加密上傳階段:DO先用自己隨機生成的對稱密鑰加密任務,再加密該對稱密鑰,并對訪問策略進行完全隱藏。最后將計算出的密文和訪問策略上傳到CSP,CSP進行密文的存儲。

用戶匹配驗證階段:DU向CSP發送任務請求,CSP將接收到的DU的身份和私鑰發送給HA,HA進行合法有效性驗證,若驗證成功,則返回響應,此時認為該DU為誠實可信的。

密文解密階段:CSP先驗證DU的屬性是否滿足訪問策略,若滿足,則將任務密文發送給該DU,DU解密得到對稱密鑰,再用對稱密鑰解密得到任務內容。

2.2 威脅模型

本文考慮3種類型的攻擊:

虛假身份攻擊:不可信的DU可能會自己構造一個虛假身份試圖參與到任務匹配的解密操作,它可能是被撤銷了身份的用戶,但是自己仍然擁有屬性集和私鑰,以此來解密任務密文,然后返回一個低質量的感知數據來獲利,使得匹配效率低下。當DU偽造多個虛假身份時可以發動女巫攻擊。

密鑰濫用攻擊:不可信的DU會將自己的私鑰分享出去獲取更多利益,而那些未經授權和認證的用戶得到該私鑰后可能會推測出該DU的屬性隱私,或者是已經經過認證的用戶可以解密出更多的密文。

共謀攻擊:半可信的CSP與不可信的DU進行共謀,對于未經驗證但擁有屬性集和私鑰的非法用戶DU,CSP直接將任務密文發送給他實現共謀攻擊來獲得相應的利益。

2.3 設計目標

本文方案基于上述系統模型,設計實現以下安全目標:

用戶身份隱私保護:在該系統中,用戶需要上傳包括其屬性的訪問策略和解密私鑰,但由于存在惡意用戶,需避免其根據訪問策略和結果推測出用戶的真實身份來進行惡意操作。

數據隱私保護:在任務匹配過程中,所有數據都是加密后再進行計算處理的,這是為了防止系統中的惡意用戶和CSP推測出真實數據內容進行惡意處理。

操作效率:整個系統中的參與用戶數量巨大,在添加、查找、修改和刪除的數據處理操作中需要保證操作效率,避免操作遲緩而導致整個任務匹配系統效率低下。

計算開銷小,低延遲:由于群智感知系統中的用戶和交易數量非常龐大,只有減小實體的計算開銷和通信開銷,使得整個系統的計算時間和通信時間較短,才能實現群智感知系統中任務匹配在現實應用中的有效性和高效性。

2.4 預備知識

本小節對雙線性映射、離散對數問題、計算Diffie-Hellman密鑰交換算法問題、布隆過濾器和默克爾帕特麗夏樹進行了介紹。

2.4.1 雙線性映射[21]

2.4.2 離散對數(discrete logrithm,DL)問題[22]

設G為生成元g的素數p階的循環群,對于給定的h∈G, 計算a∈p值是很困難的,使得h=ga。

2.4.3 計算Diffie-Hellman密鑰交換算法(computational Diffie-Hellman,CDH)問題[23]

令G為一素數階p的循環群,對a隨機選取一個生成元g和隨機數a,b∈p, 給定 (g,ga,gb)∈G, 很難計算gab。

2.4.4 布隆過濾器(Bloom filter,BF)[24]

布隆過濾器提供了一種元素的快速篩選算法,它不需要存儲元素本身,并且可以表示全部集合。相比于其它數據結構,布隆過濾器在空間和時間方面都有很大的優勢。BF的具體實現方法如下:首先,選擇k個相互獨立的哈希函數并建立一個m位數組,每個哈希函數的范圍都是 {1,2,…m}, 對于n個元素的集合S={s1,s2,…sn}, 將每個元素si∈S輸入到這些哈希函數中,其中i∈[1,k],將哈希值與位數組進行映射,把相應的位置h1(si),h2(si),…hk{si} 都置為1,其它位置則設置為0。

MPT樹結合了字典樹和默克爾樹的優點,在根節點保存整棵樹的哈希校驗和,而校驗和的生成則是采用了和默克爾樹生成一致的方式,又采用了壓縮整體的樹高,降低操作的復雜度的優化方法,提供了一個自校驗防篡改的數據結構,用來存儲鍵值對關系。本文主要用此結構來存儲用戶私鑰和屬性,以此來與感知用戶提交的私鑰進行比較驗證其身份和私鑰是否合法有效。

3 本文方案

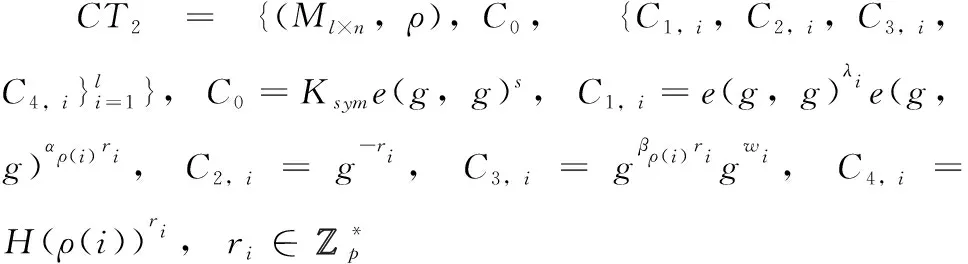

本章首先介紹了CBF-MMPT數據結構的構成,并以此為基礎提出了防止密鑰濫用的任務匹配隱私保護方案。本文方案所用的符號定義見表1。

表1 本文方案中的符號定義

3.1 數據結構

為了在任務匹配時避免密鑰濫用情況發生,需要讓感知用戶在進行身份ID和私鑰skID,m對應關系的查找驗證時快速準確,而且由于用戶的身份和私鑰需要實時添加和刪除,還需要考慮動態操作的效率和用戶數據隱私問題。因此本文提出了一個新型數據結構作為驗證標準,以防止密鑰濫用問題發生。

3.1.1 數據結構描述

首先,為了驗證用戶身份的合法有效性,本文使用了布隆過濾器BF判斷用戶ID是否在集合中。BF是一種空間效率高的概率型數據結構,它專門用來檢測集合中是否存在特定的元素。但由于哈希沖突使BF不能夠準確判斷一個元素不在集合內,并且隨著存入的元素數量增加,誤算率隨之增加,因此引入最小完美哈希函數,它是完全不會沖突的哈希函數。又由于BF不能進行元素的刪除,而計數布隆過濾器(CBF)可以,它通過增加計數器,給對應的k(k為哈希函數個數)個計數器的值進行加1和減1來實現元素的添加和刪除。又因為CBF只是對用戶的ID進行了驗證,并沒有存儲其對應的私鑰,因此還需要一個數據存儲結構來存儲私鑰。本文使用了多棵MPT樹來存儲屬性m和私鑰skID,m, 因為該數的整體的樹高較默克爾樹低,操作的復雜度較小。最后,將驗證用戶身份ID的CBF和存儲私鑰的MPT用連接函數連接起來以實現ID和私鑰skID,m的關系驗證。

圖2 CBF-MMPT數據結構

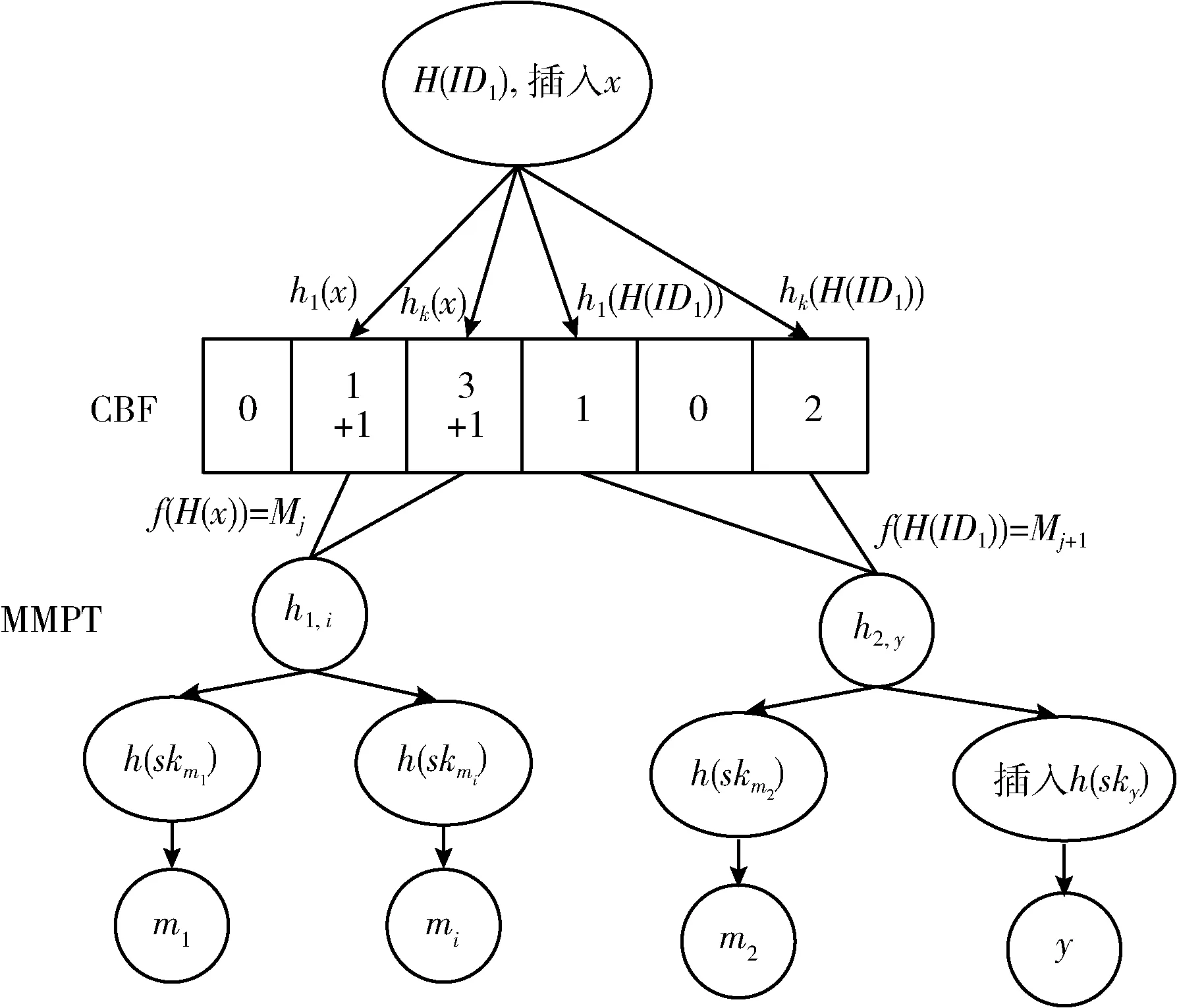

3.1.2 動態操作

本文設計的數據結構除了支持用戶密鑰驗證外,還應包括用戶身份/屬性添加和注銷動態操作,以此適應任務匹配系統時的實時更新狀態。

身份/屬性添加:該情況是指新用戶參與到任務匹配系統中來,其身份ID和私鑰skID,m需要添加到CBF-MMPT中。假設系統需要添加新用戶x和用戶ID1的新私鑰sky: 對于新用戶x, 首先用k個哈希函數將其映射到CBF相應的位置中,并在這些位置加1,再通過構造的函數f(H(x))=Mj將x連接到存放私鑰的第j棵MPT樹上;對于新私鑰sky, 則通過CBF和f(H(ID1))=Mj+1直接插入第j+1棵MPT中。具體插入結構如圖3所示。

中國的磷肥工業“大器晚成”,從過:磷酸鈣、鈣鎂磷肥、硝酸磷肥、磷酸銨到現在的磷復肥,整整摸索了半個世紀之久。在1953年開始的第一個國民經濟“五年計劃”中,國家確定了磷肥工業實行酸法、熱法并舉的方針,重點安排在南京和太原分別建設兩個年產40萬噸和20萬噸的普鈣廠。1958年,南京磷肥廠率先建成投產,宣告了我國磷肥工業的誕生。5年后,利用大煉鋼鐵時代留下的高爐,我國科學家在江西撫州市東鄉磷肥廠成功研制出可以直接使用16%P2O5低品位磷礦作原料的鈣鎂磷肥。

圖3 CBF-MMPT數據插入結構

身份/屬性撤銷:對于惡意用戶需要對其進行撤銷操作(具體情況本文不討論),其身份ID和私鑰skID,m需要從CBF-MMPT中刪除。假設系統需要撤銷惡意用戶x和用戶ID1的私鑰sky: 對于惡意用戶x, 首先用k個哈希函數將其映射到CBF相應的位置中,并在這些位置減1;對于私鑰sky, 則通過CBF和f(H(ID1))=Mj+1找到存放的第j+1棵MPT,再進行刪除操作。具體撤銷結構如圖4所示。

圖4 CBF-MMPT數據刪除結構

3.2 協議設計

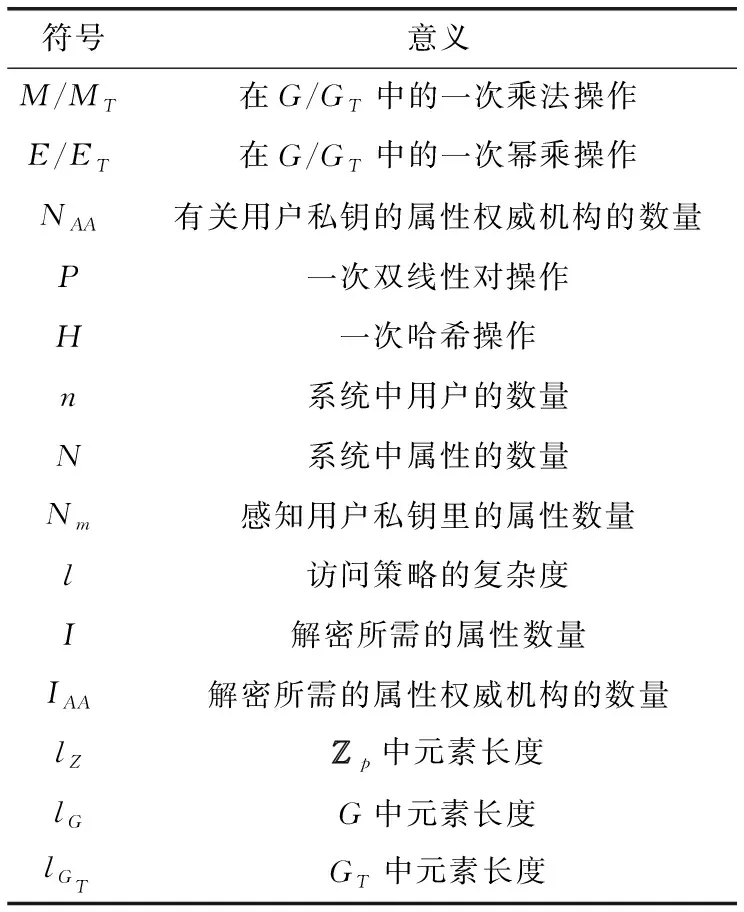

群智感知系統中防止密鑰濫用的任務匹配隱私保護方案的協議由初始化、數據加密上傳、用戶匹配驗證和密文解密4個階段構成,具體可由SystemSetup、AASetup、USKeyGen、Encrypt、CReencrypt和Decrypt這6個算法來描述。

首先介紹每個算法的具體實現:

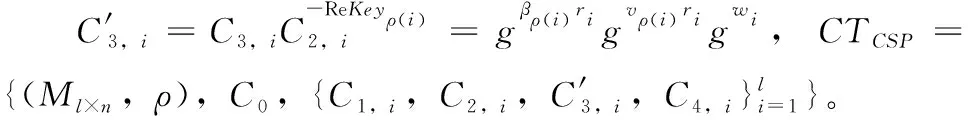

協議具體過程如下:

初始化階段:首先CA運行SystemSetup算法進行系統初始化,得到公共參數GP, 然后對DU,DO進行身份認證,并頒發唯一身份標識符ID和屬性集SID, 將GP,ID和SID發送給AAs。AAs根據GP,ID和SID執行AASetup和USKeyGen生成解密密鑰skID,m發送給DU。接著AAj將該DU的H(ID),H(skID,m) 和H(m) 存儲在HA的CBF-MMPT數據結構中用于后續驗證。

數據加密上傳階段:具體分為3部分:

對稱密鑰:選擇一個隨機元素R∈GT(密鑰種子)計算s=H1(R,MSG) 和對稱密鑰Ksym=H2(R)。

加密:DO運行Encrypt算法對MSG進行加密和上傳,將所得密文CT和完全隱藏的訪問策略 (Ml×n,ρ) 發送給CSP,將H(CT) 上傳到區塊鏈上,防止惡意用戶篡改數據,保證密文的完整性(本文不具體討論)。

用戶匹配驗證階段:假設具有一組屬性SID的DUID想要解密密文CT, 首先發送H(ID) 和H(skID,m) 給CSP,CSP將H(ID) 和H(skID,m) 發送給HA,HA根據數據結構驗證該用戶身份是否合法,并且檢驗其私鑰是否對應于該身份標識符,若驗證不通過,則拒絕該請求,若通過,HA則生成重加密密鑰ReKeym給CSP,CSP運行CReencrypt算法計算出新密文CTCSP, 然后查看其屬性集SID是否與訪問控制匹配,若SID|≠(Ml×n,ρ), 則該算法輸出⊥。否則,CSP將CT′={CT1,CTCSP} 發送給該DU。

4 安全分析

本章利用博弈假設的方法,證明所提方案滿足匹配的正確性和可靠性,用戶身份和數據的隱私性。

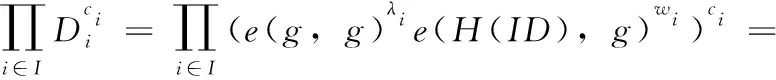

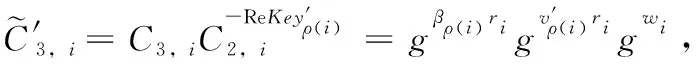

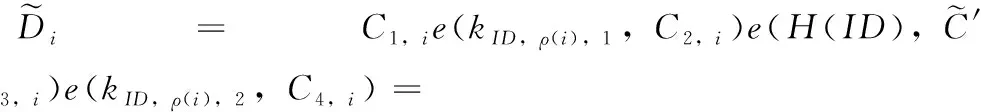

定理1 匹配正確性。CSP通過HA驗證后進行重加密,DU進行解密操作能夠得到正確任務MSG。

Di=C1,ie(kID,ρ(i),1,C2,i)e(H(ID),C′3,i)e(kID,ρ(i),2,C4,i)=

e(g,g)λie(g,g)αρ(i)ri·

e(gαρ(i)H(ID)βρ(i)+vρ(i)H(ρ(i))tρ(i),g-ri)·

e(H(ID),gβρ(i)rigvρ(i)rigwi)e(gtρ(i),H(ρ(i))ri)=

e(g,g)λie(H(ID),g)wi

可得

定理2 驗證可靠性。CSP只有真正通過訪問HA進行用戶身份和私鑰驗證才能得到真實重加密密鑰ReKeym, 否則驗證不通過不能進行后續解密操作。

因此不能計算MSG,上述假設不成立,敵手使用ReKey′m作為重加密密鑰使DU不能得到正確Ksym, 因此不能解密出任務內容,抵御了共謀攻擊。

定理3 身份隱私保護。CSP不能從所得數據中推測用戶的真實身份。在數據上傳階段,CSP不能從加密密文中獲取DO真實身份;在匹配驗證階段,CSP不能根據DU發送的數據獲取其真實ID。

定理4 數據隱私保護。DU和CSP 不能從獲得的數據中得出密文的原始數據。在數據上傳階段,CSP 不能從獲取數據中得知真實任務MSG;在匹配驗證階段,CSP不能根據重加密密鑰ReKeym從密文CT′中獲得MSG,DU也不能直接從密文CT′中獲得MSG。

5 性能評估

本章主要從理論和實驗分析方案的計算開銷和通信開銷。表2總結了性能分析中使用的符號。

表2 性能分析中使用的符號定義

5.1 理論分析

對本方案所需的計算和通信開銷進行理論分析。

5.1.1 計算開銷

本方案的計算開銷分析主要是對解密密鑰生成、用戶驗證、加密和解密4個階段,并與方案[10]、方案[16]、方案[17]進行比較。首先在解密密鑰生成階段,本方案中的AAs需要根據屬性對DU生成解密私鑰skID,m, 其中包括兩部分kID,m,1=gαH(m)H(ID)βH(m)+vmH(m)tm和kID,m,2=gtm, 其計算量為Nm(2E+2H)。 然后在數據上傳階段,DO對任務進行加密計算出密文CT, 所需計算量為lH+(2l+1)ET+4lE+(l+1)MT+lM, 在進行用戶驗證時,HA中的計算開銷為:CBF用于驗證用戶身份,查找驗證時間復雜度為O(1); MMPT用來存儲私鑰skID,m, 其檢索復雜度為O(logn), CSP接收到HA的ReKeym對CT進行了重加密生成新密文CT′, 計算開銷為lE+lM, 最后DU使用解密密鑰解密得到密文MSG的計算量為3IP+IET+4IMT+H。 本文方案與Liu等[10]提出的一種具有白盒可追溯性的多權限ABE方案,Yan等[16]采用的多域追溯方法和Zhang等[17]提出的支持大范圍和多權威的追蹤方案進行對比,具體計算開銷結果見表3。

表3 計算開銷對比

5.1.2 通信開銷

本方案的通信開銷分析主要是對公共參數長度、解密密鑰長度和密文長度,具體對比見表4。本方案的公共參數長度與方案[10]和方案[17]相同,比方案[16]少一個元素。相比與其它方案,本方案的解密密鑰長度也要小得多,通信開銷較小。

表4 通信開銷對比

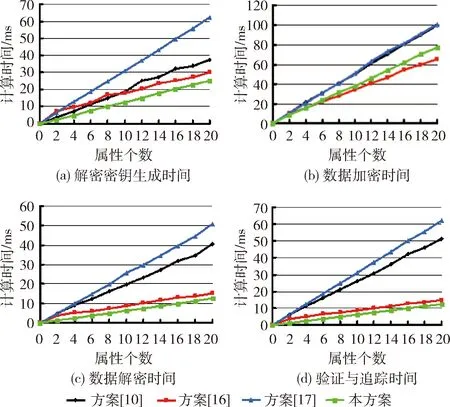

5.2 實驗分析

在實驗中,對本文提出的防止密鑰濫用的任務匹配隱私方案從解密密鑰生成、任務加密和解密的時間開銷進行性能評估,又由于現有方案都是對密鑰濫用的惡意用戶進行追蹤而本方案對密鑰濫用情況進行了避免,因此將本文的用戶驗證與其它方案的追蹤時間進行對比。實驗在配置為Intel Corei5-10200H CPU和16 GB RAM的筆記本電腦上的Ubuntu 16.04系統上運行,采用C語言進行編譯,算法是基于雙線性配對的密碼(PBC)庫(版本號為0.5.14)和GNU多精度算法(GMP)。具體時間比較如圖5所示。在實驗中觀察屬性個數從2增加到20的時間開銷,并且由圖5可以看出各個步驟的時間均隨屬性個數線性增加,具體步驟如下:①密鑰生成階段時間開銷:首先由AAs生成用戶解密密鑰,主要開銷源于冪乘和哈希計算。圖5(a)看出相比于方案[10]、方案[17]中的AAs和方案[16]中的CA計算時間都要小;②數據加密階段時間開銷:圖5(b)看出相比于方案[10]和方案[17]都要小,雖然在加密階段比方案[16]的時間開銷大,但是方案[16]采用了短簽名和環簽名技術對惡意用戶進行追蹤,在生成解密密鑰和追蹤用戶階段的開銷都比本方案大,因此本方案進行數據解密時的時間開銷是可以接受的;③數據解密階段時間開銷:圖5(c)看出相比于方案[10]、方案[16]和方案[17]都要小;④由于現有方案都只是對密鑰濫用進行了惡意用戶的追蹤,而本文設計的方案是避免了密鑰濫用情況發生,因此將本方案中的用戶驗證時間和其它方案的追蹤時間進行對比,從圖5(d)可以看出驗證時間比方案[10]、方案[16]和方案[17]都要小,因此本文設計的方案是合理有效的。

圖5 時間開銷

6 結束語

本文提出了一個防止密鑰濫用的任務匹配隱私保護方案。為了解決任務匹配中存在的中心機構性能瓶頸和密鑰濫用的問題,首先引入了AAs為用戶生成解密密鑰,分擔了CA的工作量,解決了CA性能瓶頸問題;其次構造了CBF-MMPT數據結構來進行用戶身份和私鑰的快速高效驗證,避免密鑰濫用發生。實驗結果表明,該方案是有效的,且具有更低的時間開銷。但目前并未考慮感知用戶傳輸虛假信息的情況,如何高效且安全地解決虛假信息攻擊并對惡意用戶進行撤銷將是下一步的研究方向。