論數據出境評估、合同與認證規則的體系化

趙精武

關鍵詞:數據出境;安全評估;標準合同;安全風險管理;風險水平

一、問題的提出

一些國家在先后確定了數據安全或數據出境的國內法之后,①數據如何安全且自由流動這一根本性問題并沒有得到解決,反而在全球數據跨境傳輸制度碎片化的趨勢下,②出現企業“二選一”或“多選一”的境地。因為對于跨國企業而言,極有可能需要面對兩種或者多種不同的數據出境監管要求,而這些監管要求彼此之間卻相互沖突,究竟如何完成數據出境業務合規成為難題。客觀來說,意欲達成全球范圍的安全制度共識絕非易事。囿于不同的法律文化、制度背景、社會經濟等諸多外部因素的影響,單一的數據出境安全立法顯然不可能在滿足國家安全的前提下,還能有效銜接全球數據跨境傳輸制度內容。①進一步而言,“一事一議”“一事一審”的傳統監管模式依然無法適應商業實踐有關數據出境的制度需求,而數據安全或國家安全的實現方式也不只有一種模式,故而數據出境安全立法的發展趨勢顯然應當是設置多樣化的數據出境渠道,結合數據類型、數據規模、安全需求等要素,提供一般化和行業特殊性的數據出境制度方案。事實上,我國近期公布的《數據出境安全評估辦法》(下文簡稱《評估辦法》)和《個人信息出境標準合同規定》(征求意見稿)(下文簡稱《標準合同規定》)本身就是按照拓寬數據出境制度渠道之理念所制定的重要法律規范。倘若將所有數據出境活動一并納入行政監管和審查范圍內,暫且不說國內企業數據出境的“雙向合規”難度,僅就監管機構而言,便難以應付海量的數據出境審查申請,無法實現數據出境立法目標所追求的兼顧數據安全和數據利用。

不過,上述兩個數據出境相關立法文件并不等同于我國數據出境制度立法工作的完成,這僅僅是個“開頭”。數據出境制度渠道的多樣化既需要在立法層面提供差異化、可選擇、相互替代的數據出境制度,還需要在不同數據出境制度之間實現內容銜接。《評估辦法》雖在第7條規定了強制適用的情形,但在這些情形之外的“可選擇”模式下,“安全評估”和“標準化合同”之間的邏輯關系究竟應當如何理解尚未得到正面回復。如果企業普遍認為“安全評估”因為有監管機構背書而更具合規穩定性,那么“個人信息出境標準合同”似乎極有可能成為制度擺設,數據出境制度的實施效果則又成為安全評估單一模式。另外,數據出境安全評估制度與網絡安全審查制度之間的制度關系同樣顯得模糊,如果數據處理者在完成網絡安全審查之后再行安全評估似乎有些冗余,且與兩種制度的功能定位不相符合。《網絡數據安全管理條例》(征求意見稿)自2021年11月向社會公開征求意見,其中第35條所提及的“國家網信部門認定專業機構進行的個人信息保護認證”這一規定使得我國數據出境安全制度更加模糊,認證的安全效果與合同的安全效果究竟是否能夠真正做到“制度效果等同”仍存有疑義。綜上而言,我國當下數據出境安全立法的重要工作除了細化具有可操作性的數據出境制度內容之外,還包括重新厘清各項數據出境制度渠道之間的邏輯關系以及我國數據出境安全制度的核心理念。②

二、數據出境安全制度架構的體系困局及其成因

(一)“評估、合同、認證和其他”數據出境安全制度的依據如何?

在通說中,我國數據出境安全制度包括數據出境安全評估、數據出境標準化合同、專業安全認證以及其他法律專門規定的特殊機制,《評估辦法》也是按照此種思路予以展開。在論及該制度體系的法律依據時,學界以及實務界似乎默契地認定是《中華人民共和國個人信息保護法》(以下簡稱《個人信息保護法》)第38條規定了“通過國家網信部門組織的安全評估”“經專業機構進行個人信息保護認證”“標準合同”“其他條件”等數據出境具體制度。但問題在于,《個人信息保護法》第1條直接說明了調整對象僅限于“個人信息”,并不包括公共數據、商業數據等其他類型數據。這顯然與《評估辦法》第4條所規定的“強制性審查范圍”不相符合,除了海量個人信息之外,還包括“重要數據”和“國家網信部門規定的其他情形”。從《評估辦法》的立法目的來看,數據出境安全評估機制是為了“促進數據跨境安全、自由流動”,那么其上位法依據是否能夠從《中華人民共和國數據安全法》(以下簡稱《數據安全法》)或《中華人民共和國網絡安全法》(以下簡稱《網絡安全法》)處獲得?

《數據安全法》第22條和第24條分別提及“集中統一、高效權威的數據安全風險評估機制”和“數據安全審查制度”,這似乎可以作為我國數據出境安全制度的直接依據。但所謂的“安全評估”和“安全審查”之間的制度關系并沒有顯得那么涇渭分明,也沒有直接回應數據出境問題。誠然,《數據安全法》第11條和第31條確實提及了“數據出境”和“數據跨境”,可這并不能充分解釋“評估、合同、認證和其他”的數據出境安全制度架構的法律依據正是來源于此。一方面,第11條僅是以政策性條款說明國家積極采取措施促進數據跨境安全、自由流動,至于具體方式卻未曾言明;另一方面,第31條規定的是“重要數據”如何出境,關鍵信息基礎設施運營者向境外傳輸重要數據應當適用《網絡安全法》的規定,而其他數據處理者向境外傳輸數據則適用“國家網信部門會同國務院有關部門制定的專門規定”。縱覽全篇,《數據安全法》確實沒有提供足夠清晰的數據出境安全管理制度渠道,更多的是以原則性或方向性條款表述授權國家機關制定具體規則。授權立法模式僅僅說明了國家機關有權制定數據出境安全管理辦法,但并不等同于說明了國家機關為何選擇“評估、合同、認證和其他”這一具體數據出境立法架構。①

在《網絡安全法》全文中,有關數據出境安全或數據跨境傳輸的條款僅有第37條和第66條,但從條款內容來看,這兩條依然無法充分解釋“評估、合同、認證和其他”立法架構的依據。②第37條規定的是關鍵信息基礎設施運營者向境外提供個人信息和重要數據需要進行安全評估,但數據出境標準合同、國家認證和其他方式并沒有直接提及。即便可以通過該條的兜底性表述“法律、行政法規另有規定的,依照其規定”對各種類型的數據出境制度方案予以囊括,但這種法律解釋方式的前提是法律和行政法規確實作出了專門規定,然而“合同、認證和其他”這些數據出境規則尚未有行政法規提及。而第66條僅是強調了關鍵信息基礎設施運營者違反第37條規定的法律后果,并沒有對數據出境安全制度作出明確解釋。更為重要的是,第37條和第66條的適用前提始終是“關鍵信息基礎設施運營者”,至于其他類型的數據處理者需要履行法定義務只是以“依照其規定”的方式模糊處理。

(二)安全評估與標準合同制度的內容重疊?

前述對制度架構依據的質疑關注的是數據出境安全制度的外在邏輯,即立法者設計“評估、合同、認證和其他”這一架構模式所依據的上位法規定究竟是什么?《個人信息保護法》第38條是以“擇其一即可”的方式規定了這四項制度之間的適用關系。并且,結合《評估辦法》第4條所規定的“應當進行數據出境安全評估”法定情形,這四項制度之間的適用關系可以總結為——一般情形下,四項制度可以由數據處理者自行選擇;涉及一定數量的個人信息,則必須進行數據出境安全評估。至于個人信息之外的其他類型數據,按照“法無規定即自由”之邏輯,除重要數據之外的其他商業數據則可以按照標準合同、認證機制或其他方式進行自由跨境傳輸,而重要數據僅能通過數據安全評估的方式出境。但是,從《評估辦法》的內容來看,在絕大多數情況下,企業與境外機構進行商業層面的數據流動規模龐大,很容易就滿足《評估辦法》第4條中的“自上年1月1日起累計向境外提供10萬人個人信息”之情形,因此個人信息出境標準合同、出境安全認證的適用場合少之又少。更重要的是,“評估、合同、認證和其他”四項制度的功能定位理應按照不同的安全技術思路實現“數據安全”之效果,但從制度內容來看,彼此之間卻存在審查內容、評估范圍重復的現實問題。這里以數據出境安全評估與個人信息出境標準合同兩項制度為例:

第一,兩類制度均要求數據處理者在數據出境之前進行“安全評估”。《評估辦法》第5條與《標準合同規定》第5條具有明顯的相似性,前者要求個人信息處理者開展個人信息保護影響評估,評估事項包括個人信息處理目的、范圍、方式、數量、敏感程度等;而后者同樣規定了數據處理者應當進行數據出境風險自評估,評估事項同樣包括數據處理目的、范圍、方式、種類等。這些“重復性規定”并非立法技術失誤,而是為了保障數據出境安全評估和標準合同兩項制度均能達到同等水平的數據安全保護效果。但從條款內容來看,這種立法設計反而使得數據出境安全評估與標準合同之間的區分程度不再那么明顯。此外,《評估辦法》第5條規定的是風險自評估,《標準合同規定》第5條規定的是個人信息保護影響評估,兩者是不同的制度,卻存在相同的重點評估內容,這無疑使得個人信息保護影響評估制度淪為風險自評估制度在個人信息保護領域的“特殊形式”,影響到我國數據安全法律制度的體系化程度。

第二,兩項制度均要求數據處理者在進行審查或評估之后向網信部門備案或申報。《評估辦法》第4條和第6條要求數據處理者在向所在地省級網信部門申報時提供申報書、①數據出境風險自評估報告、數據處理者與境外接收方擬訂立的法律文件、安全評估需要的其他材料;而《標準合同規定》第7條規定個人信息處理者需要向所在地省級網信部門備案標準合同和個人信息保護影響評估。申報與備案的法律效力截然不同,但從這些條款內容來看,兩者之間的差異性似乎并沒有那么顯著,唯一的差別也僅僅在于是否對申報(備案)內容進行實質性審查。這種差別產生的根源并不是審查與備案自身的功能定位,而是數據出境安全評估成為個人信息標準合同的“兜底性”制度。在個人信息出境規模較大時,數據處理者需要從標準合同制度轉變為安全評估制度,但申報(備案)的內容并沒有發生實質變化,僅僅只是多了一份需要說明數據出境情況的申報書而已。

第三,兩項制度均要求數據處理者應當在法律文件中明確約定數據安全保護的相關事項。《評估辦法》第9條規定了數據處理者與境外接收方訂立的法律文件應當明確約定的“數據安全保護責任義務”,①其約定的具體事項與《標準合同規定》第6條規定的合同主要內容雖然在條款表述方式有所差異,但實際內容卻是高度一致。法律文件或標準合同的條款內容需要囊括與數據出境安全相關的基本事項,即合同雙方基本信息、數據處理基本情況、安全技術措施、違約和救濟措施。

(三)數據出境安全制度體系困局的成因

審視前述數據出境安全制度的體系困局,多表現為評估事項、審核流程等內容的交叉重疊,其背后的成因具有多樣性,不能簡單用“條款內容缺乏條理性和體系性”一言以蔽之。數據出境安全問題并非是一個新興問題。事實上,司法協助領域早已存在數據跨境監管問題,②只不過由于涉及的數據類型較為特殊,需要依據條約、協定或平等互惠原則等“合意”式的制度路徑進行跨境傳輸執法數據。③而在重要數據、個人信息以及商業數據出境場景下,數據處理者與境外接收方達成“合意”顯然并不能解決安全信任問題,還需要獨立于雙方的公信機制予以背書,確認雙方的數據傳輸活動具有安全性和合法性。然而,只是有公信機制依然不足以形成體系清晰的數據出境制度,還需要完成內部制度邏輯和外部概念內涵的有效銜接。具體而言,我國數據出境安全制度體系困局的成因主要表現為以下幾個方面:

第一,我國數據出境安全制度體系的安全保障邏輯具有單一性,缺乏能夠統合“評估、合同、認證和其他”的理論基礎。④《評估辦法》和《標準合同規定》的條款內容均沿用了相同的數據安全保障義務內容,但忽視了兩種制度的內在邏輯的差異性。數據出境安全評估的法理邏輯是以數據出境可能對國家安全和社會公共利益造成損害為前提,故而其評估內容和評估事項應當顯著嚴于一般數據或少量個人信息出境的監管要求;而個人信息出境標準合同的法理邏輯是以用戶個人信息出境過程的安全可控以及事后補救措施的有效性為出發點,故而合同條款內容應當以合同義務履行方式和違約責任承擔方式為主要內容。更重要的是,安全評估和標準合同遵從的是兩套截然不同的思路,前者是設置法定義務保障數據安全,后者則是以合同意定法律責任,預防違約風險并提供具體救濟方式。至于經專業機構進行認證和其他數據出境條件亦是如此。認證的法理邏輯更側重于以技術指標來識別和治理數據出境可能存在的內部管理漏洞和技術安全漏洞。其他數據出境條件則是針對特殊類型數據采用專門的數據出境安全審查流程。這些制度的法理邏輯關系到數據出境安全制度的體系化進程,如果忽視這些法理邏輯對四項制度在功能和內容層面的影響,進而形成彼此之間沒有實質區別的制度架構,那么分設四種數據出境路徑顯然“多此一舉”。

第二,安全評估本身就是一個相當寬泛的概念,評估的內容可以涵蓋合同、技術、國際合作等要素,故而數據出境安全評估不可避免地會與標準合同、認證和其他制度發生內容重疊。但這種客觀情況并不等于體系困局的無法解決,問題的關鍵在于“評估、合同、認證和其他”四項制度之間的適用順序應當如何設置,以及如何在條款表述形式上將安全評估與其他數據出境安全制度予以區分。進一步而言,在現行數據安全立法框架下,安全評估具有廣義和狹義兩層含義,狹義的安全評估指向的是具體評估流程,如風險自評估、個人信息保護影響評估、數據出境安全評估等;廣義的安全評估則泛指以數據安全或網絡安全為核心原則的風險評估流程,對合同條款內容的標準化、技術措施的安全認證等措施也是屬于廣義安全評估的應有之義。因此,“評估”與其他三類制度的區分需要將安全評估的具體流程和評估事項予以分隔。

第三,我國數據出境安全制度為商業實踐預留了國際數據業務合作空間,但這種預留方式未能與我國數據安全法律制度有效銜接。在全球數據跨境流動制度碎片化的背景下,我國也在積極推動全球共識層面的數據跨境傳輸,標準合同、認證等機制,既使企業具備了同時滿足中歐數據安全立法要求的可能性,也成為我國反制歐盟GDPR布魯塞爾效應的制度工具。但是這種制度考量忽視了數據出境安全制度之間的兼容性,歐盟GDPR同樣規定了標準合同、第三方認證以及具有約束力的公司規則等其他制度,但其整體的數據出境安全制度是雙層架構:首先,事前對外國法數據安全保障能力進行評估,來評估境外接收方所在國家或地區是否能夠提供“充分性保護”;倘若不屬于“充分性保護”的國家或地區,企業也可以選擇標準合同、第三方認證等可替代方案。“充分性保護”的評估對象是國家或地區的立法和執法環境,并不涉及企業之間數據傳輸的法律文件內容審查,故而也就不存在數據出境安全制度之間的內容重疊。①

三、數據出境安全制度的體系邏輯:安全風險識別與管理

(一)數據出境安全制度的體系化思路:識別評估與緩解預防

自“滴滴出行”接受網絡安全審查以來,數據出境安全監管成為短期內重點立法事項,尤其是赴境外上市的公司存在非法傳輸國內重要數據或海量用戶個人信息的安全風險。所以在之后的立法順序上,數據出境安全評估機制先于個人信息出境標準合同、專業機構認證以及其他法定程序完成立法工作。這種制度安排所遵循的數據安全保障邏輯與數據分級分類制度直接契合,即越重要的數據越需要進行全方位的風險評估。《數據安全法》第21條將“重要數據”的認定標準規定為。一旦遭到篡改、破壞、泄露或非法獲取、非法利用,對國家安全、公共利益或者個人、組織合法權益造成一定程度的危害結果”,這意味著數據出境安全評估制度的具體目標是為了預防數據泄露、非法利用等安全風險以及抵御危害結果的恢復能力。當然,如果將此標準作為數據出境安全制度的體系邏輯顯然不具有操作性,而是需要結合“風險預防”和“損害恢復”這兩項具體目標確立相應的安全風險管理邏輯。②

從我國現行立法內容來看,《網絡安全法》《數據安全法》《個人信息保護法》所規定的各類安全評估機制在評估邏輯層面并沒有本質差異,均強調在內部管理制度和技術安全漏洞層面的風險識別和風險預防。無論是定期風險評估,還是不定期抽檢評估;無論是風險自評估,還是風險他評估,均沒有擺脫數據安全管理流程的影響。①數據出境的安全風險存在于數據處理業務的各個環節,這也是學者們常提出的“按照全生命周期設計數據安全保障制度”的原因。②不過,法律話語體系與技術話語體系在數據安全領域雖然存有一定的交叉與重疊,但這并不意味著兩種話語體系的“數據安全”能夠保持完全一致的內涵和外延。學界有關數據安全風險的類型劃分與特點總結大多圍繞數據泄露、數據毀損、數據失真等內容予以展開,鮮有法學學者專門對數據安全風險概率進行評估,其原因在于數據安全風險的評估包括定性和定量兩類。法律從來都不是萬能的,希冀具有穩定性的法律對不斷變化的風險水平進行準確預估顯然不切實際,法律話語體系下的數據安全風險從來都是“定性分析”。這在網絡安全等級保護制度中體現得最為明顯,因為等保制度所描述的風險水平大多采用“低”“中”“高”“嚴重”等形容詞進行排序。

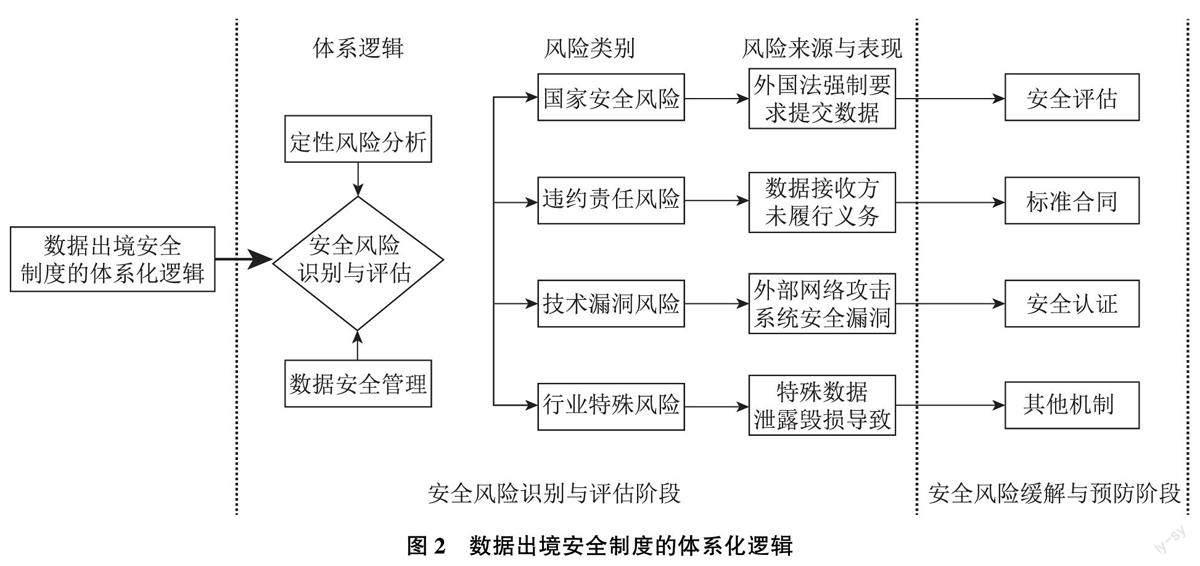

那么,風險的定性分析是否因其模糊性而不如定量分析那般明確且具體呢?實則不然。定量風險分析常見于企業經營策略選擇中,在“0.01%的風險概率但可能造成嚴重后果”和“3%的風險概率但會造成輕微后果”兩者之間,企業更關注的是后者,投入額外成本去預防甚至有可能完全不會發生的風險事件不符合企業趨利避害的本質特征。而定性分析具有顯著的主觀性,需要基于經驗性分析來判斷數據安全風險是否可控。③數據出境安全制度的體系化思路首先是對數據安全風險進行定量分析,相較于企業內部對風險可接受程度而言,法律所規定的數據出境安全制度更關注數據處理者是否能夠對所有可以預見的安全風險類型進行全面且穩妥地處理。定性風險分析其實是一種風險管理技術,基于既有的歷史風險事件,根據風險可能導致的結果以及實際發生概率進行評分。數據出境安全制度所囊括的“評估、合同、認證和其他”均是以定性風險分析為前提,評估事項、合同條款內容、認證內容以及其他流程在一定程度上均需要對潛在的安全風險進行事前識別、類型劃分以及管理流程規劃等步驟,這也是這些數據出境安全制度能夠實現相同安全技術目標的原因之一。不過,定性風險分析僅僅是完成了數據出境安全風險類型的識別,而具體的風險管理邏輯則是區分“評估、合同、認證和其他”四項制度功能的關鍵差異。簡言之,理想狀態下的數據出境安全風險制度主要包括識別、評估、緩解和預防四個環節,識別和評估環節主要解決的是數據出境安全風險類型和來源的問題,緩解和預防主要解決的則是安全風險以何種方式保持在可控或可接受范圍內。④總結而言,我國數據出境安全制度的體系化需要從風險識別評估和風險緩解預防兩個層面予以澄清內在的制度邏輯。

(二)數據出境安全風險的識別與評估:風險源頭與類型劃分

在商業實踐中,網絡安全技術服務機構均有其內在的風險分析技術和風險管理機制,或許具體的安全風險評估步驟有所不同,但都普遍承認安全風險評估的前提是進行安全風險類型識別。

美國商務部標準和技術國家機構(NIST)在2012年9月發布了《信息安全風險評估指引》(Guide for Conducting Risk Assessments)。在“2.3關鍵風險概念”一節中,風險被定義為“對實體受到潛在情況或事件威脅程度的衡量”,信息安全風險被定義為“由于信息或信息系統的保密性、完整性或可用性喪失而產生的風險”,而風險評估則是識別、預估和確定信息安全風險優先級的過程。評估風險需要仔細分析威脅和漏洞信息,以確定情況或事件可能對組織產生不利影響的程度以及此類情況發生的可能性。風險評估方法通常包括“合理的評估過程”“明確的風險模型”以及“特定評估方法”。信息安全風險類型和來源的確認需要事前明確評估目的、評估范圍、評估相關的假設或約束條件、確定運作風險評估輸入端信息來源可靠性、采用的評估方法。由于該指引并不具有直接的法律效力,NIST所提出的信息安全風險識別和評估模式實際上采用了定量和定性相結合的模式,如在識別風險來源層面,NIST提出按照組織、商業活動和信息系統三個層面進行評估,至于風險來源的類別則可以按照敵對方(個人、團體、組織或國家)安全攻擊、偶然性風險(用戶或管理員操作不當)、結構性風險(IT設備、環境控制軟件)、環境風險(自然災害、基礎設施故障)進行劃分。①

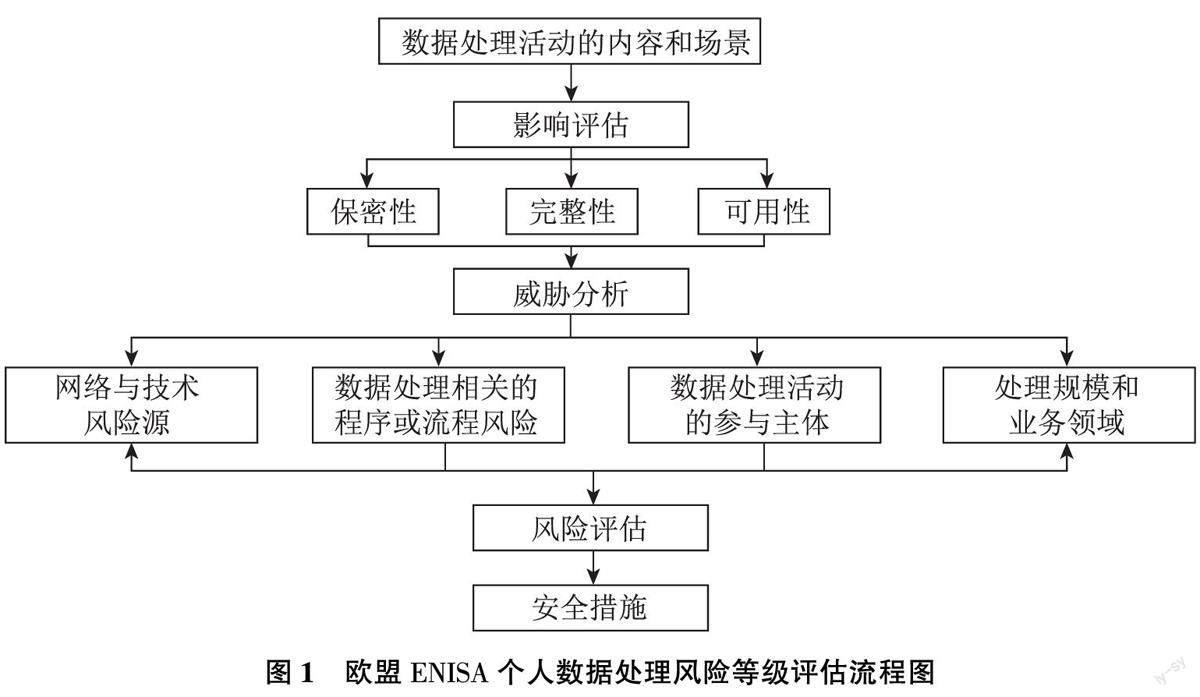

歐盟GDPR所確立的數據出境制度同樣也是以事前風險類型預設和評估為基礎,依據第45條規定的充分性保護認定條件,法治環境、獨立有效的監管機構、國際性承諾等特別考慮因素實際上反映了歐盟立法者對于數據出境安全風險的基本認知,即風險主要來源于數據接收地的安全保障能力。既包括數據接收方所在國家是否能夠提供充分有效的數據安全保障制度,也包括數據接收方所在國家是否有可能通過國內法強行要求數據接收方提供所接收的數據。此外,歐盟網絡安全局(ENISA)還專門設計了一套針對數據處理活動風險等級的評估流程(參見圖1),依循“場景預設——影響評估——威脅分析——風險評估——安全措施”之邏輯確定數據處理者應當采取的安全保障措施。在“威脅分析”環節,ENISA列舉了數個指標供數據處理者自行衡量風險水平,如“個人數據處理的任何環節是否均通過互聯網進行”等。并且,ENISA為了簡化評估流程,設置了“網絡和技術資源”“個人數據處理相關的流程/程序”“參與處理的不同人員”“處理規模和業務領域”四個風險評估指標。②

當然,前述以美歐為例的風險評估主要是以國內數據處理為前提,但這種識別與評估依然可以適用于數據出境領域。相較于其他數據處理場景而言,數據出境安全風險主要表現為境外數據安全狀態的不可控。①美歐數據安全風險的識別和評估基本上是以風險源頭為判斷基準,借鑒此種安全風險評估模式,并結合我國數據安全法律制度的立法目標,數據出境安全風險的類型可以劃分為四類:一是國家安全威脅型風險,主要表現為外國政府強制要求數據接收方提交國內重要數據或用戶個人信息,②例如美國《澄清境外數據合法使用法》使得美國執法機構有可能以國家安全為由強迫數據接收方提交所獲得數據。二是違約責任型風險,主要表現為基于商業合作的數據接收方未能按照雙方約定的數據安全管理流程保障數據安全,包括擅自將數據共享至第三方主體、擅自將數據挪作他用、怠于采取安全技術措施限制數據訪問權限等。三是技術漏洞風險,主要表現為在數據傳輸過程中存在數據泄露、數據損毀事件,其形成原因既包括內部員工的操作不當,也包括技術安全漏洞導致信息系統故障。數據處理者向境外關聯方傳輸業務數據時,倘若因技術安全漏洞、外部網絡攻擊導致數據泄露或損毀,同樣屬于本類數據出境安全風險。四是行業特殊風險,主要表現為具有行業屬性特殊的數據出境可能發生的未知類型風險,例如醫療健康數據出境可能存在逆推基因圖譜等安全風險。

(三)數據出境安全風險的緩解與預防:制度體系重述

在識別和評估數據出境安全風險之后,接下來就需要對“評估、合同、認證和其他”架構中風險緩解和預防功能予以區分。首先需要明確的是,上文識別和劃分的四類數據出境安全風險并不等同于排斥常見的數據安全風險類型,而是在數據出境場景下,這四類風險是數據出境安全制度亟需緩解和預防的風險類型。如在“滴滴出行”網絡安全審查事件中,滴滴的境外上市行為并不單純是一個商業行為,按照美國《澄清境外數據合法使用法》以及特朗普簽署的《外國公司問責法案》的規定,美國政府部門完全有可能要求境內上市公司提交其持有的國外數據并對其進行審查。由此可見,與一般場景下的數據安全風險相比,數據出境安全風險需要設置針對性和層次性的預防和緩解機制予以解決,這也是我國數據出境安全制度彼此區分的理論基礎。

數據出境安全評估制度的適用范圍涉及重要數據、處理100萬人以上個人信息等四種情形,而這些數據的泄露或非法利用會威脅到國家安全和社會公共利益。①因此,《評估辦法》與《標準合同規定》在重點評估事項、申報提交材料、法律文件約定內容等方面存在實質性相似的問題需要在法律解釋層面予以解決。一方面,安全評估的基本邏輯是對一般場景下和數據出境場景下的數據安全風險進行預防和緩解,主要解決的是涉及國家安全和公共利益的風險事件,數據出境安全評估機制需要以全面且嚴格的審查程序將合同條款、技術措施等事項均納入其中。所以,與其說《評估辦法》與《標準合同規定》的條款內容相似,倒不如說二者的條款表述形式未能明確區分各自解決的特殊風險類型。亦即《評估辦法》規定的審查事項和范圍應當更多地強調對境外機構以公權力“奪取”數據的安全風險,而《標準合同規定》所創設的標準合同條款則應當更多地凸顯境外數據接收方存在違約行為時的救濟方式。

個人信息出境標準合同制度的適用范圍主要是以少量的個人信息為限,這是因為境外數據接收方一旦違反數據出境合同約定的義務,往往侵害的是用戶個人信息權益,至于一般的商業數據則屬于經營自由權的行使范圍,法律沒有必要針對企業自負盈虧的商業活動設置專門的數據安全監管機制。在商業實踐中,境外數據接收方是否依照合同約定采取安全技術措施和制定內部安全管理制度是最難以控制的風險類型,尤其是在不涉及國家安全和社會公共利益的情形下,用戶或者數據處理者難以通過民事訴訟要求數據接收方真正承擔違約責任。因此,《標準合同規定》需要增加或修訂的條款應當是以用戶個人信息權益可行性救濟和境外數據接收方違約責任承擔為主要方向。標準合同機制的功能定位是在事前階段促使數據處理者對數據接收方的履約能力進行充分考察,并通過嚴格的違約責任預防數據接收方發生違約行為。

專業機構認證機制和其他數據出境制度尚未制定,但是從上述數據安全風險識別和評估的結果來看,專業機構認證機制的適用范圍顯然與標準合同制度具有相似性,即僅限于少量的個人信息境外傳輸。與安全評估、標準合同相悖,專業機構認證機制的制度邏輯是由第三方授權機構對數據出境的技術安全風險進行評估,確認數據處理者向境外傳輸數據時是否符合國家安全技術標準或是否采取了合理適當的安全管理措施。故而專業機構認證機制的制度內容顯然需要以技術安全漏洞、內部管理制度漏洞、網絡安全攻擊抵御能力以及應急響應制度作為主要內容,以專業的第三方風險評估業務保障數據出境過程的安全性。①至于其他數據出境安全制度,雖是以兜底性條款的形式出現在《個人信息保護法》之中,但這種制度安排實屬無奈之舉。客觀而言,數據安全風險類型會伴隨著信息技術迭代更新而有所變化,并且由于醫療健康等行業數據的特殊屬性,使得數據出境的安全風險無法完全憑借“評估、合同和認證”三類機制徹底解決。②并且,由于用戶個人數據分析技術的提升,部分用戶個人信息往往包含了與其存在社會關系的其他個人信息要素,信息技術完全有可能通過社會關系的內容重疊,間接識別出其他人的身份信息。因此,其他數據出境安全制度則需要由行業主管部門結合行業數據的特殊性來創設專門預防行業數據出境安全風險的監管制度。

四、我國數據出境安全制度的體系化路徑

(一)內在體系的整合:安全評估單列、其他制度互補

我國數據出境安全制度體系化困局最直接的表現就是安全評估、標準合同、專業認證和其他制度之間的功能定位難以明確,適用范圍、法律效果等條款內容缺乏相應的銜接性。誠如前文所言,這種體系化困局的成因并非立法技術不足所導致的,而是商業實踐數據類型和形式較為復雜,僅憑一種或一套數據出境安全制度解決所有安全風險不太可能。在衡量和確認各個制度所適用的數據處理場景時,囿于重要數據和個人信息承載的法益不同,數據出境安全制度內容需要以不同的審查評估流程保障公共利益或個體權益。結合我國《數據安全法》中“核心數據——重要數據——一般數據”的數據分級制度來看,我國數據出境安全制度主要適用于重要數據和個人信息兩類數據。而在數據分類制度成熟之后,行業數據出境特別規則則可經由行業主管部門依據“其他數據出境條件”這一兜底性條款予以設置。之所以現階段立法者將數據出境的范圍和類型作出限定,是因為重要數據和個人信息的出境安全風險已經超過社會治理所能接受的正常風險接受水平。因此,數據出境安全制度的體系化邏輯是以識別和評估的安全風險類型為基礎,按照安全風險特征,明確區分各個機制的適用范圍和功能定位。我國數據出境安全制度首先需要完成內部體系的整合,亦即安全評估、標準合同、專業認證和其他制度之間的邏輯關系是“擇其一”還是“安全評估為先”。

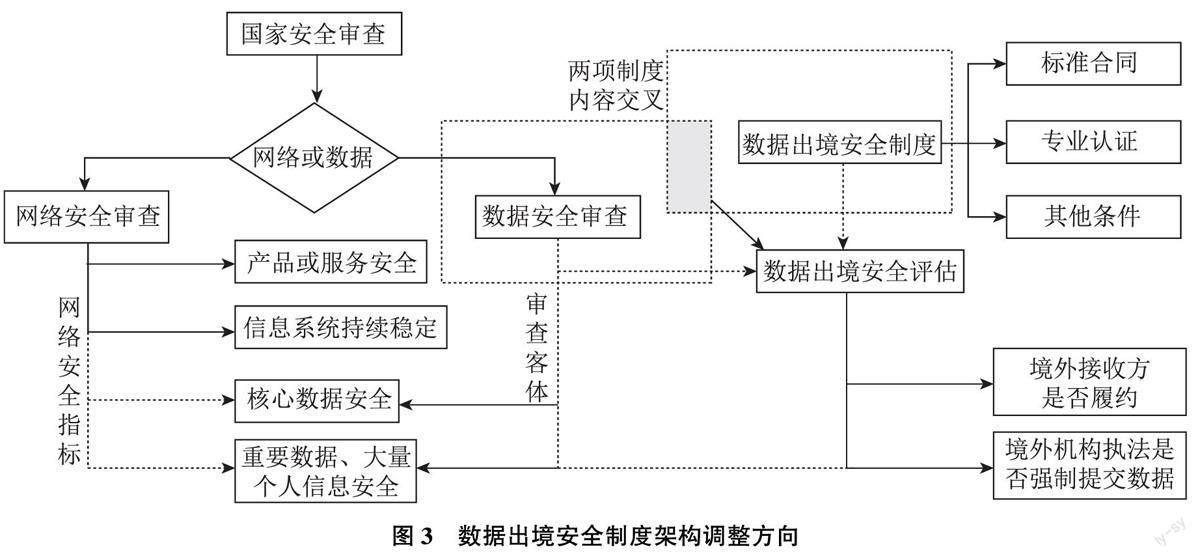

安全評估機制相較于其他機制而言,其特殊性表現為三個層面:一是風險類型特殊,即所預防的是國家安全風險,而非合同、認證等機制所預防的技術風險或違約風險。二是評估事項全面,因為只有盡可能涵蓋所有安全風險來源才能在事前階段降低風險事件的發生概率。三是實質審查為主,監管機構對數據處理者提交的申報材料進行真實性、完備性、合法性審查。綜合來看,安全評估機制與其他數據出境安全制度明顯處于法律效果失衡的狀態。雖然《個人信息保護法》第38條規定了非涉及海量個人信息出境時“評估、合同、認證和其他”四項制度可以“擇其一”,但安全評估的全面審查性明顯要嚴于其他機制,并不真正符合“法律實施效果相同可以互為替代”的立法目標。不同于歐盟模式的“充分性保護認定——其他替代方案”的出境制度架構,我國數據出境安全評估有其特定的適用范圍,無法按照歐盟模式解釋所謂的制度互補性或互為替代性。事實上,從安全評估面向的國家安全風險考量,數據出境安全評估機制的體系定位應當是“涉及國家安全的特殊規則”,其制度功能是預防潛在的國家安全威脅,故而在整個數據出境安全制度體系中予以單列(參見圖3)。此種“安全評估單列、其他制度互補”的優勢在于:第一,緩解了安全評估與其他制度之間的內容重疊問題,更加突出安全評估在解決國家安全風險的特殊功能;第二,緩解了安全評估與其他制度之間實際效果的不對等狀態,因為這種不對等的根源在于安全風險類型并不屬于同一水平;第三,在盡可能降低修法成本的情況下,這種架構關系的解釋性調整更具有操作性。

標準合同、認證和其他數據出境制度雖然所面向的核心安全風險類型并不相同,但是其適用范圍大多是以少量個人信息出境為限,并且也不等同于這些制度排斥一般數據安全風險的解決,只不過這些安全風險類型存在主次之分而已。標準合同制度的制度邏輯是通過合同條款的形式對數據安全保障義務的履行方式予以確認,并借助違約責任之承擔促使合同雙方均能夠按照約定履行義務。專業機構的制度邏輯是通過國家授權的專業機構進行更為專業的安全風險評估和管理,認證過程依然是以業務合規和技術安全作為主要內容,與評估、標準合同相比,認證機制具有顯著的個性化特征,即專業機構能夠根據申請人的實際情況作出更具體的認證結論。其他數據出境制度則是為未來不可預見安全風險預留制度規劃空間,但其前提是存在技術安全風險、違約責任風險之外的其他特殊類型風險。在數據出境安全制度的整體框架內,合同條款限定、技術安全認證、其他安全措施在風險緩解和預防層面的實施路徑不盡相同,但其解決的風險產生源頭卻具有同質性。即均是以境外數據接收方能否保障數據安全為導向,故而這些制度彼此之間可以互為替代,數據處理者可根據自身商業需求確定具體的數據出境制度路徑。

(二)外在體系的整合:評估與審查的區隔

數據出境安全制度屬于我國數據安全法律體系的重要組成部分,內在體系整合解決的是該項制度自身的條款邏輯問題,而該項制度與其他數據安全制度之間的外在體系整合解決的則是數據安全制度體系的一致性問題。從《評估辦法》和《標準合同規定》的內容來看,數據出境的審查、評估、認證事項在很大程度上與《數據安全法》《網絡安全法》《個人信息保護法》所規定的數據安全制度和個人信息保護義務內容相同。如《評估辦法》第5條、第8條所規定的“數據處理目的、范圍、方式”等內容與《個人信息保護法》第17條規定的個人信息處理者告知事項基本相同。這些條款內容的相似性恰恰說明了數據出境安全制度在數據安全法律體系中具有一般性和特殊性。所謂的一般性是指數據出境安全制度設計是以《數據安全法》《個人信息保護法》立法目標為基礎,數據出境過程首先需要滿足的是一般性的數據安全監管要求;所謂的特殊性是指數據出境安全制度解決的安全風險不再僅僅限于數據處理者自身未能合理恰當履行法定義務或存在外部網絡攻擊風險,還包括境外接收方及其所在國家或地區對傳輸數據的安全威脅。加之數據出境安全制度與網絡安全審查、數據分級分類制度之間的邏輯關聯性,外在體系的規則整合同樣是我國數據出境安全制度體系化的重要目標。

1.數據出境安全制度與數據分級分類制度

《數據安全法》第21條規定了數據分級分類保護制度,并由主管部門制定本地區、本部門以及相關行業、領域的重要數據具體目錄。該制度與數據出境安全制度之間存在三層邏輯關系:第一,重要數據目錄是適用數據出境安全評估機制的直接依據。在商業實踐中,業務數據、個人信息、行業關鍵數據等諸多類型數據相互交叉,難以界限分明地區別不同數據類型。而重要數據目錄則通過列舉包含重要信息內容的數據要素解決出境數據法律性質模糊的現實問題。第二,我國目前尚未明確數據分類制度的具體內容,行業數據出境是否可能發生未知的安全風險仍有待研究.這與數據出境安全制度中的“其他出境條件”相對應。第三,數據分級分類制度的基本邏輯是根據數據的重要程度和泄露、損壞后的危害結果進行層次性保護,①與之對應的數據安全出境安全制度顯然也需要在內在體系層面形成層次性架構,而“安全評估單列,其他制度互補”模式也能夠說明“特殊數據”出境采用特別規則,“一般數據”出境采用一般規則或允許自由流動。

2.數據出境安全制度與網絡安全審查、數據安全審查

數據出境安全制度本身即具有審查和評估數據出境是否安全的基本內涵,這與網絡安全審查和數據安全審查制度的立法目標具有相似性,那么這些制度之間的邏輯關系是相互平行,還是數據出境安全制度屬于網絡安全審查和數據安全審查的下位概念呢?《網絡安全法》第35條規定了關鍵信息基礎設施運營者在采購網絡產品和服務時需要通過國家安全審查,《網絡安全審查辦法》第2條還將網絡平臺運營者開展數據處理活動影響或可能影響國家安全之情形同樣納入網絡安全審查范圍內。雖然《網絡安全審查辦法》第8條和第10條規定的審查事項大多以具體的網絡產品和服務為限,側重評估關鍵信息基礎設施是否持續穩定運行,但第10條列舉的“國家安全風險因素”又包括了“核心數據、重要數據或大量個人信息”。此外,《數據安全法》第24條也規定了數據安全審查制度,對影響或可能影響國家安全的數據處理活動進行國家安全審查,但具體的審查流程和審查事項并未明確。由此來看,網絡安全審查、數據安全審查以及數據出境安全制度之間的邏輯關系屬于部分內容交叉(參見圖4)。數據安全審查與網絡安全審查均屬于國家安全審查制度,兩者雖均涉及數據安全問題,但是網絡安全審查更側重信息系統的穩定運行,所謂的網絡信息安全是衡量網絡安全的一個指標;而數據安全審查則是對核心數據、重要數據以及大量個人信息安全狀態的全面審查,數據出境安全評估機制則是數據安全審查的組成部分。倘若將數據出境安全評估與數據安全審查視為兩項完全不同的制度,必然會導致重復評估審查的制度弊端。更為重要的是,數據出境安全評估是前置性條件,由數據處理者主動申報;而網絡安全審查和數據安全審查則是由監管機構主動發起,數據出境安全評估的結果理應視為已經完成數據出境環節的安全審查流程。

3.數據出境安全評估與個人信息保護影響評估制度

《評估辦法》第5條規定的風險自評估事項與《標準合同規定》第5條規定的個人信息保護影響評估事項具有相似性,該條款內容重復問題的解決顯然需要明確風險自評估與個人信息影響保護評估制度之間的體系關系。《數據安全法》第22條提及了國家建立數據安全風險評估機制,但并沒有在條款中明確說明風險自評估。①同樣地,在《個人信息保護法》中也沒有風險自評估的類似表述,僅有《評估辦法》對風險自評估作出了明確規定。這種立法現狀存在兩種解釋可能:一是風險自評估制度可能由其他具體的部門規章予以確認;①二是風險自評估與風險他評估均是安全評估的一種方法,而不是一種具體制度。兩相比較而言,后一種解釋方案更符合《網絡安全法》《數據安全法》有關安全評估機制的條款表述,因為一旦風險自評估制度成為一項具體制度,意味著風險他評估、定期評估、不定期評估等評估方法均可能屬于具體制度,明確且穩定的法律制度概念反而會限制安全風險評估機制適應數據安全事件變化的靈活性。因此,個人信息保護影響評估制度是《個人信息保護法》所規定的數據處理者法定義務類型之一,其所遵循的評估方法、流程與風險自評估這一評估方式具有相似性。

(三)數據出境安全制度的完善思路和優化路徑

鑒于《評估辦法》近期出臺,短期內對其條款內容進行修訂不具有可操作性,故而可以考慮對《標準合同規定》等征求意見稿進行調整。此外,2016年通過的《網絡安全法》與2021年通過的《數據安全法》《個人信息保護法》已經間隔5年,網絡安全和數據安全態勢已經發生相當大的變化,從法律框架體系化的角度考量,不妨對這三部網信領域的“基本法”進行體系性規則整合。具體而言,我國數據出境安全制度的體系化方向可以從以下三個層面實現:

1.明確標準合同機制的意定屬性與公信效應

為了增加數據出境安全評估與標準合同制度之間制度定位的區分度,有必要在《標準合同規定》中增加約定義務的表述方式:一是區分個人信息保護影響評估與風險自評估的差別,將第5條中“應當事前開展個人信息保護影響評估,重點評估以下內容”調整為“應當事前自行開展個人信息保護影響評估,重點評估以下風險事項”。其目的是突出個人信息保護影響評估所遵循的方法是風險自評估,由數據處理者先行判斷個人信息出境可能存在的風險水平及其危害結果。二是強化用戶自然人的權利救濟可能性與便捷性。在數據接收方確實違背合同約定泄露用戶個人信息時,由用戶自行起訴境外數據接收方顯然存在成本高、難度大的現實問題。因此需要在第6條中將“救濟”單獨列為一項需要特別規定的標準合同條款內容,如“個人信息權利人主張個人信息權益受侵害時可自由選擇數據處理者或境外數據接收方單獨或一并承擔侵權責任”。三是增加標準合同的透明度,因為個人信息保護的一個重要前提是數據處理過程的公開透明,由于數據出境本身屬于較為私密的商業活動,自然人難以確定個人信息出境是否采取了合理保護措施。因此,可以在第8條增加一條——“個人信息處理者在標準合同備案之后應當將有關個人信息保護相關的合同條款內容予以公示,涉及商業秘密的境外數據接收方可不予公示。”此種規定是為了增加社會公眾對數據出境安全的信任度以及幫助自然人在充分知情的前提下決定是否同意個人信息出境。

2.調整“評估、合同、認證和其他”的適用順序

《個人信息保護法》第38條雖然已經明確規定“評估、合同、認證和其他”四項制度之間可以“擇其一”,數據出境安全制度體系似乎已成定局。但這種規定的前提是僅以個人信息為限,并且在少量個人信息出境時,這四項制度所能實現數據安全風險緩解和預防效果相同,“安全評估單列、其他制度互補”的體系架構仍有解釋空間。因為《評估辦法》適用情形包括了重要數據,故而有關數據出境安全制度的體系性規定可以嘗試在其他立法文件中專門規定。如《網絡數據安全管理條例》(征求意見稿)第35條采取了與《個人信息保護法》第38條相類似的條款表述,并且其適用范圍是以“網絡數據”而非“個人信息”為限。因此,可以考慮按照“安全評估單列、其他制度互補”的內在體系邏輯,將第35條調整為“數據處理者因業務等需要,確需向中華人民共和國境外提供數據的應當具備下列條件之一:(一)數據處理者和數據接收方均通過國家網信部門認定的專業機構進行了個人信息保護認證;(二)按照國家網信部門制定的關于標準合同的規定與境外數據接收方訂立合同,約定雙方權利和義務;(三)法律、行政法規或者國家網信部門規定的其他條件。數據處理者向境外提供重要數據或大量個人信息,影響或可能影響國家安全的,應當通過數據出境安全評估”。

3.《網絡安全法》《數據安全法》《個人信息保護法》的體系整合

自《數據安全法》出臺之后,有關《網絡安全法》《數據安全法》與《個人信息保護法》之間的體系關系如何解釋一直存有爭議,尤其是“網絡安全”和“數據安全”兩項立法目標部分交叉重疊關系成為難題。但是,從現行立法進程來看,《網絡安全法》與《數據安全法》屬于并列關系的解釋方案更為恰當。雖然“網絡安全”之內涵確實包含了數據安全,并且在安全審查過程中,網絡功能狀態與數據可用狀態常常綁定在一起,但需要澄清的是,數據可用狀態僅僅只是一個評估指標,通過數據可用來判斷信息系統和網絡服務功能是否穩定運行。因此,這三部“基本法”的體系整合方向是將網絡安全和數據安全相關規則作進一步區隔,將數據出境安全評估納入《網絡安全法》第34條規定的關鍵信息基礎設施運營者的第五類安全保護義務,并在《網絡安全法》第45條之后增加一條“網絡運營者因業務等需要確需向中華人民共和國境外提供數據的,應當適用《中華人民共和國數據安全法》的規定”。此外,雖然修改《個人信息保護法》第38條內容不具有可操作性,但結合前述網絡安全和數據安全的體系整合思路,第38條所提及“向境外提供個人信息”則可作限縮解釋,即以不影響國家安全的少量個人信息為限。

結語

近年來,為了應對國內外網絡安全態勢的巨大變化,①我國網絡安全和數據安全立法進程不斷加速,已經初步形成涵蓋數據安全、網絡功能安全、網絡信息生態安全、信息技術安全等多層面的網絡安全立法體系。其中,《評估辦法》的頒布更是意味著我國數據跨境傳輸制度發展到新階段,與標準合同、專業認證等其他制度初步建構起數據出境安全制度體系。不過,在制度建構過程中需要注意數據出境安全制度內在體系與外在體系的規則整合,避免出現因具體制度分階段制定導致數據出境安全制度零散化、重復化等弊端。不同于傳統數據安全法律制度的理論研究,數據出境安全制度解釋論和立法論層面的問題均具有顯著的實踐性特征,依托信息自主權、動態場景規制等理論解釋方案并不能很好地解決數據出境實踐中亟需解決的現實問題。更準確地說,數據出境安全制度的建構問題重點在于應當以何種數據安全風險管理流程控制境外傳輸之后的風險不可控。單一的數據出境路徑既不能有效回應數據出境時不同商業需求和業務特征,也無法回應不同類型數據在出境過程中存在的差異化風險類型。因此,在接下來的數據出境安全制度建構中,除了需要補足“專業機構安全認證”這一數據出境安全制度之外,還需要整合上位法與下位法有關數據出境的監管要求,明確數據出境制度路徑的多元化與特殊性,在確保安全的基礎上實現更高效的數據自由流動。

(責任編輯:王玎)