格上可追溯的匿名單點登錄方案

湯永利 李 英 趙宗渠 李星宇 王瀚博

(河南理工大學軟件學院 河南 焦作 454003)

身份認證協議使用戶能夠高效、方便地訪問遠程資源.但傳統的身份認證協議僅向用戶提供來自單一身份驗證服務器的訪問服務提供商,如果用戶試圖通過使用這些認證協議來訪問多個獨立的服務提供商,則需在不同系統中進行注冊,保存大量的賬號和口令.這種基于用戶名和認證信息的獨立身份管理系統使所有參與的服務端和用戶端都需要功能類似的認證模塊,導致系統資源的浪費,同時增加用戶認證信息被泄露的風險.

單點登錄(single sign on, SSO )方案是允許用戶使用一個主憑證來訪問多個在線賬戶方案的總稱,它結合認證與授權,一般應用在多個應用的系統中.用戶只需要登錄1 次,在進行身份認證后就可以訪問相互信任的應用系統,解決了獨立身份管理系統的弊端.

2004 年,Wu 等人[1]首次提出多應用系統下的單點登錄方案.2006 年,Mangipudi 等人[2]提出匿名單點登錄(anonymous single sign on, ASSO)方案,解決了用戶訪問服務過程中的拒絕服務(DoS)攻擊.2012 年,Chang 等人[3]提出可以解決假冒攻擊的ASSO 方案.2013 年,Wang 等人[4]指出Chang 等人[3]的方案不能有效保護用戶證書,進而基于RSA 簽名構造了ASSO方案.2017 年,Wen 等人[5]提出了一個基于拉格朗日插值多項式的ASSO 方案,它的匿名僅提供給用戶而不提供給服務器,易受用戶和服務器假冒攻擊,且用戶的服務請求由系統的所有驗證者來驗證,而不是由指定的驗證者來驗證,這可能對用戶和驗證者都造成潛在隱私泄露風險.同年,Gope 等人[6]針對移動云計算服務,在限制用戶訪問服務次數的前提下,提出一個滿足用戶與服務提供商間雙向匿名認證的方案,解決了用戶單點登錄時的隱私泄露問題.

為解決用戶訪問服務時的限制問題,2018 年,Lee[7]構造的基于切比雪夫混沌映射的高效ASSO 方案,該方案在多個服務提供商串通時,不能實現用戶對服務提供商的匿名.Jegadeesan 等人[8]基于ECDLP困難問題提出新的解決方案,通過可信第三方為用戶分發一個隨機值來生成私鑰,實現分布式移動計算環境中用戶對服務提供商的匿名認證.2019 年,Jia等人[9]針對移動邊緣計算提出基于身份的匿名認證方案,利用k-改進的雙線性逆Diffie-Hellman(kmodified bilinear inverse Diffie-Hellman,k-mBIDH)困難問題,在可信第三方不參與的情況下,通過服務器對用戶登錄消息的解密,實現用戶的匿名單點登錄.

現存的ASSO 方案[8-13]可以實現用戶匿名訪問服務,但此時用戶的完全匿名性,導致用戶可以隨意進行惡意操作,從事非法活動而不被問責.對于這種情況,應該有監督機構揭示出用戶的身份,必要時對用戶追責,追溯出用戶所有的服務請求.2018 年,Han等人[14]引入指定驗證者簽名[15-18]技術,提出一個只能由指定服務提供商驗證的ASSO 方案,實現服務不可鏈接性.并在此基礎上構造出新的ASSO 方案[19],該方案在指定的服務提供商不可用時,中央驗證者可以授權新的服務商代表原始服務商對用戶進行認證,同時也可以揭示用戶身份并追溯用戶的服務請求,實現問責性.2021 年,Zhang 等人[20]構造出輕量級的ASSO 方案,采用PS 簽名[21]構造匿名憑證,利用非交互零知識證明技術對用戶信息進行選擇性披露,在保護用戶隱私的情況下實現用戶的匿名單點登錄;在解密機構的協助下,對行為不端的用戶進行問責.該方案有效降低通信開銷,但匿名憑證與非交互零知識證明的生成,導致其計算效率較低.

文獻[8-14,19-20]的ASSO 方案都是基于大整數分解和離散對數等數論難題設計的,隨著量子計算領域的研究不斷取得突破,解決這些數論難題成為可能[22].目前國際后量子密碼研究中,格密碼體制因其安全性高、運算速度快等特點受到了廣泛關注,已知格上的最短向量問題(shortest vector problem,SVP)和最近向量問題(closest vector problem, CVP)等難題在量子計算機下還未存在概率多項式時間高效求解算法[23].

為解決匿名單點登錄過程中用戶不誠信行為的問題,本文采用格上基于身份的密碼體制,提出了一個格上可追溯的匿名單點登錄方案.主要貢獻有4 點:

1)構建格上基于身份的可追溯的ASSO 方案.利用格上基于身份的密碼體制緩解現有單點登錄方案中公鑰證書管理問題,采用指定驗證者簽名技術[24]實現用戶服務請求的定向驗證.方案的不可鏈接性、不可偽造性與可追溯性都可規約至非齊次小整數解(inhomogeneous small integer solution,ISIS)問題上.在NIST 后量子密碼標準化進程的不斷推進下,本方案可以有效抵抗量子攻擊[23,25-26].

2)采用授權認證標簽和假名技術[27]實現用戶匿名性.為保護用戶隱私,利用假名(pv,qv)進行用戶身份認證與服務請求.由于假名是一次性的,因此所提方案可以有效抵抗假冒攻擊與重放攻擊.同時在假名泄露的情況下,敵手也無法從多個已泄露的假名中揭露出任何有關用戶身份的信息,有效解決跨多個驗證器驗證過程中的用戶信息泄露問題.

4)在達到112 b,230 b,292 b 的量子安全級別下進行方案效率分析.實驗結果表明,與現有的單點登錄方案[4,7,19]相比,本方案生成的密鑰尺寸更小,在降低通信開銷的同時有效提高計算效率,具有更強的安全性.

1 預備知識

1.1 格的相關定義

矩陣B=(b1,b2,…,bm)∈Zn×m,b1,b2,…,bm∈Zn為m個線性無關的向量.由B生成的格定義為n和m是整數,且分別是格 Λ的維數和秩,B是Λ的基.

設n為安全參數,素數q∈Z為模,大寫黑體字母(如A)為矩陣,AT為A的轉置,小寫黑體字母(如a)為列向量,以及||a||=是向量a=(a1,a2,…,an)∈Rn的歐幾里得范數,表示a是從集合χ中均勻隨機選取的.poly(n)為n的多項式函數,logn是n的對數關系函數.

定義1.ISIS 問題.設A∈,實數β >0.ISISq,n,m,β問題的目標是給定任意向量y∈Zn,找到一個非零向量x∈Zm,使Ax=y(modq)和‖x‖≤β成立.當y=(0)n時,可轉化為SISq,n,m,β(small integer solution)問題,其目標是找到一個非零向量x∈Zm,使Ax=0(modq)和‖x‖≤β成立.

定義2.最短獨立向量問題(shortest independent vector problem, SIVP).設矩陣B∈Zn×m是格Λ ∈Zn的基.格 Λ的最短獨立向量問題是找一個n個線性無關的格向量集合C={c1,c2,…,cn}?Λ,使得‖ci‖=λi(Λ).SIVPγ的目標是獲得一個集合C={c1,c2,…,cn}?Λ,使得‖C‖≤γ·λn(Λ),其中λn(Λ)為 Λ的第n個連續最小值.

引理1.給定正整數n,多項式界定的m≈ploy(n),β ≈ploy(n),素數q≥β·w.在平均情況下找到SISq,n,m,β和ISISq,n,m,β問題的解,與在任意n維格上,在最糟糕的情況下求解SIVPγ問題一樣困難,其中

1.2 離散高斯分布

引理2.高斯分布具有2 個性質.給定標準差 σ和正整數m,則:

2 方案模型

2.1 方案流程

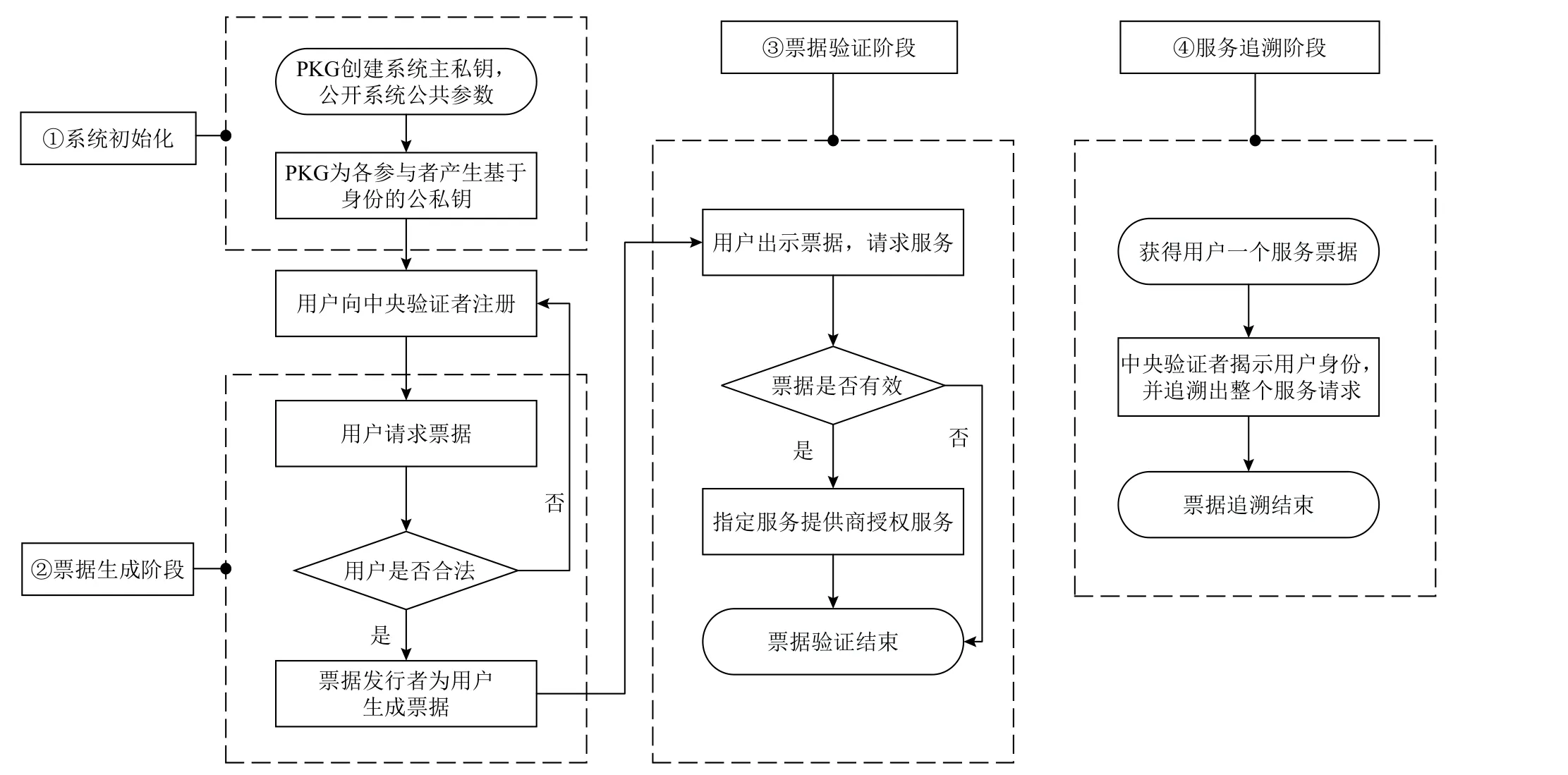

系統初始化時,各參與方必須從被稱為“私鑰生成器(private key generator,PKG)”的可信第三方獲得基于身份的公私鑰.整個方案流程如圖1 所示,用戶(user,U)加入系統時,需要把自己的公鑰和身份發送給中央驗證者(central verifier,CV),以便去匿名化.用戶為獲得1 個票據,給票據發行者(issuer,I)發送自己的服務請求,票據發行者為用戶生成相應的票據.隨后用戶給指定服務提供商發送相應的認證標簽,服務提供商也稱票據驗證者(verifier,V),當票據驗證者認證標簽通過后,就可授權用戶去訪問服務.當用戶出現不誠信行為時,中央驗證者可以通過票據對用戶進行去匿名化,追溯出用戶的整個服務請求.在具體方案中,用戶、中央驗證者、票據發行者、票據驗證者分別被實例化為u,cv,iss,v.

Fig.1 Flow chart of the supervised ASSO scheme on lattice圖1 格上可追溯的ASSO 方案流程圖

2.2 形式化定義

可追溯的匿名單點登錄方案由6 個多項式時間算法組成.

1)Keygen(1n):輸入安全參數n,輸出系統的公共參數Param以及系統主密鑰msk.

2)ExtractKey(Param,IDj,msk):輸入系統的公共參數Param,身份IDj以及系統的主密鑰msk,輸出私鑰skj和公鑰pkj.

3)User-Registration(Inputu(Param,IDu,pku,pkcv)?Inputcv(Param,skcv)):輸入公共參數Param,用戶身份IDu以及公鑰pku,中央驗證者公私鑰(pkcv,skcv),最終中央驗證者在本地列表里存儲(IDu,pku).“?”表示該算法需要在用戶和中央驗證者的交互下才可以有正確輸出.

4)Ticket-Issuing(Inputu(Param,Ju,sku)?Inputiss(skiss,Param,pku)):輸入系統的公共參數Param,票據發行者的私鑰skiss,用戶想要訪問的服務請求Ju以及公私鑰(pku,sku),輸出用戶服務請求Ju對應的票據Tu.

6)Ticket-Trace(Inputu(Tu)?Inputcv(Param,skcv)):輸入系統的公共參數Param和用戶票據Tu,中央驗證者的私鑰skcv.如果追溯成功,則輸出用戶的身份IDu以及其服務請求Ju,否則返回 “⊥”.

2.3 安全模型

一個具有可追溯性的匿名單點登錄方案需要滿足用戶服務的不可鏈接性、票據的不可偽造性和服務票據的可追溯性[19].

定義3.不可鏈接性.要求即使某些票據驗證者與用戶串通時也不能對其他用戶的整個服務信息進行剖析,有效保護用戶服務請求的隱私.如果對于任意概率多項式時間(probabilistic polynomial time,PPT)算法敵手 A ,A最多進行 σ1次票據發行詢問、σ2次票據驗證詢問、σ3次票據追溯詢問,以可忽略的優勢贏得游戲挑戰時,則稱格上可追溯的匿名單點登錄方案是(σ1,σ2,σ3,ε(?))用戶服務請求安全的(具體見4.2 節).

定義4.不可偽造性.要求即便指定票據驗證者、中央驗證者與用戶串通,它們也不能偽造一個有效的票據.如果對于任意PPT 敵手 A ,A最多進行p次票據發行詢問時,對于所有IDv∈Ju,以可忽略的優勢AdvA=Pr[Ticket-Validating(Inputu?Inputv)→(⊥,(1,Tagv*))]≤ε(?)贏得游戲挑戰時,稱格上可追溯的匿名單點登錄方案是(p,ε(?))票據發行安全的(具體見4.3 節).

定義5.可追溯性要求.即便某些用戶串通,它們也無法生成屬于串通組某一成員的票據,使得票據追溯算法無法捕捉到該票據.本文假設票據發行者是誠實的.如果任意PPT 敵手 A 在最多進行k次票據發行詢問時,以可忽略的優勢AdvA=Pr[u*≠∈QKu|Ticket-Trace(Inputu?Inputcv)→(J~u)]≤ε(?)贏得所構造的游戲挑戰時,則稱格上可追溯的匿名單點登錄方案是(k,ε(?))可追溯的(具體見4.4 節).

3 格上可追溯的匿名單點登錄方案

本文使用方陣,有助于在矩陣本身與行/列向量間執行運算,從而保持矩陣乘法的平穩運行.方案包括6 個階段.

3.1 系統建立階段

運行Keygen(1n)算法,以安全參數n作為算法輸入,最終輸出PKG 的主密鑰msk和系統的公共參數Param.PKG 執行運算1)~4):

Hook模塊設計前期,對大量惡意軟件的反編譯提取其中敏感API調用代碼。本文通過大量的動態監測分析其惡意程度,定義了各敏感API的惡意權重

3.2 密鑰提取階段

密鑰提取階段用來產生各參與者基于身份的私鑰,此階段使用安全通道進行信息發送.該階段以PKG 的主密鑰、參與者的身份以及公共參數作為輸入,輸出參與者基于身份的私鑰.用戶為了獲得基于身份的公私鑰,給PKG 發送它的身份.為了使用戶注冊階段和票據追溯階段能夠順利恢復出用戶身份,設IDu∈{0,1}64.PKG選擇,計算lu=A·ru,Ru=H1(IDu,lu),du=ru+Ru·xmodq,用安全信道將〈lu,du〉發送給用戶.基于身份的私鑰du如果滿足A·du=lu+Ru·mpk,則是有效的,此時用戶的公鑰為pku=A·du.使用相同的方法,計算中央驗證者基于身份的公私鑰(dcv,pkcv),指定票據驗證者基于身份的公私鑰(dv,pkv).

票據發行者基于身份的公私鑰生成方式略有不同,票據發行者給PKG 發送身份IDiss.然后PKG 選擇,計算liss=·A,Riss=H1(IDiss,liss),diss=riss+Riss·xmodq,最終給票據發行者返回〈liss,diss〉.計算pkiss=·A,則票據發行者基于身份的私鑰為diss,公鑰為pkiss.

3.3 用戶注冊階段

用戶加入系統時,需要向中央驗證者注冊,以便中央驗證者對用戶去匿名化,追溯出其服務請求.每個用戶加入系統時,選取,計算2 個密文c1=然后發送((c1,c2),lu)給中央驗證者,中央驗證者收到信息后,計算IDu=得到用戶的身份IDu,通過驗證pku=lu+H1(IDu,lu)·mpk是否成立,保證用戶身份的合法性,如果成立,則本地存儲用戶的(IDu,pku).

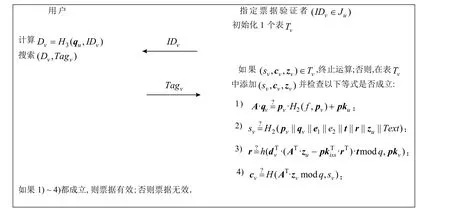

3.4 票據發行階段

為獲得1 張票據,用戶選擇它的服務信息Ju,Ju由用戶想要訪問的服務所對應驗證者的身份IDv組成,即IDv∈Ju.整個具體過程如圖2 所示,對于每個IDv∈Ju,用戶使用其私鑰du生成1 個假名(pv,qv),并發送給票據發行者.票據發行者通過驗證A·qv=?pv·H2(f,pv)+pku來判斷用戶是否為1 個合法用戶,若是合法用戶,票據發行者為用戶生成認證標簽Tagv=((f,pv,qv),(t,r,zu),(e1,e2),Text,(sv,cv,zv)).(e1,e2)是用中央驗證者公鑰pkcv加密IDv所生產的2 個密文,在票據追溯時,完成用戶服務請求的恢復.簽名(t,r,zu)是用來驗證Tagv的有效性,只有指定的驗證者才可以驗證.sv是認證標簽Tagv的序列號,(sv,cv,zv)是票據發行者對sv的簽名,Text是時間戳,用來防止票據的重放.最終票據由這些單獨的標簽組成,即Tu={(Dv,Tagv)|IDv∈Ju}∪{(S,c,z)}.

Fig.2 Ticket-Issuing phase圖2 票據發行階段

此階段,票據發行者使用它的私鑰對每個認證標簽和整個票據進行簽名,而認證標簽和整個票據的完整性是使用它們各自內容的散列sv=H2(pv||qv||e1||e2||t||r||zu||Text)和S=H2(s1||s2||···||s|Ju|)來保證的.票據發行者將票據發送給用戶,用戶通過驗證散列值來驗證每個認證標簽和整個票據的完整性,以及驗證簽名來證明每個認證標簽和整個票據來自票據發行者.

3.5 票據驗證階段

當驗證1 個票據時,指定票據驗證者初始化1 個空表Tv,將身份IDv發送給用戶.用戶通過計算Dv=H3(qu,IDv),找到對應的標簽Tagv,并將Tagv發送給指定票據驗證者.如圖3 所示,指定票據驗證者通過判斷(sv,cv,zv)是否屬于Tv,來防止票據2 次驗證.如果Tagv是個新鮮的標簽,則將(sv,cv,zv)加入Tv,并通過檢查A·qvpv·H2(f,pv)+pku來驗證用戶是否為合法用戶,檢查zu-·rT)·tmodq,pkv),cvH(AT·zvmodq,sv)來驗證標簽的有效性.若全部成立,則通過驗證.

Fig.3 Ticket-Validating phase圖3 票據驗證階段

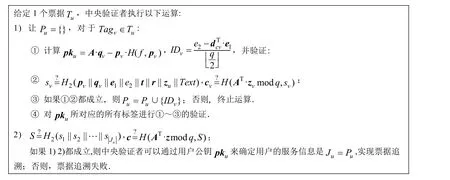

3.6 票據追溯階段

票據追溯階段用來揭示用戶的身份,完成用戶的去匿名化,追溯出用戶的整個服務請求Ju,實現監管性.如圖4 所示,針對用戶的服務票據Tu,中央驗證者初始化一個集合Pu={}.當Tagv∈Tu時,通過計算pku=A·qv-pv·H(f,pv),再根據本地存儲的(pku,IDu)去匿名化,最后,計算獲得指定票據驗證者的身份,通過判斷IDv∈Ju的所有恒等式來判斷用戶的服務請求.此時,如果已知單個標簽,在用戶不合作的情況下,整個票證信息Tu也可以直接從票據發行者處獲得.

Fig.4 Ticket-Trace phase圖4 票據追溯階段

4 正確性與安全性證明

本文構造的格上可追溯的匿名單點登錄方案具有不可鏈接性、不可偽造性和可追溯性,并給出正確性與安全性證明.

4.1 正確性

所構造的格上可追溯的匿名單點登錄方案,在用戶密鑰提取算法ExtractKey中,lu=A·ru,du=ru+Ru·xmodq,由此可得式(1)成立,用戶的公私鑰可以正確生成.

用戶注冊算法User-Registration中,c1和c2是使用中央驗證者公鑰對用戶身份加密所產生的密文,在式(2)中,通過使用中央驗證者的私鑰dcv,可以正確解密以恢復用戶身份IDu.

對于采用假名技術[27]所生成的正確假名(pv,qv),根據pku=A·du可知式(3)一定成立,可順利完成票據發行算法Ticket-Issuing中的用戶匿名認證.同時(sv,cv,zv)和(S,c,z)分別是票據發行者對sv和S的簽名,式(4)(5)是對這2 個簽名的驗證過程,由zv=uv+diss·sv,z=e+diss·S可得式(4)(5)成立.

票據驗證算法Ticket-Validating 中,通過對采用指定驗證者簽名方案[24]所生成的票據信息進行式(6)的驗證,完成票據的有效性驗證.已知zu=diss·rT+k·t-1,則式(6)恒成立.

通過式(7)(8),可以分別完成票據追溯算法Ticket-Trace中的用戶身份去匿名化和訪問服務追溯.由式(3)成立可知式(7)恒成立.式(8)是中央驗證者CV利用其私鑰dcv對密文(e1,e2)進行解密.

在PKG 的協助下,正確生成各參與方的公私鑰,式(1)~(8)成立,用戶服務票據能正確生成,并通過指定票據驗證者驗證,最終中央驗證者也可以在必要情況下正確追溯出用戶的服務信息.因此,所提方案滿足正確性.

4.2 不可鏈接性證明

4.3 不可偽造性證明

4.4 可追溯性證明

5 安全性能對比

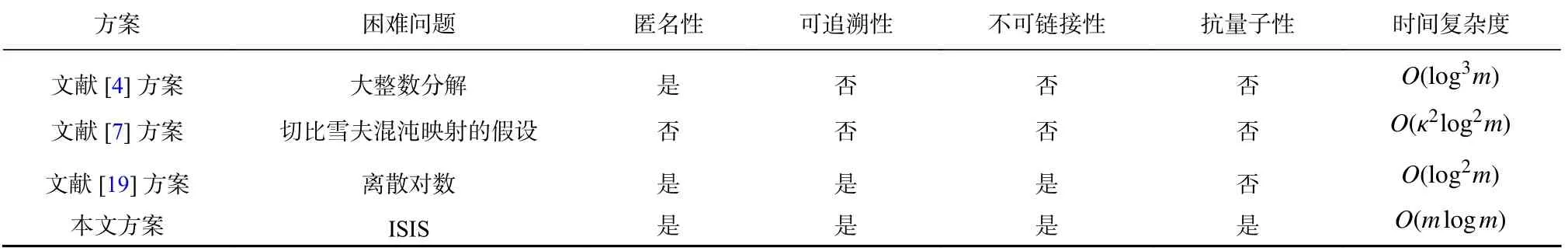

本節對方案安全性進行分析,表1 列出本文方案與文獻[4,7,19]方案在匿名性、可追溯性、不可鏈接性、抗量子性以及各方案中票據發行算法的時間復雜度對比.

Table 1 The Safety Performance Comparison of the Proposed Scheme and the Schemes of References [4,7,19]表1 本文方案與文獻[4,7,19]方案的安全性能對比

文獻[4]引入帶有隨機數的單向散列函數來解決Hsu 等人[31]方案中的假冒攻擊,文獻[4]方案中票據驗證者可以通過使用擴展歐幾里德算法,以高概率恢復出用戶的認證憑證,并利用RSA 簽名方案和非交互零知識證明方案,實現用戶的身份認證與票據的不可偽造性.因此文獻[4]方案不具備可追溯性和用戶服務的不可鏈接性,不可以抵抗已知的量子算法攻擊.

文獻[7]中的方案利用切比雪夫混沌映射的半群性和交換性來隱藏用戶的真實身份,但多個票據驗證者串通起來時可以分析用戶的服務請求,并且文獻[7]方案在設計時未考慮因為欺詐行為的追溯問題[32],其不具備匿名性、可追溯性、不可鏈接性,不可以抵抗已知的量子算法攻擊.

文獻[19]中的方案采用公鑰證書技術,使中央驗證者在追溯時獲得用戶公鑰來揭示用戶身份,并追溯出用戶的所有訪問服務,該方案實現了可追溯性與不可鏈接性.該方案安全性是基于離散對數困難假設,不能抵抗已知的量子算法攻擊.

本文方案中用戶在請求票據時,通過為指定票據驗證者生成假名來實現其匿名性,保證用戶的匿名性與服務請求的不可鏈接性.利用格上基于身份的密碼體制來代替文獻[19]中的公鑰證書技術,簡化了用戶身份管理開銷.在追溯階段,可信第三方通過計算出用戶公鑰來揭示用戶身份,并追溯出整個服務請求.同時票據發行階段作為單點登錄方案的重要一步,票據發行算法的時間復雜度大小關乎著方案的實際運行效率.本方案的安全性基于ISIS 困難假設,在參數m=512 b,q=783361 ≈220(m,q定義見1.1 節)下即可達到與AES-128bit 相當的安全量級.根據NIST 對稱加密標準所提供的安全強度范圍分類,在AES-128bit 安全量級下進行對比方案參數的實例化,文獻[4,7,19]中的參數分別設置為m=3 200 b(m為文獻[4]中的模數),κ=8 b、m=3 072 b(κ為文獻[7]中安全Hash 函數的輸出長度,m為文獻[7]中的模數)和m=256 b(m為文獻[19]中群的階數)[33].由表1 可知,在所設參數下,所提方案與對比方案[4,7,19]的時間復雜度分別約為O(212.17),O(234.9),O(239.17),O(216).可見,本方案在提供整體安全性的同時,具有較低時間復雜度.

6 性能分析

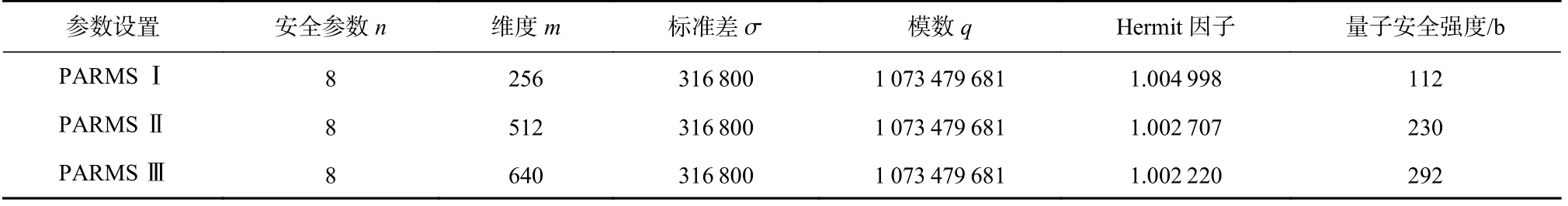

6.1 抗量子安全強度分析

本文方案是基于格上困難問題構造的單點登錄方案,結合格上ISIS 困難問題求解以及未來數年中量子計算機的發展,為滿足方案安全強度的要求,在表2中提供3 組參數,并進一步使用格基約化算法BKZ[34]對本文方案進行量子安全強度測試,在這3 組參數下,方案可分別達到112 b,230 b,292 b 的安全度.

Table 2 Security Strength Under Different Parameter Settings表2 不同參數設置下的安全強度

6.2 運算效率分析

在滿足一定安全等級的情況下,將本文方案在Windows10 系統、Intel?Core?i5-7200U CPU @2.50 GHz處理器和8.00GB 運行內存下,利用Sage 數學庫,采用基于SageMath 的Python 進行方案實現與性能評估.表3 給出了本文方案在PARMS Ⅰ,PARMS Ⅱ,PARMS Ⅲ這3 組參數下的時間開銷,所顯示的時間是以1 000 次運算的平均值統計.下面主要分析PARMS Ⅱ,PARMS Ⅲ參數下,即m= 512 和m= 640這2 種情況下各階段的時間開銷.

Table 3 Calculation Cost Analysis of Our Proposed Scheme表3 本文方案的計算開銷分析ms

1)在實現整個匿名單點登錄方案過程中,系統初始化、各參與方公私鑰提取以及每個用戶注冊階段只需進行1 次操作.在各參與者公私鑰提取階段,對于PKG 生成的私鑰,用戶要通過驗證等式來確保私鑰是正確生成的,因此,此階段在m= 512 和m=640 時,分別需要大概21 ms 和36 ms.

2)當m= 512 時,假如票據發行階段用戶一次性請求4 個服務,整個過程大概需要74.89 ms.其中7.4 ms用來生成服務請求,48.55 ms 用來生成票據,2.57 ms用來驗證票據是否有效.即使將m增加到640,整個發行階段也只需要108.34 ms.同時,用戶可以預先計算它的票據請求,而且票據發行者可并行驗證用戶身份的合法性,從而將與票據發行者的交互時間縮短14.78 ms(m= 512)或22.46 ms(m= 640).此外,發行者也可以預先計算一些值作為票據發行過程的一部分(例如Dv,e1,e2等部分,參見圖2).這樣可將票據生成階段減少5.15 ms(m=512)或6.64 ms(m= 640).經算法優化后,整個過程大概需要54.96 ms(m= 512)或79.14 ms(m= 640).

3)在票據驗證階段,用戶需要向指定票據驗證者提交自己的認證標簽以獲得想要的服務.此時,指定票據驗證者需要驗證指定驗證者簽名、單向Hash 函數以及對認證標簽與票據的簽名,若全部驗證通過,則授權用戶訪問服務,最終指定票據驗證者驗證單個標簽,其過程只需要大約16.08 ms 或24.11 ms(m= 512或m= 640).

4)必要時,中央驗證者才執行票據追溯算法.此時中央驗證者在進行簡單的向量運算后,揭示用戶的真實身份并追溯出用戶的整個服務請求.由于此階段的主要運算過程與票據驗證階段相似,因此這2 個階段的計算開銷大體相近.

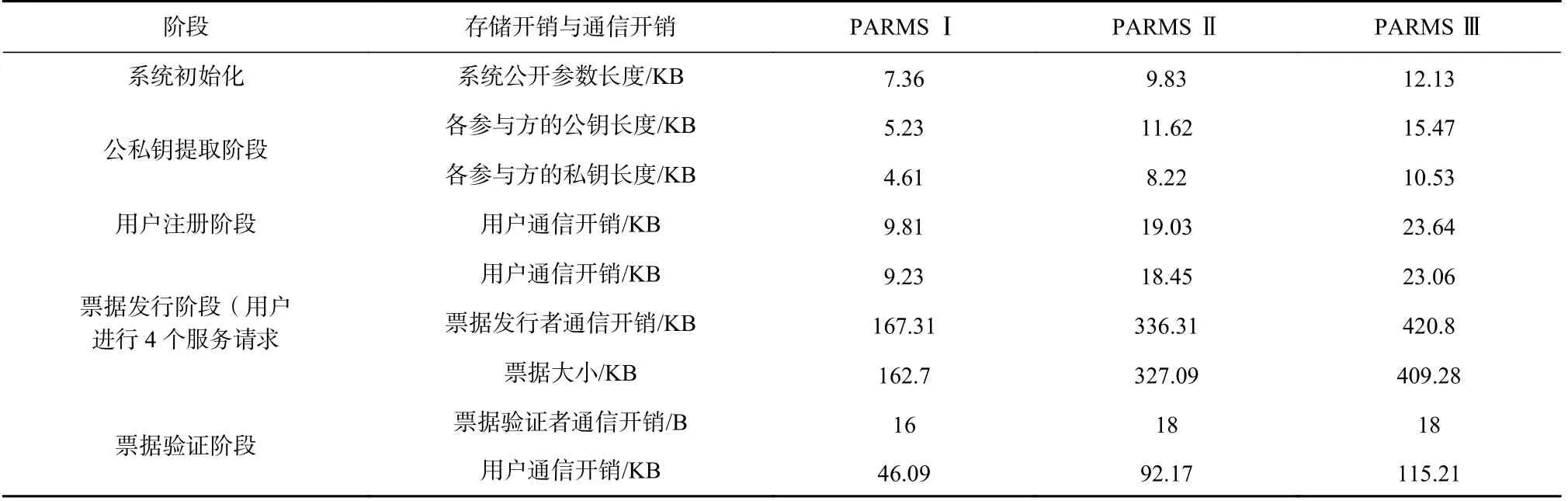

6.3 存儲與通信開銷分析

為進一步評估方案效率,表4 列出方案各階段所產生的存儲開銷與通信開銷.系統初始化階段與公私鑰提取階段會產生方案所需的公共參數與各參與方的公私鑰,各參與方私鑰作為要保密的信息,需要進行本地存儲.由表4 可知,在給定的3 組參數下,參與方的本地存儲開銷最大為10.53KB.

Table 4 Analysis of Storage Cost and Communication Cost of Scheme表4 方案存儲開銷與通信開銷分析ms

用戶注冊階段、票據驗證階段和票據發行階段需要2 個參與方進行協同交互.在用戶注冊階段,用戶需要傳輸對身份IDu加密所產生的密文.票據驗證階段,指定票據驗證者和用戶分別需要發送身份IDv和票據標簽Tagv.在票據發行階段,用戶給票據發行者發送一次性假名與服務請求,票據發行者再根據用戶需求生成服務票據,此過程需要較大的通信開銷.在表4 的3 組參數下,方案各階段的最大通信開銷分別是167.31 KB,336.31 KB,420.8 KB,其中所生產的用戶服務票據約占票據發行者通信開銷的97%.

7 結束語

本文基于ISIS 困難假設,結合格上基于身份的密碼體制與匿名認證技術,構造了一個可追溯的匿名單點登錄方案,解決了同類方案中公鑰證書管理問題以及因用戶匿名訪問服務而無法追責的問題.根據方案在不同參數設置下的量子安全強度可知,其具備抗量子算法攻擊的特點,同時在運行時間和通信開銷上滿足應用實施的需求.當指定票據驗證者發生單點故障時,考慮在票據發行階段引入代理重加密技術,在不改變用戶服務票據情況下,將用戶重定向到代理票據驗證者并繼續訪問服務,是未來的一個研究方向.

作者貢獻聲明:湯永利負責方案構造與證明、數據整理與實驗分析;李英負責方案構造與證明,完成論文撰寫與修改;趙宗渠負責方案構造與證明;李星宇負責數據整理與實驗分析;王瀚博負責論文撰寫與修改.