計算機網絡安全與勒索病毒應對策略

蔡 琴

(中共新疆維吾爾自治區委員會黨校 信息技術部,新疆 烏魯木齊 830002)

0 引言

云計算數據平臺雖然為用戶提供了更多數據資源,但在黑客攻擊時,將會帶來嚴重后果。云計算環境的數據平臺有數據容量大、數據類型多、數據價值密度低的特點,數據保密和安全尤為重要[1]。現有的數據安全識別技術還無法抵擋黑客的攻擊,用戶安全意識低,無意間瀏覽非法網站、釣魚網站,這些都給計算機安全防護工作帶來困難。計算機網絡系統的漏洞,給別有用心的黑客帶來可乘之機,最終使計算機安全得不到相應的保障。在大數據時代,如果數據一旦受到病毒攻擊,用戶的數據會被竊取,破壞正常的網絡環境。計算機管理者需要建立有效的防御機制,做好安全保障工作,避免造成嚴重的網絡安全事件。

1 云計算數據平臺的病毒防護

歷史上出現的一次次病毒攻擊,說明了防御病毒之路任重而道遠。安全防護體系的建立非常關鍵,病毒的防范三分靠技術,七分靠管理[2]。

1.1 建立必要的黑客防御機制

黑客攻擊屬于人為操作、惡意攻擊,是以獲利或危害社會為目的的網絡安全問題。對社會危害較大,黑客掌握較高計算機技術,有很強的操作能力,還能洞悉操作系統的各種安全漏洞,令人防不勝防。所以,需要建立黑客防御機制,解析黑客攻擊的技術要點,對黑客的入侵方式和入侵企圖進行分析,提高反入侵對抗的技術,找出黑客入侵時系統的安全問題,只有對黑客攻擊技術達到一個新的認識,才能構建一個對系統有力保障的防護體系。

1.2 加強對用戶網絡安全培訓

為了盡可能地避免計算機網絡安全問題,加強對用戶的網絡安全意識的宣傳,提高用戶的安全防范能力,引導用戶定時修補系統漏洞、定期查殺。提高專業技術人員網絡行為規范,有效解決用戶的技術困擾,減少因使用不當造成的系統隱患,避免系統受到攻擊,為整個計算機網絡體系統提供安全保障。

1.3 加強系統的監管和提高病毒防范機制

加強系統的監管和網絡安全防范力度,根據病毒的特點和傳播方式來建立病毒預警機制,引入入侵檢測管理技術,加強數據入侵管理,進行數據流量監測,經常對關鍵信息進行數據分析和收集,如果出現非法操作,立即用合理手段進行干預。在病毒防范過程中,技術人員也要嚴格根據安全管理模式進行日常操作和管理,及時更新病毒特征庫,建立完整的計算機網絡殺毒系統。

2 勒索病毒的傳播特點

勒索病毒是一種新型電腦病毒,是病毒程序和勒索程序相結合的結果。主要采取網絡釣魚、垃圾郵件、惡意軟件植入、惡意捆綁正常軟件、移動存儲介質、內網擺渡等形式在網絡上進行傳播。網絡用戶在訪問這些網頁時,下載了被偽裝成正常程序的病毒,在系統里安裝,傳播方式狡猾且隱蔽,先感染服務器,然后通過共享方式在局域網里繼續傳播,可以導致170多種擴展名文件都被加密,加密算法不易破解,受害者不能再進入系統,只能通過暗網鏈接付費后,拿到破解密鑰才能恢復重要文件,性質惡劣,給用戶帶來了嚴重的后果和損失。

2.1 勒索病毒隱蔽性更強

勒索病毒隱蔽于第三方應用,利用用戶對第三方應用服務的完全信任,傳播病毒。病毒隱蔽于微信、QQ、電子郵件、HTML頁面等,借助比特幣電子貨幣、洋蔥網絡等匿名通信技術劫持受害者。病毒以程序代碼或隱含文件的形式存于程序中,只有經過程序代碼分析,對代碼字節一一分析才能檢查出來。

2.2 勒索病毒的傳染性更強

勒索病毒的傳播有局域網和跨網傳播兩種傳播途徑,在局域網中生成含整個局域網的網段表,然后依次攻擊,直到感染全部有價值的文件。跨網傳播則生成隨機IP地址,發送攻擊代碼,利用有些防火墻和路由器沒有實施安全策略部署,利用防火墻漏洞,通過無線管理網絡,進行跨網段、跨省攻擊。

2.3 勒索病毒的攻擊手段更多樣

利用蠕蟲病毒的特征,實現全程自動化攻擊,使用U盤蠕蟲、WEB掛馬、RDP爆破、永恒之藍漏洞等多種攻擊方式,讓用戶防不勝防。許多勒索病毒與高級網絡攻擊相結合,單一的防御手機無法抵御。病毒攻擊的范圍已經覆蓋了Windows,Mac,Android,IOS和虛擬桌面。尤其是Windows7,XP等老舊系統,成為病毒攻擊的重災區,Windows10系統及時發布的漏洞更新受到較小影響。

2.4 難以破解的加密算法

勒索病毒的制造者為了讓用戶不能輕易破解密碼,采用了難以破解、不可逆的加密算法對數據加密。勒索病毒大多數使用RSA非對稱加密算法,有些還采用對稱密碼算法,AES,3DES和RC4,非對稱密碼算法RSA,ECDH等,甚至有時還使用其他軟件的加密模塊進行加密,個人用戶根本無法解密自己的文件只有交付贖金,才能拿到解密的密鑰,恢復文件[3]。

3 對勒索病毒計算機防護及措施

3.1 禁止重要服務器訪問外網

禁止重要服務器訪問外網,將保存有重要數據的服務器用內網隔離,增加內部服務器的升級服務。勒索病毒是蠕蟲和勒索軟件相結合產生新的病毒模式,可實現跨平臺、跨系統的傳播,對現有計算機安全防護模式產生的重大的威脅。用戶需主動防御,層層管理。

內網安全漏洞也很多,勒索病毒也極易從內部發起攻擊。“內網隔離是安全的”這種定式思維也是錯誤的,局域網數據資產和數據價值很大,被攻擊后影響很嚴重。校園、企業、政府機構一直盲目認為內網會更安全,但實際上內網也會受到攻擊和感染,主要因為內網安全疏漏更多、防御更不足。最新的病毒變種利用“管理員共享”功能在內網自動滲透,傳播速度可達每10分鐘感染5 000余臺電腦。內網中毒更易引起連鎖反應,一臺服務器的失守,導致全部計算機被攻陷。內網管理者要注意殺毒軟件,應用軟件的安裝和更新,對內網網段的升級隔離,定期檢查系統配置是否正確沒有被篡改,對關鍵文件定期掃描檢查,對顯示文件和擴展名為vbs,shs,pif的文件進行查殺。

3.2 嚴格設定服務器允許安裝的應用

勒索病毒利用SMB漏洞攻擊,對主機端口進行掃描,被攻擊后下載WannaCry木馬進行感染,運行后進行交叉感染傳播,再使用敲詐者編寫的tasksche.exe程序,對圖片、文檔、視頻、壓縮包等各類文件進行加密,然后進行勒索付費。勒索病毒入侵服務器或主機后,會對各類文件文檔進行加密處理,采用2048位的RSA算法進行文件加密,這種加密算法目前沒有有效的解密方法,暴力破解需要上百年時間。不在服務器上安裝不必要的軟件,只安裝必要的服務,與服務無關的應用進行關閉或禁用,FTP服務時則不要裝IIS服務。

3.3 防火墻只開放必要端口

防火墻只開放必要端口,設置訪問白名單,禁止不明網站和身份的用戶訪問。對于OA,ERP等對外提供服務的服務器只開放必要端口。在防火墻上創建拒絕策略,勒索病毒利用TCP的445端口和其他關聯端口135、137、139進行感染,因為這一類端口權限較高,可以利用它訪問共享文件或共享打印機。系統需關閉445端口的訪問權限,在防火墻上配置入站和出站規則,禁止使用文件和打印共享服務。通過細化訪問控制策略,細化至IP和端口,核心交換機和匯聚交換機上應配置限制相關風險的ACL。

3.4 做好遠程登錄訪問的審核控制

不要點擊OFFICE宏運行提示,避免來自OFFICE組件的病毒攻擊。積極升級最新的防病毒安全特征庫IPS,升到最新的防病毒庫,識別已發現的病毒樣本,進行病毒過濾。勒索病毒具有蠕蟲病毒的特征,可以自我復制,自我傳播,對主機內所有文件進遍歷,判斷文件的擴展名是否存在于病毒內的列表中,如果是,則加入加密列表,遍歷后對列表內所有對象進行加密操作。

使用監測系統進行流量分析,如果系統產生大量異常流量或是資源占有異常,SMB攻擊或455端口占有異常,都可能是病毒在擴散,可以盡快采取響應措施,即時斷網或禁用網卡等操作,以盡可能減少損失。應警惕用戶不要打開網頁掛馬、垃圾電子郵件與惡意捆綁程序,提高安全意識。

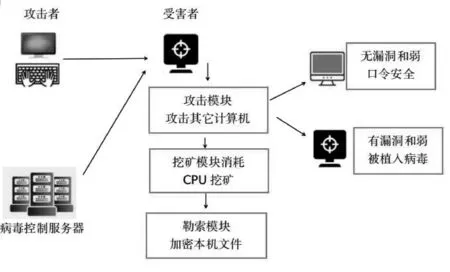

勒索病毒的傳播原理如圖1所示,攻擊者將偽裝成盜版軟件、游戲外掛或普通推廣軟件,通過病毒控制服務器發布,誘惑受害者下載使用,受害者計算機下載運行病毒模塊后被感染,病毒全程自動化攻擊計算機系統,通過挖礦法掃描受害者重要數據,打包重要數據,利用勒索模塊加密本機重要數據,加密算法通過現有技術不可破解,攻擊者發出勒索信息,索要贖金。

圖1 勒索病毒的傳播原理

3.5 使用強口令

勒索病毒最常用的攻擊方式為遠程弱口令攻擊。用戶總覺得自己被攻擊的概率很低。事實上,成千上萬的攻擊者不停地使用工具掃描尋找弱口令設備。勒索病毒利用永恒之藍漏洞和遠程桌面協議等服務弱口令植入病毒。病毒暴力破解各類空口令,字符強度不足口令,重復字符數多口令,以達到入侵的目的。系統應及時修改使用強口令,并且督促用戶和管理員定期更換強口令。

3.6 做好服務器系統與數據的異地備份

網絡技術人員應盡量做好定期異地備份,更換操作系統備份的工作。這些措施可增加網絡安全,減少網絡安全漏洞,但卻無法做到絕對避免病毒感染。因此,做好數據備份是應對病毒的最后一道安全保證。如果備份系統與服務器一同感染了病毒且被數據加密,那備份也就失去了意義。可以更換操作系統備份,如果原有系統是Windowserver,那么新備份系統可以用Linux操作系統,也可以用虛擬機或備份一體機對系統進行異地備份。

4 結語

重要數據信息部門不能掉以輕心,不能認為內網隔離就是絕對安全。內網攻擊不易被發現,是個緩慢滲透,較長攻破的過程,就需管理員隨時做好內網監測。勒索病毒的暴發,體現了計算機防護體系還需要不斷進步,傳統的病毒特征庫和防護體系都是先收集病毒樣本,然后提取樣本特征,再進行查殺,這種模式導致病毒的查殺總是落后于病毒的出現。所以,要改變應對病毒防御的思路,做好防護工作的同時,可利用“可信計算”進行主動防御,這是一個較新的理論,“可信計算”的原理在于計算機運行全程可預測可控制,但不被干擾,一旦出現和預計不同,就阻止其運行,對系統訪問進行干預,以期改變現被動防御病毒的局面,改為主動防范。