基于Packet tracer防火墻的基本配置仿真實驗的設計與實現

摘 要:防火墻是最重要的網絡安全設備,合理對防火墻的配置,是實現網絡安全的有效保證。本文基于Cisco Paket Tracer 6.0網絡虛擬仿真軟件,搭建了以防火墻為中心的網絡,并對其進行了基本配置,實現網絡安全目標。通過防火墻的基本配置仿真實驗,讓學生加深對防火墻功能的理解,并掌握防火墻的基本配置能力。

關鍵詞:Packet tracer;防火墻;仿真實驗;DMZ;安全級別

中圖分類號:TP393.08 文獻標識碼:A DOI:10.3969/j.issn.1003-6970.2021.02.041

本文著錄格式:彭如飛.基于Packet tracer防火墻的基本配置仿真實驗的設計與實現[J].軟件,2021,42(02):131-134

Design and Implementation of Basic Configuration Simulation Experiment Based on Packet Tracer Firewall

PENG Rufei

(North Sichuan Medical College, Nanchong? Sichuan? 637000)

【Abstract】:Firewall is the most important network security equipment, reasonable configuration of the firewall, is to realize the effective guarantee of network security. Based on the network virtual simulation software of Cisco PAKET TRACER 6.0, this paper builds a network with firewall as the center, and carries on the basic configuration to achieve the goal of network security. Through the basic configuration of the firewall simulation experiment, let the students deepen the understanding of the function of the firewall, and master the basic configuration of the firewall ability.

【Key words】:Packet tracer;firewall;simulation experiment;The DMZ;security level

網絡的迅速發展,對網絡安全的要求也越來越高,防火墻作為網絡安全中非常重要的網絡設備,其相關實驗是網絡課程教學的重要內容[1]。對于防火墻這種昂貴的大型網絡設備的配置實驗,虛擬仿真實驗明顯優于傳統實驗。Packet Tracer作為最廣泛使用的網絡虛擬仿真平臺,本文以此作為防火墻基本配置實驗的載體,幫助學生加深對防火墻相關知識的理解,掌握防火墻的基本配置。

1 Packet Tracer網絡仿真平臺

Packet Tracer是思科公司研發的一款輔助網絡學習的虛擬仿真工具,其功能強大,操作簡便,被廣泛應用。在Packet Tracer中可完成網絡的搭建,模擬網絡并對其進行故障分析,完成交換機、路由器等網絡設備的配置等實踐操作[2]。Packet Tracer能夠克服網絡實驗對實驗場地的高要求,大幅度降低了實驗成本,提高了實驗效率及成功率,使教學效果得到大幅度提升。

2 防火墻

2.1 防火墻的概念和部署

防火墻放置于多個網絡的邊界處,通過執行設置的訪問控制策略實現保護網絡的設備。防火墻是保證內、外部網絡通信安全的主要設備,其利用制定的訪問策略對通過它的數據進行監控和審查,實現對網絡存在威脅的數據包的過濾、屏蔽和阻攔,以保證內部網絡不會受外部的非法訪問和攻擊。

防火墻要實現對多個網絡的訪問控制,保證網絡安全,需布放在需要保護網絡的邊界處,部署結構如圖1所示。

2.2 防火墻的主要功能

防火墻主要功能包括:

(1)隔離內外部網絡。將內外部網絡隔離可以防止非法用戶訪問內部網絡,并能有效防范郵件病毒和宏病毒等的攻擊。

(2)形成集中監視點。防火墻位于多個網絡交界處,通過強制所有數據包都要經過防火墻,并通過訪問規則對所有數據包進行檢查和過濾,這樣就能集中對網絡進行安全管理。

(3)強化安全策略。以防火墻為中心,能夠將多種安全軟件配置在防火墻上,比如口令和身份認證等,與傳統的網絡安全問題分散在多臺主機上相比,這種集中管理方式操作更加簡便并且節約成本[3]。

(4)能夠有效審計和記錄內外網絡之間的通信活動。因為內外網絡之間所有的數據包都要流經防火墻,因此防火墻能對所有的數據包進行記錄,并寫進日志系統。當發現異常行為時,防火墻能夠發出報警,并提供導致異常行為的原因,比如系統被檢測或被攻擊等。

2.3 防火墻的DMZ區及安全級別

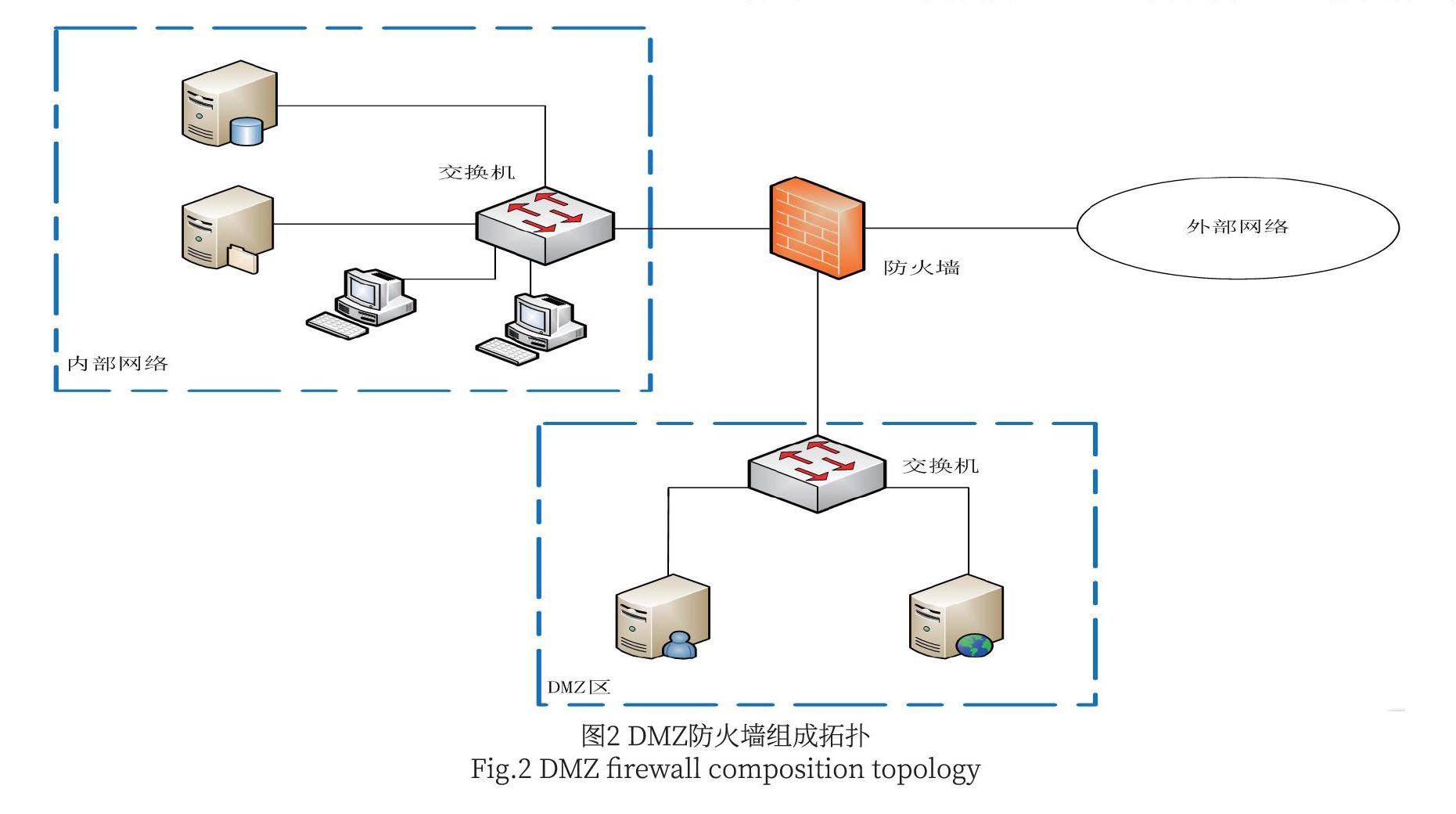

DMZ是獨立于內部網絡和外部網絡之間的一個緩沖區,此區域主要存放一些必須對外部網絡開放的一些服務器等設備,比如FTP服務器和Web服務器等。網絡中有些設備需要對外網的一些設備提供服務,如果這些設備和內網設備放在一起,則會給內網帶來巨大的安全風險。DMZ區的作用則能將這些需要對外開放的設備和內部網絡的設備進行隔離,根據情況采取針對性的隔離措施,使得這些設備既能對外提供服務,同時也能較好地對內部網絡進行保護[4]。DMZ區根據網絡實際需要能夠劃分多個,進而實現安全目標。DMZ防火墻組成示例如圖2所示。

思科防火墻把將接口設置為不同的安全等級,等級以數字0至100的整數表示,默認時高等級區域可以訪問低等級區域,而低等級區域不能訪問高等級區域。若等級低等級區域需要訪問高等級區域,可以通過ACL或conduit(管道)明確進行配置。安全級別100是PIX(或asa)防火墻內部接口的最高級別,安全級別0是PIX(或asa)防火墻外部接口的最低級別,它們都是是默認設置,且不能改變[5]。

3 防火墻的基本配置仿真實驗的設計與實現

3.1 實驗需求及網絡拓撲結構設計

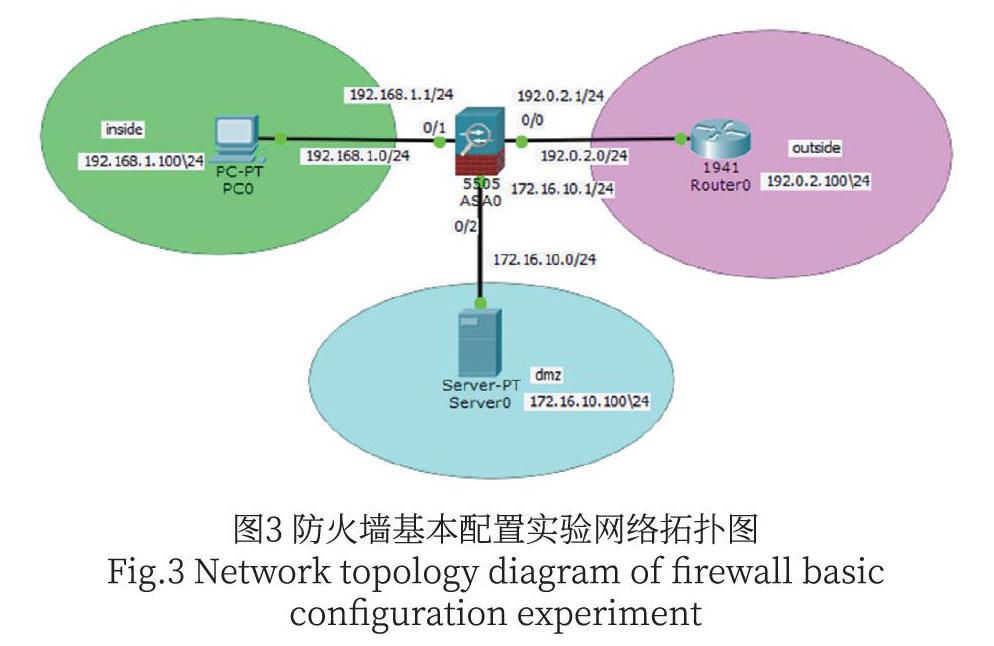

本次實驗目標是讓學生了解防火墻的概念,熟悉防火墻關鍵技術,掌握防火墻的安全級別,以及熟悉思科防火墻的基本配置。為實現預設實驗目標要求將網絡劃分為inside(內網)、outside(外網)、dmz(服務器區)三個區域,并對防火墻進行配置,使得內網和DMZ區的設備可以訪問外網的設備,內網設備可以訪問DMZ區設備,但是DMZ區設備不能訪問內網設備,外網設備可以訪問DMZ區的設備。根據實驗目標和需求設計網絡拓撲如圖3所示:

對網絡拓撲圖各設備IP地址規劃如表1所示。

3.2 實驗具體步驟

(1)根據設計的網絡拓撲圖,在Cisco Packet Tracer中搭建網絡。

(2)配置主機、服務器和路由器的接口的IP地址。

通過IP Configuration分別配置主機(Inside User)和服務器(Web Server)的IP地址。

通過命令配置路由器接口的IP地址:

Router>enable

Router#configure terminal

Router(config)#interface GigabitEthernet 0/0

Router(config-if)#ip address 192.0.2.100 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#ip route 0.0.0.0 0.0.0.0 192.0.2.1

命令說明:命令:ip route

(3)開啟路由器的telnet服務。

Router(config)#line vty 0 15

Router(config-line)#password cisco

Router(config-line)#login

(4)更改ASA防火墻名稱。

ciscoasa>enable

Password: (密碼默認為空)

ciscoasa#configure terminal

ciscoasa(config)#hostname PKT-ASA

(5)配置VLAN 1的IP地址和名稱。

PKT-ASA#configure terminal

PKT-ASA(config)#interface vlan 1

PKT-ASA(config-if)#ip address 192.168.1.1 255.255.255.0

PKT-ASA(config-if)#nameif inside

PKT-ASA(config-if)#security-level 100

說明:Packet Tracer中的ASA 5505已經默認配置好了兩個VLAN:

VLAN1:Inside VLAN(interfaces E0/1->E0/7)

VLAN2:Outside VLAN(interfaces E0/0)

(6)配置VLAN 2的IP地址和名稱。

PKT-ASA#configure terminal

PKT-ASA(config)#interface vlan 2

PKT-ASA(config-if)#ip address 192.0.2.1 255.255.255.0

PKT-ASA(config-if)#nameif outside

PKT-ASA(config-if)#security-level 0

(7)配置VLAN 3的IP地址和名稱。

PKT-ASA#configure terminal

PKT-ASA(config)#interface vlan 3

PKT-ASA(config-if)#no forward interface vlan 1

PKT-ASA(config-if)#nameif dmz

PKT-ASA(config-if)#security-level 50

PKT-ASA(config-if)#ip address 172.16.10.1 255.255.255.0

(8)分配ASA防火墻的接口到不同的VLAN(其中VLAN1和VLAN2已經默認劃分,不需要再配置)。

PKT-ASA#configure terminal

PKT-ASA(config)#iinterface Ethernet 0/2

PKT-ASA(config-if)#switchport access vlan 3

3.3 結果驗證

(1)驗證ASA防火墻和主機、服務器、路由器的連通情況:

從ASA防火墻分別ping主機、服務器和路由器。結果表明全部能夠ping通。

(2)驗證從inside和dmz區域連通到outside區域情況:

使用ping命令進行驗證,結果表明能夠從inside和dmz區域連通到outside區域,因為inside和dmz區的安全級別高于outside區域。

(3)通過ACL開啟防火墻的icmp通路:

模擬網絡運行,通過數據包動態傳輸圖,結果表明icmp數據包可以從高安全級別的inside區域通過防火墻到低安全區域的outside,反之則不行,這正是防火墻的作用。如果需要使得icmp數據包可以從低安全級別的outside區域通過防火墻到高安全區域的inside,則需要手動通過ACL進行配置。

PKT-ASA#configure terminal

PKT-ASA(config)#access-list icmp extended permit icmp any any

PKT-ASA(config)#access-group icmp in interface outside

命令說明:在ASA上配置ACL有兩個作用,一是允許入站連接;二是控制出站連接的流量。目前有兩種主要的ACL:標準ACL和擴展ACL,標準ACL只對數據包中的源地址進行檢查,而擴展ACL既要對數據包的源地址進行檢查,也要對數據包的目的地址進行檢查,并且能夠檢查數據包的端口號、特定協議類型等[7]。

標準ACL:

asa(config)#access-list acl-name [standrad] {permit | deny } ip_addr mask

擴展ACL:

Asa(config)#access-list acl_name [extended] {permit | deny } protocol src_ip_addr src_mask dst_ip_addr dst_mask [operator port]

將ACL應用到接口:

asa(config)#access-group acl_name {in | out} interface interface_name

4 結語

使用Cisco Paket Tracer 6.0進行防火墻基本配置實驗,構建了具有內部網絡、外部網絡、DMZ區的防火墻實驗的虛擬仿真場景。學生通過對防火墻的基本配置,有助于理解防火墻的功能,DMZ區的作用,以及防火墻如何實現對網絡的保護,與此同時也鍛煉了學生們配置防火墻的動手能力。

參考文獻

[1] 范君,蔡彬彬.基于Packet Tracer的ASA防火墻實驗設計[J].電腦知識與技術,2019,15(32):39-42.

[2] 景朋森,王飛.網絡工程實踐教學中Packet Tracer的應用研究[J].電子商務,2010(12):55-57.

[3] 魏榮華,崔凌云.防護計算機網絡信息安全之我見[J].電腦知識與技術,2008,4(S2):191.

[4] 吉誠. 企業級網絡設計方案的規劃與測試[D].上海:上海交通大學,2008.

[5] 陳蘭蘭.網絡地址轉換NAT技術及在CISCO PIX防火墻中應用[J].甘肅科技縱橫,2007(6):19-20.

[6] 張洪濤.虛擬路由器冗余協議在網絡中的應用[J].中國新通信,2018,20(21):121-122.

[7] 李大周.利用路由器ACL功能保障局域網安全[J].電腦知識與技術,2010,6(12):2892-2894.