面向物聯網輕量級隱私保護的真值發現機制

何英杰,李啟偉,孫涵,郜迪,董劍峰,楊書華

(中國電子科技集團公司第二十二研究所,河南 新鄉 453000)

1 引言

物聯網各種各樣的應用將各個終端設備數據聚合到數據中心,通過對設備數據的統計分析來為消費者提供優質的服務[1],例如智慧家居[2]、智慧交通[3]、智慧醫療[4]等,這些應用提高了人們的生活質量并產生了巨大的社會經濟效益[5]。

物聯網應用利用聚合數據產生價值,物聯網數據質量越高,數據價值也就越大。但是,不同的物聯網設備采集的數據質量具有差異性[6]。首先,引起物聯網數據質量差異性的主要原因是數據的不確定性,例如,數據聚合的環境動態變化可使數據產生不定因素(錯誤、噪聲、分布狀態等)[7],從而影響原始數據質量;其次,物聯網系統可能存在惡意節點,惡意節點產生異常數據,若這些質量較低的異常信息聚合到數據中心,則會影響應用的實際效果;此外,物聯網系統中存在大量收集用戶敏感數據的設備,這些設備常常成為惡意攻擊者的目標,例如,物聯網中的共謀攻擊[8]、擾動攻擊[9]或者選擇明文攻擊(chosen-plaintext attack,CPA)[8]等都會引起數據隱私的泄露問題。因此,提高聚合數據的質量以及保護數據隱私對物聯網應用而言極其重要。

為了應對提高聚合質量的挑戰,真相發現最近已得到廣泛研究[10],旨在從不可靠的數據中發現真值。真相發現方法的基本原則是:若感知的數據更接近匯總結果,則將為其分配較高的權重;而若數據具有較高的權重,則將在聚合過程中,其數據獲得更多統計。

盡管真相發現方法已極大地改善系統中聚合的準確性,但仍無法解決參與設備的隱私問題。在IoT應用中,參與者通常不愿提供其真實的感知數據,這些感知數據中推斷得到參與者的隱私信息。例如眾智感知系統[10]中能夠通過匯總從大量設備那里收集的數據來解決一些難題,但是,平臺系統能夠從設備的收集的回答中推斷得到每個參與設備所屬人員的隱私信息;此外,聚合健康數據[11](例如治療結果)能夠更好地評估新藥或醫療設備的效果,但可能會泄露參與患者的隱私;地理標記[12]能夠通過匯總參與者的報告來提供對特定對象(例如垃圾、坑洼、自動外部去纖顫器等)的準確、及時的定位,但存在泄露參與者敏感位置信息的風險。

目前,已有研究方法關注解決聚合數據的質量和隱私泄露問題。Xu等人[13]提出了一種面向移動群智感知系統的高效保護隱私的真值發現(efficient and privacy-preserving truth discovery,EPTD)方法,但用戶組之間生成大量共享密鑰而導致其能耗成本開銷較大;Tang等人[14]提出了一種面向群智感知系統的非交互隱私保護真值發現(privacy-preserving truth discovery,PPDT)算法,但算法的加速器只針對特定問題場景;Zhang等人[15]提出了一種面向移動群智感知系統的可靠隱私保護真值發現算法,但算法的計算成本較高;Mao等人[16]提出了基于兩個非協同的云服務器的輕量級真值發現框架分別為L-PPDT(lightweight privacy preserving truth discovery framework)及L2-PPDT(more lightweight privacy preserving truth discovery framework)。該方案中,用戶能夠選擇不同的隱私加密級別,但是,可信度高的用戶的數據通常具有更高價值,其方案并不能實現差異化的隱私保護級別。

針對上述問題,本文提出了一種面向物聯網的輕量級真值發現(lightweight privacy-preserving truth discovery for IoT,IoT-LPTD)機制,該機制提高了聚合數據質量和保護了數據隱私,主要貢獻如下。

(1)物聯網的云服務器基于洗牌算法和流式加密實現了匿名計算真值。在云服務器計算真值的過程中,即使惡意終端設備和云服務器發起共謀攻擊,誠實的終端設備的隱私也不會被泄露。

(2)霧服務器和可信服務器基于密文協同計算設備的可信權重,防止了霧服務器泄露設備隱私。同時,霧服務器采取了Softmax函數計算設備的權重,減少了計算真值的誤差率。

(3)理論分析證明了該機制具有保護設備隱私的特點。實驗結果表明,該機制誤差率低,并在時間開銷上優于已有方法。

2 預備知識

2.1 雙線性映射

設q是一個大素數,1G和2G分別為兩個q階的循環乘法群。1G到2G的雙線性映射為,其滿足下列性質[12]。

(2)非退化性:如果P是1G的生成元,那么e(P,P)就是2G的生成元。

(3)可計算性:對于任意的P、Q,在有效的時間內能夠計算得到e(P,Q)。

2.2 真值發現算法

真值發現算法[13]主要分為兩個步驟:權重更新和真值更新。

(1)權重更新:由于每個設備感知數據x和真值tx存在差別,根據感知數據的差異,對每個設備定義一個可信的權重,其中,f(·)是一個單調遞減函數,d(x,xt)用來測量感知數據和預測真值之間的差異。

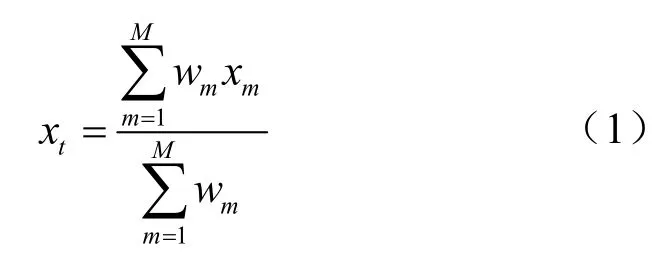

(2)真值更新:根據每個設備權重值計算得到當前的真值tx:

其中,M是設備的數量,xm是第m設備感知數據值。

3 系統模型

3.1 IoT-LPTD模型

IoT-LPDT模型示意圖如圖1所示,IoT-LPTD由可信服務器(trust authority server,TA)、云服務器(cloud server,CS)、霧服務器(fog server,FS)、設備節點(device node,DN)組成,其建模為四元組(TA,FS,CS,DN)。在IoT-LPTD模型中,首先,TA為CS、FS、DN分發簽名密鑰對<sk,pk>和傳輸密鑰(K),并維護一個節點權重列表(LT),同時CS在執行真值算法之前,TA將發送給CS一個擾動的權重列表(Wt);其次,CS在t時刻請求DN中的設備節點(di)采集不同對象的屬性(xoi),當di采集到數據集合XO之后,執行加密數據算法和簽名算法,并將密文傳送到FS中的霧服務器(fi),fi執行密文聚合算法并把聚合密文傳送至云服務器(ci),ci匿名地計算真值并加密得到真值集合,FS接收加密的真值集合后,執行計算可信權重算法并把新的可信權重列表(Wt+1)傳送給TA;最后,TA更新TL,其中,IoT-LPTD模型中所用的數學符號見表1。

圖1 IoT-LPDT模型示意圖

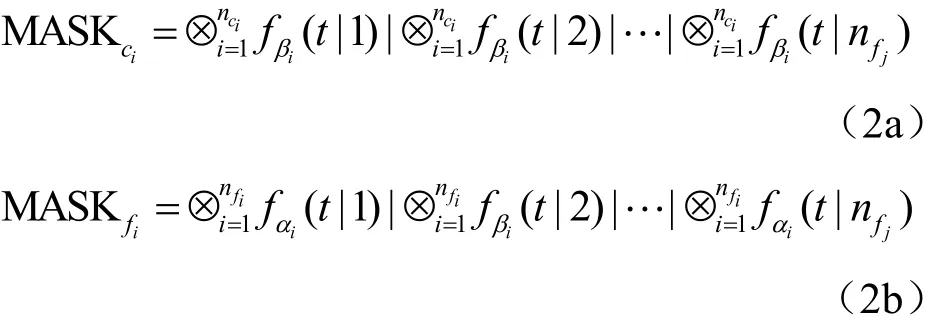

表1 符號說明

3.2 威脅模型

假設物聯網系統模型是半誠實的,即在威脅模型中的參與者將會嚴格遵守設計的IoT-LPTD機制;但是,云服務器或霧服務器能夠通過收集感知數據去推斷每個設備的敏感信息。每個設備能夠嘗試獲取其他設備的敏感數據,進行推斷或學習其他設備隱私。

4 IoT-LPTD實現

IoT-LPTD主要由4個階段組成:系統建立、感知數據加密、真值匿名計算以及權重匿名更新。

4.1 系統建立

4.1.1 系統初始化

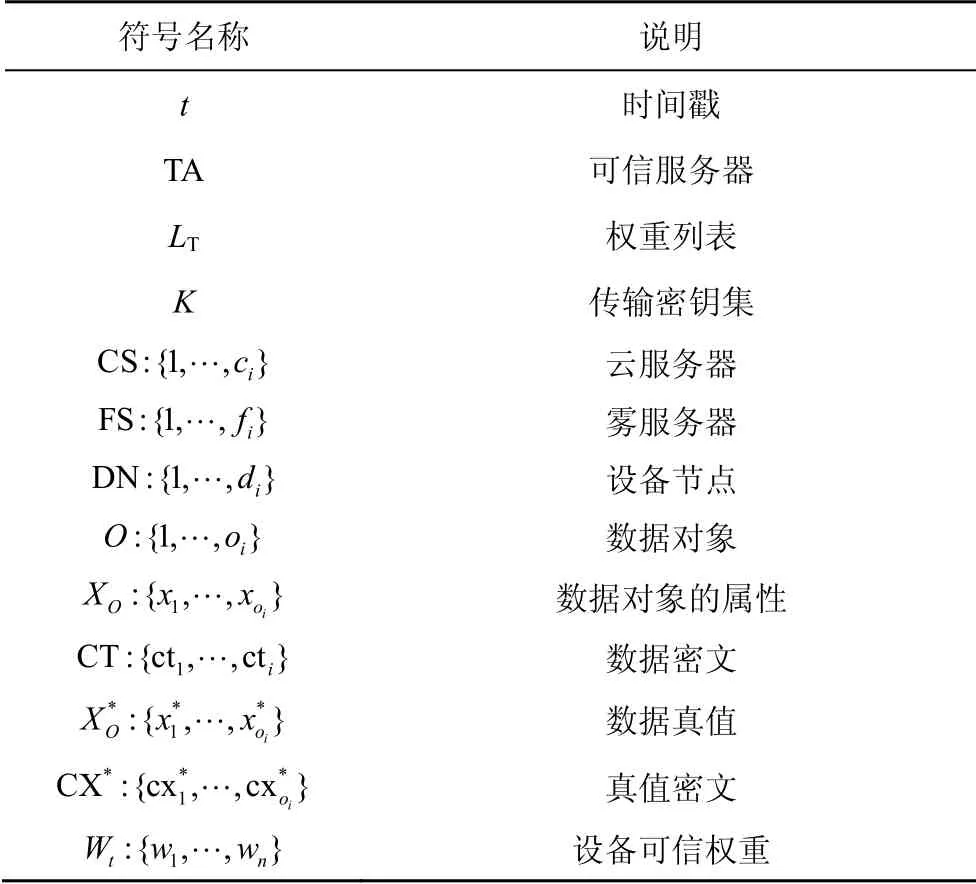

TA設置一個初始化的安全參數κ,由安全參數和大素數生成算法生成一個較大的素數q。TA構建兩個循環群G1、G2,兩個循環群的階數為最大素數q。設g1、g2分別為G1、G2的生成元,其雙線性映射為e:G1×G2→GT。系統構造全域且單向的哈希函數H:{1,0}*→G1和以密鑰k為種子的偽隨機函數fk(x)。

其中,l、N、lt分別表示密文長度、明文允許的最大長度以及時間戳長度。故TA生成公共的系統參數為{k,q,G1,G2,GT,g1,g2,e,H,fk(x)}。

4.1.2 密鑰生成

TA根據公共參數為DN、FS、CS 生成簽名密鑰對<sk,pk>,傳輸密鑰(K),解密密鑰MASK。

(1)DN:TA為di從Zp群中選擇一個隨機數s,令其作為di的簽名私鑰,即skdi=s,與此同時計算與之對應的簽名公鑰:pkdi=gs,然后TA根據di的真實IDdi生成一個偽身份

(2) FS、CS:TA使用與設備節點相同的原理TA為fi生成簽名密鑰對和偽身份,同時為ic生成簽名密鑰對和偽身份。

(3)FS、CS的K構建:TA為di從Zp中挑選兩個隨機數αdi、βdi作為數據加密的密鑰分別存儲到TA的密鑰列表中。

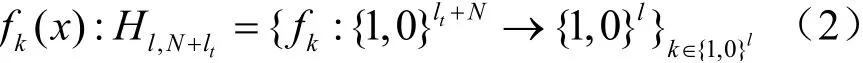

(4)解密密鑰生成:TA在時刻t根據及式(2)分別為fi、ci計算聚合密鑰MASKfi、MASKic:

4.1.3 可信權重列表構建

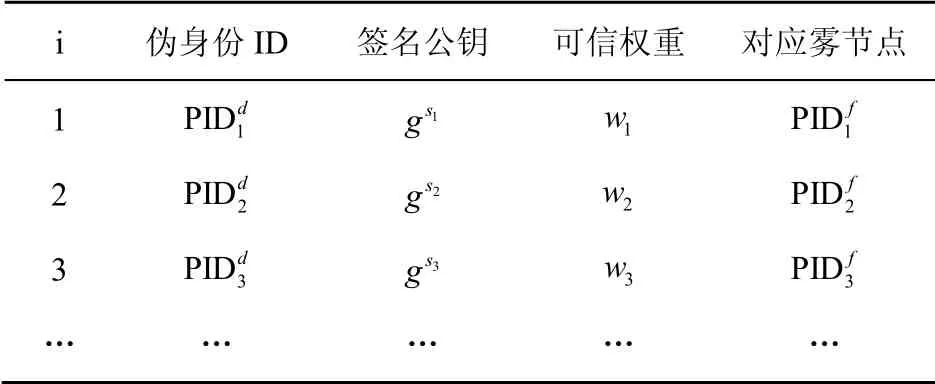

可信權重列表LT見表2,TA構建一個可信權重列表以追蹤LT惡意節點和匿名實現設備的數據可信權重的更新,其中,設備的初始化權重為

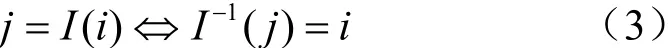

TA通過洗牌算法構建一個可逆函數I(x),利用I(x)的性質為di的隨機生成一個數據加密的位置j。其中,I(x)函數滿足在不同周期內,相同的i輸出的位置j不同:

表2 可信權重列表LT

4.2 感知數據加密

當di采集到數據Xo后,設備di通過加密算法和簽名算法保護敏感數據的隱私。具體過程如下。

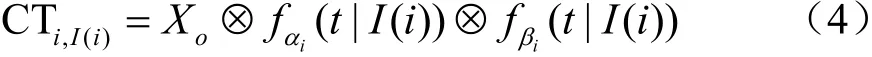

(1)在t時刻下,di向TA請求一個數據有效索引位置I(i),并對感知數據明文加密:

(2)令j=1,…,nfi且j≠I(i),計算第j處的密文:

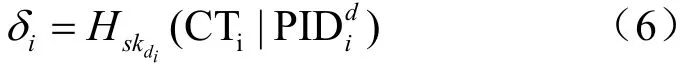

(4) 密文簽名:

當di完成上述步驟之后,把發給所連接的霧節點fi。

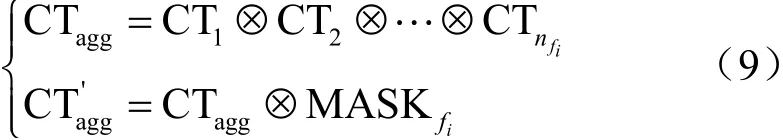

4.3 真值匿名計算

fi收集所連接設備的數據datai后,向可信服務器請求t時刻的MASKfi,并執行已經初始化的驗證聚合簽名算法和聚合算法。fi把聚合密文上傳到云服務器,云服務器得到聚合密文進行解密,然后計算真值。此時,云服務器即使得到設備的原始數據,也無法推斷具體設備上傳的原始數據,算法詳細步驟如下。

(1)聚合簽名驗證。

令i=1,…,nfi,計算:

霧節點fi發送至ic,當ic接收fi的數據datafi后,首先向可信服務器請求t時刻的MASKic,然后執行數字簽名的驗證算法驗證數據合法性,如果合法進行解密數據并計算真值。算法詳細步驟如下。

(1) 數字簽名驗證:

(3)根據云服務器在有效時間段內收到可信服務器下發的一次性權重列表tW和式(1)計算Xt:

(4)加密Xt及簽名:

ci把數據發送至對應的fi。

4.4 權重匿名更新

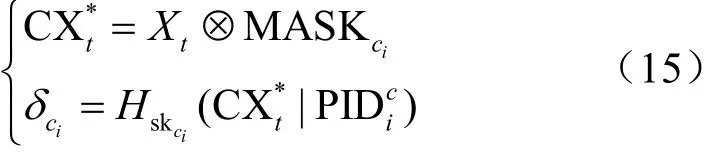

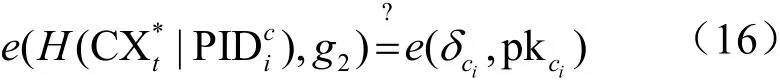

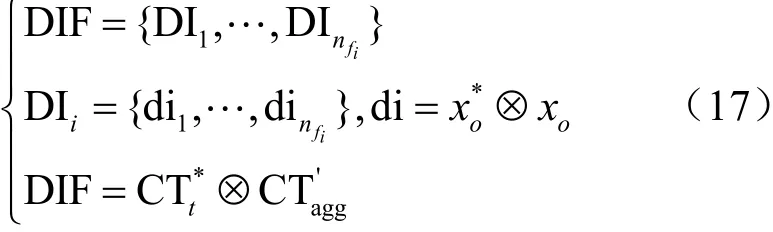

fi接收云服務器數據dataci后,驗證數據合法性并在密文上計算設備權重。算法詳細步驟如下。

(1)驗證簽名:

(2) 若簽名合法,則fi計算感知數據與真值的差異度:

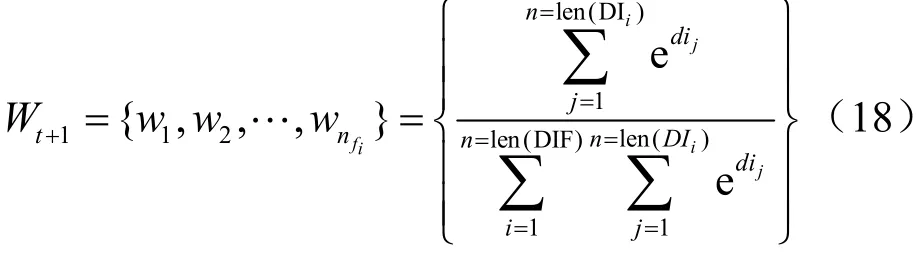

(3)基于Softmax函數計算設備的權重Wt+1:

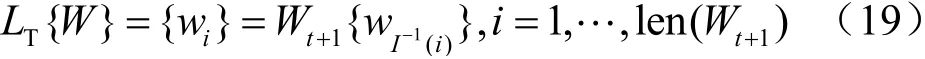

fi計算得到的發送給TA。TA執行更新可信權重列表操作,具體操作如下。

5 IoT-LPTD分析

5.1 安全分析

在第3.2節所述的威脅模型下,從設備、霧服務器、服務器的匿名計算以及加密模式的安全性兩個方面對IoT-LPDT進行安全分析。

5.1.1 匿名計算安全分析

定義設備感知數據其中M∈{0,1}l,每個設備di執行感知數據加密算法加密mi生成密文cti,FS收集CT:{ct1,…,cti}并執行數據驗證和聚合算法生成,CS最后從FS收集

對于DN,由于每個設備不能獲取FS和CS的私鑰,設備不能獲得其他設備的原始數據。所以設備不能破壞整個協議匿名計算真值的特性。

對于FS,雖然能從所有設備收集CT:{ct1,…,cti},但是由于它缺少CS的解密密鑰,沒有能力恢復DN的任何設備的感知數據。其次,霧服務器使用設備收集的密文{ct1,…,ctn}和基于云服務器密鑰加密后的真值密文進行異或運算,然后根據式(18)計算得到各個設備的權重,并且根據假名機制記錄在可信服務器TA。值得注意的是,設備的權重是基于密文計算的。因為FS也無法獲取CS的私密鑰和時間戳等加密參數,FS根據異或之差反推得到設備的原始數據,所以FS不能夠破壞整個協議匿名計算真值的特性。

對于CS,雖然能夠恢復所有設備的感知數據,但是,CS無法區分具體某一個設備的隱私數據,即:如果一個攻擊者僅知道數據來源于k個設備數據源,但是在多項式時間內,無法區分數據來源于具體某一個設備,則說明該協議具有匿名性[16]。因此,如果IoT-LPDT在同一周期下,某兩個設備的密文發生位置交換,CS無法區分交換前后密文的差異性,則證明IoT-LPDT協議具有匿名性。然而,CS僅能夠獲取的CS密文為:

假設設備da和db的交換的數據為ma、mb,其中1≤a<b≤n,那么所有設備數據為則密文變為

因此證明協議具有匿名性,必須證明對于任意的a、b,V1≡V2。假設存在一個模擬設備ds執行該協議,首先生成一個{1,…,n}的隨機排列組合{I-1(1),…,I-1(n)},然后ds得到M′′為:

最后ds輸出的密文為:

因為在多項式時間內,M和M′不能被區分,所以,V1和V3也不能區分。因此,VV′≡,同理,在多項式內,M′和M′不能被區分。因此,

因為V1≡V2,所以IoT-LPTD協議滿足K匿名性。

最后,IoT-LPTD即使根據式(14)計算得到真值Xt,但是整個計算過程,CS無法區分設備敏感數據。

綜上所述:IoT-LPTD具有匿名計算真值的性質。

5.1.2 加密模式安全分析

在云服務器計算真值過程中,設備端通過異或操作把數據密文聚合到云服務器。參考文獻[17]的對稱加密模式是滿足CPA安全要求的,其中,r是隨機數,而IoT-LPTD 協議的加密模式也是滿足CPA安全要求的。

證明參考文獻[17]已經證明c=<r,滿足CPA安全要求。令k1≠k2,則滿足CPA安全要求。因此,也滿足CPA安全要求。

綜上所述:IoT-LPTD 也滿足CPA安全要求。

5.2 性能分析

仿真實驗分析了IoT-LPTD的性能。其實驗設置如下。

多個設備在t時刻多次采集不同數量的數據,其中,數據的取值服從于置信區間為0.95、均值為0、方差為10.5的正態分布,若數據取值不在置信區間內,則認為該數據為異常值。

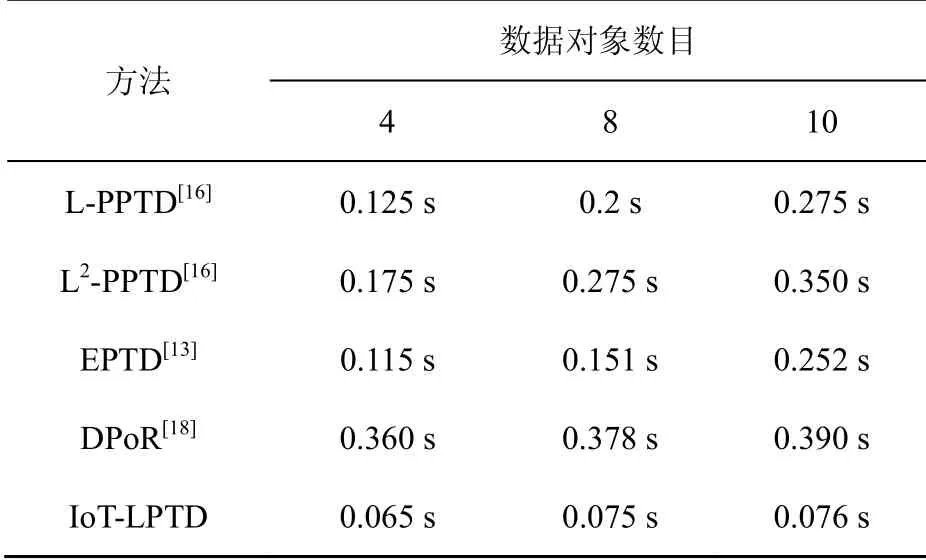

5.2.1 時間開銷分析

系統時間開銷見表3,其表明在時間開銷方面,IoT-LPTD優于已有方法。

與已有方法相比,IoT-LPTD 的時間開銷最低。主要原因分析如下:在加解密方面只有異或操作運算,減少了加解密的時間消耗成本。相比上述4種方案,它采取云端計算真值更新和權重更新兩個步驟,而IoT-LPTD則在云端只計算真值,而霧節點協助云端計算真值,從而減少了云端的計算成本。

表3 系統時間開銷

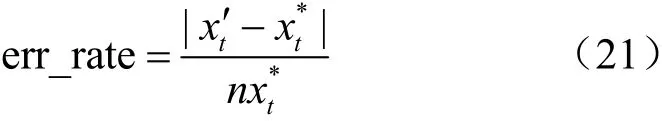

5.2.2 誤差率分析

為評估IoT-LPTD可用性,采用參考文獻[15]中的平均誤差率作為評價指標,平均誤差率如式(21)所示:

其中,云服務器計算出的真值,為真實值,n表示采集的設備。

采集不同數據對象數目的誤差示意圖如圖2所示,實驗結果表明,IoT-LPTD具有高可用性。分析原因如下:與傳統的方法采取式(14)作為計算權重的方法相比,IoT-LPTD采取式(18)計算權重,其目的是使越靠近真值的感知數據的比重越大,從而使計算得到的真值誤差率越來越小。

圖2 采集不同數據對象數目的誤差示意圖

6 結束語

本文針對物聯網中終端設備采集感知數據質量參差不齊、聚合過程中泄露隱私數據等問題提出一種面向物聯網輕量級隱私保護的真值發現機制。該機制實現了匿名計算真值和基于密文計算權重的功能,抵御了推斷或泄露設備隱私的惡意攻擊。最后,分析了該機制的安全性。實驗表明該機制具有時間開銷低、可用性高的特點,是一種適應于規模化物聯網高效的真值發現機制。