基于NTP的DRDoS攻擊研究及實(shí)驗(yàn)

李臣杰 蔣澤軍

摘 ?要:分布式反射拒絕服務(wù)攻擊是近年來流行的新型網(wǎng)絡(luò)攻擊方式,其成本低廉、破壞力強(qiáng)且溯源困難。針對(duì)這一問題研究基于NTP協(xié)議的反射放大型攻擊原理。首先,通過構(gòu)建實(shí)驗(yàn)?zāi)P停瑥?fù)現(xiàn)NTP反射攻擊過程。然后,利用Wireshark軟件分析攻擊效果,并研究NTP協(xié)議存在的安全漏洞。最后,提出實(shí)驗(yàn)改進(jìn)方案及針對(duì)性防御策略。該方案具有實(shí)現(xiàn)復(fù)雜度低、操作便捷等優(yōu)點(diǎn),可廣泛應(yīng)用于網(wǎng)絡(luò)工程、網(wǎng)絡(luò)安全等專業(yè)課程教學(xué)中。

關(guān)鍵詞:反射;NTP;DDoS;網(wǎng)絡(luò)安全;攻擊防御

中圖分類號(hào):TP393.08;TP309.5 ? ? 文獻(xiàn)標(biāo)識(shí)碼:A 文章編號(hào):2096-4706(2020)13-0151-03

Abstract:Distributed reflection denial of service attack is a new popular network attack method in recent years. It has low cost,strong destructive power and difficult to trace its source. To solve this problem,the principle of reflection amplification attack based on NTP protocol is studied. Firstly,the process of NTP reflection attack is reproduced by constructing an experimental model. Then,Wireshark software is used to analyze the attack effect,and the security vulnerabilities of NTP protocol are studied. Finally,the experimental improvement scheme and targeted defense strategy are proposed. The scheme has the advantages of low complexity and convenient operation,which can be widely used in the teaching of network engineering,network security and other professional courses.

Keywords:reflection;NTP;DDoS;network security;attack defense

0 ?引 ?言

分布式拒絕服務(wù)(Distributed Denial of Service,DDoS)攻擊是指處于不同位置的多個(gè)攻擊者同時(shí)向一個(gè)或多個(gè)目標(biāo)發(fā)起攻擊,耗盡被攻擊網(wǎng)絡(luò)的系統(tǒng)資源,使其無法處理合法用戶請(qǐng)求,達(dá)到拒絕服務(wù)的目的。由于攻擊者分布在不同地方,這類攻擊被稱為分布式拒絕服務(wù)攻擊。自1999年全球首次DDoS攻擊以來,其攻擊手段和強(qiáng)度不斷更新,逐步形成了“DDoS即服務(wù)”的互聯(lián)網(wǎng)黑色產(chǎn)業(yè)服務(wù),業(yè)已成為互聯(lián)網(wǎng)上規(guī)模最大、危害最嚴(yán)重、防護(hù)最困難的攻擊手段。反射放大型DDoS,又稱DRDoS(Distributed Reflection Denial of Service,分布式反射拒絕服務(wù))攻擊,作為DDoS攻擊的一個(gè)變種,是近年來最流行的一種DDoS攻擊方式。2019年7月,阿里云安全團(tuán)隊(duì)發(fā)布《2019年上半年DDoS攻擊態(tài)勢報(bào)告》,數(shù)據(jù)顯示當(dāng)前存量反射源最多的反射放大攻擊類型為Memcached、NTP、SSDP、CLDAP,攻擊峰值達(dá)到TB級(jí)。

DRDoS能夠更好地隱藏攻擊者的行蹤,同時(shí)利用反射原理帶來巨大攻擊流量,其成本低廉、破壞力強(qiáng)且溯源困難,有數(shù)十種UDP協(xié)議可被黑客用于反射并放大DDoS攻擊。這給傳統(tǒng)DDoS攻防帶來了新的挑戰(zhàn),業(yè)已成為安全界關(guān)注的新焦點(diǎn)。文章將對(duì)反射放大攻擊的原理進(jìn)行分析,重點(diǎn)研究基于NTP的反射放大型攻擊,通過構(gòu)建實(shí)驗(yàn)?zāi)P停治鯪TP協(xié)議存在的主要安全漏洞,并給出相應(yīng)的防范建議。依據(jù)研究結(jié)果,利用我校網(wǎng)絡(luò)安全實(shí)驗(yàn)室搭建DRDoS攻防實(shí)驗(yàn)仿真平臺(tái),開展網(wǎng)絡(luò)安全專業(yè)實(shí)驗(yàn)教學(xué)。

2 ?DRDoS攻擊原理

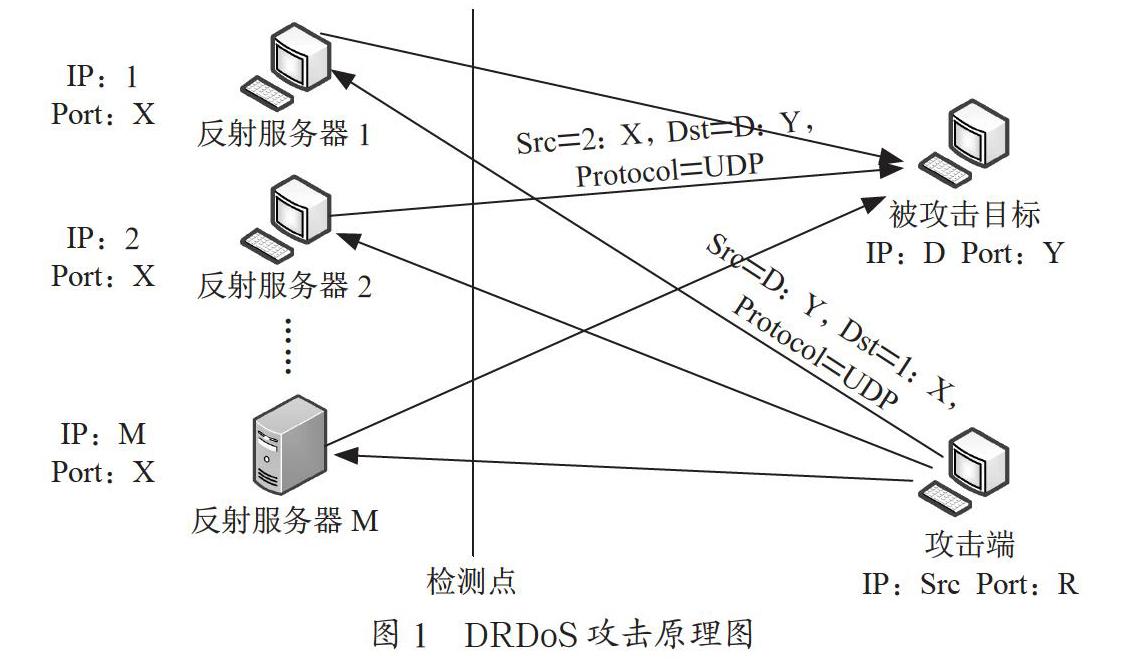

DRDoS攻擊的原理為:攻擊者并不直接發(fā)起對(duì)目標(biāo)的攻擊,而是利用互聯(lián)網(wǎng)中提供公共開放服務(wù)的服務(wù)器。攻擊者通過偽造被攻擊者的IP地址,向有開放服務(wù)的服務(wù)器發(fā)送精心構(gòu)造的請(qǐng)求數(shù)據(jù)包,該服務(wù)器會(huì)將響應(yīng)數(shù)據(jù)包發(fā)送到被攻擊IP,從而對(duì)后者間接形成DDoS攻擊。請(qǐng)求數(shù)據(jù)包遠(yuǎn)小于響應(yīng)包,它們之間相差的倍數(shù)即反射攻擊的放大倍數(shù)。DRDoS攻擊原理圖如圖1所示。

執(zhí)行反射攻擊,需要具備4個(gè)因素:

(1)一個(gè)或多個(gè)攻擊端:用于執(zhí)行IP地址欺騙。

(2)一個(gè)脆弱的、易于被利用進(jìn)行反射放大的協(xié)議:任何設(shè)計(jì)不完善的、存在漏洞的、基于UDP請(qǐng)求的協(xié)議都可能被利用。

(3)網(wǎng)絡(luò)中的反射服務(wù)器列表:支持脆弱協(xié)議的服務(wù)器。

(4)一個(gè)目標(biāo)IP地址:被攻擊目標(biāo)的IP地址。

基于以上分析,DRDoS攻擊的整體過程可分為以下幾步:

第一步:攻擊者向目標(biāo)發(fā)送虛假的UDP請(qǐng)求;

第二步:偽造源IP地址,攻擊者將請(qǐng)求包中的源IP地址替換為被攻擊目標(biāo)的IP地址;

第三步:攻擊者將請(qǐng)求報(bào)文發(fā)送至網(wǎng)絡(luò)中的可反射服務(wù)器;

第四步:經(jīng)過偽造的數(shù)據(jù)包通過網(wǎng)絡(luò)傳輸最終到達(dá)反射服務(wù)器;

第五步:反射服務(wù)器接收到這些虛假的請(qǐng)求包,遵從約定的協(xié)議規(guī)則,向被攻擊目標(biāo)發(fā)送放大后的響應(yīng)報(bào)文。當(dāng)然,這些數(shù)據(jù)包并不是攻擊目標(biāo)所請(qǐng)求的。攻擊者利用協(xié)議漏洞,可有效放大DDoS攻擊的流量,使被攻擊目標(biāo)產(chǎn)生網(wǎng)絡(luò)擁塞甚至服務(wù)中斷。

2 ?NTP反射放大攻擊

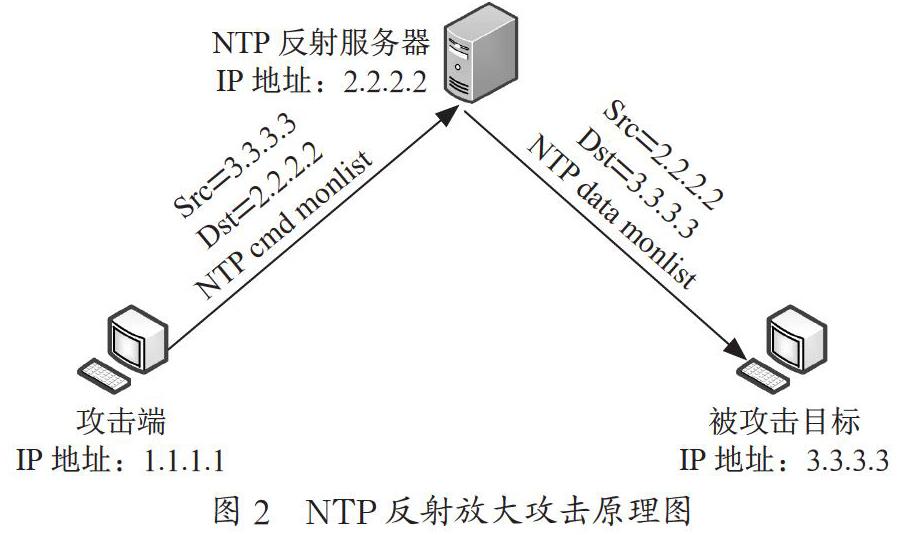

NTP(Network Time Protocol,網(wǎng)絡(luò)時(shí)間協(xié)議)用來實(shí)現(xiàn)網(wǎng)絡(luò)中的設(shè)備時(shí)間同步化,是一種典型的基于UDP的協(xié)議,由于協(xié)議最初的設(shè)計(jì)并未考慮認(rèn)證,網(wǎng)絡(luò)中的NTP服務(wù)器常被黑客用于反射放大DDoS攻擊,理論放大倍數(shù)可達(dá)500倍以上。NTP協(xié)議包含一個(gè)monlist函數(shù),用于監(jiān)視NTP服務(wù)器,當(dāng)NTP服務(wù)器對(duì)monlist請(qǐng)求進(jìn)行響應(yīng)時(shí),它會(huì)向請(qǐng)求方返回與NTP服務(wù)器進(jìn)行同步的最新的600個(gè)客戶端IP。這是一個(gè)相當(dāng)巨大的放大倍數(shù),如今網(wǎng)絡(luò)上仍存在有大量的NTP服務(wù)器可被黑客利用,通過僵尸網(wǎng)絡(luò)等方式對(duì)目標(biāo)進(jìn)行分布式反射放大攻擊。NTP反射放大攻擊的原理圖如圖2所示。

參照?qǐng)D2,NTP反射放大攻擊的基本流程為:網(wǎng)絡(luò)中的NTP反射服務(wù)器端提供時(shí)間同步服務(wù),攻擊端發(fā)送NTP monlist Request給NTP反射服務(wù)器,但是源IP地址不是自己的IP地址,而是被攻擊目標(biāo)的IP地址,NTP反射服務(wù)器端收到請(qǐng)求后會(huì)向被攻擊目標(biāo)發(fā)送Reponse報(bào)文。由于Reponse報(bào)文包含了與NTP反射服務(wù)器端通信的最近600條時(shí)間同步記錄,比Request報(bào)文放大很多倍,從而達(dá)到反射放大的目的。

3 ?NTP反射放大實(shí)驗(yàn)搭建及分析

3.1 ?實(shí)驗(yàn)配置及拓?fù)?/p>

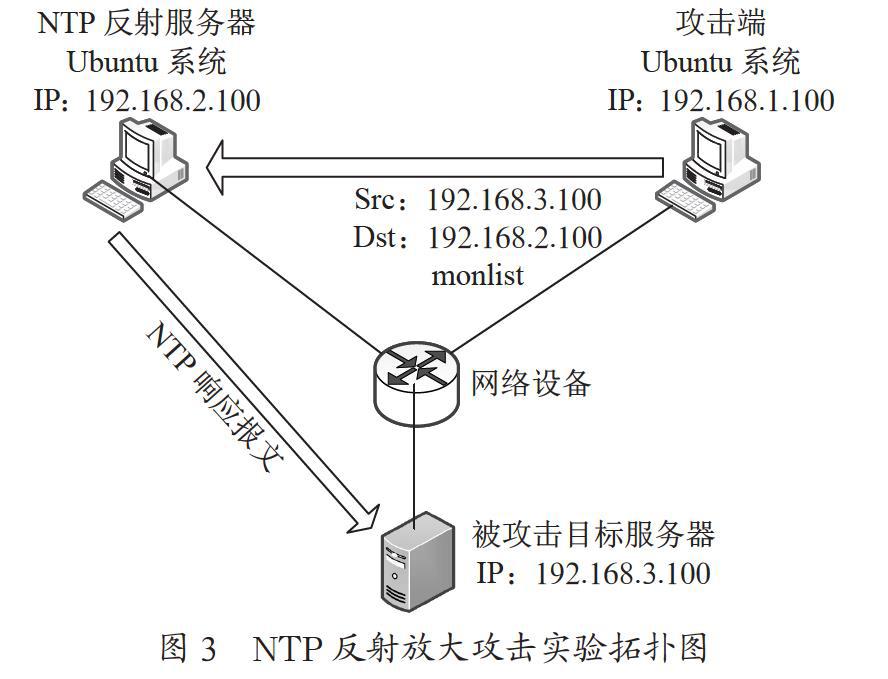

兩臺(tái)PC,安裝Ubuntu操作系統(tǒng),一臺(tái)作為攻擊端,另一臺(tái)作為NTP反射服務(wù)器(已安裝NTP服務(wù))。一臺(tái)服務(wù)器,作為被攻擊目標(biāo)服務(wù)器。

在進(jìn)行實(shí)驗(yàn)之前,需對(duì)NTP反射服務(wù)器進(jìn)行配置,Ubuntu系統(tǒng)下,需修改/etc/ntp.conf配置文件,保證monlist字段沒有被禁用,修改配置完成后需重啟NTP服務(wù)使其生效。實(shí)驗(yàn)拓?fù)淙鐖D3所示。

3.2 ?實(shí)驗(yàn)流程

步驟1:攻擊端利用ntpdate-q命令向NTP反射服務(wù)器發(fā)送查詢請(qǐng)求,偽造NTP客戶端。

參照實(shí)驗(yàn)拓?fù)鋱D,具體查詢命令為:ntpdate-q 192.168. 2.100。

步驟2:攻擊端利用腳本工具偽造至少600個(gè)客戶端。

由于實(shí)驗(yàn)環(huán)境限制,我們只搭建了一臺(tái)NTP反射服務(wù)器,在實(shí)驗(yàn)條件允許的情況下,可搭建多臺(tái)NTP服務(wù)器形成反射群,能夠達(dá)到更好的反射放大攻擊效果。基于現(xiàn)有實(shí)驗(yàn)拓?fù)洵h(huán)境,我們通過腳本工具重復(fù)步驟1中的查詢命令,每次查詢模擬的源IP地址都不相同,直到偽造600個(gè)客戶端IP為止。

步驟3:攻擊端偽造客戶端完成之后,在攻擊端利用命令查詢服務(wù)器,可查看到600個(gè)IP。

參照實(shí)驗(yàn)拓?fù)鋱D,具體查詢命令為:ntpdc -n -c monlist 192.168.2.100 | wc查詢IP詳情,或添加參數(shù)-l,直接查詢客戶端IP數(shù)量,具體命令為:ntpdc -n -c monlist192.168.2.100 | wc -l。

步驟4:攻擊端偽造源IP為192.168.3.100(被攻擊服務(wù)器的IP地址)的ntp monlist消息,發(fā)送至NTP反射服務(wù)器192.168.2.100。

步驟5:NTP反射服務(wù)器響應(yīng)monlist,返回與NTP服務(wù)器進(jìn)行過時(shí)間同步的最后600個(gè)客戶端的IP,發(fā)送響應(yīng)報(bào)文至被攻擊目標(biāo)服務(wù)器,響應(yīng)報(bào)文按照每6個(gè)為1個(gè)響應(yīng)包進(jìn)行分割,最多有100個(gè)響應(yīng)包,達(dá)到反射放大攻擊的目的。

3.3 ?數(shù)據(jù)包分析

從圖4中我們可以看到每個(gè)響應(yīng)包為482字節(jié),我們請(qǐng)求包的大小為234字節(jié),按照這個(gè)數(shù)據(jù)計(jì)算出的放大倍數(shù)為:482*100/234=206倍。如果通過編寫攻擊腳本,請(qǐng)求包會(huì)更小,這個(gè)倍數(shù)值會(huì)更大,反射放大攻擊的效果也會(huì)更好。

通過上述分析可知,本文的實(shí)驗(yàn)方案環(huán)境搭建簡單、操作易上手,不局限于一種局域網(wǎng)環(huán)境或網(wǎng)絡(luò)設(shè)備,只需幾臺(tái)PC和路由器即可,非常適合我校計(jì)算機(jī)網(wǎng)絡(luò)技術(shù)及其相關(guān)專業(yè)的實(shí)驗(yàn)教學(xué)。教師可根據(jù)具體教學(xué)目標(biāo)指導(dǎo)學(xué)生在課堂進(jìn)行NTP反射放大攻擊實(shí)驗(yàn),同時(shí)引導(dǎo)學(xué)生利用所學(xué)知識(shí)開展攻防對(duì)抗并驗(yàn)證防御效果,形成理論與實(shí)踐相結(jié)合的授課模式。在此實(shí)驗(yàn)環(huán)境的基礎(chǔ)上,可進(jìn)一步豐富反射放大攻擊實(shí)驗(yàn)類型,搭建實(shí)驗(yàn)仿真平臺(tái),提升學(xué)生對(duì)網(wǎng)絡(luò)攻防的興趣度,培養(yǎng)其成為掌握網(wǎng)絡(luò)攻防技能的專業(yè)型、實(shí)用型人才。

4 ?防御策略

基于對(duì)NTP反射放大型DDoS攻擊的過程及原理分析,除常規(guī)防護(hù)DDoS的方法(如限速、黑名單)之外,還可采取以下防護(hù)策略:

(1)加固N(yùn)TP服務(wù):升級(jí)服務(wù)器至最新版本,關(guān)閉NTP服務(wù)器的monlist功能。

(2)在網(wǎng)絡(luò)層或借助運(yùn)營商實(shí)施ACL過濾規(guī)則進(jìn)行防護(hù)。

(3)使用抗DDoS設(shè)備或通過購買DDoS云清洗服務(wù)進(jìn)行防護(hù)。

(4)消除NTP反射服務(wù)器站點(diǎn):反射放大型DDoS的攻防對(duì)抗是一場持久戰(zhàn),我們需要聯(lián)合各方資源政府、運(yùn)營商、安全廠商、標(biāo)準(zhǔn)組織、終端用戶,對(duì)網(wǎng)絡(luò)中的NTP服務(wù)器設(shè)備進(jìn)行安全管理和配置,同時(shí)及時(shí)更新升級(jí)軟硬件版本,以減少和消除反射站點(diǎn)。

5 ?結(jié) ?論

文章對(duì)NTP反射放大攻擊原理進(jìn)行了介紹,搭建實(shí)驗(yàn)環(huán)境并分析協(xié)議存在的漏洞,然后對(duì)關(guān)鍵問題提出針對(duì)性的防御方案。對(duì)于NTP反射型DDoS攻擊,只有通過業(yè)界各方齊心協(xié)力、協(xié)同作戰(zhàn),才能實(shí)現(xiàn)進(jìn)一步的有效治理。在以后的工作中,我們將繼續(xù)研究新型反射放大DDoS攻擊,挖掘新的可用于反射放大的網(wǎng)絡(luò)協(xié)議,如Memcached、BitTorrent、CLDAP、Kad等,針對(duì)不同協(xié)議類型,分析協(xié)議漏洞,進(jìn)而探索更有效的防御技術(shù)和方案。

參考文獻(xiàn):

[1] 鮑旭華,洪海,曹志華.破壞之王:DDoS攻擊與防范深度剖析 [M].北京:機(jī)械工業(yè)出版社,2014:61-69.

[2] 劉旭東.基于NTP的DDoS攻擊方法與防御研究 [J].網(wǎng)絡(luò)安全技術(shù)與應(yīng)用,2019(10):17-19.

[3] 周文烽.UDP反射攻擊檢測與響應(yīng)技術(shù)研究 [D].南京:東南大學(xué),2018.

[4] 孫建.基于小波分析的NTP放大反射攻擊檢測與防御研究 [D].保定:河北大學(xué),2017.

[5] 陳飛,畢小紅,王晶晶,等.DDoS攻擊防御技術(shù)發(fā)展綜述 [J].網(wǎng)絡(luò)與信息安全學(xué)報(bào),2017,3(10):16-24.

[6] 王東亮,李旭陽,王洪新.基于NTP協(xié)議網(wǎng)絡(luò)應(yīng)用時(shí)間戳同步機(jī)制的研究與應(yīng)用 [J].電工技術(shù)學(xué)報(bào),2015,30(S1):477-483.

[7] 林心陽,胡曦明,馬苗,等.基于SSDP的物聯(lián)網(wǎng)DDoS反射放大攻擊及防御實(shí)驗(yàn) [J].現(xiàn)代計(jì)算機(jī)(專業(yè)版),2018(18):20-24+31.

[8] 魏玉人,徐育軍.DDoS攻擊及防御技術(shù)綜述 [J].軟件導(dǎo)刊,2017,16(3):173-175.

作者簡介:李臣杰(1987.08—),女,漢族,河南駐馬店人,講師,工學(xué)碩士,研究方向:軟件技術(shù)、網(wǎng)絡(luò)安全;蔣澤軍(1987.02—),男,漢族,河南洛陽人,講師,工學(xué)碩士,研究方向:網(wǎng)絡(luò)信息安全。