淺談企業(yè)網(wǎng)絡安全預防與解決方案

袁航

摘要:本文由一起發(fā)生在電力企業(yè)的網(wǎng)絡安全事件為啟發(fā),系統(tǒng)地分析了事件產(chǎn)生的原因、背景以及導致事件情況惡化的因素。其中通過參考有關單位所進行的相關防護措施和事件處理方式,對此次發(fā)生在工業(yè)生產(chǎn)中的網(wǎng)絡安全相關事件有了更加深刻的認識,并從中對此類安全事件的預防和處理產(chǎn)生了一定的思考和想法,文末對如何防止此類事件的發(fā)生和如何處理此類事件提出了自己的想法和思路。

Abstract: Inspired by an Internet security related accident happened in several power plants, we analyzed the cause, background of the accident as well as the factors that made it worse. By referring to the procedure of protection, we achieved a better understanding of such kind of cyberspace security accident as well as some thoughts of the protection and prevention of such accident. At the end of this essay, we propose some reasonable solutions and advices in order to help prevent and protect such information systems from being attacked.

關鍵詞:網(wǎng)絡安全;電力企業(yè);僵尸網(wǎng)絡;蠕蟲;Fast-Flux

Key words: internet security;power plant;Botnet;Worm Virus;Fast-Flux

中圖分類號:TP393.18 ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? 文獻標識碼:A ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?文章編號:1006-4311(2020)25-0198-04

1 ?背景概述

1.1 事件描述

本事件是一起發(fā)生在電力企業(yè)內(nèi)網(wǎng),計算機被當?shù)仉娦挪块T檢測到大量訪問僵尸網(wǎng)絡IP地址和惡意域名的安全風險事件。

通過企業(yè)的網(wǎng)絡安全態(tài)勢感知平臺發(fā)現(xiàn),某時間段內(nèi)某一內(nèi)網(wǎng)出口IP地址出現(xiàn)大量訪問以ws為結尾的域名,在成功解析的域名中發(fā)現(xiàn)指向的IP地址為已知的僵尸網(wǎng)絡控制端IP。其中,被解析的域名經(jīng)過判斷,均為DGA(Domain Generation Algorithm,域名生成算法)域名,具有明顯的惡意特征。經(jīng)過進一步的判斷,該訪問請求均為DNS服務請求,分析域名后顯示網(wǎng)絡內(nèi)受感染的主機感染有Fast-Flux僵尸網(wǎng)絡家族病毒。

同時,通過平臺日志發(fā)現(xiàn),同一出口IP在某一時間段內(nèi)還在以每4-6分鐘左右的頻率向一惡意域名發(fā)起大量DNS連接請求。通過使用安全情報平臺對域名進行分析,顯示該域名為Virut僵尸網(wǎng)絡的活躍域名。另外通過對流量抓包分析,得出所感染的病毒為Trojan.Win32.aboc.Agent,同時定位到了受感染的內(nèi)網(wǎng)主機的IP地址。

1.2 Fast-Flux

在常規(guī)的DNS服務中,用戶在較長的一段時間內(nèi),對同一個域名向DNS服務器查詢得到的IP一般是不會變化的。傳統(tǒng)的僵尸網(wǎng)絡病毒制作者一般會直接將控制端的域名或IP地址硬編碼在程序代碼中,僵尸木馬通過這些域名或IP地址定時訪問來維持正常運行。但對于受攻擊的網(wǎng)絡管理者來說,通過逆向分析此類惡意程序,能夠很輕松地找到僵尸網(wǎng)路控制端的真實網(wǎng)絡地址,利用這些信息,管理員能夠使用防火墻輕易阻斷連接從而破壞僵尸網(wǎng)絡的運行。為了保護僵尸網(wǎng)絡的完整性和穩(wěn)定性,新一代的僵尸網(wǎng)絡木馬作者常常會使用Fast-Flux技術來實現(xiàn)自我保護。

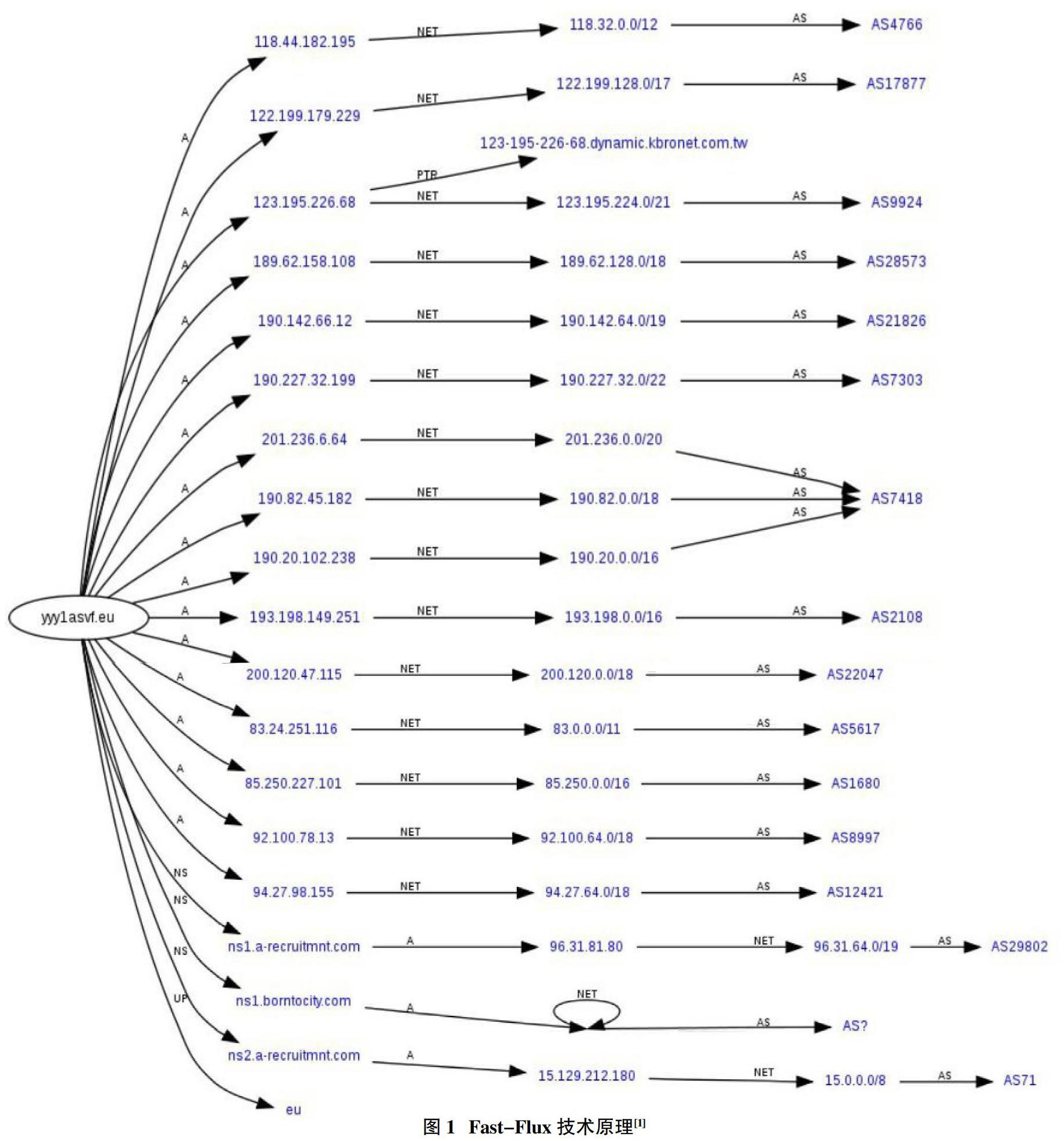

Fast-Flux技術簡單來說就是一種能夠動態(tài)變化域名解析結果的DNS服務。在正常合法的網(wǎng)絡運營中,利用Fast-Flux技術,對目標網(wǎng)站的訪問流量能夠通過域名解析被動態(tài)分配到多個CDN服務器中,對于一些大型網(wǎng)站來說是緩解服務器壓力,提高服務質量的有效方法。其技術原理如圖1所示。

當應用于僵尸網(wǎng)絡中時,該技術可以分為Single-Flux和Double-Flux兩類。Single-Flux技術顧名思義,指的是單邊的地址變化,僵尸網(wǎng)絡管理員會維護一系列的控制端主機,并將控制主機的IP地址列表提供給一臺域名服務器。當病毒需要連接網(wǎng)絡時將會訪問指定的DNS服務器,動態(tài)解析控制端的真實地址。Double-Flux則是雙邊的地址變化技術。除了提供多個控制主機IP以外,還有一系列的僵尸網(wǎng)絡域名服務器,這些域名服務器均對應于一臺根域名服務器,病毒通過訪問根域名服務器來連接動態(tài)的子域名的服務器,進而獲得動態(tài)的控制端服務器地址。[2]另外,處于對網(wǎng)絡成本的考慮,僵尸網(wǎng)絡管理員僅僅需要維護很少的幾臺控制主機,稱之為“母體”,再利用網(wǎng)絡內(nèi)的一部分機器作為跳板進行指令的傳遞。從外界來看,將真實的控制主機從跳板主機中分辨出來的難度將是非常高的,往往針對某一網(wǎng)絡的追蹤結果僅僅是其中的若干跳板節(jié)點,這將使針對相關惡意行為的取證工作變得難以進行。

1.3 DGA

本質上來說DGA是一種隨機函數(shù),在給定的參數(shù)下通過字典、哈希、排列組合等方式生成直觀上為亂碼的域名組合。[3]

在當代僵尸網(wǎng)路運營中,F(xiàn)ast-Flux技術常常和域名生成算法配合使用。一般來說,DGA會被寫入僵尸木馬程序中,在需要訪問服務器時,木馬程序會使用DGA生成一個域名列表并對其中的域名進行解析。對于木馬作者來說,其只需要利用相同的DGA生成少量的若干個域名并注冊使用,相應的僵尸木馬在遍歷域名的過程中最終都能夠訪問到已注冊的域名,并接收控制指令。

在使用了DGA以后,僵尸網(wǎng)絡控制端的真實域名將變得難以追蹤。同時,對于該類木馬感染的網(wǎng)絡阻斷也更加困難,管理員往往需要阻斷DGA生成的所有域名才能有效防止木馬聯(lián)網(wǎng)。

2 ?事件分析

2.1 服務器A

該服務器承載的服務為基建MIS(Management Information System,管理信息系統(tǒng)),為提高企業(yè)的信息管理效率而設置,但由于硬件老化和信息化水平提升,MIS系統(tǒng)已經(jīng)遷移至虛擬服務器平臺,該服務器現(xiàn)在處于閑置但未關機斷網(wǎng)的狀態(tài)。服務器自身位于企業(yè)防火墻內(nèi)且并未開放互聯(lián)網(wǎng)訪問權限,運行Windows Server 2003操作系統(tǒng),同時并未部署本地防病毒軟件,未進行系統(tǒng)漏洞修復和補丁安裝,也未對高危端口進行本地限制。

對該服務器的病毒掃描檢測到了飛客蠕蟲病毒,該病毒利用MS08-067漏洞發(fā)起攻擊。該漏洞允許當用戶收到特制的RPC(遠程過程調用)請求時,可以遠程執(zhí)行代碼,因而攻擊者可能在未經(jīng)身份驗證的前提下遠程執(zhí)行惡意代碼。該蠕蟲病毒感染主機后會訪問DGA域名,并在連接成功后下載木馬程序破壞系統(tǒng)安全。[8]

對于該臺感染病毒的服務器來說,由于企業(yè)防火墻并未開放其聯(lián)網(wǎng)權限,病毒沒有成功下載其它惡意程序,沒有造成實質上的破壞。同時由于網(wǎng)絡策略的設置,同一內(nèi)網(wǎng)中的其它主機均無法訪問該服務器,故沒有對局域網(wǎng)內(nèi)的其它主機造成影響。但若不加以及時處理,病毒程序可能經(jīng)過移動存儲介質傳播到其它計算機中,造成難以預料的后果。

2.2 服務器B

該服務器是企業(yè)內(nèi)部SIS系統(tǒng)(Supervisory Information System in Plant Level,火電廠廠級監(jiān)控信息系統(tǒng))發(fā)送數(shù)據(jù)的備用服務器。服務器處于企業(yè)內(nèi)網(wǎng)中,內(nèi)網(wǎng)中部署有網(wǎng)絡防毒墻產(chǎn)品。該服務器不可連接互聯(lián)網(wǎng),并在網(wǎng)絡接口處部署有IPS設備。服務器運行Windows Server 2003系統(tǒng),安裝有本地殺毒軟件,但長期未更新病毒庫,同時未對高危端口作相關限制。

經(jīng)過對系統(tǒng)的掃描后,在系統(tǒng)中檢測到克鄰大盜病毒。該病毒為老式病毒,近年早已不再流行。病毒感染系統(tǒng)后會嘗試連接網(wǎng)絡下載惡意程序,對局域網(wǎng)進行ARP攻擊。由于感染主機不具有互聯(lián)網(wǎng)訪問權限,病毒未能成功連接惡意域名下載惡意程序,未造成實質性的危害。同時,由于內(nèi)網(wǎng)中部署有防毒墻,且其它主機不可訪問該機器,同網(wǎng)段下的其它業(yè)務系統(tǒng)并未受到影響。

2.3 服務器C

該服務器為企業(yè)內(nèi)部的應用發(fā)布服務器。服務器為內(nèi)網(wǎng)服務器,未開放互聯(lián)網(wǎng)訪問權限。服務器運行本地單機殺毒軟件,定期進行離線病毒庫更新。操作系統(tǒng)為Windows Server 2003,系統(tǒng)未對高危端口作一定的限制。

該服務器病毒感染情況與服務器A高度相似,通過掃描后均發(fā)現(xiàn)了飛客蠕蟲病毒的程序,并由于局域網(wǎng)策略的原因未對同一網(wǎng)段下的其它機器造成影響。但在對系統(tǒng)的掃描中,發(fā)現(xiàn)了病毒由U盤攜帶傳播的痕跡,包括目錄中的自動播放相關配置文件等。

2.4 計算機D

該計算機為筆記本電腦,由企業(yè)員工攜帶,臨時替換故障的辦公電腦。本機系統(tǒng)中運行有某款常用安全管家類軟件,操作系統(tǒng)及病毒庫均為最新版本,但系統(tǒng)并未及時更新漏洞補丁。用戶通過有線網(wǎng)絡將計算機接入企業(yè)內(nèi)網(wǎng),該局域網(wǎng)沒有部署網(wǎng)絡準入認證系統(tǒng),而是通過手動指定IP地址的方式來連接互聯(lián)網(wǎng)。

利用殺毒軟件對系統(tǒng)進行掃描后,發(fā)現(xiàn)了多個病毒,其中名稱為Virus.Win32.Virut.Gen.200002的病毒程序行為與對Virut僵尸網(wǎng)絡域名的大量訪問行為相符合。該病毒屬于Virut病毒家族,為文件感染型病毒,病毒會感染系統(tǒng)中的可執(zhí)行文件,對其入口點進行修改以指向病毒代碼,實現(xiàn)在系統(tǒng)中長久駐留而維持僵尸網(wǎng)絡運行的目的。[6][7]查看安全日志后,發(fā)現(xiàn)用戶在殺毒軟件告警后手動允許了疑似病毒文件的運行,導致系統(tǒng)被感染,由于企業(yè)內(nèi)網(wǎng)部署有防毒墻,病毒的網(wǎng)絡連接被阻斷,并未傳染至內(nèi)網(wǎng)中的其它機器。但如果不對此進行處理,當用戶正常連接互聯(lián)網(wǎng)時將可能導致個人信息或企業(yè)內(nèi)部信息泄露,由病毒額外下載的惡意程序可能會盜取用戶的網(wǎng)絡賬戶信息,造成損失。

2.5 事件原因分析

從本次網(wǎng)絡安全事件的過程分析中,可以比較容易得出幾個事件因素。首先是受到感染的服務器系統(tǒng)過于老舊,且忽視了相關漏洞補丁安裝等維護措施。Windows Server 2003系統(tǒng)是2003年發(fā)布的服務器專用操作系統(tǒng),集成了大量服務器專用的工具和應用,但其早在多年前已經(jīng)全面終止了官方的支持和維護,不再得到官方提供的漏洞補丁。另外,作為老版本的操作系統(tǒng),與當前使用的系統(tǒng)相比缺乏相關的用戶權限管理、系統(tǒng)自我防護等安全特性,在面對攻擊時也更加的脆弱。

其次是系統(tǒng)中的安全軟件缺失或沒有正常工作。對于老版本的操作系統(tǒng)而言,安全軟件可以說是至關重要的安全防護工具。此次事件中部分企業(yè)擁有相應的網(wǎng)絡版反病毒軟件,能夠供內(nèi)網(wǎng)中無法連接互聯(lián)網(wǎng)的計算機正常使用,但在本次受感染的計算機上并未安裝相關的反病毒軟件客戶端。另外,部分計算機雖然安裝有單機版殺毒軟件,但是由于軟件引擎防護效果較差,病毒庫更新不及時等原因導致防病毒軟件事實上無法正常工作。

再次,企業(yè)內(nèi)網(wǎng)出口缺乏網(wǎng)絡流量檢測系統(tǒng)。事件中受感染的計算機中的病毒程序均不斷向遠程服務器發(fā)起連接請求,由于上級網(wǎng)絡出口的聯(lián)網(wǎng)權限設置而無法正常連接,同時異常流量被上級網(wǎng)絡中的流量監(jiān)測系統(tǒng)檢測到,雖然能夠發(fā)現(xiàn)網(wǎng)絡中存在的安全問題,該檢測方式仍然不夠迅速。受感染計算機所在的內(nèi)網(wǎng)中缺乏流量監(jiān)測手段,導致了異常情況的檢測出現(xiàn)延遲,對于工業(yè)應用系統(tǒng)網(wǎng)絡的安全正常運行是不小的隱患。

最后,企業(yè)局域網(wǎng)出口網(wǎng)關沒有對高危端口進行限制,而本次感染服務器的飛客蠕蟲病毒正是通過445端口進行通信和傳播的。繼不久前爆發(fā)的WannaCry勒索病毒事件后,在網(wǎng)關處屏蔽135、138、139、445等高風險端口已經(jīng)成為越來越多的網(wǎng)絡管理員所必須做的一件事情。對這些端口的屏蔽,在一定程度上能從根本上阻止僵尸網(wǎng)絡的連接和病毒的更新、擴散,對于企業(yè)內(nèi)網(wǎng)的安全是至關重要的。

3 ?解決方案和預防措施

一般地,對于工業(yè)生產(chǎn)企業(yè)中的信息安全的相關解決方案來說,其相比于一般的互聯(lián)網(wǎng)企業(yè)或網(wǎng)絡運營商存在著許多不同之處。首先,在一般認為計算機資產(chǎn)并不屬于核心生產(chǎn)設備的企業(yè)中,對于信息系統(tǒng)相關的部署、運營和維護成本會更加的敏感,在相關設備和軟件的更新?lián)Q代、日常維護方面往往會做出一定的妥協(xié)。另外,由工業(yè)生產(chǎn)的性質所決定,在涉及生產(chǎn)監(jiān)控、生產(chǎn)安全保護方面的信息設備,對其運行的穩(wěn)定性提出了更高的要求,這也導致其相應的信息安全解決方案會更加側重于系統(tǒng)性能的冗余和長期運行的穩(wěn)定性。最后,鑒于工業(yè)生產(chǎn)領域的企業(yè)對互聯(lián)網(wǎng)的使用需求相對較低,網(wǎng)絡環(huán)境較為簡單,在保障安全性的前提下,企業(yè)內(nèi)網(wǎng)的訪問權限、聯(lián)網(wǎng)準入等配置可以更加精簡,不需要過多地考慮由軟、硬件的多樣化所帶來的優(yōu)化適配等問題。

3.1 操作系統(tǒng)

從根本上來說,當前應用于生產(chǎn)中的服務器更多地使用的是Linux系統(tǒng)。除了相關的服務器應用程序、框架協(xié)議等在Linux系統(tǒng)中有更加廣泛的選擇和適配之外,針對Linux系統(tǒng)的病毒程序相較于Windows來說要少得多。從本次事件來看,所有服務器感染的病毒都是較為常見的流行病毒,其開發(fā)目的和破壞手段也更多地針對的是一般的計算機使用者。因此在條件和技術允許的前提下,使用運行Linux系統(tǒng)的服務器是更加徹底的解決方案。

另外,即使需要運行Windows Server系統(tǒng)的服務器來承載網(wǎng)絡服務,網(wǎng)絡管理員也應該及時升級操作系統(tǒng),避免使用早已停止服務的老舊版本。以最新版本的Windows Server 2019為例,其升級了系統(tǒng)內(nèi)核,并擁有諸如Windows Defender高級威脅防護(ATP)等一系列的安全特性,利用深度平臺傳感器和響應操作,通過抑制惡意文件和終止惡意進程來暴露內(nèi)存和內(nèi)核級的安全威脅,對于系統(tǒng)中惡意程序的防護水準大大提高。[5]

3.2 安全軟件

很顯然,本次受到感染的三臺服務器中有的沒有本地殺毒軟件,有的殺毒軟件的病毒庫更新不及時,都處于無法正常工作的狀態(tài),這也進一步使病毒的入侵更加簡單。由于當前網(wǎng)絡中的病毒木馬程序更新速度快,這對傳統(tǒng)殺毒軟件的病毒特征庫的時效性提出了很高的要求。在企業(yè)內(nèi)網(wǎng)中,由于聯(lián)網(wǎng)策略的原因,大部分的計算機都不具有互聯(lián)網(wǎng)訪問權限,自然也無法在第一時間獲取軟件開發(fā)商提供的最新病毒庫,造成了一定的安全隱患。因此,在成本允許的條件下,內(nèi)網(wǎng)中的計算機應該部署為企業(yè)設計的網(wǎng)絡版殺毒軟件,利用內(nèi)網(wǎng)中的指定服務器分發(fā)病毒庫文件,在不影響整體網(wǎng)絡策略的同時保證內(nèi)網(wǎng)計算機的安全。

當然,對于一般的企業(yè)來說,成本高昂的企業(yè)版殺毒軟件可能是難以接受的。一般來說,安全軟件的殺毒過程其實是一個特征比對的過程,通過已有的病毒特征信息,結合當前計算機中程序的行為和文件內(nèi)容,找出特征匹配的程序或文件并標記為惡意文件。傳統(tǒng)的安全軟件采用的是聯(lián)網(wǎng)更新病毒特征庫的形式,每次更新的文件中都包含了新增加的病毒樣本特征。這種形式在計算機正常的聯(lián)網(wǎng)使用中表現(xiàn)良好,但對于處于內(nèi)網(wǎng)中不連接互聯(lián)網(wǎng)的服務器來說卻不太適合。此時較為合適的是被稱作NGAV(Next-Gen Antivirus,下一代殺毒軟件)的一類較新穎的安全軟件。NGAV的核心技術是機器學習,在提供了訓練成熟的模型后,此類軟件無需病毒樣本庫,即可以通過對可疑文件的特征提取和模型擬合的方式判斷文件的安全性。[4]另外,一般的NGAV軟件在運行過程中能夠不斷對本地模型進行訓練,通過用戶的日常使用來完善分類模型,以達到自主完善進步的過程。該類軟件的技術也決定了其對聯(lián)網(wǎng)的低需求,通過本地的學習就可提供相當可觀的安全防護能力。此外,在采用此類軟件的同時定期通過離線方式對軟件的樣本模型作更新,也能夠進一步完善其檢測準確率和效率。另外一方面,基于機器學習的NGAV相比于傳統(tǒng)安全軟件來說更加輕巧簡單,對服務器的性能影響也更小,有助于服務器的日常穩(wěn)定運行。

3.3 網(wǎng)絡管理

從本次事件分析中可見,發(fā)生事件的企業(yè)未在其內(nèi)網(wǎng)出口部署IPS設備,導致異常流量流經(jīng)上級網(wǎng)絡時才被發(fā)現(xiàn),拖延了事件處理的時間。對于事關社會正常運行的工業(yè)企業(yè)來說,與生產(chǎn)相關的信息化設備的安全穩(wěn)定運行是極為重要的,尤其是處于局域網(wǎng)中的服務器設備,在不承載對外服務時更應該確保其與外網(wǎng)的有效隔離,防止受到潛在的感染和攻擊。對于中型或大型企業(yè)來說,在互聯(lián)網(wǎng)入口設置的IPS設備是極為重要的,其能夠檢測雙向連接中的可疑流量并在需要的時候進行攔截并定位流量來源,這對及時發(fā)現(xiàn)并處理網(wǎng)絡中的安全隱患是至關重要的。另外,各級網(wǎng)關和各計算機設備也應該及時封禁高風險端口,阻斷病毒可能的傳播途徑。

此外,對于此類安全要求較高的局域網(wǎng)絡來說,完善聯(lián)網(wǎng)身份驗證和內(nèi)網(wǎng)隔離也是不可或缺的安全措施。一些較小型的企業(yè)可能會選擇手動指定IP地址的方式訪問外網(wǎng),以控制內(nèi)網(wǎng)中的聯(lián)網(wǎng)情況。但該措施缺乏對聯(lián)網(wǎng)設備信息的鑒別和聯(lián)網(wǎng)人員身份的認證,難以確保由于人為原因造成的涉密設備聯(lián)網(wǎng)的泄密隱患。因此對于高安全要求的企業(yè)網(wǎng)絡來說及時部署網(wǎng)絡準入系統(tǒng),通過用戶身份信息與聯(lián)網(wǎng)設備的物理地址信息來確保聯(lián)網(wǎng)人員和設備的可控性,保證涉密設備或高安全等級設備的隔離。同時,在企業(yè)內(nèi)部也應該通過多級網(wǎng)關的設置,依據(jù)設備安全等級要求來劃分不同的VLAN,對不同安全等級的VLAN執(zhí)行不同的網(wǎng)絡權限設置,確保內(nèi)網(wǎng)數(shù)據(jù)的安全。

3.4 資產(chǎn)管理

在本次事件中,服務器A是企業(yè)內(nèi)部的閑置服務器,沒有承載相關服務。在確認閑置狀態(tài)后,該服務器沒有及時斷電關機,而是保持開機和局域網(wǎng)聯(lián)網(wǎng)狀態(tài)工作,同時缺乏相關的系統(tǒng)軟件維護操作。對于企業(yè)來說,此類閑置計算機設備在存放使應保證其為關機斷網(wǎng)狀態(tài),防止出現(xiàn)無人維護的安全隱患。

其次,本次計算機感染的病毒中出現(xiàn)了以移動存儲為媒介的種類,這也意味著企業(yè)內(nèi)部對移動存儲介質的管理不夠規(guī)范和嚴格。對于高安全等級的內(nèi)網(wǎng)計算機來說,使用的移動存儲介質應必須是可信、可控的,在使用之前必須經(jīng)過相關的全面安全掃描。另外受感染的計算機中未禁用自動播放的相關功能,導致移動存儲器中的病毒程序自動執(zhí)行并感染。在正常使用中,該功能必須加以禁用,防止?jié)撛诘牟《緜鞑ァ?/p>

另外,對于本次受感染的計算機D來說,其作為普通個人用計算機,在接入企業(yè)網(wǎng)絡前沒有經(jīng)過相關的安全審查和認證,由于企業(yè)網(wǎng)絡中防毒墻的存在而沒有成功感染網(wǎng)絡中的其他設備。在封閉性較高的企業(yè)內(nèi)網(wǎng)中,對于此類非常用內(nèi)網(wǎng)設備的準入審查應該更加嚴格,包括嚴格的全面安全掃描和網(wǎng)絡準入認證,從源頭上切斷外來安全威脅的流入渠道。

參考文獻:

[1]Fast flux Wikipedia. https://en.wikipedia.org/wiki/Fast_flux.

[2]淺談僵尸網(wǎng)絡利器:Fast-flux技術. https://www.freebuf.com/articles/network/136423.html.

[3]Domain generation algorithm Wikipedia. https://en.wikipedia.org/wiki/Domain_generation_algorithm.

[4]Next Generation Antivirus (NGAV) vs Traditional Subscription Antivirus. https://cipher.com/blog/next-generation-antivirus-ngav-vs-traditional-subscription-antivirus/.

[5]Threat Protection Windows Security. https://docs.microsoft.com/en-us/windows/security/threat-protection/.

[6]Virut Wikipedia. https://en.wikipedia.org/wiki/Virut.

[7]Nitol家族韓國僵尸網(wǎng)絡變種分析及其威脅情報. https://www.freebuf.com/articles/network/147591.html.

[8]Conficker Wikipedia. https://en.wikipedia.org/wiki/Conficker.