基于網站的侵犯公民個人信息案電子數據取證*

黃學鵬 冷靜

1. 湖北警官學院 2. 電子取證及可信計算湖北省協同創新中心

引言

近年來,侵犯公民個人信息的犯罪行為不斷發生,甚至還與電信網絡詐騙、敲詐勒索、綁架等犯罪聯系在一起,對社會造成了嚴重的危害。

公安部深入開展打擊整治網絡違法犯罪凈網專項行動,部署對侵犯公民個人信息犯罪,要堅決搗毀竊取、販賣公民個人信息的公司、平臺,堅決打擊竊取、販賣公民個人信息的企事業單位內部人員,堅決摧毀利用公民個人信息實施詐騙、盜竊、敲詐勒索等犯罪團伙組織體系。

對于此類案件電子數據的取證是一項重要工作。在一起侵犯公民個人信息案件的電子取證過程中,取證人員還原犯罪現場,提取并分析了電子證據,為有效打擊此類犯罪提供了思路。

一、案情簡要概況

某市公安局在辦理一起電信詐騙案件中,犯罪嫌疑人交代用于詐騙的個人身份信息是從某域名網站購買得到。根據線索,辦案民警在網站中輸入自己姓名、身份證號,采用實名驗證測試,按網站指引付款后,得到正確的驗證結果,經多次測試,均得到正確認證。偵查確認該域名的網站存在售賣公民信息的犯罪行為。隨后,辦案民警刑事拘留了網站開辦者沈某和杜某,并扣押了用于網站運行的三塊服務器硬盤。犯罪嫌疑人交代,網站提供“身份證實名認證”和“身份證照片認證”非法有償服務,為查清犯罪嫌疑人利用網站售賣公民信息非法獲利的犯罪證據,對服務器硬盤數據進行了取證分析。

二、取證基本步驟

1. 將三塊服務器硬盤分別編號為“1”、“2”、“3”,利用鏡像工具制作出三塊服務器硬盤的數據鏡像。

2. 通過FTK分別讀取分析三塊服務器硬盤的鏡像數據,初步確認php網站文件存放在編號為“1”的硬盤中,操作系統為linux,mysql數據庫文件存放在編號為“2”的硬盤中,網站備份文件存放在編號為“3”的硬盤中。

3. 分析網站文件,判斷文件的基本功能,發現“CheckBy51datalink”、“CheckByAliyun”、“CheckByHaodai”、“CheckByZhima”等重要文件,“AlipayApp”、“AlipayMobile”、“WeixinApp”等重要文件夾。

4. 讀取數據庫文件,從數據庫結構、記錄內容分析判斷,“payment”和“hshd”兩數據庫為網站中用于公民身份信息查詢的后臺數據庫。

5. 虛擬仿真,將編號為“1”、“ 2”的兩塊服務器硬盤鏡像文件轉換成vmdk格式文件,加載到VMware Workstation系統中運行,分析網站運行情況。

三、電子數據分析

(一)虛擬仿真模擬網站運行環境,測試網站基本功能

1. 以普通用戶身份測試網站運行功能,可以查看到網站運行頁面 “身份證實名認證”(如圖1)、“身份證照片認證”(如圖2)。經數據分析,證明網站具有身份證實名認證和身份證照片認證的功能。

輸入測試數據“姓名:張三”、“身份證號:420989789654356789”,測試 “身份證實名認證”功能,彈出如圖3頁面,在頁面中顯示有“支付寶”、“微信”、“QQ錢包”等支付方式,應付“2.88元”字樣。

以上網站頁面運行與測試情況,反映網站不僅具有“身份證實名認證”和“身份證照片認證”功能的展示頁面,而且能進行數據的交互輸入,經檢查數據庫輸入的測試數據進入到了數據庫中。由于測試環境下無法實現支付方式的對接,支付功能無法通過虛擬仿真實現,且網站是否給出正確的身份認證功能不能通過測試實現,需通過程序代碼和數據庫的分析驗證。在偵查階段,辦案民警輸入了自己的姓名和身份證號,并按網站要求支付費用后,獲得了正確的認證結果。

2. 以管理員身份進入網站后臺管理頁面,點擊進入“訂單來源統計列表”,在頁面中輸入“開始時間:2016-06-12 00:00”,結束時間“2017-05-22 01:06”,在頁面上反映統計數據,從“2016-09-09至2017-05-19”期間,按天統計共有248條記錄。導出所有記錄,將248條記錄的“總收入”求和,得到值為“499110.49”,總單數和為“130787”,頁面截圖如圖4,從頁面中可以發現與網站頁面相對應的支付方式“支付寶手機”、“支付寶即時”、“微信支付”、“QQ支付”等。

點擊“訂單信息統計列表”,在頁面中輸入“開始時間:2016-06-12 00:00”,結束時間“2017-05-22 01:06”,如圖5。在頁面上作數據統計,從“2016-09-09 15:06:27至2017-05-19 13:32:00”期間,已支付完成的訂單共有“130787單”,共計“499110.49元”,其中身份信息查詢類已支付訂單數為“121372單”,共計“352154.40元”。從頁面中可以發現,訂單的項目名稱有“身份證實名認證”、“身份證照片認證”、“黃道吉日查詢”、“觀音靈簽解簽”等。

通過網站恢復,可以初步確定其具有身份信息收費認證功能,并通過后臺統計出訂單數和收費金額。

(二)讀取網站文件,分析網站功能

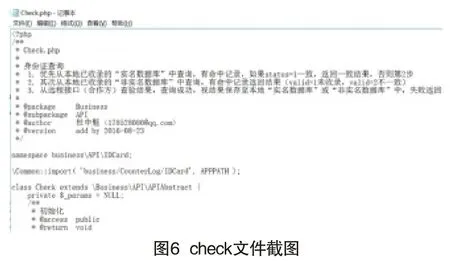

從硬盤中獲取“Check.php”文件,讀取文件內容。從文件內容可知,該文件進行身份證查詢判斷檢測,優先在本地已收錄的“實名數據庫”中查詢,有命中記錄,就返回一致結果,否則就從本地已收錄的“非實名數據庫”中查詢,若未命中,則從遠程接口(合作方)查驗結果,查詢成功,將結果保存至本地“實名數據庫”,文件截圖如圖6。

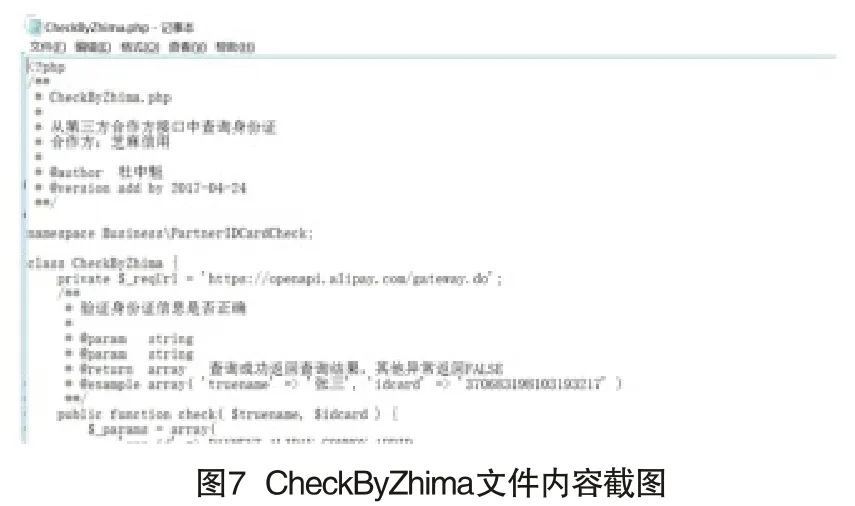

從硬盤中獲取“CheckBy51datalink”、“CheckByAliyun”、“CheckByHaodai”、“CheckByZhima”等文件,讀取基本內容,分析文件代碼基本功能,可以確定以上文件實現了網站從第三方合作方接口中查詢身份證信息,合作方有“阿里云”、“風控好貸”、“芝麻信用”等,“CheckByZhima”文件代碼截圖如圖7。

分析支付文件,發現“AlipayApp”、“AlipayMobile”、“WeixinApp”等文件夾及文件,其中在“WeixinApp”文件夾中有“Order”文件,文件內容截圖如圖8。

(三)分析在編號為“2”的檢材硬盤中發現的payment和hshd數據庫文件

1. payment數據庫數據統計分析。payment庫中存有t_order數據表,表中subject字段的取值為身份證實名驗證、身份證實名認證、實名證件照識別、身份證實名認證高級版、身份證照片認證及其他信息。表中pay_source字段的取值分別為0,1,2,3,4,5,6,7,8。

(1)subject字段取值為身份證實名驗證、身份證實名認證、實名證件照識別、身份證實名認證高級版或身份證照片認證時,記錄數為1335534條,此數據為訂單數,包含了未付款的訂單。

(2)subject字段取值為身份證實名驗證、身份證實名認證、實名證件照識別、身份證實名認證高級版或身份證照片認證,且pay_source字段的取值為非零時,記錄數為121372條,此數據為已付款的訂單數,與后臺數據一致。

(3)subject字段取值為身份證實名驗證、身份證實名認證、實名證件照識別、身份證實名認證高級版或身份證照片認證,且pay_source字段的取值為非零時,total_fee字段的值合計為352154.40,此數據為已付款金額數。

2. hshd庫中t_idcard_0至t_idcard_99共100個表,表中共有記錄數為16833038條,表示本地身份證數據為16833038條。

綜上,網站代碼、數據庫數據反映了網站運行的基本情況,獲取公民個人信息的來源、數量,售賣公民個人信息的數量和非法獲利情況。

四、結語

基于網站的侵犯公民個人信息案是一類典型的網絡犯罪,此類案件的電子證據取證過程從虛擬仿真、代碼分析、數據庫分析三方面進行。使用虛擬仿真的方法重建網絡犯罪現場,模擬測試身份認證提交過程,從直觀上反映非法獲取公民身份信息的犯罪場景。分析測試網站程序代碼,從功能上判斷網站程序獲取公民身份信息的來源、支付方式以及如何進行身份驗證,證明網站如何實現有償提供身份信息的工作機制。分析數據庫表單,與程序代碼結合驗證網站功能,統計記錄,通過數字證明非法所得和犯罪情節輕重。此案方法也可適用于其他網絡犯罪案件,對于案件取證有較大的實踐指導意義。