移動接入解決方案持續監測機制研究*

郭 慶,余 海,房利國

(中國電子科技集團公司第三十研究所,四川 成都 610041)

0 引言

處理機密信息的終端用戶設備(End User Device,EUD)通過移動通信網連接到相同保密等級的政府機構內部網絡或政府合作企業內部網絡時,需要使用密碼實現網絡傳輸數據的加密保護和基礎設施網絡接入的安全認證,同時需要綜合利用各種網絡監測手段,提升基礎設施網絡的可見性,賦予用戶對網絡安全態勢的感知能力。

針對上述EUD 安全接入相同保密等級內部網絡的問題,美國國家安全局(National Security Agency,NSA)在移動接入能力包(Mobile Access Capability Package,MA CP)中提出了基于IPsec VPN 和TLS VPN 等貨架式商用密碼產品,實現跨越移動通信網傳輸機密數據的雙層加密解決方案,同時給出了在基礎設施網絡和EUD 實施持續監測的機制及實施要求。

本文將介紹NSA 針對移動接入解決方案提出的持續監測機制及實施要求,并就其安全原理進行分析。

1 持續監測機制

1.1 移動接入方案

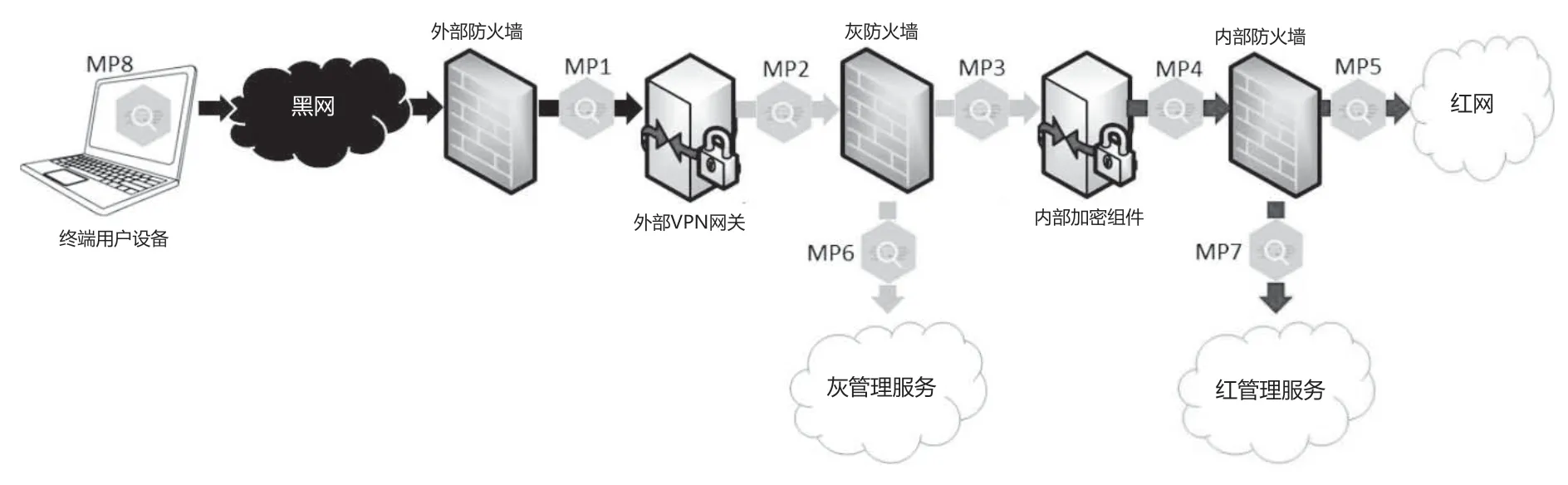

文獻[1]MA CP 賦予了用戶利用具備雙層傳輸加密功能的EUD,通過移動通信網接入相同保密等級網絡的能力。如圖1 所示,跨越黑網的EUD 流量依次通過外部防火墻、外部VPN 網關、灰防火墻、內部加密組件、內部防火墻,最后接入相同保密等級的紅網。

圖1 移動接入解決方案

隨著該安全接入能力的增加,產生了對解決方案中基礎設施網絡流量和系統日志等進行持續監測的需求。這種持續監測將使得用戶能檢測、響應和報告針對其解決方案基礎設施的攻擊事件,同時能偵測解決方案基礎設施組件中的配置錯誤和潛在威脅。

1.2 監測點

文獻[2]中的CSfC 持續監測架構定義了分布在移動接入解決方案黑網、灰網和紅網上的8 個監測點(Monitoring Point,MP)。如圖2 所示,每個MP 都代表了基礎設施網絡上的一個關鍵點,其上的監測功能使系統和網絡行為具有可見性,使分析人員能夠通過觀察加密點前后和管理網內部的網絡情況來確認各加密組件的運行狀態。

圖2 MA CP 監測點位置

監測點1(MP1):位于黑網中,用于監視外部防火墻和外部VPN 網關之間的網絡數據。部署在此處的監測組件應配置為在檢測到任何本應被外部防火墻阻斷的流量時產生異常告警。這些異常告警可能指示外部防火墻的過濾功能失效,也可能表示存在錯誤配置、潛在威脅或試圖未經授權連接外部VPN 網關。

監測點2(MP2):位于灰網中,用于監視外部VPN 網關和灰防火墻之間的網絡數據。部署在此處的監測組件應配置為在檢測到任何本應被外部VPN 網關或灰防火墻阻止的流量時產生異常告警。這些異常告警可能指示灰防火墻或外部VPN 網關的過濾功能失效,也可能表示存在錯誤配置或潛在威脅。

監測點3(MP3):位于灰網中,用于監視灰防火墻和內部加密組件之間的網絡數據。部署在此處的監測組件應配置為在檢測到任何本應被灰防火墻阻止或不該由內部加密組件發送的流量時產生異常告警。這些異常告警可能指示灰防火墻的過濾功能失效,也可能表示灰防火墻或內部加密組件存在錯誤配置或潛在威脅。

監測點4(MP4):位于紅網中,用于監視內部加密組件和內部防火墻之間的網絡數據。部署在此處的監測組件應配置為在檢測到任何本應被內部加密組件或內部防火墻阻止的流量時產生異常告警。這些異常告警可能指示內部加密組件或內部防火墻的過濾功能失效,也可能表示存在錯誤配置或潛在威脅。

監測點5(MP5):位于紅網內部,用于監視內部防火墻和紅網之間的網絡數據。部署在此處的監測組件應配置為在檢測到任何本應被內部防火墻阻止或不該從紅網發送給EUD 或內部加密組件的流量時產生異常告警。這些異常告警可能指示內部加密組件或內部防火墻的過濾功能失效,也可能表示存在錯誤配置或潛在威脅。

監測點6(MP6):位于灰管理網內部,用于監視部署在灰網中的管理服務的網絡數據。部署在此處的監測組件應配置為在檢測到本應被灰防火墻阻止或不該從灰管理網發出的流量時產生異常告警,并使安全管理員能夠查詢連接到灰管理網的所有組件的系統日志數據。在灰管理網產生的異常告警可能指示灰防火墻的過濾功能失效,也可能表示外部VPN 網關、灰防火墻或灰管理網組件存在錯誤配置或潛在威脅。

監測點7(MP7):位于紅管理網內部,用于監視部署在紅網中的管理服務的網絡數據。部署在此處的監測組件應配置為在檢測到本應被內部防火墻阻止或不該從紅管理網發出的流量時產生異常告警,并使安全管理員能夠查詢連接到紅管理網的所有組件的系統日志數據。在紅管理網產生的異常告警可能指示內部防火墻的過濾功能失效,也可能表示內部加密組件、內部防火墻或紅管理網組件存在錯誤配置或潛在威脅。

監測點8(MP8):位于EUD 上,用于從設備中采集系統和應用的日志數據。部署在此處的監測組件應配置為將EUD 日志數據和異常告警發送到紅網。這些日志和告警可能表示EUD 存在錯誤配置或潛在威脅。

1.3 監測數據收集

MA CP 要求收集和分析的安全事件數據包括但不限于各設備的系統日志、IDS/IPS 告警和網絡流量數據。設備系統的日志可以非常廣泛,包括安全關聯事件、配置變更、狀態告警以及在感知系統安全態勢時可能有用的數據。MA CP 數據收集方案,如圖3 所示。

黑網:黑網中的兩個關鍵組件是外部防火墻和監測點MP1。建議在黑管理服務中部署專門的數據收集服務器,從這兩個獨立的設備上收集安全事件數據。如圖3 所示,通過獲得認證的跨域解決方案(Cross Domain Solution,CDS)將這些數據轉發到灰網的數據收集服務器。

圖3 MA CP 數據收集方案

灰網:灰網中的關鍵組件是外部VPN 網關、灰防火墻、監測點MP2、監測點MP3、監測點MP6以及灰管理服務器。在最低要求下,這些設備的安全事件數據至少被直接發送到部署在灰網中的安全信息與事件管理器(Security Information and Event Management,SIEM)。灰SIEM 不允許從黑網收集數據,除非使用獲得認證的CDS,如圖3 所示。建議利用專門的數據收集服務器接收所有設備的安全事件數據,并通過獲得認證的CDS 將這些數據轉發到紅網中的數據收集服務器。

紅網:為EUD 提供各種服務的紅網中的關鍵組件至少包括內部加密組件、內部防火墻、監測點MP4、監測點MP5、監測點MP7 以及紅管理服務器。所有安全事件數據必須被發送到部署在紅網監測域的專門的數據收集服務器,并被提供給紅網中的SIEM。紅SIEM 不允許從黑網或灰網收集數據,除非使用獲得認證的CDS,如圖3 所示。建議利用紅SIEM 收集、統計、關聯和分析來自黑網、灰網、紅網的全部安全事件數據。

為了保護安全事件數據的機密性和完整性,所有數據的傳輸都采用TLS、SSH 或IPsec 加密。

另外,可使用單向無源光纖網絡測試接入點(Test Access Point,TAP)將原始網絡通信流量傳輸到更高保護級別網絡中的IDS 或SIEM。光學TAP 的使用僅限于解決方案的原始網絡數據捕獲,不能用于向更高保護級別網絡傳輸系統日志或任何其他數據。

2 監測實施要求

為保障有效提升基礎設施網絡的整體防御能力,解決方案實施連續監測時,在監測點選擇、設備部署、告警設置、流量監測、日志記錄和安全審計等方面需遵循相應要求。

如表1 所示,MA CP 實施持續監測時,必須對EUD、灰管理服務以及紅管理服務進行監視;在內部防火墻的外網或內網側選擇一個監測點,對出入紅網的數據進行監視;在外部VPN 網關或灰防火墻的外網或內網側選擇一個監測點,對出入黑網或灰網的數據進行監視。

在各監測點應部署IDS 或IPS,并在檢測到任何未經允許的目的IP 地址或源IP 地址時產生告警。若部署的是IPS,還應在產生告警的同時阻塞可疑流量。

一般在灰網中應部署SIEM,除非已部署了經認證的CDS 將事件報給紅網中的SIEM。灰SIEM應收集來自外部VPN 網關、灰防火墻和任何灰管理服務組件的日志,并維護一份最新的EUD 證書和外部IPsec 隧道IP 地址的關聯表。

表1 MA CP 監測點部署要求

灰SIEM 應在以下情況下產生告警:

(1)檢測到外部VPN 網關或灰防火墻阻塞了可疑流量等異常事件;

(2)EUD 試圖使用錯誤的VPN 客戶端設置與外部VPN 網關建立連接;

(3)外部VPN 網關或灰防火墻在24 小時內出現3 次以上的無效登錄嘗試;

(4)外部VPN 網關或灰防火墻發生授權擴大或配置變更;

(5)在外部VPN 網關、灰防火墻或任何灰認證服務器上創建新賬戶;

(6)試圖利用無效的證書與外部VPN 網關建立IPsec 連接;

(7)出現預期IP 地址外的DNS 請求。

內部防火墻上應使能網絡流量提取功能。同時,紅網中應安裝網絡流量收集器,如SiLK、IPFlow、NetFlow 等,并建立網絡流量數據基線且定期更新。

網絡流量數據應檢查以下內容:

(1)產生過多流量的網絡數據流;

(2)試圖連接不恰當的IP 地址;

(3)試圖連接內部服務已關閉的端口;

(4)產生過多的小包數據,如超過60%的數據包僅含150 字節及以下的數據;

(5)產生過多ICMP 消息。

移動接入基礎設施各設備發送到SIEM 的日志記錄應包括以下內容:

(1)VPN 網關記錄的VPN 隧道建立和隧道終結的日志;

(2)受TLS 保護的服務記錄的TLS 連接建立和連接終結的日志;

(3)使用相同EUD 設備證書,從不同IP 地址同時建立2 條以上VPN 隧道或TLS 連接的日志;

(4)所有對審計日志進行操作的日志,如卸載、刪除等;

(5)所有鑒別和認證相關操作的日志;

(6)未經認證就試圖在對象上執行操作的日志,如讀、寫、執行以及刪除等;

(7)所有以超級用戶或管理員權限執行的操作;

(8)用戶權限擴大的日志;

(9)產生、加載和撤回證書的日志;

(10)系統時間改變的日志。

每條日志記錄都應記錄事件的日期和時間、標識符、類型、成功或失敗,并包括錯誤碼、何時有效、主體標識符等。對于基于網絡的事件,每條日志記錄都應記錄源地址。對于基于規則的事件,每條日志記錄都應記錄用戶、規則標識符以及何處應用等。

審計員應至少每天參照建立的基線對比收集的網絡流量數據。所有組件的基線配置應由安全管理員維護,并由審計員審計。

EUD 監測數據的來源包括但不限于操作系統事件日志數據、主機入侵檢測系統、遠程認證解決方案、移動設備管理器和企業數據駐留代理,監測數據包括但不限于VPN 隧道的狀態、軟件/固件更新、硬件狀態、錯誤配置和與入侵相關的事件等。

3 安全原理分析

移動接入解決方案的安全原理是利用物理獨立的外部VPN 網關和內部加密組件在基礎設施網絡中構建出灰網絡,確保兩層加密只要不同時失效,機密數據就不會泄露到黑網上;實施持續監測,確保能及時發現外部VPN 網關和內部加密組件等設備因錯誤配置或被攻破等導致機密信息泄露的風險,為問題處置和系統恢復爭取寶貴的時間。

3.1 網絡流量監測

網絡流量監測點選擇部署在外部防火墻和外部VPN 網關之間(MP1)、外部VPN 網關和灰防火墻之間(MP2)、灰防火墻和內部加密組件之間(MP3)、內部加密組件和內部防火墻之間(MP4)、內部防火墻以內(MP5)。

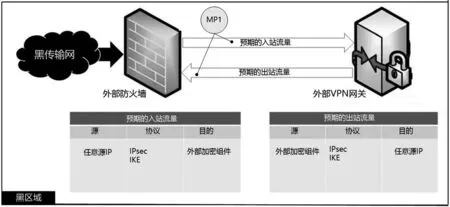

如圖4 所示,MP1 上的常態流量為IPsec 加密流量、有限數量IKE 協議[3]。由于幾乎所有通過MP1 的流量都使用了IPsec 加密,IDS/IPS 被限于僅能分析IP 地址、端口、協議和流量等數據。通過網絡流量分析,當入站流量包含非IPsec 和IKE 包,或者目的IP 地址不是外部VPN 網關的IP 地址時,外部防火墻可能被攻破或存在錯誤配置。當出站流量包含非IPsec 和IKE 包,或者源IP 地址不是外部VPN 網關的IP 地址時,外部VPN 網關可能存在錯誤配置。當出入站的IKE 包流量明顯超出基線值時,可能存在針對外部VPN 網關的IKE 協議攻擊。

如圖5 所示,MP2 上的常態流量可包括IPsec流量、使用TLS 或SRTP 加密的數據面流量、控制面流量和管理流量[3]。由于幾乎所有通過MP2 的流量都使用IPsec、TLS、SRTP 或者SSH 進行了加密,IDS/IPS 被限于僅能分析IP 地址、端口、協議和流量等數據。通過網絡流量分析,當入站流量包含非IPsec、TLS、SRTP、SSH 和ISAKMP 包或者目的IP 地址不是允許的IP 地址時,外部防火墻和外部VPN 網關可能被攻破或存在錯誤配置;當出站流量包含非IPsec、TLS、SRTP、SSH 和ISAKMP 包或者源IP 地址不是允許的IP 地址時,灰防火墻和內部加密組件可能存在配置錯誤。

圖4 MP1 監測點上的合法流量

圖5 MP2 和MP3 監測點上的合法流量

如圖5 所示,MP3 上的常態流量可包括IPsec流量、使用TLS 或SRTP 加密的數據面流量[3]。由于幾乎所有通過MP3 的流量都使用IPsec、TLS、SRTP 進行了加密,IDS/IPS 被限于僅能分析IP 地址、端口、協議和流量等數據。通過網絡流量分析,當入站流量包含非IPsec、TLS、SRTP 和ISAKMP包或者目的IP 地址不是允許的IP 地址時,灰防火墻可能存在錯誤配置;當出站流量包含非IPsec、TLS、SRTP 和ISAKMP 包或者源IP 地址不是允許的IP 地址時,內部加密組件可能存在錯誤配置。

MP4 和MP5 是最難明確網絡流量數據的,但由于流量沒有被加密,能夠實施深度包檢查。通過網絡流量深度檢查,當入站流量包含非允許的數據包時,內部防火墻可能存在配置錯誤;當出站流量包含非允許的數據包時,內部紅網中的服務器或用戶終端可能存在錯誤配置,或者存在潛在的威脅,如木馬、病毒等。

3.2 數據關聯匯集

外部VPN 網關和內部加密組件基于密碼實現了黑網和灰網、灰網和紅網的隔離,禁止紅網數據不經過內部加密組件流向灰網和黑網以及灰網數據不經過外部VPN 網關流向黑網。

但是,將黑網、灰網和紅網中各設備系統日志、IDS/IPS 告警和網絡流量數據等安全事件數據關聯起來,用戶將獲得移動接入基礎設施網絡的安全態勢全息圖,從而及時應對和處理各種網絡攻擊和潛在的安全威脅。因此,可以采用獲得認證的CDS 將低安全等級邊界的數據逐次交換到紅網,在確保紅網、灰網、黑網網絡隔離的同時實現安全事件數據的匯集。

3.3 系統安全模型

移動接入解決方案采用雙層加密與持續監測相結合的方式,實現了包含策略、防護、檢測以及響應恢復的P2DR2 動態安全模型。

3.3.1 策略(Policy)

根據移動接入業務服務需求,制定具體的“IPsec+IPsec”或“IPsec+TLS/SRTP”雙層加密策略。另外,給各防火墻、IDS/IPS、SIEM、認證服務器、管理工作站等設備分別制定出站和入站規則、流量監測規則、安全告警策略、身份認證機制等安全策略,設置各類用戶操作權限,建立流量、規則和權限等配置基線。

3.3.2 防護(Protection)

外部VPN 網關和內部加密組件實現EUD 和紅網服務器間交互數據的雙層加密保護,確保機密信息不會泄露到黑網上;各防火墻實現黑網到外部VPN 網關、外部VPN 網關到內部加密組件、內部加密組件到紅網的網絡包過濾。

3.3.3 檢測(Detection)

IDS/IPS 對各持續監測點上的網絡流量進行提取分析,SIEM 則收集分析各設備系統日志、IDS/IPS 告警和網絡流量數據,并產生告警信息。

3.3.4 響應(Response)

若部署IPS,可在產生告警信息的同時阻斷異常流量;各管理員接收到告警信息后,可及時進行策略更改、規則更新等操作。

3.3.5 恢復(Recovery)

完成異常告警處理后,通過新策略、新規則、新基線設置等的下發,可快速恢復系統運行,繼續提供安全的移動接入服務。

一個比較典型的異常處理實例:當發現使用同一個EUD 設備證書從不同IP 地址同時建立兩條以上VPN 隧道或TLS 連接時,認證服務器可立即停止對該EUD 設備證書的認證服務,并發送異常事件信息給SIEM;接收到告警信息后,CA 管理員可立即撤回設備證書,并給安全管理員提供一份更新的CRL,安全管理員則應立即中斷會話;待排除掉該EUD 設備的安全威脅后,再采取更換EUD 和設備證書等措施恢復為該合法用戶提供的服務。

4 結語

本文介紹了NSA 移動接入解決方案持續監測機制給出的監測點位置、安全事件數據匯集手段以及實施持續監測時需滿足的要求,分析了各監測點網絡流量類型和異常告警判斷依據,利用CDS 實現數據匯聚的安全意義和整個系統的動態安全模型。類似的持續監測機制在NSA 的文獻[4]多站點連接能力包(Multi-Site Connectivity Capability Package,MSC CP)和文獻[5]WLAN 能力包(Wireless Local Area Network Capability Package,WLAN CP)中 也可找到。上述解決方案中提出的持續監測機制和實施要求可以為我國黨政機關、企事業單位、科研院所等用戶,基于移動通信網、互聯網、WLAN 網等開放網絡構建虛擬私有專網時設計網絡整體監測方案提供參考。