802.1X、動態VLAN和DHCP技術在內網安全管理中的綜合應用

◆張 江 陳向飛 王世玲 水冰潔 趙思思

(1.云南省軍區 云南 650051;2.解放軍邊防314 旅 云南 663000)

1 研究背景

企業內網在方便員工傳遞信息和共享資源的同時也面臨著諸如病毒擴散、網絡攻擊和網絡擁塞等各種各樣的安全問題。在所有問題之中,安全威脅最為嚴重的莫過于企業內網違規外聯互聯網造成的信息失泄密。對于不想花費數十萬甚至上百萬購買商業安防系統的企業,如何通過技術控制,在滿足員工用網需要的同時又能保證內網的安全,是當前網絡安全管理的一個熱點問題。為解決這一問題,本文提出了一種采用多種軟硬件技術、兼顧便利性和安全性的綜合防范方案。該方案采用802.1X、動態VLAN和DHCP技術實現了對企業內網安全的綜合管理和控制。

2 相關技術簡介

2.1 802.1X認證協議

IEEE 802.1X認證是一種功能強大的基于端口的接入認證體系,它可以拒絕非認證用戶接入網絡設備端口,可以有效地防范違規外聯的網絡及終端接入內網。對于支持IEEE 802.1X協議的交換機,在終端認證之前,所連接的交換機端口處于關閉狀態,端口僅收發EAPoL(局域網擴展認證協議)等認證包信息,不允許終端訪問網絡。終端通過EAPoL 經交換機向遠程認證服務器(RADIUS)提交認證請求,認證通過后,端口正常開啟,終端接入網絡。

2.2 動態VLAN

動態VLAN技術是指不指定某一端口屬于某個VLAN,而是根據該端口接入終端的某種特征自動將其接入某一VLAN的技術。本文所討論的安全方案之所以選用這一技術是為了實現企業用戶能夠靈活地接入和使用網絡。劃分動態VLAN的方式有很多,可以根據終端的MAC地址自動分配VLAN,可以根據終端所設置的IP地址分配VLAN,還可以根據802.1X 客戶端的登錄信息分配VLAN。本文所選取的是第三種技術,因為這種技術和基于MAC的VLAN 劃分相比,具有同等的安全性、更好的靈活性,配置卻更為簡單。

2.3 DHCP

動態主機配置協議DHCP(Dynamic Host Configuration Protocol)是一個用于動態分配網絡中各終端IP地址的協議,DHCP服務器通過維護一個既定的網絡IP地址段,實現對網絡中的IP地址的自動分配。采用DHCP協議的常見目的是避免由于用戶隨意變更IP地址而造成的網絡沖突問題,然而本文選用DHCP技術的目的并不在于此。本文之所以采用DHCP技術進行終端地址分配,是為了解決同一網段終端有可能出現的外聯擴散問題。設置固定IP、處于同一網段的內網終端,如果某一終端通過USB 連接手機等方式接入互聯網,則該終端會在繼續持有其內網IP的情況下對外聯網,經特定配置后其他終端可使用該終端作為代理接入外網,造成整個網段所有終端的外聯。企業內網如果采用DHCP技術來分配IP,某一終端聯網之后,其IP會自動變成互聯網臨時分配的IP,與企業內網IP必然不會處于同一網段(根據IP地址劃分規則),從而避免了外聯范圍的擴散。

3 網絡設計實現

3.1 網絡設計

違規外聯綜合防范方案的網絡體系結構如圖1所示。整個應用環境由內網終端、交換機、DHCP服務器和RADIUS服務器組成。其中接入層和匯聚層交換機均選用華為5700 交換機,并開啟802.1X認證功能;RADIUS服務器預裝Windows2003 操作系統,并添加Internet驗證服務組件(IAS)和AD(活動目錄)組件,確保能啟用802.1x的交換機通信;DHCP服務器預裝微軟的DHCP 組件,必要時可將DHCP服務和RADIUS服務安裝于同一服務器。

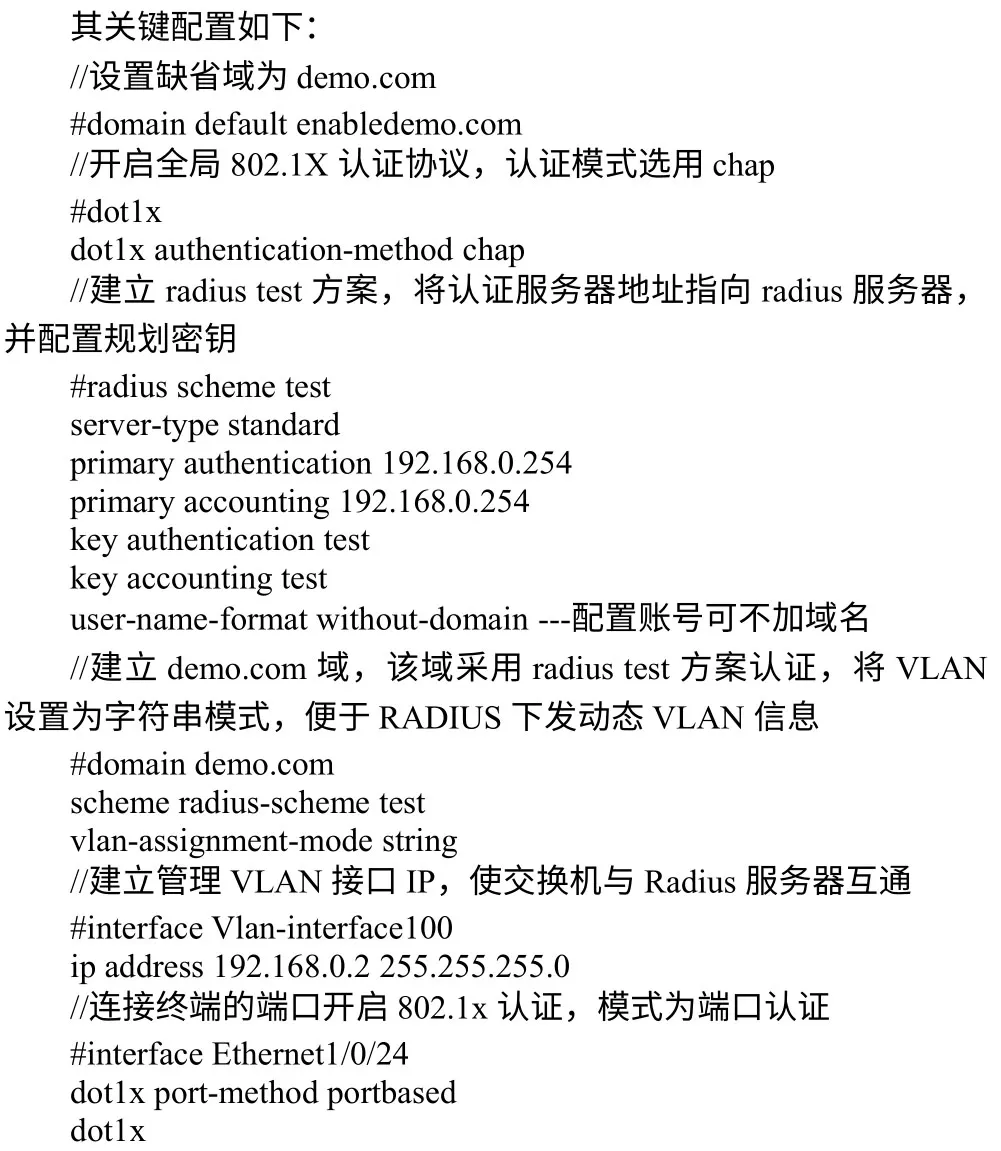

3.2 認證過程

綜合防范系統的安全認證過程如圖2所示。

圖2 綜合防范系統認證過程

(1)安裝802.1X協議的客戶端向所連交換機端口發送EAPOL-Start 請求幀,在交換機響應后進一步發送身份標識信息。

(2)交換機將客戶端發出的身份標識信息發送至RADIUS服務器進行驗證。

(3)RADIUS服務器接收到客戶端信息后,首先根據登記的用戶信息進行認證,若認證通過,則將認證結果及用戶對應的VLAN信息發送至交換機。

(4)客戶端認證成功后,所連端口正常打開,并成功劃分入VLAN。客戶端發起DHCP 請求,交換機將請求發送至DHCP服務器。

(5)DHCP服務器為客戶端分配IP地址。

(6)終端獲取IP正常入網。

3.3 交換機和服務器配置

3.3.1 交換機的配置

(1)組網說明。

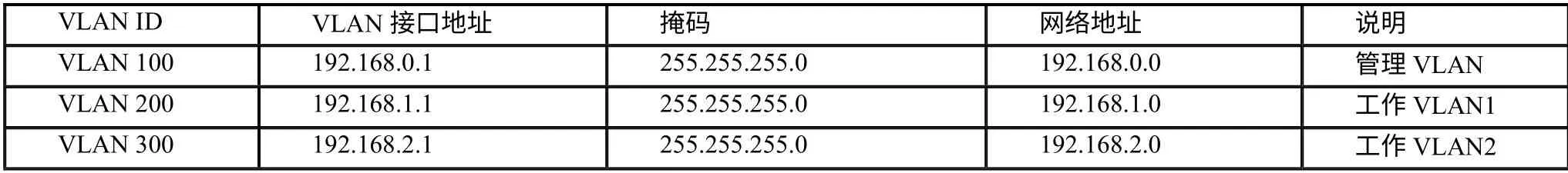

在圖1所示的網絡結構中,建立3個VLAN,見表1:

所有服務器和交換機劃入VLAN100,其余終端劃入VLAN200或VLAN300。

表1 三個VLAN

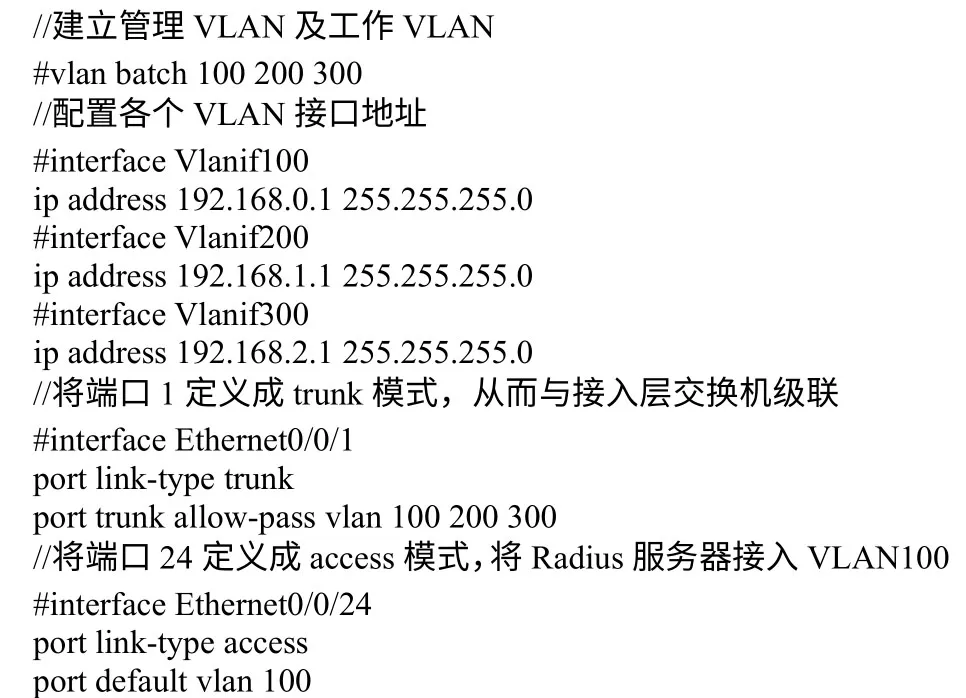

(2)核心交換機設置。

核心交換機的作用在于:建立和管理所有VLAN,為服務器提供高速運行的隔離子網。其關鍵配置如下:

(3)接入層交換機設置。

接入層交換機的作用在于:開啟端口的802.1X認證功能、設置缺省域為AD服務器所在域、開啟端口的自動分配VLAN 功能并建立和Radius服務器的互聯。

3.3.2服務器的配置

(1)AD服務器(活動目錄服務器)的設置。

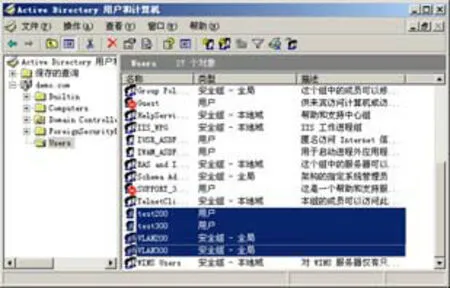

正常運行IAS服務需要AD服務的支持,本例中AD服務與IAS服務裝在同一臺服務器。在AD服務器中建立名為VLAN200、VLAN300的兩個用戶組,在兩個用戶組下分別建立test200、test300兩個用戶賬號,如圖3所示。

test200和test300 用戶的遠程訪問權限均需做以下設置(圖4)。

(2)RADIUS服務器的設置。

為實現接入層交換機和RADIUS服務器的聯動控制,需要在Windows IAS中創建客戶端交換機,地址為接入層交換機的管理接口地址(圖5)。

圖3 在活動目錄服務器中添加用戶組和賬戶

圖4 AD 用戶的遠程訪問權限

圖5 將接入層交換機加入RADIUS 客戶端

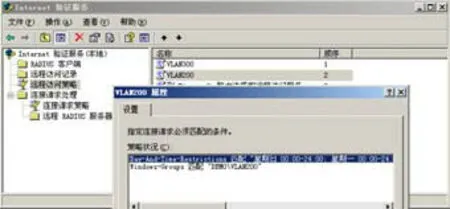

在Windows IAS中,新建兩個遠程訪問策略VLAN200和VLAN300,在創建策略時選擇“允許全時段接入”并將策略和對應的同名活動目錄進行匹配(圖6)。

圖6 新建遠程訪問策略

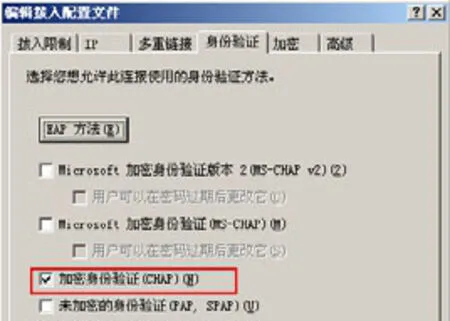

遠程策略添加后,選擇編輯配置文件,身份驗證選項選取“加密身份驗證(CHAP)后和交換機的驗證方式保持一致(圖7)。

圖7 選擇CHAP 身份驗證

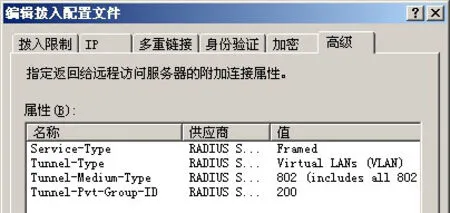

在編輯撥入策略高級選項中,添加以下信息:Tunnel-Type=VLAN,Tunnel-Medium-Type=802,Tunnel-Pvt-Group-ID=200。上述屬性值的作用是:在客戶端認證成功后,對客戶端所連交換機下發VLAN200的信息,交換機根據該信息將對應端口自動加入VLAN200,從而實現了動態VLAN(圖8)。

圖8 添加高級連接屬性

(3)DHCP服務器的設置(略)。

4 結語

采用802.1X、動態VLAN和DHCP技術的企業內網安全綜合管理方案主要有以下幾個方面的優勢:

(1)提供局域網級別的終端入網認證。目前絕大多數企業內網對于局域網的入網都沒有提供或是考慮安全認證手段,這樣會導致只要能夠物理接觸到企業內網端口的設備都可以自然而然地接入企業內網,這樣的安全風險是不可想象的。

(2)避免了“直連路由”造成的企業內網與互聯網的直接外聯。“直連路由”是指企業員工為了上網方便,私自將企業內網交換機連入互聯網路由器造成的兩網直接連接,在所有違規外聯的方式中,“直連路由”造成的危害是最為嚴重的。本方案由于采用802.1X對內網端口進行認證,即使內網端口直接連接到互聯網端口也不會造成兩網的數據交換。

(3)組網靈活、使用方便。采用傳統的IP-MAC和端口的三重綁定也可以達到較高的端口安全性,然而這樣的方式難以適用于辦公室布局變動、人員調整等情況造成的網絡變化。本文所選用的綜合方案既具備了IP-MAC 綁定的安全性,又具備了猶如無線組網一般的靈活性,用戶可以接入不同房間不同交換機的端口,根據自己的認證信息入網。

(4)成本低廉、性價比高。本方案采用的認證服務、AD服務和DHCP服務全部選用了微軟自帶的免費服務組件,和動輒數十萬上百萬的違規外聯防護系統相比,成本無疑是極其低廉的。