IMS網絡安全風險及策略分析

馬文學 敦科翔 王龍龍 曹貝貝

摘要:IMS網絡由于其架構的擴展性和靈活性可以為通信用戶帶來多種多樣的多媒體會話業務,但是IMS的開放、互聯和網元眾多的特點也給通信網絡帶來了更多的安全威脅。分析了IMS網絡存在的安全風險,重點闡述了IMS的安全體系架構和安全機制,從接入域、網絡域、業務域、承載域和支撐域5個方面對IMS網絡安全問題進行了分析并給出了相應的安全防護策略,旨在進一步提高IMS網絡的安全性,為用戶帶來優質的業務體驗。

關鍵詞:IMS網絡;安全風險;安全體系;防護策略

中圖分類號:TN915文獻標志碼:A文章編號:1008-1739(2019)16-65-4

0引言

IP多媒體子系統(IP Multimedia Subsystem,IMS)作為下一代通信網絡的核心架構,能為各類終端用戶提供全新的、多樣化的多媒體業務。IMS具有業務接口標準開放、與接入無關以及分布式部署等特點,是應對有線與無線、移動與固網、音視頻與數據等差異化業務融合的重要方式。但相較于電路交換系統,基于IP網絡IMS系統面臨著惡意攻擊、數據篡改、信息泄漏、病毒和中斷等各種IP網絡常見的安全問題,因此,非常有必要對IMS系統的安全架構和安全防護策略進行研究,并就相關問題給出針對性的解決方案。

1 IMS網絡安全風險分析

1.1安全問題的根源

①網絡開放:IMS網絡在形態上具有天生的開放性,互聯的網絡、設備以及各種技術標準的差異性[1],必然會帶來多元復雜的潛在威脅。

②業務融合:IMS具備業務繼承的特點,并且是在IP網絡上開放業務能力,這種業務提供方式使其在面臨著繁雜的業務邏輯的同時必然要考慮相應的安全壓力。

1.2安全威脅的主要類型

①拒絕服務:IMS網絡中的主要資源遭受到攻擊和破壞,造成服務異常甚至中斷。比如,通過DoS/DDoS或者畸形報文等攻擊手段,發起網絡攻擊,消耗IMS網絡的處理能力、帶寬等資源。

②偽造篡改[2]:主要表現在攻擊者偽裝成合法用戶或者網元,對IMS網絡中的數據信息進行篡改或者重定向。例如,截獲用戶請求,篡改信令中的關鍵信息,進而引發計費異常。

③泄露竊取:IMS網絡中不同的終端和網元之間的控制和業務數據未經授權被非法竊取和泄露,造成敏感數據機密性和完整性的破環。

④入侵抵賴[3]:弱認證能力引發的非法注冊和入侵,攻擊者非法操作后,行為不可取證。

2 IMS網絡安全體系架構

IMS網絡有著相對獨立、完整的安全體系,要求IMS用戶在使用服務之前必須要通過認證和授權,網絡實體之間的通信也需要安全關聯(Security Association,SA)來提供保護。

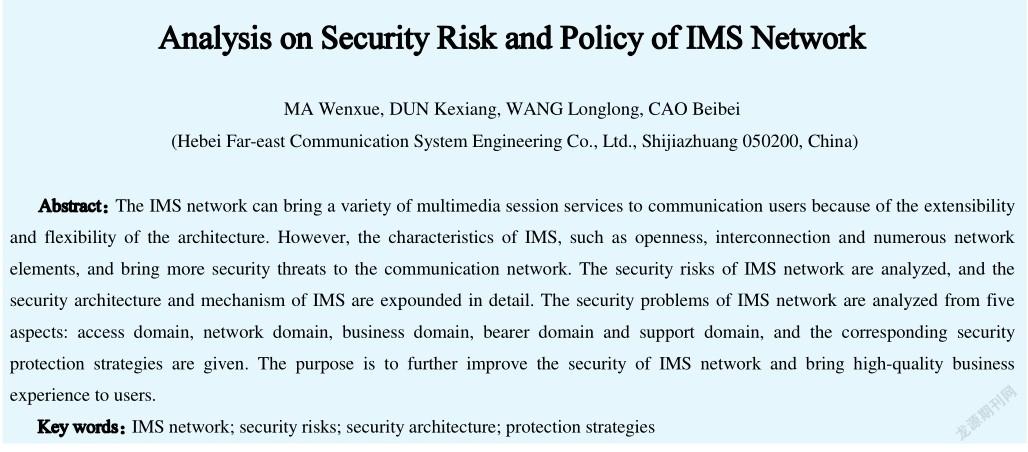

整個IMS安全體系架構如圖1所示,架構的核心是3GPP2提出的7個SA(3GPP為SA1-SA5)。

按照國際3GPP和3GPP2組織制定的相關標準,IMS網絡安全體系可以劃分為接入層安全[4]和網絡層安全[5]兩部分。其中,接入層安全主要涉及接入終端和接入網絡的認證和鑒權,以及IMS網絡下終端與網絡、終端與終端之間的信息傳輸安全;網絡層安全包含各網絡設備和系統之間媒體流的安全防護和加密處理。

2.1接入層安全

用戶和網絡間的SA屬于接入層安全范疇,包括SA1和SA2。SA1涉及彼此鑒權,HSS和用戶設備中保存相同的永久性密鑰,用于網絡與用戶之間的認證;SA2用于建立和維護P-CSCF與用戶設備之間的安全連接,用于承載Gm接口,并對數據源進行認證。

2.2網絡層安全

網絡實體之間的SA屬于網絡層安全的范疇,包括SA3-SA7。

SA3用于保證網絡域內Cx接口(包含HSS和歸屬網絡SIP AS之間接口)的安全。

SA4針對不同網絡(當P-SCSF在拜訪網絡時)SIP節點間的安全。

SA5提供網絡內部(例如P-SCSF在歸屬網絡時,歸屬網絡SIP AS之間)SIP節點之間的安全。

SA6實現外部IP網絡SIP AS與HSS間的安全。

SA7實現外部IP網絡SIP AS與SIP節點間的安全。

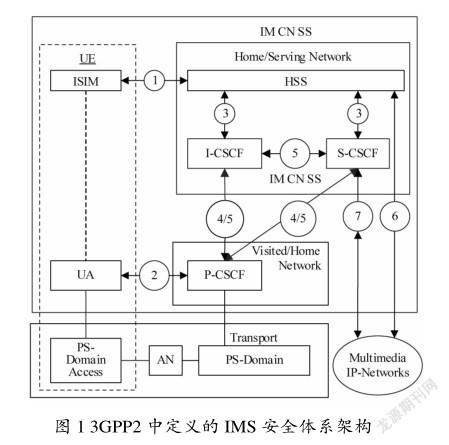

網絡層安全遵循網絡安全域(NDS)的概念來設計部署。一個NDS可以由某個運營商的所有網絡實體組成,Za,Zb分別表示同一NDS內網絡實體間和不同NDS間的網絡實體間的SA接口,如圖2所示[6]。

3GPP網域安全(NDS)標準中同時明確了網元之間安全連接的要求,建議采用IPsec ESP的隧道模式來提供安全服務(建議機密性保護)。Za接口可同時支持IKEv1,IKEv2,Zb接口是可選的。

3 IMS網絡安全策略

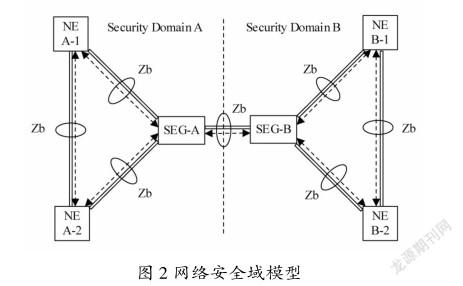

安全域是網絡域安全/IP協議(NDS/IP)中的一個核心概念,同一安全域內的子網或設備有相同或者相近的安全保護需求,相互信任,并具有相同或者相近邊界控制和安全訪問策略。

在IMS系統中,按照不同的安全需求,可以將安全域分為接入域、核心網絡域、承載網絡域、業務應用域和運行支撐域5個部分,如圖3所示。

3.1接入域安全

接入域主要涉及各類終端和網絡的接入,包括終端設備和AGCF,MGCF,SBC等網元。主要威脅是用戶和終端從WLAN,PSTN,其他網絡接口接入帶來的風險,涉及實體間的信令機密性、完整性和可用性等防護[3]。

常見的安全策略如下:①針對不同數據流向和接入方式進行雙向認證,可采取IBC,PKI/CA等認證技術;②在接入域接入核心網的入口點部署信令、媒體安全網關SEG或者SIP防火墻;③終端通過VPN專網或者基于SSL/TLS等安全方式接入,保證業務數據和控制信令的安全傳輸。

3.2核心網絡域安全

核心網域包含了實現會話控制、信令路由和用戶信息管理等功能的多個IMS核心網元,比如:S-CSCF,I-CSCF,P-CSCF MRFC,HSS,IBCF,DNS Server,ENUM Server等。

該域的安全要求包括:保障域內設備的安全,避免域內實體受到來自應用層和網絡層的攻擊,保證實體之間信息的機密性和完整性;保證網絡域和接入域之間的安全,防止接入域對網絡域網元設備的攻擊。

主要的安全措施如下:

①邊界部署安全網關,通過SEG對出入安全域的業務流進行控制,采用輪軸-輻條(Hubspoke)模型實施逐跳保護;

②對域內各關鍵模塊和數據庫訪問進行強鑒權,明確域內核心資源訪問權限和管理角色;

③對接口上信令節點和數據信息的安全性和可信性進行審查,尤其是對同源信令請求的會話數目進行嚴格限制;

④部署病毒入侵檢測系統,并及時升級更新病毒庫和規則庫。

3.3承載網絡域安全

承載網絡域主要完成媒體信息的承載、處理和控制等功能,涵蓋MRFP,MGW等設備。要求采用包括邏輯隔離和物理隔離在內的多種隔離技術,實現和其他承載網的隔離。

主要采取以下安全對策:①承載網絡采用VPN專網,確保業務控制和媒體數據的分離;②采用高強度的路由驗證算法,實現可信路由的驗證、過濾和加密,減少路由處理的工作量,來保證網絡穩定性[3];③在基礎網元上部署完善的安全防護策略,并在傳輸層為業務數據流提供多重加密;④對控制信息進行流量監測和速率控制,從而有效地避免惡意流量的沖擊;⑤部署病毒防護系統和多重異構防火墻,為相關業務實體和系統提供安全防護。

3.4業務應用域安全

業務應用域中要求保證其域內業務層信息的安全性,抵御來自網絡上的非法報文和木馬病毒的攻擊。針對不同業務的需求,可以使用不同的安全措施,包括業務層對用戶和第三方應用服務器的認證、鑒權和拓撲隱藏;報文的鑒別以及防抵賴;業務層敏感信息的加密等。

具體的安全策略如下:

①IMS安全域之間可以通過采用專網VPN設計,引入拓撲隱藏技術來保證網絡的私密性;遵循業務控制與網絡承載分離的思想,同時針對控制信令和業務數據傳輸,使用IPSec ESP等加密方式進行保護。

②如果系統內有多個應用服務器,可以引入聚合代理和用戶組的概念,某個用戶組只能與某些特定的應用服務器發生消息傳遞,可以有效降低在所有應用服務器上配置安全功能的需要。

③關鍵設備上采用RAID系統存儲加密技術,保證數據的存儲安全。

3.5運行支撐域安全

運行支撐域主要涉及網管和計費等系統,相關的設備要和IMS網絡中的其他設備相互隔離,避免遭受病毒入侵和網絡攻擊,要保證計費信息和用戶敏感信息的安全可靠。

①網管計費等系統要支持管理用戶的賬戶和口令的分級管理,能夠保存操作日志并對其進行必要的審計。

②要求管理網絡和業務網絡分離,保證帶外網管的安全性不受業務網絡的安全威脅影響。

③終端準入系統利用用戶身份認證、報文的加密和鑒別等措施實現對網管報文的源認證、機密性和完整性等安全保障。

④適當劃分安全子域,以電信運營商網管系統為例,集團網管和省網管可以根據安全域內部的不同安全需求,將各網管系統劃分多個安全子域:核心生產區、互聯接口區、內部系統互聯區、第三方接入區、外聯DMZ(停火區)、內聯DMZ、日常操作區和管理服務區。不同的安全子域覆蓋不同的設備和功能,實時差異化的安全策略。比如核心生產區可以包括話務網管、傳輸網管和信令監測等核心主機設備,包括核心應用服務器、數據庫服務器和存儲設備等,一般采用最嚴格的安全保護措施。

4結束語

簡要分析了IMS網絡安全問題的來源,梳理了IMS網絡主要的安全威脅形態,并闡述了IMS網絡安全體系架構,最后針對每個安全域提出了具體可行的安全策略,對IMS網絡安全體系建設具有一定的指導意義。IMS網絡安全體系的標準有待進一步地統一和規范,IMS網絡安全防護策略也將會作為一個重要課題被持續深入地研究。

參考文獻

[1]李延斌.IMS網絡安全部署策略研究[J].郵電設計技術, 2016(1):10-15.

[2]張殿勇.IMS核心網網絡安全指標體系研究[J].中國新技術新產品,2015(11):181.

[3]彭瑜,魏昆娟.IMS網絡安全分析和策略部署[J].信息安全與通信保密,2016(8):105-107,110.

[4] 3GPP.TS 33.203( V7.4.0 2006.12),3G Security: Access Security for IP-based Service( SA3)[S].France:3rd Generation Partnership Project:14-21.

[5] 3GPP.TS 33.210( V7.6.0 2006.9),3G Seccurity: Nerwork Domain Security,IP network Layer Security[S].France:3rd Generation Partnership Project:7-13.

[6]張毅.一種基于IMS的集成式安全架構[J].通信技術, 2013,46(7):67-68,72.