基于分布式路徑計(jì)算單元的多域光網(wǎng)絡(luò)組密鑰管理方案

周陽(yáng) 吳啟武 姜靈芝

摘 要:針對(duì)分布式路徑計(jì)算單元(PCE)架構(gòu)下多域光網(wǎng)絡(luò)的通信特點(diǎn)和密鑰管理需求,提出一種該架構(gòu)下的組密鑰管理方案。首先使用超圖理論對(duì)分布式PCE架構(gòu)下的多域光網(wǎng)絡(luò)密鑰關(guān)系進(jìn)行建模得到兩層式密鑰超圖;然后在自治域?qū)硬捎没谧哉J(rèn)證公鑰密碼體制和成員過(guò)濾技術(shù)的密鑰管理方法,在PCE層采用基于橢圓曲線(xiàn)密碼體制的組密鑰協(xié)商方法;最后完成密鑰的產(chǎn)生、分發(fā)、更新和動(dòng)態(tài)管理,較好地解決了成員的私鑰保密性問(wèn)題和第三方節(jié)點(diǎn)的冒充問(wèn)題,減少了密鑰更新時(shí)的計(jì)算開(kāi)銷(xiāo)。性能分析顯示,該方案具有前向安全性、后向安全性、密鑰保密性和抗合謀攻擊等特點(diǎn),與典型的分散式方案相比,在密鑰存儲(chǔ)量、加解密次數(shù)和通信開(kāi)銷(xiāo)等方面取得了較優(yōu)的性能。

關(guān)鍵詞:路徑計(jì)算單元;多域光網(wǎng)絡(luò);密鑰管理;自認(rèn)證公鑰;超圖

中圖分類(lèi)號(hào):TP309

文獻(xiàn)標(biāo)志碼:A

文章編號(hào):1001-9081(2019)04-1095-05

Abstract: A group key management scheme based on distributed Path Computation Element (PCE) architecture was proposed aiming at the communication characteristics and key management requirement of multi-domain optical networks in PCE architecture. Firstly, the key relation of multi-domain optical network under distributed PCE architecture was modeled as a two-layer key hypergraph by using hypergraph theory. Then, the key management method based on self-authenticated public key cryptosystem and member filtering technique was adopted in the autonomous domain layer and the group key agreement method based on elliptic curve cryptosystem was adopted in the PCE layer. Finally, the generation, distribution, update and dynamic management of the key were completed, and the confidentiality problem of the private key of member and the impersonation problem of the third party node were well solved. At the same time, the computational overhead of key update was reduced. The performance analysis shows that the proposed scheme has forward security, backward security, private key confidentiality and is against collusion attack. Compared with the typical decentralized scheme, the proposed scheme achieves better performance in terms of key storage capacity, encryption/decryption times and communication overhead.

Key words: Path Computation Element (PCE); multi-domain optical network; key management; self-authenticated ?public key; hypergraph

0?引言

為減少多域光網(wǎng)絡(luò)中路由節(jié)點(diǎn)進(jìn)行路徑計(jì)算的CPU消耗,國(guó)際互聯(lián)網(wǎng)工程任務(wù)組定義了基于路徑計(jì)算單元(Path Computing Element, PCE)的網(wǎng)絡(luò)體系結(jié)構(gòu),分為分布式體系結(jié)構(gòu)和集中式體系結(jié)構(gòu)[1]。基于PCE架構(gòu)的多域光網(wǎng)絡(luò)通信過(guò)程中面臨著多種安全威脅,如拒絕服務(wù)、身份假冒、重放攻擊、合謀攻擊等[2]。

目前,還沒(méi)有一個(gè)完善的安全解決方案,專(zhuān)門(mén)針對(duì)分布式PCE架構(gòu)下多域光網(wǎng)絡(luò)中存在的安全問(wèn)題。

在RFC 5440[3]和RFC 8356[4]中提出了攻擊檢測(cè)、加密、數(shù)字簽名、消息認(rèn)證碼、密鑰管理等攻擊防范方法。以上攻擊防范方法的實(shí)現(xiàn)都離不開(kāi)各種密鑰的使用,在RFC 5440中給出了基于PCE架構(gòu)的多域光網(wǎng)絡(luò)密鑰管理建議,即使用組密鑰來(lái)替代手動(dòng)配置密鑰,這將大幅簡(jiǎn)化運(yùn)營(yíng)商的配置任務(wù),同時(shí)繼續(xù)保護(hù)通信過(guò)程免受來(lái)自網(wǎng)絡(luò)外部的攻擊。因此,為了解決分布式PCE體系架構(gòu)下的安全問(wèn)題,設(shè)計(jì)一種該架構(gòu)下安全高效的組密鑰管理方案顯得尤為必要。

組密鑰管理方案[5]通常分為集中式管理方案(如LKH(Logical Key Hierarchy)[6])、分散式管理方案(如Iolus[7])和分布式管理方案(如基于GDH(Group Diffie-Hellman)的方案[8]和TGDH(Tree-based GDH)[9])。

通過(guò)對(duì)分布式PCE架構(gòu)下的多域光網(wǎng)絡(luò)的通信特點(diǎn)進(jìn)行分析,發(fā)現(xiàn)在自治域?qū)硬捎眉惺浇M密鑰管理方法,在PCE層采用分布式組密鑰管理方法較為合理。但目前典型的密鑰管理方法不能直接運(yùn)用到該架構(gòu)中。首先,目前大多數(shù)集中式解決方案都是基于邏輯密鑰樹(shù)的形式,這種形式是無(wú)法描述多域光網(wǎng)絡(luò)節(jié)點(diǎn)之間的密鑰關(guān)系,吳啟武等[10]首次將超圖理論應(yīng)用于集中式PCE架構(gòu)下多域光網(wǎng)絡(luò)密鑰管理模型中,較好地反映了網(wǎng)絡(luò)的密鑰層次關(guān)系。其次典型方案Iolus存在著第三方機(jī)構(gòu)惡意冒充用戶(hù)的問(wèn)題,文獻(xiàn)[11]提出了一種基于代理加密的分散式方案,該方案解決了無(wú)線(xiàn)自組織網(wǎng)中第三方節(jié)點(diǎn)的信任問(wèn)題,但是由于中繼代理的存在,導(dǎo)致密鑰存儲(chǔ)量較大。文獻(xiàn)[12]提出了一種基于ELGamal的組播密鑰管理方案EB-GKM,該方案在密鑰存儲(chǔ)量方面優(yōu)于文獻(xiàn)[11],

但相應(yīng)的加解密次數(shù)和在域節(jié)點(diǎn)數(shù)目較多時(shí)的通信開(kāi)銷(xiāo)較大。文獻(xiàn)[11-12]都是基于證書(shū)的方案,對(duì)節(jié)點(diǎn)的計(jì)算要求非常高,文獻(xiàn)[13]則提出了一種基于自認(rèn)證公鑰密碼系統(tǒng)[14]和成員濾波技術(shù)[15]的密鑰管理方案,避免了證書(shū)的使用,但分布式PCE架構(gòu)中沒(méi)有“簇頭”,不能直接應(yīng)用在該架構(gòu)中。

本文將超圖理論運(yùn)用于分布式PCE架構(gòu)下多域光網(wǎng)絡(luò)的密鑰管理中,在自治域?qū)硬捎没谧哉J(rèn)證公鑰密碼體制和成員過(guò)濾技術(shù)的密鑰管理方法,在PCE層采用基于橢圓曲線(xiàn)的組密鑰協(xié)商方法,提出一種基于分布式PCE架構(gòu)下的多域光網(wǎng)絡(luò)組密鑰管理方案GKMS-DA(Group Key Management Scheme under Distributed PCE Architecture in multi-domain optical network)。

1?模型建立

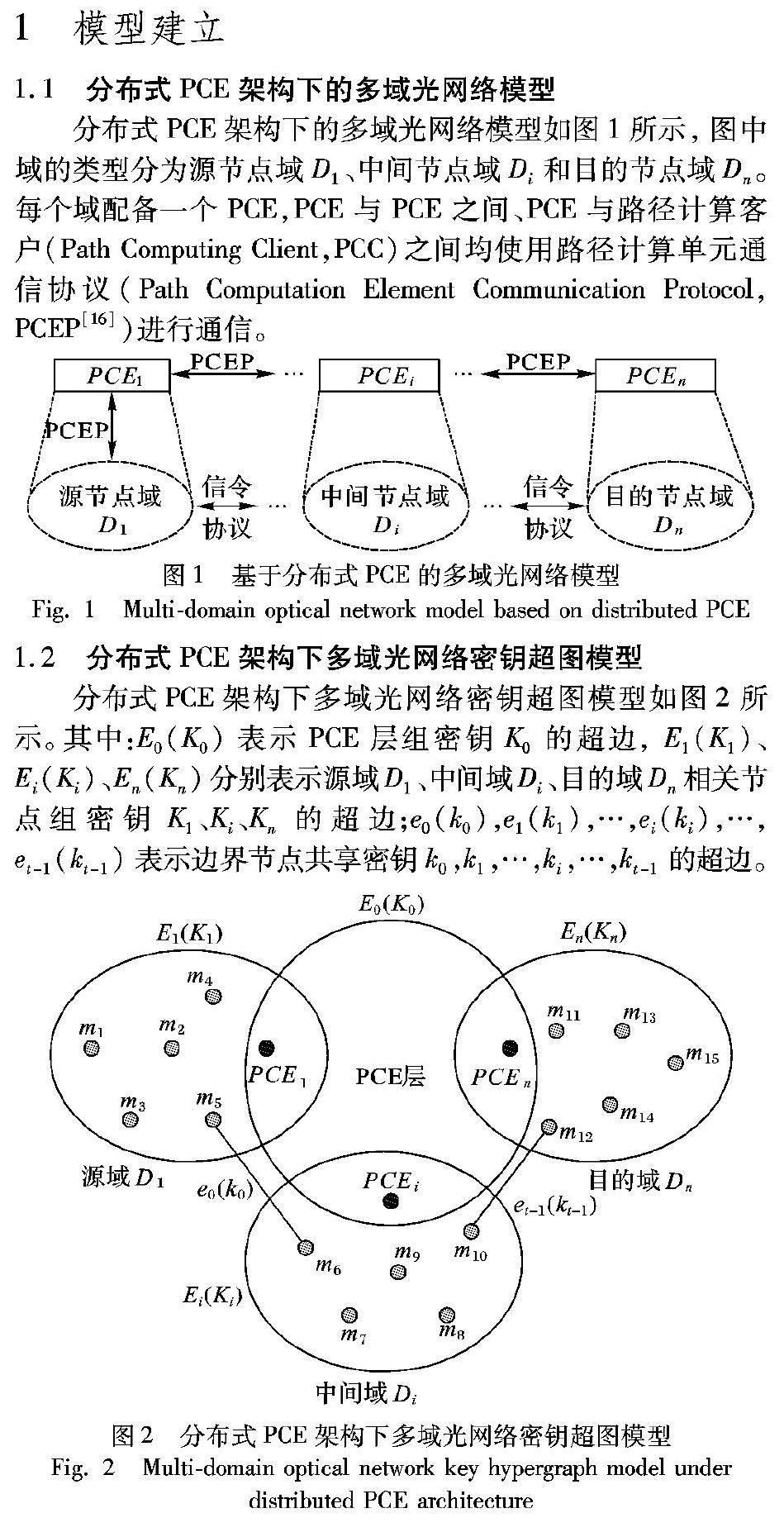

1.1?分布式PCE架構(gòu)下的多域光網(wǎng)絡(luò)模型

分布式PCE架構(gòu)下的多域光網(wǎng)絡(luò)模型如圖1所示,圖中域的類(lèi)型分為源節(jié)點(diǎn)域D1、中間節(jié)點(diǎn)域Di和目的節(jié)點(diǎn)域Dn。每個(gè)域配備一個(gè)PCE,PCE與PCE之間、PCE與路徑計(jì)算客戶(hù)(Path Computing Client,PCC)之間均使用路徑計(jì)算單元通信協(xié)議(Path Computation Element Communication Protocol, PCEP[16])進(jìn)行通信。

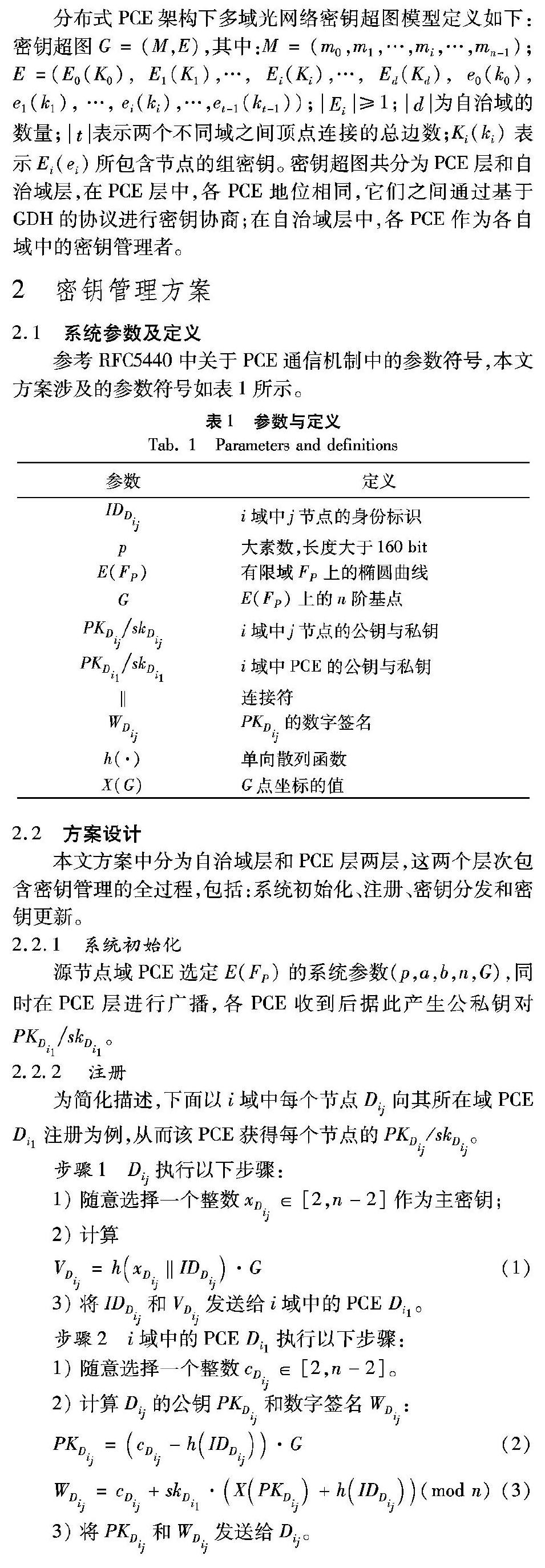

1.2?分布式PCE架構(gòu)下多域光網(wǎng)絡(luò)密鑰超圖模型

2?密鑰管理方案

2.1?系統(tǒng)參數(shù)及定義

參考RFC5440中關(guān)于PCE通信機(jī)制中的參數(shù)符號(hào),本文方案涉及的參數(shù)符號(hào)如表1所示。

2.2?方案設(shè)計(jì)

本文方案中分為自治域?qū)雍蚉CE層兩層,這兩個(gè)層次包含密鑰管理的全過(guò)程,包括:系統(tǒng)初始化、注冊(cè)、密鑰分發(fā)和密鑰更新。

2.2.1?系統(tǒng)初始化

剩余節(jié)點(diǎn)將自己私鑰的單向散列函數(shù)值代入新產(chǎn)生的安全過(guò)濾函數(shù) f"D1x,得到新的組密鑰K"1。

3)PCE層組密鑰更新。

根據(jù)分布式PCE架構(gòu)下PCE之間的通信特點(diǎn), 本文方案將與新PCE相鄰的PCE設(shè)置為臨時(shí)管理員,用于發(fā)起密鑰更新操作。

如圖4所示,當(dāng)有PCE加入時(shí),經(jīng)過(guò)系統(tǒng)身份認(rèn)證之后,為了保證后向安全,密鑰更新動(dòng)作由與該P(yáng)CE相鄰的PCE發(fā)起,按照相應(yīng)的密鑰協(xié)商算法到達(dá)目的域后計(jì)算生成新的組密鑰。

如圖5所示當(dāng)有PCE退出時(shí),向系統(tǒng)發(fā)出退出請(qǐng)求,請(qǐng)求通過(guò)后,系統(tǒng)刪除該P(yáng)CE信息,為了保證前向安全,密鑰更新動(dòng)作由與該P(yáng)CE相鄰的PCE發(fā)起,按照相應(yīng)的密鑰協(xié)商算法到達(dá)目的域后計(jì)算生成新的組密鑰。

3?安全性與性能分析

3.1?安全性分析

3.1.1?前向安全性

對(duì)于域內(nèi)單個(gè)節(jié)點(diǎn)的退出,該域PCE選擇新的組密鑰并產(chǎn)生新的安全過(guò)濾函數(shù),已經(jīng)退出的節(jié)點(diǎn)將自己私鑰的單向散列函數(shù)值代入新的安全過(guò)濾函數(shù)是無(wú)法計(jì)算出新的組密鑰的。同樣地,對(duì)于單個(gè)PCE的退出,該P(yáng)CE無(wú)法根據(jù)廣播包來(lái)計(jì)算出組密鑰,這樣,已經(jīng)退出的用戶(hù)是無(wú)法得到未來(lái)組內(nèi)的信息,即實(shí)現(xiàn)了前向安全。

3.1.2?后向安全性

對(duì)于域內(nèi)單個(gè)節(jié)點(diǎn)加入時(shí),該域PCE選擇新的組密鑰并產(chǎn)生新的安全過(guò)濾函數(shù),該節(jié)點(diǎn)無(wú)法根據(jù)過(guò)去的安全過(guò)濾函數(shù)得到過(guò)去的組密鑰。同樣地,對(duì)于單個(gè)PCE節(jié)點(diǎn)的加入,該P(yáng)CE無(wú)法根據(jù)過(guò)去產(chǎn)生的廣播包來(lái)計(jì)算出正確的組密鑰,即實(shí)現(xiàn)了后向安全。

3.1.3?抗合謀攻擊

當(dāng)t個(gè)用戶(hù)進(jìn)行PCE層進(jìn)行組密鑰協(xié)商時(shí),任意的t-1個(gè)用戶(hù)都不能得到正確的組密鑰。若節(jié)點(diǎn)mi與mj進(jìn)行惡意串謀,mi首先離開(kāi),此時(shí)mj知曉此時(shí)產(chǎn)生的新的安全過(guò)濾函數(shù),可以計(jì)算出新的組密鑰。但是當(dāng)mj也離開(kāi)后,因?yàn)閙i和mj兩者無(wú)法得知此時(shí)產(chǎn)生的安全過(guò)濾函數(shù),也就產(chǎn)生不了新的組密鑰。因此,該方案具備抗合謀攻擊能力。

3.1.4?密鑰保密性

由于單項(xiàng)散列函數(shù)的不可逆性以及基于橢圓曲線(xiàn)的離散對(duì)數(shù)困難問(wèn)題,因此,該方案具有密鑰保密性。

3.1.5?支持自認(rèn)證的密碼體制

本文是基于自認(rèn)證的密碼體制和成員過(guò)濾技術(shù)的密鑰管理方案,對(duì)于自治域?qū)痈鞴?jié)點(diǎn)產(chǎn)生的公私鑰和會(huì)話(huà)密鑰可用于后續(xù)通信,由于各PCE是各個(gè)域的密鑰管理者,某個(gè)PCE出故障并不會(huì)影響其他域組密鑰的協(xié)商,且防止了惡意PCE節(jié)點(diǎn)的冒充。

3.2?性能比較分析

為了和其他方案的基本約定保持一致,n定義為域成員的總個(gè)數(shù),m為域的數(shù)量,n/m為每個(gè)域的成員個(gè)數(shù)。以下圍繞密鑰存儲(chǔ)量、通信開(kāi)銷(xiāo)和加解密次數(shù)進(jìn)行性能比較。

3.2.1?密鑰存儲(chǔ)量

域內(nèi)節(jié)點(diǎn)需存儲(chǔ)一個(gè)所在域PCE的公鑰,n/m個(gè)所在域其他節(jié)點(diǎn)的公鑰,1個(gè)自身公私鑰對(duì),至多n/m個(gè)與所在域邊界節(jié)點(diǎn)的會(huì)話(huà)密鑰,1個(gè)自治域?qū)咏M密鑰。因此,密鑰存儲(chǔ)量至多為2(n/m)+4。

每個(gè)PCE中存儲(chǔ)n/m個(gè)與該P(yáng)CE所管理的域內(nèi)成員的公鑰,一個(gè)自治域?qū)咏M密鑰以及一個(gè)PCE層組密鑰,1個(gè)自身公私鑰對(duì),而源節(jié)點(diǎn)PCE還需額外存儲(chǔ)(m-1)個(gè)其他PCE的公鑰,因此,密鑰存儲(chǔ)量為(n/m)+4。

GKMS-DA與Iolus、EB-GKM、文獻(xiàn)[11]方案密鑰存儲(chǔ)量的比較如表2所示,EB-GKM的密鑰存儲(chǔ)量比文獻(xiàn)[11]方案小,各方案密鑰存儲(chǔ)量與自治域成員數(shù)有很大關(guān)系,當(dāng)n/m很大時(shí),GKMS-DA密鑰存儲(chǔ)量會(huì)較大,但由于PCE是專(zhuān)門(mén)的路徑計(jì)算單元,存儲(chǔ)壓力和計(jì)算壓力小,因此可以適用于分布式PCE架構(gòu)下的多域光網(wǎng)絡(luò)。

3.2.2?通信開(kāi)銷(xiāo)

當(dāng)新節(jié)點(diǎn)加入自治域時(shí),該域中PCE首先對(duì)該節(jié)點(diǎn)進(jìn)行身份認(rèn)證,此過(guò)程通信量為3,而后PCE會(huì)產(chǎn)生新的安全過(guò)濾函數(shù)并發(fā)給域中其他成員,用以新成員和域中其他成員計(jì)算新的組密鑰,該過(guò)程通信量為1,因此,PCE的通信量為4。當(dāng)有節(jié)點(diǎn)退出自治域時(shí),PCE刪除該節(jié)點(diǎn)信息,并生成新的安全過(guò)濾函數(shù)組播給剩余成員,該過(guò)程通信量為1。

GKMS-DA與Iolus、EB-GKM、文獻(xiàn)[11]方案通信開(kāi)銷(xiāo)比較如表3所示。GKMS-DA中當(dāng)PCE節(jié)點(diǎn)加入時(shí),至多進(jìn)行一次單播,一次廣播,兩次迭代運(yùn)算,總計(jì)算量至多為(2m+1);同樣地,當(dāng)PCE節(jié)點(diǎn)退出時(shí),計(jì)算量至多為(m-2),此更新過(guò)程通信量的大小取決于自治域的個(gè)數(shù)m和節(jié)點(diǎn)加入原有拓?fù)涞奈恢糜嘘P(guān)。EB-GKM在域內(nèi)節(jié)點(diǎn)更新時(shí)開(kāi)銷(xiāo)比文獻(xiàn)[11]方案和GKMS-DA小,在PCE節(jié)點(diǎn)更新時(shí),當(dāng)域內(nèi)成員個(gè)數(shù)較小時(shí),開(kāi)銷(xiāo)比文獻(xiàn)[11]方案和GKMS-DA小,而當(dāng)域內(nèi)成員個(gè)數(shù)較大時(shí),開(kāi)銷(xiāo)較大。GKMS-DA與文獻(xiàn)[11]方案相比,除域內(nèi)節(jié)點(diǎn)加入時(shí)通信量稍大外,其余情況開(kāi)銷(xiāo)均優(yōu)于文獻(xiàn)[11]方案。因此,在域內(nèi)成員數(shù)目較多時(shí),GKMS-DA的通信開(kāi)銷(xiāo)性能優(yōu)于文獻(xiàn)[11]方案和EB-GKM。

3.2.3?加解密次數(shù)

當(dāng)有節(jié)點(diǎn)加入自治域時(shí),PCE首先需要對(duì)該節(jié)點(diǎn)進(jìn)行身份認(rèn)證,該過(guò)程加密2次,解密2次,然后廣播安全過(guò)濾函數(shù)。因此該過(guò)程加密2次,解密2次。

當(dāng)有節(jié)點(diǎn)退出自治域時(shí),PCE刪除該節(jié)點(diǎn)信息,并生成新的安全過(guò)濾函數(shù)組播給剩余成員,該過(guò)程加密0次,解密0次。

當(dāng)有PCE加入時(shí),密鑰更新動(dòng)作由相鄰的PCE發(fā)起,并同時(shí)向其剩余PCE發(fā)送新加入PCE的基本信息,剩余PCE根據(jù)此信息與該P(yáng)CE形成一條新的到達(dá)目的域PCE的拓?fù)洌缓笤俑鶕?jù)密鑰生成進(jìn)行新的組密鑰協(xié)商,該過(guò)程加解密次數(shù)是通信量的2倍。當(dāng)有PCE退出時(shí),相鄰PCE發(fā)起密鑰更新,系統(tǒng)刪除該P(yáng)CE信息,剩余PCE根據(jù)此信息與該P(yáng)CE形成一條新的到達(dá)目的域PCE的拓?fù)洌缓笤俑鶕?jù)密鑰生成進(jìn)行新的組密鑰協(xié)商,該過(guò)程加解密次數(shù)是通信量的2倍。

GKMS-DA與Iolus、EB-GKM和文獻(xiàn)[11]方案在域內(nèi)節(jié)點(diǎn)更新時(shí)的加解密次數(shù)比較如表4所示, 在域內(nèi)節(jié)點(diǎn)加入時(shí),方案Iolus的加解密次數(shù)最小,文獻(xiàn)[11]方案、GKMS-DA和EB-GKM較高。當(dāng)域內(nèi)節(jié)點(diǎn)退出時(shí),GKMS-DA的加解密次數(shù)最小。由于Iolus方案存在第三方節(jié)點(diǎn)信任問(wèn)題,不能直接應(yīng)用于多域光網(wǎng)絡(luò)中,因此,GKMS-DA在加解密次數(shù)方面性能優(yōu)于Iolus、EB-GKM和文獻(xiàn)[11]方案。

4?結(jié)語(yǔ)

本文以分布式PCE架構(gòu)下的多域光網(wǎng)絡(luò)為研究對(duì)象,對(duì)自治域?qū)硬捎没谧哉J(rèn)證公鑰密碼體制和成員過(guò)濾技術(shù)的密鑰管理方法,對(duì)PCE層采用基于橢圓曲線(xiàn)的組密鑰協(xié)商方法,提出了一種基于分布式PCE架構(gòu)下的多域光網(wǎng)絡(luò)組密鑰管理方案。該方案融合了典型方法的優(yōu)點(diǎn),PCE層組密鑰協(xié)商過(guò)程與PCE之間通信過(guò)程非常吻合,能夠滿(mǎn)足分布式PCE架構(gòu)下多域光網(wǎng)絡(luò)的通信特點(diǎn)和密鑰管理需求。下一步研究的重點(diǎn)是在分布式PCE架構(gòu)下將密鑰管理與信譽(yù)管理、安全光路建立協(xié)議相聯(lián)系,最終形成較為完善的分布式PCE架構(gòu)下多域光網(wǎng)絡(luò)安全解決方案。

參考文獻(xiàn)(References)

[1] FARREL A, VASSEUR J P, ASH J. RFC 4655, a Path Computation Element (PCE)-based architecture[S]. Geneva: IETF, 2006.

[2] ZHAO Q, DHODY D, PALLETI R. RFC 8306, extensions to the Path Computation Element communication Protocol (PCEP) for point-to-multipoint traffic engineering label switched paths[S]. Geneva: IETF, 2017.

[3] VASSEUR J, Le ROUX J L. RFC 5440, Path Computation Element (PCE) communication Protocol (PCEP) [S]. Geneva: IETF, 2009.

[4] DHODY D, KING D, FARREL A. RFC 8356, experimental codepoint allocation for the Path Computation Element communication Protocol (PCEP). [S]. Geneva: IETF, 2018.

[5] ABIRAMI E, PADMAVATHY T. Proficient key management scheme for multicast groups using group key agreement and broadcast encryption[C]// ICICES: Proceedings of the 2017 International Conference on Information Communication and Embedded Systems. Piscataway, NJ: IEEE, 2017: 1-5.

[6] WONG C K, GOUDA M, LAM S S. Secure group communications using key graphs [J]. IEEE/ACM Transactions on Networking, 2000, 8(1): 16-30.

[7] MITTRA S. Iolus: a framework for scalable secure multicasting[J]. ACM SIGCOMM Computer Communication Review, 1997, 27(4): 277-288.

[8] STEINER M, TSUDIK G, WAIDNER M. Diffie-Hellman key distribution extended to group communication[C]// Proceedings of the 3rd ACM Conference on Computer and Communications Security. New York: ACM, 1996: 31-37.

[9] STEINER M, TSUDIK G, WAIDNER M. Key agreement in dynamic peer groups [J]. IEEE Transactions on Parallel & Distributed Systems, 2000, 11(8): 769-780.

[10] 吳啟武, 文聞. 基于密鑰超圖和身份密碼的多域光網(wǎng)絡(luò)密鑰管理方案[J]. 工程科學(xué)與技術(shù), 2017, 49(5): 85-92. (WU Q W, WEN W. A key management scheme based on key hypergraph and identity-based cryptography in multi-domain optical networks[J]. Advanced Engineering Sciences, 2017, 49(5): 85-92.)

[11] 肖自金, 周海, 吳麗珍.基于橢圓曲線(xiàn)ElGamal代理加密機(jī)制的MANET組密鑰分發(fā)方案[J]. 計(jì)算機(jī)應(yīng)用與軟件, 2013, 30(3): 139-144. (XIAO Z J, ZHOU H, WU L Z. A new ECC ElGamal proxy encryption based group key distribution scheme for MANET[J]. Computer Applications and Software, 2013, 30(3): 139-144.)

[12] 孫永輝, 陳越, 嚴(yán)新成, 等.基于ElGamal的安全組播密鑰管理方案[J]. 信息工程大學(xué)學(xué)報(bào), 2017, 18(2): 195-199. (SUN Y H, CHEN Y, YAN X C, et al. Key management scheme for secure multicast based on ElGamal cryptography[J]. Journal of Information Engineering University, 2017, 18(2): 195-199.)

[13] TSAUR W J, PAI H T. Dynamic key management schemes for secure group communication based on hierarchical clustering in mobile Ad Hoc networks[C]// ISPA 2007: Proceedings of the 2007 International Conference on Frontiers of High Performance Computing & Networking. Berlin: Springer, 2007: 475-484.

[14] GUPTA S, KUMAR A, KUMAR N. Design of ECC based authenticated group key agreement protocol using self-certified public keys[C]// RAIT 2018: Proceedings of the 2018 4th International Conference on Recent Advances in Information Technology. Piscataway, NJ: IEEE, 2018: 1-5.

[15] ODELU V. An effective and secure key-management scheme for hierarchical access control in E-medicine system [J]. Journal of Medical Systems, 2013, 37(2): 9920.

[16] LOPEZ D, DE DIOS O G, WU Q, et al. RFC8253, PCEPS: usage of TLS to provide a secure transport for the Path Computation Element communication Protocol (PCEP) [S]. Geneva: IETF, 2017.