煙草行業(yè)數(shù)據(jù)安全管理平臺的研究

◆朱洪波

?

煙草行業(yè)數(shù)據(jù)安全管理平臺的研究

◆朱洪波

(廈門弘搏科技有限公司福建361000)

本文通過梳理和分析全行業(yè)數(shù)據(jù)資產(chǎn),對數(shù)據(jù)敏感分類分級,結(jié)合國內(nèi)相關(guān)安全標(biāo)準(zhǔn)及法規(guī),制定相應(yīng)的管理體系。通過對數(shù)據(jù)泄露原因、途徑的深入分析,研究規(guī)避泄露技術(shù)措施,建設(shè)數(shù)據(jù)安全管理平臺,通過平臺下發(fā)安全防護(hù)策略,確保數(shù)據(jù)的安全使用,為保證煙草行業(yè)業(yè)務(wù)的長期穩(wěn)定和發(fā)展提供有力保障。

數(shù)據(jù)敏感;安全防護(hù);數(shù)據(jù)保護(hù)

0 引言

根據(jù)IBM與Ponemon Insituted 的數(shù)據(jù)泄露研究報告,企業(yè)的平均泄露總成本從379萬美元增至400萬美元,大量的數(shù)據(jù)泄露事件影響重大,作為煙草行業(yè)的信息安全工作面臨較大的挑戰(zhàn)。據(jù)IDC報告,70%的安全損失是由企業(yè)內(nèi)部原因造成,也就是說企業(yè)中不當(dāng)?shù)馁Y源利用及員工上網(wǎng)行為往往是“罪魁”,不當(dāng)?shù)纳暇W(wǎng)行為可以導(dǎo)致企業(yè)機(jī)密資料被竊、企業(yè)運作不暢等損失。

在加密算法方面,Shai等[1]提出了加密方案,公鑰、私鑰都和數(shù)據(jù)屬性關(guān)聯(lián)時,用戶才能解密出數(shù)據(jù)明文。Yu等[2]提出了一個安全、可擴(kuò)展的細(xì)粒度訪問控制的屬性加密方案。Bethencourt等[3]提出了密文策略的屬性加密方法,將接入策略嵌入在密文當(dāng)中,而解密私鑰只與屬性集合相關(guān)。Chase[4]提出了一個多授權(quán)中心屬性加密系統(tǒng)。Zhao等[5]提出了分類代理重加密技術(shù)。Weng等[6]提出重加密方法,引入了訪問控制機(jī)制,當(dāng)重加密密鑰匙和指定密文條件同時滿足時,解密操作才被允許。Fang等提出了支持關(guān)鍵詞檢索的匿名條件代理重加密方案[7]和模糊條件代理重加密方案[8]。Lan等[9]利用秘密共享機(jī)制和雙線性對原理構(gòu)造出多條件代理重加密方案。

在完整性校驗方面,Ateniese等[10]提出了一種可證明的數(shù)據(jù)持有協(xié)議。Wang等[11]提出了一種支持第三方驗證的PDP協(xié)議,該協(xié)議使用了雙線性配對技術(shù)基于離散對數(shù)問題。Zhu等[12]提出了一種支持?jǐn)?shù)據(jù)動態(tài)變化的第三方驗證PDP協(xié)議,該協(xié)議使用雙線性配對技術(shù)和Index-hash表。Yang 等[13]利用雙線性配對的特點,設(shè)計了一個高效的第三方審計PDP 協(xié)議。該協(xié)議能夠?qū)τ脩舸嬖诙鄠€云端的數(shù)據(jù)進(jìn)行批量校驗。Shacham 等[14]提出了一個基于雙線性對構(gòu)造的數(shù)字簽名方案,支持無限次挑戰(zhàn)詢問,Dodis 等[15]提出了一種允許第三方審計的POR 協(xié)議。Sandhur等[16]提出了基于角色的訪問控制(rolebasedaccess control)方法。Zhang 等[17]提出的基于尺度的時空RBAC 訪問控制模型。Yang 等[18]提出了一個云環(huán)境中多授權(quán)中心訪問控制模型。

煙草數(shù)據(jù)資產(chǎn)龐大,涉及數(shù)據(jù)使用方式多樣化,數(shù)據(jù)使用角色繁雜,數(shù)據(jù)共享和分析的需求剛性,要滿足數(shù)據(jù)有效使用的同時保證數(shù)據(jù)使用的安全性,需要極強(qiáng)的技術(shù)支撐。面對如此嚴(yán)峻的網(wǎng)絡(luò)安全局面,本文通過制定全面的安全體系結(jié)合數(shù)據(jù)安全平臺的實踐落地工作,全方位地防止數(shù)據(jù)泄露。

1 系統(tǒng)設(shè)計

數(shù)據(jù)保護(hù)技術(shù)作為信息安全新興的研究熱點,不論在理論研究還是實際應(yīng)用方面,都具有非常重要的價值,近年大量國內(nèi)外有關(guān)數(shù)據(jù)保護(hù)的安全技術(shù)相繼提出,并且在加密算法、完整性校驗、訪問控制技術(shù)、密文數(shù)據(jù)去重和可信刪除、密文搜索等方面取得很大的進(jìn)展。當(dāng)大量的數(shù)據(jù)保護(hù)技術(shù)措施及工具擺在眼前時,企業(yè)自身的數(shù)據(jù)梳理將是工作的難點,定義敏感、明確數(shù)據(jù)類型、屬性、分布、訪問對象、訪問方式、使用頻率等。

1.1 功能需求

(1)數(shù)據(jù)訪問控制

對數(shù)據(jù)資產(chǎn)進(jìn)行梳理,明確數(shù)據(jù)類型、屬性、分布、訪問對象、訪問方式、使用頻率等相關(guān)信息。

(2)系統(tǒng)配置分級

對人員進(jìn)行配置,對數(shù)據(jù)進(jìn)行分類分級,結(jié)合實際情況針對不同人員對不同級別數(shù)據(jù)制定訪問權(quán)限,確保數(shù)據(jù)操作的安全性。

(3)信息管理記錄

集中管理記錄各種針對被保護(hù)數(shù)據(jù)的操作記錄(正常的和非法的),并進(jìn)行統(tǒng)計分析與展示。

(4)安全解決方案

獨立的安全加固解決方案,為關(guān)鍵服務(wù)器數(shù)據(jù)提供防護(hù)各類外來惡意軟件和內(nèi)部人員對數(shù)據(jù)的非法操作。

(5)安全平臺建設(shè)

建立數(shù)據(jù)安全的技術(shù)平臺,根據(jù)數(shù)據(jù)的安全級別下發(fā)相應(yīng)的防護(hù)策略。

1.2 數(shù)據(jù)訪問控制

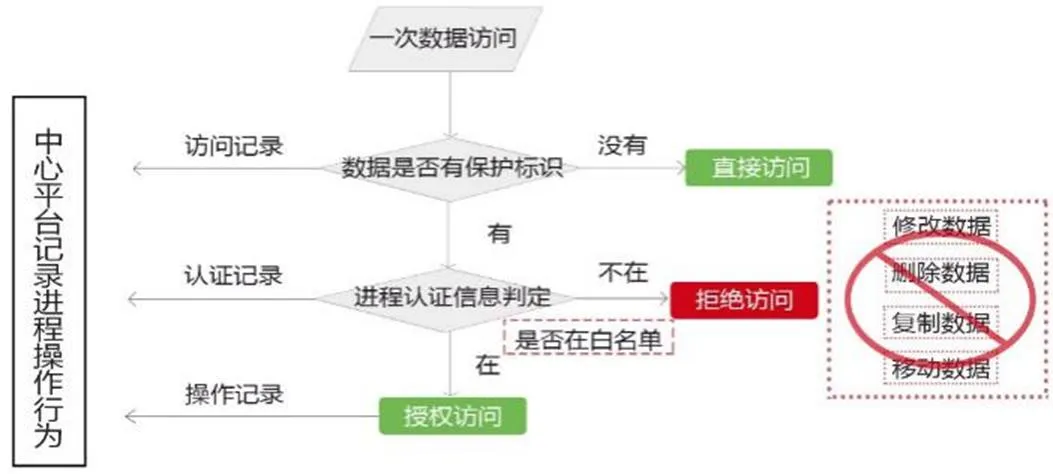

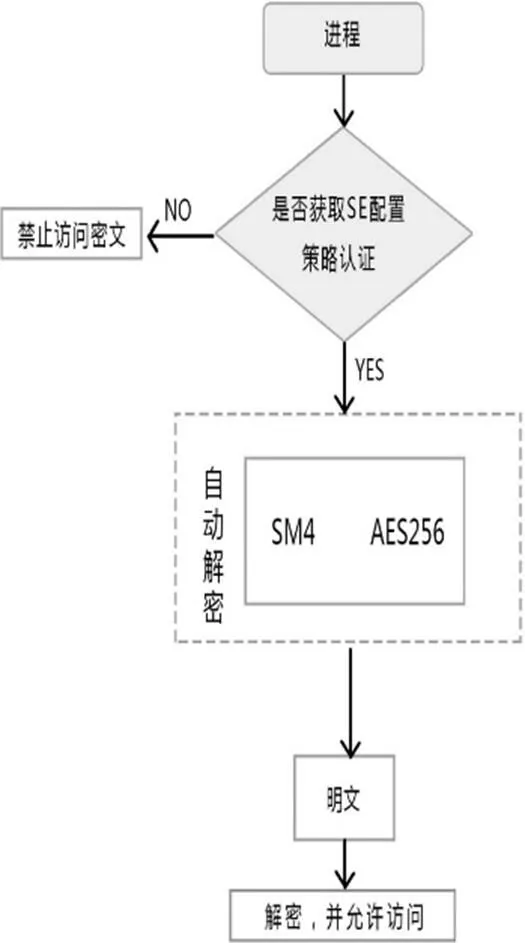

如下圖1所示,基于進(jìn)程指紋識別機(jī)制,防止非法進(jìn)程對加密數(shù)據(jù)的訪問,保護(hù)系統(tǒng)業(yè)務(wù)的正常運轉(zhuǎn),同時所有的操作記錄都會上傳到信息記錄模塊。

雙授權(quán)認(rèn)證:安全操作員需要申請進(jìn)入系統(tǒng)的身份認(rèn)證授權(quán)書,在操作系統(tǒng)數(shù)據(jù)文件時,再次對訪問數(shù)據(jù)的進(jìn)程提取指紋信息并判斷是否已加入授權(quán)白名單,保證了業(yè)務(wù)域內(nèi)用戶身份和數(shù)據(jù)訪問進(jìn)程的安全性和可信性。通過嚴(yán)謹(jǐn)?shù)倪M(jìn)程檢驗和授權(quán)機(jī)制,監(jiān)控所有試圖訪問加密數(shù)據(jù)的進(jìn)程,阻止所有未授權(quán)進(jìn)程的操作。

圖1 數(shù)據(jù)訪問控制流程

數(shù)據(jù)防泄漏、防破壞:通過對目標(biāo)文件進(jìn)行讀寫控制,不允許對被保護(hù)文件執(zhí)行拷貝、移動、刪除等操作,防止機(jī)密數(shù)據(jù)外泄和被破壞。

強(qiáng)制訪問控制:基于進(jìn)程指紋信息,設(shè)置安全訪問白名單,只允許合法進(jìn)程訪問數(shù)據(jù),拒絕非法進(jìn)程對數(shù)據(jù)的訪問。

系統(tǒng)判斷被訪問數(shù)據(jù)是否有保護(hù)標(biāo)識,即對該進(jìn)程進(jìn)行認(rèn)證信息判定,判斷該進(jìn)程是否存在于系統(tǒng)白名單內(nèi),以及是否符合數(shù)字指紋驗證標(biāo)準(zhǔn)。只有被訪問數(shù)據(jù)有保護(hù)標(biāo)識,系統(tǒng)才會進(jìn)行訪問控制,當(dāng)訪問數(shù)據(jù)的進(jìn)程判定為合法進(jìn)程后,允許該進(jìn)程訪問數(shù)據(jù),否則拒絕其訪問。

1.3 系統(tǒng)配置分級

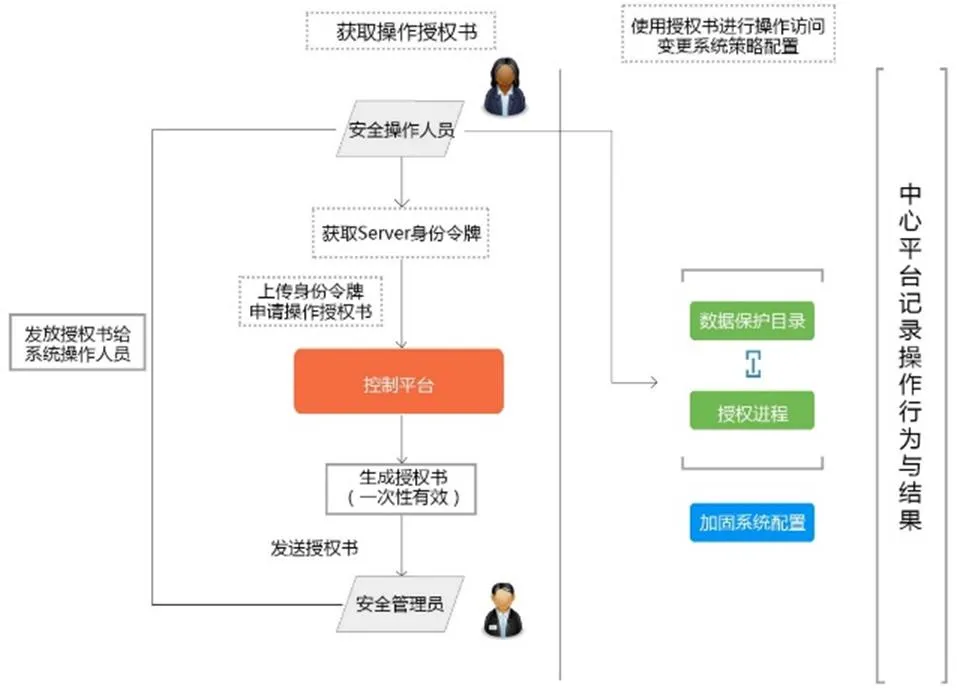

用于配置數(shù)據(jù)訪問控制列表,通過系統(tǒng)配置模塊的嚴(yán)格控制,限定安全操作員、數(shù)據(jù)管理員、安全管理員之間的安全職責(zé),確保數(shù)據(jù)操作的安全性。

產(chǎn)品對數(shù)據(jù)訪問策略配置有嚴(yán)格的控制,策略配置完成后隨即進(jìn)入到工作保護(hù)狀態(tài),如需進(jìn)行策略調(diào)整須授權(quán)審批,安全操作員需拿到安全負(fù)責(zé)人授予的授權(quán)書方可進(jìn)行變更配置。訪問策略的變更過程如圖2。

圖2 系統(tǒng)配置分級

工作模式配置:產(chǎn)品提供兩種模式,即elevate 和finalize,即配置模式和工作模式。當(dāng)保護(hù)策略修改結(jié)束后,確保系統(tǒng)的安全性。

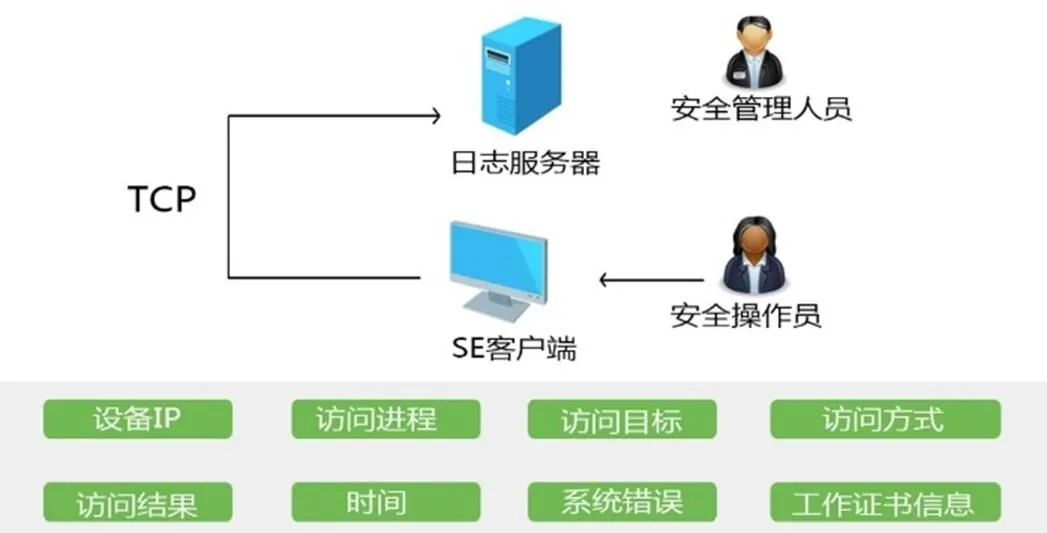

1.3 信息管理記錄

集中管理各種針對被保護(hù)數(shù)據(jù)的操作記錄(正常的和非法的),包括對被保護(hù)主機(jī)、被保護(hù)數(shù)據(jù)的訪問、拒絕、攻擊等事件,同時提供針對這些記錄的統(tǒng)計分析,方便數(shù)據(jù)安全人員進(jìn)行監(jiān)控分析,如圖3所示。

系統(tǒng)對被保護(hù)主機(jī),被保護(hù)數(shù)據(jù)的訪問、拒絕、攻擊等事件進(jìn)行日志記錄跟蹤,以方便數(shù)據(jù)安全人員進(jìn)行監(jiān)控分析及審計。

系統(tǒng)會對關(guān)鍵數(shù)據(jù)的訪問情況做出完整的記錄。訪問記錄包括:訪問發(fā)生的地點,如目標(biāo)系統(tǒng)的IP地址;訪問源,即什么進(jìn)程進(jìn)行數(shù)據(jù)訪問;訪問目標(biāo),即什么數(shù)據(jù)目標(biāo)被訪問;訪問方式,讀/寫真實數(shù)據(jù)內(nèi)容、讀/寫保護(hù)格式的數(shù)據(jù)等;訪問結(jié)果,即是否被授權(quán)通過。

圖3 信息管理記錄

2 安全解決方案

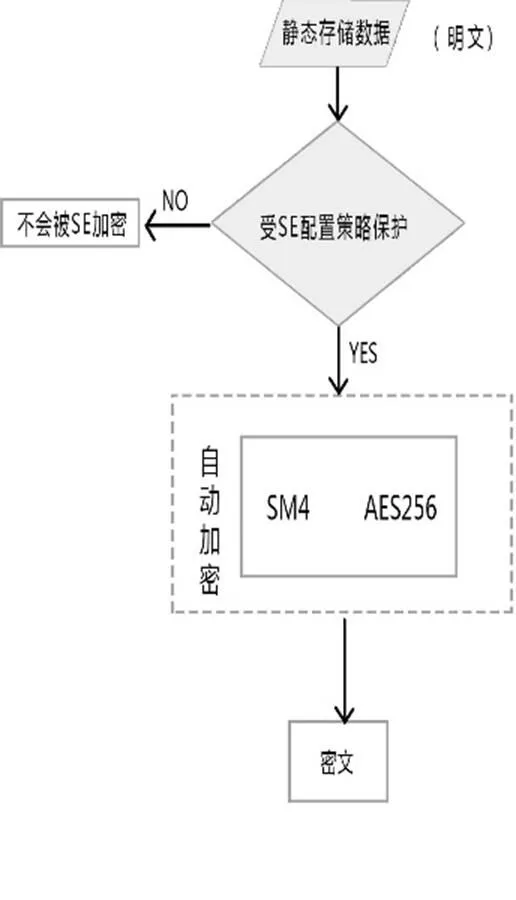

如圖4對于加解密模塊,項目提供標(biāo)準(zhǔn)接口,可支持SM4,AES256等算法。根據(jù)系統(tǒng)配置模塊的保護(hù)策略,自動對目標(biāo)文件進(jìn)行加密保護(hù);當(dāng)合法進(jìn)程訪問被保護(hù)的數(shù)據(jù)時,自動解密文件并將明文交付于該進(jìn)程。

圖4 加密流程圖

圖5 解密流程圖

系統(tǒng)采用透明加解密技術(shù),即基于操作系統(tǒng)廠商簽名的底層驅(qū)動,運行在操作系統(tǒng)的kernel層,用戶無須關(guān)注加解密的過程。所有被保護(hù)的文件以密文狀態(tài)存儲,只有合法的進(jìn)程訪問時,用戶對加解密過程零感知。支持可以訪問被保護(hù)數(shù)據(jù)的真實內(nèi)容的進(jìn)程對被保護(hù)數(shù)據(jù)的全透明式數(shù)據(jù)訪問,即當(dāng)前業(yè)務(wù)系統(tǒng)的服務(wù)的功能和性能都不受到保護(hù)加固系統(tǒng)的影響。

3 結(jié)束語

本文在數(shù)據(jù)治理的基礎(chǔ)之上,整合所有業(yè)務(wù)系統(tǒng)的源數(shù)據(jù),通過建設(shè)集中的數(shù)據(jù)安全中心平臺來實現(xiàn)統(tǒng)一數(shù)據(jù)視圖和數(shù)據(jù)的服務(wù)和共享,加強(qiáng)數(shù)據(jù)安全的保護(hù),建設(shè)一套高安全、高數(shù)據(jù)標(biāo)準(zhǔn)、高數(shù)據(jù)質(zhì)量、高可用、高性能、高穩(wěn)定的數(shù)據(jù)安全中心平臺,提高煙草企業(yè)安全管理水平。

[1]姜鑫.科學(xué)數(shù)據(jù)開放政策研究現(xiàn)狀分析及未來研究動向評判[J].現(xiàn)代情報,2016.

[2]宋筱璇,王延飛,鐘燦濤.數(shù)據(jù)安全管理系統(tǒng)的構(gòu)建[J]. 情報理論與實踐,2016.

[3]陳興躍,劉曉滔.數(shù)字時代的數(shù)據(jù)資產(chǎn)安全管理[J].互聯(lián)網(wǎng)經(jīng)濟(jì),2017.

[4]王挺,單慧敏.數(shù)據(jù)安全管理工作現(xiàn)狀及應(yīng)對措施[J].金融科技時代,2017.

[5]陳馳,馬紅霞,趙延帥.基于分類分級的數(shù)據(jù)資產(chǎn)安全管控平臺設(shè)計與實現(xiàn)[J].計算機(jī)應(yīng)用.2016.

[6]WENG J, DENG R H, DING X H, et al. Conditional proxy re-encryption secure against chosen-ciphertext attack[C]//The 4th International Symposium on Information, Computer, and Communications Security (ASIACCS). c2009. 322-332.

[7]FANG L M, SUSILO W, GE C P, et al. Chosen-ciphertext secure anonymous conditional proxy re-encryption with keyword search[J].Theoretical Computer Science, 2012, 462(1):39-58.

[8]FANG L M, WANG J D, GE C P, et al. Fuzzy conditional proxy re-encryption[J]. Science China Information Sciences, 2015, 56(5):1-13.

[9]LAN C H, WANG C F. A new conditional proxy re-encryption scheme based on secret sharing[J]. Chinese Journal of Computers,2013, 36(4):895-902.

[10]ATENIESE G, BURNS R, CURTMOLA R, et al. Provable data possession at untrusted stores[C]//The 14th ACM Conference on Computer and Communications Security (CCS). c2007:598-609.

[11]WANG C, WANG Q, REN, K, et al. Privacy-preserving public auditing for data storage security in cloud comp -uting[C]//The 29th IEEE Infocom. c2010: 1-9.

[12]ZHU Y, WANG H, HU Z, et al. Dynamic audit services for integrity verification of outsourced storages in clouds[C]//The 2011 ACM Symposium on Applied Computing (SAC). c2011: 1550-1557.

[13]YANG K, JIA X.An efficient and secure dynamic auditing protocol for data storage in cloud computing[J]. IEE -E Transactions on Parallel and Distributed Systems, 2013,24(9):1717-1726.

[14]YANG K, JIA X. An efficient and secure dynamic auditing protocol for data storage in cloud computing[J]. IEE -E Transactions on Parallel and Distributed Systems, 2013,24(9):1717-1726.

[15]DODIS Y, VADHAN S, WICHS D. Proofs of retrievability via hardness amplification[C]//The 6th Theory of Cryptography Conference(TCC). c2009:109-127.

[16]SANDHU R S, COYNE E J, FEINSTEIN H L, et al. Role-based access control models[J]. Ansi Incits, 2009, 4(3): 554-563.

[17]ZHANG Y J, FENG D G. A role-based access control model based on space, time and scale[J]. Journal of Computer Research and Development,2010, 47(7): 1252-1260.

[18]YANG K, JIA X H. Attribute-based access control formulti-authority systems in cloud storage[C]//The 32nd International Conference on Distributed Computing Systems. c2012: 536-545.