多服務器間基于動態身份的身份認證和密鑰共識方案

王牧 亢保元 景東亞

摘 要:多數的身份認證方案是依賴于單個的認證服務器與用戶之間的相互認證,如果一個用戶想要使用不同的網絡服務,就必須向每一個服務器進行注冊。然而要使得用戶記住不同的身份和口令是非常困難的。最近,Li et al.分析了Sood et al.提出的多服務器間基于動態身份的認證方案,指出了其中存在的問題并且提出了一個改進的方案。Li et al.聲稱他們的方案可以保證用戶的匿名性,提供了相互認證和共享密鑰,并且可以抵抗一些常見的攻擊。然而,通過仔細分析之后,我們發現Li et al.的方案容易受到假冒攻擊。因此,本文提出了一種高效安全的多服務器間基于動態身份的相互認證和密鑰共識方案并給出了安全性分析。

關鍵詞:身份認證;密鑰共識;多服務器;安全性

中圖分類號:TP393 文獻標識碼:A

1 引言(Introduction)

智能卡因為具有低能耗,易攜帶等特點,已經被廣泛應用于電子商務和網絡安全協議中。用戶把智能卡插入讀卡器并提交他的身份和口令,智能卡就可以通過處理這些信息來驗證用戶的合法性。

隨著網絡和電子商務技術的發展,許多通過網絡提供的服務,比如網上購物,網上繳費等等使得我們的生活越來越便捷。在公共環境中,如何在遠程用戶連接到服務器之前確認用戶的身份顯得至關重要。大多數的口令認證協議都是基于一個服務器,這個服務器保存了用戶的口令認證信息等。口令認證信息存儲在單一的服務器中就會很容易受到泄露或者篡改攻擊。多服務器模型的提出很好地解決了這些問題。多服務器模型具有把用戶的口令和認證功能分配給不同的服務器的靈活性,因此多服務器模型更具有實際意義。

口令認證在認證方案中是最簡單最常見的認證方法,近年來人們提出了很多基于靜態身份的口令認證方案來加強安全性和高效性,然而用戶可以改變他的口令卻不能改變他的身份信息。因此,在通信中,基于靜態身份的口令認證協議會泄露關于用戶的部分認證信息給攻擊者。大多數的多服務器間的認證信息也是基于靜態身份的,攻擊者可以利用這些信息追蹤判定不同的消息請求來自于同一批用戶。然而,基于動態身份的口令認證方案在身份和口令的基礎上提供了雙重認證,所以更適合應用于電子商務中。本文提出了多服務器間帶有智能卡的基于動態身份的安全高效的認證方案,在不安全的信道中保證了用戶的匿名性,因此可以直接應用于電子商務中。

本文的結構為:第二節介紹了多服務器間安全高效的基于動態身份的身份認證和密鑰共識方案的國內外研究現狀,第三節和第四節回顧了Li et al.的方案并對其進行攻擊,第五節我們提出了全新的多服務器間安全高效的基于動態身份的身份認證和密鑰共識方案,第六節給出了新方案的安全性分析,第七節是本文的結束語。

2 相關工作(Related work)

Lamport[1]在1981年首先提出了不安全的網絡環境中的遠程口令認證協議,然而在他提出的協議中,服務器必須存儲口令表,這就使得這個協議不能抵抗篡改攻擊。Hwang和Li[2]2000年提出了基于ElGamal算法的帶有智能卡的遠程認證方案,這個方案不要求服務器存儲口令表。此后,人們提出了大量帶有智能卡的單一服務器認證方案來解決安全性問題(Fan et al.[3],2005;Hwang et al.[4],2010; Lee

et al.[5],2005;Li和Hwang[6],2010;Li et al.[7],2011)。

然而,當用戶想使用單一的服務器認證協議登錄不同的遠程服務器時,記住許多不同的口令和身份是很困難的。為了解決這個問題,Li et al.[8]提出了基于神經網絡的遠程認證協議,這個協議可以適用于多服務器的網絡體系,但是這個協議需要巨大的運算量。2004年,Juang[9]提出了一個高效的基于哈希函數的多服務器認證協議。同年,Chang和Lee[10]指出Juang的方案不夠高效因為服務器和用戶仍需要進行大量的運算和記憶,而且一旦智能卡丟失,這個方案將受到線下猜測攻擊。因此Chang和Lee提出了新的遠程認證協議,然而他們提出的協議仍然可能受到內部攻擊和欺騙攻擊。2008年,Tsai[11]提出了一個高效的沒有認證表的遠程認證方案,這個方案只用到了單向哈希函數計算量小,所以非常適合運用于分布式網絡環境中。

然而,以上所有的多服務器間口令認證協議都是基于靜態身份的,這就使得攻擊者可以追蹤到用戶的信息。2009年,Liao和Wang[12]提出了多服務器間基于動態身份的遠程認證協議,他們聲稱他們的方案可以抵抗各種攻擊并能共提供相互認證。2009年,Hsing和Shih[13]對Liao和Wang提出的方案進行了改進。2011年,Sood et al.[14]指出Hsing和Shih的方案容易受到重放攻擊,假冒攻擊和智能卡丟失攻擊并提出了新方案來解決這些問題。2012年,Li et al.[15]指出Sood et al.的方案容易受到智能卡丟失攻擊和信息泄露攻擊,也提出了新的方案,他們聲他們的方案可以抵抗各種各樣的攻擊,即使是智能卡丟失,攻擊者提取出智能卡中保存的信息,這個方案也是安全的,因為攻擊者不可能得到秘密參數 的信息。經過仔細分析,我們發現Li et al.的方案仍然容易受到假冒攻擊,因此,本文提出了一個新的多服務器間基于動態身份的認證方案。

3 Li et al.方案的回顧(Overview of Li et al.'s scheme)

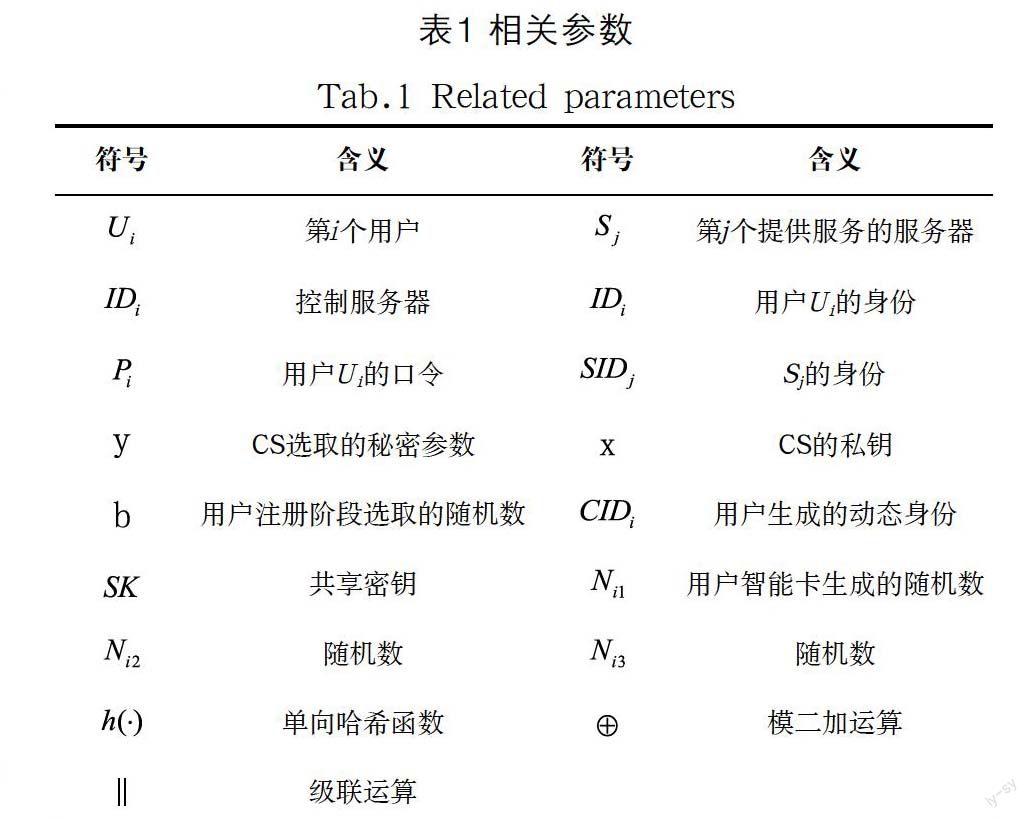

本文用到的相關參數如表1所示。我們先回顧Li et al.提出的多服務器間基于動態身份的認證方案。在這個方案中有三個參與者:提供服務的服務器,控制服務器和用戶。假設控制服務器相當于一個可信的第三方負責用戶的注冊和相互認證。控制服務器擁有私鑰和一個秘密參數,當提供服務的服務器用他的身份向控制服務器注冊的時候,控制服務器計算和,并把和通過安全信道提交給提供服務的服務器。方案分為四個階段:注冊階段、登錄階段、認證和密鑰共識階段、口令改變階段。

4 Li et al.方案的安全性分析(The protocol analysis)

盡管Li et al.聲稱他們的方案可以抵抗各種各樣的攻擊,即使是智能卡丟失,攻擊者提取出智能卡中保存的信息,這個方案也是安全的,因為攻擊者不可能得到的信息。經過仔細分析,我們發現實際情況卻不是這樣。

4.1 用戶假冒攻擊

我們假設有一個惡意的用戶擁有一個智能卡并提取出智能卡里的信息,這個惡意用戶根據自己的可計算出,,

從而得出。如果一個合法用戶的智能卡被盜取,就可以提取出其中的,當這個惡意用戶攔截到用戶發送的,就可以計算,,利用這些數據,這個惡意用戶就可以偽造用戶的登錄信息。首先,生成一個隨機數,計算,,,。智能卡把登錄請求通過公共信道發送給提供服務的服務器。收到發來的登錄請求之后,選擇一個隨機數,計算,,并把信息發送給控制服務器。當控制服務器收到登錄請求之后,計算,并驗證等于收到的。于是控制服

務器計算,,

,,并驗證等于,控制服務器可以確認用戶的合法性。綜上,惡意用戶可以進行用戶假冒攻擊。

4.2 服務器假冒攻擊

按照上述做法,這個惡意用戶可以計算出,當他攔截到提供服務的服務器發給用戶的消息之后,計算,,用戶收到信息之后計算,

,并驗證等于,智能卡就可以確認控制服務器和提供服務服務器的合法性。所以惡意用戶可以進行服務器假冒攻擊。

5 改進的新方案(The proposed scheme)

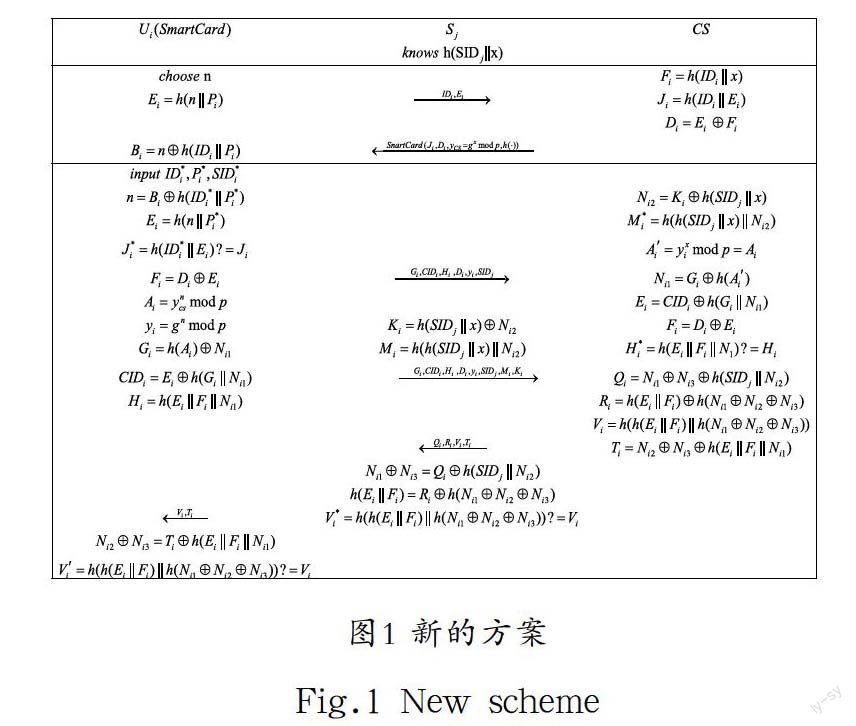

在這一節,我們提出了一個安全高效的方案,來解決Li et al.方案中的問題。我們的方案同樣包括三個參與者,用戶、提供服務的服務器、控制服務器。控制服務器選取一個大素數,是的生成元,選取私鑰,公鑰。我們的方案同樣分為四個步驟:注冊階段、登錄階段、認證和密鑰共識階段、口令改變階段。相關步驟如圖1所示。

5.1 注冊階段

用戶首先要向控制服務器進行注冊,注冊階段都是在安全信道中進行。

Step1:用戶選取一個隨機數,計算,然后把通過安全信道提交給。

Step2:控制服務器收到之后計算,,,把存儲在智能卡中并把智能卡通過安全信道頒發給用戶。

Step3:當用戶收到智能卡之后計算,并把保存在智能卡中。最終智能卡存儲了。

提供服務的服務器也要在控制服務器進行注冊。當用它的身份向控制服務器注冊的時候,計算,然后把通過安全信道提交給保存。

5.2 登錄階段

Step1:用戶把智能卡插入讀卡器中并輸入和口令以及提供服務的服務器的身份,智能卡計算,,,并驗證,如果上式成立,就說明是一個合法用戶。

Step2:驗證成功之后,智能卡生成一個隨機數,并且計算,,,,

,,于是智能卡把登錄請求通過公共信道發送給。

5.3 認證和密鑰共識階段

Step1:收到登錄請求之后,選取一個隨機數,計算,,之后把登錄請求發送給控制服務器。

Step2:當收到登錄請求后,開始計算,,并且驗證是否等于,如果驗證相等,可以確認的合法性。否則終止這次請求。

Step3:控制服務器計算,,,,,驗證是否等于,如果驗證等式成立,認為用戶的身份合法,否則拒絕這次請求。

Step4:控制服務器生成一個隨機數計算,,,,控制服務器把作為相互認證的信息發給。

Step5:提供服務的服務器收到控制服務器發送來的信息,計算,,,并驗證是否等于。如果驗證上述式子不成立,就拒絕這次訪問。如果驗證上述等式成立,就可以確認控制服務器的合法性,并且把傳送給用戶。

Step6:用戶收到之后計算,,并驗證是否等于,如果驗證不相等,智能卡就拒絕這次訪問。如果驗證相等,智能卡就可以確認提供服務的服務器和控制服務器的合法性。

最終,用戶,提供服務服務器,控制服務器達成了一個共享密鑰。相關步驟如圖1所示。

5.4 口令改變階段

當用戶想要改變口令的時候觸發這個階段,這個階段不需要控制服務器的參與。用戶把智能卡插入讀卡器并輸入身份和口令,智能卡計算,,,并驗證,如果等式成立,用戶就可以提交一個新的口令,智能卡計算,,,并把存儲在智能卡中替換。

6 改進方案安全性分析(The proposed protocol

analysis)

在我們提出的方案中,即使智能卡中的信息被攻擊者提取出來,攻擊者也不能利用這些信息成功攻擊這個方案,下面是安全性分析的具體細節。

6.1 假冒攻擊

在這種攻擊中,攻擊者需要偽造一個登錄請求來假冒合法用戶,然而攻擊者并不能計算

,,

,,

因為攻擊者并沒有。

我們假設用戶的智能卡丟失,攻擊者可以提取出智能卡中的信息,但是攻擊者得不到,也不能得到用戶的,所以攻擊者計算不出,,,也就不能利用得到的智能卡進行假冒攻擊。

6.2 重放攻擊

假設攻擊者截獲到用戶和服務器之間的信息,想要把截獲到的信息再次發送給服務器來假冒合法用戶。然而,用戶計算,,,控制服務器計算,,,

,,

,提供服務的服務器計算,的時候,每次通信都選取不同的以保證每次發送的消息都是不同的,所以重放攻擊是無效的。

6.3 用戶的匿名性

在注冊階段,用戶和控制服務器之間是在安全信道中進行通信,可以保護用戶的身份。在登錄階段,用戶用代替真正的身份來登錄,所以攻擊者不能得到真正的。在認證和密鑰共識階段,所有的計算都是在的基礎上進行的而不是真正的身份。此外用戶每次登錄的動態身份包含隨機數,所以用戶每次登錄的身份是不同的,因此攻擊者不能根據登錄請求來判斷具體是哪一個用戶。

7 結論(Conclusion)

在這篇文章中,我們指出了Li et al.的方案容易在用戶智能卡丟失的情況下受到用戶的假冒攻擊。于是,我們提出了一種新的多服務器間安全高效的基于動態身份的身份認證和密鑰共識方案,新方案可以滿足多服務器間相互認證和密鑰共識方案的安全需求。與Li et al.的方案和其他的相關方案相比,我們的方案中控制服務器沒有存用戶的儲任何信息,即使智能卡丟失,攻擊者也無法進行假冒攻擊。此外,我們的方案保證了用戶在通信過程中的匿名性,并提供了安全的共享密鑰,計算量也相對較小,所以我們的方案更安全,更高效。

參考文獻(References)

[1] Lamport L.Password Authentication with Insecure Communication[J].Communications of the Acm,1981,24(11):

770-772.

[2] Hwang M S,Li L H.A new Remote User Authentication Scheme Using Smart Cards.IEEE Transactions on Consumer Electronics,2000,46(1):28-30.

[3] Fan C I,Chan Y C,Zhang Z K.Improved Remote Authentication Scheme with Smart Card[J].Computers & Security,2005,27(2):177-180.

[4] Hwang M S,Chong S K,Chen T Y.DoS-Resistant ID-Based Password Authentication Scheme Using Smart Cards[J].Journal of Systems & Software,2010,83(1):163-172.

[5] Lee S W,Kim H S,Yoo K Y.Efficient Nonce-Based Remote User Authentication Scheme Using Smart Cards[J].Applied Mathematics & Computation,2005,167(1):355-361.

[6] Li C T,Hwang M S.An Efficient Biometrics-Based Remote User Authentication Scheme Using Smart Cards[J].Journal of Network & Computer Applications,2010,33(1):1-5.

[7] Li X,et al.Cryptanalysis and Improvement of a Biometrics-Based Remote User Authentication Scheme Using Smart Cards[J].Journal of Network & Computer Applications,2011,34(1):73-79.

[8] Li L H,Lin L C,Hwang M S.A Remote Password Authentication Scheme for Multiserver Architecture Using Neural Networks[J].IEEE Transactions on Neural Networks,2001,12(6):1498-1504.

[9] Juang W S.Efficient Multi-Server Password Authenticated Key Agreement Using Smart Cards.IEEE Transactions on Consumer Electronics[J].IEEE Transactions on Consumer Electronics,2004,50(4):251-255.

[10] Chang C C,Lee J S.An Efficient and Secure Multi-Server Password Authentication Scheme using Smart Cards[C].Proceedings of the 2004 International Conference on Cyberworlds.IEEE Computer Society,2004:417-422.

[11] Tsai J L.Efficient Multi-Server Authentication Scheme Based on One-Way Hash Function without Verification Table[J].Computers & Security,2008,27(s3-4):115-121.

[12] Liao Y P,Wang S S.A Secure Dynamic ID Based Remote User Authentication Scheme for Multi-Server Environment[J].Computer Standards & Interfaces,2009,31(1):24-29.

[13] Hsiang H C,Shih W K.Improvement of the Secure Dynamic ID Based Remote User Authentication Scheme for Multi-Server Environment[J].Computer Standards & Interfaces,

2009,31(6):1118-1123.

[14] Sood S K,Sarje A K,Singh K.A Secure Dynamic Identity Based Authentication Protocol for Multi-Server Architecture[J].Journal of Network & Computer Applications,

2011,34(2):609-618.

[15] Li X,et al.An Efficient and Security Dynamic Identity Based Authentication Protocol for Multi-Server Architecture Using Smart Cards[J].Journal of Network & Computer Applications,

2012,35(2):763-769.

作者簡介:

王 牧(1990-),男,研究生.研究領域:信息安全.

亢保元(1965-),男,博士,教授.研究領域:信息安全.

景東亞(1990-),男,研究生.研究領域:信息安全.