防火墻實現(xiàn)原理與應用部署研究

文/王寶石

前言

防火墻是建設網(wǎng)絡應用過程中不可缺少的一環(huán),不管是面向互聯(lián)網(wǎng)的網(wǎng)絡架構還是處于網(wǎng)絡縱深內(nèi)部的網(wǎng)絡架構,都需要使用防火墻技術對網(wǎng)絡的不同區(qū)域之間的通信進行安全控制。防火墻的作用是隔離外部網(wǎng)絡的安全威脅,同時隔離通過內(nèi)部網(wǎng)絡向外部網(wǎng)絡泄露敏感數(shù)據(jù),保護網(wǎng)絡資產(chǎn)不受侵害。

防火墻技術在20世紀80年代就已出現(xiàn)[1],隨著網(wǎng)絡安全技術的不斷發(fā)展,防火墻技術也在不斷演變和完善。在網(wǎng)絡建設時對網(wǎng)絡安全防護同步進行安全設計和規(guī)劃,實現(xiàn)對網(wǎng)絡進行全面、科學的防護,需要對網(wǎng)絡安全防護中最重要的防火墻進行深入的理解。

1.防火墻工作原理

防火墻最主要的功能是實現(xiàn)與外部網(wǎng)絡邏輯隔離,阻止外部網(wǎng)絡的攻擊者入侵到內(nèi)部網(wǎng)絡,實現(xiàn)“不該來的不要來”;同時保護內(nèi)部敏感信息資源,防止內(nèi)部泄密,實現(xiàn)“無授權的不要訪問”。

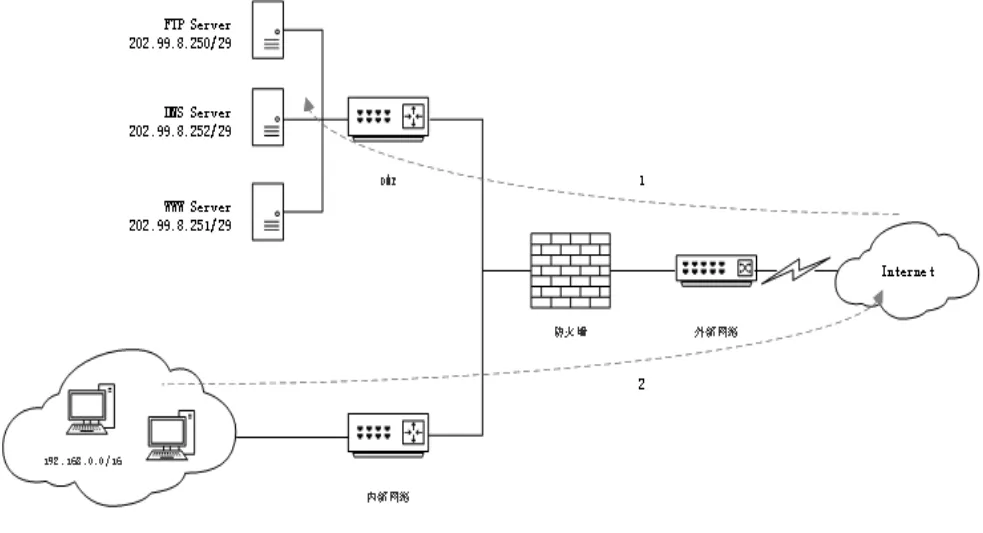

圖1 防火墻對來往數(shù)據(jù)流量進行過濾

圖1所示是一個連接互聯(lián)網(wǎng)的信息系統(tǒng)的典型網(wǎng)絡拓撲,系統(tǒng)內(nèi)部劃分為承載著服務的DMZ區(qū)和用戶區(qū),在系統(tǒng)網(wǎng)絡出口處部署防火墻與外部互聯(lián)網(wǎng)連接。防火墻在1號數(shù)據(jù)流量路徑上阻止“自己不喜歡”的外部人訪問;在2號數(shù)據(jù)流量路徑上阻止內(nèi)部人訪問“不應該去”的地方。防火墻不關心訪問的具體內(nèi)容,實現(xiàn)方式是把防火墻部署在網(wǎng)絡的出入口處,通過對來往的數(shù)據(jù)包進行特征判斷,對符合安全策略的數(shù)據(jù)包進行放行,對不符合安全策略的數(shù)據(jù)包進行丟棄。所以,一般也可以把防火墻稱為“安全網(wǎng)關”。

1.1 ACL規(guī)則

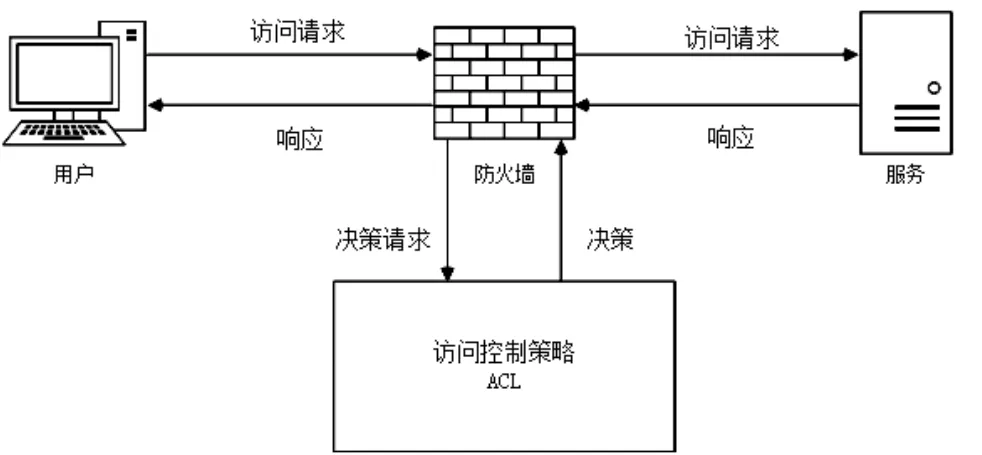

通過為防火墻配置訪問控制列表ACL(Access Control List)來建立對來往數(shù)據(jù)包進行判斷的規(guī)則,防火墻在對數(shù)據(jù)包進行判斷時要通過查詢這些規(guī)則對數(shù)據(jù)包進行控制。圖2所示為防火墻使用訪問控制策略對數(shù)據(jù)包進行控制的工作原理。

圖2 訪問控制策略工作原理

一個標準IP訪問控制列表的語法為:

access-list [list number] [permit | deny] [source-address][wildcard-mask] [log]

如下是通過標準IP訪問控制列表來配置的防火墻策略:

access-list 1 deny 172.16.4.13 0.0.0.0

access-list 2 permit 172.16.0.0 0.0.255.255

access-list 3 permit 0.0.0.0 255.255.255.255

第一條ACL表示阻止172.16.4.13這臺主機的所有流量通過;第二條ACL表示允許172.16網(wǎng)段的所有數(shù)據(jù)流量通過;第三條ACL表示允許任何地址的數(shù)據(jù)流量通過。

標準IP訪問控制列表的定義決定了這種方式的策略只能控制源地址,無法控制數(shù)據(jù)流量的目的,也無法控制流量的協(xié)議。為了實現(xiàn)更加靈活和功能強大的控制方法,所以出現(xiàn)了擴展IP訪問控制列表。

擴展IP訪問控制列表的語法為:

access-list [list number] [permit | deny] [protocol][source-address] [source-mask] [source-port] [destinationaddress] [destination-mask] [destination-port] [log] [option]

如下是通過擴展IP訪問控制列表來配置的防火墻策略:

access-list 150 permit tcp any host 192.168.50.10 eq smtp

access-list 151 permit tcp any host 192.168.50.20 eq www

第一條ACL表示允許TCP協(xié)議的數(shù)據(jù)包、任何源地址、目的是192.168.50.10、協(xié)議是SMTP的數(shù)據(jù)流量通過;第二條ACL表示允許TCP協(xié)議的數(shù)據(jù)包、任何源地址、目的是192.168.50.20、協(xié)議是WWW的數(shù)據(jù)流量通過。由此可見,訪問控制列表實現(xiàn)的功能就是允許誰到什么地方訪問什么服務。

1.2 ACL規(guī)則的匹配原則

在實際應用中,一個完整的信息系統(tǒng)會提供多種服務,進出的數(shù)據(jù)流量多種多樣,因此,在防火墻上會配置多條ACL。防火墻具備對ACL規(guī)則的匹配機制來實現(xiàn)對進出流量的匹配,這種機制可概括如下。

防火墻安全規(guī)則遵循從上到下匹配的原則,一旦有一條匹配,則對數(shù)據(jù)包按照該條規(guī)則進行處理,剩余的ACL不再進行匹配。因此,ACL的順序非常重要。

如果所有的規(guī)則都沒有匹配到,數(shù)據(jù)包將被丟棄。

安全過濾規(guī)則主要包含源、目的地址和端口、TCP標志位、應用時間以及一些高級過濾選項。

1.3 防火墻工作方式

1.3.1 包過濾方式

包過濾(Packet Filtering)方式[2]是防火墻最早支持的一種方式。防火墻部署在數(shù)據(jù)流量必須經(jīng)過的鏈路上,對經(jīng)過的每一個數(shù)據(jù)包逐條匹配ACL,直到適合某條規(guī)則執(zhí)行規(guī)則設定的動作。

不設置內(nèi)容緩沖區(qū),不關心傳輸?shù)膬?nèi)容。優(yōu)點是簡單易行,處理速度快;缺點是單包處理,只檢查包頭,不建立前后數(shù)據(jù)包的邏輯關系,不能發(fā)現(xiàn)通信中插入或缺漏的數(shù)據(jù)包,也不能發(fā)現(xiàn)假冒的數(shù)據(jù)包。如TCP通信三次握手,包過濾方式防火墻不去檢查發(fā)送的數(shù)據(jù)包順序是否合法,因此容易受到DoS攻擊。

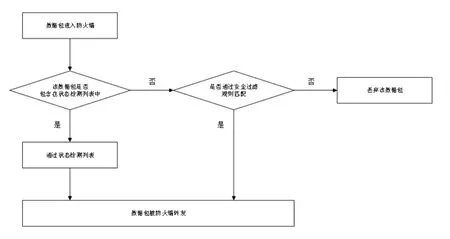

1.3.2 狀態(tài)檢測方式

為了彌補包過濾防火墻天生存在的弱點,后來出現(xiàn)了狀態(tài)檢測方式的防火墻,依據(jù)TCP標準的協(xié)議規(guī)則對數(shù)據(jù)包進行協(xié)議檢測。狀態(tài)檢測防火墻基于數(shù)據(jù)包檢測,同時針對每個數(shù)據(jù)連接建立協(xié)議運行的狀態(tài)跟蹤,發(fā)現(xiàn)狀態(tài)不匹配時則丟棄該數(shù)據(jù)包。圖3所示為狀態(tài)檢測防火墻工作原理。當數(shù)據(jù)包進入防火墻后,防火墻首先檢測該數(shù)據(jù)包是否匹配已經(jīng)配置好的狀態(tài)檢測列表,如果匹配則轉(zhuǎn)發(fā)放行;如果不匹配則按照包過濾方式安全檢測,匹配則轉(zhuǎn)發(fā)放行,不匹配則丟棄該數(shù)據(jù)包。狀態(tài)檢測方式是對包過濾方式的功能擴展,既能對數(shù)據(jù)包是否符合安全策略進行檢查,也能對包的狀態(tài)進行檢測,能夠?qū)崿F(xiàn)對基于破壞數(shù)據(jù)包狀態(tài)進行攻擊(如DoS)的防護。

圖3 狀態(tài)檢測防火墻工作原理

狀態(tài)檢測防火墻實現(xiàn)對每一個數(shù)據(jù)包進行狀態(tài)檢測,需要針對進入防火墻的數(shù)據(jù)包開啟緩沖區(qū)。當通過防火墻的數(shù)據(jù)包數(shù)量增多時,會大量占用防火墻硬件資源,降低數(shù)據(jù)通過性能,有影響業(yè)務正常運行的可能。

1.3.3 應用代理方式

在防火墻上開啟若干應用代理,每個代理需要一個不同的應用進程或一個后臺運行的服務程序,針對每個新的應用必須添加針對此應用的服務程序,否則不能使用該服務,即不代理的業(yè)務無法通過。應用代理防火墻的特點是把用戶的請求數(shù)據(jù)包統(tǒng)一收集起來,還原成應用級的請求,對應用級請求按規(guī)則進行處理后再轉(zhuǎn)發(fā)給服務器,用戶向服務器的請求是中斷的。應用代理防火墻的優(yōu)點是成為用戶訪問業(yè)務的中間代理人,中斷用戶與服務器的直接連接,可以避免對服務器的直接入侵;缺點是需要與包過濾、狀態(tài)過濾技術一起使用,而且緩沖時間長、速度慢、延遲大。

2.防火墻部署方式

防火墻是為加強網(wǎng)絡安全防護能力在網(wǎng)絡中部署的硬件設備,有多種部署方式,常見的有橋模式、網(wǎng)管模式和NAT模式等。

2.1 橋模式

橋模式也可叫作透明模式。最簡單的網(wǎng)絡由客戶端和服務器組成,客戶端和服務器處于同一網(wǎng)段。為了安全方面的考慮,在客戶端和服務器之間增加了防火墻設備,對經(jīng)過的流量進行安全控制。正常的客戶端請求通過防火墻送達服務器,服務器將響應返回給客戶端,用戶不會感覺到中間設備的存在。工作在橋模式下的防火墻沒有IP地址,當對網(wǎng)絡進行擴容時無需對網(wǎng)絡地址進行重新規(guī)劃,但犧牲了路由、VPN等功能。

2.2 網(wǎng)關模式

網(wǎng)關模式適用于內(nèi)外網(wǎng)不在同一網(wǎng)段的情況,防火墻設置網(wǎng)關地址實現(xiàn)路由器的功能,為不同網(wǎng)段進行路由轉(zhuǎn)發(fā)。網(wǎng)關模式相比橋模式具備更高的安全性,在進行訪問控制的同時實現(xiàn)了安全隔離,具備了一定的私密性。

2.3 NAT模式

NAT(Network Address Translation)地址翻譯技術由防火墻對內(nèi)部網(wǎng)絡的IP地址進行地址翻譯,使用防火墻的IP地址替換內(nèi)部網(wǎng)絡的源地址向外部網(wǎng)絡發(fā)送數(shù)據(jù);當外部網(wǎng)絡的響應數(shù)據(jù)流量返回到防火墻后,防火墻再將目的地址替換為內(nèi)部網(wǎng)絡的源地址。NAT模式能夠?qū)崿F(xiàn)外部網(wǎng)絡不能直接看到內(nèi)部網(wǎng)絡的IP地址,進一步增強了對內(nèi)部網(wǎng)絡的安全防護。同時,在NAT模式的網(wǎng)絡中,內(nèi)部網(wǎng)絡可以使用私網(wǎng)地址,可以解決IP地址數(shù)量受限的問題。

如果在NAT模式的基礎上需要實現(xiàn)外部網(wǎng)絡訪問內(nèi)部網(wǎng)絡服務的需求時,還可以使用地址/端口映射(MAP)技術,在防火墻上進行地址/端口映射配置,當外部網(wǎng)絡用戶需要訪問內(nèi)部服務時,防火墻將請求映射到內(nèi)部服務器上;當內(nèi)部服務器返回相應數(shù)據(jù)時,防火墻再將數(shù)據(jù)轉(zhuǎn)發(fā)給外部網(wǎng)絡。使用地址/端口映射技術實現(xiàn)了外部用戶能夠訪問內(nèi)部服務,但是外部用戶無法看到內(nèi)部服務器的真實地址,只能看到防火墻的地址,增強了內(nèi)部服務器的安全性。

2.4 高可靠性設計

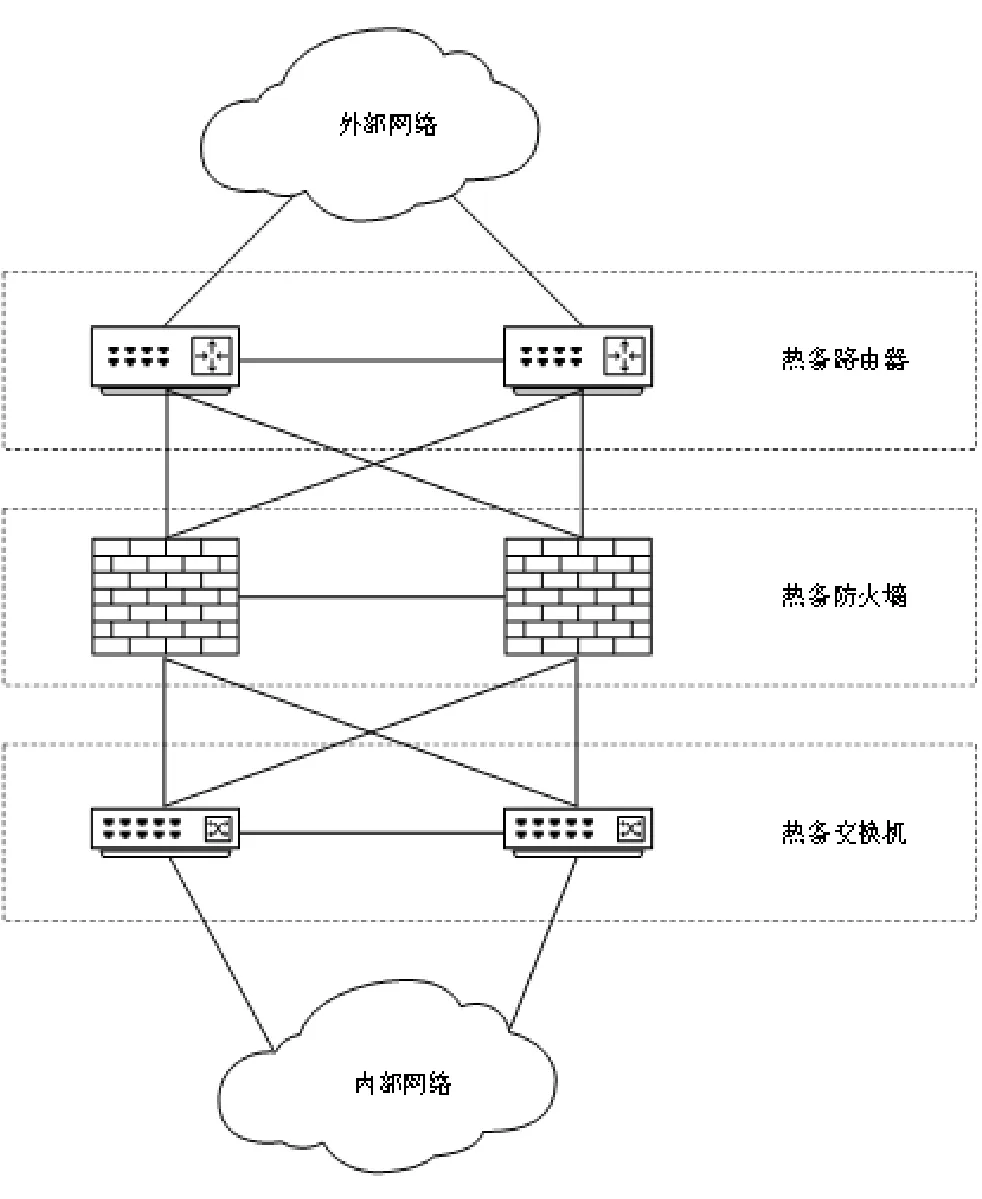

防火墻都部署在網(wǎng)絡的出入口,是網(wǎng)絡通信的大門,這就要求防火墻的部署必須具備高可靠性。一般IT設備的使用壽命被設計為3至5年,當單點設備發(fā)生故障時,要通過冗余技術實現(xiàn)可靠性,可以通過如虛擬路由冗余協(xié)議(VRRP)等技術實現(xiàn)主備冗余。目前,主流的網(wǎng)絡設備都支持高可靠性設計,如圖4所示就是一個典型的骨干網(wǎng)絡出口處的高可靠性網(wǎng)絡架構設計。

3.防護體系設計

對于網(wǎng)絡安全防護來講,防火墻不是萬能的。防火墻只對數(shù)據(jù)通信的五元組進行檢測,不會檢查數(shù)據(jù)包的內(nèi)容。而攻擊者往往會利用各種隱藏掩飾技術將惡意代碼放置到合法的數(shù)據(jù)包中,發(fā)送到服務器以達到對服務器進行攻擊的目的,如通過把惡意代碼放到郵件的附件中發(fā)送給目標,這是傳統(tǒng)防火墻解決不了的問題。

隨著網(wǎng)絡應用的愈發(fā)廣泛,用戶希望得到的防護不僅僅限于對訪問控制策略的實現(xiàn),還需要對病毒、蠕蟲、木馬等惡意代碼進行防護。而基于傳統(tǒng)的五元組技術的防火墻對于以業(yè)務復用方式進行的網(wǎng)絡攻擊無能為力。

現(xiàn)代安全防護體系提出了下一代防火墻的概念。下一代防火墻具備標準的防火墻功能,如網(wǎng)絡地址轉(zhuǎn)換、狀態(tài)檢測、VPN等功能;具備入侵檢測功能;具備應用程序感知能力,自動識別和控制應用程序,甚至完成基于用戶的數(shù)據(jù)流量控制功能。所以,現(xiàn)代的安全防護應該由傳統(tǒng)的對于五元組的控制轉(zhuǎn)變?yōu)橐杂脩羯矸荻x安全策略、識別內(nèi)容與業(yè)務應用的方式,能夠基于MAC地址、數(shù)據(jù)流方向、用戶身份、內(nèi)容關鍵字等因素對流量進行控制,這要求防火墻不僅在網(wǎng)絡層進行檢測,還應在應用層進行檢測。最完整的下一代防火墻技術應包含傳統(tǒng)防火墻功能、IPS功能、惡意代碼檢測功能,甚至擴展到VPN、URL過濾、應用流量控制、WAF、鏈路負載均衡等功能。

圖4 骨干網(wǎng)絡高可用性架構設計

4.防火墻性能考量

4.1 防火墻性能指標

防火墻無論采用什么方式對數(shù)據(jù)進行過濾,都是以防火墻的硬件資源作為支撐,防火墻的性能直接影響用戶的體驗甚至系統(tǒng)安全。防火墻最重要的性能指標包括吞吐量、時延、丟包率、并發(fā)連接數(shù)、新建連接數(shù)等。

吞吐量指防火墻的數(shù)據(jù)通過能力,根據(jù)以太網(wǎng)中數(shù)據(jù)包的封裝規(guī)則,以千兆防火墻舉例吞吐量應為:

不論防火墻工作在哪種工作方式下,防火墻都要對通過的數(shù)據(jù)進行處理,比數(shù)據(jù)在光纖中通過的速度要慢。互聯(lián)網(wǎng)有大量的網(wǎng)絡設備,數(shù)據(jù)從源到目的經(jīng)過的時延是通過的所有設備的時延的和。一般防火墻的時延應控制在毫秒級別。

防火墻在處理通過的數(shù)據(jù)包時,可能會因為錯誤或者延遲等原因丟失了部分數(shù)據(jù)包。這里丟失的數(shù)據(jù)包不包括因不符合ACL策略而被丟棄的數(shù)據(jù)包,除此之外,有丟失數(shù)據(jù)包的情況應判定防火墻存在問題。

當通過防火墻的數(shù)據(jù)出現(xiàn)大量的并發(fā)連接和新建連接時,防火墻需要跟蹤這些連接的狀態(tài),防火墻的CPU等硬件資源是否足以支撐這些連接帶來的資源消耗,用連接數(shù)的形式進行判斷。

4.2 虛擬化和策略硬件化

從防火墻的工作原理來看,對防火墻的硬件要求比較高。隨著網(wǎng)絡的升級,目前千兆、萬兆甚至100G交換機都應用于網(wǎng)絡。在這些高吞吐的網(wǎng)絡中對防火墻的性能提出了更高的要求,需要提升防火墻本身采用硬件的性能。同時,防火墻也有一些架構上的設計來應對高吞吐量網(wǎng)絡應用。

虛擬化[3]指防火墻設計成具備多組端口,通過軟件配置實現(xiàn)一臺硬件防火墻可以虛擬成多個虛擬防火墻使用,具備多個防火墻的處理能力。虛擬化還是使用CPU執(zhí)行算法對數(shù)據(jù)流量進行過濾,處理速度依然受限于CPU的處理能力。

策略硬件化指不再使用CPU通過算法去處理每一次ACL匹配,而是把每一條策略封裝成如FPGA芯片的方式對數(shù)據(jù)包進行處理。當有大量的數(shù)據(jù)包通過時,使用多個FPGA芯片組成的硬件規(guī)則表對數(shù)據(jù)包進行過濾,能夠大幅度提升數(shù)據(jù)處理的速度。

結語

在構建網(wǎng)絡安全防護體系的過程中,用戶需要針對網(wǎng)絡架構和業(yè)務需求選擇適合的防火墻工作模式和部署方式,應該選用具備自身安全需求的防火墻功能,并對防火墻的硬件性能進行考量,使防火墻為網(wǎng)絡提供高效、準確的防護服務。

防火墻技術在網(wǎng)絡安全領域既是出現(xiàn)最早的技術,也是應用最廣泛的技術。隨著對網(wǎng)絡安全的需求不斷增大,防火墻技術在不斷進步,防火墻處理能力的高速化、檢測能力智能化、部署方式多樣化都是防火墻應對網(wǎng)絡安全需求的改進方式。在未來,防火墻仍然是網(wǎng)絡安全應用最重要的設備之一。