單機環境下GRE與IPSecVPN實驗仿真與分析

楊 禮

(喀什大學 計算機科學與技術學院, 新疆 喀什 844006)

0 引 言

在路由交換技術課程的實踐教學中,由于路由交換實驗室的硬件設備數量有限,小組實驗的模式無法保障每個學生的實驗時間和實驗效果。在單機環境中,通過利用GNS3軟件構建虛擬網絡實驗室[1-3],較好地解決了在實驗室中進行實驗實訓時的上述問題。虛擬實驗室不僅能夠完成基礎類實驗和復雜的路由實驗,而且便于觀察實驗的操作過程和分析實驗結果;虛擬實驗室為學生的創新性實驗和研究性實驗提供平臺,同時也為提高實驗教學質量提供了有力的保障[4-5]。

虛擬專用網(Virtual Private Network,VPN)技術是一種基于Internet實現跨區域網絡連接的技術,被應用于企業網和校園網,實現企業內部資源的共享。VPN技術成為高校培養工程型人才開設的路由交換技術課程的基本內容,VPN相關實驗的實踐成為學生學習網絡技術的非常重要手段。本文以通用路由封裝(Generic Routing Encapsulation,GRE)和IP安全(IP security,IPSec)兩項技術實現VPN為出發點,設計了4個實驗,并分別進行了相應的實驗測試和分析,以期讓學生更加系統地掌握和理解實驗的技術原理及其驗證方法。

1 相關技術分析

(1) GRE技術。GRE是一種在協議層之間采用隧道(tunnel)技術的協議[6]。Tunnel是一個支持點對點連接的虛擬接口,提供了一條用一種協議封裝了另一種協議的數據包傳輸的通道,在Tunnel的兩端分別對數據包進行封裝及解封。當GRE隧道源接口接收到數據報文,首先對原始數據包封裝GRE頭部和尾部[7],然后加上新的IP包頭部,封裝的數據包在隧道中傳輸到達隧道的另一端,最后通過解封裝把數據包路由到目的地。GRE技術具有支持組播和廣播的優點[8]。

(2) IPSec技術。IPSec主要使用驗證頭部(Authentication Header,AH)、封裝安全載荷(Encapsulating Security Payload,ESP)和因特網密鑰交換(Internet Key Exchange,IKE)3個協議[7-8],提供了加密、認證和密鑰交換管理的功能。IPSec提供了tunnel和transport兩種模式[8]。Transport模式下不改變原有的IP包頭,在原始報文的IP頭部和數據中間封裝IPSec包頭信息,適用于主機與主機之間的通信。Tunnel模式下將原始報文加上IPSec包頭,然后再增加新的IP包頭,適用于局域網與局域網之間的通信。IPSec不支持組播,但是能夠提供數據加密的安全傳輸。

考慮到GRE與IPSec的優點和缺點,研究人員提出了將兩者結合的方案[9-10]。一種方案是GRE over IPSec VPN,先對數據包進行GRE封裝,然后進行IPSec封裝。另一種方案是IPSec over GRE VPN,先對數據包進行IPSec封裝,然后進行GRE封裝。本文設計了一個易于實驗操作的網絡結構,并對4種實現VPN的方案進行了仿真和測試。

2 實驗情景與網絡結構

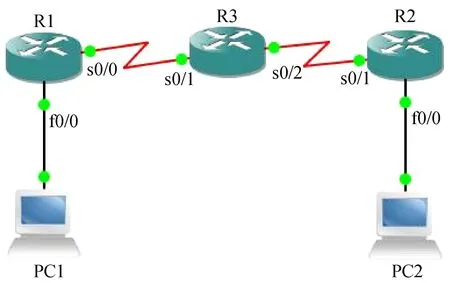

以實現某公司總部和分公司跨越公網進行通信為實驗情景,實現資源共享。假設公司總部的出口路由器為R1,分公司A的出口路由器為R2,路由器R3模擬廣域網,主機PC1和PC2分別代表內網的兩個用戶,用于網絡測試。

實驗選擇3臺c2961路由器和2臺Host虛擬主機。在GNS3模擬器中通過直接拖動設備搭建如圖1所示的網絡結構,其中需要使用的設備端口的IP地址詳細信息如表1所示。

圖1 實驗網絡結構

設備連接端口IP地址R1s0/0201.100.1.2/30f0/0172.16.1.1/24tunnel 010.1.1.1/24R2s0/1202.100.2.2/30f0/0172.16.2.1/24tunnel 010.1.1.2/24R3s0/1201.100.1.1/30s0/2202.100.2.1/30PC1f0/0172.16.1.2/24PC2f0/0172.16.2.2/24

3 實驗配置與測試分析

實驗中使用tracert命令進行路由跟蹤,使用ping命令進行網絡的連通性測試,利用Wireshark工具在路由器R1的s0/0端口進行抓包,并進行報文分析[11]。以下是4個實驗的核心配置和測試結果的分析。

3.1 GRE VPN實驗配置與測試

(1) 設備核心配置。GRE隧道的源接口或源地址和目的地址是GRE VPN配置的核心部分,以R1的tunnel虛擬接口的配置為例配置如下,其他配置見文獻[12]。

R1(config)#interface Tunnel0

R1(config-if)#ip address 10.1.1.1 255.255.255.0

R1(config-if)#tunnel source Serial0/0

R1(config-if)#tunnel destination 202.100.2.2

R1(config-if)#exit

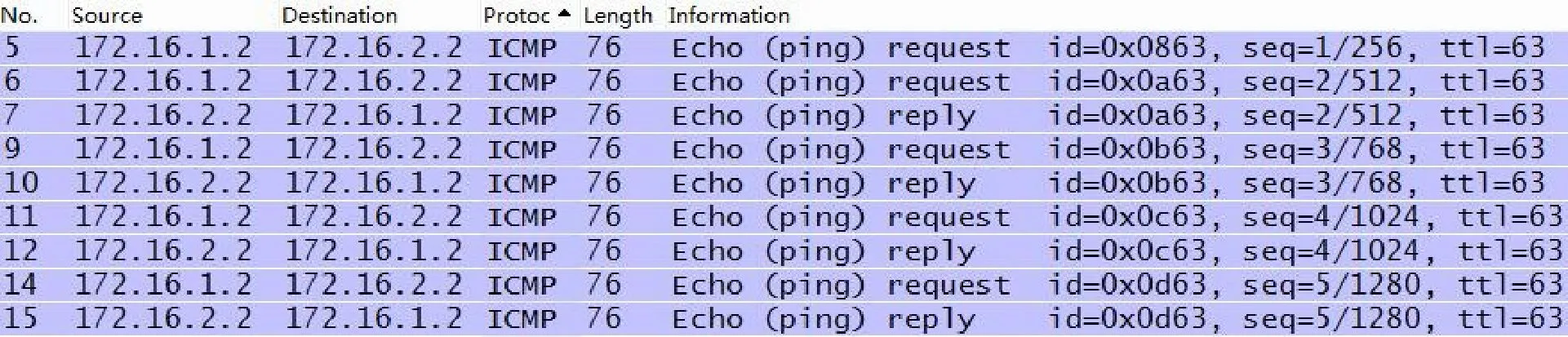

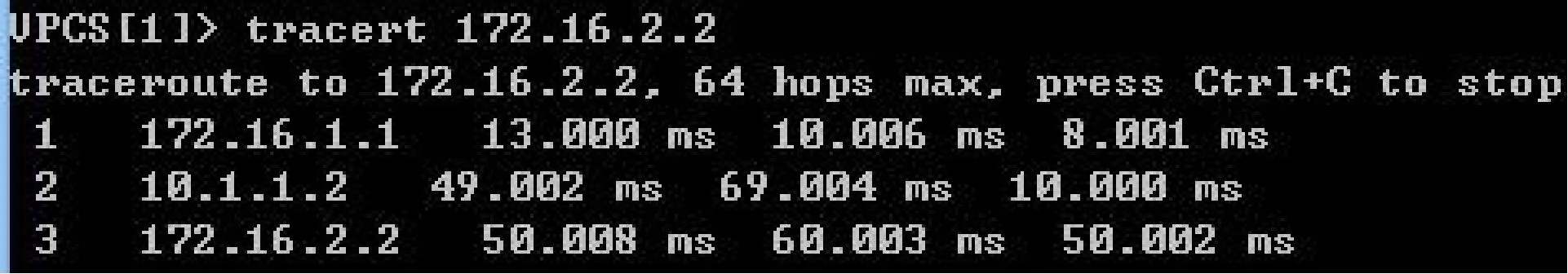

(2) 實驗結果分析。通過在VPCS窗口中配置Host虛擬PC機的IP地址,執行tracert命令可以得到跟蹤路由結果如圖2所示,抓包結果如圖3所示。

圖2 路由跟蹤結果

圖3 捕獲的ICMP報文

從圖2的結果分析,PC1到PC2的路由先經過R1的f0/0接口,再經過R2的tunnel 0接口,表明GRE隧道建立成功,數據在GRE隧道中傳輸。PC1向PC2第一次發送ping命令(默認發送5條ICMP請求報文),由于第一條ICMP請求報文超時,因而沒有收到相應的ICMP應答報文,共收到9條ICMP報文,具體結果詳見圖3。捕獲的ICMP報文的源地址和目的地址分別是PC1和PC2的地址,說明源主機和目的主機交互報文沒有經過加密處理。

3.2 IPSecVPN實驗配置與測試

(1) 設備核心配置。在進行IPSec VPN配置時需要注意:定義感興趣的數據流屬于私有網絡地址,把加密映射應用于路由器的外部出口。以R1為例,IPSec VPN配置如下,其他配置見文獻[13-14]。

R1(config)#crypto isakmp policy 1

R1(config-isakmp)# encryption3des

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#group 5

R1(config)#crypto isakmp key key2017 address 202.100.2.2

R1(config)#crypto ipsec transform-set set2017 esp-3des esp-sha-hmac

R1(config)#access-list 100 permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255

R1(cfg-crypto-trans)#crypto map map2017 10 ipsec-isakmp

R1(config-crypto-map)#set peer 202.100.2.2

R1(config-crypto-map)#set transform-set set2017

R1(config-crypto-map)#match address 100

R1(config)#interface Serial0/0

R1(config-if)#crypto map map2017

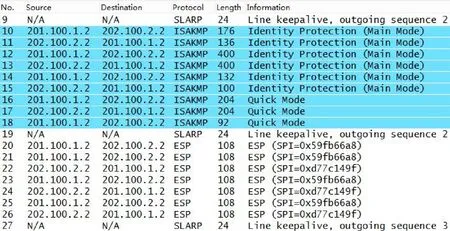

(2) 實驗結果分析。IPSec VPN模式下的路由跟蹤結果和抓包結果如圖4~5所示。

由于實驗在配置IPSec時選擇了默認的tunnel模式,該模式封裝后的報文經過了ESP封裝,因此顯示出了如圖4所示的路由信息,即中間路由信息被屏蔽。圖5中的第10~18號報文表示IPSec隧道的建立成功,并反映了IPSec隧道建立連接的過程經過了兩個階段:第1階段是經過6次握手的Main Mode模式,第2階段是經過3次握手Quick Mode模式[15]。捕獲的ESP報文的源地址和目的地址是IPSec隧道的對等體的地址,表明PC1與PC2的交互報文被封裝為加密的ESP報文。

圖4 路由跟蹤結果

圖5 捕獲的ISAKMP和ESP報文

3.3 IPSec over GREVPN實驗配置與測試

(1) 設備核心配置。由于數據包先經IPSec封裝,定義的感興趣的數據流的ACL是兩個網段的地址,把加密映射圖應用在GRE隧道的tunnel虛擬接口上,即數據流在tunnel口被監控,GRE隧道的建立過程未被加密。以R1為例,GRE、IKE以及IPSec的配置與前面的兩個實驗的配置基本一致,不再另附配置代碼,不同之處如下:

R1(config)#interface Tunnel0

R1(config-if)#crypto map map2017

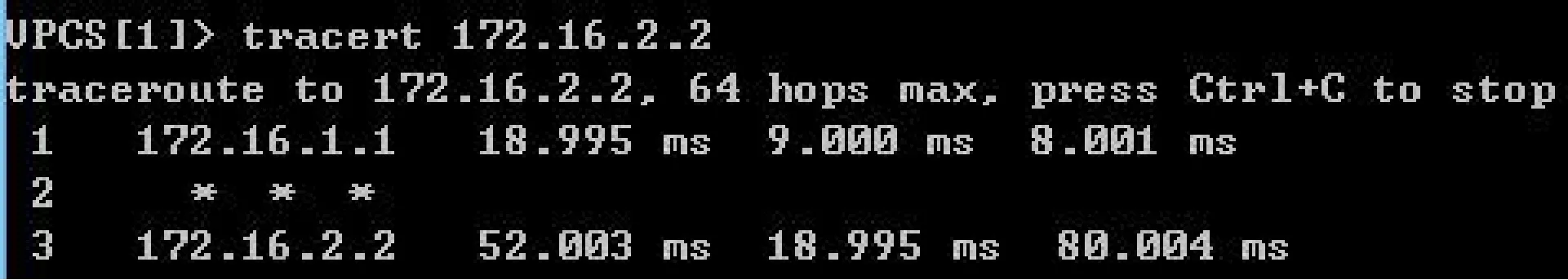

(2) 實驗結果分析。IPSec over GRE VPN模式下的PC1對PC2的路由跟蹤結果如圖6所示。

圖6 路由跟蹤結果

由于執行ping命令時,同樣捕獲到ISKMP和ESP報文,不再另外附圖。結合圖6的路由結果和圖5的報文分析,表明IPSec over GRE VPN的數據包封裝的過程:數據包先被封裝成加密的IPSec報文,然后再封裝成GRE報文,新的報文在GRE隧道中傳輸到達隧道對端接口,最后經過GRE和IPSec解封裝,最終數據包被路由到目的主機PC2。顯然不在訪問控制列表里的數據流將以不加密的狀態直接走GRE隧道,存在數據不安全傳輸的現象。

3.4 GRE over IPSecVPN實驗配置與測試

(1) 設備核心配置。由于數據流先經過GRE封裝,定義的感興趣的數據流是GRE數據流。GRE over IPSec VPN的相關配置見文獻[16],與IPSec over GRE VPN的配置的不同之處在于:把加密映射圖應用到路由器的物理接口,數據流在物理接口上被監控。R1的核心配置如下:

R1(config-if)#access-list 100 permit gre host 201.100.1.2 host 202.100.2.2

R1(config)#interface Serial0/0

R1(config-if)#crypto map map2017

(2) 實驗結果分析。GRE over IPSec VPN模式下的路由跟蹤結果和抓包結果如圖7~8所示。

圖7 路由跟蹤結果

圖8 捕獲的ESP報文

從圖7可知,PC1到PC2的路由經過了GRE隧道的tunnel虛擬接口。實驗也捕獲到了表明IPSec建立成功的ISAKMP協議數據包,不再另外附圖。當PC1向PC2的ping測試成功后,繼續發送ping命令時,捕獲的ICMP請求和應答報文全部是經過加密的ESP報文(見圖8中的29~38號報文)。

綜合以上4個實驗的驗證和分析結果,可以看出基于GRE over IPSec的VPN實驗方案具有明顯的優勢,數據傳輸的安全性更加可靠。

4 結 語

為了進一步配合VPN技術的實踐教學,提高實踐教學效果,本文在分析GRE技術和IPSec技術的基礎上,對GRE VPN、IPSecVPN以及把兩者進行結合的實驗方案分別進行了仿真和測試,以期學生掌握上述不同VPN實驗配置的重點和不同點,運用Wireshark工具抓取數據包,并進行協議分析。通過分析報文驗證了實驗的正確性,通過實驗對比進一步增強了學生對VPN技術原理的理解和實踐動手能力。