一種基于分布式蜜罐技術的勒索蠕蟲病毒監測方法

秦玉杰

(鄭州銀行,河南 鄭州 450018)

0 引言

2017年5月12日,WannaCry在全球爆發,超過150個國家的20萬臺計算機遭到感染,造成損失達80億美元[1]。盡管WannaCry勒索蠕蟲病毒大規模爆發已經過去一年,WannaCry疫情依舊嚴峻,終端安全依然是不少企業的安全的短板之一。如何彌補終端安全管理短板,成為不少政府企業單位亟需解決的問題。本文重點探討目前內網管理已有的安全措施及不足,分析通過蜜罐捕獲勒索蠕蟲病毒的利弊,并針對蜜罐本身的局限性,提出終端與蜜罐服務相關聯的分布式蜜罐原型,并通過相關實驗進行論證,通過此部署方式可以最大化發現內網存在的安全威脅,并有效降低運維成本。

1 內網終端安全現狀

目前大多數的政企事業單位在辦公電腦上均統一安裝殺毒軟件或者終端管理軟件,但依然存在大量內網用戶使用未打補丁的操作系統。而且由于辦公區域暫未執行嚴格網絡安全準入策略,存在大量外部移動辦公設備進入內網,也成為內網辦公安全管理短板。同時近年來出現了越來越多的未知威脅攻擊,這類威脅攻擊往往存在潛伏性和持續性,并且在攻擊的過程中會采用多種未知的攻擊手法,殺毒軟件并不能在第一時間發現攻擊,從而導致內部數據被竊取,造成嚴重經濟及名譽損失等不良后果。

2 研究現狀

2.1 蜜罐概述

蜜罐是一項主動防御技術,屬于一類安全資源,它沒有任何業務上的用途,其價值就是吸引攻擊方對它進行非法使用[2]。通過布置一些主機、網絡服務或者信息為誘餌,誘使攻擊方對它們實施攻擊,從而可以對攻擊行為進行捕獲和分析,在此基礎上了解攻擊方所使用的工具與方法,推測攻擊意圖和動機,讓運維人員清晰地了解所面對的安全威脅,并通過技術和管理手段來增強實際系統的安全防護能力。

2.2 蜜罐分類

根據蜜罐的交互能力可以分為低交互蜜罐和高交互蜜罐,低交互式蜜罐一般采用模擬或仿真網絡服務的方式,為攻擊者提供有限的交互,一般只能誘騙自動化的攻擊方式;高交互式蜜罐則使用實際系統為攻擊者提供更為全面和真實的交互性[3]。在實際部署中,低交互蜜罐部署較為容易,管理成本較低,可以有效捕獲企業內部異常網絡行為,并在第一時間進行告警;高交互蜜罐需運行真實服務,因此攻擊者會與真實系統和真實服務進行交互,可以用來捕捉有效攻擊及惡意程序樣本,由安全運維人員將獲取到的樣本進行全網標記查殺,然后安全研究人員通過深入逆向分析,獲取攻擊者具體行為操作,并進行追根溯源。

2.3 蜜罐的部署局限

在蜜罐的實際部署當中,往往存在蜜罐部署規模與部署成本的矛盾,尤其是針對辦公區域,一般企業的終端的數量就數以千計甚至更多。而且辦公網絡會根據樓層區域劃分不同的VLAN,要想最快發現威脅、響應威脅,必須將蜜罐盡可能地覆蓋到所有網段。如果直接部署多臺蜜罐,需要投入大量主機系統資源放置在辦公網絡中,部署成本難以承受,同時需要安排相應人力對蜜罐進行維護及管理,管理成本非常龐大。

3 基于分布式蜜罐的監測方法

3.1 概述

針對蜜罐在辦公環境存在的局限性,本文提出了一種基于終端代理和分布式管理的監測方法,充分利用普通辦公終端的網絡資源和系統資源來降低蜜罐部署及管理成本,并達到感知內網異常行為威脅及病毒樣本收集的目的。

首先在辦公網絡中挑選一定數量辦公電腦作為蜜罐的服務代理,通過對此類辦公電腦的特定端口流量轉發至蜜罐服務器,實現內網網絡通信信息采集。借助辦公電腦的正常工作端口及指紋信息,攻擊者不能有效區分辦公電腦或蜜罐主機,從而擴大了蜜罐服務器的數據捕獲范圍。運維人員可以根據捕獲到的樣本,分析相關特征并提交到病毒服務器,進行全網查殺。同時根據日志情況通過分析定位,找到傳播病毒的主機進行隔離修復。

根據實際的應用情況,該監測系統至少應具備流量轉發模塊、日志模塊以及蜜罐服務區。

3.2 流量轉發模塊

端口映射是將一臺主機的IP地址的某個端口映射到另外一個IP地址的某個端口上[4],當用戶訪問設置端口映射的主機對應端口時,該主機會自動將請求轉發到被映射主機特定端口上。基于這種端口映射技術,可以在日常終端上設定轉發服務,將特定端口的訪問流量轉發至蜜罐服務器,例如可以設定轉發勒索蠕蟲病毒利用的445端口。通過設定流量轉發,既可以有效保護運行服務的終端主機,又可以使蜜罐服務器捕獲內網中的異常網絡流量。

3.3 日志模塊

因為選定作為流量轉發的辦公電腦已關閉正常的445相關文件共享服務,故所有試圖訪問辦公電腦445的請求可視為異常請求。可在進行流量轉發的同時,對該訪問請求進行日志記錄,根據日志記錄的源地址信息可以快速定位可疑的勒索蠕蟲病毒傳播源。

3.4 蜜罐服務器

為有效捕獲惡意腳本及相關Payload,應部署基于Windows環境的高交互蜜罐。在具備全程行為日志記錄能力基礎上,需加強自身的健壯性,同時與外界建立安全隔離。可以通過安裝還原軟件增加系統還原保護機制,并注意合理設置系統防火墻,只允許入站動作,禁止出站動作,防止蜜罐服務器中毒后向外部傳播勒索蠕蟲病毒。

3.5 整體部署架構

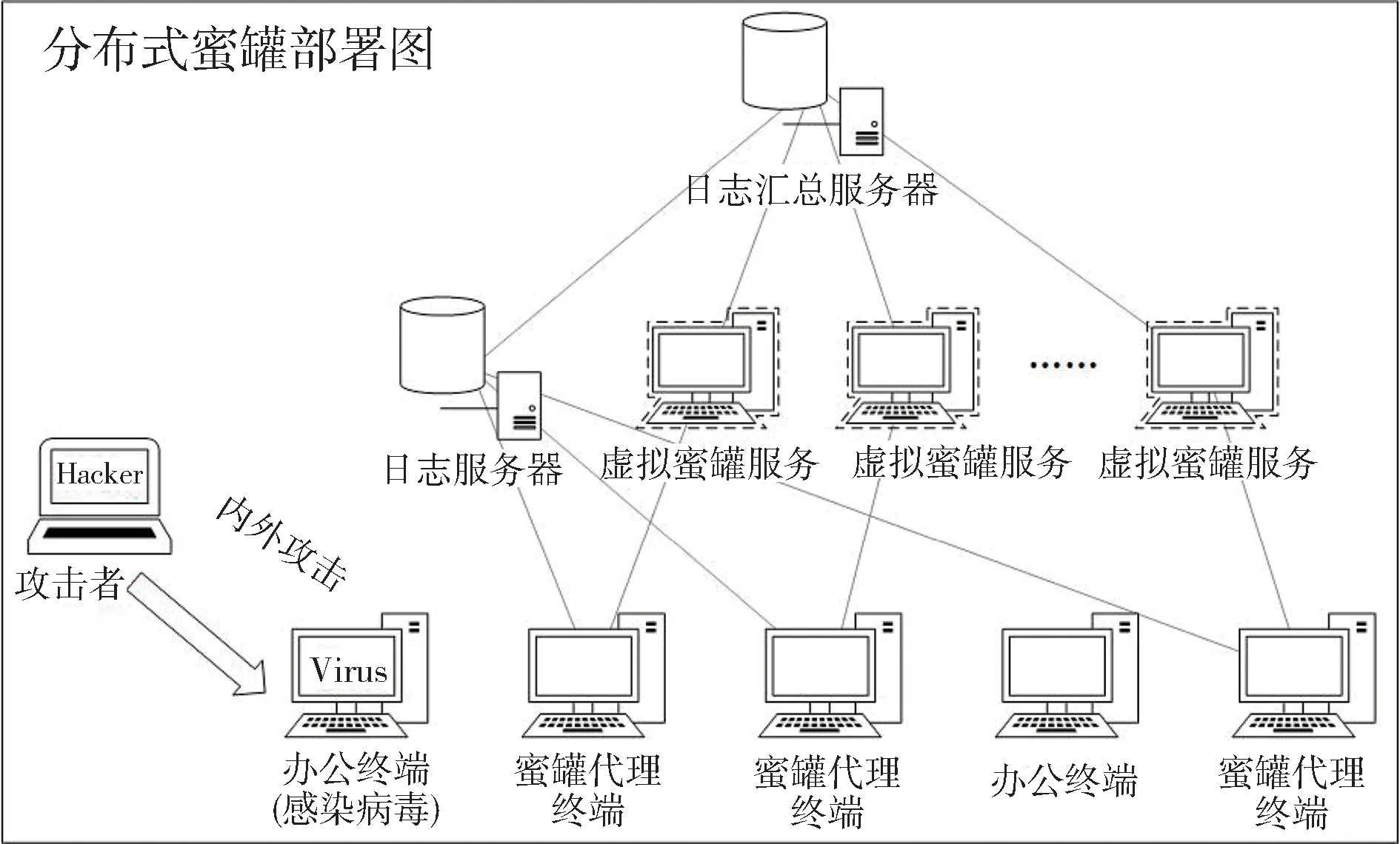

根據上文對分布式蜜罐不同模塊的介紹,整體的部署情況如圖1所示,在辦公環境中選取部分辦公終端安裝代理服務,實現對特定端口流量進行轉發。根據終端代理規模部署多臺虛擬蜜罐服務,用于接收蜜罐代理終端轉發的流量,針對攻擊行為進行告警及記錄,接收惡意軟件樣本進行后期病毒行為分析。辦公終端將網絡日志通過日志模塊發送至日志服務器,日志匯總服務器對蜜罐日志及網絡異常流量日志進行統一分析匯總。

圖1 分布式蜜罐部署圖

4 功能測試

4.1 環境介紹

為驗證實現效果,在此搭建四臺虛擬機作為簡易測試環境,虛擬機A運行Kali Linux,IP地址為192.168.126.135,負責模擬WannaCry勒索蠕蟲病毒攻擊;虛擬機B運行Windows 7,IP地址為192.168.126.136,開啟特定端口流量轉發及日志告警,作為蜜罐代理終端;虛擬機C運行未進行安全加固的Windows 7,IP地址為192.168.126.167,安裝還原軟件及安全監測軟件,作為蜜罐服務器;虛擬機D運行Ubuntu Linux,IP地址為192.168.126.165,部署ELK日志分析系統,用以接收蜜罐代理終端發送的網絡流量日志。

4.2 代理終端配置

在虛擬機B上關閉原有的139、445端口及相應服務,通過執行netsh命令將端口139及445流量轉發至虛擬機C(192.168.126.167),具體參見圖2。

圖2 配置終端流量轉發

在終端上部署Packetbeat對特定端口網絡流量進行記錄,Packetbeat是一款輕量型網絡數據包分析器,能夠實時記錄網絡通信情況,并將數據發送至Logstash或Elasticsearch[5]。

4.3 模擬攻擊

在虛擬機A上通過Metasploit漏洞利用框架,向虛擬機B(192.168.126.136)發起攻擊,虛擬機A通過服務信息判斷虛擬機B為Windows 7并發送EternalBlue利用代碼,最終成功獲得系統權限。此攻擊并未對虛擬機B造成實際影響,所有攻擊流量被轉移到了蜜罐服務器虛擬機C,在虛擬機C上安裝的安全防護軟件可以看到攻擊告警,并識別攻擊方式為EternalBlue,如圖3所示。同時蜜罐服務器可以接收病毒樣本,后續可對病毒行為進行詳細分析,并通過殺毒軟件下發病毒特征,開展全網病毒專項查殺。另外通過蜜罐服務器上配置使用的還原技術和防火墻技術,即使蜜罐服務器被勒索蠕蟲病毒感染,也可快速進行恢復,不會進行二次傳播。

通過日志服務器,發現該代理終端在對應時間點存在異常端口訪問記錄,日志包含可疑目標的IP地址信息、源端口信息以及mac地址等網絡信息,具體參見圖4。

4.4 測試結果

經過簡單的模擬驗證,代理終端可以有效地將特定端口的攻擊行為轉移至蜜罐服務器,同時對相應網絡連接行為進行日志記錄。代理終端與蜜罐服務器結合使用,具備蜜罐主要功能,可以發現內網中異常行為攻擊,并進行日志記錄,同時可以收集攻擊行為和病毒樣本,可以代替蜜罐服務器在內網中大規模部署。因為終端部署可以直接利用辦公電腦現有資源,僅維護后臺數臺蜜罐服務器及日志服務器即可感知內網威脅,通過此方式部署,可以減輕蜜罐服務器在內網中部署的硬件成本及運維成本。

圖3 蜜罐識別EternalBlue攻擊

圖4 終端端口訪問日志記錄

5 結論

隨著勒索蠕蟲病毒的不斷演變,終端安全已經成為企業安全中非常重要的一個部分,通過部署蜜罐可以發現未知威脅,但由于部署效果與部署規模密切相關,而部署及管理的成本是運維人員不可忽視的問題。本文針對蜜罐部署成本及管理成本過高的問題,提出了一種基于終端代理蜜罐服務的勒索蠕蟲病毒監測方法,通過在終端上部署代理進行端口映射,可以將蜜罐作為一種服務代理到辦公網絡的各個網段之間,達到對內網威脅感知覆蓋的效果。通過實驗結果顯示,本方法可以有效發現攻擊行為,并進行日志記錄,同時該方法適用于不同的后端蜜罐服務。